据报告表示,生成式人工智能每年可为世界经济注入相当于 4.4 万亿美元的资金。预计到 2030 年,人工智能对全球财政的潜在贡献将达到 15.7 万亿美元。人们惊叹于 AI 强大工作效率,期待能帮忙节省不必要的劳动力,但事实上 AI 出现之后,AI 造假的恐慌也随之不断蔓延。

借助生成式人工智能,网络犯罪分子比以往任何时候都更容易实现诈骗,低成本、易于使用的工具,加上在社交媒体上的个人照片、视频等的信息数据的激增以及处理这些数据的算法改进,使得犯罪分子作案越来越真假难辨。即使是不会编码、设计或丝毫没有写作经验的人只要知道如何提示,就可以在几秒钟内升级。将自然语言指令输入人工智能大型语言模型,或输入文本到图像模型来引发全新内容的创建。越来越多的人对 AI 技术在日常生活中的使用增加感到担忧。人工智能时代的到来,将不仅仅是科技盛宴,更是信息安全对网络威胁的一次攻坚战。

01.AI 如何获取身份信息?

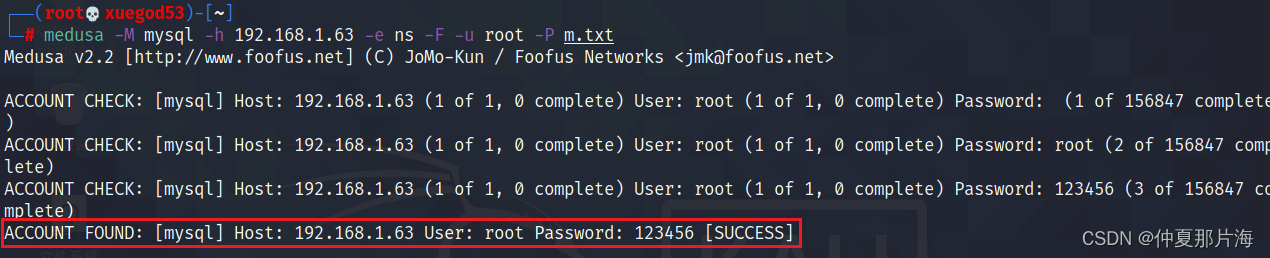

密码破解

在 Bitwarden 最近的一项调查中,84% 的受访者表示他们重复使用密码,超过一半的人表示他们在 5 个或更多网站上重复使用密码。尽管最佳安全措施是使用密码管理器并为每个网站和服务存储唯一且复杂的密码,但人们还倾向于选择对他们有特殊意义的密码并在各个网站上重复使用这些密码。这正是黑客进行暴力攻击所需的信息。但是,在大型语言模型的帮助下,过去需要手动进行、耗时的猜谜游戏已经加快了速度。依靠公开数据,例如在某人的社交媒体帐户上找到的信息,黑客可以使用生成式人工智能输出一系列可能的密码来尝试。

伪造音频和视频

现在,网络犯罪分子使用生成式人工智能克隆某人的声音只需不到 3 秒的音频,通过大规模打骚扰电话、盗取微信账号、获取社交平台真人发布的图片和视频,诈骗者可以获取大量素材,并借助深度学习、语音合成等 AI 技术制作出极为逼真的“换脸视频”、“合成音频”,伪装成受害者的家人好友,骗取其信任并实施诈骗,AI 生成的内容很难被检测和辨认,受害者及其亲友往往难以在第一时间发现被骗,增加了后期破案和追缴资金的难度。

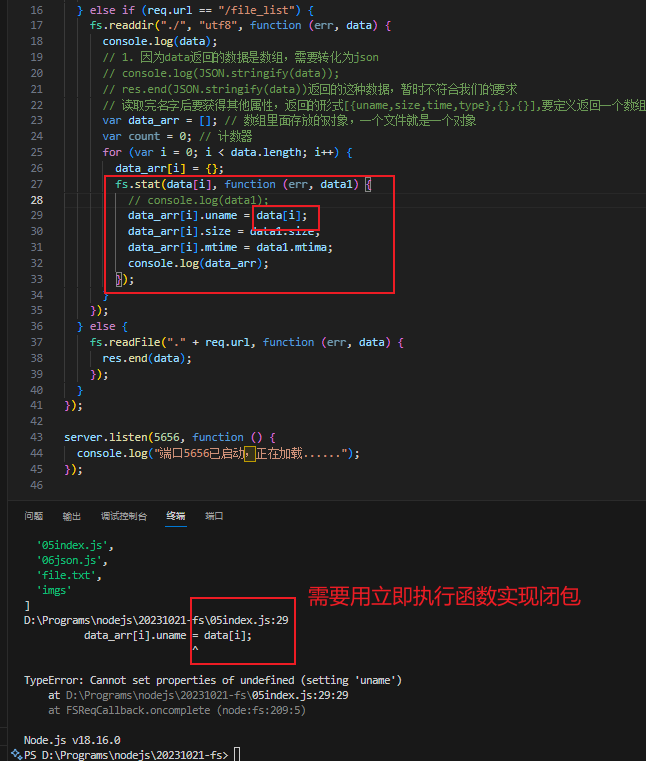

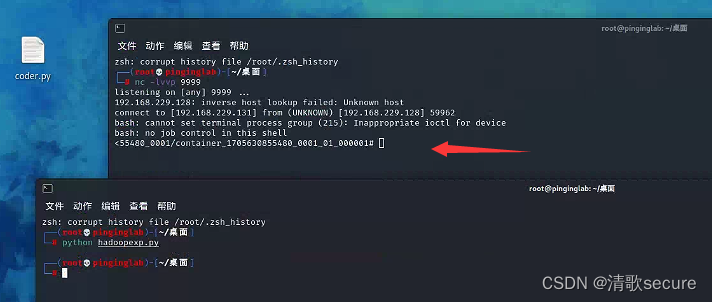

代码自动生成

生成式人工智能的编码能力为网络犯罪分子提供了更便捷的攻击工具的开发和利用途径。随着进入门槛的降低,越来越多缺乏或没有编码能力的个体可能涌入网络犯罪生态系统。网络犯罪的规模和频率都可能带来提升,攻击者无需深入理解底层的编码原理,只需利用生成模型生成所需的代码片段,就能够构建出具有恶意目的的应用程序或攻击载荷,例如恶意软件开发、网络钓鱼攻击、社会工程学攻击等。而生成式人工智能的可塑性使得攻击者能够更快速地调整和改进攻击手段,提高网络攻击的灵活性和成功率。

尤其在传统金融服务行业是“重风险区”,极可能成为遭遇“深度伪造”欺诈风险最高的行业,而金融部门迫切需要提高警惕,采取对策,保护客户和员工不成为此类欺诈的受害者。

02.构建身份基础设施,重塑身份认证安全性

无感知身份认证,极致化登录体验

Authing 作为国内领先的身份认证服务商,率先推出 Passkey 无密码认证服务,填补国内密码认证缺陷,降低数据泄漏风险。Passkey 无密码认证能够大幅提升用户体验,免去用户记录大量平台密码的困扰,且在需要频繁认证的业务场景下,避免频繁输入各类口令的麻烦。即使服务端发生账号泄漏事故,或因用户的安全意识不足,遭遇密码暴力破解、钓鱼攻击以及社会工程促使的主动泄漏等问题,攻击者也无法通过获取的密码用于登录用户账号,不会因用户账号凭证泄漏造成更大的危害。Passkey 实现的是在原本的「用户名-密码」安全体系外,寻找一种更为简单、直接,但同样具备安全性的用户身份验证方式。

实时监控行为,精准化风险管控

Authing 通过全方位扫描和分析用户身份和行为,采用无监督学习方式,深度学习用户的特定行为模式(例如登录时间、习惯、设备、生物特征等),以主动发现合法账号是否受到非法使用的威胁。并提供基于身份自动化编排引擎的「持续自适应多因素认证」对黑客源头进行精准打击,有效预防非法个体持有合法账号进行非法活动。自适应 MFA 认证策略底层基于 Authing UEBA(用户或实体行为分析技术),可以针对用户行为和用户画像进行深度梳理分析,从而自动选择与当前行为相匹配的 MFA 策略。在自适应 MFA 认证策略中,Authing UEBA 引擎会根据用户的行为和画像进行分析和判断,例如用户的登录历史、设备信息、IP 地址、地理位置、活动模式等等,从而确定当前用户的身份和风险级别,并选择与之相匹配的 MFA 策略。在时间维度上,持续自适应多因素认证在用户整个使用旅程中持续不断的对其进行信任评估,以决定是否需要增加额外的认证流程。这样做的好处就是企业的安全得到实时监控,而用户只会在进行风险操作时被提示需要进行额外的认证。

多项安全认证,为数据安全保驾护航

Authing 具备国家密码管理局商用密码检测中心颁发的《商用密码产品认证证书》,支持使用国密 SM1、SM2、SM3、SM4 等加密方式,保护企业数据资产安全。并且 Authing “基于云原生架构的统一身份认证管理”解决方案入选金融信创实验室优秀解决方案。Authing 统一身份与权限管理平台是一套基于云原生架构的高安全、高可用、开发性强且自主可控的企业级全场景身份与权限治理解决方案,能够灵活应用于各行业 IT 管理、权限管理、 IT 审计、安全风控、AD 替换等多种场景,不仅支持飞腾、鲲鹏、C86、兆芯、麒麟等多种芯片,还支持主流国产操作系统和浏览器客户端使用,支持 X86、ARM 等架构。

![17.JVM-[一篇通]](https://img-blog.csdnimg.cn/img_convert/8343d9612325213f7ec9373b60bea3c3.png)