目录

1、引言

1.1 身份认证和授权的重要性

1.2 SpringSecurity和OAuth2.0的概述

2、架构设计

2.1 组件概述

2.2 身份认证中心的设计

2.3 资源服务中心的设计

3、身份认证中心的实现

3.1 用户管理

3.2 登录认证流程

3.3 令牌生成和管理

4、资源服务中心的实现

4.1 资源定义和保护

4.2 授权流程

4.3 安全配置

5、集成SpringSecurity和OAuth2.0

5.1 添加相关依赖

5.2 配置认证服务器

5.3 配置资源服务器

6、客户端集成

6.1 客户端注册与配置

6.2 客户端认证流程

6.3 客户端访问受保护资源

7、安全加固和优化

7.1 密码加密和安全存储

7.2 防止常见的安全漏洞

7.3 日志和监控

8、结语

1、引言

1.1 身份认证和授权的重要性

身份认证和授权在当前数字化的时代变得越来越重要。身份认证是确认一个用户或实体是真实存在且可信的过程,而授权则是在确认身份之后赋予用户访问特定资源或执行特定操作的权限。

以下是身份认证和授权的重要性:

-

保护个人隐私和数据安全:身份认证可以确保只有授权的用户能够访问个人信息和敏感数据,防止未经授权的人员获取和滥用这些信息。

-

防止身份盗窃和欺诈:身份认证可以减少身份盗窃和欺诈行为的发生。通过确认用户的真实身份,可以防止他人冒充他人或伪造身份进行非法活动。

-

管理和控制访问权限:授权可以确保用户只能访问其需要的资源和信息,避免未经授权的人员获得不应有的权限。这有助于提高系统和数据的安全性。

-

遵守法规和合规要求:许多行业和法规对于数据安全和用户隐私有严格的要求。身份认证和授权可以帮助组织遵守这些法规,避免面临罚款和法律责任。

-

保护网络和系统安全:身份认证和授权可以帮助防止未经授权的用户或恶意用户入侵系统和网络。通过限制访问权限,可以减少潜在的安全风险。

身份认证和授权是保护个人隐私、数据安全和系统安全的关键步骤。它们帮助确保只有合法的用户能够访问和使用资源,并且能够帮助组织满足法规和合规要求。

1.2 SpringSecurity和OAuth2.0的概述

Spring Security是一个开源框架,用于为Java应用程序提供身份验证和授权功能。它是基于Servlet过滤器和Spring框架的安全层的扩展。Spring Security提供了一种简单的方法来保护应用程序的安全性,包括用户认证、权限管理和攻击防御。

OAuth 2.0是一种开放标准的授权协议,用于授权第三方应用程序访问用户在资源所有者(如Facebook、Google等)上存储的受保护资源。OAuth 2.0通过授权服务器颁发访问令牌,允许第三方应用程序以受限的方式访问受保护的资源。OAuth 2.0提供了一种安全的方法,使用户能够授权第三方应用程序访问其资源,而无需共享他们的用户名和密码。

Spring Security和OAuth 2.0可以结合使用,以提供更强大的安全性和授权功能。使用Spring Security可以轻松实现用户认证和权限管理,而使用OAuth 2.0可以让应用程序安全地授权第三方应用程序访问受保护的资源。通过结合使用Spring Security和OAuth 2.0,开发人员可以实现安全、可扩展的应用程序,并确保用户数据的安全性。

2、架构设计

2.1 组件概述

Spring Security + OAuth 2.0是一种常用的身份验证和授权框架,用于保护和管理应用程序的安全性。下面是该架构设计中的一些关键组件概述:

-

Resource Server(资源服务器):资源服务器是承载受限资源的服务。它验证传入请求中的访问令牌,并根据令牌的权限对请求进行授权和限制访问。

-

Authorization Server(授权服务器):授权服务器负责颁发访问令牌给客户端。它与用户认证系统进行交互,验证用户身份,并基于客户端的授权范围颁发令牌。

-

Client(客户端):客户端是请求访问资源的应用程序。它通过与授权服务器交互,获取访问令牌,并将令牌发送到资源服务器来访问受限资源。

-

User(用户):用户是应用程序的最终使用者。他们通过提供凭据或进行其他身份验证方法来登录应用程序,并在授权服务器上进行身份验证。

-

Token(令牌):令牌是OAuth 2.0中的核心概念,用于验证和授权访问资源。访问令牌是授权服务器颁发的用于访问受限资源的令牌。

-

Security Configurations(安全配置):安全配置是在应用程序中定义身份验证和授权规则的地方。它定义了哪些端点需要登录、授权和令牌验证等操作。

-

OAuth2 Clients(OAuth2客户端):OAuth2客户端是与授权服务器交互的应用程序。它负责获取令牌、刷新令牌、重定向用户到授权服务器进行身份验证等操作。

-

Grant Types(授权类型):OAuth2定义了不同的授权类型,例如授权码授权、密码授权、客户端凭证授权等。这些授权类型确定了客户端如何获取访问令牌。

以上是Spring Security + OAuth2.0架构设计中的一些关键组件概述,它们协同工作以提供应用程序的安全性和授权功能。

2.2 身份认证中心的设计

在Spring Security和OAuth 2.0的架构设计中,身份认证中心是一个核心组件,它负责管理用户的身份认证和授权。

身份认证中心的设计首先需要考虑用户的身份认证方式,常见的方式包括用户名/密码、手机验证码、第三方登录等。根据实际需求选择适合的认证方式,并进行相应的配置。

其次,身份认证中心需要管理用户的身份信息和认证凭据。可以使用数据库或者缓存等持久化方式存储用户信息,同时保证信息的安全性和一致性。

在身份认证过程中,可以使用Spring Security提供的AuthenticationManager来进行认证。可以自定义AuthenticationProvider来实现特定的认证逻辑,比如通过用户名/密码认证或者第三方登录认证。

一旦用户通过身份认证,身份认证中心就可以生成相应的AccessToken和RefreshToken,并返回给客户端。可以使用OAuth2.0的授权服务器来管理和颁发这些Token。

在生成AccessToken时,可以使用 JWT(JSON Web Tokens)来进行签名和加密,以保证Token的安全性和防止篡改。

在身份认证中心的设计中,需要考虑用户的权限管理和授权。可以使用Spring Security的权限管理机制来定义和管理用户的权限,并在认证通过后进行授权。

最后,身份认证中心还需要提供相应的接口和API给其他系统使用,比如用户注册、登录等api,可以使用Spring MVC来构建RESTful的接口。

总之,身份认证中心的设计需要充分考虑用户的身份认证和授权需求,使用Spring Security和OAuth2.0来实现统一的认证和授权机制,确保系统的安全性和可靠性。

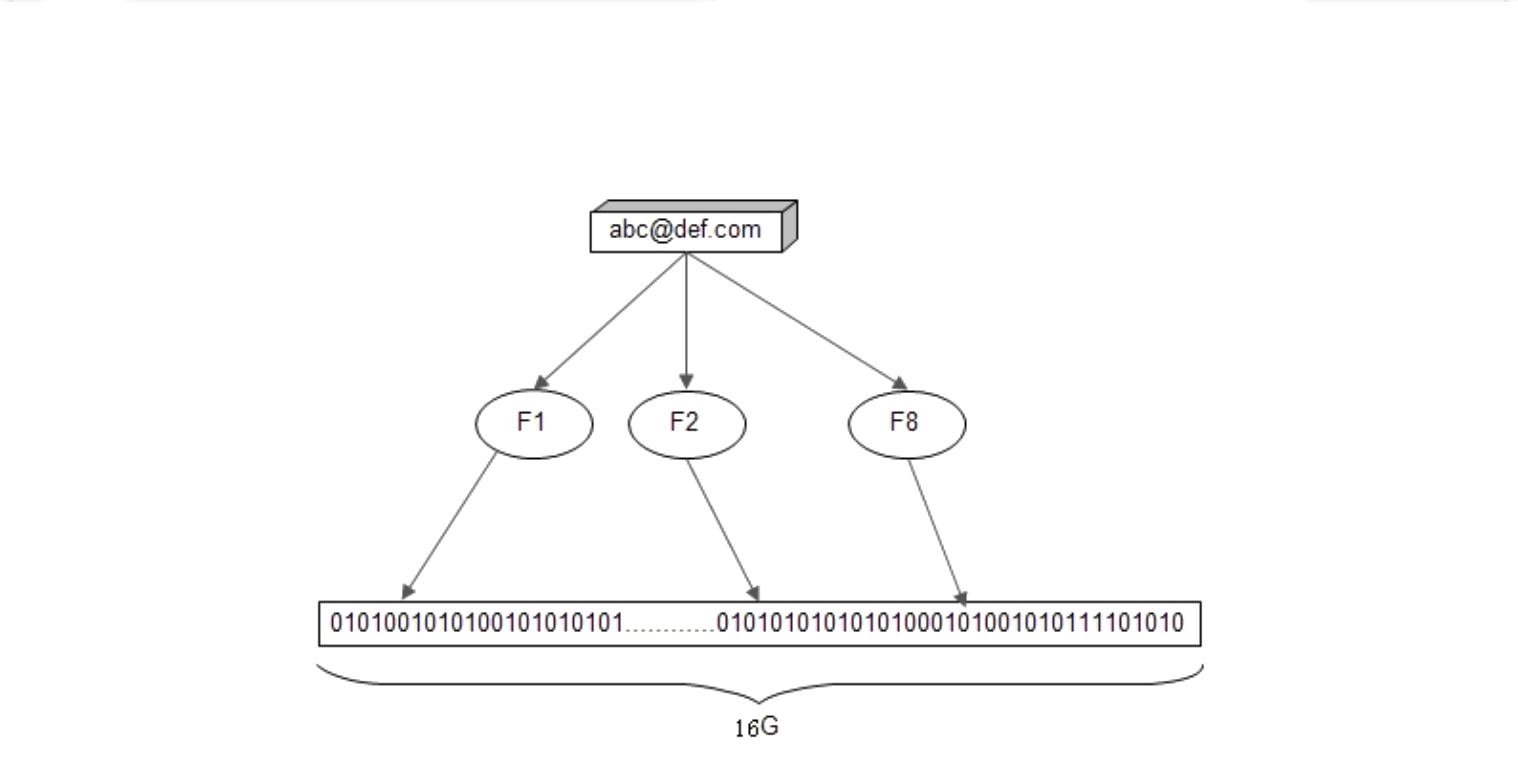

2.3 资源服务中心的设计

Spring Security和OAuth 2.0是两个非常流行的安全框架,它们可以很好地结合在一起来保护应用程序的资源。在这个结合的架构中,资源服务中心是一个非常重要的组件,它负责保护和管理所有的资源。

资源服务中心的设计应该包括以下几个关键方面:

-

身份验证和授权:资源服务中心应该使用Spring Security来进行身份验证和授权。它可以使用OAuth 2.0的授权码流程或者密码流程来验证用户的身份,并根据用户的权限来授权用户对资源的访问。

-

令牌管理:资源服务中心应该负责管理令牌的颁发和验证。它可以使用Spring Security OAuth 2.0提供的令牌管理功能来生成和验证令牌。资源服务中心可以颁发访问令牌和刷新令牌,并验证来自客户端的令牌的有效性。

-

资源保护:资源服务中心应该保护应用程序的所有资源。它可以使用Spring Security的安全过滤器链来保护资源的访问。资源服务中心可以定义不同的访问控制规则来限制用户对资源的访问。可以使用基于角色或者基于权限的访问控制来管理和保护资源。

-

跨域资源共享(CORS)支持:资源服务中心应该支持跨域资源共享。它可以使用Spring Security的CORS配置来允许跨域请求。资源服务中心可以定义允许访问资源的域名或者IP地址,以及允许的HTTP方法和头部信息。

-

安全事件日志:资源服务中心应该记录所有的安全事件日志。它可以使用Spring Security的事件监听器来捕获安全事件,并将其记录到日志中。资源服务中心可以记录登录成功和失败、访问拒绝等安全事件,以便后续的审计和调查。

资源服务中心在Spring Security和OAuth 2.0的完美结合架构中扮演着非常重要的角色。它负责保护和管理所有的资源,包括身份验证和授权、令牌管理、资源保护、跨域资源共享支持和安全事件日志记录等方面。通过合理地设计和实现资源服务中心,可以确保应用程序的安全性和可靠性。

3、身份认证中心的实现

3.1 用户管理

Spring Security是一个基于Java的框架,用于身份认证和授权。OAuth 2.0是一种授权框架,用于安全地授权第三方应用程序访问用户资源。将Spring Security和OAuth 2.0结合使用,可以实现强大的身份认证和授权功能。

在实现身份认证中心时,用户管理是一个重要的组成部分。用户管理包括用户的注册、登录、修改密码、找回密码等功能。下面是一个简单的实现用户管理的示例:

- 创建User实体类,用于存储用户信息,包括用户名、密码、邮箱等字段。

@Entity

public class User {@Idprivate Long id;private String username;private String password;private String email;// getters and setters

}

2. 创建一个UserRepository接口,用于对用户数据进行CRUD操作。

public interface UserRepository extends JpaRepository<User, Long> {User findByUsername(String username);

}

3. 创建一个UserService类,用于处理用户相关的业务逻辑,如用户注册、登录等。

@Service

public class UserService implements UserDetailsService {@Autowiredprivate UserRepository userRepository;@Overridepublic UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {User user = userRepository.findByUsername(username);if (user == null) {throw new UsernameNotFoundException("User not found");}return new org.springframework.security.core.userdetails.User(user.getUsername(), user.getPassword(), new ArrayList<>());}public User register(User user) {// 验证用户名是否已存在if (userRepository.findByUsername(user.getUsername()) != null) {throw new RuntimeException("Username already exists");}// 保存用户信息return userRepository.save(user);}// 其他业务方法...

}

4. 创建一个UserController类,用于处理用户相关的HTTP请求。

@RestController

@RequestMapping("/users")

public class UserController {@Autowiredprivate UserService userService;@PostMapping("/register")public User register(@RequestBody User user) {return userService.register(user);}// 其他接口方法...

}

以上代码实现了一个简单的用户管理功能,包括用户注册和通过用户名进行身份认证。你可以根据实际需求进行扩展,例如添加登录、密码重置等功能。

在使用Spring Security+OAuth 2.0实现身份认证中心时,你可以使用这个示例作为参考,根据具体需求进行适当修改和扩展。

3.2 登录认证流程

Spring Security和OAuth2.0的结合可以实现身份认证中心,下面是登录认证流程及相应的流程图。

- 用户访问需要认证的资源,如访问受保护的API接口。

- 用户被重定向到认证服务器,以进行身份验证。

- 用户在认证服务器上输入用户名和密码。

- 认证服务器验证用户的凭据。

- 如果凭据有效,认证服务器将生成一个令牌(Access Token),并将其返回给用户。

- 用户将令牌发送回客户端应用程序。

- 客户端应用程序将令牌与认证服务器进行验证。

- 认证服务器验证令牌的有效性。

- 如果令牌有效,允许用户访问受保护的资源。

以下是流程图描述:

+---------+ +-------------------------------+

| | | |

| 用户 +----------------------------------->+ 认证服务器(登录页面) |

| | | |

+---------+ +-------------------------------+| || 输入用户名和密码 || |+--------------------------------------------------------->|||| || 验证用户凭据 || |+<---------------------------------------------------------+|| 返回令牌(Access Token) ||+--------------------------------------------------------->|||| || 发送令牌回客户端应用程序 || |+<---------------------------------------------------------+|| 验证令牌的有效性 ||+--------------------------------------------------------->|||| || 返回验证结果 || |+<---------------------------------------------------------+|| 允许访问受保护的资源 ||+--------------------------------------------------------->|3.3 令牌生成和管理

在Spring Security和OAuth 2.0的结合中,令牌生成和管理是非常重要的。下面是一个基本的身份认证中心的实现示例,其中涉及了令牌的生成和管理。

- 配置OAuth2服务器:

首先,在Spring Boot应用程序的配置文件中进行如下配置:

# OAuth2配置

security.oauth2.client.client-id=client

security.oauth2.client.client-secret=secret

security.oauth2.client.authorized-grant-types=authorization_code,password,refresh_token,client_credentials

security.oauth2.client.scope=openid,read,write

security.oauth2.client.auto-approve-scopes=openid# 使用内存存储令牌

security.oauth2.client.token-grant-type=client_credentials# JWT令牌配置

security.jwt.token.signing-key=12345678

security.jwt.token.expiration-time=86400

在上述配置中,配置了OAuth2客户端的信息,包括客户端ID和密钥,以及授权类型、范围和自动批准范围等。同时,配置了令牌的存储方式为内存存储,以及JWT令牌的签名密钥和过期时间。

2. 生成令牌:

在身份认证中心的控制器中,可以生成令牌的方法,示例如下:

@RestController

public class TokenController {@Autowiredprivate TokenStore tokenStore;@PostMapping("/token")public ResponseEntity<?> generateToken(Principal principal) {// 获取认证用户的信息Authentication authentication = (Authentication) principal;User user = (User) authentication.getPrincipal();// 生成令牌OAuth2Authentication oauth2Authentication = new OAuth2Authentication(new AuthorizationRequest(),new UsernamePasswordAuthenticationToken(user, null, user.getAuthorities()));OAuth2AccessToken accessToken = tokenStore.getAccessToken(oauth2Authentication);// 返回令牌return ResponseEntity.ok(accessToken);}

}

在上述代码中,通过TokenStore接口的getAccessToken方法生成令牌,并返回给客户端。

3. 管理令牌:

在身份认证中心中,可以使用TokenStore接口提供的方法对令牌进行管理,例如查找、刷新或删除令牌。

@Autowired

private TokenStore tokenStore;public void revokeToken(String tokenValue) {OAuth2AccessToken token = tokenStore.readAccessToken(tokenValue);tokenStore.removeAccessToken(token);tokenStore.removeRefreshToken(token.getRefreshToken());

}public void refreshAccessToken(String refreshTokenValue) {OAuth2AccessToken refreshToken = tokenStore.readRefreshToken(refreshTokenValue);OAuth2Authentication authentication = tokenStore.readAuthenticationForRefreshToken(refreshToken);OAuth2AccessToken newAccessToken = tokenStore.refreshAccessToken(refreshTokenValue, authentication);tokenStore.removeAccessToken(newAccessToken);tokenStore.storeAccessToken(newAccessToken, authentication);

}

在上述代码中,通过TokenStore接口的方法可以根据令牌值查找相应的令牌,然后可以进行刷新或删除等操作。

3.4 安全配置

在Spring Security和OAuth 2.0的结合中,安全配置是非常重要的一部分。下面是一个简单的示例,演示了如何配置安全特性:

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {@Autowiredprivate UserDetailsService userDetailsService;@Autowiredprivate PasswordEncoder passwordEncoder;@Beanpublic AuthenticationManager authenticationManagerBean() throws Exception {return super.authenticationManagerBean();}@Overrideprotected void configure(AuthenticationManagerBuilder auth) throws Exception {auth.userDetailsService(userDetailsService).passwordEncoder(passwordEncoder);}@Overrideprotected void configure(HttpSecurity http) throws Exception {http.authorizeRequests().antMatchers("/oauth/authorize").authenticated().and().formLogin().permitAll().and().logout().permitAll().and().csrf().disable();}

}

上述代码中,首先通过 @EnableWebSecurity 注解启用 Spring Security,并继承 WebSecurityConfigurerAdapter 类来配置安全特性。

userDetailsService 是一个用于查询用户信息的服务,你可以根据自己的实现来注入。

passwordEncoder 是一个密码加密器,用于对用户密码进行加密和验证。

authenticationManagerBean 方法用于创建一个认证管理器的Bean,以便在 OAuth2 的配置中使用。

configure 方法用于配置安全规则和权限限制。在上述示例中,指定了 /oauth/authorize 路径需要进行认证。

formLogin 方法用于配置登录页面和登录请求的处理逻辑。

logout 方法用于配置登出功能。

csrf 方法用于关闭 CSRF 保护。

除了上述的安全配置,在实现身份认证中心时,还需要考虑以下几点:

-

用户数据的存储和验证:可以使用数据库、LDAP、内存等方式来存储用户数据,并实现自定义的

UserDetailsService来查询和验证用户信息。 -

客户端信息的存储和验证:需要将客户端的信息(如client_id和client_secret)存储在数据库中,并实现自定义的

ClientDetailsService来查询和验证客户端信息。 -

授权码的生成和校验:需要实现自定义的

AuthorizationCodeServices来生成和校验授权码。 -

OAuth2的Token存储和验证:可以选择将Token存储在数据库中,然后实现自定义的

TokenStore来查询和验证Token。

以上就是Spring Security和OAuth2.0结合实现身份认证中心的安全配置和相关考虑点。在实际开发中,你可以根据具体的需求和业务场景来进行定制和扩展。

4、资源服务中心的实现

4.1 资源定义和保护

在使用Spring Security和OAuth2.0实现资源服务中心时,资源的定义和保护是非常重要的。

- 资源定义:在资源服务中心中,需要定义所有的资源,包括API接口、URL路径、方法等。可以使用

@RequestMapping注解来定义API接口,使用antMatchers来定义URL路径的保护规则。

@Configuration

@EnableResourceServer

public class ResourceServerConfig extends ResourceServerConfigurerAdapter {@Overridepublic void configure(HttpSecurity http) throws Exception {http.authorizeRequests().antMatchers("/api/**").authenticated().antMatchers("/admin/**").hasRole("ADMIN").anyRequest().permitAll();}}

上述配置中,"/api/"路径需要进行认证,只有验证通过的用户才能访问,而"/admin/"路径则需要管理员角色才能访问。

2. 资源保护:在资源服务中心中,可以使用@EnableResourceServer注解来启用资源保护功能。资源保护通过OAuth2.0的令牌机制来实现,只有携带有效的访问令牌才能访问受保护的资源。

@Configuration

@EnableResourceServer

public class ResourceServerConfig extends ResourceServerConfigurerAdapter {@Overridepublic void configure(ResourceServerSecurityConfigurer resources) throws Exception {resources.resourceId("resource_id").tokenStore(tokenStore());}@Beanpublic TokenStore tokenStore() {return new JwtTokenStore(accessTokenConverter());}@Beanpublic JwtAccessTokenConverter accessTokenConverter() {JwtAccessTokenConverter converter = new JwtAccessTokenConverter();converter.setSigningKey("jwtSigningKey");return converter;}}

上述配置中,通过resourceId指定了资源的标识符,用于验证访问令牌的权限。tokenStore定义了令牌的存储方式,这里使用了JWT令牌。accessTokenConverter用于对令牌进行验证和解析。

3. 访问令牌的获取和验证:在客户端访问资源服务时,需要先获取访问令牌,然后在每次请求中携带访问令牌。资源服务中心使用TokenEndpoint来处理令牌的获取和验证。

@Configuration

@EnableAuthorizationServer

public class AuthorizationServerConfig extends AuthorizationServerConfigurerAdapter {@Autowiredprivate AuthenticationManager authenticationManager;@Overridepublic void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {endpoints.authenticationManager(authenticationManager);}}

上述配置中,authenticationManager用于处理用户的认证请求。资源服务中心会通过认证管理器验证用户的身份,然后生成访问令牌并返回给客户端。

通过以上的资源定义和保护的配置,可以实现Spring Security和OAuth2.0的完美结合,确保资源服务的安全性和可用性。

4.2 授权流程

授权流程如下:

- 用户在客户端应用上点击登录按钮,向资源服务中心发送登录请求。

- 资源服务中心重定向用户到认证中心,请求用户进行身份验证。

- 用户输入用户名和密码,认证中心对用户身份进行验证。

- 认证中心生成授权码,并将授权码返回给资源服务中心。

- 资源服务中心通过授权码向认证中心请求访问令牌。

- 认证中心验证授权码的有效性,并生成访问令牌。

- 认证中心将访问令牌返回给资源服务中心。

- 资源服务中心使用访问令牌向认证中心请求用户的资源。

- 认证中心验证访问令牌的有效性,并返回用户的资源给资源服务中心。

- 资源服务中心将用户的资源返回给客户端应用。

流程图示意如下:

+---------------------------------+

| 客户端应用 |

+---------------------------------+|| 点击登录按钮|

+---------------------------------+

| 资源服务中心 |

+---------------------------------+|| 请求登录|

+---------------------------------+

| 认证中心 |

+---------------------------------+|| 重定向到认证页面|

+---------------------------------+

| 用户输入用户名和密码 |

+---------------------------------+|| 认证|

+---------------------------------+

| 认证中心 |

+---------------------------------+|| 生成授权码|

+---------------------------------+

| 资源服务中心 |

+---------------------------------+|| 请求访问令牌|

+---------------------------------+

| 认证中心 |

+---------------------------------+|| 验证授权码|

+---------------------------------+

| 认证中心 |

+---------------------------------+|| 生成访问令牌|

+---------------------------------+

| 资源服务中心 |

+---------------------------------+|| 请求用户资源|

+---------------------------------+

| 认证中心 |

+---------------------------------+|| 验证访问令牌|

+---------------------------------+

| 认证中心 |

+---------------------------------+|| 返回用户资源|

+---------------------------------+

| 资源服务中心 |

+---------------------------------+|| 返回用户资源|

+---------------------------------+

| 客户端应用 |

+---------------------------------+|| 显示用户资源|

4.3 安全配置

在使用Spring Security和OAuth2.0实现资源服务中心的安全配置时,可以按照以下步骤进行操作:

-

引入依赖:在项目的pom.xml文件中添加Spring Security和OAuth2.0的相关依赖。

-

创建安全配置类:创建一个类,并使用@EnableWebSecurity注解启用Spring Security的功能。

-

配置认证服务器信息:在安全配置类中,通过@Configuration注解和@EnableAuthorizationServer注解,配置OAuth2.0的认证服务器信息。

-

配置资源服务器信息:在安全配置类中,通过@Configuration注解和@EnableResourceServer注解,配置OAuth2.0的资源服务器信息。

-

配置用户认证:在安全配置类中,通过重写configure(AuthenticationManagerBuilder auth)方法,配置用户的认证信息。

-

配置请求授权:在安全配置类中,通过重写configure(HttpSecurity http)方法,配置请求的授权规则。

-

配置注销功能:在安全配置类中,通过重写configure(HttpSecurity http)方法,配置注销功能的规则。

-

配置跨域资源共享(CORS):在安全配置类中,通过重写configure(HttpSecurity http)方法,配置跨域访问的规则。

-

配置异常处理:在安全配置类中,通过重写configure(HttpSecurity http)方法,配置异常处理的规则。

-

配置静态资源的访问权限:在安全配置类中,通过重写configure(HttpSecurity http)方法,配置静态资源的访问权限。

以上是Spring Security和OAuth2.0完美结合实现资源服务中心的安全配置的主要步骤。根据具体的业务需求,可以进一步配置其他相关功能,如记住我功能、验证码功能等。

5、集成SpringSecurity和OAuth2.0

5.1 添加相关依赖

要集成Spring Security和OAuth2.0,你需要添加以下依赖:

- Spring Security依赖:

<dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-security</artifactId>

</dependency>

2. Spring Security OAuth2依赖:

<dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-oauth2-client</artifactId>

</dependency>

<dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-oauth2-resource-server</artifactId>

</dependency>

3. Spring Security JWT依赖(如果你使用JWT作为令牌):

<dependency><groupId>io.jsonwebtoken</groupId><artifactId>jjwt</artifactId><version>0.11.2</version>

</dependency>

请确保你已经在项目的pom.xml文件中添加了以上依赖。

5.2 配置认证服务器

要集成Spring Security和OAuth2.0并配置认证服务器,您需要进行以下步骤:

- 创建认证服务器配置类:创建一个类,并使用

@EnableAuthorizationServer注解将其标记为认证服务器。

@Configuration

@EnableAuthorizationServer

public class AuthServerConfig extends AuthorizationServerConfigurerAdapter {...

}

2. 配置认证服务器:在认证服务器配置类中,重写configure(ClientDetailsServiceConfigurer clients)方法来配置OAuth2客户端信息。

@Configuration

@EnableAuthorizationServer

public class AuthServerConfig extends AuthorizationServerConfigurerAdapter {@Overridepublic void configure(ClientDetailsServiceConfigurer clients) throws Exception {clients.inMemory().withClient("client-id").secret("client-secret").authorizedGrantTypes("authorization_code", "refresh_token").scopes("read", "write").redirectUris("http://localhost:8080/login/oauth2/code/authorization-server");}

}

3. 配置Spring Security:您还需要配置Spring Security以启用OAuth2认证。

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {@Overrideprotected void configure(HttpSecurity http) throws Exception {http.authorizeRequests().antMatchers("/oauth2/**").permitAll().anyRequest().authenticated().and().oauth2Login();}

}

4. 配置资源服务器:如果您希望将OAuth2认证与Spring Security的Web安全性集成,您还需要配置资源服务器。

@Configuration

@EnableResourceServer

public class ResourceServerConfig extends ResourceServerConfigurerAdapter {@Overridepublic void configure(HttpSecurity http) throws Exception {http.authorizeRequests().antMatchers("/api/**").authenticated().anyRequest().permitAll();}

}

这些是集成Spring Security和OAuth2.0并配置认证服务器的基本步骤。您还可以根据自己的需求对配置进行进一步的定制。

5.3 配置资源服务器

要将Spring Security和OAuth2.0集成到资源服务器中,需要进行以下配置:

- 创建一个配置类,配置资源服务器的相关信息:

@Configuration

@EnableResourceServer

public class ResourceServerConfig extends ResourceServerConfigurerAdapter {@Overridepublic void configure(HttpSecurity http) throws Exception {http.authorizeRequests().antMatchers("/public/**").permitAll().anyRequest().authenticated();}

}

2. 在application.properties(或application.yml)文件中配置OAuth2.0的授权服务器信息:

spring.security.oauth2.resourceserver.jwt.issuer-uri=http://localhost:8080/oauth2/token

3. 创建一个实现了AuthorizationServerConfigurer接口的配置类,配置授权服务器的相关信息:

@Configuration

@EnableAuthorizationServer

public class AuthorizationServerConfig extends AuthorizationServerConfigurerAdapter {@Autowiredprivate AuthenticationManager authenticationManager;@Overridepublic void configure(AuthorizationServerSecurityConfigurer security) throws Exception {security.checkTokenAccess("isAuthenticated()");}@Overridepublic void configure(ClientDetailsServiceConfigurer clients) throws Exception {clients.inMemory().withClient("client").secret("{noop}secret").authorizedGrantTypes("authorization_code").scopes("read", "write").redirectUris("http://localhost:8080/login").autoApprove(true);}@Overridepublic void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {endpoints.authenticationManager(authenticationManager);}

}

4. 在Spring Boot应用程序的入口类上添加@EnableAuthorizationServer注解,启用授权服务器。

这样,就完成了Spring Security和OAuth2.0的资源服务器配置。你可以根据自己的需求进行进一步的定制和扩展。

6、客户端集成

6.1 客户端注册与配置

客户端注册与配置是指在使用一个服务或应用之前,需要进行注册和配置客户端,以便与服务进行通信。

注册客户端通常涉及以下步骤:

- 在服务提供商的网站上创建一个账户。

- 登录账户后,进入开发者控制台或应用管理页面。

- 在控制台中创建一个新的应用或客户端。

- 提供应用的名称、描述和其他必要信息。

- 生成一个客户端ID和密钥,用于认证和授权。

- 配置应用的访问权限和范围。

配置客户端通常涉及以下步骤:

- 在客户端的代码或配置文件中,填写正确的客户端ID和密钥。

- 配置客户端的回调URL,用于接收服务提供商的认证和授权响应。

- 根据服务提供商的要求,配置其他必要的参数,如访问令牌有效期、权限范围等。

在完成注册和配置后,客户端就可以使用相应的API或服务进行访问和操作了。

6.2 客户端认证流程

客户端认证流程如下:

- 客户端发送认证请求到服务端。

- 服务端接收认证请求,生成一个随机的挑战值,并将挑战值发送给客户端。

- 客户端收到挑战值后,使用自己的私钥对挑战值进行加密,并将加密后的结果发送给服务端。

- 服务端收到客户端发送的加密结果后,使用客户端的公钥进行解密,得到明文的挑战值。

- 服务端将明文的挑战值与之前生成的挑战值进行比较,如果相同,则认证通过,否则认证失败。

以下为客户端认证流程的流程图:

用户|| 请求认证|+-------v--------+| 服务端生成挑战值 |+-------|--------+|| 发送挑战值|+-------v--------+| 客户端加密挑战值 |+-------|--------+|| 发送加密结果|+-------v--------+| 服务端解密结果 |+-------|--------+|| 比较挑战值|+-------v--------+| 验证结果 |+-----------------+

注:这只是一个简化的客户端认证流程图,具体流程可能因系统的设计和需求而有所不同。

6.3 客户端访问受保护资源

客户端访问受保护资源的过程通常涉及以下几个步骤:

-

客户端向服务器发送请求:客户端会向服务器发送请求,请求访问受保护资源。通常,请求中会包含一些标识客户端身份的信息,如用户名和密码。

-

服务器验证客户端身份:服务器在接收到请求后,会对客户端的身份进行验证。这可以通过比对请求中的用户名和密码与服务器存储的用户信息进行验证,或者使用其他的身份验证机制,如令牌验证、单点登录等。

-

服务器授权访问受保护资源:如果客户端通过身份验证,服务器会对客户端进行授权,允许其访问受保护资源。授权可以通过给客户端提供一个访问令牌或权限密钥来实现。

-

客户端访问受保护资源:一旦客户端获得了访问权限,它可以使用授权的令牌或密钥来访问受保护资源。这可以通过在请求中携带访问令牌或密钥的方式来实现。

-

服务器验证访问权限:在客户端访问受保护资源时,服务器会验证客户端的访问权限。这可以通过检查客户端请求中携带的访问令牌或密钥的有效性来实现。如果访问令牌或密钥无效或已过期,服务器将拒绝客户端的访问请求。

以上是一般情况下客户端访问受保护资源的过程,具体的实现方式可能因不同的应用场景和技术而略有差异。

7、安全加固和优化

7.1 密码加密和安全存储

密码加密和安全存储是确保用户的密码和账户信息不被非法获取和滥用的重要措施。以下是常用的密码加密和安全存储方法:

-

哈希函数加密:使用密码哈希函数对密码进行加密,将密码转化成一串固定长度的字符串。常用的哈希函数有MD5、SHA-1、SHA-256等。这种方法的安全性较低,因为哈希函数是单向的,无法从哈希值还原出原始密码。

-

盐值加密:在密码加密过程中添加随机的盐值,将密码和盐值一起进行哈希计算。这样可以增加密码猜测的难度和时长,提高密码的安全性。

-

加密算法:使用对称或非对称加密算法加密密码,如AES、RSA等。对称加密算法使用相同的密钥进行加解密,而非对称加密算法使用一对公私钥进行加解密。这种方法的安全性较高,但会增加计算和存储的成本。

-

安全存储:将加密后的密码存储在数据库或文件中时,需要保证存储的安全性。一般采用以下措施:使用防火墙和访问控制列表限制非授权访问;加强数据库的访问权限和审计机制;对存储的文件进行加密和访问权限控制。

除了以上方法,还有一些其他的密码安全最佳实践:使用强密码,包括字母、数字和特殊字符;定期更换密码;不共享密码;不在非安全环境下输入密码等。

7.2 防止常见的安全漏洞

以下是一些常见的安全漏洞及相应的防范措施:

-

跨站脚本攻击(XSS):通过在网页中插入恶意脚本,攻击者可以获取用户的敏感信息或者在用户浏览器中执行恶意操作。防范措施包括对用户输入进行过滤和转义、使用 Content Security Policy(CSP)限制资源加载、使用 HttpOnly 标记来防止恶意脚本访问 Cookie。

-

跨站请求伪造(CSRF):攻击者利用用户已登录的身份在用户不知情的情况下发送恶意请求,实施各种攻击,如转账、修改密码等。防范措施包括使用随机令牌(CSRF Token)验证请求的来源、检查 Referer 头部等。

-

SQL 注入攻击:攻击者通过在用户输入中插入恶意 SQL 语句,从而访问、修改或删除数据库中的数据。防范措施包括使用参数化查询或预编译语句、对用户输入进行严格的验证和过滤、限制数据库用户的权限等。

-

未经授权的访问:攻击者通过绕过身份验证、利用默认或弱密码等方式获取对系统、数据库或文件的未授权访问权限。防范措施包括使用强密码、启用多因素身份验证、限制用户权限、定期更新和修补系统和软件等。

-

敏感数据泄露:如未加密存储敏感数据、不正确处理敏感数据等,导致敏感数据被攻击者获取。防范措施包括对敏感数据进行加密、使用安全的存储和传输协议、采用适当的访问控制策略等。

-

不安全的文件上传:攻击者通过上传包含恶意代码的文件,如 webshell,从而获取对服务器的控制权。防范措施包括对上传文件进行严格的验证和过滤、限制上传文件的类型和大小、将上传文件存储在非 Web 可访问的目录等。

-

常见漏洞的补丁和更新未及时应用:系统和软件厂商会针对已发现的漏洞发布相应的补丁和更新,但若未及时应用,则可能被攻击者利用。防范措施包括定期检查和应用安全补丁和更新、使用漏洞扫描工具检测系统和软件的漏洞等。

这些只是一些常见的安全漏洞及相应的防范措施,具体的防范措施应根据实际情况来进行综合考虑。在开发和运维过程中,要始终保持对安全问题的警惕性,及时更新和修补系统和软件,定期进行安全评估和渗透测试,确保系统和数据的安全。

7.3 日志和监控

日志和监控是软件开发和运维过程中非常重要的两个方面。

日志是记录软件运行时的相关信息的记录,包括错误日志、调试信息、警告信息等。日志可以帮助开发人员和运维人员追踪和调试软件问题,了解软件的运行状态以及用户行为等。日志可以存储在本地文件、数据库或者其他的存储介质中,也可以通过网络传输到远程服务器进行集中管理和分析。

监控是对软件和系统运行状态进行实时监测和记录。监控可以包括对硬件资源(如 CPU、内存、磁盘)的监测,对网络服务的监测,对应用程序的监测等。监控可以帮助运维人员了解系统的负载情况、性能瓶颈以及潜在的故障等,及时采取相应的措施来保证系统的稳定运行。

日志和监控是相辅相成的,日志可以为监控提供重要的数据来源,而监控可以通过实时监控软件运行状态来发现问题并记录日志。通过分析日志和监控数据,开发人员和运维人员可以更好地了解系统运行情况,排查问题,并对系统进行优化和改进。

在现代的软件开发和运维中,日志和监控已成为标配工具,许多平台和框架都提供了相应的日志记录和监控功能,同时也有很多专门的日志和监控工具供选择。合理使用日志和监控可以帮助提高软件的可靠性和性能,提升用户体验,并及时响应和解决问题。

8、结语

文章至此,已接近尾声!希望此文能够对大家有所启发和帮助。同时,感谢大家的耐心阅读和对本文档的信任。在未来的技术学习和工作中,期待与各位大佬共同进步,共同探索新的技术前沿。最后,再次感谢各位的支持和关注。您的支持是作者创作的最大动力,如果您觉得这篇文章对您有所帮助,请考虑给予一点打赏。