系列文章目录

目录

系列文章目录

文章目录

前言

一、ACL(访问控制列表)是什么?

二、实验

1.引入

实验拓扑图

实验配置

测试PC2能否Ping通PC3

配置ACL访问控制

实验验证

PC1 Ping PC3

总结

文章目录

- 【学网攻】 第(1)节 -- 认识网络

- 【学网攻】 第(2)节 -- 交换机认识及使用

- 【学网攻】 第(3)节 -- 交换机配置聚合端口

- 【学网攻】 第(4)节 -- 交换机划分Vlan

- 【学网攻】 第(5)节 -- Cisco VTP的使用

- 【学网攻】 第(6)节 -- 三层交换机实现VLAN间路由

- 【学网攻】 第(7)节 -- 生成树配置

- 【学网攻】 第(8)节 -- 端口安全

- 【学网攻】 第(9)节 -- 路由器使用以及原理

- 【学网攻】 第(10)节 -- 路由器单臂路由配置

- 【学网攻】 第(11)节 -- 静态路由及默认路由

- 【学网攻】 第(12)节 -- 动态路由(RIP)

- 【学网攻】 第(13)节 -- 动态路由(OSPF)

- 【学网攻】 第(14)节 -- 动态路由(EIGRP)

前言

网络已经成为了我们生活中不可或缺的一部分,它连接了世界各地的人们,让信息和资源得以自由流动。随着互联网的发展,我们可以通过网络学习、工作、娱乐,甚至是社交。因此,学习网络知识和技能已经成为了每个人都需要掌握的重要能力。

本课程博主将带领读者深入了解网络的基本原理、结构和运作方式,帮助读者建立起对网络的全面理解。我们将介绍网络的发展历程、网络的分类和组成、网络的安全和隐私保护等内容,帮助读者掌握网络知识,提高网络素养。

通过学习本篇博客,读者将能够更好地利用网络资源,提高工作效率,拓展人际关系,甚至是保护自己的网络安全。网络世界充满了无限的可能,希望本课程能够帮助读者更好地驾驭网络,享受网络带来的便利和乐趣。

一、ACL(访问控制列表)是什么?

访问控制列表(ACL)是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃。访问控制列表被广泛地应用于路由器和三层交换机,借助于访问控制列表,可以有效地控制用户对网络的访问,从而最大程度地保障网络安全。

标准IP访问列表

一个标准IP访问控制列表匹配IP包中的源地址或源地址中的一部分,可对匹配的包采取拒绝或允许两个操作。编号范围是从1到99的访问控制列表是标准IP访问控制列表。

扩展IP访问

扩展IP访问控制列表比标准IP访问控制列表具有更多的匹配项,包括协议类型、源地址、目的地址、源端口、目的端口、建立连接的和IP优先级等。编号范围是从100到199的访问控制列表是扩展IP访问控制列表。

命名的IP访问

所谓命名的IP访问控制列表是以列表名代替列表编号来定义IP访问控制列表,同样包括标准和扩展两种列表,定义过滤的语句与编号方式中相似。

标准IPX访问

标准IPX访问控制列表的编号范围是800-899,它检查IPX源网络号和目的网络号,同样可以检查源地址和目的地址的节点号部分。

扩展IPX访问

扩展IPX访问控制列表在标准IPX访问控制列表的基础上,增加了对IPX报头中以下几个字段的检查,它们是协议类型、源Socket、目标Socket。扩展IPX访问控制列表的编号范围是900-999。

命名的IPX访问

与命名的IP访问控制列表一样,命名的IPX访问控制列表是使用列表名取代列表编号。从而方便定义和引用列表,同样有标准和扩展之分。

二、实验

1.引入

实验目标

- 理解标准IP访问控制列表的原理及功能;

- 掌握编号的标准IP访问控制列表的配置方法;

实验背景

- 你是公司的网络管理员,公司的经理部、财务部们和销售部门分属于不同的3个网段,三部门之间用路由器进行信息传递,为了安全起见,公司领导要求销售部门不能对财务部进行访问,但经理部可以对财务部进行访问。

- PC1代表经理部的主机、PC2代表销售部的主机、PC3代表财务部的主机。

技术原理

- ACLs的全称为接入控制列表(Access Control Lists),也称访问控制列表(Access Lists),俗称防火墙,在有的文档中还称包过滤。ACLs通过定义一些规则对网络设备接口上的数据包文进行控制;允许通过或丢弃,从而提高网络可管理型和安全性;

- IP ACL分为两种:标准IP访问列表和扩展IP访问列表,编号范围为1~99、1300~1999、100~199、2000~2699;

- 标准IP访问控制列表可以根据数据包的源IP地址定义规则,进行数据包的过滤;

- 扩展IP访问列表可以根据数据包的原IP、目的IP、源端口、目的端口、协议来定义规则,进行数据包的过滤;

- IP ACL基于接口进行规则的应用,分为:入栈应用和出栈应用;

实验步骤

- 1.新建Packet Tracer拓扑图

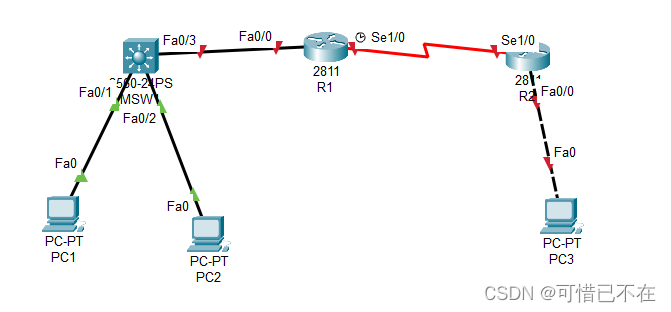

- 2.路由器之间通过V.35电缆通过串口连接,DCE端连接在R1上,配置其时钟频率64000;主机与路由器通过交叉线连接。

- 3.配置路由器接口IP地址。

- 4.在路由器上配置动态路由协议,让三台PC能够相互Ping通,因为只有在互通的前提下才涉及到方控制列表。

- 5.在R1上编号的IP标准访问控制

- 6.设置PC1无法访问PC3

- 7.验证主机之间的互通性。

实验设备

PC 3台;Router-PT(28111) 2台;Multilayer Switch1台;直通线;交叉线;DCE串口线(NM-4A/S);

实验拓扑图

实验配置

PC基础配置

PC1: IP 地址:192.168.1.1 子网掩码:255.255.255.0 网 关:192.168.1.254 PC2: IP 地址:192.168.2.1 子网掩码:255.255.255.0 网 关:192.168.2.254 PC3: IP 地址:172.16.1.1 子网掩码:255.255.255.0 网 关:172.16.1.254

MSW1;R1;R2基础配置

MSW1: Switch>en Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#h MSW1 MSW1(config)#int f0/1 MSW1(config-if)#no sw MSW1(config-if)#ip add 192.168.1.254 255.255.255.0 MSW1(config-if)#int f0/2 MSW1(config-if)#no sw MSW1(config-if)#ip add 192.168.2.254 255.255.255.0 MSW1(config-if)#int f0/3 MSW1(config-if)#no sw MSW1(config-if)#ip add 10.0.1.1 255.255.255.0R1: Router>en Router#conf t Enter configuration commands, one per line. End with CNTL/Z. Router(config)#h R1 R1(config)#int f0/0 R1(config-if)#ip add 10.0.1.2 255.255.255.0 R1(config-if)#no shut R1(config-if)#int s1/0 R1(config-if)#ip add 10.0.2.1 255.255.255.0 R1(config-if)#clock r 64000 R1(config-if)#no shutR2: Router>EN Router#conf t Enter configuration commands, one per line. End with CNTL/Z. Router(config)#h R2 R2(config)#int s1/0 R2(config-if)#ip add 10.0.2.2 255.255.255.0 R2(config-if)#no shut R2(config-if)#int f0/0 R2(config-if)#ip add 172.16.1.254 255.255.255.0 R2(config-if)#no shut

MSW1;R1;R2路由配置

MSW1: MSW1(config)#ip routing MSW1(config)#router ospf 1 MSW1(config-router)#net 192.168.1.0 0.0.0.255 area 1 MSW1(config-router)#net 192.168.2.0 0.0.0.255 area 1 MSW1(config-router)#net 10.0.1.0 0.0.0.255 area 0R1: R1(config)#ip routing R1(config)#route ospf 1 R1(config-router)#net 10.0.1.0 0.0.0.255 area 0 R1(config-router)#net 10.0.2.0 0.0.0.255 area 0R2: R2(config)#ip routing R2(config)#route ospf 1 R2(config-router)#net 172.16.1.0 0.0.0.255 area 0 R2(config-router)#net 10.0.2.0 0.0.0.255 area 1

Show MSW1 ,R1 ,R2的路由表

MSW1: MSW1(config)#do show ip route Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not set10.0.0.0/24 is subnetted, 2 subnets C 10.0.1.0 is directly connected, FastEthernet0/3 O 10.0.2.0 [110/65] via 10.0.1.2, 00:02:46, FastEthernet0/3172.16.0.0/24 is subnetted, 1 subnets O 172.16.1.0 [110/66] via 10.0.1.2, 00:01:46, FastEthernet0/3 C 192.168.1.0/24 is directly connected, FastEthernet0/1 C 192.168.2.0/24 is directly connected, FastEthernet0/2R1: R1(config)#do show ip route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not set10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks C 10.0.1.0/24 is directly connected, FastEthernet0/0 L 10.0.1.2/32 is directly connected, FastEthernet0/0 C 10.0.2.0/24 is directly connected, Serial1/0 L 10.0.2.1/32 is directly connected, Serial1/0172.16.0.0/24 is subnetted, 1 subnets O 172.16.1.0/24 [110/65] via 10.0.2.2, 00:01:19, Serial1/0 O 192.168.1.0/24 [110/2] via 10.0.1.1, 00:02:15, FastEthernet0/0 O 192.168.2.0/24 [110/2] via 10.0.1.1, 00:02:15, FastEthernet0/0R2: R2(config)#do show ip route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not set10.0.0.0/8 is variably subnetted, 3 subnets, 2 masks O 10.0.1.0/24 [110/65] via 10.0.2.1, 00:00:30, Serial1/0 C 10.0.2.0/24 is directly connected, Serial1/0 L 10.0.2.2/32 is directly connected, Serial1/0172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks C 172.16.1.0/24 is directly connected, FastEthernet0/0 L 172.16.1.254/32 is directly connected, FastEthernet0/0 O 192.168.1.0/24 [110/66] via 10.0.2.1, 00:00:30, Serial1/0 O 192.168.2.0/24 [110/66] via 10.0.2.1, 00:00:30, Serial1/0

测试PC1能否Ping通PC3

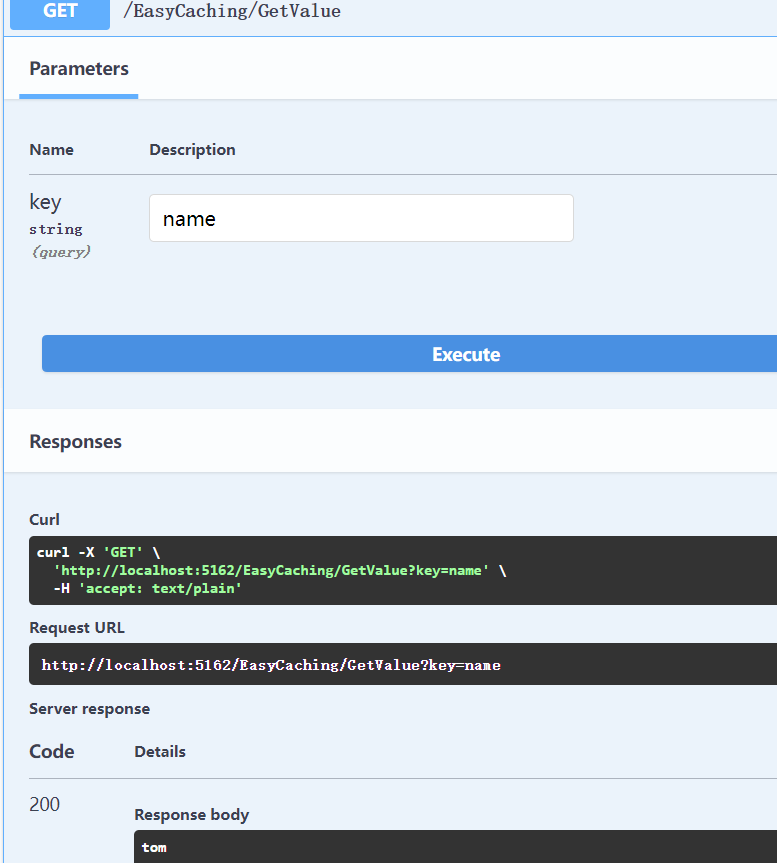

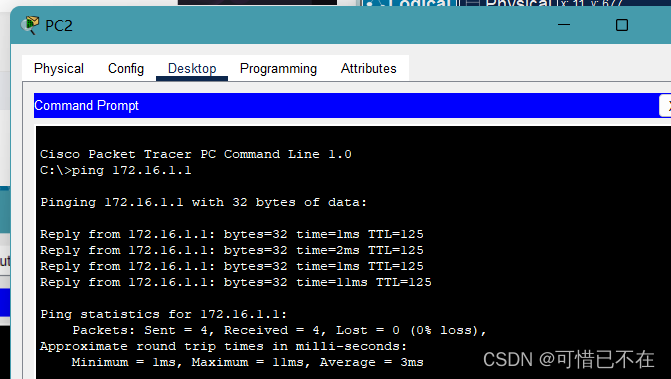

测试PC2能否Ping通PC3

配置ACL访问控制

在R1上配置

R1: R1(config)#access-list 1 deny 192.168.1.1 R1(config)#access-list 1 permit any R1(config)#int f0/0 R1(config-if)#ip access-group 1 in

实验验证

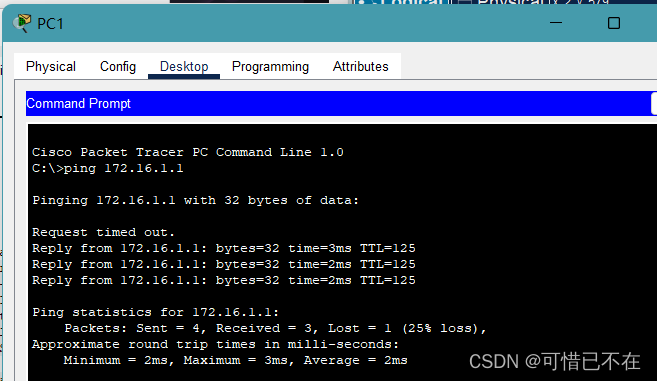

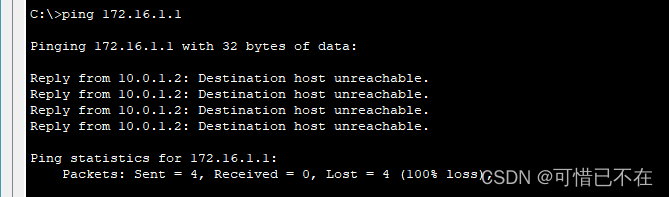

PC1 Ping PC3

所有包均是10.0.1.2的回复:目标主机不可达

证明我们的ACL配置成功了,PC1向PC3发的包全部被R1给拦截了下来,

总结

扩展acl要靠近源 ,标准acl靠近目标地址

进入设备前处理的ACL起作用设为in,进入设备后处理的ACL起作用的设为out