一、介绍:

drozer(以前称为 Mercury)是领先的 Android 安全测试框架。

drozer 允许您通过扮演应用程序的角色并与 Dalvik VM、其他应用程序的 IPC 端点和底层操作系统交互来搜索应用程序和设备中的安全漏洞。

drozer 提供的工具可帮助您使用、共享和了解公共 Android 漏洞。它可以帮助您通过利用或社会工程将 drozer 代理部署到设备。使用 weasel(WithSecure 的高级漏洞利用负载),drozer 能够通过安装完整的代理、将有限的代理注入正在运行的进程或连接反向 shell 来充当远程访问工具 (RAT),从而最大化其可用的权限。

drozer 是模拟流氓应用程序的好工具。渗透测试人员不必开发具有自定义代码的应用程序来与特定内容提供商交互。相反,drozer 无需任何编程经验即可使用,以显示在设备上导出某些组件的影响。

二、环境准备

1、jdk1.7版本或者以上

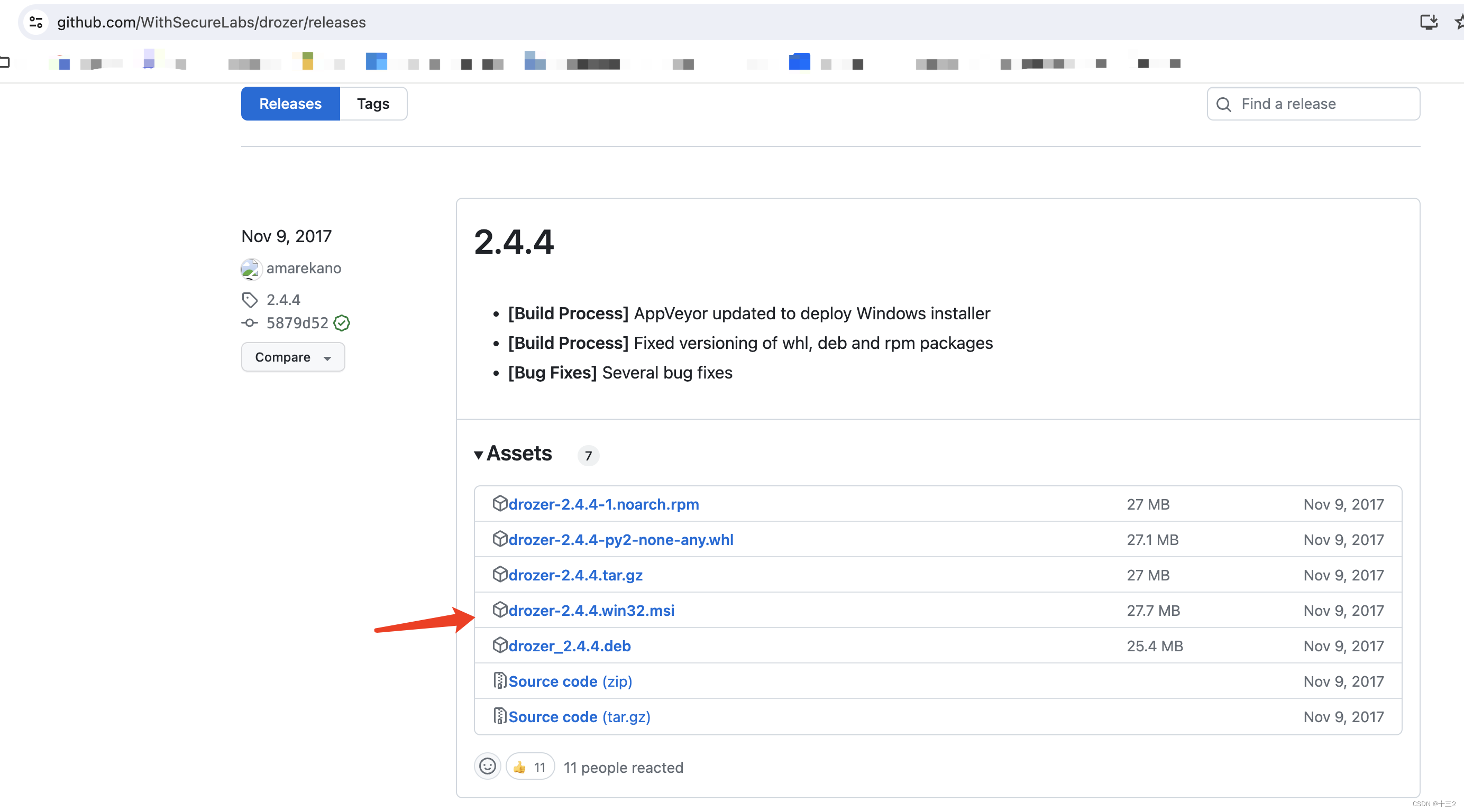

2、drozer

3、agent

4、adb

5、Android SDK

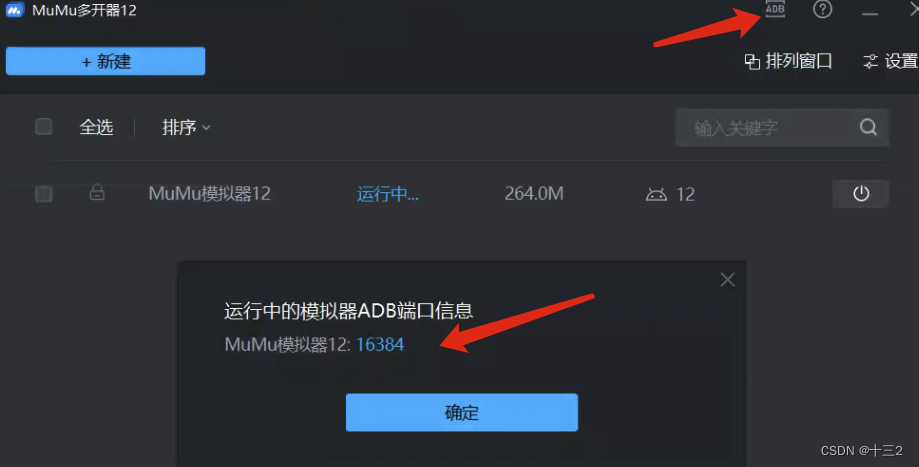

6、安卓模拟器(网易mumu)

7、Sieve.apk

agent

https://github.com/mwrlabs/drozer/releases/download/2.3.4/drozer-agent-2.3.4.apk

Sieve.apk

https://github.com/WithSecureLabs/drozer/releases/download/2.3.4/sieve.apk

adb下载模拟器的时候都有自带

MuMu模拟器如何连接adb?_MuMu模拟器_安卓模拟器

drozer-》

https://github.com/WithSecureLabs/drozer

三、具体的详细步骤

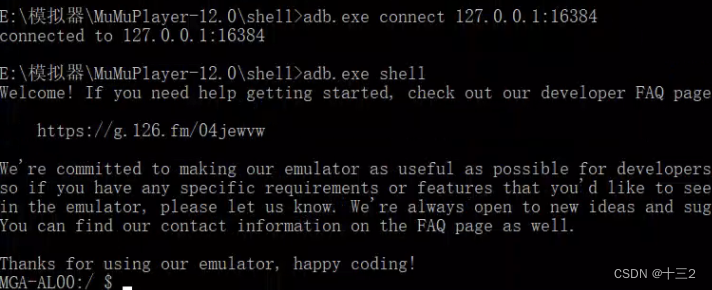

1、使用adb测试连接

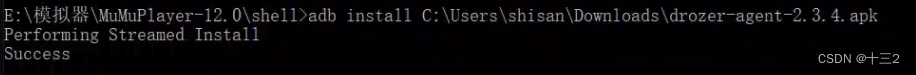

2,将agent安装到模拟器上

可以下载后直接放入模拟器中,或使用adb来传递

adb install C:\Users\shisan\Downloads\drozer-agent-2.3.4.apk

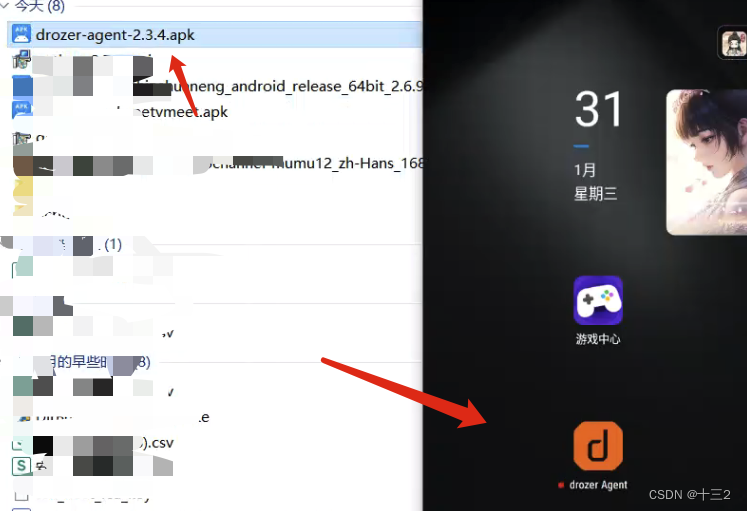

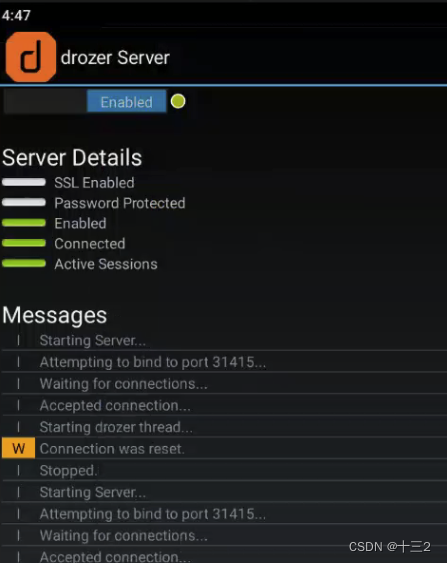

点击agent

3.配置pyhon2环境变量和安装各种支持的库 ,打开dozer

点击安装,默认会安装到python2中。这时你下载的dozer应该在python27\Scripts目录下

目录python27\Scripts--->cmd---->随后在 dozer.bat 所在目录

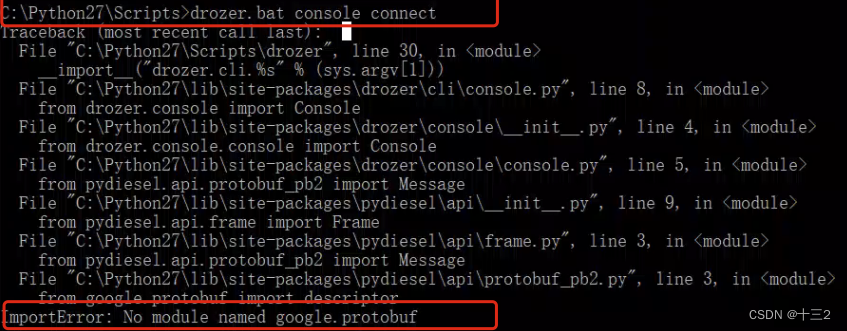

使用命令drozer.bat console connect 打开dozer控制台

这时会出现报错,我们根据报错内容来安装对应的库

python -m pip install –-upgrade pip #更新pip,注意前面事两个杠--

pip install protobuf

pip install pyopenssl

pip install twisted

pip install pyyaml

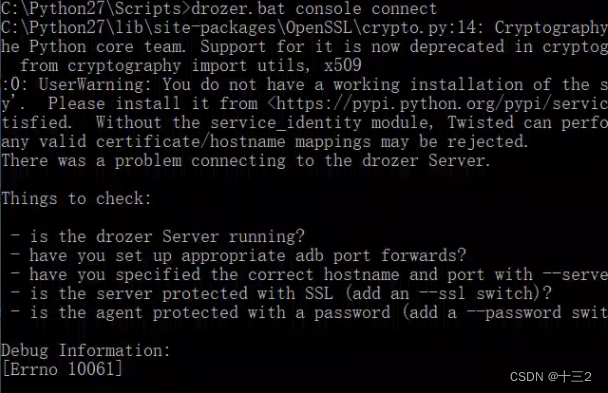

打开dozer,发现还有错误?

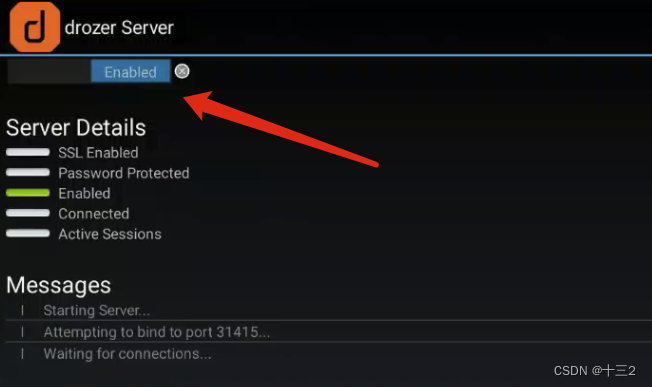

需要要用adb端口转发一下 adb forward tcp:31415 tcp:31415 (31415为dozer占用的端口号)

adb forward tcp:31415 tcp:31415

drozer.bat console connect

四. drozer使用

可以用help ,list 查看使用方法和功能

使用adb查看app的包名

adb shell pm list packages -3

常用命令

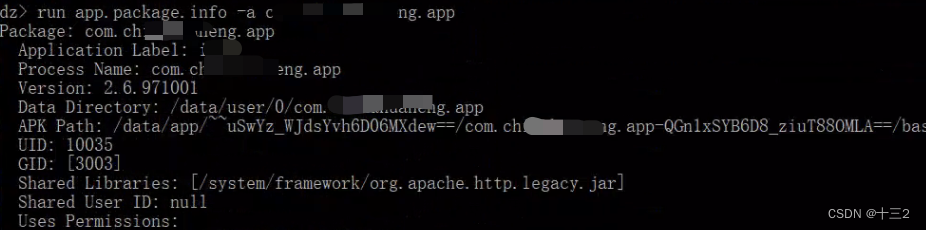

查询安装包的信息:

run app.package.info -a 包名

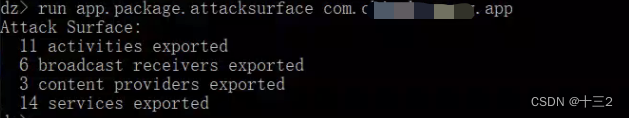

确定App受攻击的面(attack face),列出暴露的组件信息:

确定App受攻击的面(attack face),列出暴露的组件信息:

run app.package.attacksurface xx

Activity协议攻击

查询对外组件的信息

run app.activity.info -a xxx

首先使用drozdr检测app中暴露的activity,这里可以看到暴露的主件还是有不少:

run scanner.provider.finduris -a 包名

检测注入

run scanner.provider.injection -a xxx

查看是否存在数据泄露

run scanner.provider.finduris -a xxx

检测目录遍历

run scanner.provider.traversal -a xxx

检测可以访问的URL

run scanner.provider.finduris -a xxx

查询URL的数据

run app.provider.query url

![[ESP32]在Thonny IDE中,如何將MicroPython firmware燒錄到ESP32開發板中?](https://img-blog.csdnimg.cn/direct/48013f462d3c415da60991e4e32513e2.png)