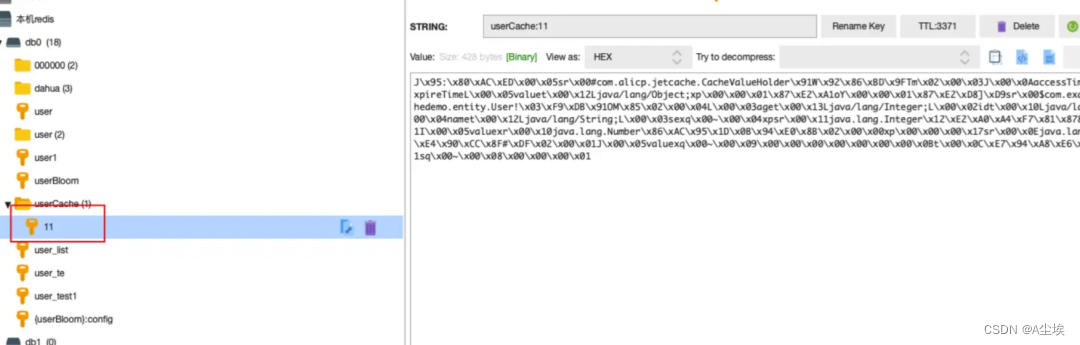

我们一般来说是不保存原始密码,这样即使被拖库也不会造成用户数据损失,一般来说我们通常会使用 MD5 加密后保存,但是大家对于MD5是使用是否 是正确的呢?MD5 其实不是真正的加密算法。所谓加密算法,是可以使用密钥把明文加密为密文,随后还可以使用密钥解密出明文,是双向的。而 MD5 是散列、哈希算法或者摘要算法。不管多长的数据,使用 MD5 运算后得到的都是固定长度的摘要信息或指纹信息,无法再解密为原始数据。所以,MD5 是单向的。最重要的是,仅仅使用 MD5 对密码进行摘要,并不安全。

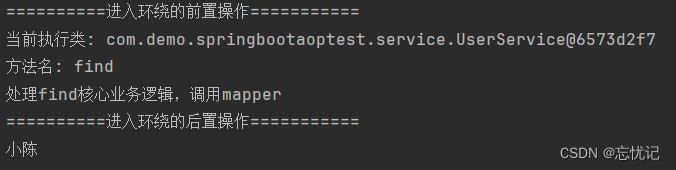

UserData userData = new UserData();

userData.setId(1L);

userData.setName(name);

//密码字段使用MD5哈希后保存

userData.setPassword(DigestUtils.md5Hex(password));

return userRepository.save(userData);

"password": "325a2cc052914ceeb8c19016c091d2ac"

即使多次的MD5也会不很安全。

userData.setPassword(DigestUtils.md5Hex(DigestUtils.md5Hex( password)));

"password": "ebbca84993fe002bac3a54e90d677d09"

所以保存 MD5 后的密码是不安全的,我们一般会加入盐值。但是盐值的生成是有一定规则的:

• 盐值是不能写死的。

userData.setPassword(DigestUtils.md5Hex("salt" + password));

"password": "58b1d63ed8492f609993895d6ba6b93a"

此时,黑客可以自己注册一个账号,使用一个简单的密码,比如 1,生成的密码是 "password": "55f312f84e7785aa1efa552acbf251db"

由此我们得知盐值就是salt

• 每个人的盐值不要设置相同,建议采用随机值

userData.setSalt(UUID.randomUUID().toString()); userData.setPassword(DigestUtils.md5Hex(userData.getSalt() + password));

![[.NET] 查询当前已安装所有 Win32 与 UWP 应用](https://img-blog.csdnimg.cn/img_convert/3f7e7f9cf254a8d7e00e123e6d81fd86.png)