文章目录

- 一、什么是准入控制系统

- 二、准入控制系统的主要功能

- 1. 接入设备的身份认证

- 2. 接入设备的安全性检查

- 三、准入控制系统的工作原理

- 四、准入控制系统的特点

- 五、准入控制系统的部署方式

- 1. 网关模式

- 2. 控制旁路模式

- 六、准入控制系统的应用场景

- 七、企业如何利用准入控制系统来保护信息资产的安全?

随着企业信息化建设的不断深入,企业的各种信息资产越来越多,网络安全问题也越来越突出。如何防止外来电脑、移动设备接入局域网,保护企业信息资产的安全,成为企业网络管理的重要问题。准入控制系统的出现,为企业提供了一种有效的解决方案。本文我们一起来认识一下准入控制系统。

一、什么是准入控制系统

准入控制系统是一种用于管理和控制访问权限的安全机制。该系统的原理是通过对用户、设备、应用程序和网络资源的身份验证和授权,限制对受保护资源的访问。重点解决网络的合规性要求,达到“违规不入网、入网必合规”的管理规范,支持包括身份认证、友好WEB重定向引导、基于角色的动态授权访问控制、可配置的安全检查规范库、“一键式”智能修复、实名日志审计等功能,满足等级保护对网络边界、终端防护的相应要求,同时提供更高效、更智能的网络准入防护体系。

二、准入控制系统的主要功能

1. 接入设备的身份认证

对终端计算机网络访问权限从入口进行检测验证,只允许受信任的设备和用户使用内网,可在很大程度上降低网络安全风险;支持包括MAC地址、IP地址、基于用户名和密码的身份、接入设备端口、所在VLAN等信息,还支持U-KEY、支持智能卡、数字证书认证,LDAP、无缝结合域管理。

2. 接入设备的安全性检查

包括各种防病毒软件版本、终端补丁漏洞、应用软件黑、白、红名单检测、非法外联、非法代理、异常流量、敏感操作行为检测等。

- 完善的安全策略管理

包括资产安全策略、补丁安装策略、访问策略、应用程序策略、桌面防火墙策略、外设策略和远程维护的策略管理。 - 移动存储管理

能够对电脑usb接口进行综合管理,设置U盘使用权限(仅写入、仅读取、禁止使用),支持禁用移动硬盘、便携式存储设备和所有usb存储设备,还能够对U盘的插入使用进行日志统计,及U盘中文件的操作行为也能够进行审计记录。 - 操作系统补丁及升级

能够对内网电脑的操作系统补丁进行统一下发和及时更新,可自动检测终端计算机操作系统漏洞和自动更新安装操作系统补丁。

三、准入控制系统的工作原理

准入控制系统的设计有两个基本的理论前提:

- 网络安全状态的非稳定性:这意味着系统会随着时间迁移和变迁,可能会从安全状态转移到非安全状态。因此,及时进行系统更新,将系统状态重新调整回安全状态,是减少受攻击可能性的有效方式。

- 网络安全状态的可控性:在网络环境中,收集的网络及用户主机的状态信息越多,就越能准确地判断出网络所面临的风险,并及时给出应对措施,控制网络安全状态。

网络准入控制系统的工作原理主要是通过对接入网络的终端进行身份认证、安全技术测评、权限管理和流量控制等手段,确保只有符合规定要求的终端设备能够接入网络,并保障网络的安全性和稳定性。

具体来说,网络准入控制系统的工作原理包括以下几个方面:

- 用户认证:网络准入控制系统对用户身份进行认证,只有授权的用户才能接入网络。用户认证可以通过多种方式进行,如用户名/密码、动态令牌、智能卡等。通过用户认证,可以防止非法用户访问网络资源。

- 安全技术测评:网络准入控制系统对接入网络的用户终端进行安全技术测评,包括操作系统、防病毒软件、防火墙等的安全性进行评估。通过安全技术测评,可以确保用户终端符合安全要求,减少安全威胁和风险。

- 权限管理:网络准入控制系统根据不同的用户和设备制定不同的策略,实现灵活的网络准入管理。通过对用户终端的权限进行管理和控制,可以限制用户对网络资源的访问,防止未经授权的访问和数据泄露。

- 安全检查:网络准入控制系统对接入终端设备进行杀毒软件安装情况、系统补丁等级、设备漏洞等安全检查,确保接入设备的安全性。通过安全检查,可以及时发现和修复终端上的安全漏洞和隐患。

- 流量控制:网络准入控制系统对网络流量进行监控和管理,限制不安全协议和流量的传输,保障网络带宽和稳定性。通过流量控制,可以提高网络的性能和稳定性,防止网络拥塞和攻击。

网络准入控制系统通过对接入网络的终端进行身份认证、安全技术测评、权限管理和流量控制等手段,实现了对用户终端的全面管理和控制,提高了企业网络的安全性和可靠性。

准入控制系统有多种准入管控方式,以下是其中一些常见的管控方式:

- 802.1X准入控制:基于端口的网络接入控制协议,在接入设备的端口这一级验证用户身份并控制其访问权限。通过EAPoL(局域网可扩展认证协议),实现客户端、设备端和认证服务器之间认证信息的交换。

- DHCP准入控制:通过DHCP服务器的配合,实现基于用户身份的IP地址分配和权限控制。用户通过DHCP获取IP地址,同时需要进行身份认证才能获得相应的网络访问权限。

- 网关型准入控制:通过部署专门的网关设备,对经过该设备的网络流量进行安全检查和过滤,并根据用户身份和权限进行控制。网关型准入控制可以对网络流量进行深度分析和控制,提供更加精细化的网络访问控制。

- ARP准入控制:通过ARP协议的特性,实现对ARP请求的拦截和过滤,以防止ARP欺骗攻击。ARP准入控制可以保护网络不受ARP攻击的影响,提高网络的安全性。

准入控制系统有多种管控方式,每种管控方式都有其特定的应用场景和优缺点。在实际应用中,可以根据企业的安全需求和网络环境选择适合的管控方式,提高企业网络的安全性和可靠性。

四、准入控制系统的特点

准入控制系统的特点主要包括以下几点:

- 安全性:准入控制系统实现对网络边界准入的控制,对所有入网终端的统一身份认证、未经允许的设备无法进入网络,可以对网络设备和应用进行集中管理和控制,可以批量处理和更新设备或用户的安全策略,大大提高了网络管理的效率。

- 合规性:准入控制系统一般采用“不改变网络、不装客户端”的特性,重点解决网络的合规性要求,达到“违规不入网、入网必合规”的管理规范,支持包括身份认证、友好WEB重定向引导、基于角色的动态授权访问控制、可配置的安全检查规范库、“一键式”智能修复、实名日志审计等功能,满足等级保护对网络边界、终端防护的相应要求,同时提供更高效、更智能的网络准入防护体系。

- 灵活性:准入控制系统支持多样化的认证方式及多种认证协议,对所有入网设备进行身份认证,支持包括MAC地址、IP地址、基于用户名和密码的身份、接入设备端口、所在VLAN等信息,还支持U-KEY、支持智能卡、数字证书认证,LDAP、无缝结合域管理。

- 可靠性:准入控制系统以电信级稳定的、专业化硬件平台,提供更高的可靠性与稳定性。

- 高效性:准入控制系统对网络流量进行监控和管理,限制不安全协议和流量的传输,保障网络带宽和稳定性。

此外,准入控制系统还具有集成性、易用性和可扩展性等特性,可以根据企业网络规模和安全需求进行灵活配置和扩展。

五、准入控制系统的部署方式

1. 网关模式

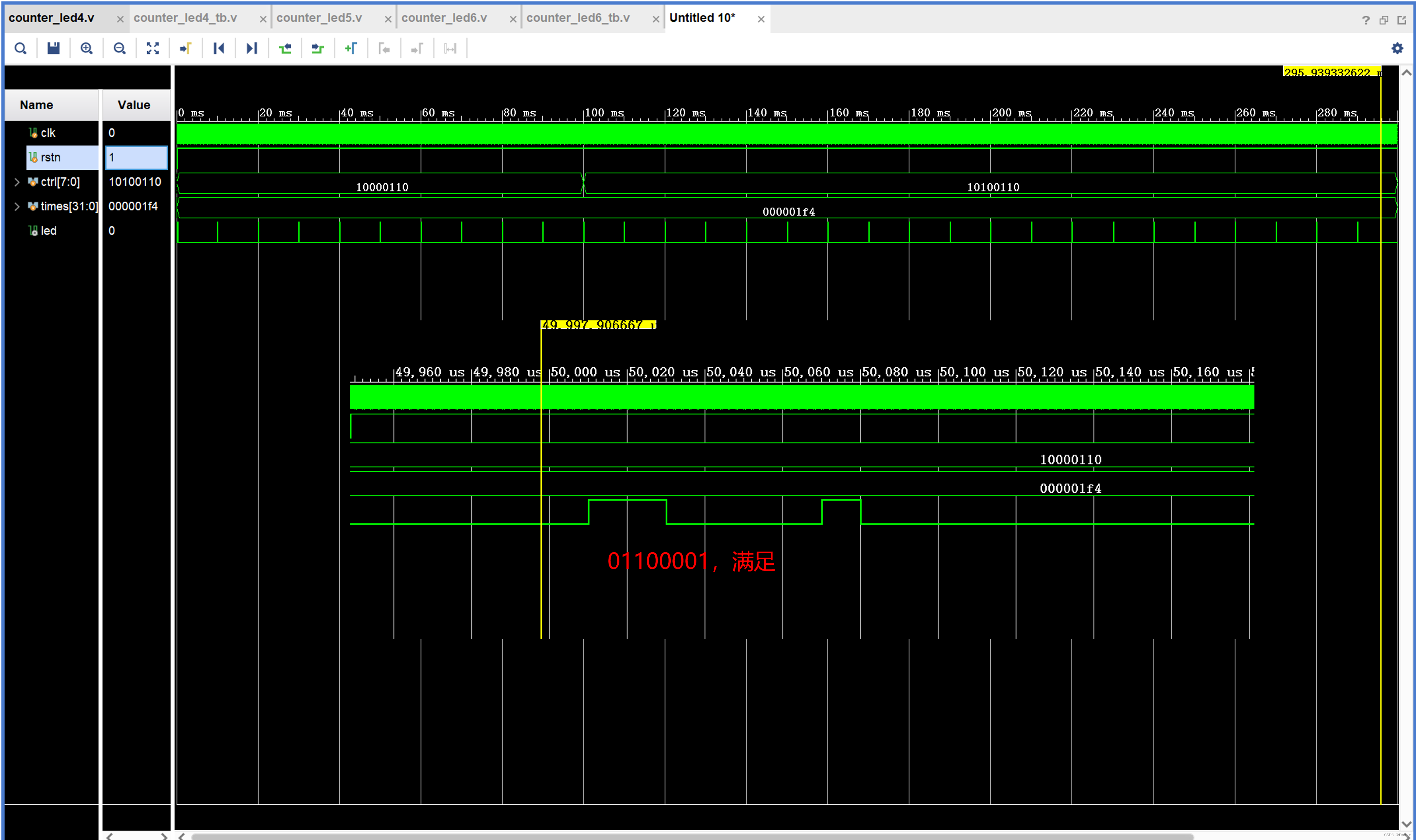

采用网关部署模式时,将准入控制系统上行端口(与终端相连的端口)设置为要求通过EAP认证,将其下行端口(与外网相连的端口)设置为不要求通过EAP认证。终端设备发送的数据包全部通过准入控制系统,并由系统要求终端进行EAP认证。NACC根据源IP地址对应的设备的网络准入控制状态来决定是允许、拒绝还是重定向。其部署方式如下图所示:

2. 控制旁路模式

将准入控制系统部署在网络中的汇聚层或核心层,与汇聚层或核心层的交换路由设备连接。在交换路由设备上(与准入控制相连相连的设备)启用策略路由,将上行数据包(终端设备发送的数据包)路由到准入系统中,由准入控制系统要求终端设备进行EAP认证。系统根据源IP地址对应的设备的网络准入控制状态来决定是允许、拒绝还是重定向。对于经过验证之后允许接入的数据包,其下行的数据包则从正常的路由汇聚层或核心层设备走,不经过准入设备。其部署方式如下图所示:

六、准入控制系统的应用场景

准入控制系统可以在多种应用场景中发挥重要作用,以下是一些常见的应用场景:

- 无线接入控制:在无线局域网(WLAN)环境中,准入控制系统可以对接入网络的用户终端进行身份认证和安全评估,确保只有符合安全要求的终端才能接入网络。这样可以防止非法终端的接入,保护无线网络的安全。

- 有线网络接入控制:对于企业有线网络环境,准入控制系统同样可以对接入网络的用户终端进行身份认证和安全评估。通过控制网络访问权限,限制用户终端对网络资源的访问,保护企业网络资源的安全性。

- 远程接入控制:在远程接入企业网络的环境中,准入控制系统可以实施安全策略,对远程用户进行身份认证和安全评估。通过控制远程用户的网络访问行为,保障企业网络的安全性和可靠性。

- 虚拟化环境:在云计算和虚拟化环境中,准入控制系统可以对虚拟机进行统一的管理和安全控制。通过实施安全策略和进行安全评估,保障虚拟机的安全性和合规性。

- 终端安全管理:准入控制系统可以对接入网络的用户终端进行全面的安全管理,包括软件安装、系统配置、防病毒软件等的安全性进行评估。通过及时发现和修复终端上的安全漏洞,减少安全事件的发生,提高终端的安全性。

准入控制系统可以在无线接入、有线网络接入、远程接入、虚拟化环境和终端安全管理等多种应用场景中发挥重要作用,提高企业网络的安全性和可靠性。

七、企业如何利用准入控制系统来保护信息资产的安全?

企业可以利用准入控制系统来保护信息资产的安全,具体措施如下:

- 控制终端接入:通过身份认证、安全技术测评等手段,对接入网络的用户终端进行身份验证和安全评估,确保只有符合安全要求的终端才能接入网络。这样可以防止非法终端的接入,保护企业网络的安全。

- 实施终端安全策略:对用户终端实施安全策略,包括软件安装、系统配置、网络访问权限等,确保用户终端的安全性。这样可以及时发现和防止终端上的安全漏洞和隐患,减少安全事件的发生。

- 控制网络访问:通过控制网络访问权限,限制用户终端对网络资源的访问,防止未经授权的访问和数据泄露。这样可以保护企业网络资源不被非法获取和使用,保障企业的机密信息安全。

- 日志审计:对用户终端的网络访问行为进行日志记录和审计,以便及时发现和处理安全事件。通过审计功能,可以追溯和还原终端的网络访问行为,及时发现和处理安全事件,提高企业网络的安全性和可靠性。

- 集成其他安全产品:准入控制系统可以与其他网络安全产品进行集成,实现更全面的网络安全防护。通过与防火墙、入侵检测系统等其他安全产品的集成,可以提供更加完善的安全解决方案,提高企业网络的安全防护能力。

- 灵活部署和扩展性:准入控制系统支持多种部署方式,可以根据企业网络规模和安全性要求进行灵活配置。同时,该系统支持可扩展性,可以根据企业网络的发展和变化进行升级和扩展。这样可以满足企业不断发展的需求,提高企业的信息安全管理水平。

综上所述,企业可以利用准入控制系统来保护信息资产的安全,通过控制终端接入、实施终端安全策略、控制网络访问、日志审计、集成其他安全产品以及灵活部署和扩展性等措施,提高企业网络的安全性和可靠性。

博客:http://xiejava.ishareread.com/