目录

内网横向渗透

流量监听工具的使用

ARP欺骗

工具使用

服务密码攻击

hydra

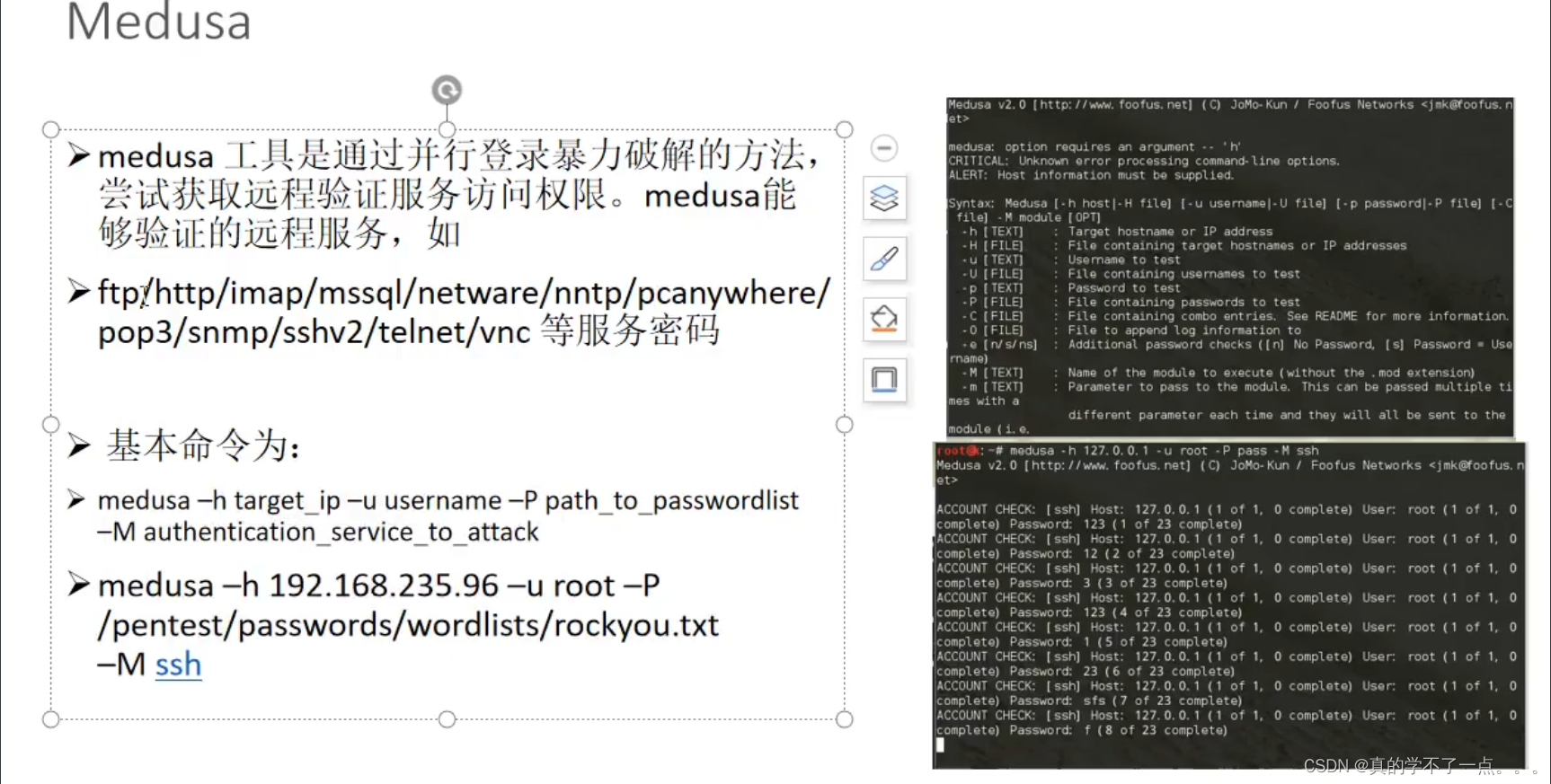

medusa

ncrack

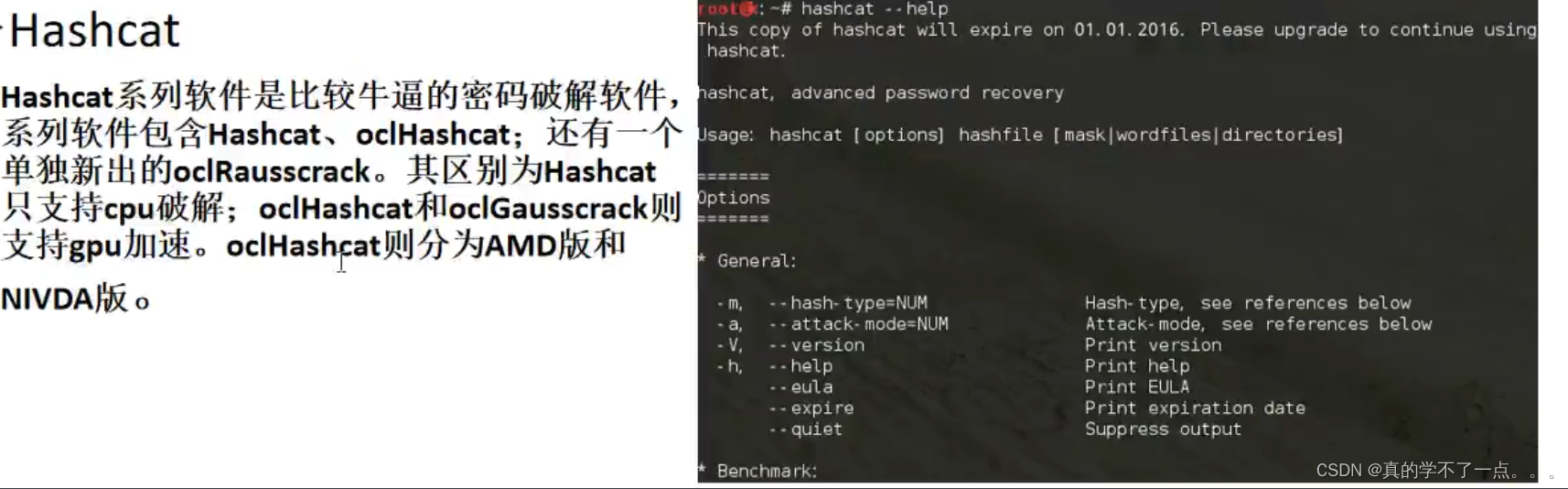

hashcat

内网横向渗透

流量监听工具的使用

ARP欺骗

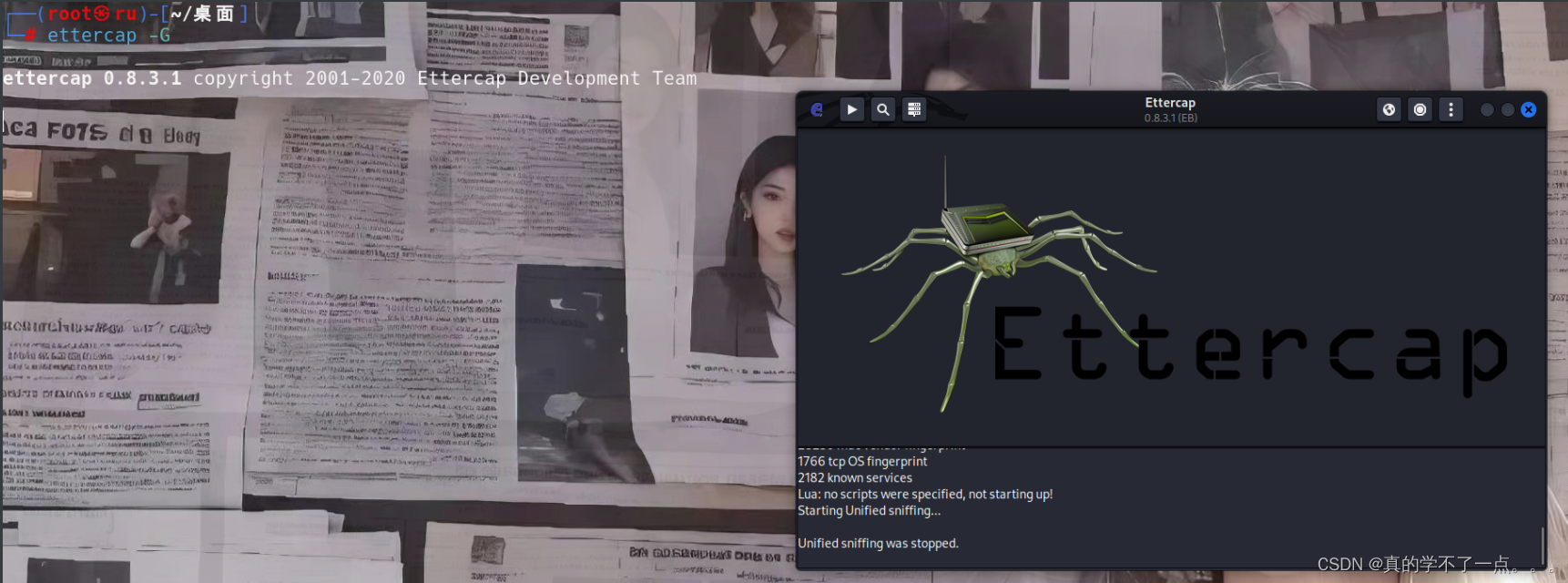

工具使用

ettercap 工具 可以进行arp欺骗、DNS欺骗,网络钓鱼等等!

driftnet -i eth0 可以用来抓取图片流量

服务密码攻击

1、在线密码攻击 通过网络进行密码爆破

2、离线密码攻击 得到密文、加载字典 本地爆破

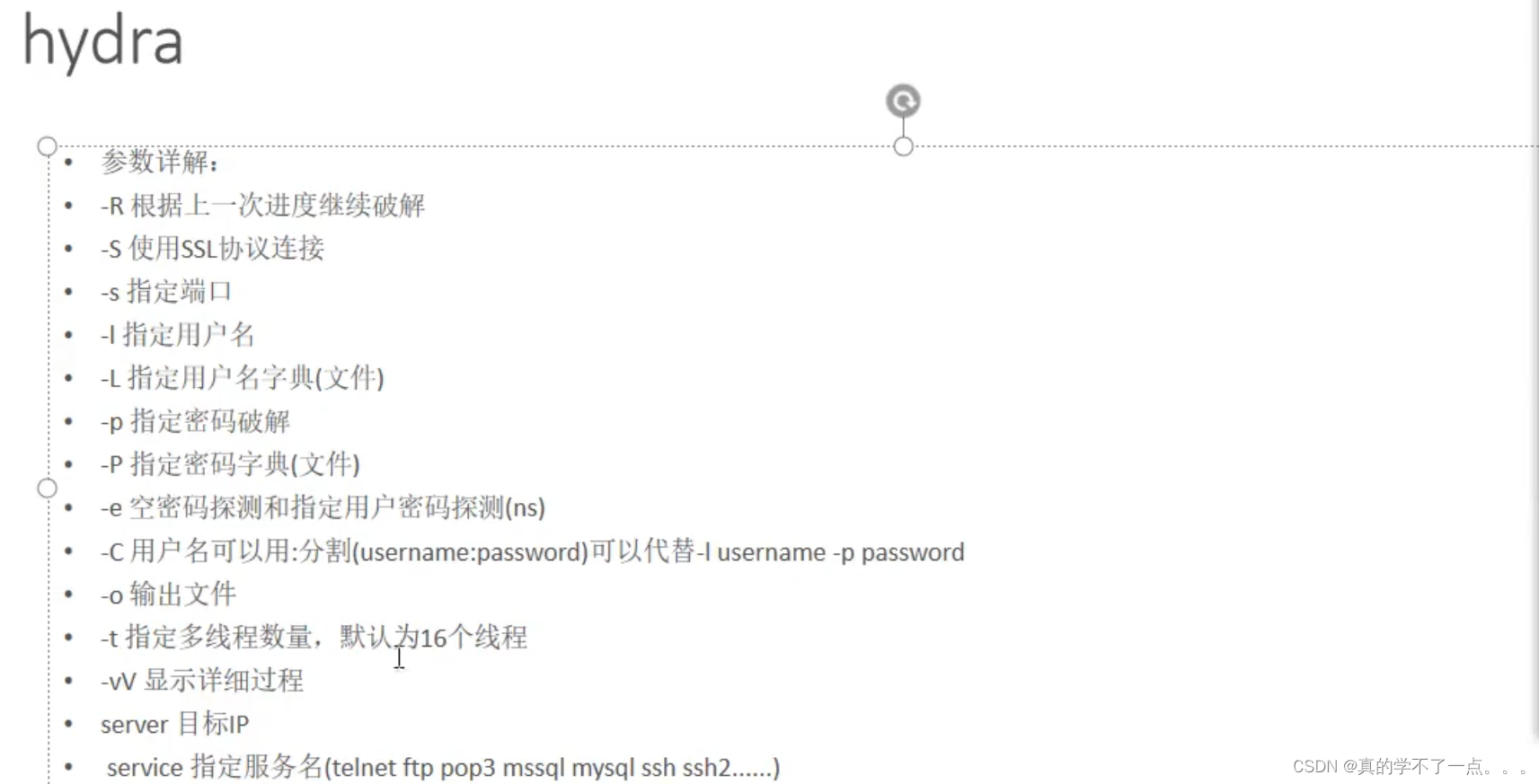

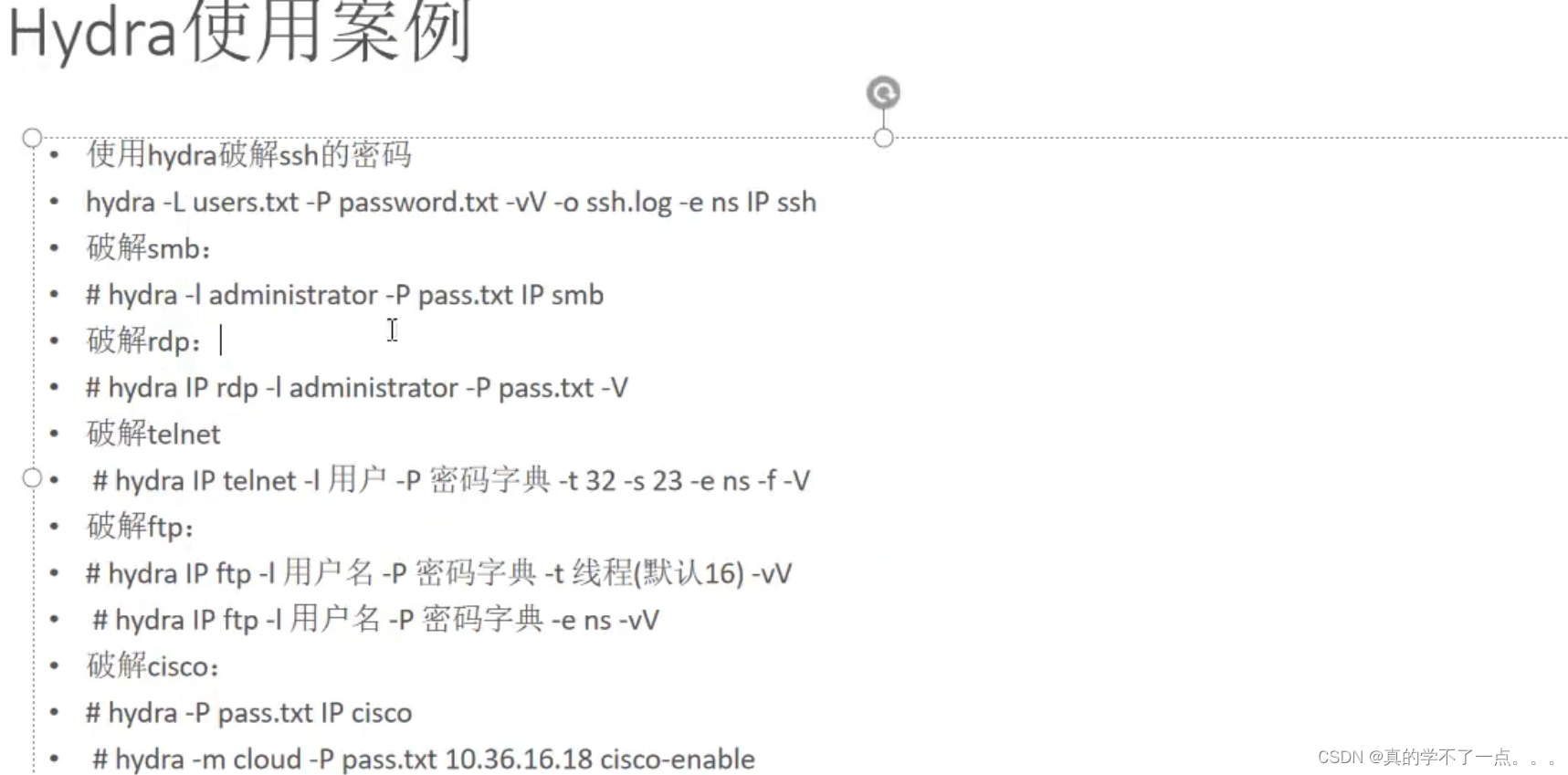

hydra

hydra -l admin -P pass.txt -t 30 -vV -e ns telnet://192.168.1.1:9090

medusa

不好用!!ncrack

也不好用!

命令:ncrack –U /root/桌面/pass.txt –P /root/桌面/pass.txt ftp://000.000.000.000

解释:-U为用户名,后面的/root/桌面/pass.txt 为爆破字典所在位置,同样-P为密码,后面的/root/桌面/pass.txt 也为爆破字典所在位置。只要你的字典足够强大,那么就是时间问题了。在组成字典的时候,要综合运用社工等方法形成一套适合的字典。ftp后面的000.000.000.000为ftp的地址,根据自己实际情况来改动。

在我们,知道用户名的情况下爆破:

ncrack --user 用户名 -P /root/桌面/pass.txt ftp://000.000.000.000hashcat

支持离线密码爆破!也可以边生成密码边爆破!

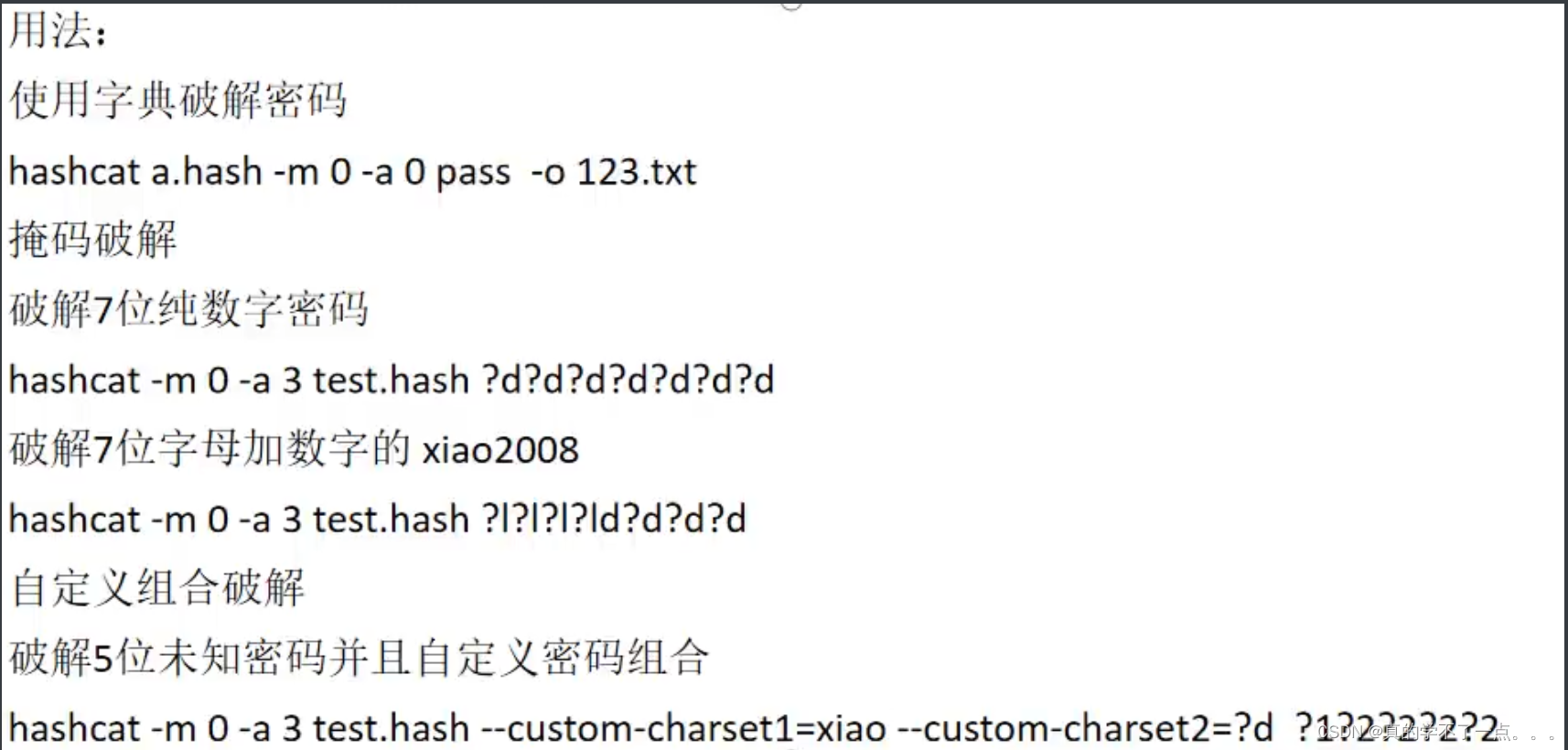

大致原理就是将明文密码就行加密,再与自己的加密库进行匹配!!hashcat -a 0 -m 0

-a:爆破的方式 0表示加载字典进行爆破、3表示边生成边爆破(掩码爆破)!

-m:指的就是密文的类型 0:常见的hash MD5加密算法! 识别hash加密工具(hash-identifier)