前言

转眼间就进入工作的第三年了,过去的一年,过的格外的快。回身一想,也确实,毕竟有半年都是在值班室度过的,五六场HW演练,从春夏交接忙到到秋冬交接。但生活绝不只有工作,工作只是为了更好的生活。

之前的年度总结,总是会放到元旦前去写,23年有所不同,对于我而言,年底是一个很关键的时间点。2024年初,我做了一个大胆的决定,放弃了晋升提名,提了离职,加入了一家新的公司,负责从0进行安全防御体系建设。关于这块,未来有机会再和大家分享我的一些想法

漏洞情报

23年做的事情对比前一年来说,明显多了很多,在原本基本盘的基础上,开始额外负责建设漏洞情报。关于漏洞情报,这篇文章写的挺好的:漏洞情报:为什么、要什么和怎么做

漏洞情报一方面好做,因为现在的热点漏洞,总有很多热心的师傅们会第一时间跟进原理,复现漏洞,甚至给出可以批量的poc/exp。这些信息不仅仅在隐蔽渠道(比如小密圈等)传播,也开始越来越多的在Google/Github/博客/公众号上可以直接检索到。但这也滋生了很多安全风险,比如23年下半年开始了大规模利用某康威视漏洞进行勒索。有参与过漏洞复现经历的朋友,应该能感受到一个已公开的nday,很多时候的影响面比做复现之前想象中的大很多。

另一方面,漏洞情报又非常难做。因为每年爆出的漏洞有数万个之多,而如何排除掉利用条件苛刻,危害较小,影响面非常低这些条件,提取出真正的有效漏洞呢?对于单一的甲方企业来说,梳理清楚内部的资产情况,订阅相关组件/应用的漏洞通报即可。

最后,浅谈如何通过互联网捕获0day,以及如何刷cnvd或者说cve编号?

先来聊0day捕获,当然,这是一个伪命题。被捕获了的,就不能叫0day,充其量能勉强叫1day。最有效的办法,是直接搭建对应的应用蜜罐。当然,对于长期跟进漏洞复现的师傅,有时候看到一个poc的利用路径,也有可能直接猜出这是哪个应用的漏洞。

刷漏洞编号,最简单的办法,就是见一个新的系统,被爆出有命令执行,sql注入之类的漏洞,直接盲盒同类型poc全路径扫一下。绝对可以瞬间出一批所谓的“0day”。这个方法,在小系统,sql注入类型漏洞的情况下,极为常见。有条件也可以直接源码审计

值得一提的是,不同于国内cnvd的机制,漏洞只会放出描述和标题,cve是需要提供利用证明的。绝大部分cve漏洞,其实都可以从其漏洞的关联链接中直接获取poc,甚至是exp。

其他工作

今年技术上的成长是非常多的,独立设计了新形式的蜜罐并在攻防演练中,收获了极佳的效果。从0建立了支持资产收集/漏扫/数据回流等多种能力的武器作战平台,整体docker部署,一键搭建,并支持分布式多节点部署。还有零零碎碎的很多事情也都顺利实现了。

关于SRC

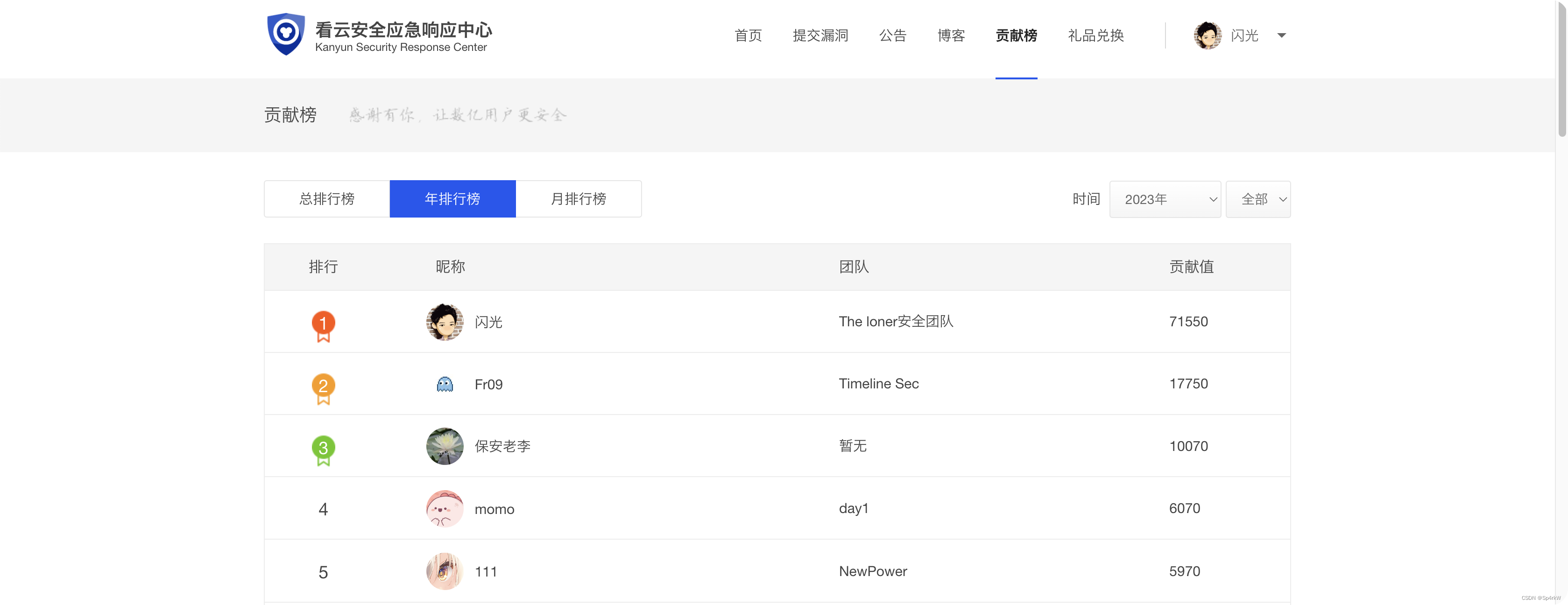

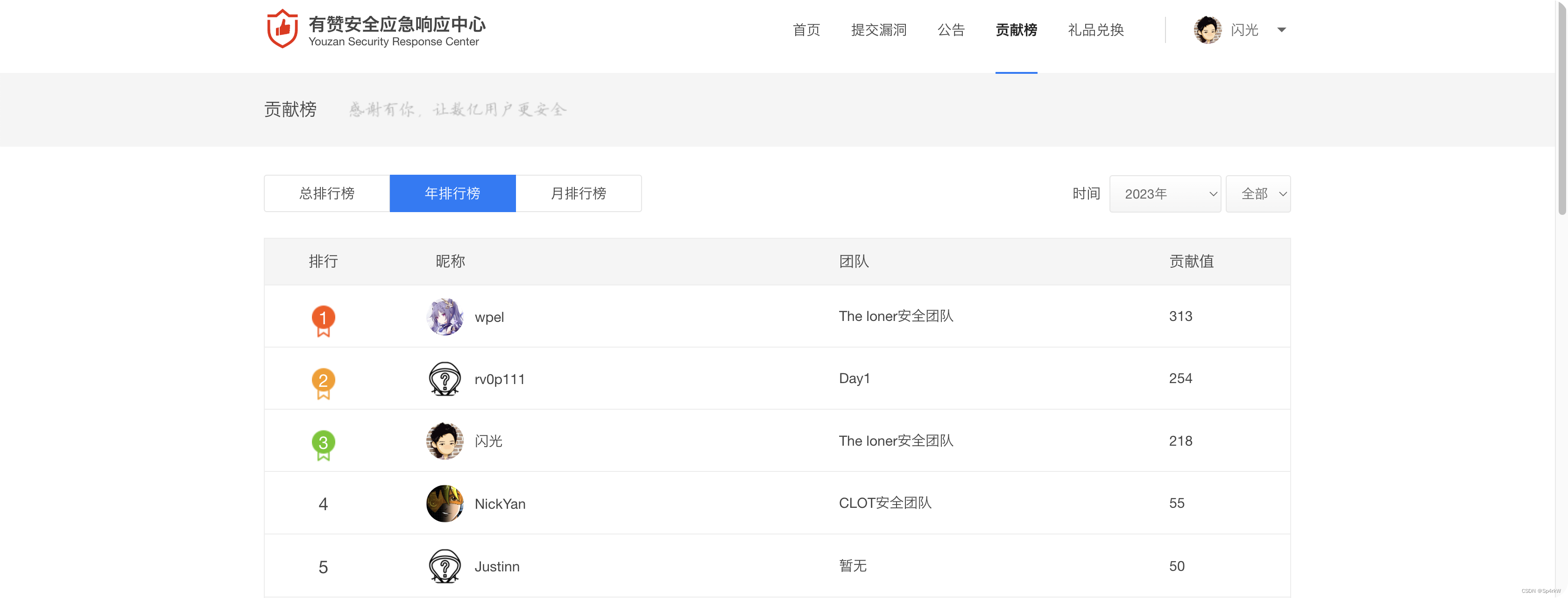

23年已经是接触SRC,开始挖洞的第五年了,虽然没实现去年定下的美团年度前十,但还是继续保持了三个SRC的年度前三:

- 猿辅导src年度第一

- 有赞src年度第三

- 小赢src年度第二

今年所有src总共提交并被确认的漏洞总数为:95个,其中严重漏洞9个,高危漏洞20个,中危漏洞45个,低危漏洞21个。因为历史生病的教训,现在越来越佛系,随缘挖洞,身体第一,生活第二,挣钱第三。

聊聊其他

2023年的生活,去三亚看了海,去成都看了熊猫,看了人生中第一场演唱会,和一群老朋友聊了聊对外来的看法,吃吃喝喝玩玩。

很多人说2023年是前十年以来情况最差的一年,也是向后看10年最差的一年。向后十年,暂不讨论,回首过去十年,因为国际形势的持续恶化,加上国内多种复杂情况的出现,可以很明显的感觉到,整体的经济情况在持续下滑。作为个人,唯一的能做的,就是持续努力学习,提升自己的能力;但时代不会因个人的努力而改变前进的步伐。就像电影《年会不能停》里面的一句台词说的那样,时代的列车开过去,就要有人在车轮子底下增加摩擦力。

经济下滑阶段,企业为了生存开始降本增效,这带来的结果就是自上而下的悲观情绪。这一情况对于部门而言,会带来大量的“互相踩脚”,保基本盘且抢地盘,成为核心指标;对个人而言,缺乏上升空间,同样的努力付出,无法得到与前些年同等的激励回报,因为大家现在的首要目的是不被裁员。

安全本来就是一个成本部门,当其开始需要考虑商业化,为公司带来收益的时候,这个悲观情绪会进一步扩大。且不说商业化思路的可行与否,只需要看一下23年安全行业上市企业的营收净利润,就可以知道这条路有多难走。

整体经济下滑的时候,安全从业者的出路在哪里?目前市场对于安全的需求,主要集中在两点:

- 合规与监管层面的需求

- 数据/资金等等安全保护需求

前者对应的是如金融行业,国家核心基建相关等强监管行业;后者对应着发展势头处于上升期的,且现金流充足,日常被黑灰产盯上。目前的困境是,前者现有安全坑位处于饱和阶段,后者发展势头下跌,也开始进入降本增效,更不愿意增加成本部门,或者说扩大人员规模。反馈到挖SRC/众测面的体感就是:奖金越来越低,人越来越多,越来越卷。

但万物都会有一个平衡,坚持下来,出路就在前方,未来的安全岗位必然会越来越多,但一定要朝着安全建设进行转型。至于原因,可以看下奇安信发布的一篇文章:揭秘LIVE勒索软件利用IP-Guard漏洞的技战术

奇安信威胁情报中心观察到一伙较为勤奋的勒索运营商,工作时间主要在周末,可以在物理上绕过安全人员对告警的发现。周六的时候使用一些Nday漏洞进行入侵,全天无休的进行内网信息收集,控制机器数量评估,并在周日晚上控制木马批量投递勒索软件,为了给第二天要上班的受害者一个“惊喜”,攻击者在横向移动所使用的工具主要有Cobalt Strike、fscan、frp、勒索投递包等,攻击手法与护网期间的国内红队有着很高的相似性。

最后,如果有朋友也是正在进行安全体系建设或者升级,欢迎添加我的微信:shanguang45,共同交流学习(辛苦备注一下姓名和所在的公司)。后面有机会,也会拉个群,希望能和大家一起讨论如何最小化成本,最贴合业务需求的进行安全体系建设。