一、前言

字典攻击是一种常见的密码破解方法,它使用预先编制的字典文件作为攻击字典,通过尝试猜测密码的方式来破解密码。下面是一个关于字典攻击的博客,希望能够为您了解字典攻击提供帮助。

二、字典攻击概述

字典攻击是一种密码破解方法,它使用预先编制的字典文件作为攻击字典,通过尝试猜测密码的方式来破解密码。在黑客攻击中,字典攻击是一种非常有效的攻击方式,因为人们通常喜欢使用简单的密码,而这些密码很容易被猜测出来。

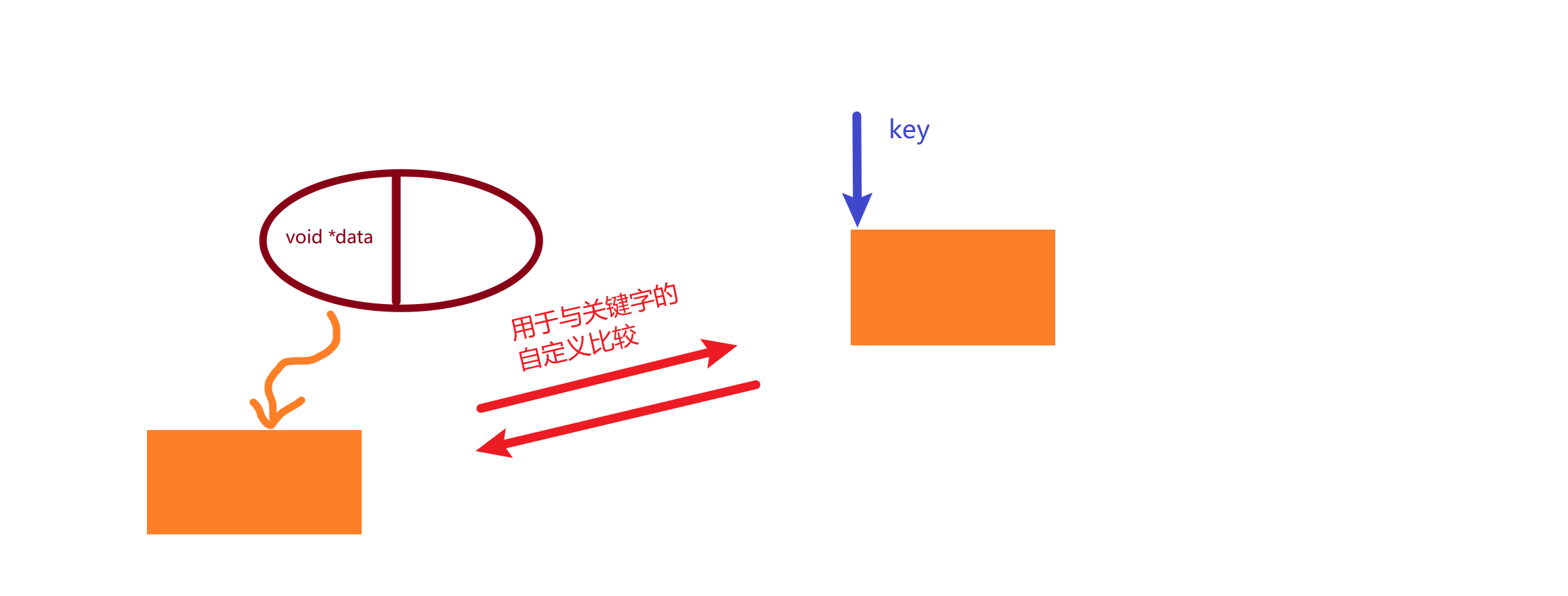

三、字典攻击的原理

字典攻击的原理很简单,攻击者将一些常用的单词、短语、数字等组合在一起,生成一个字典文件。然后,攻击者使用这个字典文件来尝试猜测密码。如果攻击者猜测的密码在字典文件中存在,那么密码就被破解了。

四、如何防范字典攻击

1.使用复杂的密码

使用复杂的密码是防范字典攻击最有效的方法。复杂的密码通常包含大写字母、小写字母、数字和特殊字符等,这样可以使密码更加难以被猜测出来。

2.定期更换密码

定期更换密码可以增加攻击者破解密码的难度。如果密码经常更换,攻击者就需要不断地更新他们的字典文件,这会使得破解过程变得更加困难。

3.使用密码管理工具

使用密码管理工具可以避免使用简单的密码,因为密码管理工具会生成随机且复杂的密码,这样可以有效地防止字典攻击。

4.启用多因素身份验证

启用多因素身份验证可以增加攻击者破解密码的难度。多因素身份验证通常需要用户提供除了密码之外的其他验证信息,如手机验证码、指纹识别等。这样即使攻击者知道了用户的密码,也无法通过身份验证。

总之,防范字典攻击最有效的方法是使用复杂的密码和定期更换密码。同时,启用多因素身份验证和使用密码管理工具也可以增加攻击者破解密码的难度。