“近年来,层出不穷的网络谣言、网络暴力事件以及网络水军、网络黑灰产犯罪屡禁不止、屡打不绝,其主要原因是网络实名制落实不到位。”全国人大代表、黑龙江省大庆市公安局网络警察分局副局长贾晓亮接受记者采访时表示,网络信息安全问题是我们必须要面对和解决的一个严峻挑战,要加强顶层设计,实施网络可信身份战略,改进网络实名认证技术。他将一份《关于建立国家统一网络身份认证平台的建议》带上了今年全国两会。

“由于网络行为具有数字化、虚拟化特征,使得网络监管目前存在一定技术难度。”对此,贾晓亮呼吁,要改进网络实名认证技术,以公民身份信息为基础,在后台生成用户唯一的虚拟身份识别码,结合硬件设备特征在注册和登录环节进行实名认证和实时验证,建立用户在不同互联网平台账号的联动验证机制。“一旦发现网络用户注册、登录的硬件设备和网络环境出现异常,要及时通过人脸识别等检测方式进行实名认证授权,以确保安全。”没有网络安全就没有国家安全。随着网络化、数字化、智能化的演进,在深入推进数字经济创新发展、积极培育新兴产业和未来产业的过程中,安全与发展将是永恒的主题,如何确保网络身份安全将是主旋律。

01.网络信息安全面临挑战

网络实名制不到位

网络实名制的不到位问题已成为导致网络谣言、网络暴力事件以及网络犯罪屡禁不止的主要原因之一。尽管在注册环节进行实名认证审查,但在后期账号使用环节却无法有效监管,使得实名制的效果大大减弱。网络暴力事件频发,“按键伤人”导致的恶性事件屡见不鲜,冒用他人身份注册账号等行为屡禁不绝,揭示了网络实名制执行过程中存在的诸多问题。近五年来,人民法院审理的网络暴力刑事案件近 4000 起,占全部涉网络犯罪的千分之二。虽然案件体量相对较小,但由于网络传播速度快、覆盖范围广,网络暴力案件危害严重。

各应用孤岛式搭建

由于各应用系统身份认证机制相对独立,应用系统账号命名规则和口令复杂度策略不尽相同,同一用户登录不同系统往往需要使用不同的账号与口令。企业系统众多,每个系统拥有独立的用户认证流程,同一用户使用不同系统时均需要在各自系统中完成登入或登出,系统与系统之间进行跳转时,跳转到对应系统的登录预页面需要重新登录,而不是依据已认证的用户直接进入目标系统。因此,大多数用户往往倾向于使用简单或完全相同的账号口令,用于不同平台的系统登录,甚至为图便利,在不使用系统的时候也不退出系统。用户的个人身份信息分散在各个应用系统中,“密码疲劳”问题多发,核心资产数据直接暴露于黑客攻击之下。

各系统身份数据分散

随着工业互联网快速发展,各数字身份信息多种多样,每个行业、企业及各个部门有各自的数字身份系统,每个个体在不同系统内存在多套数字身份,每个设备在多个企业拥有不同工业互联网标识,大量的数字身份造成了数据存储资源的冗余与浪费,而且不同系统之间未能互通,彼此相互认证流程复杂,不易进行一致性协同管理。在员工转岗、离职时无法提供有效的手段及时更新或者撤销授权信息,存在大量无主账号。企业管理员需在各系统应用中单独维护多个员工身份与组织架构数据。若有任何信息变动,都需要进行手动更新, 不仅管理效率低下,身份数据相互重叠,数据可能存在差异甚至冲突,还可能导致信息不一致性和流程延迟的风险。在浪费资源的同时,也存在诸多数据共享和使用上的障碍,不同身份系统形成“身份孤岛”,阻碍了企业发展。

02.构建统一网络身份认证平台,重塑身份认证安全性

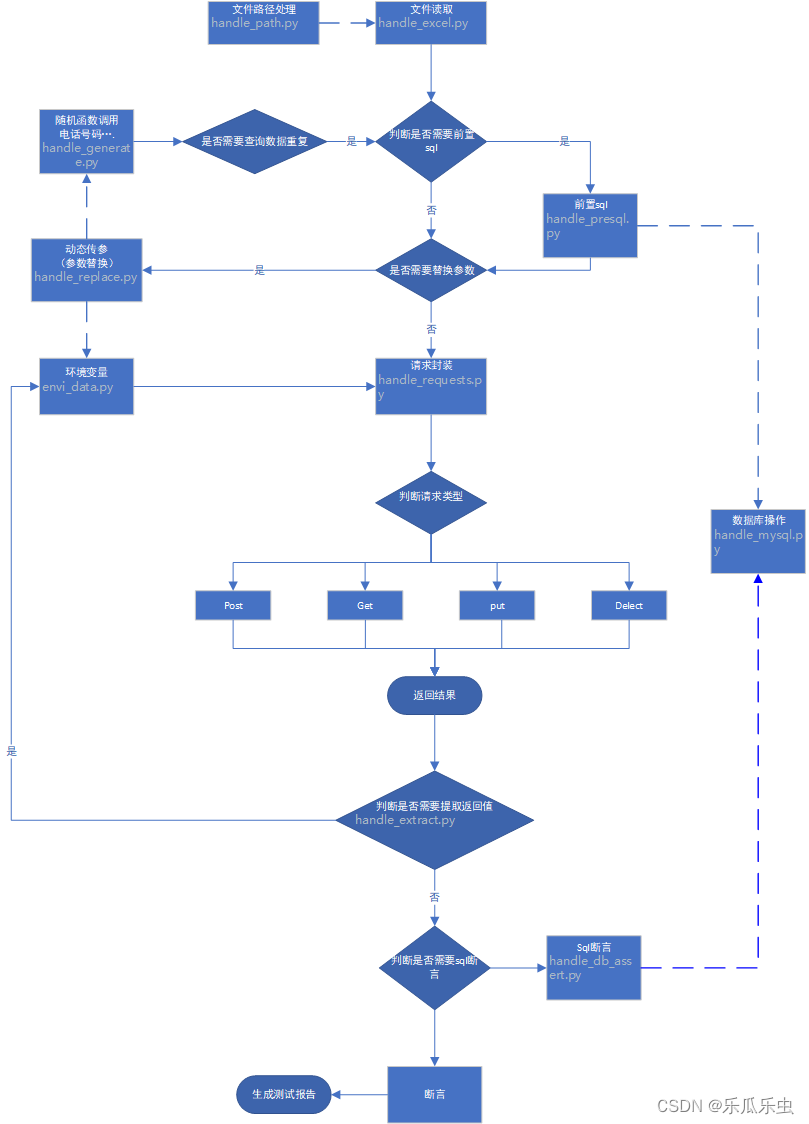

持续自适应多因素认证,精准化风险管控

Authing 通过全方位扫描和分析用户身份和行为,采用无监督学习方式,深度学习用户的特定行为模式(例如登录时间、习惯、设备、生物特征等),以主动发现合法账号是否受到非法使用的威胁。并提供基于身份自动化编排引擎的「持续自适应多因素认证」对黑客源头进行精准打击,有效预防非法个体持有合法账号进行非法活动。

自适应 MFA 认证策略底层基于 Authing UEBA(用户或实体行为分析技术),可以针对用户行为和用户画像进行深度梳理分析,从而自动选择与当前行为相匹配的 MFA 策略。在自适应 MFA 认证策略中,Authing UEBA 引擎会根据用户的行为和画像进行分析和判断,例如用户的登录历史、设备信息、IP 地址、地理位置、活动模式等等,从而确定当前用户的身份和风险级别,并选择与之相匹配的 MFA 策略。在时间维度上,持续自适应多因素认证在用户整个使用旅程中持续不断的对其进行信任评估,以决定是否需要增加额外的认证流程。这样做的好处就是企业的安全得到实时监控,而用户只会在进行风险操作时被提示需要进行额外的认证。

统一身份目录,集中管理企业全域身份数据

Authing 统一身份目录帮助企业快速打通所有应用系统的身份数据,实现统一的身份源。企业只需一处管理,即可高效维护所有员工或用户的身份数据。拥有统一的身份目录前, 企业管理员需在各系统应用中单独维护多个员工身份与组织架构数据。若有任何信息变动,都需要进行手动更新, 不仅管理效率低下, 还可能导致信息不一致性和流程延迟的风险。这种分散的管理方式, 使得企业难以实施一致的安全策略和访问控制。通过 Authing 身份自动化能力,企业可选择以企业微信、飞书、钉钉、北森、AD 等应用为统一的上游身份源,将身份数据供给至 Zabbix、销售易、Google Workspace 等下游应用,保持组织架构的一致,减轻 IT 人员的运维负担,减少企业人力成本。

多项安全认证,为数据安全保驾护航

Authing 具备国家密码管理局商用密码检测中心颁发的《商用密码产品认证证书》,支持使用国密 SM1、SM2、SM3、SM4 等加密方式,保护企业数据资产安全。并且 Authing “基于云原生架构的统一身份认证管理”解决方案入选金融信创实验室优秀解决方案。Authing 统一身份与权限管理平台是一套基于云原生架构的高安全、高可用、开发性强且自主可控的企业级全场景身份与权限治理解决方案,能够灵活应用于各行业 IT 管理、权限管理、 IT 审计、安全风控、AD 替换等多种场景,不仅支持飞腾、鲲鹏、C86、兆芯、麒麟等多种芯片,还支持主流国产操作系统和浏览器客户端使用,支持 X86、ARM 等架构。