1. 入侵检测系统

IDS:入侵检测系统(Intrusion Detection System)是一种被动监控方式,用于检测一个团体或者个人的网络安全威胁。如果检测到潜在的网络入侵,入侵检测系统会生成警报,通知安全人员或者采取相应措施。通常检测的攻击种类有网络映射、端口扫描、Dos攻击、蠕虫、病毒、系统漏洞攻击等。

入侵检测系统可以部署在主机上(HIDS英文全称:Host Intrusion Detection System,中文名称:主机入侵检测系统),使其能够监控主机的网络流量、运行进程、日志等,也可以部署在网络层面(NIDS英文全称:Network Intrusion Detection System,中文名称:网络入侵检测系统),使其能够检测对整个网络的威胁。也可以引入主动保护,变为入侵防御系统(IPS)。与IDS一样,根据受保护的主机或网络识别潜在威胁,但是IPS在发出告警的同时会采取措施阻止或修复已识别的威胁。

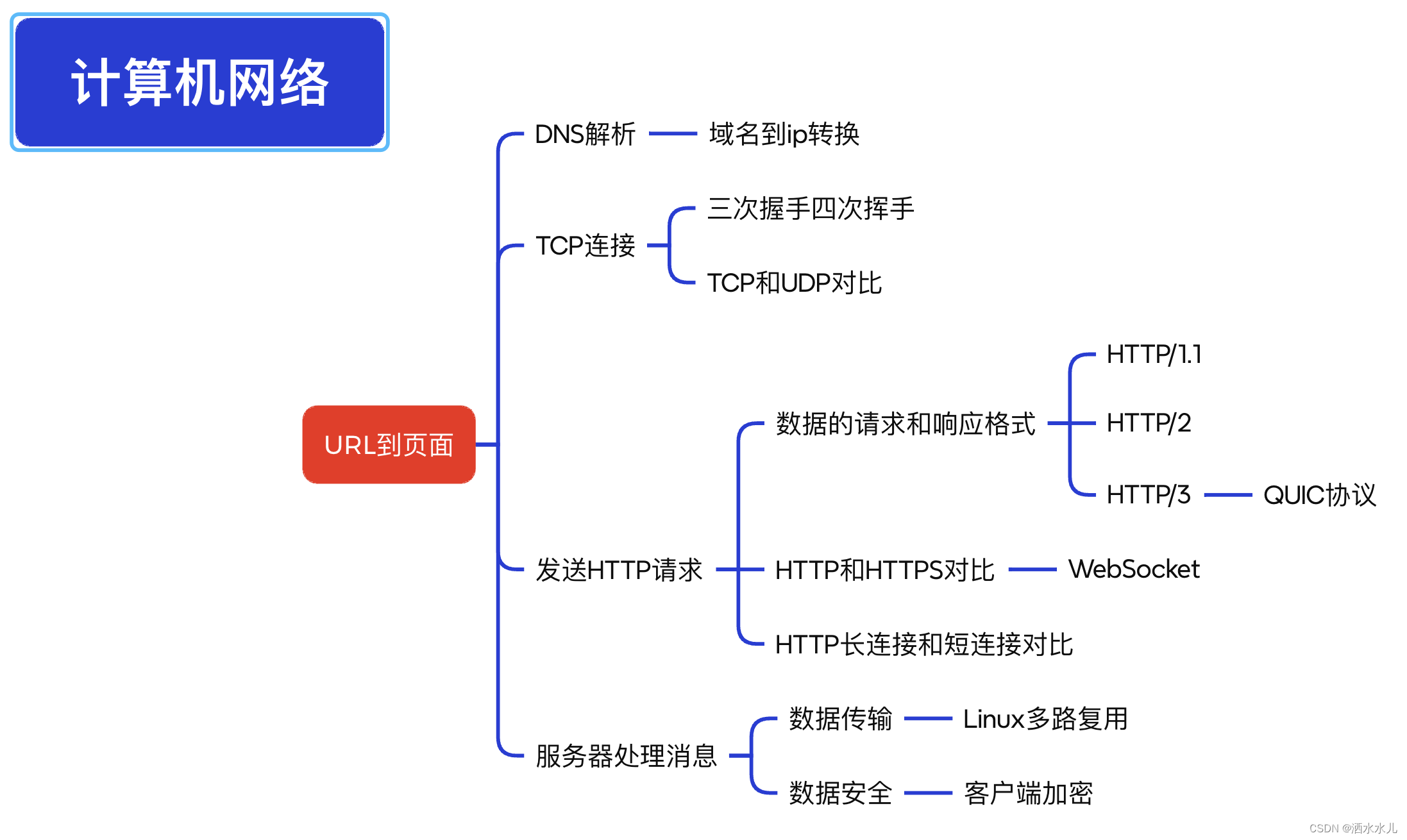

2. 入侵检测系统的结构

入侵检测系统通常分为四个功能模块:

事件产生器(Event Generater)收集入侵检测事件,并提供给IDS其他部件处理,是IDS的信息源。事件包含的范围很广泛,既可以是网络活动也可是系统调用序列等系统信息。

事件分析器(Analysis Engine)对输入的事件进行分析并检测入侵。

事件数据库(Event Database)就是存储和管理事件产生器和事件分析器产生的数据。

事件响应器(Response Unit)对入侵做出响应,包括向管理员发出警告,切断入侵连接,根除入侵者留下的后门以及数据恢复等。

3. 入侵检测系统的分类

(1)根据部署方式的不同分为:

a. 集中式入侵检测系统

集中式入侵检测系统会部署在单个节点,一般为局域网网络出入口或者大型实体机的操作系统中,当检测流量或数据发展到一定程度,会存在较大延迟和系统开销。

b. 分布式入侵检测系统

分布式部署会在较大网络的子网络中放置多个检测节点。分布式部署可以提高可靠性和扩展性,但是需要额外服务器进行节点统一管理和协调,且具备检测到协同攻击的能力。

(2)根据检测方法的不同分为:

a. 基于特征的入侵检测系统(或者称为基于签名的入侵检测系统)

英文全称:Signature-based Intrusion Detection System,监控通过网络的所有数据包,并将它们与攻击签名或已知恶意威胁属性的数据库进行比较,就像防病毒软件一样。缺点是只能检测已知攻击,不能检测未知攻击;可以使用专家系统技术,用规则

标示入侵。或者设置有限状态向量机,通过监视系统或网络状态的改变发现入侵。同时也可以字符串匹配,将已知攻击模式与输入事件进行匹配以判定入侵的发生。

b. 基于异常状态的入侵检测系统

英文全称:Anomaly-based Intrusion Detection System,基于异常的IDS系统定义受保护系统“普通”行为的模型,任何不一致都会被识别为可能的危险。虽然这种方式可以检测零日威胁,但该方式误报率比较高。异常检测通常使用统计学方法和机器学习方法以及深度学习方法。

c. 基于混合方式的入侵检测系统

混合a、b两种技术的入侵检测系统。a、b两类检测方法各有所长,特征检测能够准确高效地发现已知攻击;异常检测能识别未知攻击。目前任何一种系统都不能很好地完成全部入侵检测任务。混合IDS可以根据两种方法的特点对其进行分工,既能精确识别已知攻击,又能发现部分未知攻击,可减少误报和漏报。

4. 入侵检测系统的最新研究

入侵检测系统的最新研究包括分布式入侵检测系统、物联网网络入侵检测系统、工业控制系统入侵检测系统、云入侵检测系统、使用各类人工智能方法发现异常状态等多个研究方向。本节挑选了基于异常状态检测方式的3篇最新研究成果进行讨论,围绕2个应用主体,分别是物联网和云。

(1)针对物联网的入侵检测系统

物联网(IoT)设备应用于各种方面,包括交通、智能家居、医疗保健、工业生产、安全和供应链管理。据称,到2025年,物联网设备预计将达到309亿台,年平均增长率超过55%。大量物联网设备引起网络犯罪分子的注意。网络犯罪分子利用物联网设备的弱点和漏洞开展大量非法活动。

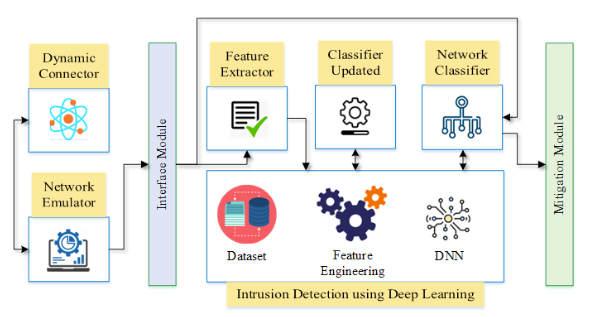

物联网设备产生大量相同或者相似模式的数据。任何异常的状态都可被视为异常值。经过适当训练的DNN可以识别和分类异常数据。基于这个假设,作者提出了一种基于深度神经网络的实时异常数据的物联网入侵检测系统。目的是开发一种独立于通信协议的基于DNN的实时物联网入侵检测系统,以实现更安全的物联网环境。该检测系统不需要系统属性、通信协议调整或网络结构虚拟化,是一种即插即用的入侵检测系统,可识别网络中的常见和异常信号流。

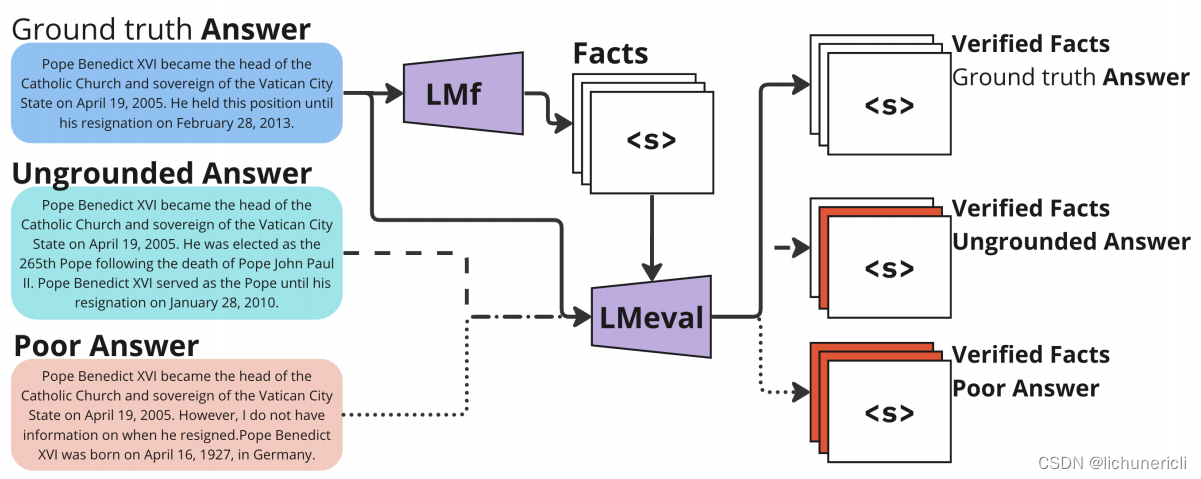

作者提出的基于深度学习的入侵检测系统如上图所示,从主机物联网网络生成的数据中学习,并在经过充分训练后检测网络的入侵。所提出的入侵检测系统(IDS)的动态连接器在模拟网络和来自物联网网络的请求之间建立连接。仿真网络通过接口模块与特征提取器和网络分类器进行通信。特征提取器提取网络数据包的特征,这些网络数据包深度神经网络的数据集。该通过分类器更新模块定期更新新的特征。一旦检测到入侵,网络分类器就会将其传递到监控模块。

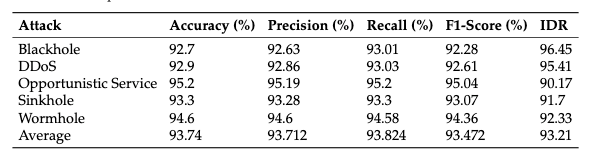

下表列出了该神经网络针对五种不同类型入侵的总体性能。在此模型中,被监测系统观察24小时。期间,多次随机发起攻击。保留攻击日志,以便与系统检测到的入侵进行比较。结果显示如下,平均入侵检测率为93.21%,具有较高的入侵检测发现率。

由于计算环境资源有限,制造商注重开发具有最高服务质量的物联网设备,而很少关注安全性。然而,对物联网的攻击并不是对孤立设备的攻击,而是对物联网整体的攻击。物联网网络由数千个物联网节点组成,传输和接收海量数据,使得入侵检测变得复杂。

(2)针对云的入侵检测系统

云技术允许按需访问共享网络、存储和资源。服务模式主要包括三种,即平台即服务 (PaaS)、软件即服务 (SaaS) 和基础设施即服务(IaaS)。云提供服务由于其特性而具有以下特点:网络接入、资源池化、快速弹性和可衡量的服务。近日,云遭受一些安全问题,例如可用性、完整性和控制授权等。此外,利用互联网感染云的系统和资源。然而,传统系统不足以保护云安全。如今,学术研究人员表明,智能学习方法,例如机器学习 (ML)、深度学习(DL)和集成学习针对网络安全具有很好的效果。

作者一提出一种基于异常检测的方法,使用随机森林(RF)二元分类器,并且通过数据可视化方式减少使用的特征数量。通过NSL-KDD 和 BoT-IoT 数据集评估性能。

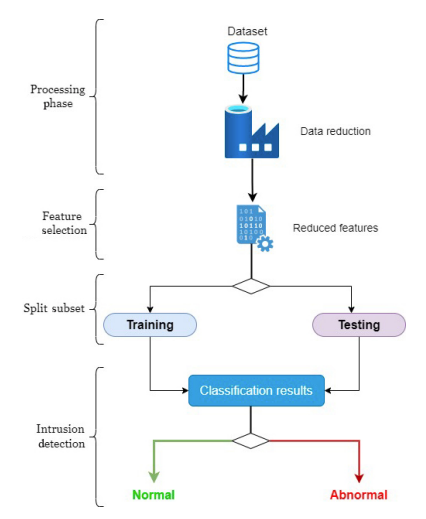

如上图所示,作者提出的模型采用标准IDS的组件。该模型实现了采集数据模块、预处理模块数据、决策模块。作者更多地集中在通过增强特征预处理数据模块以获得可靠的预测结果。预处理模块专注于数据格式化。分类特征采用映射符号特征的函数转换为虚拟向量。入侵检测模型,通过识别、组合有用的特征进行准确检测。图形数据可视化用于选择最佳特征子集。最后应用RF算法获得可靠的分类器来区分正常或异常活动。

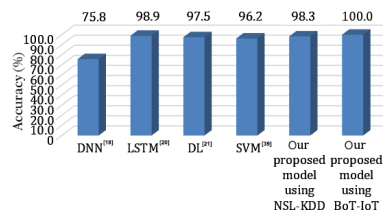

上图显示了作者通过准确率这一指标与DNN、LSTM、DL、SVM等方法进行比较,从而证明该研究具有很好的效果。

作者二提出了一种基于聚类的深度循环神经网络并且采用混合学习方式,从而提高在云网络环境中的IDS的聚类能力。通过改进的Monte-Ray Forging Optimization(MMFO)算法进行特征提取从而选择最佳特征。使用TL-DRNN(深度循环神经网络)混合学习器对互联网云中的攻击进行分类。

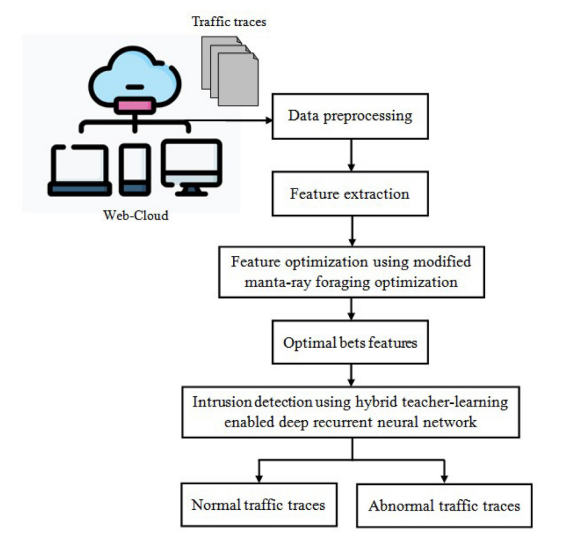

如上图所示,该研究也采用经典的IDS架构。

作者提出了针对Web和云环境的IDS方案,使用混合学习的方式,使用深度循环神经网络和基于集群的特征优化,使用MMFO算法进行特征提取,从而选择最佳特征进行进一步检测。作者使用了三个不同的基准数据集来验证提出的 IDS 方案。仿真结果表明,作者提出的MMFO-TL-DRNN IDS方案针对DARPA LLS DDoS-1.0、CICIDS2017 和 CSIC-2010 数据集平均准确率分别为97.258%、97.96%和97.56%。从模拟结果来看,作者的 MMFO-TL-DRNN IDS 方案的性能相比于传统入侵检测系统,具有更好的效果。

5. 结论

入侵检测技术是一项相对传统的技术,它提高了各类设备以及网络环境的安全性。最近,ML算法已被用来开发这项技术,对于保护和监控非常有帮助。在未来的工作中,大量研究人员将持续通过使用DL或者集成学习技术来改进传统的入侵检测系统。