各位大佬能多多点赞关注评论收藏,球球各位大佬们了!! !

目录

1.为什么要加密?

2.如何加密

1.密钥(yue,第四声)

2.对称加密

3.非对称加密

4.公证机构

3.总结

1.为什么要加密?

普通http协议在网上传输协议的时候都是按原始数据传输,如果有人想要劫持信息并且篡改是非常容易的。这样有可能就会造成用户的信息泄露,也可能造成一些商业上的损失。所以这个时候,我们就需要对数据进行加密,从而让数据更加的安全。因此我们世界的大佬创造出了https协议,加密了http协议

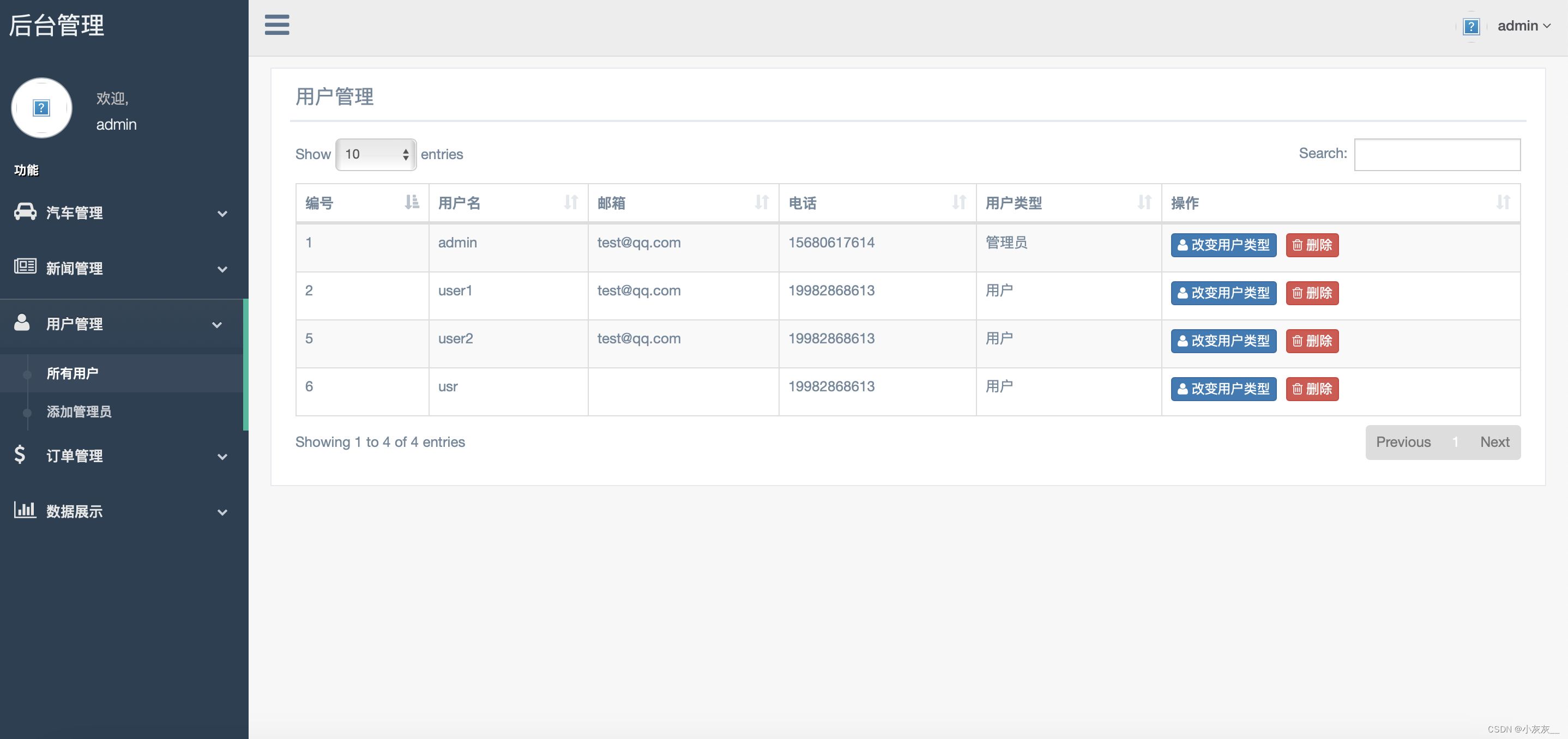

2.如何加密

那么https是如何加密的呢?由我来一一为你道来~~

1.密钥(yue,第四声)

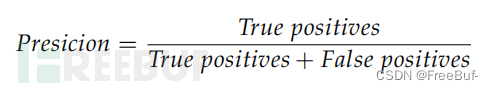

要了解怎么加密,我们首先要了解什么是密钥。密钥就是一种加密方式和解密方式,可以把它看为是一个钥匙,当我们用这个钥匙把一个锁锁上时,我们也要用钥匙把这把锁打开,对应的也就是加密过程和解密过程。加密也分为两种,一种是对称加密,另一种是非对称加密。

2.对称加密

对称加密就是加密和解密用同一把密钥。它工作的方式就是由客户端发送加密密钥。如何服务器接收用这个密钥,最后两方都用这个密钥对传递信息进行加密解密操作。

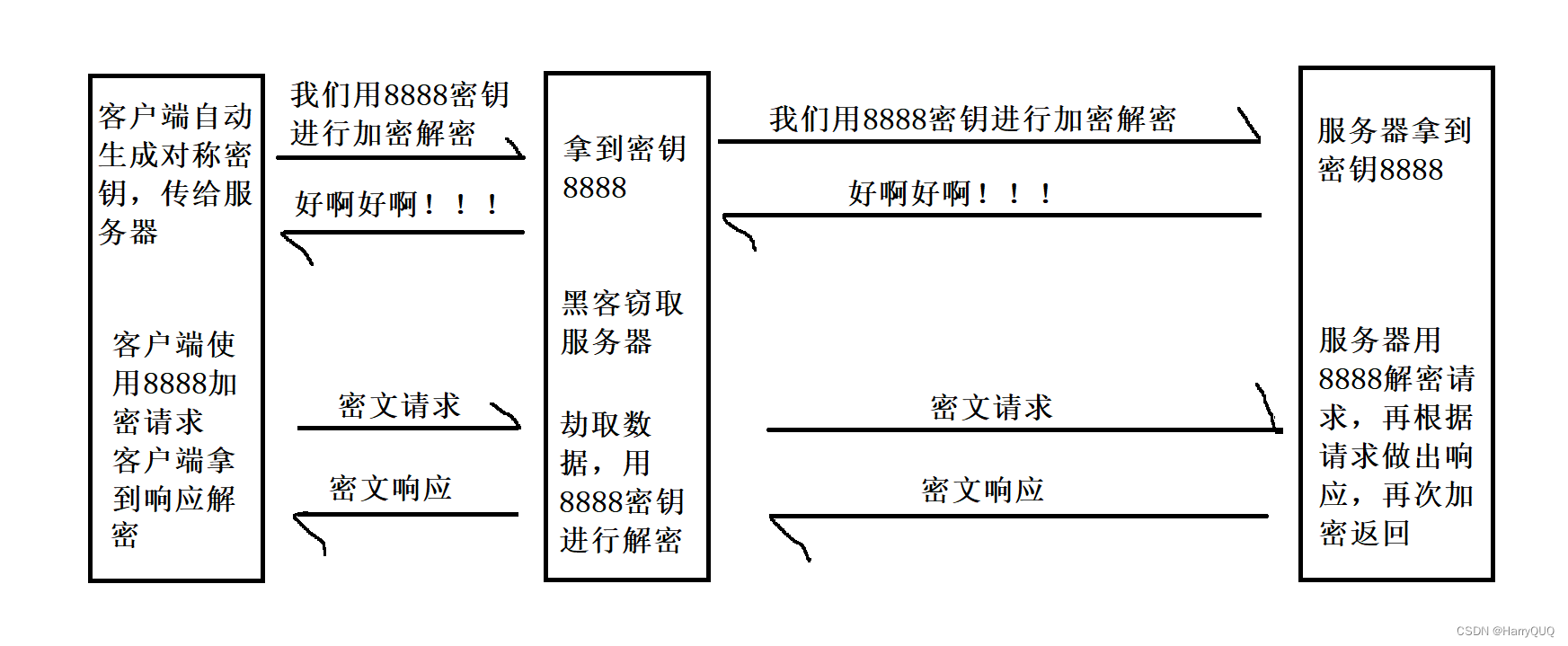

但是这种情况很容易被黑客劫持,只要黑客在客户端和服务器发送密钥的时候劫持信息就可以知道密钥是啥,那么在接下来客户端和服务器的信息交流中黑客很容易就能拿到他们之间的信息,然后用之前得来的密钥进行解密,如图:

那么这该怎么办呢,我们就引入了非对称加密方式。

3.非对称加密

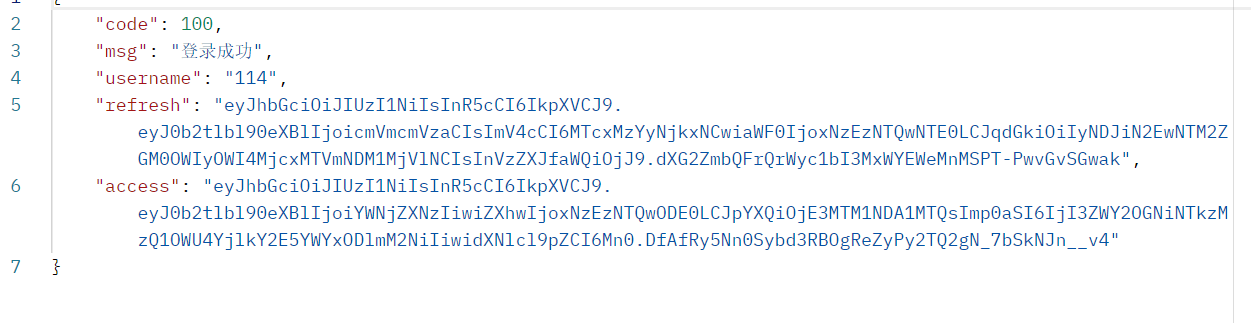

非对称加密就是服务器生成两把密钥,一把用来加密,另一把用来解密。分为私钥和公钥。服务器会发送公钥给要与其交互的客户端,让客户端用公钥进行加密发送信息给服务器,服务器再用私钥解密。一般非对称加密要和对称加密配合使用,因为非对称加密创建公钥和私钥需要的计算量非常大,所以要消耗很长时间,而对称加密只需要随机生成一个密钥,速度很快,所以一般在实际生产中,加密一次对称密钥就好了。如图:

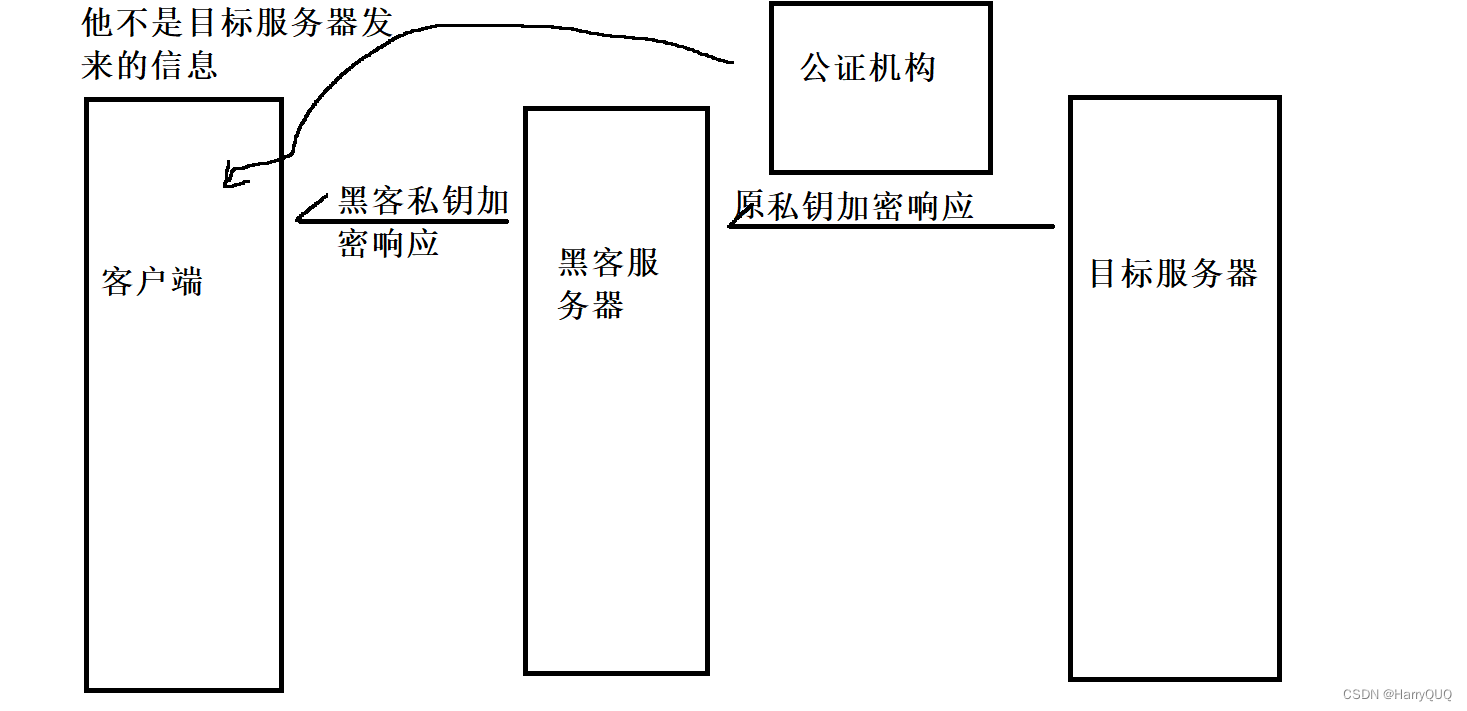

但事实上,黑客大佬还是有能力找到bug获取信息(这些老6是真的牛)。 他们会在服务器和客户端之间建造一个中间服务器。工作原理如图:

那我们如何解决这个问题呢?这时候我们就要引入第三方公证来解决这个问题

4.公证机构

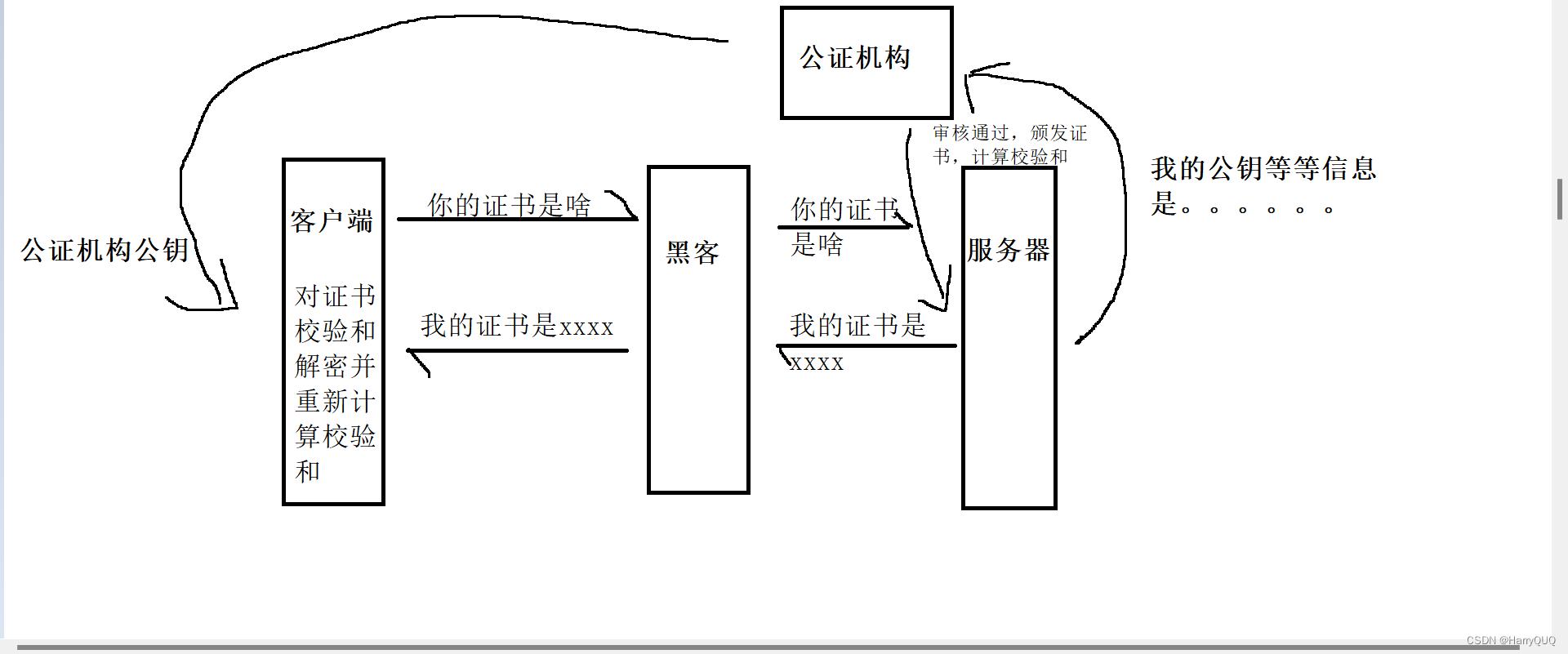

公证机构相当于请了一个证人服务器证明接受的的信息是原来想访问目标服务器,而不是黑客服务器。如图:

那公证是如何机构是如何告诉客户端这不是黑客服务器发来的信息的呢?一般目标服务器都会生成一份公钥和私钥并且把公钥和一些关键信息给到公证机构,公证机构就会对这些信息进行审核,审核通过就会发给服务器一个证书,颁发证书的时候,公证机构会对证书里的数据计算校验和,然后再对这个校验和用公证机构自己的私钥加密(得到的就是“数字签名”),然后再把公钥给到各个客户端(一般我们这些系统都会有很多公证机构的公钥),这时候服务器就会给客户端发送证书而不单单是公钥了,拿到了证书也就拿到了证书中的公钥,这时候客户端用公证的公钥对证书中的校验和进行解密,然后再算证书中其他数据的校验和。两个校验和进行比对(这个过程叫证书的校验),就可以知道是不是黑客服务器发来的了。

如果黑客更改了证书的信息,那么校验和就不同,客户端就会发现;如果黑客想向公证机构申请一个和服务器一样的证书,那也是不可行的,因为黑客的关键信息如:域名,公司名称等等不可能是和原服务器一样;如果黑客自行生成校验和加密发送过去也不行,因为公证机构的私钥只有公证机构有,其他加密的数据用公钥不能解密。所以黑客就哭泣啦!!!!

3.总结

虽然经过上述内容的加密,对我们日常生活来讲已经非常的安全了,但是这也不是绝对安全的,还是有大佬黑客能破解这些,就是成本问题。所以大家还是要注意自己的隐私不要被窃取,浏览器弹出风险提示也不要点击,或者可以用模拟机点开这个网页,避免关键信息的泄露。

制作不易,能看到这里也是大家对这篇文章略带些喜爱,那就恳请各位大佬能多多点赞关注评论收藏,球球各位大佬们了!!!