2021 年全国职业院校技能大赛高职组“信息安全管理与评估”赛项 A 卷

信息安全管理与评估 网络系统管理 网络搭建与应用 云计算 软件测试 移动应用开发 任务书,赛题,解析等资料,知识点培训服务

添加博主wx:liuliu5488233

一、赛项第一阶段时间150 分钟。

三、注意事项

赛题第一阶段请按裁判组专门提供的 U 盘中的“XXX-答题模板”中的要求提交答案。选手需要在 U 盘的根目录下建立一个名为“GWxx”的文件夹(xx 用具体的工位号替代),所完成的“XXX-答题模板”放置在文件夹中作为比赛结果提交。

四、赛项内容

(一)赛项环境设置

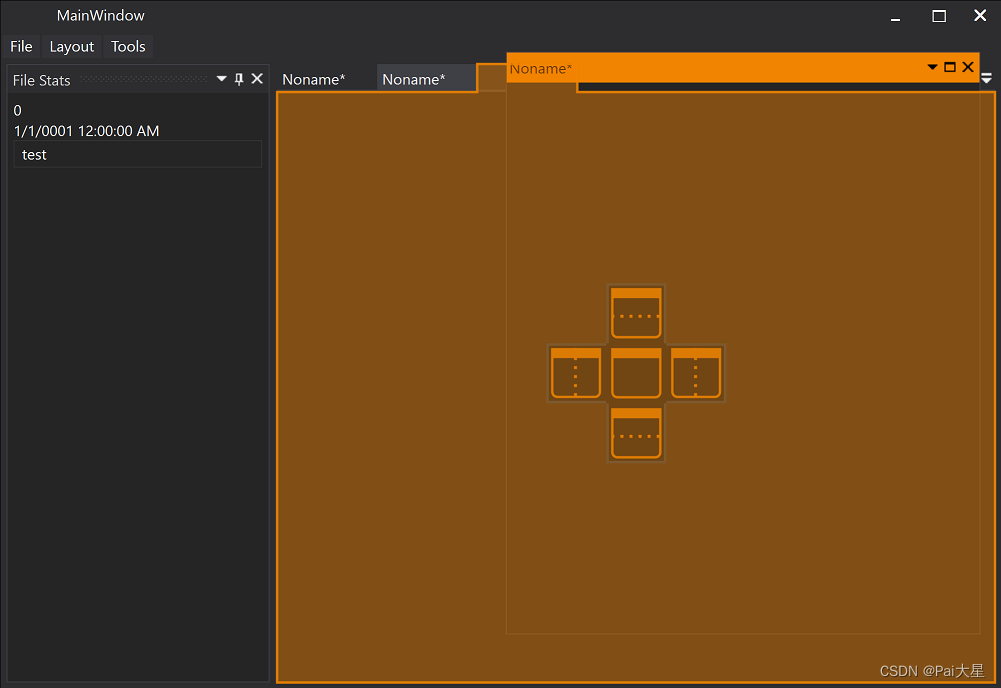

- 网络拓扑图

任务 2:网络安全设备配置与防护

-

DCRS 开启 telnet 登录功能,用户名 dcn01,密码 dcn01,配置使

用 telnet 方式登录终端界面前显示如下授权信息:

“WARNING!!!

Authorised access only, all of your done will be recorded!

Disconnected IMMEDIATELY if you are not an authorised user!

Otherwise, we retain the right to pursue the legal

responsibility”;(8 分) -

总部部署了一套网管系统实现对核心 DCRS 进行管理,网管系统

IP 为:10.52.0.100,读团体值为:DCN2021,版本为 V2C, DCRS

Trap 信息实时上报网管,当 MAC 地址发生变化时,也要立即通知

网管发生的变化,每35s发送一次;DCRS出口往返流量发送给DCBI,

由 DCBI 对收到的数据进行用户所要求的分析;(8 分) -

对 DCRS 上 VLAN40 开启以下安全机制:

业务内部终端相互二层隔离,启用环路检测,环路检测的时间间

隔为 10s,发现环路以后关闭该端口,恢复时间为 30 分钟;如发

现私设 DHCP 服务器则关闭该端口,配置防止 ARP 欺骗攻击;

(8 分) -

DCWS 配置 IPv6 地址,使用相关特性实现 VLAN50 的 IPv6 终端可

自动从网关处获得 IPv6 有状态地址;

DCRS 配置 IPv6 地址,开启路由公告功能,路由器公告的生存期

为 2 小时,确保 VLAN30 的 IPv6 终端可以获得 IPv6 无状态地址。

DCWS 与 DCRS 之间配置 RIPng,使 PC1 与 PC3 可以通过 IPv6 通信;

IPv6 业务地址规划如下,其它 IPv6 地址自行规划:(12 分)

-

尽可能加大 DCWS 与防火墙 DCFW 之间的带宽;

配置使总部 VLAN40 业务的用户访问 IDC SERVER 的数据流经过

DCFW 10.1.0.254, IDC SERVER 返回数据流经过 DCFW 10.2.0.254,

且对双向数据流开启所有安全防护,参数和行为为默认;(12 分) -

DCFW、DCRS、DCWS 之间配置 OSPF area 0 开启基于链路的 MD5 认

证,密钥自定义,传播访问 INTERNET 默认路由;(8 分) -

DCFW 与 DCRS 建立两对 IBGP 邻居关系,使用 AS 65500,DCFW 上

loopback1-4 为模拟 AS 65500 中网络,为保证数据通信的可靠性

和负载,完成以下配置,要求如下:(12 分)

DCRS 通过 BGP 到达 loopback1,2 网路下一跳为 10.3.0.254;

DCRS 通过 BGP 到达 loopback3,4 网络下一跳为 10.4.0.254;

通过 BGP 实现到达 loopback1,2,3,4 的网络冗余;

使用 IP 前缀列表匹配上述业务数据流;

使用 LP 属性进行业务选路,只允许使用 route-map 来改变 LP

属性、实现路由控制,LP 属性可配置的参数数值为:200 -

如果 DCRS E1/0/3 端口的收包速率超过 30000 则关闭此端口,恢

复时间 5 分钟,并每隔10 分钟对端口的速率进行统计;为了更好地提高数据转发的性能,DCRS 交换中的数据包大小指定为 1600

字节;(8 分) -

为实现对防火墙的安全管理,在防火墙 DCFW 的 Trust 安全域开启

PING,HTTP,SNMP 功能(loopback 接口除外),Untrust 安全域

开启 SSH、HTTPS 功能; (8 分) -

总部 VLAN 业务用户通过防火墙访问 Internet 时,复用公网 IP:

200.1.1.28/30,保证每一个源 IP 产生的所有会话将被映射到同

一个固定的 IP 地址,当有流量匹配本地址转换规则时产生日志信

息,将匹配的日志发送至 10.52.0.100 的 UDP 2000 端口;

(10 分) -

远程移动办公用户通过专线方式接入总部网络,在防火墙 DCFW 上

配置,采用 SSL 方式实现仅允许对内网 VLAN 30 的访问,用户名

密码均为 DCN2021,地址池参见地址表;(10 分) -

为了保证带宽的合理使用,通过流量管理功能将引流组应用数据

流,上行最小带宽设置为 2M,下行最大带宽设置为 4M;为净化上

网环境,要求在防火墙 DCFW 做相关配置,禁止无线用户周一至周

五工作时间 9:00-18:00 的邮件内容中含有“病毒”、“赌博”的

内容,且记录日志;(8 分) -

已知原 AP 管理地址为 10.81.0.0/15,为了避免地址浪费请重新

规划和配置 IP 地址段,要求如下:

使用原 AP 所在网络进行地址划分;

现无线用户 VLAN 10 中需要 127 个终端,无线用户 VLAN 20 需

要 50 个终端;

DCWS 上配置 DHCP,管理 VLAN 为 VLAN101,为 AP 下发管理地址,

网段中第一个可用地址为 AP 管理地址,最后一个可用地址为

DCWS 管理地址,保证完成 AP 二层注册;为无线用户 VLAN10,20

下发 IP 地址,最后一个可用地址为网关;(10 分)

14.在 NETWORK 下配置 SSID,需求如下:

NETWORK 1 下设置 SSID DCN2021,VLAN10,加密模式为

wpa-personal,其口令为 DCNE2021;

NETWORK 2 下设置 SSID GUEST,VLAN20 不进行认证加密,做相

应配置隐藏该 SSID; (8 分)

15.NETWORK 1 开启内置 portal+本地认证的认证方式,账号为 DCN 密

码为 123456;(8 分)

16.配置 SSID GUEST 每天早上 0 点到 6 点禁止终端接入; GUSET 最多

接入 50 个用户,并对 GUEST 网络进行流控,上行 1M,下行 2M;

配置所有无线接入用户相互隔离;(8 分)

17.配置当 AP 上线,如果 AC 中储存的 Image 版本和 AP 的 Image 版本

号不同时,会触发 AP 自动升级;配置 AP 发送向无线终端表明 AP

存在的帧时间间隔为 1 秒;配置 AP 失败状态超时时间及探测到的

客户端状态超时时间都为 2 小时;配置 AP 在脱离 AC 管理时依然

可以正常工作;(8 分)

18.为防止外部人员蹭网,现需在设置信号值低于 50%的终端禁止连

接无线信号;为防止非法 AP 假冒合法 SSID,开启该检测功能;

(8 分)

19.在公司总部的 NETLOG 上配置,设备部署方式为旁路模式。增加非

admin 账户 ABC2021,密码 ABC2021,该账户仅用于用户查询设备

的日志信息和统计信息。使 NETLOG 能够通过邮件方式发送告警信

息,邮件服务器在服务器区,IP 地址是 10.52.0.100,端口号 25,

账号 test,密码 test;NETLOG 上配置 SNMPv3,用户名 admin,MD5

秘钥 adminABC,配置 NTP 服务器,服务器地址:10.52.0.100;

(8 分)

20.在公司总部的 NETLOG 上配置,监控工作日(每周一到周五 9:00-18:

00)期间 PC1 网段访问的 URL 中包含 xunlei 的 HTTP 访问记录,

并且邮件发送告警。监控 PC2 网段所在网段用户任意时间的即时

聊天记录。监控内网所有用户任意时间的邮件收发访问记录。

(8 分)

21.NETLOG 配置应用及应用组“P2P 视频下载”,UDP 协议端口号范

围 64521-64621,在周一至周五 8:00-20:00 监控内网中所有用

户的“P2P 视频下载”访问记录;(8 分)

22.NETLOG 配置对内网 ARP 数量进行统计,要求 30 分钟为一个周期;

NETLOG 配置开启用户识别功能,对内网所有 MAC 地址进行身份识

别;(8 分)

23.NETLOG 配置统计出用户请求站点最多前 20 排名信息,发送到邮

箱为 bn2021@chinaskills.com;(8 分)

24.公司内部有一台网站服务器直连到 WAF,地址是 RS 上 VLAN10 网

段内的第五个可用地址,端口是 8080,开启记录访问日志和记录

防护日志;配置将服务访问日志、WEB 防护日志、服务监控日志

信息发送 syslog 日志服务器,IP 地址是 VLAN10 内第六个可用地

址,UDP 的 514 端口; (8 分)

25.在公司总部的 WAF 上配置,阻止常见的 WEB 攻击数据包访问到公

司内网服务器;(8 分)

26.配置暴力浏览攻击防护,单 IP 最大请求数 3000 次,防护动作为

阻止;编辑防护策略,定义 HTTP 请求体的最大长度为 256,防止

缓冲区溢出攻击,防护动作为阻止;(8 分)

27.WAF 上配置开启爬虫防护功能,当爬虫标识为 Spider,自动阻止

该行为;WAF 上配置阻止用户上传 ZIP、DOC、JPG、RAR 格式文件;WAF

上配置编辑防护策略,要求客户机访问内部网站时,禁止访问

*.bat 的文件; (8 分)

28.WAF 上配置,使用 WAF 的漏洞立即扫描功能检测服务器

(10.52.0.100)的安全漏洞情况,要求包括信息泄露、SQL 注入、

跨站脚本编制; (8 分)

29.在公司总部的 WAF 上配置,将设备占用空间和内存占用空间超过

50%时通过邮件(发送到 bn2021@digitalchina.com)及短信方式

(发送到 13812345678)发送告警信息给管理员; (8 分)

信息安全管理与评估 网络系统管理 网络搭建与应用 云计算 软件测试 移动应用开发 任务书,赛题,解析等资料,知识点培训服务

添加博主wx:liuliu5488233