JWT认证进阶

【0】准备工作

(1)模型准备

- 模型准备(继承

django的auth_user表)

from django.db import models

from django.contrib.auth.models import AbstractUserclass UserInfo(AbstractUser):mobile = models.CharField(max_length=11, verbose_name='手机号码')- 添加配置文件,修改用户模型表为自定义表

AUTH_USER_MODEL = 'app名称.UserInfo'

(2)知识点绑定方法

- 详情请见:Python 面向对象之绑定和非绑定方法_python 绑定方法-CSDN博客

- 实例方法

- 当对象调用实例方法时(

对象.实例方法()),自动将对象当作第一个参数传入 - 当类调用实例方法时(

类.实例方法(类())),需要手动传入一个实例

- 当对象调用实例方法时(

- 类方法

- 当类调用类方法时(

类.类方法()),自动将类当作第一个参数传入 - 当对象调用类方法时(

对象.类方法()),自动将对象的类当作第一个参数传入

- 当类调用类方法时(

- 简单示例

class A:def __init__(self, name):self.name = name@classmethoddef hi(cls):print(f"{cls.__name__} say hi")def hello(self):print(f"{self.name} say hello")a = A('bruce')

# 实例调用类方法,自定将类传入

a.hi()

# 类调用实例方法,需要手动将实例对象传入

A.hello(a)

(3)保存信息显示中文

- 在配置文件中注册app就可以

INSTALLED_APPS = ['rest_framework_simplejwt',

]

【1】jwt配置文件

(1)整体查看

- 这些内容都在

from rest_framework_simplejwt import settings可以自己去查看

DEFAULTS = {"ACCESS_TOKEN_LIFETIME": timedelta(minutes=5),# 访问令牌的有效期。这里设置为5分钟。"REFRESH_TOKEN_LIFETIME": timedelta(days=1),# 刷新令牌的有效期。这里设置为1天。"ROTATE_REFRESH_TOKENS": False,# 是否每次使用刷新令牌时都生成新的刷新令牌。这里设置为False。"BLACKLIST_AFTER_ROTATION": False,# 刷新令牌在旋转后是否应该被加入黑名单。这里设置为False。"UPDATE_LAST_LOGIN": False,# 是否在每次验证令牌时更新用户的最后登录时间。这里设置为False。"ALGORITHM": "HS256",# 用于签名的算法。这里使用的是HS256。"SIGNING_KEY": settings.SECRET_KEY,# 用于签名的密钥。这里使用的是Django的SECRET_KEY。"VERIFYING_KEY": "",# 用于验证令牌的密钥。这里没有设置。"AUDIENCE": None,# JWT的接收者。这里没有设置。"ISSUER": None,# JWT的签发者。这里没有设置。"JSON_ENCODER": None,# 用于序列化JWT负载的JSON编码器。这里没有设置。"JWK_URL": None,# JSON Web Key Set的URL,用于公钥检索。这里没有设置。"LEEWAY": 0,# 在验证JWT的时间戳时允许的时间误差(秒)。这里设置为0。"AUTH_HEADER_TYPES": ("Bearer",),# 认证头中可以接受的令牌类型。这里设置为只接受"Bearer"类型。"AUTH_HEADER_NAME": "HTTP_AUTHORIZATION",# 认证头的名称。这里设置"USER_ID_FIELD": "id",# 用户的ID字段名。这里设置为"id"。"USER_ID_CLAIM": "user_id",# JWT中用户ID的声明名称。这里设置为"user_id"。"USER_AUTHENTICATION_RULE": "rest_framework_simplejwt.authentication.default_user_authentication_rule",# 用于验证用户的规则。这里使用的是默认规则。"AUTH_TOKEN_CLASSES": ("rest_framework_simplejwt.tokens.AccessToken",),# l令牌类。这里设置为只使用访问令牌。"TOKEN_TYPE_CLAIM": "token_type",# 用于表示用户的模型类。这里使用的是默认模型。"JTI_CLAIM": "jti",# JWT的JTI(JWT ID)声明名称。这里设置为"jti"。"TOKEN_USER_CLASS": "rest_framework_simplejwt.models.TokenUser",# 用于表示用户的模型类。这里使用的是默认模型。"SLIDING_TOKEN_REFRESH_EXP_CLAIM": "refresh_exp",# 滑动刷新令牌中的过期声明名称。这里设置为"refresh_exp"。"SLIDING_TOKEN_LIFETIME": timedelta(minutes=5),# 滑动访问令牌的有效期。这里设置为5分钟。"SLIDING_TOKEN_REFRESH_LIFETIME": timedelta(days=1),# 滑动刷新令牌的有效期。这里设置为1天。"TOKEN_OBTAIN_SERIALIZER": "rest_framework_simplejwt.serializers.TokenObtainPairSerializer",# 用于获取令牌的序列化器。这里使用默认的序列化器。"TOKEN_REFRESH_SERIALIZER": "rest_framework_simplejwt.serializers.TokenRefreshSerializer",# 用于刷新令牌的序列化器。这里使用默认的序列化器。"TOKEN_VERIFY_SERIALIZER": "rest_framework_simplejwt.serializers.TokenVerifySerializer",# 用于验证令牌的序列化器。这里使用默认的序列化器。"TOKEN_BLACKLIST_SERIALIZER": "rest_framework_simplejwt.serializers.TokenBlacklistSerializer",# 用于黑名单令牌的序列化器。这里使用默认的序列化器。"SLIDING_TOKEN_OBTAIN_SERIALIZER": "rest_framework_simplejwt.serializers.TokenObtainSlidingSerializer",# 用于获取滑动令牌的序列化器。这里使用默认的序列化器。"SLIDING_TOKEN_REFRESH_SERIALIZER": "rest_framework_simplejwt.serializers.TokenRefreshSlidingSerializer",# 用于刷新滑动令牌的序列化器。这里使用默认的序列化器。"CHECK_REVOKE_TOKEN": False,# 是否检查令牌是否已被撤销。这里设置为False。"REVOKE_TOKEN_CLAIM": "hash_password",# 用于撤销令牌的声明名称。这里设置为"hash_password"。

}

(2)常用的配置

-

ACCESS_TOKEN_LIFETIME: 访问令牌的有效期。这里设置为5分钟。

-

REFRESH_TOKEN_LIFETIME: 刷新令牌的有效期。这里设置为1天。

-

TOKEN_OBTAIN_SERIALIZER:可自定义登录的序列化器

【2】定制登录返回格式

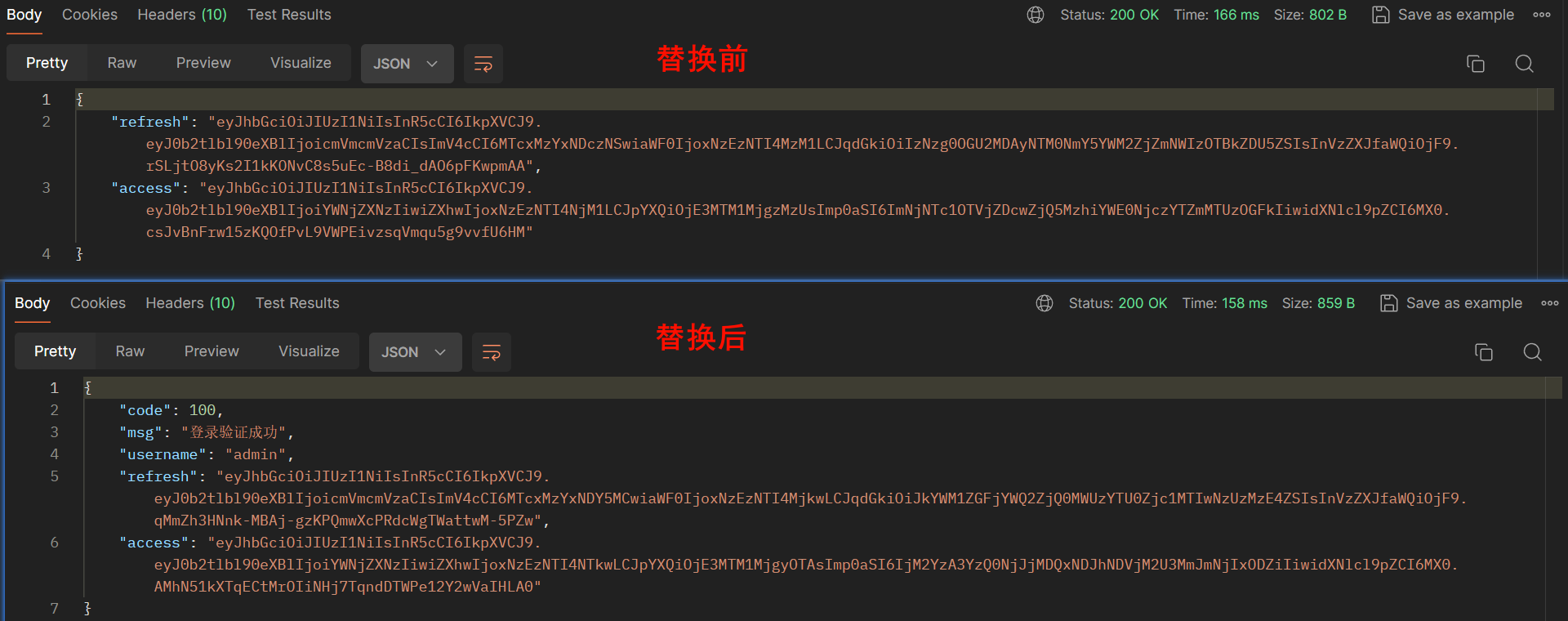

(1)定制整体返回格式

- jwt默认返回格式是一个字典,包含两个键值对

- 一个是刷新相关的token,另一个是登录相关的token

- 我们期望的格式是一个大字典,包含返回自定义状态码

code、描述信息msg、用户名username和默认的两个token- 所以需要我们自定义,这里的方法是替换默认的登录序列化类,自定义序列化类以实现自定义的返回整体格式

- 通过默认配置:

"TOKEN_OBTAIN_SERIALIZER": "rest_framework_simplejwt.serializers.TokenObtainPairSerializer"- 可知道这个类是负责登录序列化的,为了方便,继承它,重写它的方法,添加自定义的属性

- 通过简单观察源码发现,返回的内容就是

validate里面的data,所以只需要在这个data中添加修改一下字段就可以

- 代码

from rest_framework_simplejwt.serializers import TokenObtainPairSerializerclass JWTTokenPairSerializer(TokenObtainPairSerializer):def validate(self, attrs):data = super().validate(attrs)new_data = {"code": 100,"msg": '登录验证成功',"username": self.user.username,"refresh": data.get("refresh"),"access": data.get("access"),}return new_data

# 配置文件替换默认的序列化类

SIMPLE_JWT ={'TOKEN_OBTAIN_SERIALIZER':'自定义序列化类的位置.JWTTokenPairSerializer'

}# 使用默认的JWT登录

from django.urls import path

from rest_framework_simplejwt.views import token_obtain_pair

urlpatterns = [path('v0/login/', token_obtain_pair),

]

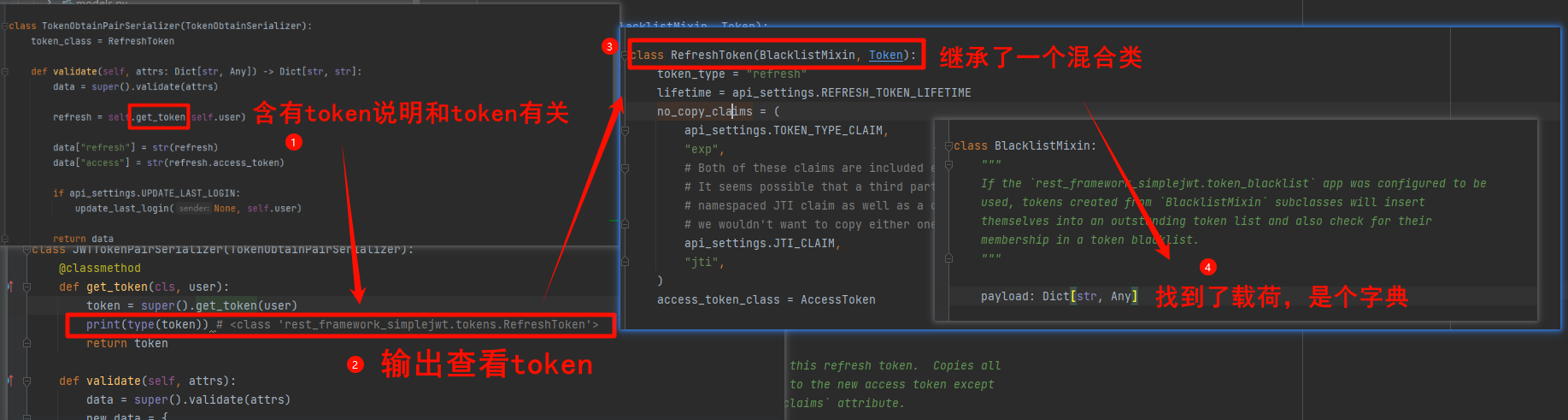

(2)定制payload载荷

-

默认载荷部分包含了

token_type表示这是一个访问令牌(access token)exp是令牌的过期时间(UNIX时间戳)iat是令牌的签发时间jti是令牌的唯一标识符user_id是用户ID

-

现在思考如何添加自定义字段,比如用户的用户名

- 还是通过一步一步的找token,最终找到了载荷payload,是一个字典所以可以尝试,像普通字典一样添加新的信息

- 注意:这里面虽然有类方法,但是无论是self还是super都是实例对象,可以直接调用类方法

- 代码:还是修改序列化类

from rest_framework_simplejwt.serializers import TokenObtainPairSerializerclass JWTTokenPairSerializer(TokenObtainPairSerializer):@classmethoddef get_token(cls, user):token = super().get_token(user)token['username'] = user.usernamereturn token

- 检查,添加成功

import base64s = 'token第二段==='

res = base64.b64decode(s.encode('utf8'))

# b'{"token_type":"access","exp":1713528635,"iat":1713528335,"jti":"cc57595cd70f4938baa4673a6f1538ad","user_id":1}

# b'{"token_type":"access","exp":1713530348,"iat":1713530048,"jti":"6807d0722efb41bba01742a44767c18d","user_id":1,"username":"admin"}'【3】多方式登录

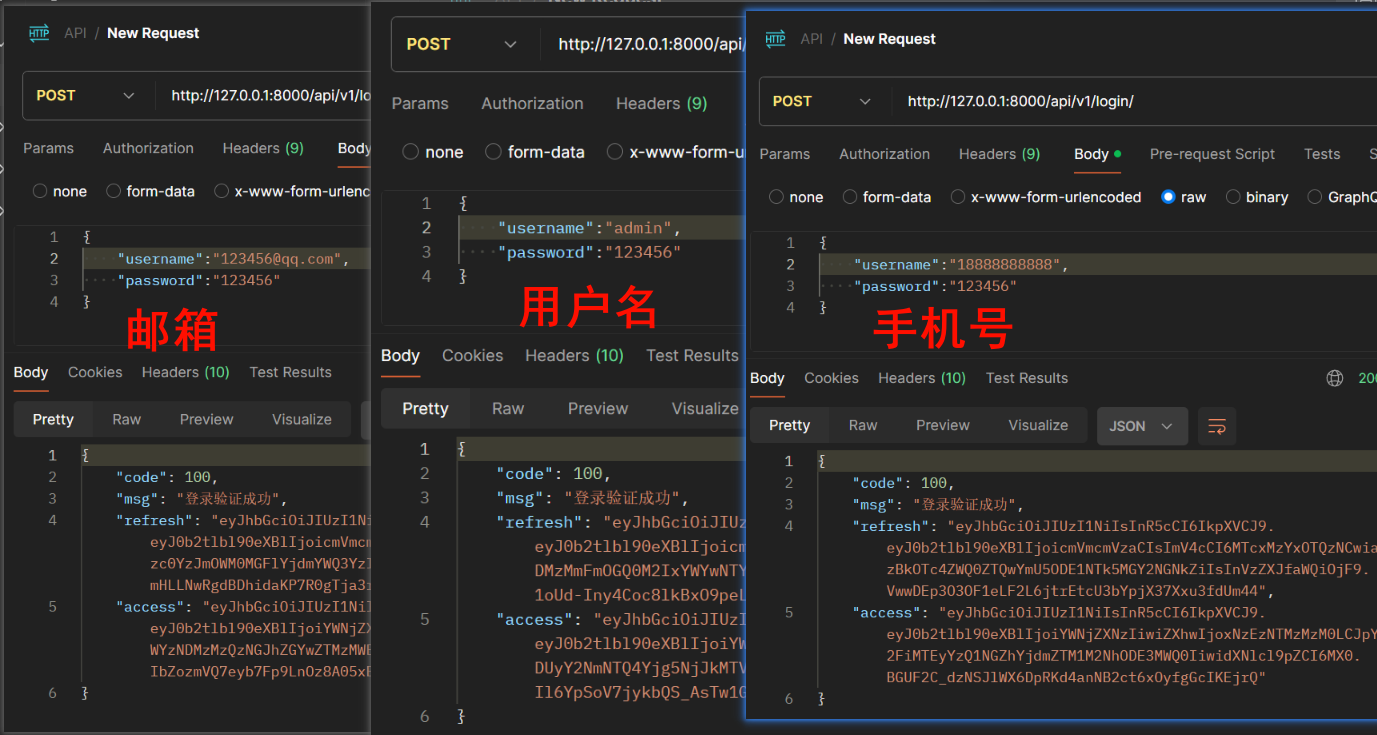

(1)简介

- 实际的案例中,登录的方式有很多种,既可以是用户名,还可以是手机号,还可以是邮箱等,并且他们的登录输入入口都是一个,所以这里将实现这种接口

(2)登录视图函数和路由

- 序列化类有检验功能,所以重心不在这里

# 路由层

from django.urls import path, include

from rest_framework.routers import SimpleRouter

from .views import JWTLoginAPIViewrouter = SimpleRouter()

router.register('', JWTLoginAPIView, basename='login')

urlpatterns = [path('v1/', include(router.urls)),

]

# 视图层

from rest_framework.viewsets import GenericViewSet

from .serializer import JWTTokenSerializer

from rest_framework.response import Response

from rest_framework.decorators import actionclass JWTLoginAPIView(GenericViewSet):serializer_class = JWTTokenSerializer@action(methods=['post'], detail=False)def login(self, request, *args, **kwargs):ser = self.get_serializer(data=request.data)if ser.is_valid():refresh = ser.context.get('refresh')access = ser.context.get('access')return Response({"code": 100, "msg": "登录验证成功", "refresh": refresh, "access": access})return Response({"code": 100, "msg": ser.erros})(3)序列化类

- 序列化类的检验分为三个过程,首先是字段参数(包括validators),然后是局部钩子,最后是全局钩子

- 由于需要校验用户输入字段和密码字段,所以使用全局钩子

- 整体逻辑

- 使用不同方法区分传入的值是电话,还是邮箱,还是手机号

- 由于使用的是

django的用户表,所以要用相应的加密方法判断密码 - 在定制载荷payload中,知道了

RefreshToken处理token,所以要调用这个类的类方法for_user处理

import refrom rest_framework import serializers

from rest_framework.exceptions import ValidationError

from rest_framework_simplejwt.tokens import RefreshToken

from .models import UserInfoclass JWTTokenSerializer(serializers.Serializer):username = serializers.CharField()password = serializers.CharField()def validate(self, attrs):username = attrs.get('username')password = attrs.get('password')if re.match(r'^1[3-9][0-9]{9}$', username):user = UserInfo.objects.filter(username=username).first()elif re.match(r"/^([a-z0-9_\.-]+)@([\da-z\.-]+)\.([a-z\.]{2,6})$/", username):user = UserInfo.objects.filter(username=username).first()else:user = UserInfo.objects.filter(username=username).first()# 使用的是django的表,需要使用响应的方法进行密码检验if user and user.check_password(password):# 获取tokentoken = RefreshToken.for_user(user)self.context['refresh'] = str(token)self.context['access'] = str(token.access_token)return attrsraise ValidationError("用户名或者密码错误")

【4】自定义用户表、手动签发和认证

(1)模型表

- 用户表用普通的表

- 创建一个数据表用于侧式认证功能

from django.db import modelsclass UserNormal(models.Model):username = models.CharField(max_length=64, verbose_name='用户名')password = models.CharField(max_length=64, verbose_name='密码')class Book(models.Model):name = models.CharField(max_length=64, verbose_name="书名")price = models.CharField(max_length=64, verbose_name="价格")publish = models.CharField(max_length=64, verbose_name="出版社")

(2)路由层

- 自动路由

from django.urls import path, include

from rest_framework.routers import SimpleRouter

from .views import JWTLoginAPIView, BookAPIViewrouter = SimpleRouter()

router.register('', JWTLoginAPIView, basename='login')

router.register('book', BookAPIView, basename='book')

urlpatterns = [path('v1/', include(router.urls)),

](3)视图层

- 和之前没有区别,多创一个视图类用于测试

from rest_framework.viewsets import GenericViewSet, ModelViewSet

from .serializer import JWTTokenSerializer, BookModelSerializer

from rest_framework.response import Response

from rest_framework.decorators import action

from .models import Book

from .authentication import JWTAuthclass BookAPIView(ModelViewSet):queryset = Book.objects.all()serializer_class = BookModelSerializerauthentication_classes = [JWTAuth]class JWTLoginAPIView(GenericViewSet):serializer_class = JWTTokenSerializer@action(methods=['post'], detail=False)def login(self, request):ser = self.get_serializer(data=request.data)if ser.is_valid():refresh = ser.context.get('refresh')access = ser.context.get('access')return Response({"code": 100, "msg": "登录验证成功", "refresh": refresh, "access": access})return Response({"code": 100, "msg": ser.errors})(4)序列化

import refrom rest_framework import serializers

from rest_framework.exceptions import ValidationError

from rest_framework_simplejwt.tokens import RefreshToken

from .models import UserInfo, Book, UserNormalclass BookModelSerializer(serializers.ModelSerializer):class Meta:model = Bookfields = "__all__"class JWTTokenSerializer(serializers.Serializer):username = serializers.CharField()password = serializers.CharField()def validate(self, attrs):username = attrs.get('username')password = attrs.get('password')user = UserNormal.objects.filter(username=username, password=password).first()if user:# 获取tokentoken = RefreshToken.for_user(user)self.context['access'] = str(token.access_token)self.context['refresh'] = str(token)return attrsraise ValidationError("用户名或者密码错误")(5)认证类

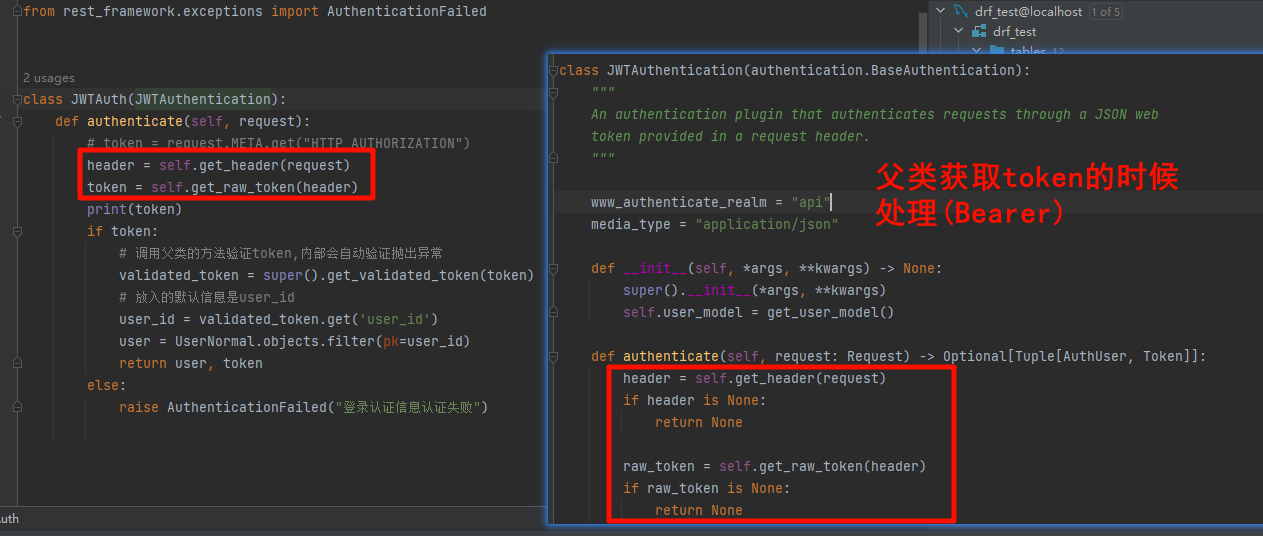

from rest_framework_simplejwt.authentication import JWTAuthentication

from .models import UserNormal

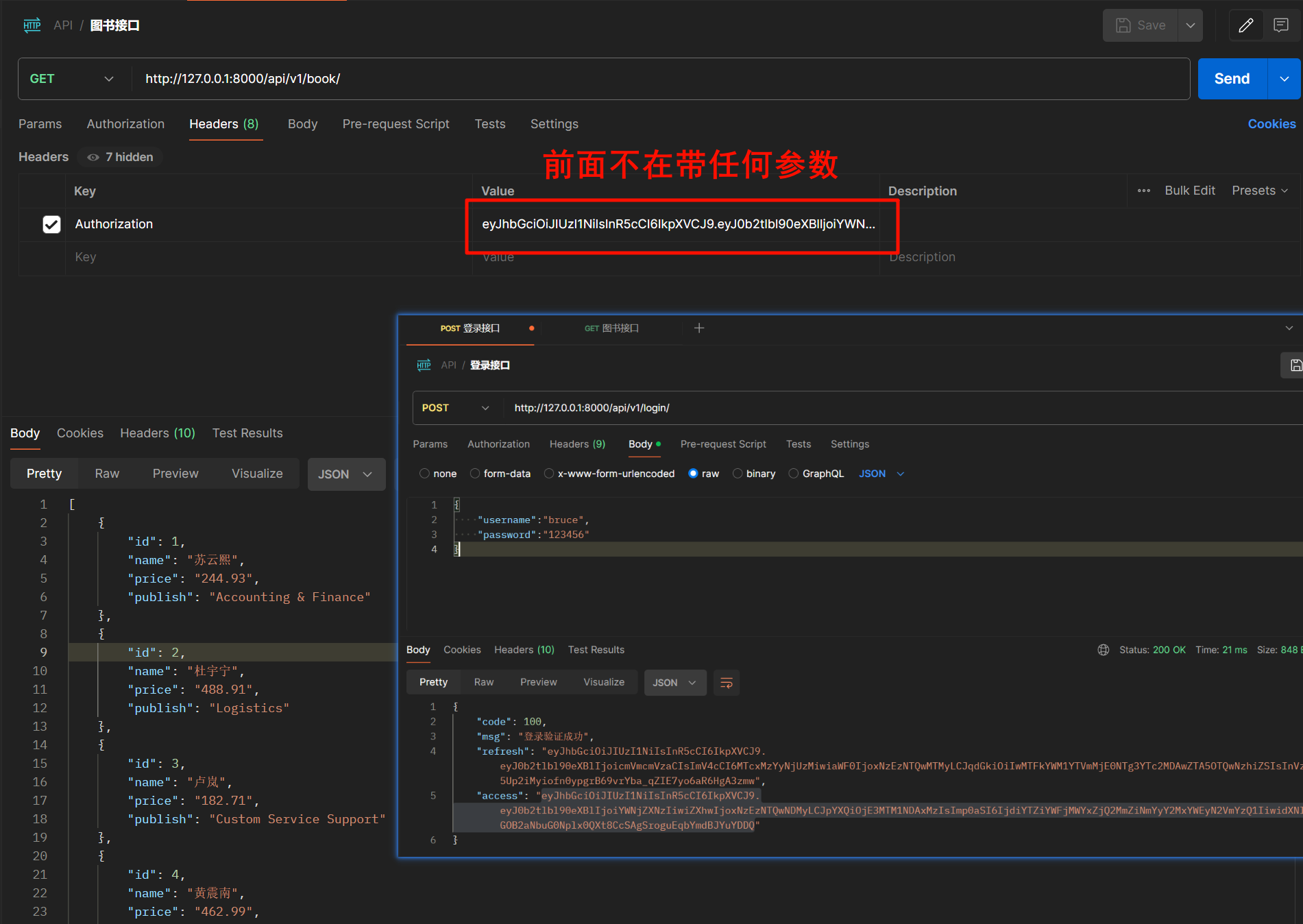

from rest_framework.exceptions import AuthenticationFailedclass JWTAuth(JWTAuthentication):def authenticate(self, request):token = request.META.get("HTTP_AUTHORIZATION")if token:# 调用父类的方法验证token,内部会自动验证抛出异常validated_token = super().get_validated_token(token)# 放入的默认信息是user_iduser_id = validated_token.get('user_id')user = UserNormal.objects.filter(pk=user_id)return user, tokenelse:raise AuthenticationFailed("登录认证信息认证失败")(6)测试

- 注意:上面调用的方法,不可以在token的前面带任何参数

- 解决办法:

- 使用父类的获取原生token方法,这样仍将携带配置文件中的要求(Bearer,也可以自定义其他的)

header = self.get_header(request)

token = self.get_raw_token(header)