FTNT SASE的独特方法,使其成为一家适应性极强的厂商,能够应对不断变化的网络和网络安全环境。FTNT开发了一种名为Secure Access Service Omni(SASO)的变体,以更准确地反映FTNT在融合网络和安全功能方面的实力。我们预计,从长远来看,SASO将逐渐取代SASE。

然而,SASE或SASO的旅程只是网络和安全这一广阔领域的初始阶段。本文还将深入探讨FTNT在网络/安全的中期和最后阶段的潜在增长。从估值的角度来看,FTNT是一个极具吸引力的投资机会,我们的分析表明,该公司有大约50%的上涨潜力(100美元PT),尤其是在超越近期市场指导的情况下。

回顾SASE和FTNT的发展历程

自从Gartner在2019年提出SASE概念以来,它几乎占据了网络和网络安全圈的话题。就在Gartner将SASE推向风口浪尖之后,网络和网络安全领域的厂商蜂拥而至,每个厂商都争先恐后地宣称自己是真正的SASE先驱。然而,这种说法对大多数厂商来说都有些牵强。像CSCO这样拥有SD-WAN技术的网络巨头,以及像ZS这样基于云的网络安全公司,都缺少拼图的一部分。这种不匹配导致许多公司被炒作所迷惑,选择了他们认为能提供完整SASE解决方案的厂商,结果却发现他们需要大量的第三方集成才能使其正常运行,这使他们的总体拥有成本(TCO)飙升。

最初对SASE的失望主要归咎于Gartner选择的宣传方式,这为厂商夸大其词打开了方便之门,使所有人都蒙在鼓里。Gartner最初披露的SASE内容广泛而模糊,缺乏细节或直接的厂商比较。与此同时,Gartner不断更新其WAN Edge Infrastructure魔力象限(MQ)(后于2022年更名为SD-WAN),其中涵盖了SASE的网络方面。然而,他们花了近三年时间才于2022年2月发布了SASE安全方面的魔力象限,并将其命名为SSE(安全服务边缘)。

为整个SASE发布MQ不是更简单吗?当然可以,但Gartner似乎在处理自己的内部事务,也许是政治原因,这使得网络和网络安全团队无法同步采用统一的方法。

从2019年一开始,我们就一直在鼓吹FTNT最终将成为SASE领域的佼佼者。这一立场过去是,现在仍然是,有点逆潮流而动,尤其是Gartner在讨论SASE时甚至花了很长时间才承认FTNT。Gartner对SASE的看法是严格基于云的,也就是说,他们认为强大的网络和安全不仅应该融合,还应该在离企业内部最近的PoP中执行。我们一直赞同“融合”这一部分,因为抛弃复杂的服务链显然可以提升用户体验和安全性。但是,Gartner坚持要在云/边缘PoP上执行,这对我们来说始终没有意义。

我们认为,网络与安全(即SASE)的融合应根据组织的IT设置,在最经济合理的地方进行。让我们来分析一下:

1.对于深度嵌入云、主要使用SaaS应用程序、拥有较少办公室和众多远程员工的企业来说,与Gartner的SASE愿景保持一致并在PoP中执行,在经济上是合理的;

2.然而,对于拥有混合IT环境的企业(同时使用基于云的SaaS和内部部署的应用程序、众多分支机构或零售点,以及主要在办公室工作的员工)来说,Gartner的SASE模型并不完全适用。

对于后一种情况,是选择基于PoP的SASE还是内部部署的SASE,主要取决于应用程序的托管地点、远程工作人员的比例以及分支机构与PoP的距离。如果内部(东西向)流量很普遍,那么在分支机构一级处理融合网络/安全问题会更有效,然后再通过广域网路由,从而避开PoP筛选。这表明,部分在企业内部、部分在PoP的混合方法尤其适用于第二类企业。

无论好坏,Fortinet都是唯一一家能够在现场提供纯粹的融合网络和安全服务、而无需任何服务链的厂商。他们是否也是唯一一家能够在PoP环境中做到这一点的厂商,还值得商榷。有利的一面是,Fortinet在SASE市场上的独特地位增强了其竞争优势。缺点是什么?这种独特性在某种程度上适得其反,因为Gartner在相当长的一段时间内将其排除在SASE评估之外,影响了其市场战略的执行。

由于致力于开发定制芯片,Fortinet真正在该领域脱颖而出。这些ASIC芯片专为网络和安全操作所需的繁重任务而设计。這些ASIC與專有硬件和強大的FortiOS作業系統的融合,意味著Fortinet可以將完整的網絡(如路由和SD-WAN)和安全(如NGFW、SWG、ZTNA等)功能整合到单一、经济、紧凑的FortiGate设备中。这种方法不仅提高了性能,还降低了计算和管理费用,与传统的、成本更高的为每种功能连接不同设备的方法形成了鲜明对比。为了获得类似的每美元性能,竞争对手通常会通过其PoP处理流量。此外,FortiGate结构紧凑,适用于各种环境,从大型分支机构到小型分支机构,甚至可以安装在家庭办公室中。

值得肯定的是,在SASE的早期阶段,Fortinet的内部融合网络/安全解决方案还没有完全过渡到云原生、多租户模式。然而,将此称为不足似乎有点不公平,特别是考虑到Gartner关注的其他厂商在SSE方面也有自己的局限性,而Fortinet在这一领域并没有动摇。尽管有这些早期的批评,Fortinet还是迅速将其内部专业技术迁移到了基于云的SASE解决方案。现在,有了Fortinet,企业可以灵活地在现场或非现场托管他们的“PoP”,在任何地方管理他们的SASE基础设施,这一切都要归功于Fortinet架构良好的FortiOS。这种适应性和性能,在其芯片和软件协同作用的推动下,使Fortinet自2020年以来成为最具适应性和效率的SASE厂商。

2022年底,Gartner发布了《SASE单一厂商指南》,在一定程度上认可了我们对Fortinet SASE实力的长期信念。虽然不是魔力象限,但该指南在澄清市场方面迈出了重要一步,尤其是在解决SD-WAN和SSE领域相互矛盾的说法所造成的混乱方面。然而,Gartner的这一举措更像是对市场整合趋势的一种反应,市场对SD-WAN和SSE单独评估的不满引发了一波并购浪潮。从2022年上半年开始,我们看到了一些重大举措,如AVGO收购VMware、Netskope收购Infiot、HPE收购Axis Security以及Versa开发SSE套件--所有这些都旨在打造统一的SASE产品。这种市场转变,即厂商合并SSE和SD-WAN功能,反映了Fortinet一直在做的事情:将SD-WAN和SSE无缝集成到单一的SASE解决方案中。

虽然目前市场上已有一些厂商定位为单一厂商的SASE提供商,但Fortinet除了小规模收购云交付ZTNA,对其平台的内部开发也使得其与众不同。与竞争对手相比,这种方法最大限度地减少了技术债务,使Fortinet能够继续快速创新,这是他们近年来一直保持的趋势。

从SASE到SASO

在疫情期间,许多人迅速将Gartner的SASE模型奉为网络和安全的终极解决方案。然而,在我们不断采用云技术的过程中,混合IT设置显然并未减少。尽管云服务得到了大力推广,但成本、监管要求、现有技术框架和安全担忧等一系列因素意味着,对于许多企业来说,大量的内部部署仍然不可或缺。这一现实使人们对基于云的网络和安全能否完全取代传统数据中心模式的观点产生了怀疑。

认为SASE代表了这一领域进化的顶峰,这种想法总是有些牵强。历史告诉我们,为了追求更好的性能和简便性,科技界在集中模式和分散模式之间摇摆不定。从19世纪末和20世纪的电信集中时代,到20世纪末互联网的去中心化曙光,再到Web 2.0的中心化性质,这一循环在各个领域反复上演,网络安全也不例外。SASE的集中式框架已取得了一定的发展,但我们也看到了去中心化的趋势,一些厂商开始将特定的SSE处理卸载到用户设备上,以提高性能并降低成本。

这些观察结果,加上我们对FTNT综合网络和安全方法的尊重,促使我们提出在2023年将SASE演进为SASO(Secure Access Service Omni)。将缩写中的"Edge"替换为"Omni"反映了我们的信念,即融合网络和安全应在最经济、性能最合理的地方实施--无论是企业内部、边缘PoPs还是家庭办公室。我们预计,这一更广泛的观点将越来越受到重视,反映出混合IT环境的现实以及集中与分散之间的钟摆式摆动。

为了从SASO的角度评估厂商,我们去年推出了Convequity Impulse。该模型从两个方面对厂商进行评估:截至2023年5月,市场采用率(x轴)和产品实力(y轴)。水平箭头代表未来两年的市场轨迹:向右代表市场份额预期增长,向左代表市场份额预期下降。目前的产品优势主要与厂商的产品路线图一起为这些预测提供信息--这是预测中的一个关键因素,尤其是对于那些目前产品优势排名较低,但由于未来战略计划而有望实现增长的厂商而言。

我们将在全面的《SASE投资指南》和《SD-WAN和SASE行业评论》中深入探讨每家厂商在Convequity Impulse中的定位,这两份文件专为Convequity订阅者提供。此外,我们即将重新审视2024年的Convequity Impulse。

超越SASE和SASO,描绘安全网络的未来

目前,SASE吸引了网络和安全演进领域的大部分注意力。但老实说,这只是大蛋糕中的一块。与Dell"Oro的见解一样,通过第一英里、中间英里和最后一英里(描述数据包旅程的术语)的视角,可以更好地理解整个网络/安全领域。

第一英里或广域网边缘是SASE的领域。它基本上是指数据从用户及其设备到网络和安全处理地点的传输距离。在传统的SASE模式下,这意味着到PoP的跨越。但随着我们向SASO的转变,如果企业正在使用Fortinet等设备,则要么是到PoP,要么是到处理SD-WAN和SSE的内部网关。

然而,第一英里只是开始。数据包要到达云或数据中心的目的地,还需要经过更多的路途。数据包在PoP(使用SASO术语,可以是边缘PoP或内部PoP)处理后,要经过中间一英里,在互连网络的网络中穿行。最后,在最后一英里,数据包到达目的地,无论是基于云的SaaS应用程序还是内部数据中心应用程序。

虽然第一英里出现了厂商整合,但中间和最后一英里仍然是不同厂商的混战。随着时间的推移,这三个阶段可能会出现更加统一的解决方案。否则,低延时第一英里的效率就会被随后几英里的故障所掩盖,从而影响对更好用户体验的追求。

FTNT似乎已准备好利用所有里程的预期整合,不过,考虑到网络发展的缓慢步伐,这一投资理念的实现将需要很长的时间,甚至跨越十年。让我们来分析一下FTNT在这些阶段的定位。

第一英里

FTNT的多功能FortiGate用于内部处理,FortiSASE用于边缘操作,因此在SASE或SASO方面大放异彩。FTNT的真正融合超越了那些因缺少本地功能或零散解决方案而依赖服务链的竞争对手。尽管在SASE市场份额上落后于ZS和PANW等巨头,但FTNT庞大的客户群在FortiGate部署的支持下,为其增长奠定了坚实的基础,特别是当它转向更积极地将其SASE产品货币化时。

中间一英里

目前,FTNT在中间一英里领域并不领先,落后于NET、AKAM和Netskope等顶级SASE企业,它们以错综复杂的全球对等网络而著称。拥有庞大CDN网络的NET和AKAM自然在中间里程领域占据主导地位。然而,其他重要企业,如提供主机托管数据中心服务和PoP之间网络连接的EQIX,以及提供NaaS服务的Graphiant,也因其密集而广泛的PoP网络而成为这一领域的关键。FTNT已制定了拥有100多个PoP的宏伟目标,这与通常租赁主机代管设施(如EQIX的设施)的竞争对手形成了鲜明对比。尽管初始成本较高,但FTNT的这一独特做法有望提供长期的灵活性,并实现其ASIC架构的优化设计。

在此期间,FTNT利用谷歌的云网络迅速扩大其PoP覆盖范围,这与PANW的SASE战略如出一辙。此举被视为权宜之计,旨在弥补SASE覆盖范围的差距,但预计只是暂时的解决方案。依赖谷歌的基础设施虽然扩大了FTNT的PoP覆盖范围,但由于这些PoP中没有谷歌专有的ASIC,这确实意味着COGS的增加和毛利率的压力。不过,FTNT也在通过与EQIX合作扩大其PoP网络,以适应其ASIC技术的逐步扩展。

FTNT的战略包括四个方面:建立专有PoP、利用Google的基础设施、使用EQIX的主机托管服务以及与服务提供商(SP)合作开发PoP。后一种战略尤其具有战略意义,因为它针对的是ZS和PANW等竞争对手的定价模式无法满足的细分市场。FTNT为SASE提供硬件和软件,无需管理费用,从而使SP能够以较低的成本提供有竞争力的SASE服务,吸引对价格敏感的服务提供商。

这一全面战略将FTNT定位为NaaS市场的新兴竞争者,以满足那些希望从资本密集型网络转向运营支出模式的企业的需求。在短期内,FTNT已巩固了其在中间一英里(middle mile)的市场地位,对其增强的第一英里(first mile)覆盖范围形成了补充。随着时间的推移,其目标是实现主要由FTNT自身技术和架构驱动的网络,从而有可能使其终端FCF利润率从目前的水平大幅提高。

要实现这一愿景,FTNT所面临的挑战在于需要能够设计出一流的下一代全球网络的杰出人才。这项任务对专业技能的要求超出了FTNT目前的成就。因此,虽然FTNT拥有这方面的人才,但这一项目雄心勃勃,有可能无法充分发挥其潜力。

最后一英里

数据包旅程的最后一段通常被称为应用边缘或最后一英里,是与目标应用(无论是托管在云端还是现场)建立连接的地方。FTNT通过旨在提高应用性能和确保安全的综合套件,在管理企业内部应用边缘方面表现出色。他们提供的FortiADC等产品可提高应用速度、可靠性、负载管理和安全性。FortiWeb是他们的网络应用防火墙,包括API保护,是更广泛的安全解决方案的一部分,包括DDoS和僵尸保护,以及强大的电子邮件安全措施。FortiGate在这一领域也发挥着至关重要的作用,它负责检查入站流量。虽然Fortinet在云应用边缘的能力可能没有得到广泛认可,但它们仍然是强大的,FortiWeb以SaaS模式提供,基于虚拟机的云防火墙专为在云环境中直接部署而设计。

总结

FTNT在“第一英里”和“最后一英里”都非常稳健。在第一英里(又称SASE)方面,我们认为FTNT的PMF(产品市场契合度)非常完美,但其GTM迄今一直乏善可陈。不过,随着FTNT向其70万装机量复制其SD-WAN的玩法,这种情况很可能会改变。最后一英里是FTNT最为成熟和稳固的领域,尽管在云应用边缘领域还不够成熟。一旦FTNT拥有了主要由其ASIC驱动的密集的全球PoP网络,它将能够提供BoB NaaS(这是一个仍处于早期阶段的充满希望的趋势),并提高毛利率,同时通过垂直整合保持其竞争力。

除了少数几家全球性公司外,中间一英里市场目前非常分散和区域化。我们预计FTNT将从这一细分市场的整合所创造的价值中获益。

如果正如我们所预测的那样,FTNT能够在第一、中间和最后一英里取得成功,那么该公司将成为网络和安全领域最具影响力的公司。

估值考虑因素

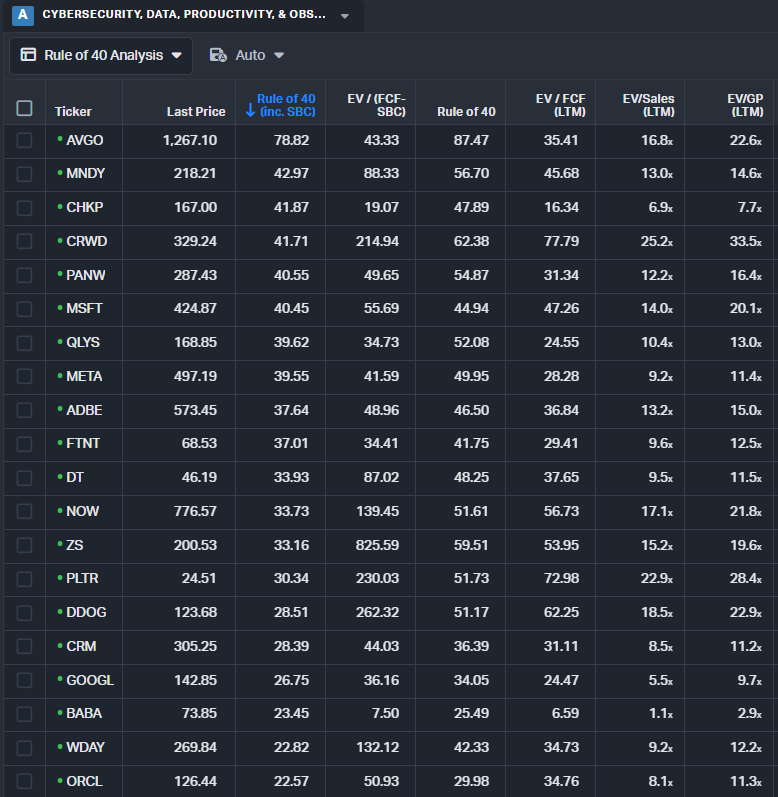

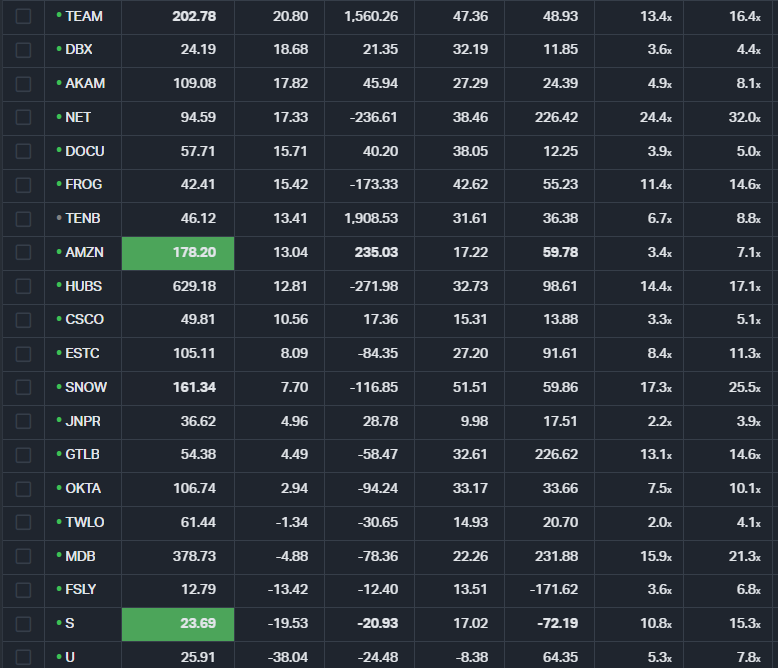

在进行相对估值分析时,我们更倾向于查看EV/(FCF-SBC)倍数,并将其与40(含SBC)法则进行比较。采用这种相对估值法时,FTNT看起来很有吸引力,其EV/(FCF-SBC)为34倍,Rule of 40(含SBC)为37(注意,我们计算Rule of 40时采用了NTM增长和LTM FCF margin以及SBC%)。与PANW(40规则为40,EV/(FCF-SBC)为50倍)和CRWD(40规则为42,EV/(FCF-SBC)为215倍)相比,FTNT的吸引力可见一斑。

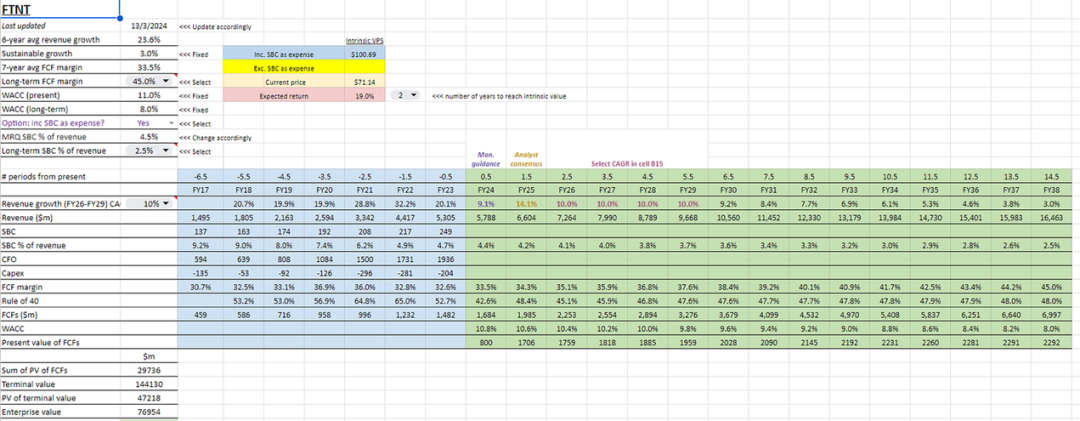

然而,对于具有长期持久增长前景的公司来说,更应该重视DCF估值。以下是我们为FTNT建立的DCF估值模型的片段。图中所示为基本情况下的设置:终端FCF利润率为45%,根据24财年和25财年的指导/共识预测,26财年至29财年的年均复合增长率为10%,终端SBC%为2.5%。点击链接查看完整模型,其中显示了从企业价值到股权价值和每股价值的调节情况。可以看出,我们的基本情况表明FTNT在当前价格的基础上有约50%的上涨空间。

结论

在多年被Gartner忽视之后,FTNT凭借其独特的SASE方法迅速获得认可,并开始利用人们对单一厂商SASE解决方案的偏好这一趋势。我们即将发布的Convequity Impulse评测报告将对此进行更详细的介绍,但FTNT似乎已经显示出越来越强的实力,不辜负我们长期以来在SASE领域对它的期望。然而,SASE或SASO只是发展的一个途径。FTNT有机会提供NaaS的"中间一英里"是另一个重要的增长动力,但目前还未得到市场的充分重视。

除了这些增长机会外,FTNT还在OT/IoT安全领域取得了长足进步,我们已经对其业务领域进行了广泛报道,我们将在另一篇文章中对此进行深入探讨。从估值的角度来看,我们认为FTNT的价值被相对低估了,因为其强劲的财务表现和业务成就(如40规则所反映的那样)。我们的基准DCF分析进一步支持了这一观点。

原文链接:

https://convequity.substack.com/p/fortinet-a-vision-beyond-sase