云计算可以在线保存大量数据,并可以在任何时间、任何设备上使用。灵活性、可扩展行以及性价比等诸多buff加持,使许多企业用它来管理庞大的数据。

云计算安全

云计算通过为数据处理、存储和访问提供方便和灵活的解决方案,彻底改变了组织的运作方式。虽然保护敏感数据很方便,但也需要强有力的安全程序。

安全风险和威胁,包括恶意软件、非法访问、内部威胁和违反合规性,都可能影响云计算环境。由于云计算基础设施的共享性质和对第三方提供商的依赖,这些风险可能会更让人关注。

信息的可用性、完整性和云计算都依赖于数据保护。强大的安全措施(包括加密、访问限制、定期审计和监视)可能有助于降低风险并实现合规性。

云计算中的常见安全挑战

随着云计算继续改变数字世界,它带来了组织必须处理的许多安全问题,以保护他们的数据和操作。

1、数据泄露和未经授权的访问

数据泄露和未经授权的访问风险是云计算领域最令人担忧的问题之一。黑客可以利用漏洞获取敏感信息,对数据完整性和保密性构成重大威胁。

2、内部威胁和数据丢失

有权访问敏感信息的承包商或工作人员无意中泄露数据,可能会因恶意活动而导致信息丢失或泄露。无论是有意还是无意,内部危险都是云安全的关键风险。

3、共享基础设施中的漏洞

由于对一个用户的信息或应用程序的攻击可能会影响到拥有类似基础设施的其他用户,因此这种共享模型存在漏洞。云计算通常取决于共享框架,允许少数用户共享资产和服务。

组织可以确保安全的现代化环境,并控制与云计算相关的危险。密切关注这些标准安全问题对于组织监督危险和保护云中的资源至关重要,可以通过执行扎实的安全工作,保持规则的稳定,并建立安全关怀文化来实现。

增强云计算安全的策略

云计算提供无与伦比的适应性和多功能性,被众多企业广泛采用。随之而来的是,采取强有力的安全措施来保护脆弱的数据和操作。以下是一些提升云计算安全性的技术。

1、加密和数据屏蔽技术

加密和信息覆盖技术确保机密数据在传输和静止时受到保护。企业可以在将数据存储到云中之前对其进行加密,并使用屏蔽来隐藏敏感信息,从而降低未经授权访问和信息泄露的风险。

2、身份和访问管理(IAM)解决方案

身份和访问管理(IAM)解决方案在控制云计算资源准入方面发挥着关键作用。通过执行可靠的身份验证机制,例如多因素身份验证(MFA)和基于角色的访问控制(RBAC),组织可以维护粒度访问策略,并降低未经批准访问的风险。

3、持续监控和威胁检测

定期检查和攻击检测功能使组织能够立即识别和应对安全漏洞。组织可以通过使用攻击情报源和安全信息、事件管理技术来提前识别可疑活动,从而防止安全事件的发生。

4、安全配置和补丁管理

确保安全配置和及时的补丁管理是保障云计算基础设施免受漏洞侵害的基础。通过持续评估云计算配置、应用安全最佳实践和立即修复已知漏洞,组织可以降低被恶意行为者利用的风险。

5、灾难恢复和备份计划

尽管采取了最佳的安全措施,数据中断等灾难性事件仍可能发生。通过可靠地备份数据,测试崩溃恢复方法,并了解不同地理区域的明显迟钝或延迟,如果发生安全事件,组织可以缩短停机时间和信息丢失。

采用这些程序通常可以重新设计云计算安全性,并使组织在有效减轻风险的同时最大限度地使用云服务。通过专注于安全工作并对出现的攻击保持警惕,组织可以与客户建立信任,并在云计算时代安全地工作。

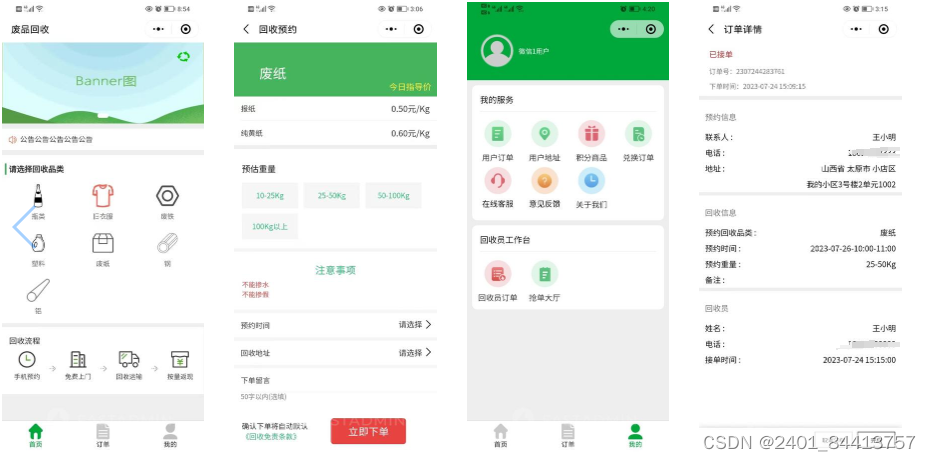

云中数据保护的最佳实践——LinkSLA智能运维管家

很多企业会认为,业务上云了,运维的事情和我就没有关系了,只要业务系统可用就万事大吉。

这种观点显然存在误区,不论是IaaS,还是PaaS,云服务商只是提供了一个基础环境给用户,至于应用部署,系统搭建,业务系统健康度等,云服务商并不关注,相应的运维监测服务则需要另外付费购买。

上云后,用户对数据掌控灵活度大大下降,且系统运维的工作不会减少,传统的运维手段不能满足云上业务需求,相应的“云上运维“便应运而生。

1. 缜密部署,保障数据安全。

对于每台接管的服务器都会进行安全加固、部署入侵检测系统以及与客户共同施行系统使用规范,最大限降低云端的安全风险,保障数据安全。

2. 全栈监控,闭环值守。

对业务系统一站式监控,如操作系统、数据库、应用组件、业务监测等,提供专业缜密的运维监控。

3. 快速定位问题,降低故障风险。

多源数据分析,根据CMDB资产配置关系,以故障树形式进行机器算法分析,第一时间深度关联分析定位故障根因,及相关影响,减少故障风险。

4. 时时监测,全天候管家。

线上值守,线下闭环,对发现的问题快速响应并确保工单闭环完成,主动监控并响应处理,时时掌握系统状况,减少安全隐患。

总结

通过采用云上运维管理,关注云安全性,保护数据、降低风险并确保组织的长期生存能力。