Wiley出版社1807年创建于美国,是一家具有超过200年历史的全球知名的出版机构,面向专业人士、科研人员、教育工作者、学生、终身学习者提供必需的知识和服务。 Wiley及旗下的子品牌出版了超过500位诺贝尔奖得主的作品。Wiley Online Library为全学科期刊全文数据库,出版物涵盖学科范围广泛——包括化学、物理学、工程学、农学、兽医学、食品科学、医学、护理学、口腔医学、生命科学、心理学、商业、经济学、社会科学、艺术、人类学等多个学科大约1600多种期刊,以及很多其它重要的跨学科领域的期刊。

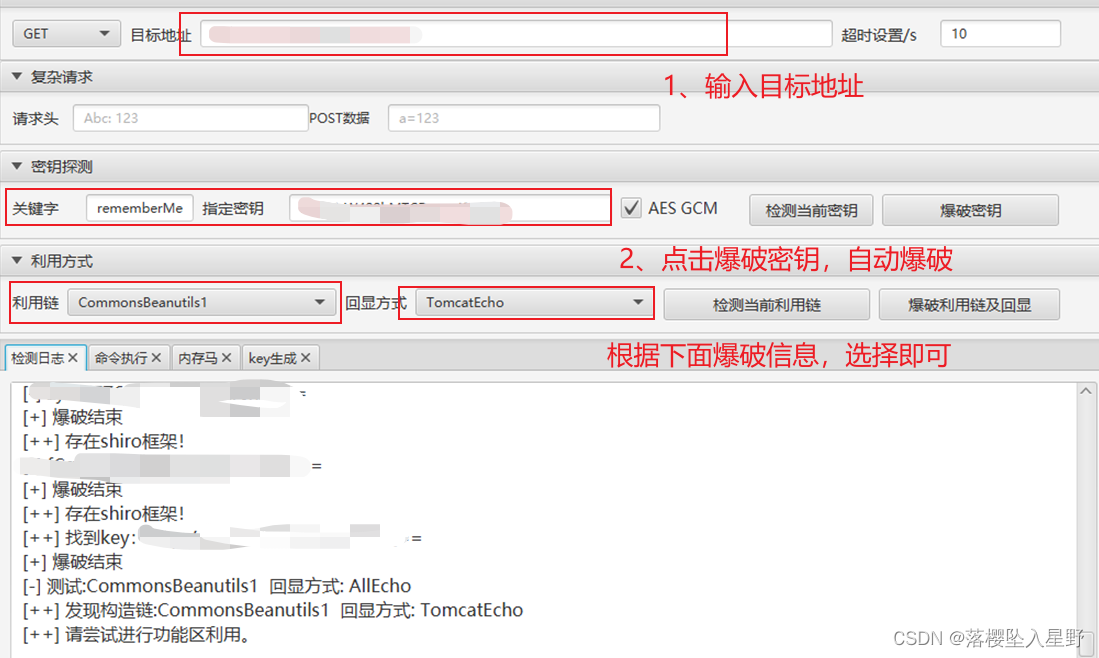

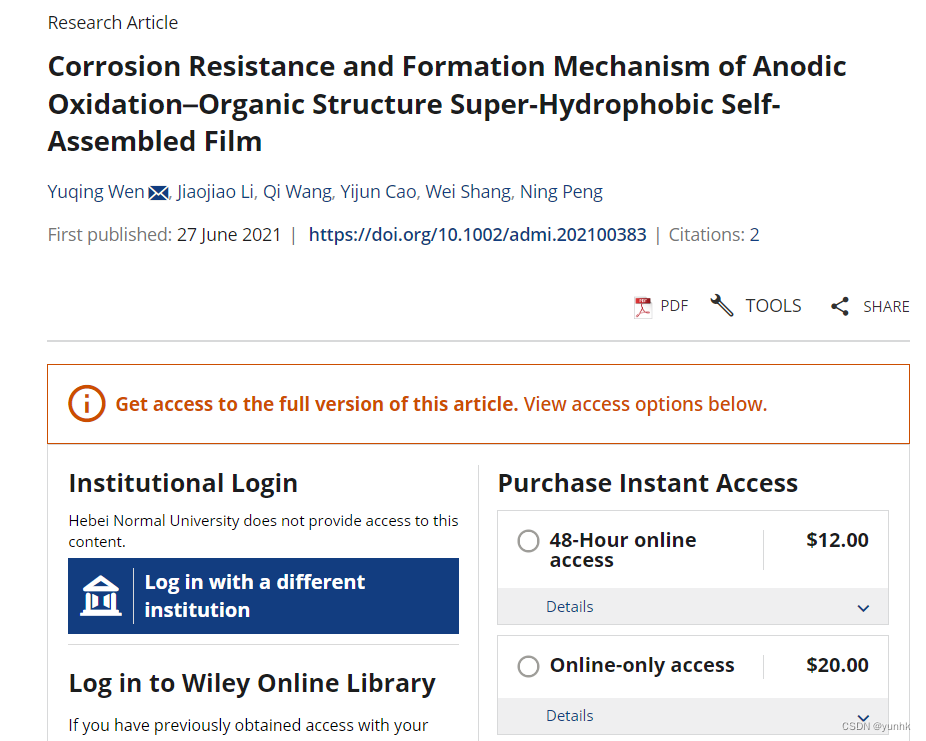

大部分的外文文献数据库是需要权限才可下载的,Wiley也不例外,今天有位文献求助同学反应自己学校有Wiley资源,但是有的文献还是要收费的,如下图:

这是因为每个学校订购的都不是数据库全部资源,有多有少,那么哪里的数据库资源相对比较多呢? 今天分享一个小编经常用的文献下载工具——文献党下载器,实例操作一下获取这篇Wiley收费文献的过程。

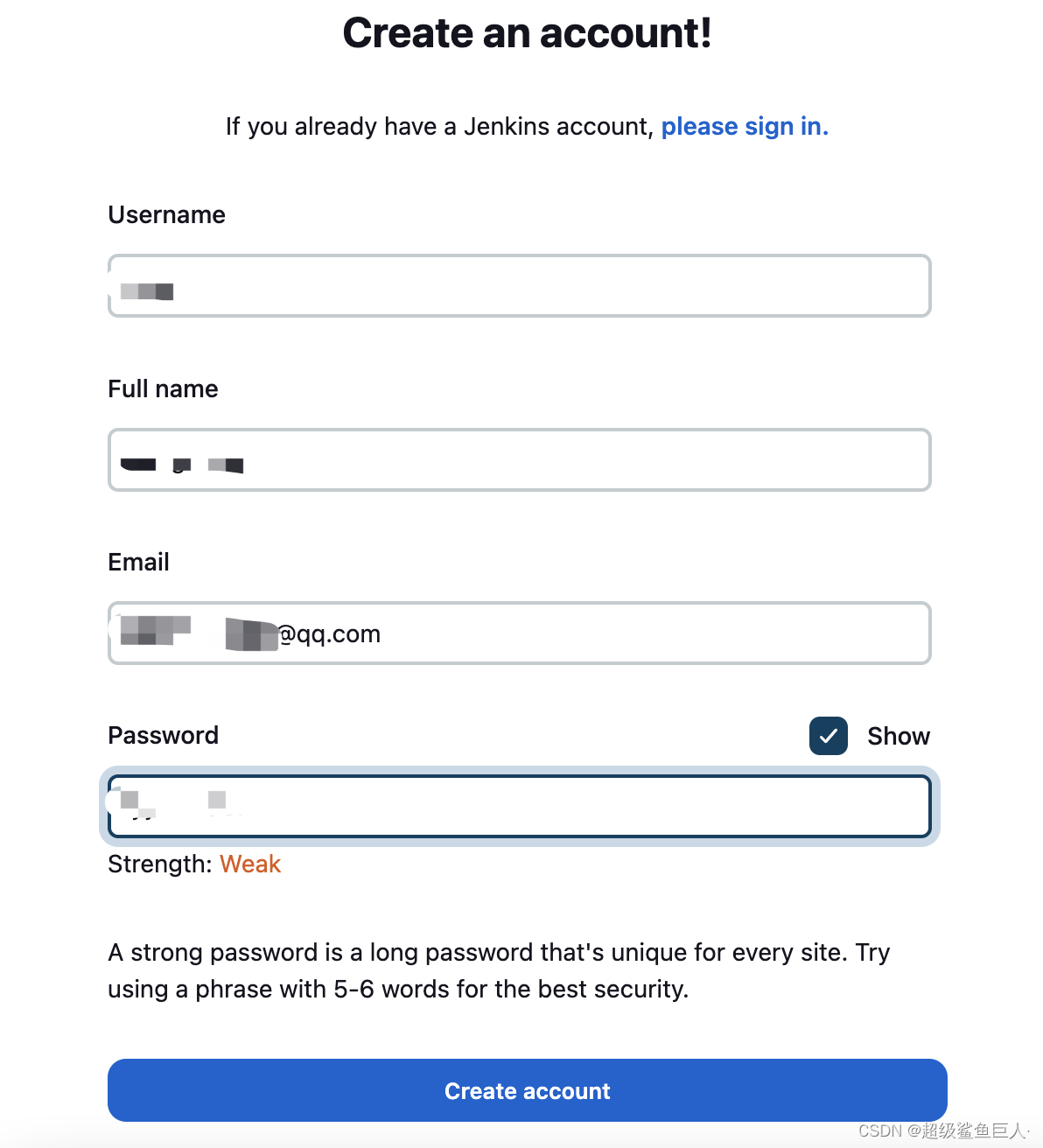

1、首先进入文献党下载器首页下载客户端,登录客户端进入资源库使用资源:

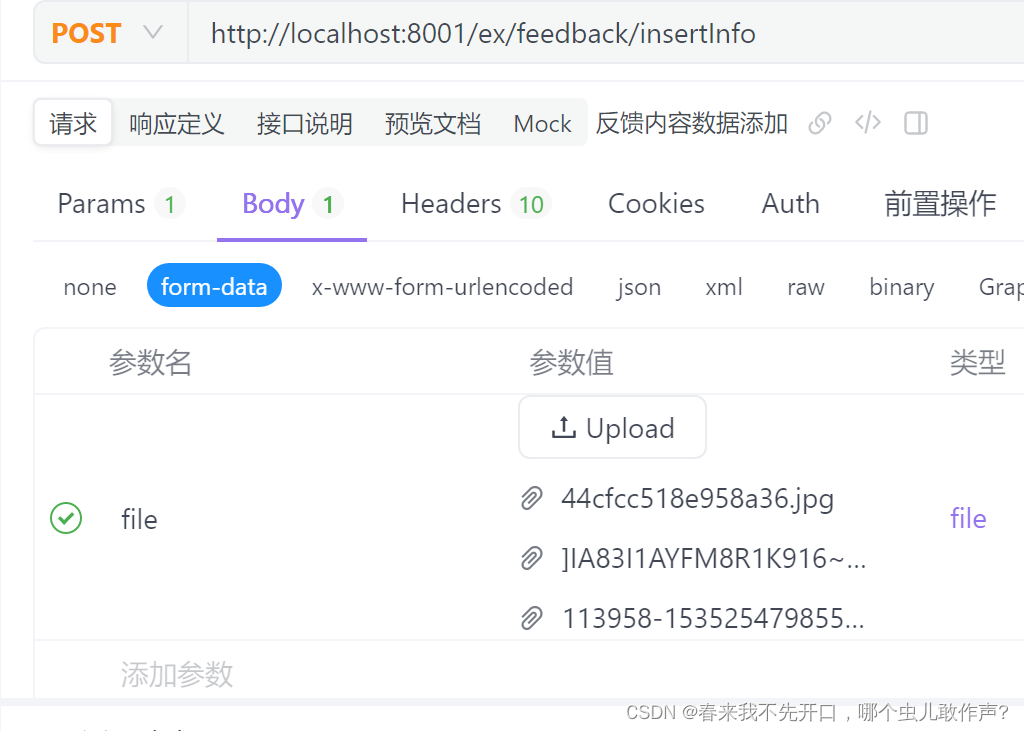

2、登录客户端进入文献党下载器资源库,点击Wiley数据库名称进入该数据库

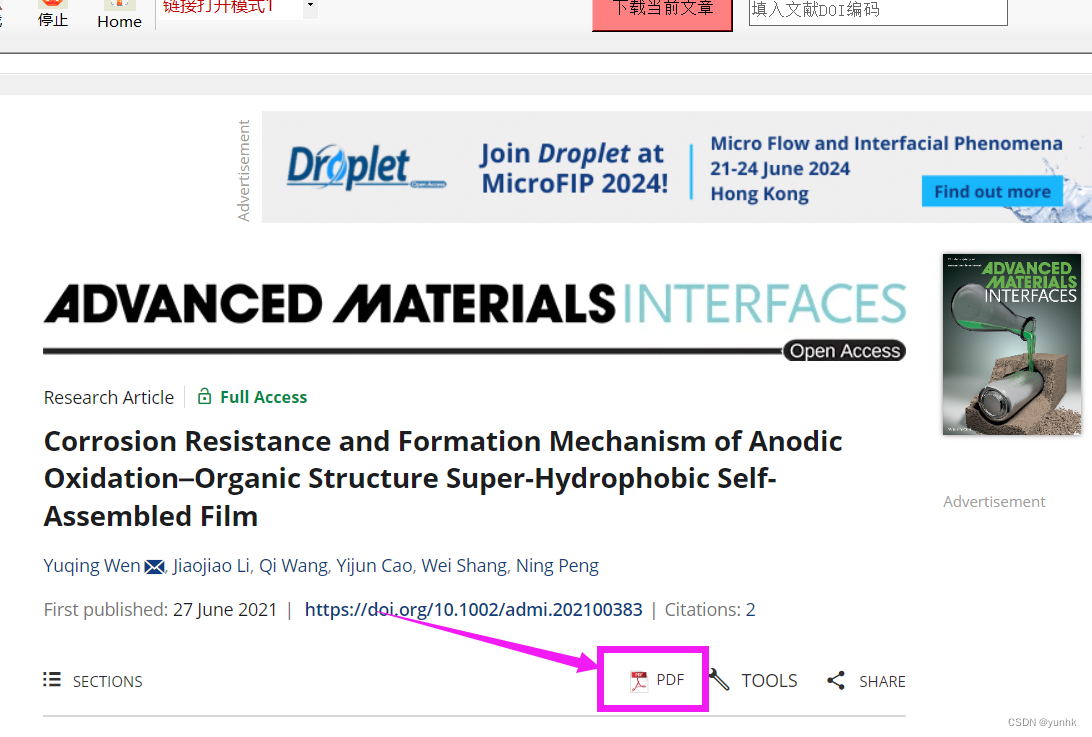

3、进入Wiley数据库后输入篇名检索文献,还以上面这篇收费文献为例,篇名:Corrosion Resistance and Formation Mechanism of Anodic Oxidation–Organic Structure Super‐Hydrophobic Self‐Assembled Film

2、检索到该文献点击篇名进入文献详细页后点击PDF即可获取全文,可以注意下绿色的词“Full Access”出现这种情况的说明文献党下载器提供的Wiley数据库可以下载这篇文献:

下载完成后的PDF文献如下:

这位同学的Wiley求助文献就下载好了。如果你手里数据库资源多并且权限高下载文献基本不用求助他人自己就搞定了,当然如果你不具备这些条件你可以试试小编用的这个文献下载工具。