进入题目

发现是一个游戏

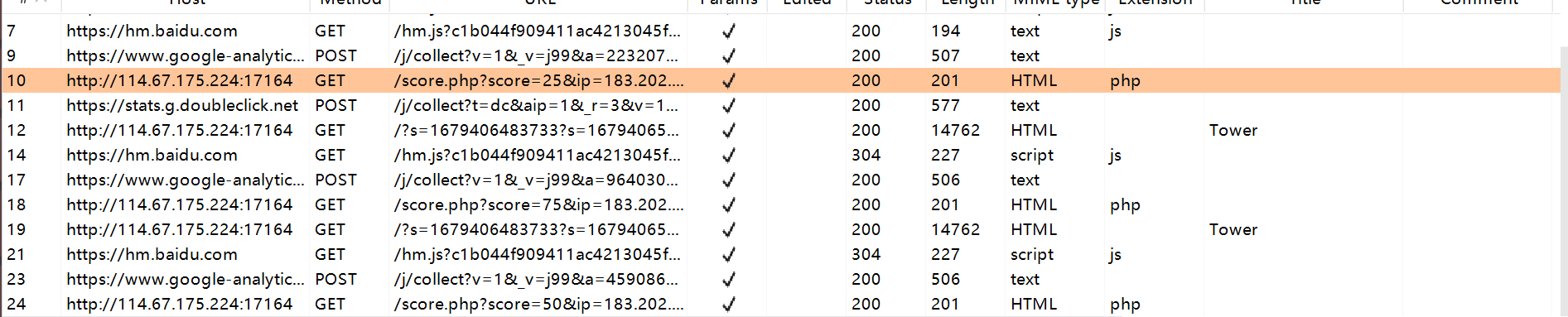

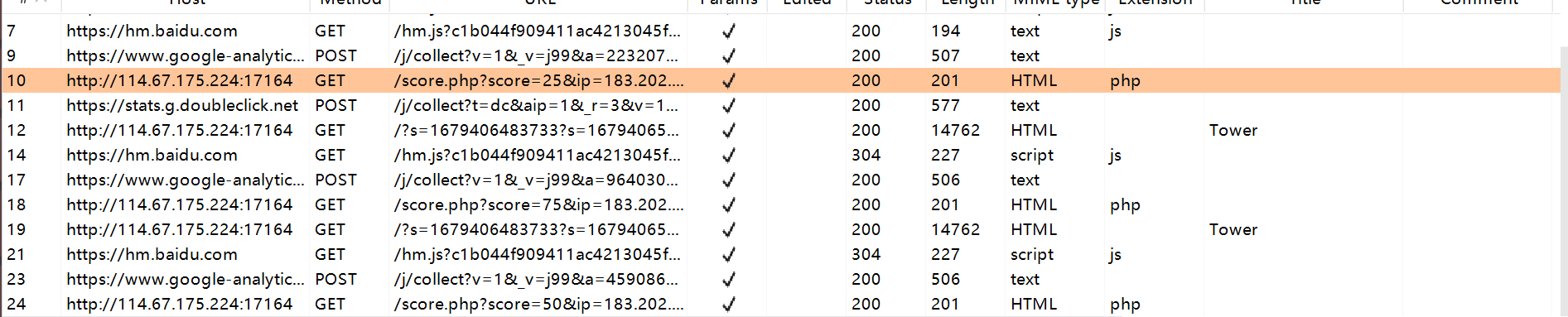

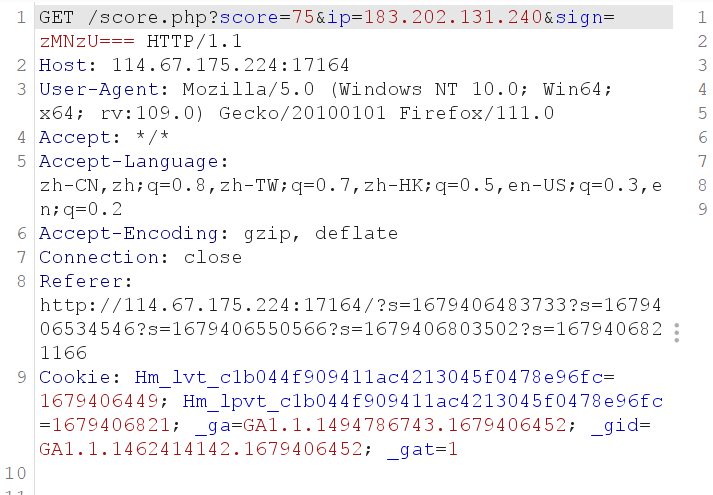

发现有一个score.php的发包

发现有分数等

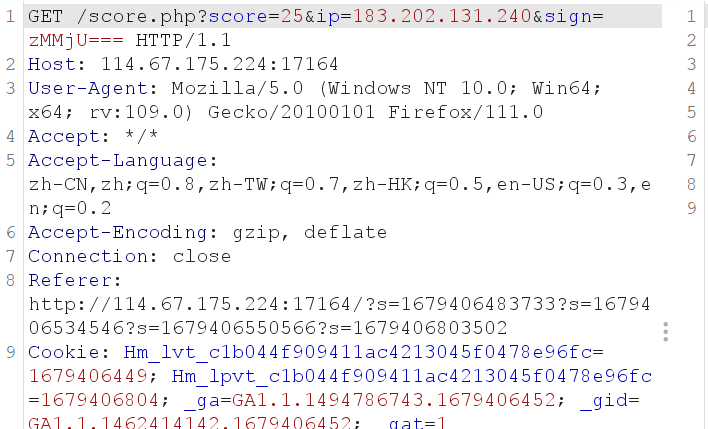

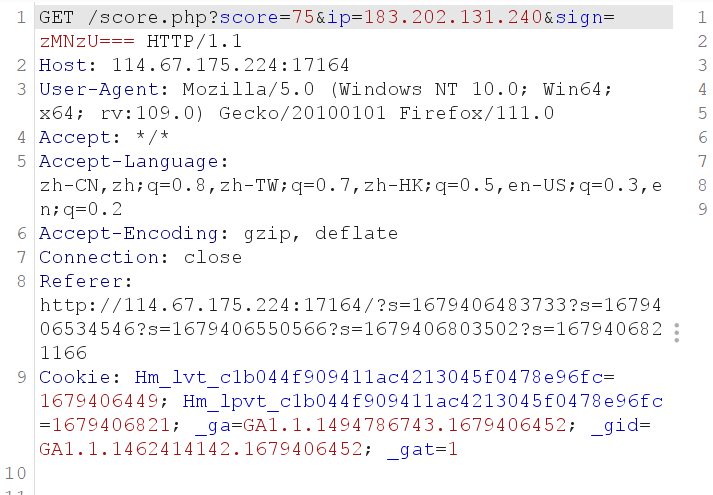

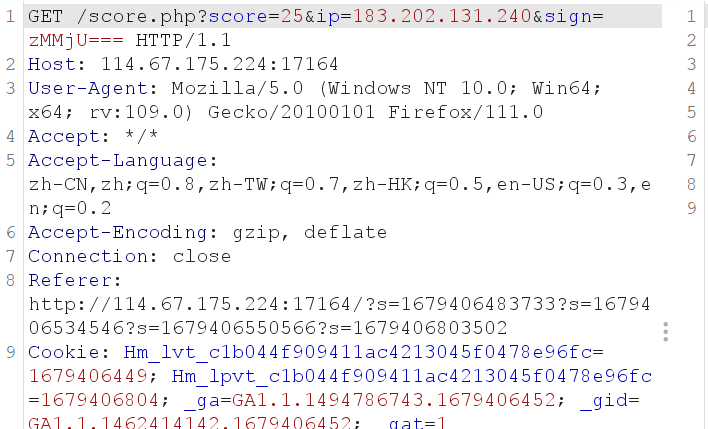

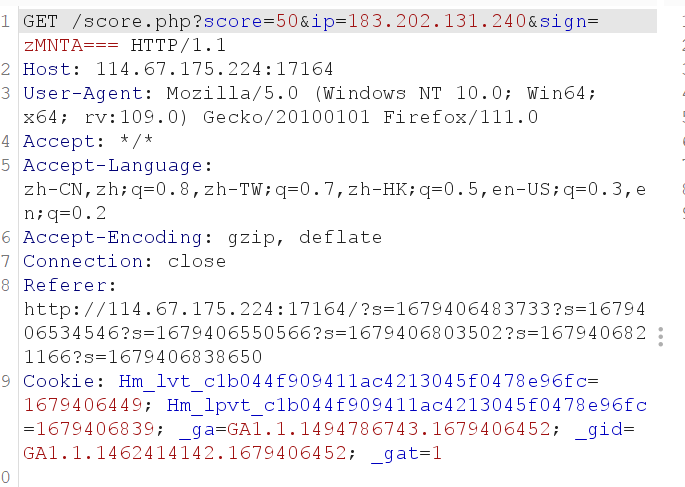

对比不同分数的包

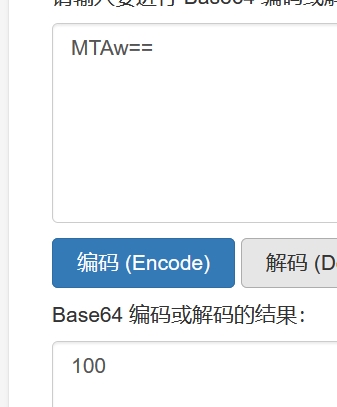

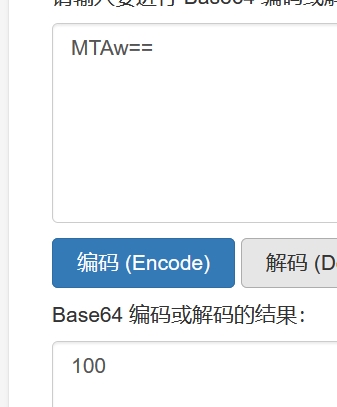

发现sign值都有ZM后疑似为base64

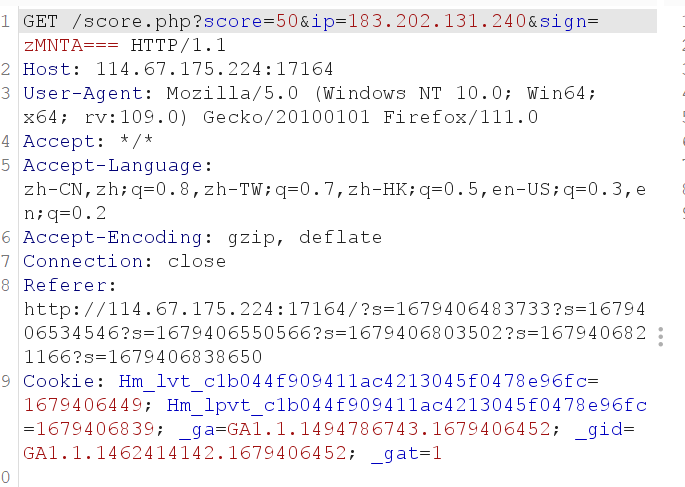

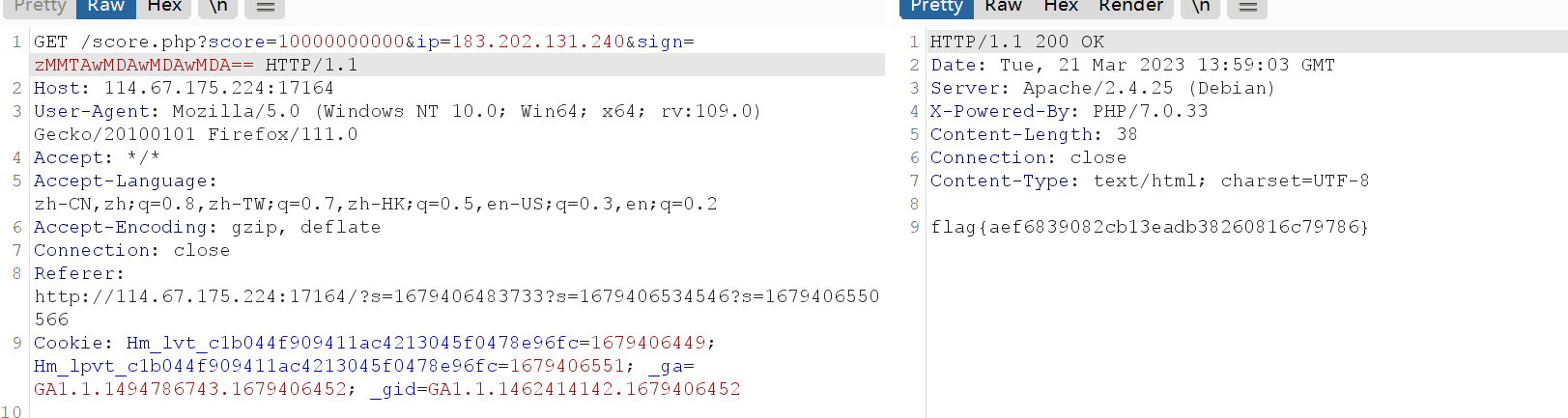

于是将分数改为较高的分,ZM+base64

尝试要补一个=

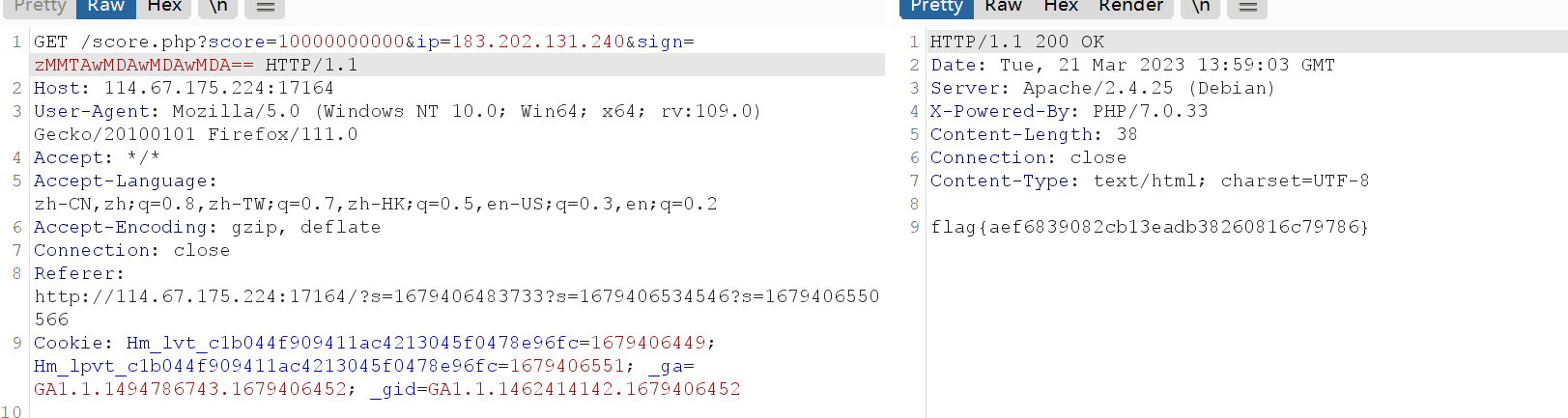

得到flag

进入题目

发现是一个游戏

发现有一个score.php的发包

发现有分数等

对比不同分数的包

发现sign值都有ZM后疑似为base64

于是将分数改为较高的分,ZM+base64

尝试要补一个=

得到flag

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.hqwc.cn/news/739762.html

如若内容造成侵权/违法违规/事实不符,请联系编程知识网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!