- 网络信息系统安全的目标

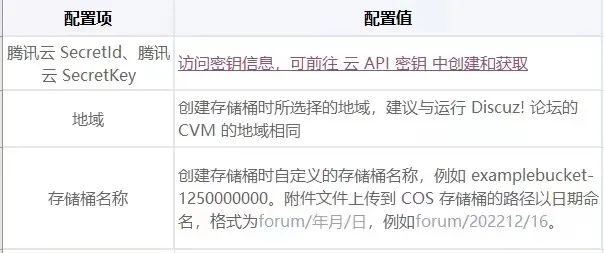

- 网络安全的分支举例

- P2DR模型

- 信息安全模型

- 访问控制的分类

- 多级安全模型

网络信息系统安全的目标

- 保密性

保证用户信息的保密性,对于非公开的信息,用户无法访问并且无法进行非授权访问,举例子就是:防止信息泄露。

- 完整性

保证用户的信息完整性,就是不允许非信息拥有者篡改其他人的信息,因为拥有者所拥有的信息对于自己来说是完整的,就算修改也只能信息拥有者能够进行修改。

- 可用性

保证用户的可用性,就是即使发生突发情况的时候也能正常访问信息,比如服务器崩溃或者硬件损坏的时候能够把数据备份恢复,防止用户在操作的过程中突然中断。

- 抗否认性

防止用户对于自己在网络中进行的信息认证进行反悔,比如提交了订单或者对于某些认证信息确认了后就不能反悔。

- 可控性

保证上述目标后网络上的信息也要进行控制,不能让各种黄赌毒各种不法网络信息导出传播

网络安全的分支举例

- 大数据隐私

数据挖掘、信息泄露等等

- 恶意代码与病毒

病毒,窃取个人隐私信息等等

- 黑客

广泛的称呼,不干坏事的黑客就是好,技术高人又低调,干坏事的黑客可以叫做骇客,还有红客等等很多称呼就不列举了。

- 社会工程学

我愿称之为黑客最高超的技术,社会工程学最典型的例子就是:电信诈骗。使用美人计等等方式诱惑人心,跟间谍一样。

- 密码

对信息的加解密。

- 认证

认证是保证对方知道我发的消息是我本人发的没有被篡改过,或者现实生活中的人脸识别,属于人体生理上的认证,需要对方认证确认收到的信息是否属实。

- 信息隐藏

- 隐写术:将秘密信息隐藏到看上去普通的信息中进

行传送- 数字水印技术:将一些标识信息直接嵌入数字载体

当中,但不影响原载体的使用价值,也不易被人知

觉

- 区块链

区块链的本质是一个特殊的分布式数据库:

1. 任何人都可以架设服务器,加入区块链

2. 所有节点同步保持一致

3. 无中心,无管理员

4. 内容不可篡改

5. 历史可追溯

类比:基因链

- 防火墙

架设在互联网与内网之间的治安系统,根据企业预定

的策略来监控往来的传输。

- 入侵检测

一种网络安全设备或应用软件,可以监控网络传输或

者系统,检查是否有可疑活动或者违反企业的政策。

侦测到时发出警报或者采取主动反应措施。

- 安全熵

对系统安全的一种度量,在密码学中也有熵的说法,是度量一个密码算法的安全性

- 安全管理学

为实现某种安全目标,运用管理职能进行的协调过程

举例:密码,是一种好的安全手段,但是实际中人们用

得不够好,可用性比较差(三分技术,七分管理)

- 安全心理学

任何安全问题都归罪于三类人:破坏者,建设者,使用者。

而这三者之间,其实都是由人的心理在控制。安全问题的

核心,其实在于人心

P2DR模型

P2DR模型是美国ISS公司提出的动态网络安全体系

的代表模型,也是动态安全模型的雏形。

- 策略(Policy)

- 保护(Protection)

- 检测(Detection)

- 响应(Response)

模型就是一个措施,就是当系统被入侵的时候我们应该怎么做,系统能否检测到,就是先保护好,如果被绕过防护系统了就要有检测,检测到了就响应。

信息安全模型

- 安全目标

- 保密性、完整性、可用性

- 最早的安全模型是基于军事用途而提出的

- 1965年,失败的Multics操作系统

访问控制的分类

- 强制访问控制

假如有等级A , B, C

我们处于B级别,那么我们对于高级别的A不能读取,对于低级别的C可以读取,我们对于AC都能够进行写操作。

那么就出现了一个很有意思的现象那就是,我们对于高级别的只能够进行写不能进行读取,原因是因为高级别的我们能够对他信息传递,但是我们不能够知道它里面的东西。(暂且先这样理解)对于低级别的就能够写也能够读取。

- 自主访问控制

能够将自己的控制权限授予其他人,有时候就会出现在商业用途,你给我钱,我就把我对于某些控制权分配给你

那么问题就来了,如果我的访问控制权限被高级别的权限回收了,那么我不作限制那么对方依旧会拥有我分配给他的权限,这就是为什么在数据库中会有级联删除,级联权限,需要工作人员做分配设置。

- 基于角色的访问控制

- 基于属性的访问控制

- 基于任务的访问控制

- 基于对象的访问控制

以上几种可以说属于自主访问的分支下来的,角色就是把我们对应的权限分配给某一个特定的角色,拿到这个角色的用户就拥有这个角色的访问权限,其他同理。

多级安全模型

- BLP模型

- 强制访问控制

该模型的核心就是下读上写,比自己高级别的只允许写进去不允许读出来,比自己低级别的只允许读取不允许写入。

那么就会出现一个让我感觉非常约束的感觉,其实这个模型最早也是出现在军事用途上,那么我也就不奇怪了为啥我会有这种感觉。

- BIAL

- 强制访问控制

该模型的核心就是上读下写,比自己高级别的只允许读取不允许写进去,比自己低级别的只允许读取不允许写进去,恰恰与BLP模型相反了,

- Clark-Wilson完整性模型(商用)

Clark-Wilson完整性模型(商用)

由计算机科学家David D. Clark和会计师David R.Wilson发

表于1987年,并于1989年进行了修订

数据的完整性:保证数据处于一个一致性状态

数据操作的完整性:保证事务处理被正确执行

例子:保证我们的订单支付过程的完整性

- Lattice安全模型

通过划分安全边界对BLP模型进行了扩充

在不同的安全集束(部门、组织等)间控制信息的流动

一个主体可以从属于多个安全集束,而一个客体仅能位

于一个安全集束

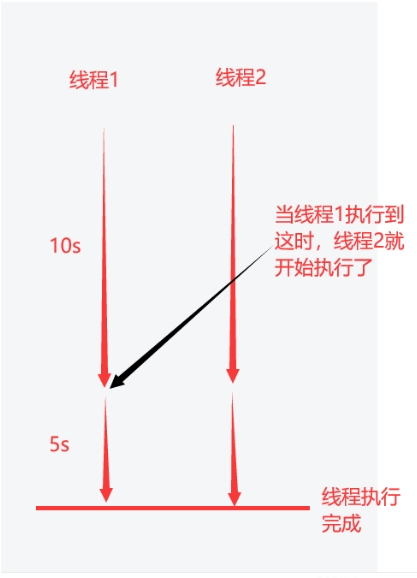

下图是最好的解释,一个人可以有多种安全集束,你到哪一个部门的时候就拿出你对应的权限即可,如果权限不够照样不给你访问。

- Chinese wall模型

- 由Brewer和Nash提出

- 一种同等考虑保密性和完整性的访问控制模型

- 主要用于解决商业应用中的利益冲突问题

- 设计思想是将一些可能会产生访问冲突的数据分成

不同的数据集,并强制所有主体最多只能访问一个

数据集,而选择访问哪个数据集并未受强制规则的

限制- 访问数据受限于主体已经获得了对哪些数据的访问

权限

如下图所示,中国墙就是通过分开不同的集体,你属于哪一个集体那么你的权限只能够在该集体内使用,不能跨越集体使用,为市场上有利益冲突的商家量身定做。