切记:未经授权,禁止对任何网站进行渗透测试

whois查询

常用网址:

爱站:https://www.aizhan.com/

站长之家:https://whois.chinaz.com/

bugscaner:http://whois.bugscaner.com/

端口扫描

常用工具:

Nmap工具

Masscan

CMS识别

常用网址:

TideFinger潮汐:http://finger.tidesec.net/

云悉指纹:https://www.yunsee.cn

Wappalyzer国外的插件

DNS记录

常用网址:

viewdns:https://viewdns.info/iphistory/

DNSDumps:https://dnsdumpster.com/

securitytrails:https://securitytrails.com/

备案信息

可以查企业名、主域名、备案号,备案号即网站最下边的备案信息

备案信息查询:http://www.beianx.cn/

备案管理系统:https://beian.miit.gov.cn/

旁站查询

IP查询:https://ip138.com/

子域名查询

谷歌语法:site:baidu.com

爱站:https://tool.chinaz.com/subdomain/

virustotal:https://www.virustotal.com/

CND绕过

常会网址:

国外ping:https://tools.ipip.net/ping.php

国外ping:https://check-host.net/

国外ping:https://dnscheck.pingdom.com/

国外ping:https://get-site-ip.com/

WAF识别

一般保护网站应用,其他例如针对数据库等的攻击一般不防御

除了软件WAF网上说能绕过云/硬件基本上都是假的,要么条件极其苛刻,要么没完全绕过,基本上遇见WAF直接放弃就可。学习WAF识别的目的是选择性放弃,或者为产品研究和绕过提供思路。

WAF分类:

1.云WAF(最强,很贵,看保护对象收费,针对有实力的和有实力的黑产):百度安全宝、阿里云盾、长亭雷池,华为云,亚马逊云等

2.硬件WAF(中大型企业,政要官方单位常用,因为都是外包,可扩展性较差):绿盟、安恒、深信服、知道创宇等公司商业产品

3.软件WAF(小中型公司、非法软件用):宝塔,安全狗、D盾等

4.代码级WAF:自己写的waf规则,防止出现注入等,一般是在代码里面写死的

资产收集

常用网站

小蓝本:xiaolanben.com

爱企查:https://aiqicha.baidu.com/

企查查:https://www.qcc.com/

主要看:知识产权,收集网址、应用、公众号、小程序等业务资产,拓展相关企业信息得到测试目标

反查域名

微步:x.threatbook.com

证书查询

凡是https的网站都有证书,可以查询这个证书用在哪些域名上,比如百度,它的子域名都会使用同一个证书,如tieba.baidu.com,它的证书和baidu.com是一样的

证书查询:https://crt.sh/

空间测绘

FOFA:https://fofa.info/

全球鹰:http://hunter.qianxin.com/

360:https://quake.360.cn/quake/#/index

威胁情报

微步在线 情报社区 https://x.threatbook.cn/

奇安信 威胁情报中心 https://ti.qianxin.com/

360 威胁情报中心 https://ti.360.cn/#/homepage

源码泄露

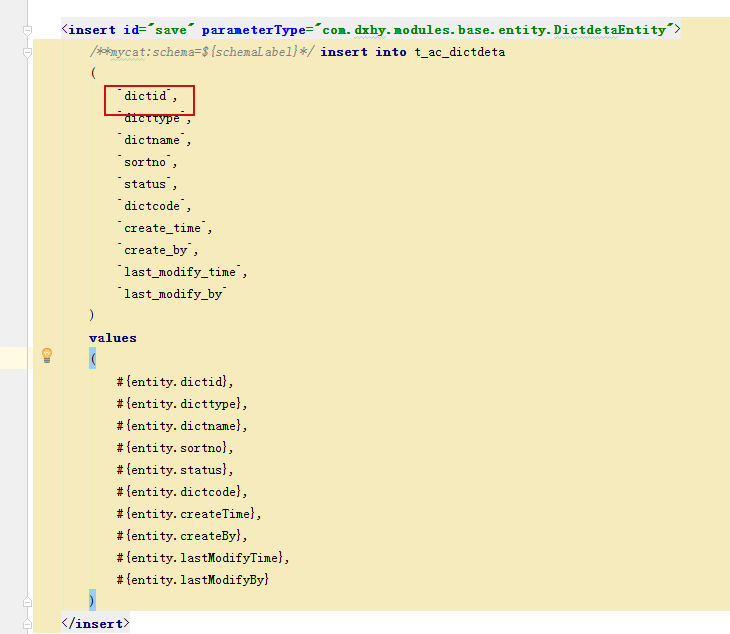

1.使用diesearch扫描出敏感文件,比如roobt.txt

2.git源码泄露,

idea如项目会生成.idea文件夹,GitHub也会生成.git文件夹手动测试:在网址后添加并访问/.git,返回403则目录存在

3.SVN源码泄露: