本章为该系列的第12篇,也是事中迎战的第2篇,这一节让我们聊聊演练期间工作量最大的一项任务----安全事件监控与处置。

一、 角色分组

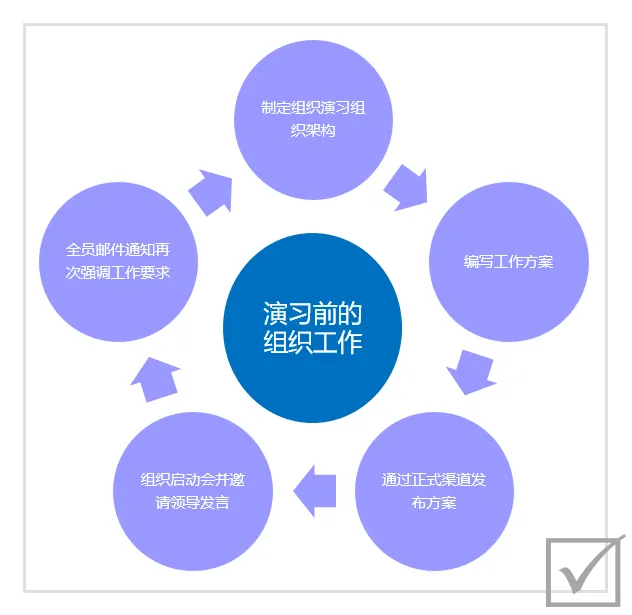

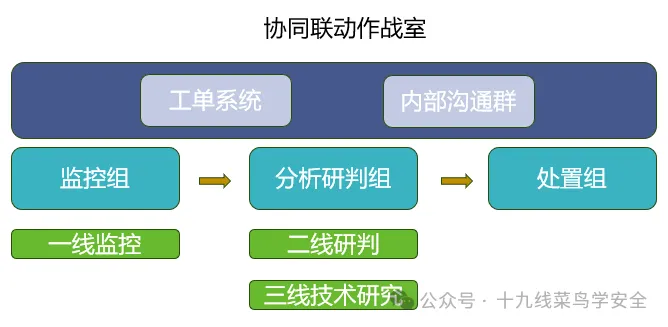

还记得【红蓝/演练】-事前准备(1)之演练组织中介绍的组织架构吗,实战阶段的主力军就是以下三个组:

监控组,负责对安全告警进行处置,及时闭环安全事件或疑似安全事件。

分析研判组,负责处理监控组提交的安全事件工单,对攻击事件进行深入分析,为事件做最终定性,针对成功攻击的事件制定防御方案。处置组,负责对安全风险进行收敛,包括漏洞修复、策略调优等。

二、 监控支撑体系

根据实际的运转经验,演练期间可采用三级支撑体系,即:

一线监控,对原始告警进行监控和初步研判。二线研判,对疑似安全事件进行分析和定性。

三线技术研究,对疑难杂症提供更深入的技术支持。

一线监控

一线监控由监控组承担,核心要求是快速响应。演练这种特殊时期,要保证每一台安全设备都有人监控,可以一人盯一个设备,也可以一人盯多个,主要看人力资源的情况。特殊时期,每一条告警都要逐条分析,拿不准的就抛出来联动排查。对于疑似安全事件的,要及时提交到二线进行处置,避免过多投入精力而影响监控时效性。

一线监控通常由驻场人员承担,为了保证一线的工作质量,一定要对其提出工作要求,在商务阶段就可以将相关要求和交付物落在合同条款中,每个班次人员至少要提交工作日报。

二线研判

二线研判由分析研判组承担,核心要求是准确。当有疑似安全事件发生时,一线监控人员需要将事件升级,由二线研判人员进一步分析,如认定为安全事件,二线人员需要根据事件的具体情况联系处置组进行处置,该下线下线,该修漏洞修漏洞,必要时还需要启动应急响应。

对于单一告警源无法研判的事件,二线人员还要组织一线的联动排查。对于有条件的防守单位,建议二线由企业内部员工承担,此岗位需要具备一定的攻防技术和事件处置经验,能识别攻击类型,能判断被攻击目标是否失陷,能抑制风险,能提出解决方案……冰冻三尺非一日之寒,防守单位在日常工作中就需要培养此类人员,关键时候能起大作用。

三线技术研究

有一定技术门槛的课题可以传递到三线进行技术研究,比如逆向分析、0day分析、溯源反制等。三线可以借助安全公司背后的技术能力做支撑,体量大一点的安全公司,在特殊时期都会建立自己的指挥中心或安全服务中台,以支撑全国的项目需求。

演练期间有采购安全公司驻场服务的防守单位,必要时可以向安全公司申请专业的技术支持。如果本单位二线研判人员具备足够强的技术能力和精力,也可以不依赖于安全公司的支撑,这样能保证内部的安全事件不外漏。活能干就行,谁干不重要。

三、协同联动作战室

战时涉及的人员很多,有事全靠吼是不行的,为了保证各事项高效处理,最好通过工单系统进行线上流转,同时建立内部沟通群组同步信息,如果企业没有部署私有聊天工具,注意不要在群中泄露敏感信息。

在实践中,我见过比较好的做法是搭建线上协同作战室,可同时提供工单和沟通的功能,每个需要调查的安全事件都创建事件沟通群,在群中可以指派处置人,事件处置完毕后将事件群标记为已处置,处置过程都保存在沟通群中,方便回溯,且沟通内容不会通过公网传播。

四、 总结

安全事件的高效监控和处置,核心是建立联动机制,包括设计组织流程和技术平台支撑。如果这篇文章你只能记住一件事的话,那请记住:多级支撑,协同作战。

原创 十九线菜鸟学安全