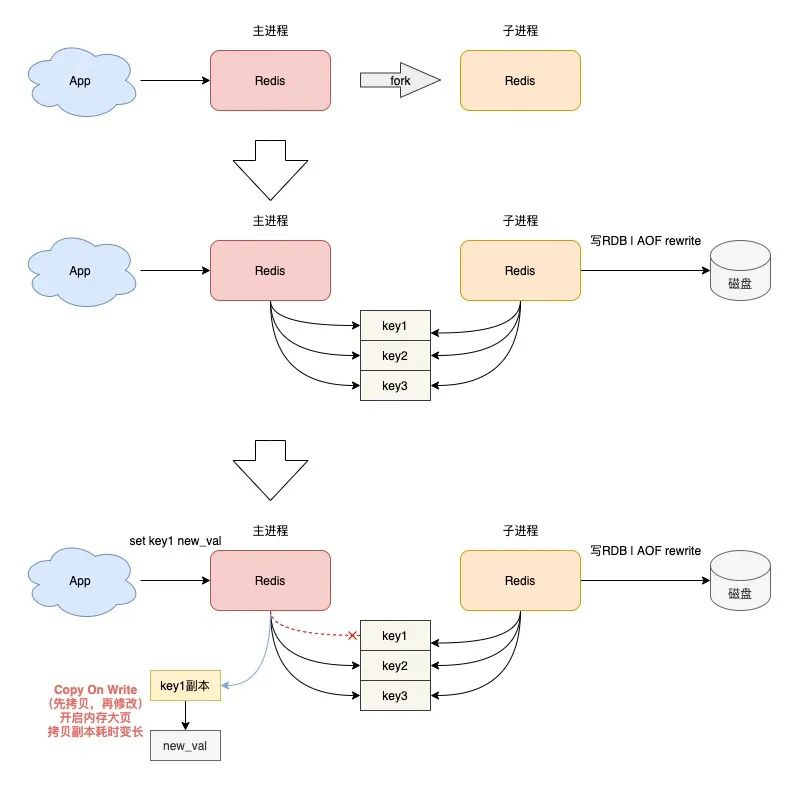

本章为该系列的第13篇,也是事中迎战的第3篇。井喷的情报算是演练期间的一大特色了,这一篇我们聊聊如何搞定这些情报。

一、 情报收集

古往今来,情报一直都是兵家必争之地,演练期间尤其明显,各种情报的密度要比往常高很多,它们从四面八方传来,给我们带来了很多困扰。

情报的来源是我们首要关注的点,情报源直接决定了情报的质量,演练期间的情报来源有以下三个渠道:

1.1 安全公司

很多安全公司在演练期间会建立专门的支持中心,其中情报是其为客户赋能的一项服务。一般安全公司会基于遍布全国的值守项目,汇总来自一线的真实信息,经过研判后再发给客户作参考,可信度比较高。

1.2 行业组织

为了实现行业的联防联控,一些行业组织也会面向全行业收集情报并共享。演习期间,您的企业可以与这些行业组织(如监管机构)建立联系,以扩充自身的情报来源。

1.3 小道消息

各种小道消息绝对是一大亮点,在演练前各种小道消息就开始满天飞了,有通过公开媒体传的,也有口口相传的,真真假假,说什么的都有,相比前两类可信度低一些。

曾经参与过一个防守单位的应急响应,当时这起事件也在行业里快速传开了,真是看热闹不嫌事大,圈子里说什么的都有。不过很多时候,我们我们对于小道消息都是宁信其有,不信其无。

二、情报分类

情报主要分为以下6个类型:

恶意ip恶意域名恶意样本钓鱼邮箱漏洞情报

攻击事件

其中恶意ip、恶意域名、恶意样本和钓鱼邮箱就是传统的IoC,漏洞情报在演练期间出现的频率会比平时高很多,攻击事件则是平日里关注较少的情报,比如供应商被攻陷、外联单位被攻陷等,如果我们能及时掌握正在发生的攻击事件,有助于我们提前采取应对策略。

三、情报处置

3.1 IoC的处置

由于防守方缺少足够的分析数据,对IoC的研判能力有限,大部分时候只能无条件相信。很多防守单位对IoC情报采取的是简单粗暴的处置方式,即所有IoC一律加入黑名单封禁到演练结束。其实我不赞成一股脑全盘封禁的做法,不在乎IoC准确度,短期里进行大量无差别的封禁,总觉得哪里不对。

这种一刀切的封禁一定会带来误封问题,往届的演练中,一个子公司误封了总公司的IP没有及时恢复,后来听说那个子公司被罚的挺惨的,也有防守单位误封了CDN地址,导致业务中断的,这种事情数不胜数。

在加黑名单前,可以结合情报标签进行初步研判,对于CDN、IDC这类可以做特殊处理,我们已知的白名单一律不能加黑,比如外联单位、分子公司、总公司的IP和域名。

如果您的企业决定演练期间对情报IoC进行全盘封禁的话,那么不要有侥幸心理,误封禁是一定会发生的,哪怕这次的演练没发生,也一定会在未来的某次演练中发生。

如果“既要”全盘封禁,“又要”保证业务,那就“还要”做好配套的事后补救措施,安全永远是为业务保驾护航,不是将其击沉,演练不是影响业务的理由。建立业务反馈机制,及时了解业务受影响的情况,并制定快速解封通道,出现问题后可以快速恢复业务。

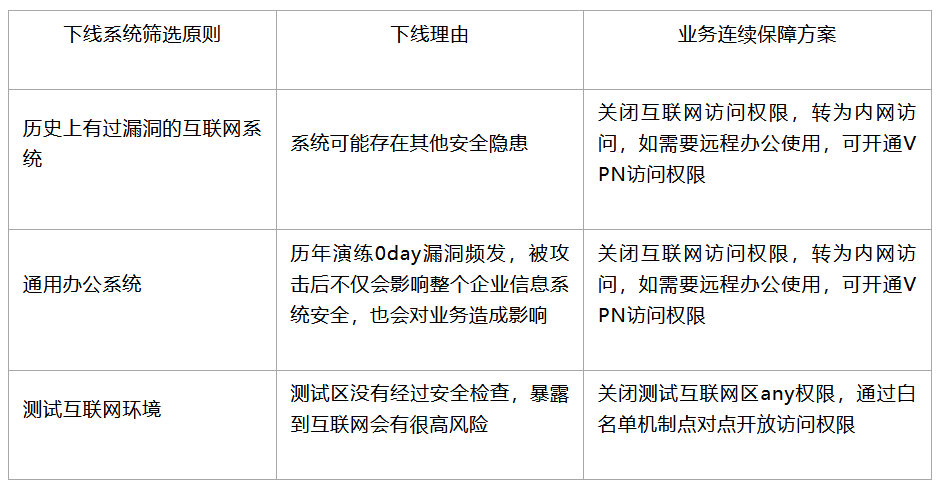

3.2 漏洞情报处置

此时不搏更待何时,每年这个时候,攻击队会把自己的0day杀手锏拿出来,听说去年演练期间有超过100个0day漏洞被利用,铺天盖地的漏洞情报也让防守方疲于应对。

防守方需要建立漏洞处置机制,明确好漏洞定级标准和修复时限,规定好安全、研发和运维的沟通渠道,结合资产管理平台定位受影响的资产,定点推送相关负责人根据时限要求修复。

不仅是在演习期间,一套成形的漏洞处置流程在日常漏洞治理工作中也适用,如果您的企业已建立了漏洞处置机制,那就按照既有的方式处理即可,我个人觉得演习期间处置方式与平时没什么不一样。

对于新公开的漏洞,还要同步收集PoC,已公开PoC的漏洞,一定要及时配置防护规则,并提高告警的威胁等级。漏洞修复终究还是有延迟的,及时上防护规则可以通过安全运营手段进行风险缓释。对于攻击队来说,演练期间公开的PoC是重点利用的手段,曾经和国内第一梯队的攻击队交流,演练期间收集到的新漏洞,他们直接架扫描器把所有靶标扫一遍再说,如果防守单位没有及时做好处置就会面临被攻击的风险,打的就是时间差,实战中因为1day被突破的例子也是数不胜数,各防守单位还需要重视。

3.3 攻击事件情报处置

“xx单位被打穿了”、“xx单位出局了”……这类的攻击事件是我们喜闻乐见的,能给压抑的防守工作带来了很多乐趣。吃瓜的同时,还要留意一些与我们相关的攻击事件,除了直接攻击我们的事件,与我们有关的供应链、外联单位的攻击事件也要重视,得到情报后,最好与相关单位取得联系,及时做好应对措施,防止我们成为攻击链条中的下一环。

四、 情报共享

如果您所在的行业有情报共享渠道的话,在安全监控的过程中可以汇总自己的独家情报,面向全行业分享,实现行业的联防联控。如果我们在情报共享方面表现突出,还有可能获得行业组织的嘉奖,对于防守方来说这些荣誉都是硬通货,在做演练工作汇报的时候都是加分项。

五、 总结

找到靠谱的情报源,针对IoC、漏洞、攻击事件等类型的情报,制定不同的处置策略,如果行业内有情报共享渠道,还可以将我们的独家情报面向全行业分享。

如果这篇文章你只能记住一件事的话,那请记住:多渠道收集,分类型处理。

原创 十九线菜鸟学安全