漏洞介绍 (poc下载地址见最后)

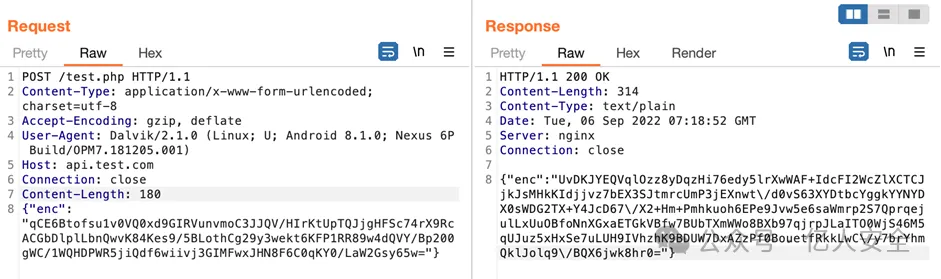

泛微披露了e-cology远程代码执行漏洞。该漏洞允许攻击者通过e-cology-10.0前台获取管理员访问令牌,然后利用JDBC反序列化,实现远程代码执行。

漏洞描述

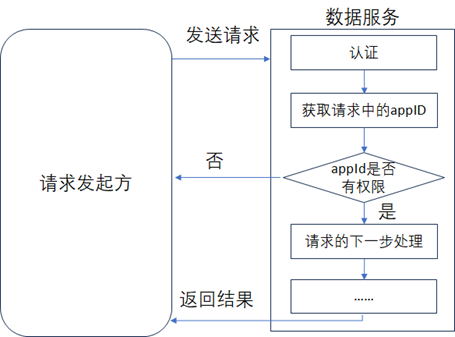

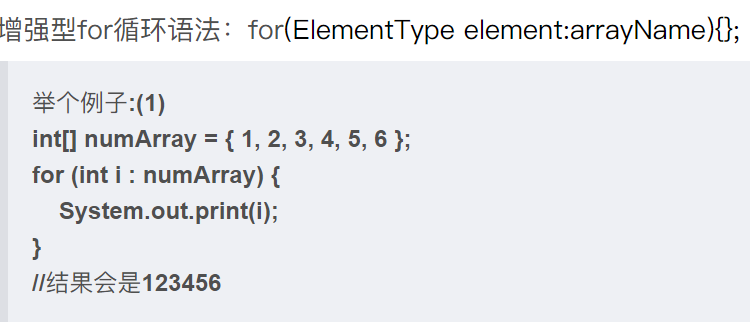

通过/papi/passport/rest/appThirdLogin接口获取管理员账号票据,根据该票据获取访问令牌,系统依赖 H2 数据库且有 JDBC 反序列化漏洞。该漏洞PoC已公开。建议受影响用户尽快修复。

受影响版本

e-cology-10.0

解决方案

目前厂商官方已发布修复版本。建议客户升级安全补丁包至10.69及以上版本。

poc地址:点击关注本公众号魔都安全札记,回复【240822】获取poc链接。

![[Flink] Flink CDC Connactors FAQ](https://blog-static.cnblogs.com/files/johnnyzen/cnblogs-qq-group-qrcode.gif?t=1679679148)