参考🔗:

https://mp.weixin.qq.com/s?__biz=MzI5MjY4MTMyMQ==&mid=2247485189&idx=1&sn=f97aca178ab188d35e3182bf89ddf4dc&chksm=ec7ce403db0b6d151ee60369468e79229d8d3a264edb2967d7bd2ecdcd69e93af2abfb68dd1c&cur_album_id=3541179802739621890&scene=189#wechat_redirect事件ID 1116 - 防病毒软件检测到恶意软件

这个事件记录了Windows Defender检测到恶意软件的情况。如果短时间内出现大量此类事件,可能意味着有针对性的攻击或广泛的恶意软件感染。

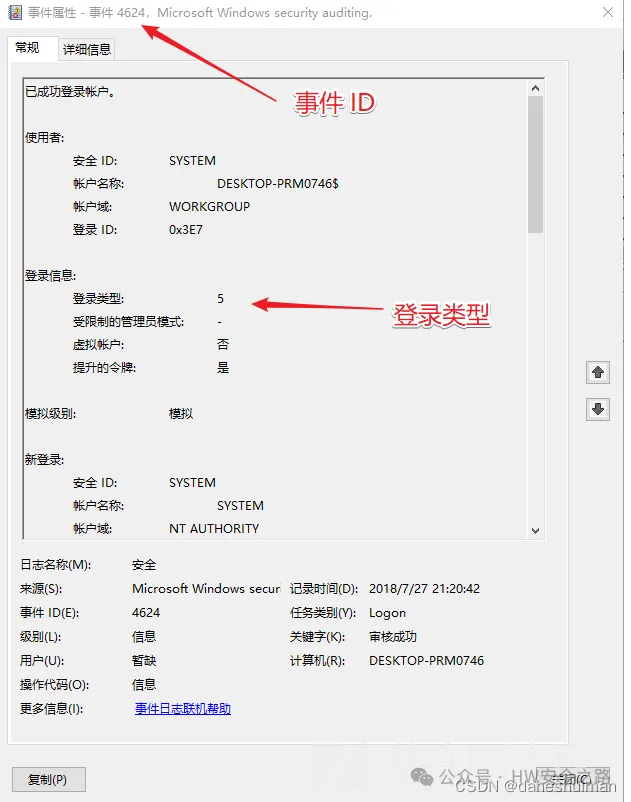

事件ID 4624 - 账户登录成功

通过监控这些登录事件,我们可以跟踪谁在何时访问了系统。留意异常的访问模式,可能暗示未经授权的活动。

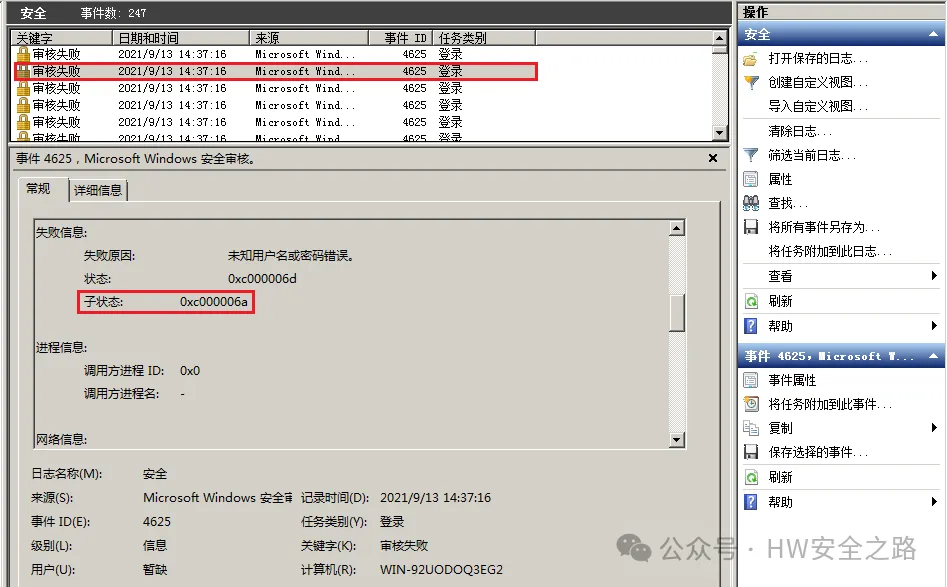

事件ID 4625 - 账户登录失败

登录失败尝试由此事件ID记录。这对于识别潜在的暴力破解攻击或未经授权的访问尝试非常重要。通过密切关注这些事件,我们可以及早发现可疑行为并采取行动。

事件ID 4672 - 为新登录分配特殊权限

当用户被授予特殊权限时,会生成此事件。这对于发现权限提升至关重要,因为它可能表明攻击者正在获得更高级别的访问权限。定期检查这些日志有助于确保权限变更的合法性。

事件ID 4688 - 新进程创建

此事件记录了新进程的创建。这对于识别系统上运行的可疑或未经授权的应用程序很重要。跟踪进程创建有助于及早发现潜在威胁。

事件ID 4689 - 进程终止

当进程终止时,会触发此事件。这有助于了解进程的生命周期,并可用于与进程创建事件相关联。这是监控系统活动的另一个重要环节。

事件ID 4720 - 用户账户创建

此事件记录了新用户账户的创建。这对于监控谁被添加到系统中以及确保账户创建符合组织政策至关重要。意外出现的新账户可能是一个危险信号。

事件ID 4726 - 用户账户删除

当用户账户被删除时,会记录此事件。这有助于跟踪用户账户的变化并发现任何潜在的恶意删除行为。监控这些事件可以确保账户管理的安全性。

事件ID 4732 - 成员被添加到启用安全的本地组

此事件记录了用户被添加到具有提升权限的安全组的情况。这对于监控用户权限的变更和防止未经授权的权限提升非常重要。

事件ID 4771 - Kerberos预身份验证失败

这个事件类似于4625(登录失败),但专门针对Kerberos身份验证。如果出现异常数量的此类日志,可能表明攻击者正在尝试暴力破解您的Kerberos服务。

事件ID 5001 - 防病毒实时保护配置已更改

此事件表明Defender的实时保护设置已被修改。未经授权的更改可能表明有人试图禁用或破坏Defender的功能。

事件ID 5140 - 网络共享访问

事件ID 5140记录了对网络共享的访问。

这对于检测未经授权的文件访问或数据泄露非常有用。通过监控网络共享访问,我们可以确保文件共享实践的安全性。

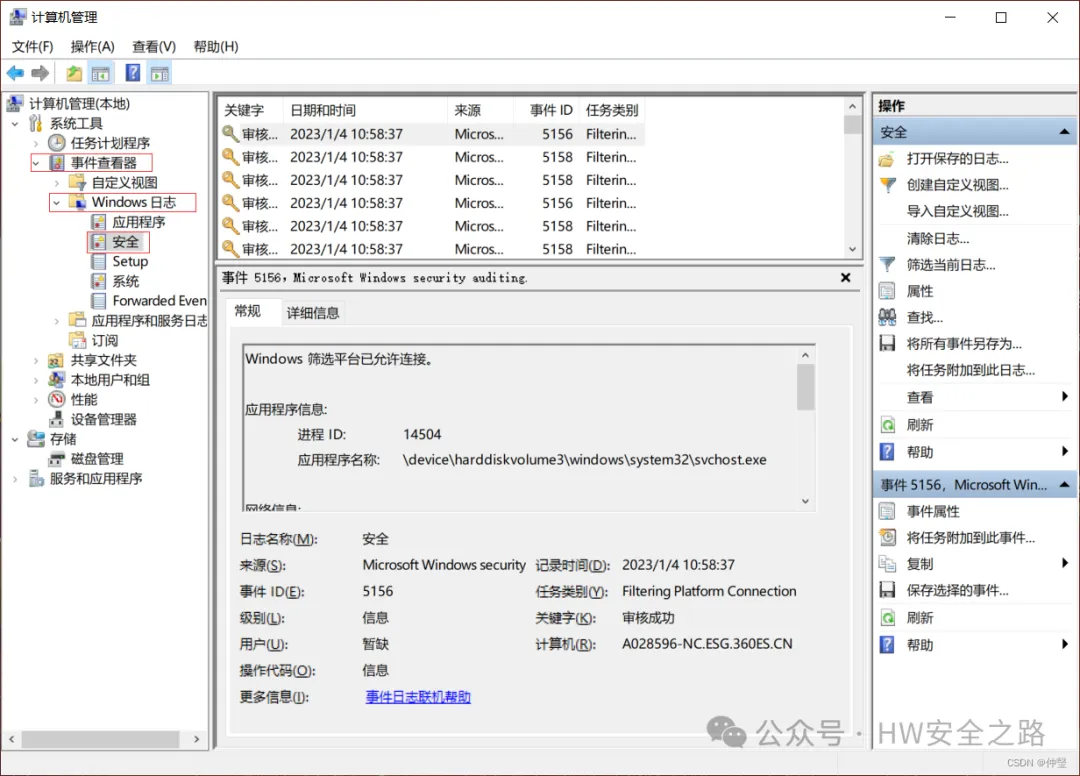

事件ID 5156 - Windows筛选平台(WFP)允许网络连接

此事件捕获了Windows筛选平台允许的网络连接。它有助于识别异常或未经授权的网络流量,这对维护网络安全至关重要。

事件ID 5158 - Windows筛选平台已允许绑定到本地端口

当WFP阻止网络连接时,会生成事件ID 5158。这有助于了解哪些网络流量被阻止,并排除任何潜在的安全问题。

事件ID 7045 - 系统中安装了服务

突然出现未知服务可能表明恶意软件安装,因为许多类型的恶意软件会将自己安装为服务。

。。。。。。。。

总结

了解这些Windows事件ID对于安全分析师来说至关重要。通过密切关注这些关键日志,我们可以:

及时发现可疑活动

跟踪用户行为

监控系统变更

快速响应潜在威胁

掌握这些事件ID不仅有助于我们应对安全事件,还能增强整体安全策略。保持警惕,善用这些洞察,让我们共同守护系统安全,保护组织免受攻击。

![题解:P11000 [蓝桥杯 2024 省 Python B] 数字串个数](https://cdn.luogu.com.cn/upload/image_hosting/abt5u2io.png?x-oss-process=image/resize,m_lfit,h_1700,w_2250)

![机器学习之——决策树信息熵计算[附加计算程序]](https://img2024.cnblogs.com/blog/3436794/202408/3436794-20240828120342024-734918946.jpg)