【笔记】【THM】Phishing(网络钓鱼)

了解如何分析和防御网络钓鱼电子邮件。使用各种技术调查现实世界的网络钓鱼尝试。

在本模块中,您将学习如何动手分析各种网络钓鱼攻击。从检查电子邮件的源属性到查看恶意网络钓鱼附件,您将调查行业中攻击的真实示例。您还将了解攻击者如何发起网络钓鱼活动,并了解如何保护您的组织免受他们的侵害。

Phishing Analysis Fundamentals(网络钓鱼分析基础)

本文相关的TryHackMe实验房间链接:https://tryhackme.com/r/room/phishingemails1tryoe

本文相关内容:了解组成电子邮件的所有组件。

介绍

垃圾邮件和网络钓鱼是常见的社会工程攻击。在社会工程中,网络钓鱼攻击的方式可以是电话、短信或电子邮件。你应该已经猜到了,我们的重点是将电子邮件作为攻击向量。

我们都应该有点熟悉什么是垃圾邮件。不管怎样,这些邮件总会以某种方式进入我们的收件箱。

第一封被归类为垃圾邮件的电子邮件可以追溯到1978年,它至今仍在蓬勃发展。

网络钓鱼是一种严重的攻击方式,作为防御者,您必须防御。

当涉及到构建分层防御策略时,组织可以遵循所有推荐的指导方针。尽管如此,在您的公司环境中,只需要一个没有经验和不知情的用户点击链接或下载并运行恶意附件,这可能为攻击者提供进入网络的据点。

许多产品帮助打击垃圾邮件和网络钓鱼,但实际上这些电子邮件仍然可以通过。当他们这样做的时候,作为一名安全分析师,你需要知道如何分析这些邮件,以确定它们是恶意的还是良性的。

此外,您将需要收集有关电子邮件的信息以更新您的安全产品,以防止恶意电子邮件再次进入用户的收件箱。

在这个房间里,我们将看到通过互联网发送电子邮件涉及的所有组件,以及如何分析电子邮件头。

电子邮件地址

在这个介绍的开始,提到这位发明了电子邮件概念并使@符号闻名的人是再合适不过了——对我们在网络上的沟通方式做出贡献的人是Ray Tomlinson。

电子邮件的发明可以追溯到20世纪70年代的阿帕网(ARPANET)。是的,可能在你出生之前。当然,也是在我出生之前。😃

那么,电子邮件地址由什么组成呢?

- 用户邮箱(或用户名)

- @

- 域名

让我们看看下面的电子邮件地址billy@johndoe.com。

- 用户邮箱是比利

- @(谢谢Ray)

- 域名为johndoe.com

更简单地说,想想你所居住的街道。

- 你可以把你的街道想象成一个域名。

- 在此场景中,收件人的名/姓以及门牌号表示用户邮箱。

有了这些信息,投递邮件的邮政工作人员就知道该把信放在哪个邮箱里。

接下来,让我们看看用于从发件人向收件人发送电子邮件的网络协议。

问题

电子邮件可以追溯到什么时间范围?

WP

由上文知可以追溯到20世纪70年代的阿帕网(ARPANET)

电子邮件传递

当您点击“发送邮件”时发生的“魔法”涉及到一些在电子邮件客户端中的协议。

到目前为止,您应该已经知道创建了某些协议是用来来处理特定的网络相关任务的,例如与email相关的协议。

为了方便发送和接收电子邮件信息,有三种特定的协议,下面简要列出。

-

SMTP(Simple Mail Transfer Protocol)-它被用来处理电子邮件的发送。

-

POP3(Post Office Protocol)——负责在客户端和邮件服务器之间传输电子邮件。

-

IMAP (Internet Message Access Protocol)——负责在客户端和邮件服务器之间传输电子邮件。

您应该已经注意到POP3和IMAP具有相同的定义。但两者之间存在差异。

两者的区别如下:

POP3

- 电子邮件被下载并存储在一台设备上。

- 发送的消息存储在发送电子邮件的单个设备上。

- 电子邮件只能从访问电子邮件的单个设备上下载到。

- 如果你想将邮件保存在服务器上,请确保启用了“将邮件保存在服务器上”的设置,否则一旦下载到单个设备的应用程序或软件,所有邮件都会从服务器上删除。

IMAP

- 电子邮件存储在服务器上,可以下载到多个设备上。

- 发送的消息存储在服务器上。

- 消息可以跨多个设备同步和访问。

现在我们来谈谈电子邮件是如何从发送者传递到接收者的。

为了更好地说明这一点,请看下面这张过于简化的图片:

下面是对上图中每个编号点的解释:

- Alexa用她最喜欢的电子邮件客户端给Billy (

billy@johndoe.com)写了一封电子邮件。完成后,她点击发送按钮。 - SMTP服务器需要确定将Alexa的电子邮件发送到哪里。它向DNS服务器查询与

johndoe.com相关的信息。 - DNS服务器获取信息

johndoe.com并将该信息发送给SMTP服务器。 - SMTP服务器通过Internet将Alexa的电子邮件发送到Billy的邮箱

johndoe.com。 - 在这个阶段,Alexa的电子邮件通过各种SMTP服务器,并最终中继到目标SMTP服务器。

- Alexa的邮件终于到达了目标SMTP服务器。

- Alexa的电子邮件被转发,现在放在本地POP3/IMAP服务器上等待Billy。

- 比利登录到他的电子邮件客户端,该客户端向本地POP3/IMAP服务器查询他邮箱中的新邮件。

- Alexa的电子邮件被复制(IMAP)或下载(POP3)到比利的电子邮件客户端。

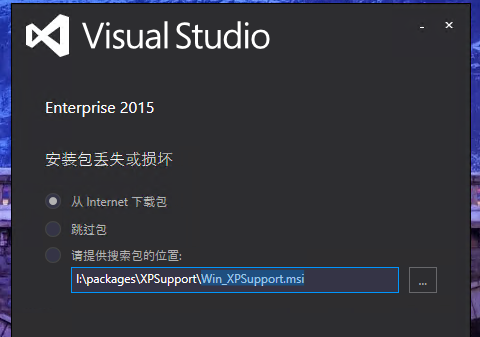

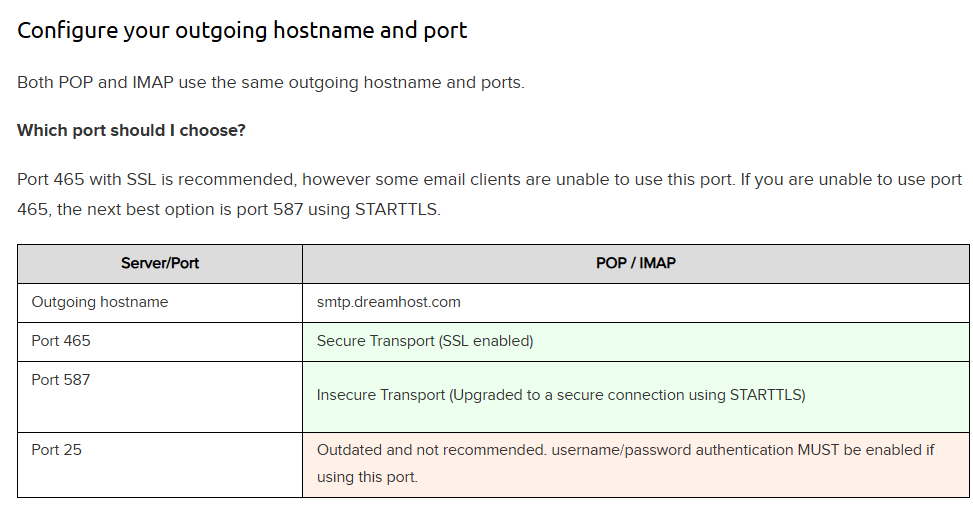

最后,每个协议都有其关联的默认端口和推荐端口。例如,SMTP的端口号为25。

阅读这篇文章来了解它们之间的区别:https://help.dreamhost.com/hc/en-us/articles/215612887-Email-client-protocols-and-port-numbers

问题

1.什么端口被分类为安全传输SMTP?

2.哪个端口被归类为IMAP的安全传输?

3.什么端口被归类为POP3的安全传输?

WP

1、2、3从上文给出的连接来看相关内容,安全传输端口基本上都是启用了SSL功能的端口

邮件头

太棒了!现在我们知道电子邮件如何从A点传输到B点,以及这一过程中涉及的所有协议了。

这项任务是了解收件箱中的电子邮件由哪些部分组成。

如果您希望手动分析潜在的恶意电子邮件,那么这种理解是必要的。

在开始之前,我们需要了解电子邮件由两部分组成:

- 电子邮件头(有关电子邮件的信息,例如转发电子邮件的电子邮件服务器)

- 电子邮件正文(文本和/或HTML格式的文本)

电子邮件的语法称为Internet消息格式(Internet Message Format, IMF)。

让我们先来看看邮件头。

在分析潜在的恶意邮件时,你会寻找什么?

让我们从以下电子邮件头字段开始:

- From:发件人的电子邮件地址

- Subject:电子邮件的主题

- Date:发送电子邮件的日期

- To:收件人的电子邮件地址

这在任何电子邮件客户端中都是显而易见的。让我们看看下图中这些字段的示例。

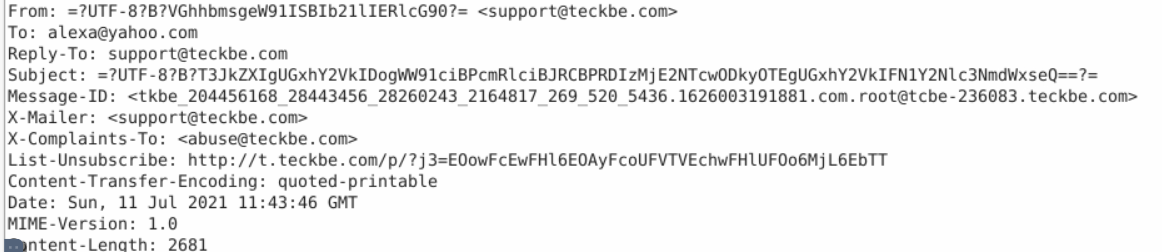

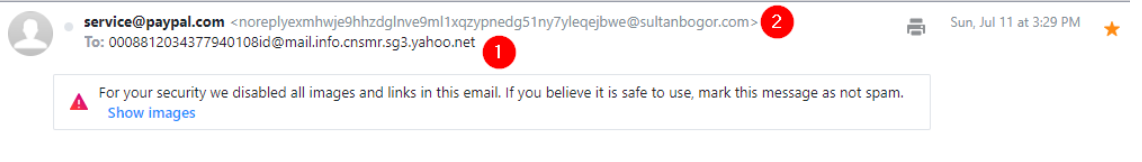

警告:这是实际电子邮件的片段。下图中的电子邮件来自雅虎蜜罐的电子邮件地址。不要与这个房间里暴露的电子邮件地址或IP地址互动。

注意:上图中的数字对应于上面的电子邮件头字段列表。

另一种获取相同邮件头信息的方法是查看“原始”电子邮件详细信息。

当你仔细查看邮件头时,一开始可能会觉得有点吓人,但如果你知道要看什么,就没那么糟糕了。

注意:根据你的电子邮件客户端,无论是web客户端还是桌面应用程序,查看这些电子邮件头字段的步骤会有所不同,但概念是相同的。

请查看Media Temple的这篇知识库(KB)文章,在这里查看各种电子邮件客户端中的原始/完整电子邮件标题。

在下图中,你可以看到如何在Yahoo中查看这些信息。

下面是电子邮件示例的原始消息片段。

注意:上图显示了电子邮件标题中的部分信息,而不是全部信息。

您可以在所附虚拟机的桌面的 Email Samples 目录中查看此电子邮件。邮件标题为 email1.eml 。

从上面的图像中,还有其他值得关注的电子邮件头字段。

- X-Originating-IP:发送电子邮件的IP地址(称为x头)。

- Smtp.mailfrom/header.from:发送电子邮件的域名(这些头信息包含在Authentication-Results中)。

- Reply-To:这是一个回复电子邮件将被发送到的电子邮件地址,而不是从电子邮件地址

澄清一下,在上面示例中的电子邮件中,发件人是newsletters@ant.anki-tech.com,但如果收件人回复电子邮件,则响应将转到reply@ant.anki-tech.com,这是Reply-To电子邮件头,而不是To电子邮件头newsletters@ant.anki-tech.com。

下面是来自Media Template的关于如何分析电子邮件头的额外资源:

- https://web.archive.org/web/20221219232959/https://mediatemple.net/community/products/all/204643950/understanding-an-email-header

注:以下问题基于上面链接的文章。

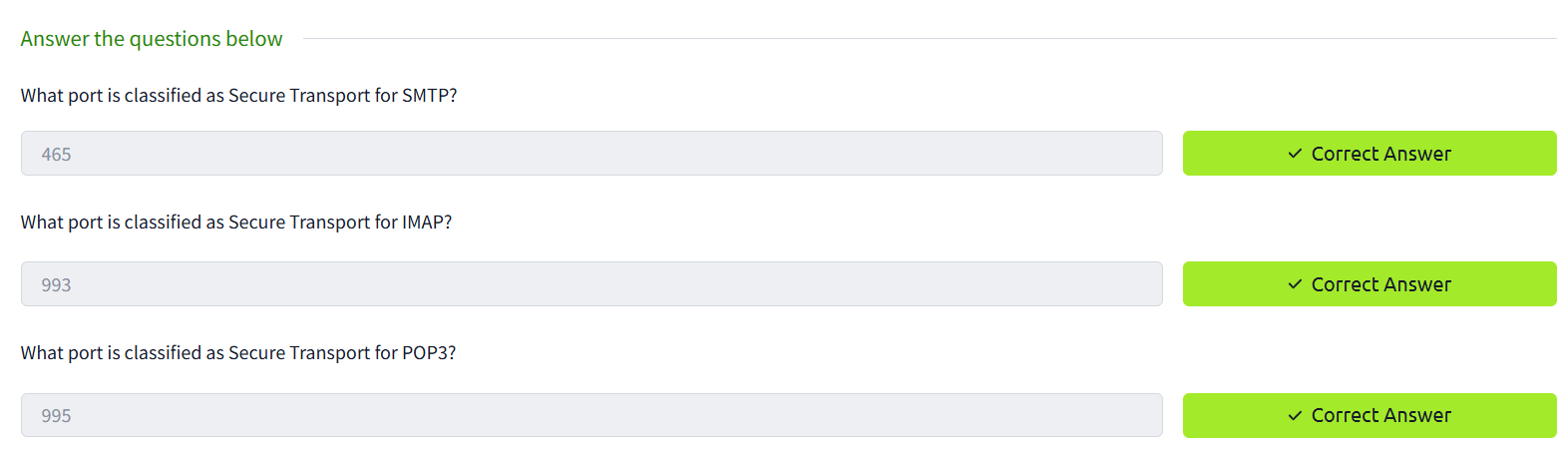

问题

1.什么邮件头与“Reply-to”相同?

2.一旦你找到了邮件发送者的IP地址,你可以从哪里获取有关该IP的更多信息?

WP

文章的链接打不开,这里跳过思考直接填写答案:

值得注意的是http://www.arin.net/这个网站

arin是美国Internet号码注册中心,负责美国与其它地区的IP地址资源分配与管理。

邮件正文

电子邮件正文是电子邮件的一部分,其中包含发件人希望您查看的文本(纯文本或HTML格式)。

下面是一个纯文本电子邮件的例子。

下面是一个HTML格式的电子邮件示例。

上面的邮件包含一张图片(已被邮件客户端拦截)和嵌入的超链接。

HTML使得在电子邮件中添加这些元素成为可能。

查看电子邮件的HTML代码的方法如下所示,但可能因电子邮件客户端而异。

在下面的示例中,截图来自Protonmail。

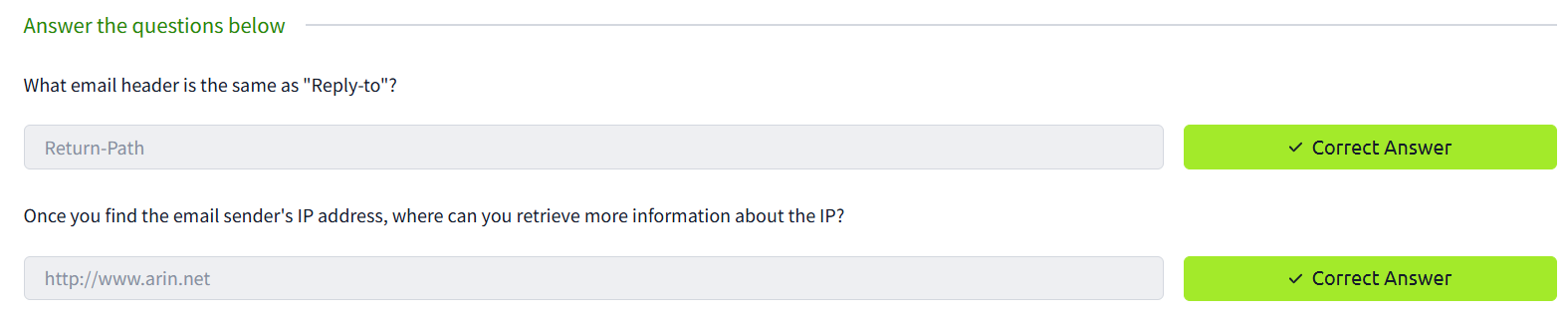

HTML代码片段如下所示。

在这个特定的电子邮件web客户端Protonmail中,切换回HTML的选项称为“View rendered HTML”。

同样,它将不同于其他webmail客户端。

最后,电子邮件可能包含附件。同样的前提适用;您可以通过电子邮件的HTML格式或查看源代码来查看电子邮件的附件。

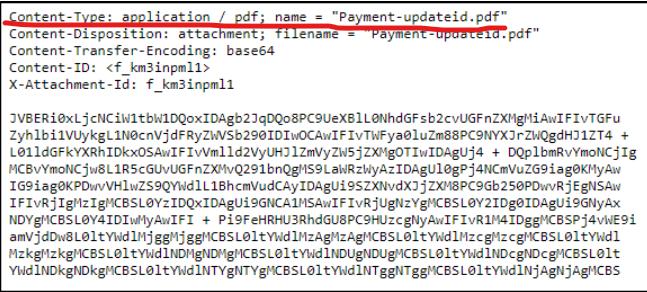

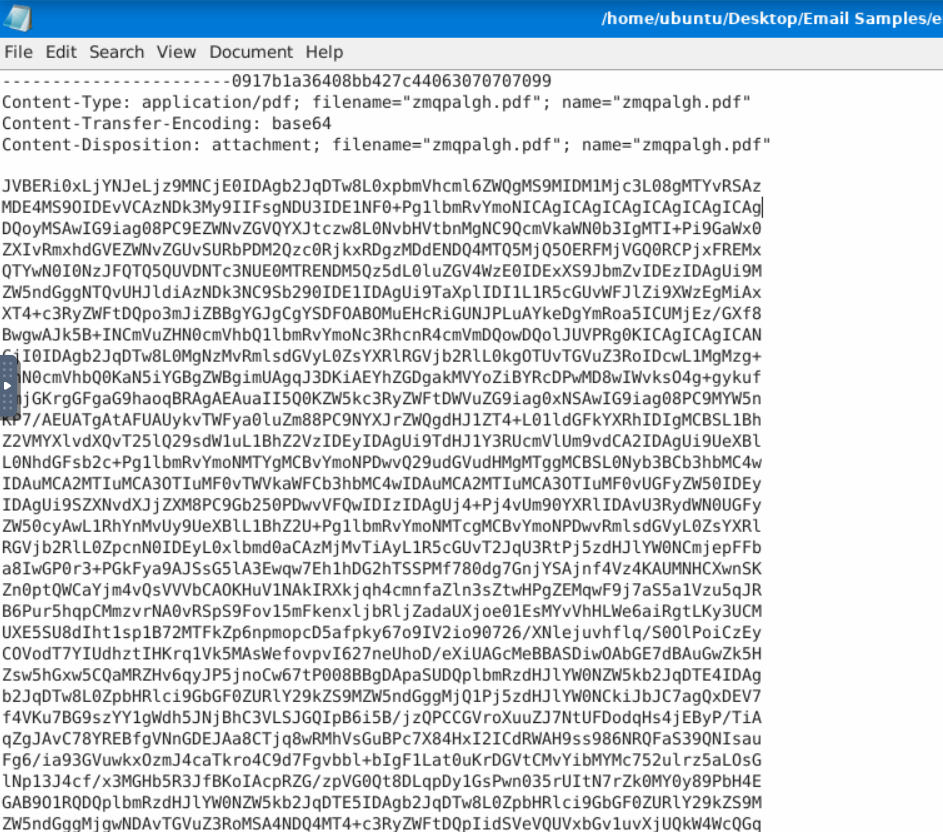

让我们看下面的几个例子。

下面的例子是来自Netflix的带有附件的HTML格式电子邮件。电子邮件客户端是Yahoo!

- 电子邮件正文有一个图像。

- 邮件附件为PDF文档。

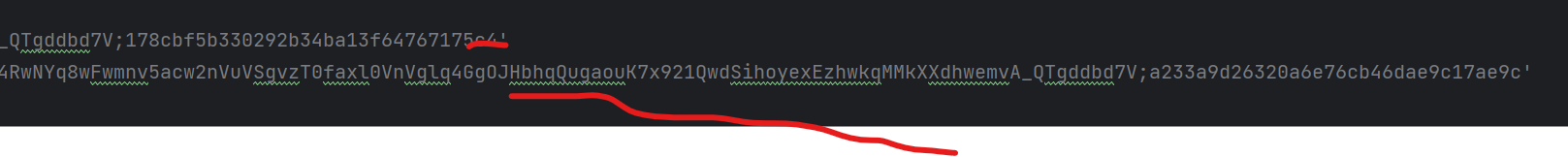

现在让我们在源代码中查看这个附件。

从上面的示例中,我们可以看到与此附件相关联的标题:

- 内容类型是application/pdf。

- Content-Disposition指定它为附件。

- Content-Transfer-Encoding告诉我们它是base64编码的。

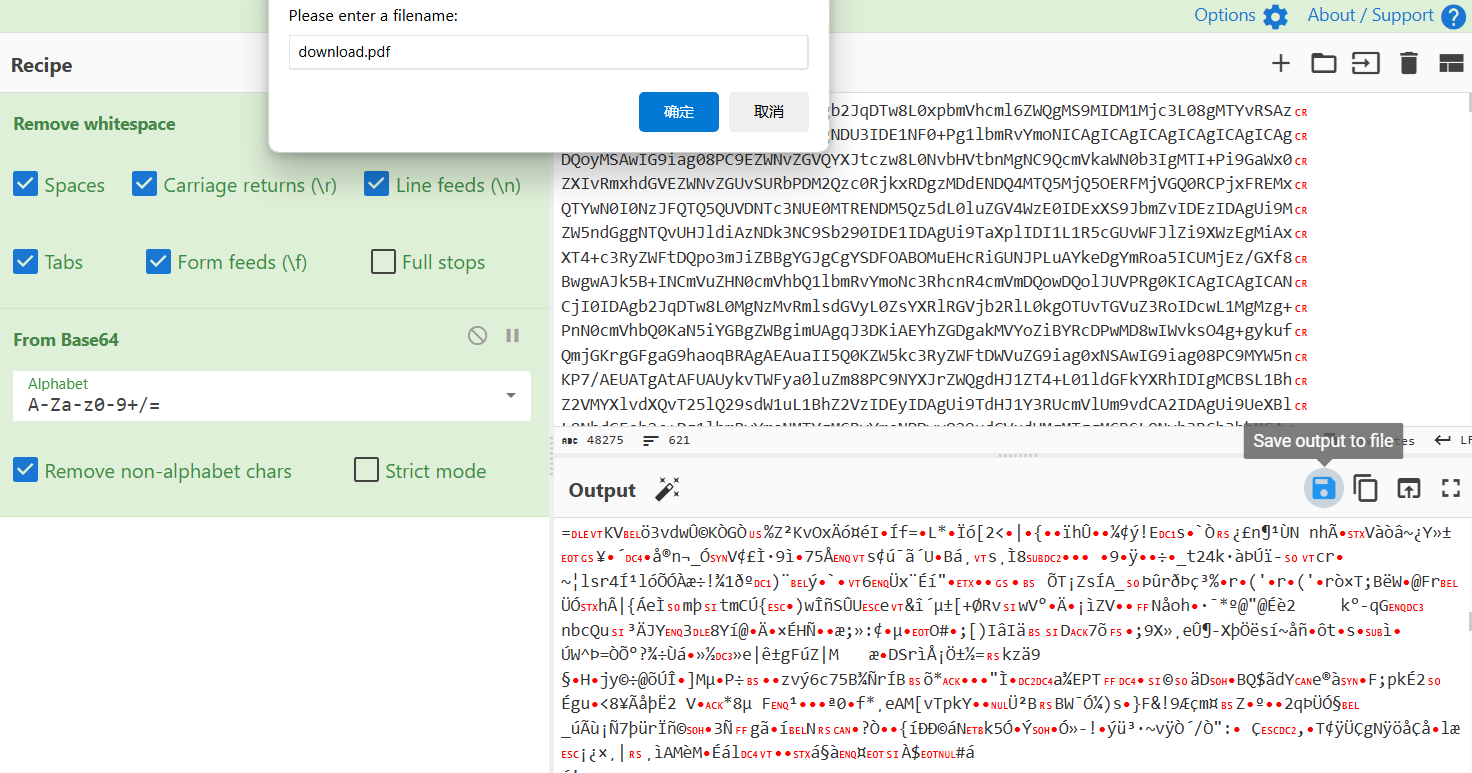

使用base64编码的数据,您可以对其进行解码并将其保存到您的计算机中。

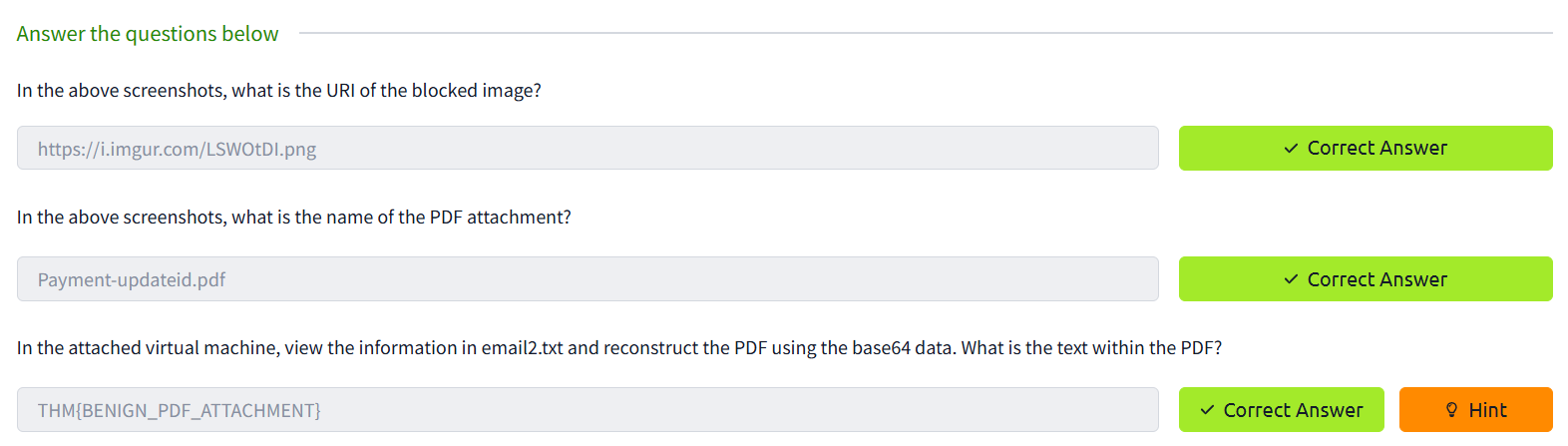

问题

1.在上面的截图中,被阻塞的图片的URI是什么?

2.在上面的截图中,PDF附件的名称是什么?

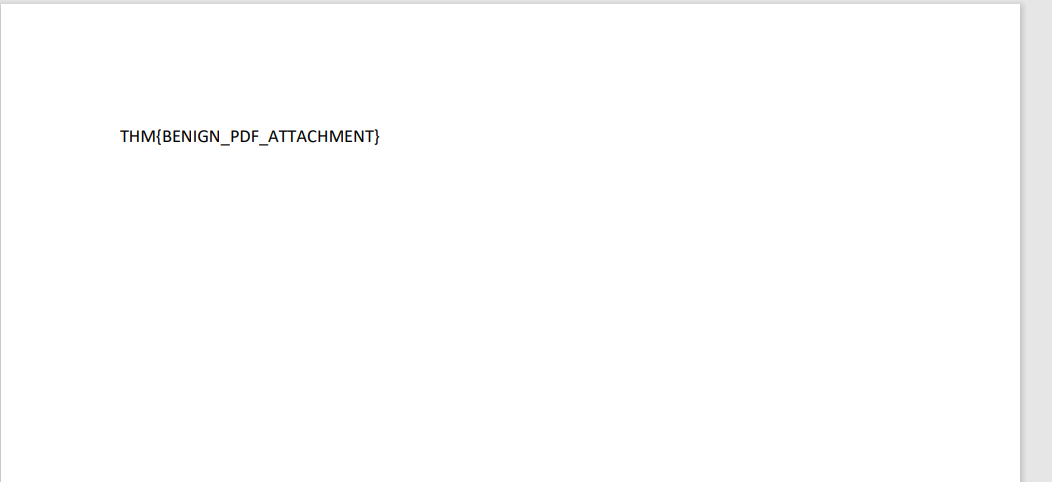

3.在附加的虚拟机中,查看email2.txt中的信息,并使用base64数据重建PDF。PDF中的文本是什么?

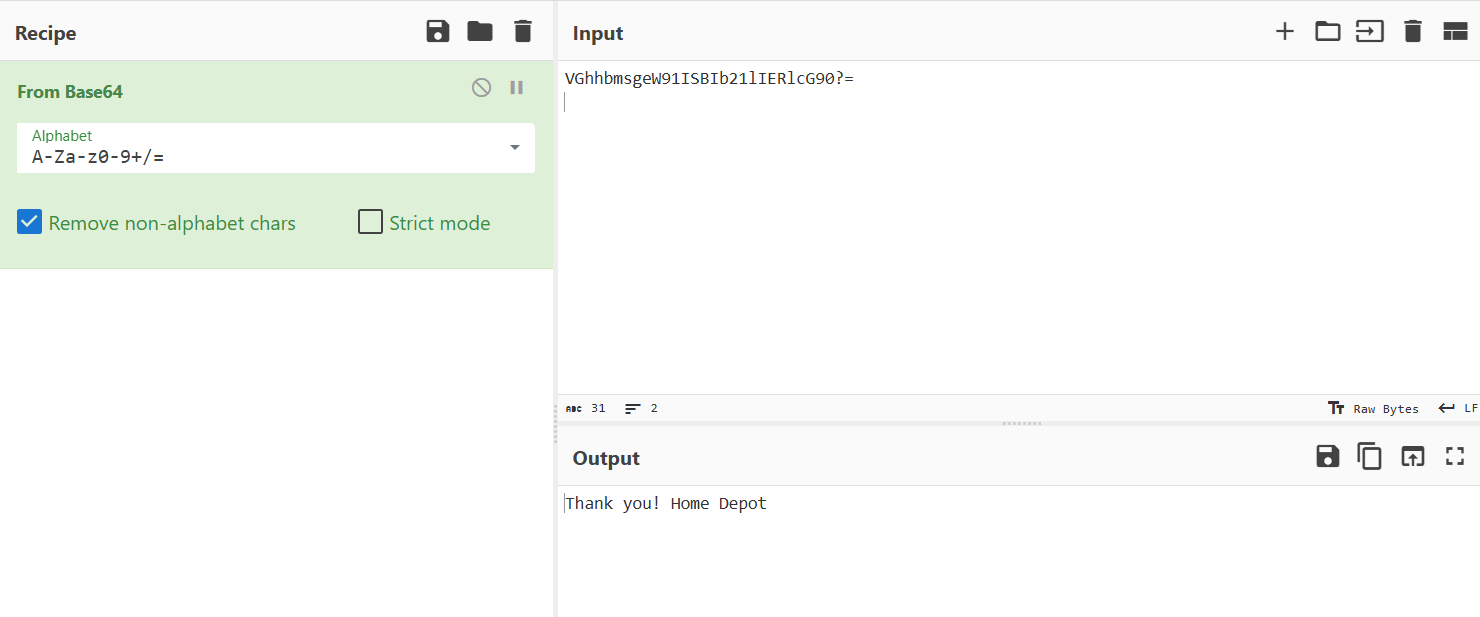

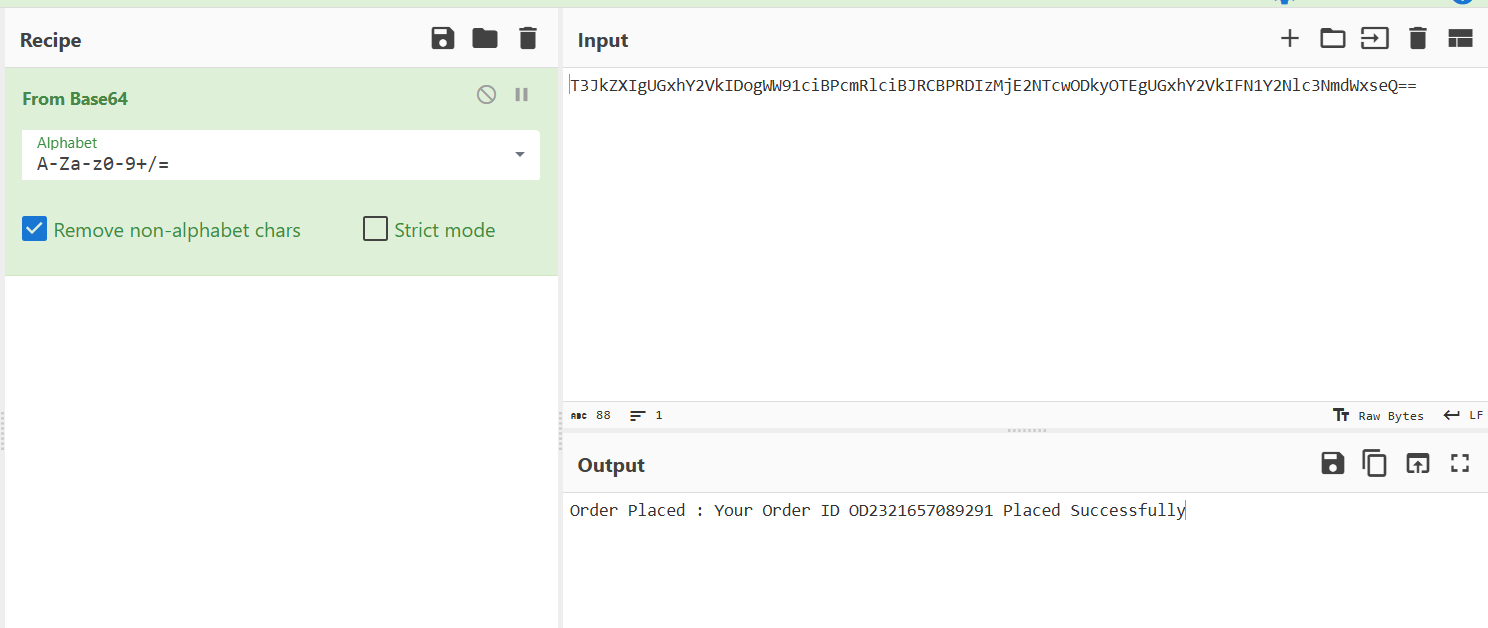

WP

1、2.由上文邮件内容截图中我们可以发现html语言中被拦截的图片路径和PDF附件的名称:

3.使用base64解码加密的文件即可:

网络钓鱼的类型

现在我们已经介绍了关于电子邮件的一般概念以及它们如何从发件人发送到收件人的过程,现在我们可以谈谈这种通信方法如何被用于邪恶的目的。

不同类型的恶意电子邮件可分为以下类别之一:

- 垃圾邮件——大量发送给大量收件人的未经请求的垃圾邮件。更恶意的垃圾邮件变体被称为垃圾邮件。

- 网络钓鱼——向目标发送电子邮件,声称来自可信实体,以诱使个人提供敏感信息。

- Spear phishing——通过瞄准寻求敏感信息的特定个人或组织,进一步发展了网络钓鱼。

- Whaling——类似于Spear phishing,但它的目标是专门针对c级的高职位个人(首席执行官、首席财务官等),目标是一样的。

- Smishing -通过专门制作的短信瞄准移动用户,将网络钓鱼带到移动设备上。

- Vishing——类似于smishing,但这种社会工程攻击不是使用短信,而是基于语音通话。

当涉及到网络钓鱼,手法通常是相同的,取决于电子邮件的目标。

例如,目标可能是获取凭证,另一个是访问计算机。

以下是网络钓鱼邮件的典型特征:

- 发件人的电子邮件名称/地址将伪装成可信实体(电子邮件欺骗)

- 电子邮件的主题行和/或正文(文本)写得很有紧迫感,或者使用了某些关键字,如发票、暂停等。

- 电子邮件正文(HTML)旨在匹配可信的实体(如亚马逊)

- 电子邮件正文(HTML)的格式或书写不当(与上一点相反)

- 邮件正文使用通用的内容,如“亲爱的先生/女士”。

- 超链接(通常使用URL缩短服务来隐藏其真实来源)

- 伪装成合法文件的恶意附件

我们将在下一节的“钓鱼”模块中更详细地介绍这些技术(特征)。

提醒:在处理超链接和附件时,需要注意不要意外点击超链接或附件。

超链接和IP地址应该已经经过defanged修改了。Defanging是一种使URL/域名或电子邮件地址不可点击的修改方法,以避免意外点击,这可能导致严重的安全漏洞。

它用不同的字符替换特殊字符,比如电子邮件中的“@”或URL中的“。”。例如,高度可疑的域名http://www.suspiciousdomain.com会被修改为 hxxp[😕/]www[.]suspiciousdomain[.]com,然后将其转发给SOC团队进行检测。

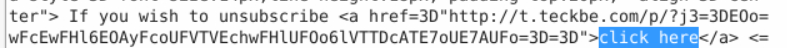

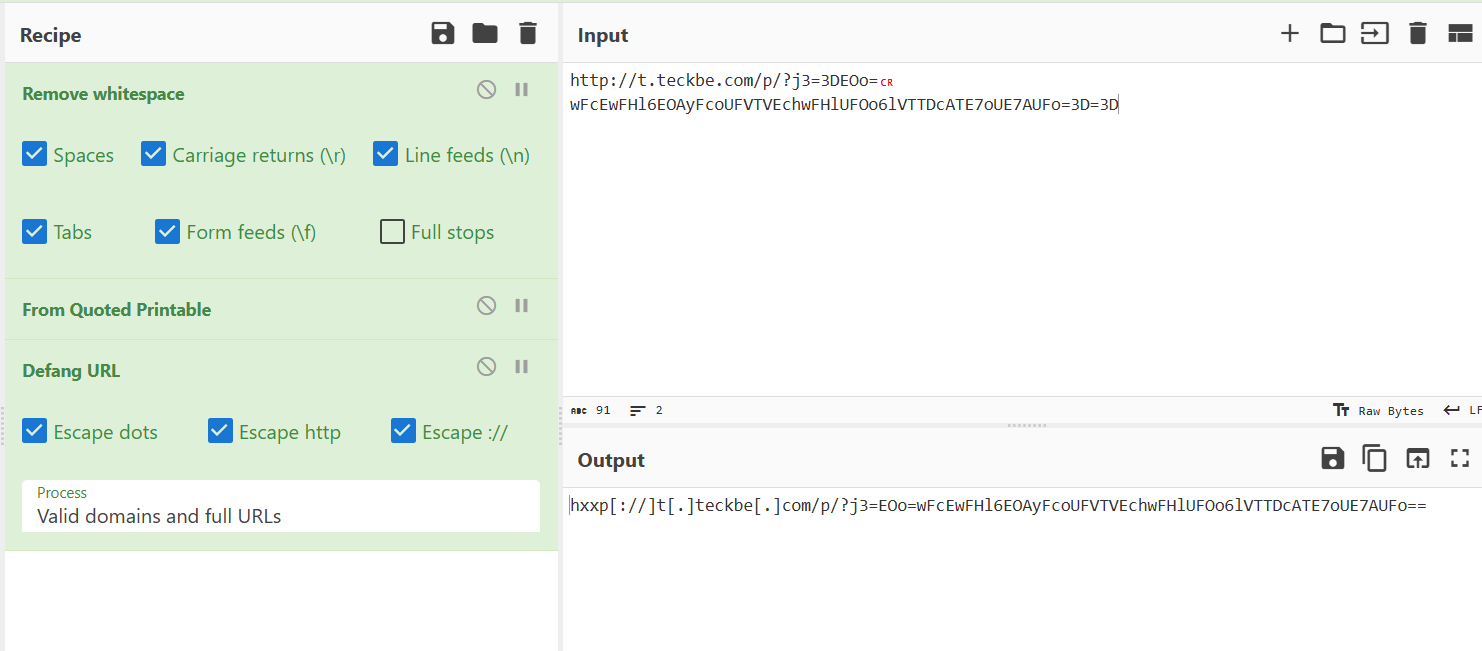

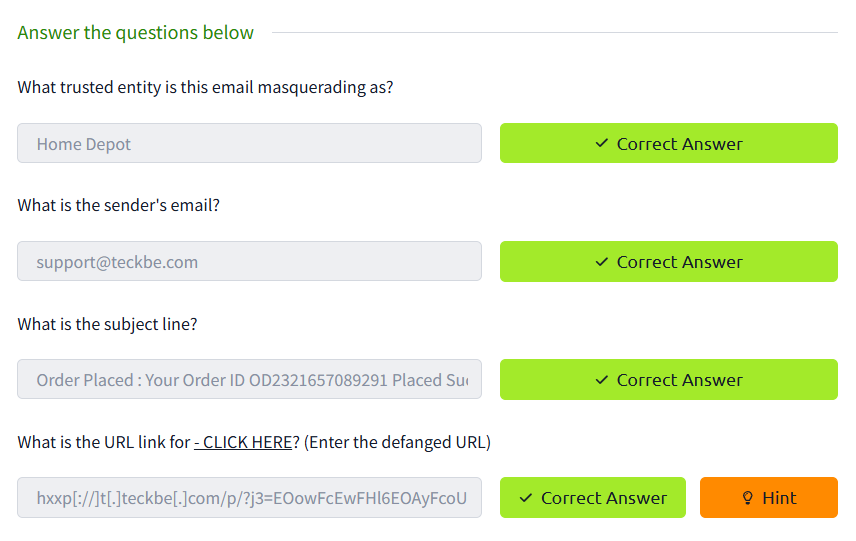

在虚拟机中分析标题为 email3.eml 的电子邮件,并回答以下问题。

注意:Alexa是受害者,Billy是负责这个案子的分析师。Alexa将邮件转发给比利进行分析。

问题

1.这封电子邮件伪装成可信任的谁发来的?

2.发件人的电子邮件内容是什么?

3.主题那行的内容是什么

4.“CLICK HERE”的URL链接是多少?(输入经defang修改后的URL)

WP

1、2、3.可以找到被base64编码的发件人信息、主题和发件人电子邮件的明文:

解密即可:

4.

结论

在结束这个房间之前,你应该知道BEC(商务邮件妥协)是什么意思。

BEC是指攻击者控制了某个内部员工的账户,然后利用被窃取的电子邮件账户说服其他内部员工进行未经授权的或欺诈行为。

提示:你应该熟悉这个术语。我以前在工作面试中听到过这个问题。

在这个房间里,我们介绍了以下内容:

- 电子邮件地址由什么组成?

- 电子邮件如何从发件人到收件人。

- 如何查看电子邮件头的源代码。

- 如何查看电子邮件正文的源代码。

- 了解我们应该从分析电子邮件中获取的相关信息。

- 攻击者在垃圾邮件和网络钓鱼电子邮件活动中使用的一些常见技术。

在即将到来的网络钓鱼分析系列中,我们将介绍在网络钓鱼电子邮件活动中使用的各种常见技术的示例,以及帮助我们分析电子邮件头和电子邮件正文的工具。

下一个房间:网络钓鱼邮件

问题

什么是BEC?

WP

Business Email Compromise

Phishing Emails in Action(网络钓鱼邮件的实际应用)

本文相关的TryHackMe实验房间链接:https://tryhackme.com/r/room/phishingemails2rytmuv

本文相关内容:通过检查实际的钓鱼邮件,了解钓鱼企图的不同指标。

介绍

现在我们已经介绍了网络钓鱼邮件1中有关电子邮件的基本知识,让我们直接进入实际的网络钓鱼邮件示例。

在这个房间中展示的每个电子邮件示例将演示用于使网络钓鱼电子邮件看起来合法的不同策略。钓鱼邮件越令人信服,收件人点击恶意链接、下载并执行恶意文件,甚至向某个国家的王子发送电汇的可能性就越大。

警告:整个房间的样本包含来自实际垃圾邮件和/或网络钓鱼电子邮件的信息。如果你试图与任何IP、域名、附件等进行交互,请谨慎进行。

取消PayPal订单

本任务中的电子邮件示例将突出以下技术:

- 伪造的电子邮件地址

- 网址缩短服务

- HTML来冒充合法品牌

以下是对这个邮件示例的一些快速观察:

- 电子邮件的收件人地址是不寻常的。这不是与雅虎帐户相关联的电子邮件地址。

- 内容不匹配。发件人的详细信息(service@paypal.com)与发件人的电子邮件地址(gibberish@sultanbogor.com)不匹配。

- 主题栏暗示你进行了某种购买或交易。如果你不回复这个账户,那么它就会抓住你的注意力。这种社会工程策略的目的是促使你尽快处理电子邮件。

现在来看看电子邮件正文的内容。

邮件正文文本(图1):

邮件正文的后半部分(图2):

邮件正文包含发件人信息和主题行。看上去这封电子邮件是PayPal设计的合法电子邮件。

没有任何与此邮件相关的附件。这封邮件中唯一的交互元素是取消订单按钮/链接。

让我们通过查看邮件的原始HTML源代码来进一步研究这个问题……

电子邮件链接:

链接使用了短链接。如果你不知道链接会带你去哪里,点击链接不是一个好主意。

幸运的是,有一些在线工具可以让我们知道缩短URL的目标网站。

奇怪。这个链接会重定向到google.com。

注意:扩展短网址的工具将在Phishing电子邮件3房间讨论。

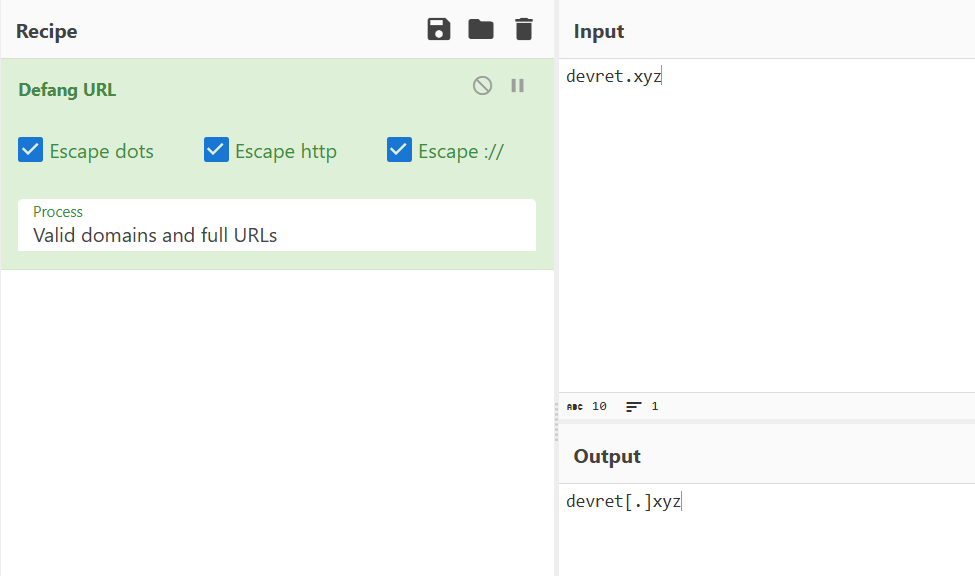

问题

发件人的杂乱邮件地址以什么短语开头?

WP

由图可知

跟踪你的包

本邮件示例将重点介绍以下技术:

- 伪造电子邮件地址

- 像素跟踪

- 链接操作

以下是对这个邮件示例的一些快速观察:

- 电子邮件被定制成看起来像是从某种邮件分发中心发出的。

- 主题行加上了一个“跟踪号码”,显得更加真实。

- 电子邮件正文中的链接与主题行匹配。

注意:在这个电子邮件示例中,雅虎阻止自动加载图像。有什么猜测吗?

通常,人们可以将鼠标悬停在链接上,以查看链接指向哪里,但在这个示例中,这种技术不起作用,因为雅虎禁用了电子邮件中的链接。我们可以查看邮件的原始源代码并找出答案。

电子邮件链接:

在这里,我们看到一个图像文件,它被明确命名为Tracking.png。它是一个追踪器,这些追踪器将您是否打开了电子邮件、何时打开以及您当时的位置等信息发送回垃圾邮件发送者的服务器。

垃圾邮件发送者在垃圾邮件中嵌入跟踪像素(非常小的图像)的原因有很多。要了解有关此概念的更多信息,请参阅The Verge上的这篇文章. 。

现在我们可以理解为什么雅虎自动屏蔽了这封邮件中的图片。许多电子邮件提供商也这么做。

回到超链接,链接指向一个可疑的域名。这个域名唯一可能关联的配送中心是恶意软件,但进一步的分析是确定这一点的唯一方法。

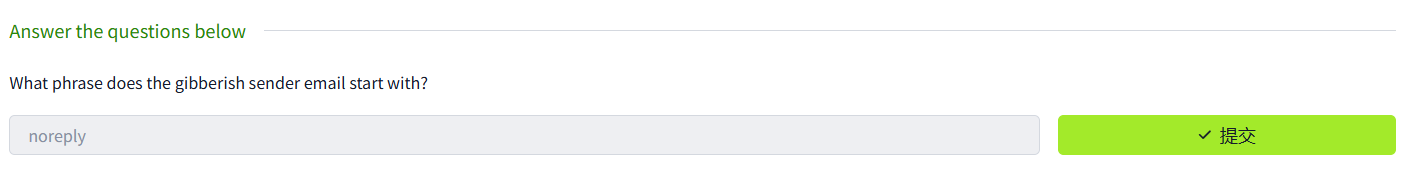

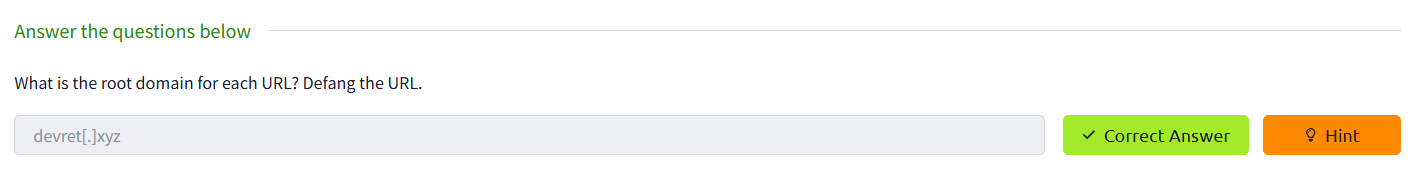

问题

每个URL的根域名是什么?Defang后的URL

WP

由图可知URL根域名为devret.xyz,我们进行defang修改:

选择你的电子邮件提供商以查看文档

本邮件示例将重点介绍以下技术:

- 心理紧急感

- 使用HTML来冒充合法品牌

- 链接操作

- 获取凭证

- 语法和/或拼写错误

让我们仔细看看……

以下是对这个邮件示例的一些快速观察:

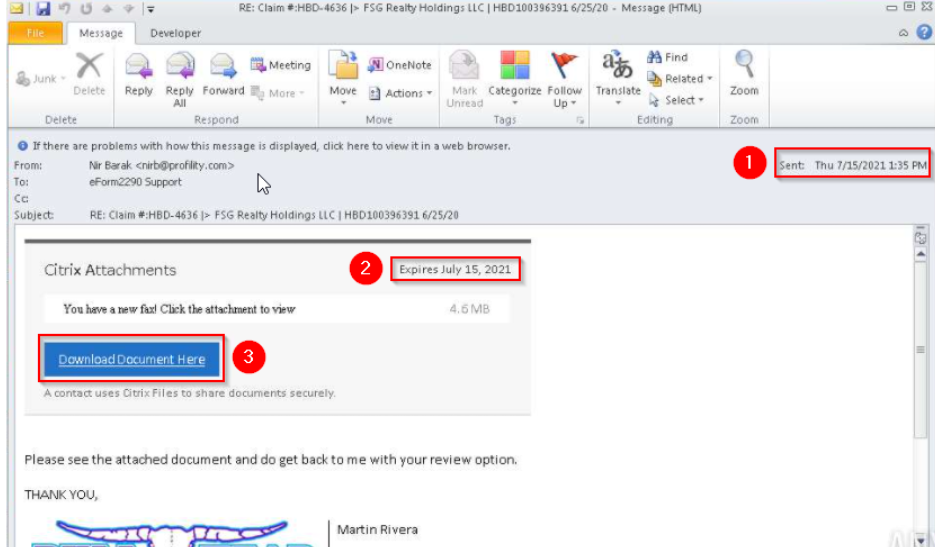

- 这封电子邮件是在2021年7月15日星期四发出的。

- 在这封电子邮件中,我们引入了一种心理紧急感。"请注意,下载传真文件的链接在当天过期。"

- 有一个操作可以执行。在这个案例下,这里有一个下载传真的按钮。

上图显示受害者被重定向到一个创建并作为OneDrive传递的页面。请注意,这个URL与微软无关。

还有两个链接供受害者交互。受害者必须点击其中一个按钮来获取设置为过期的传真文件。

受害者被引导到另一个地点。这个是仿照Adobe制作的。同样,注意URL。看起来和Adobe没什么关系。

另外,请注意选项卡中的页面标题。它叫做“在线分享点”,是微软的一个产品。还有一些语法错误。

受害者可以选择使用自己选择的电子邮件提供商登录。

受害者选择用Outlook登录是因为说明上显示:“邮件是在Outlook中查看的”

在这个示例中,我们可以看出输入的是假凭证,但即使受害者输入的是有效凭证,错误消息也是一样的。之所以会发生这种情况,是因为并没有真正验证电子邮件提供商的身份。相反,输入的凭证现在驻留在罪犯的服务器上。罪犯获取有效凭证的目标已经实现。

最后,注意网站拥有更多的语法错误。他们做了这么多工作,但并没有进行拼写检查。

此电子邮件样本是从Any Run中获得的。如果您想与电子邮件进行交互并查看完整的分析,请参阅下面的链接。

- 分析:https://app.any.run/tasks/12dcbc54-be0f-4250-b6c1-94d548816e5c/#

问题

该邮件示例使用了一些主要公司的名称、产品和标识,如OneDrive和Adobe。在这封网络钓鱼邮件中使用的其他公司名称是什么?

WP

由图可知

请更新您的付款详情

本邮件示例将重点介绍以下技术:

- 伪造的电子邮件地址

- 心理紧迫感

- HTML来冒充合法品牌

- 语法和/或拼写错误

- 附件

以下是对这个邮件示例的一些快速观察:

- 这封电子邮件看起来像是来自Netflix账单,但发件人地址是z99@musacombi.online。

- 这是一个紧迫的通知。该账号即将被暂停,所以受害者必须迅速行动。

- 在邮件正文中有更多的这种心理紧迫感。

另外,请注意Netflix这个单词的拥有拼写错误。我不知道那是为了什么。

通常来讲,这种社会工程学技术叫做错别字域名抢注,但这里不是这样。

好的,接下来是这封邮件的要点。显然,受害者需要打开附件(PDF)来更新他们的Netflix帐户。

注意'Netflix'的电话号码。乍一看,把这个电话号码发给来自美国的受害者是不寻常的。

附件中包含一个名为Update Payment Account的嵌入式链接。

我们将在即将到来的钓鱼电子邮件3房间中更详细地查看此电子邮件附件。

问题

如果用户收到声称来自Netflix的可疑电子邮件或短信,他们应该怎么办?

WP

根据提示的公告,我们应该将消息转发给netflix官方反钓鱼邮箱

你最近的购买

本邮件示例将重点介绍以下技术:

- 伪造的电子邮件地址

- 收件人已收到

- 紧迫感

- 语法和/或拼写错误

- 附件

以下是对这个邮件示例的一些快速观察:

- 这封电子邮件看起来像是来自苹果技术官网,但发件人的地址是gibberish@sumpremed.com。

- 这封邮件不是直接发送到受害者收件箱的,而是抄送(Blind Carbon Copy)。收件人的电子邮件看起来像另一封伪装成合法苹果电子邮件地址的电子邮件。

- 这是一个紧迫的通知。代表需要受害者尽快采取行动。

在发送方和接收方的电子邮件地址都有一些明显的拼写错误:donoreply和payament。

这封特定的电子邮件不一定要有电子邮件正文。完全是空白的。这封电子邮件只包含一个附件。

这个文件扩展名你可能不熟悉。. dot文件是与Microsoft Word关联的页面布局模板文件。

上图显示了附件中包含的内容。你可以看到该文件包含一个大图,类似于应用商店的收据。

注意,这个链接包含了一些与苹果相关的关键字:apps和ios。

问题

1.BBC(密件抄送)是什么意思?

2.使用了什么技巧来说服受害者不要忽视电子邮件并迅速采取行动?

WP

1.由前文可知BCC为Blind Carbon Copy的缩写

2.心理紧迫感

DHL快递送货通知

本邮件示例将重点介绍以下技术:

- 伪造的电子邮件地址

- HTML来冒充合法品牌

- 附件

以下是对这个邮件示例的一些快速观察:

- 发件人的电子邮件地址与被冒充的公司(在这里是DHL)不匹配。

- 主题行给人的印象是DHL将为您运送一个包裹。

- 邮件体中的HTML被设计成看起来像是从DHL发送的。

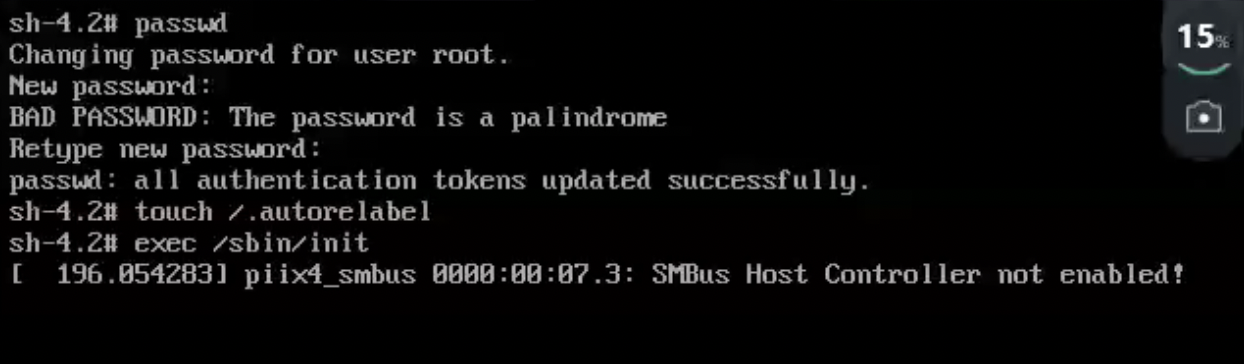

查看电子邮件的源代码,将电子邮件作为网页查看的链接并不包含实际的目的地URL。

在这封电子邮件中,受害者可以交互的唯一元素是电子邮件附件,在本例中是一个Excel文档。

下图显示了附件中包含的内容。

附件运行一个payload并抛出错误。

我们将在即将到来的钓鱼电子邮件3房间中更详细地查看此电子邮件附件。

问题

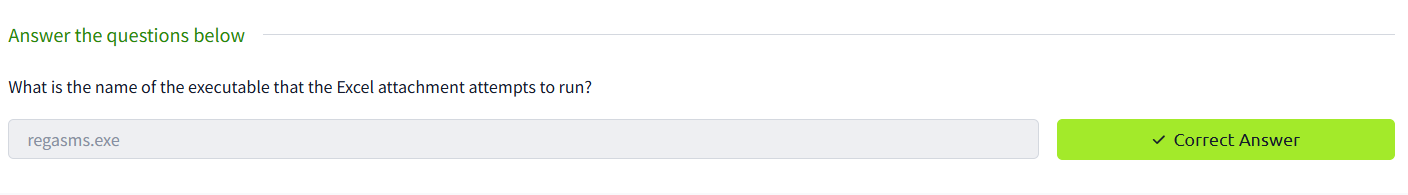

Excel附件试图运行的可执行文件的名称是什么?

WP

由上图可知试图运行可执行文件的名称为:regasms.exe

结论

在这个房间里,我们查看了各种网络钓鱼样本。

其中一些示例分享了类似的技巧,而其他示例则介绍了一个新的策略供您查看和学习。

了解如何检测钓鱼邮件需要意识训练。

访问下面的资源,了解自己在网络钓鱼邮件中寻找的其他迹象。

额外的资源:

- https://www.knowbe4.com/phishing

- https://www.itgovernance.co.uk/blog/5-ways-to-detect-a-phishing-email

- https://cheapsslsecurity.com/blog/10-phishing-email-examples-you-need-to-see/

- https://phishingquiz.withgoogle.com

本模块中的下一个房间:网络钓鱼邮件

钓鱼佬永不空军!!!

(请不要违反法律进行网络钓鱼)

钓鱼佬永不空军!!!

(请不要违反法律进行网络钓鱼)