情境

参加了培训的第五次培训, 涉及到了更多的 信息收集基础工具, 感觉自己没有好好学, 没学到, 没学懂, 有点难受, 一点都不优雅……

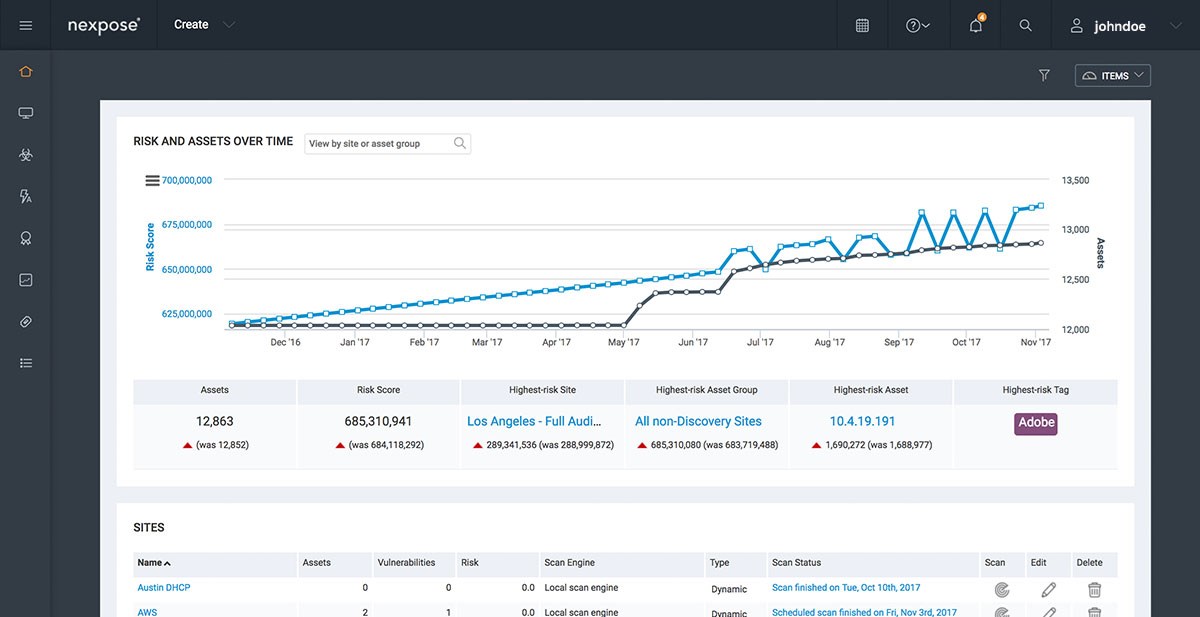

在强力压缩饼干作用下的简而言之, 这周我有幸瞻和接触到了 这些工具和内容: Nmap, 敏感信息收集, 信息深度收集, AWVS, X-Scan, AppScan, Xray, Nessus. 内容繁多, 且自己基础太差, 仿佛啥都没有xiao

😂😂😂😂😂😂😂😂

以下是第五次培训的练习题 以及我的解答. 放飞自我的xpp已经放弃了挑战自我, 它果断地跟漂亮的centos9说了拜拜, 和ubuntu24 say 嗨嗨. "那我不走 不分手 不放手 不挥手 十指紧扣" 不香嘛

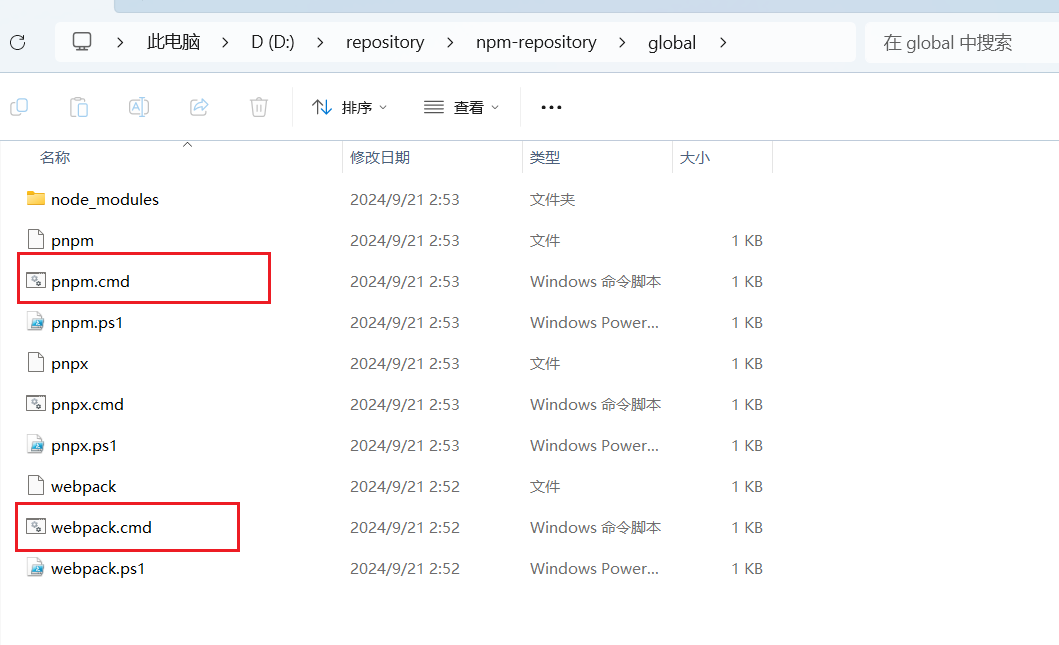

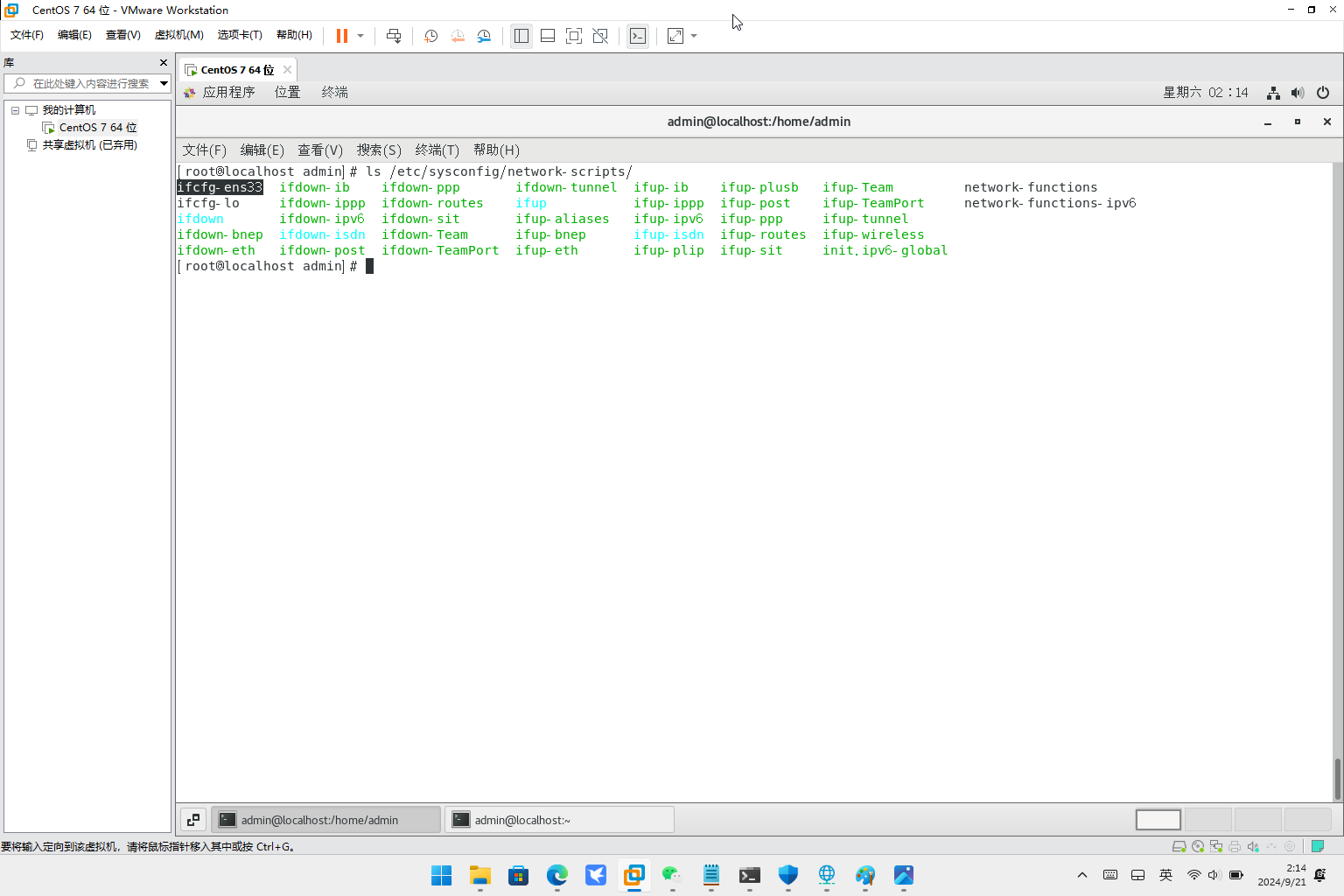

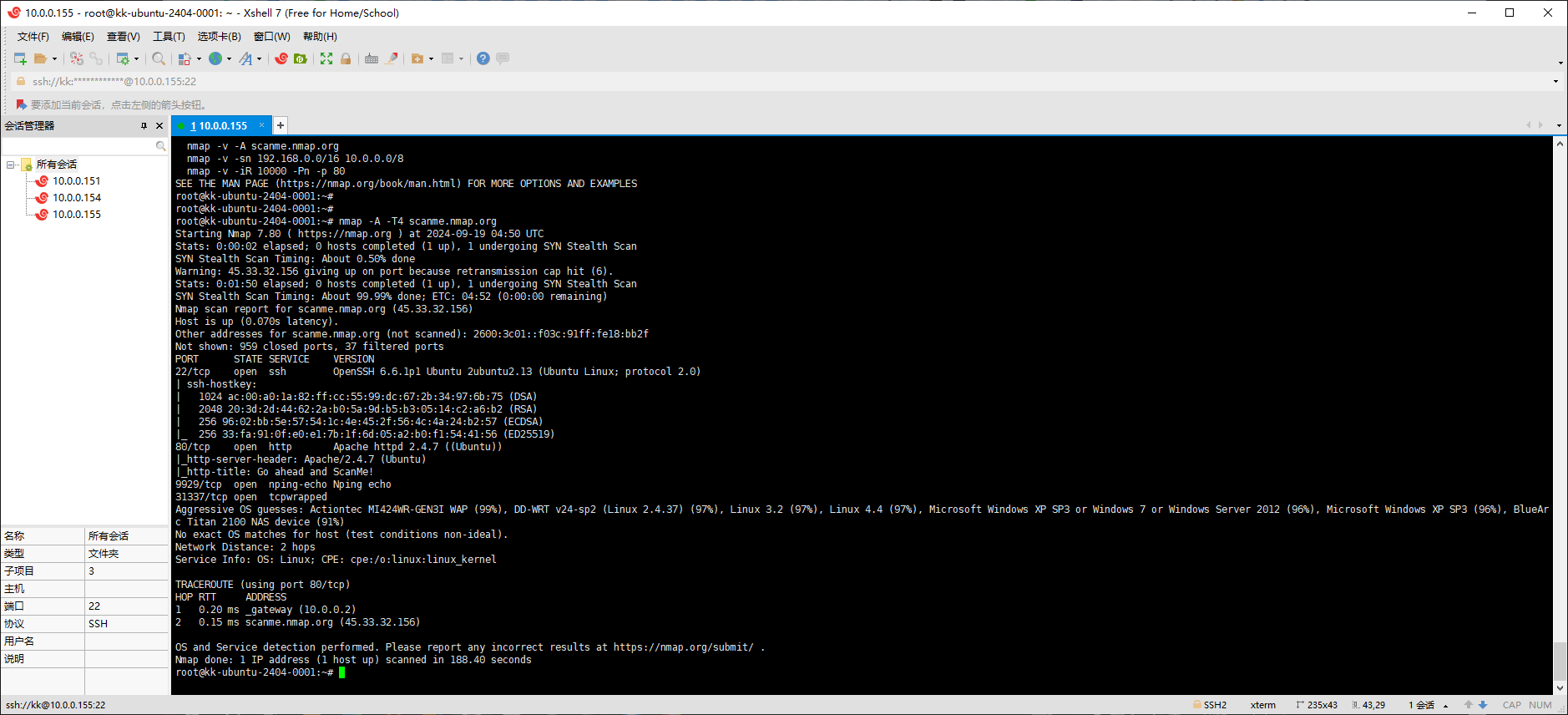

1、安装并使用Nmap扫描一个地址(本机、VPS、虚拟机环境都可以),提供扫描结果截图

如果只是使用Nmap命令行的话, 装在Linux上面不香喵. 是的, 我在凡尔赛, 不会PowerShell, 怪我咯

sudo apt-get upgrade

sudo apt-get update

sudo apt-get install nmap # 安装Nmapnmap -A -T4 scanme.nmap.org

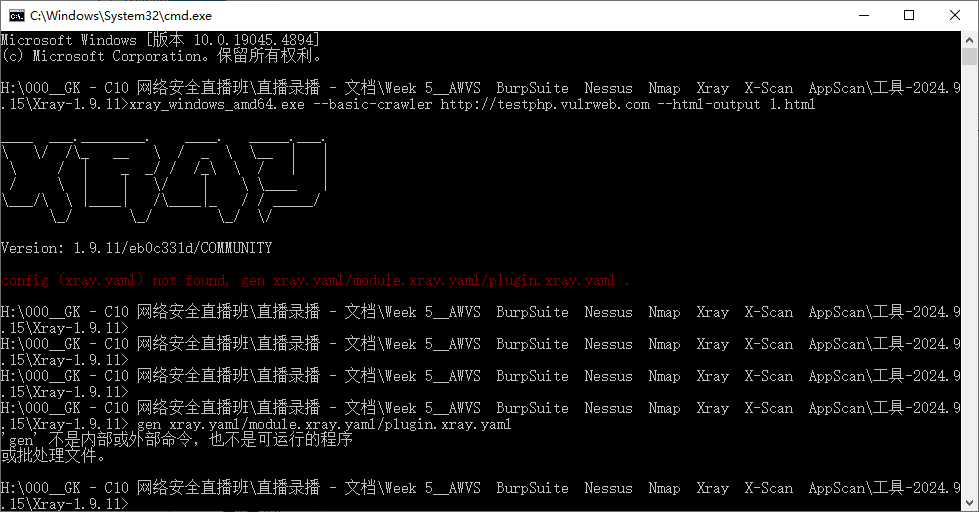

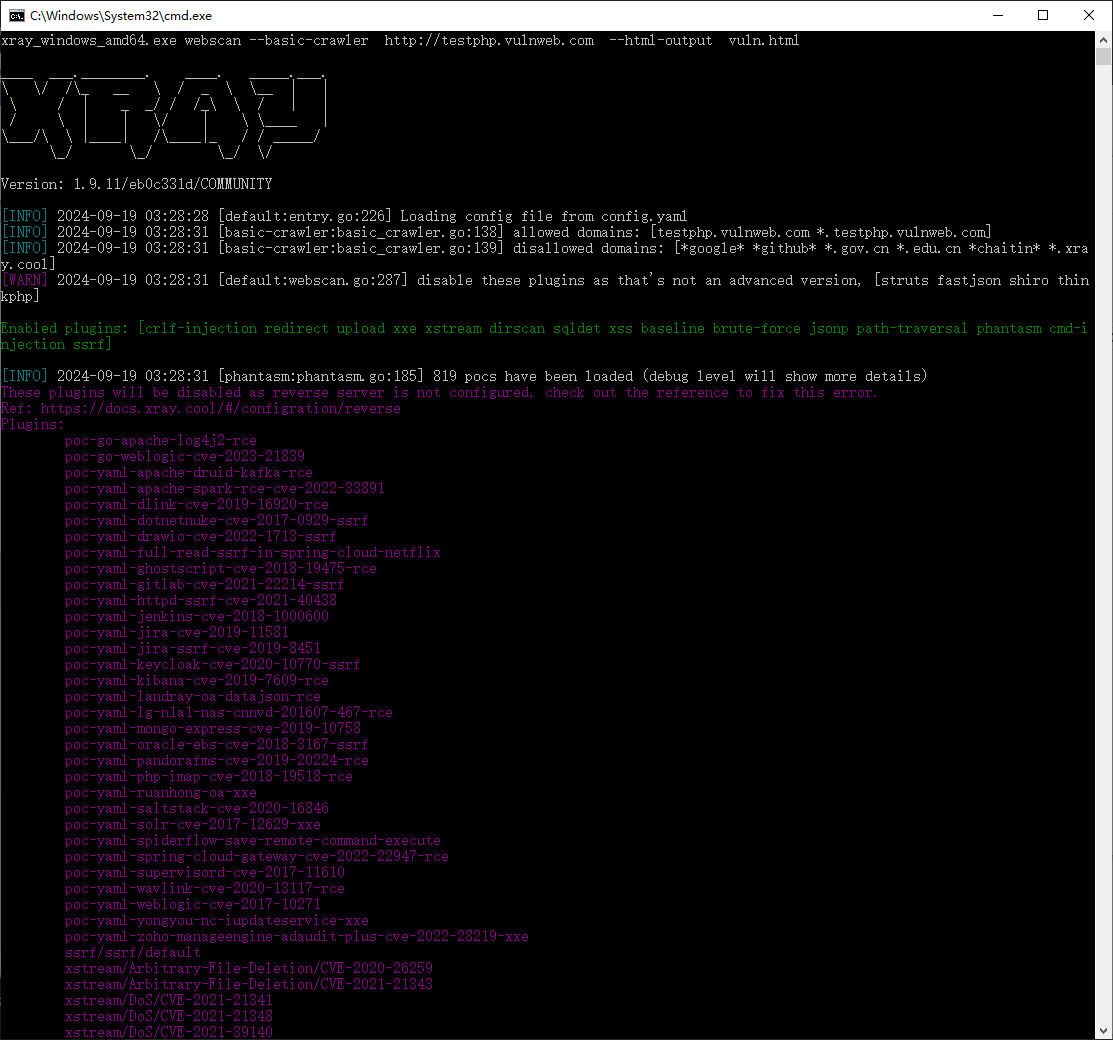

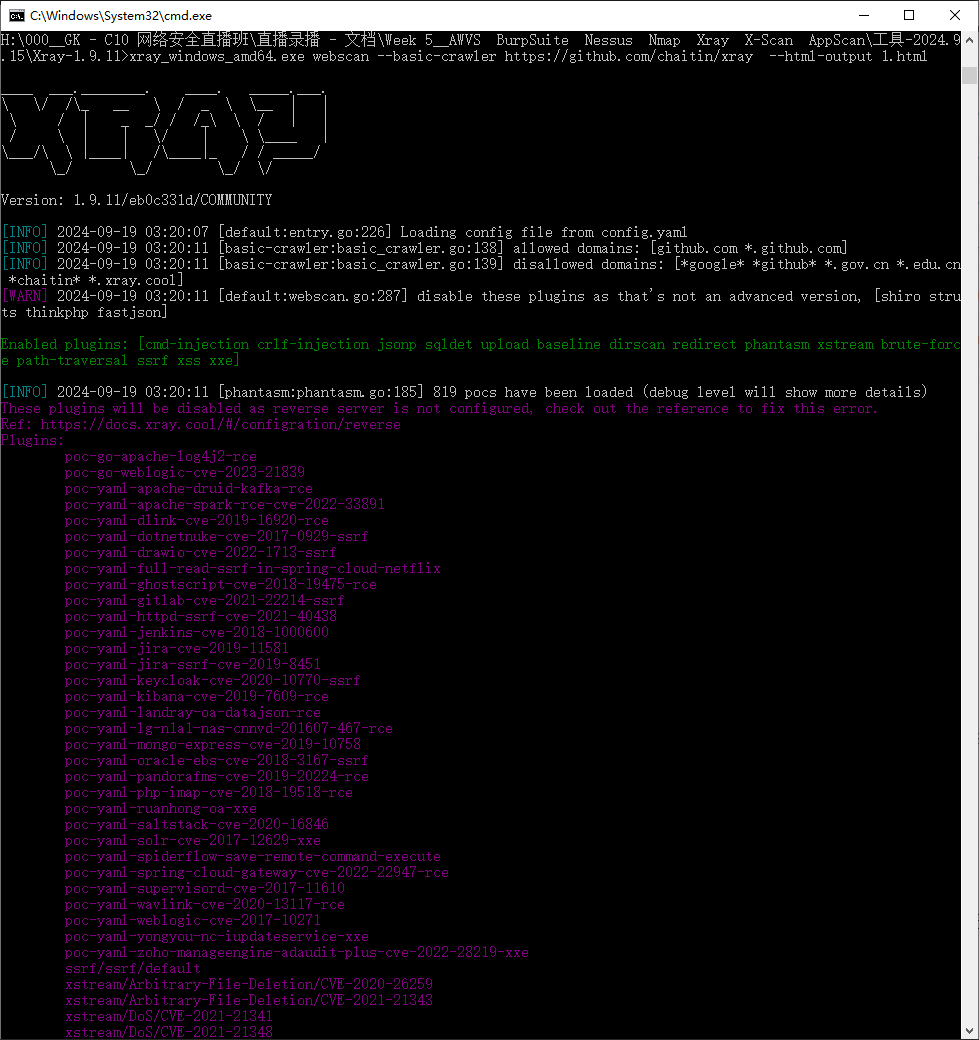

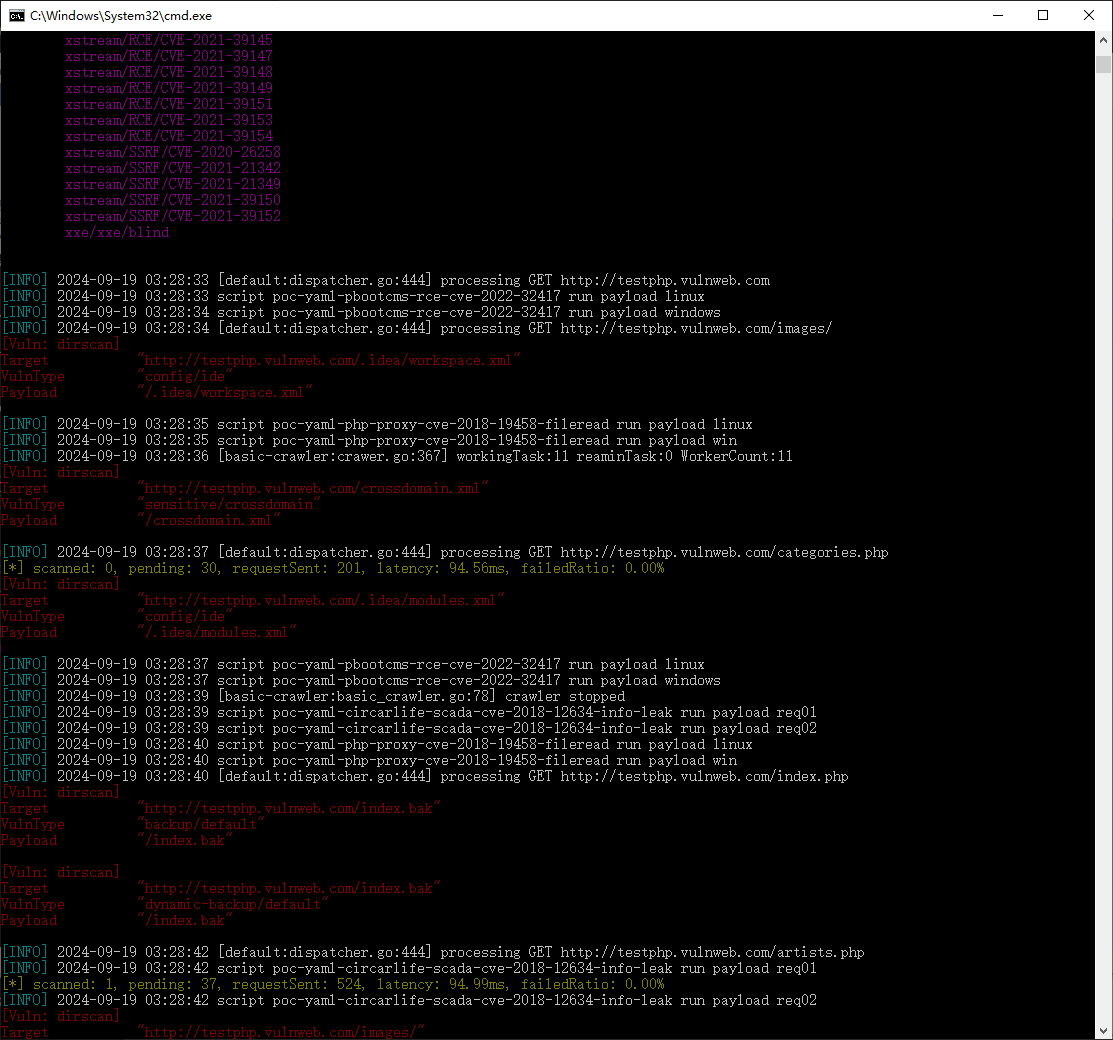

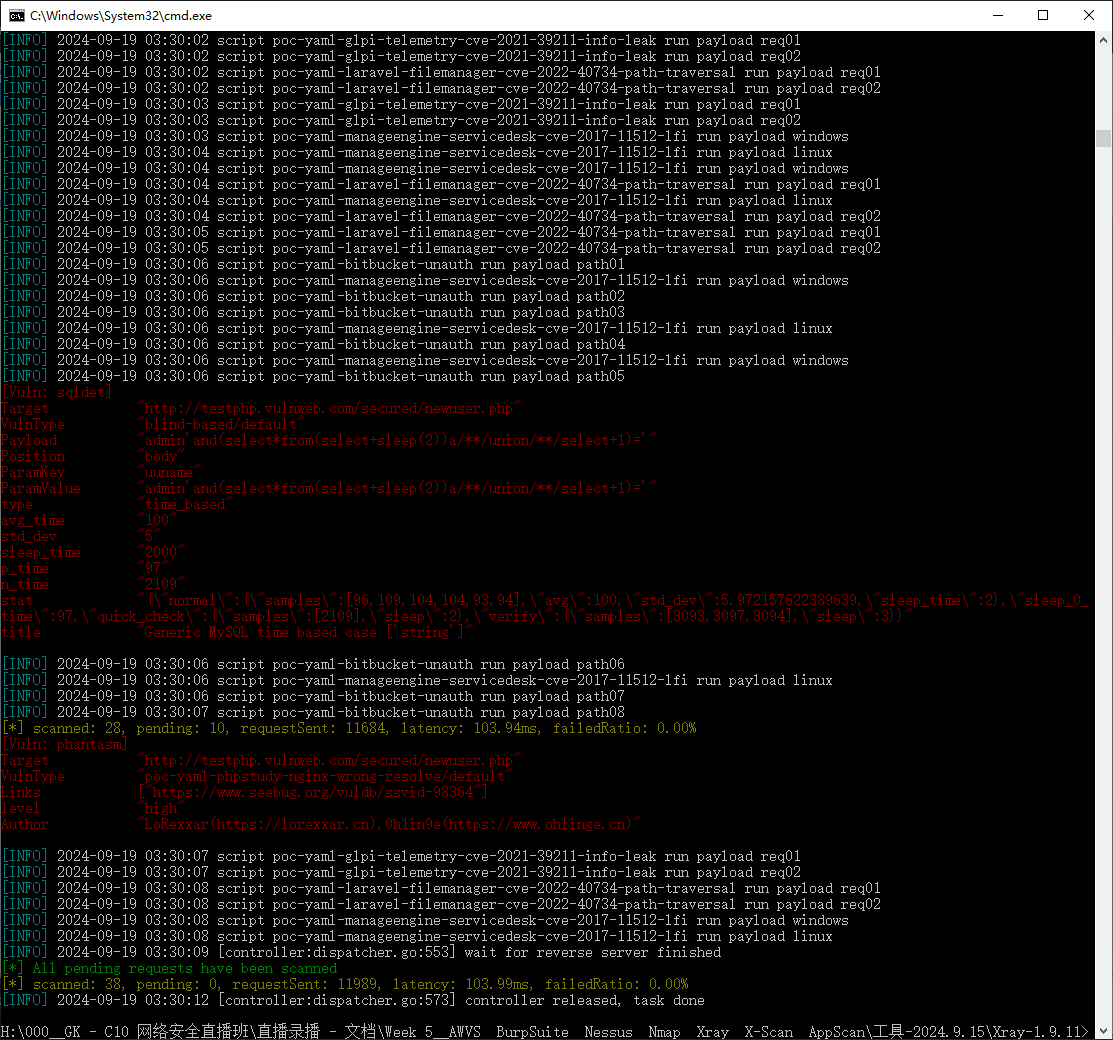

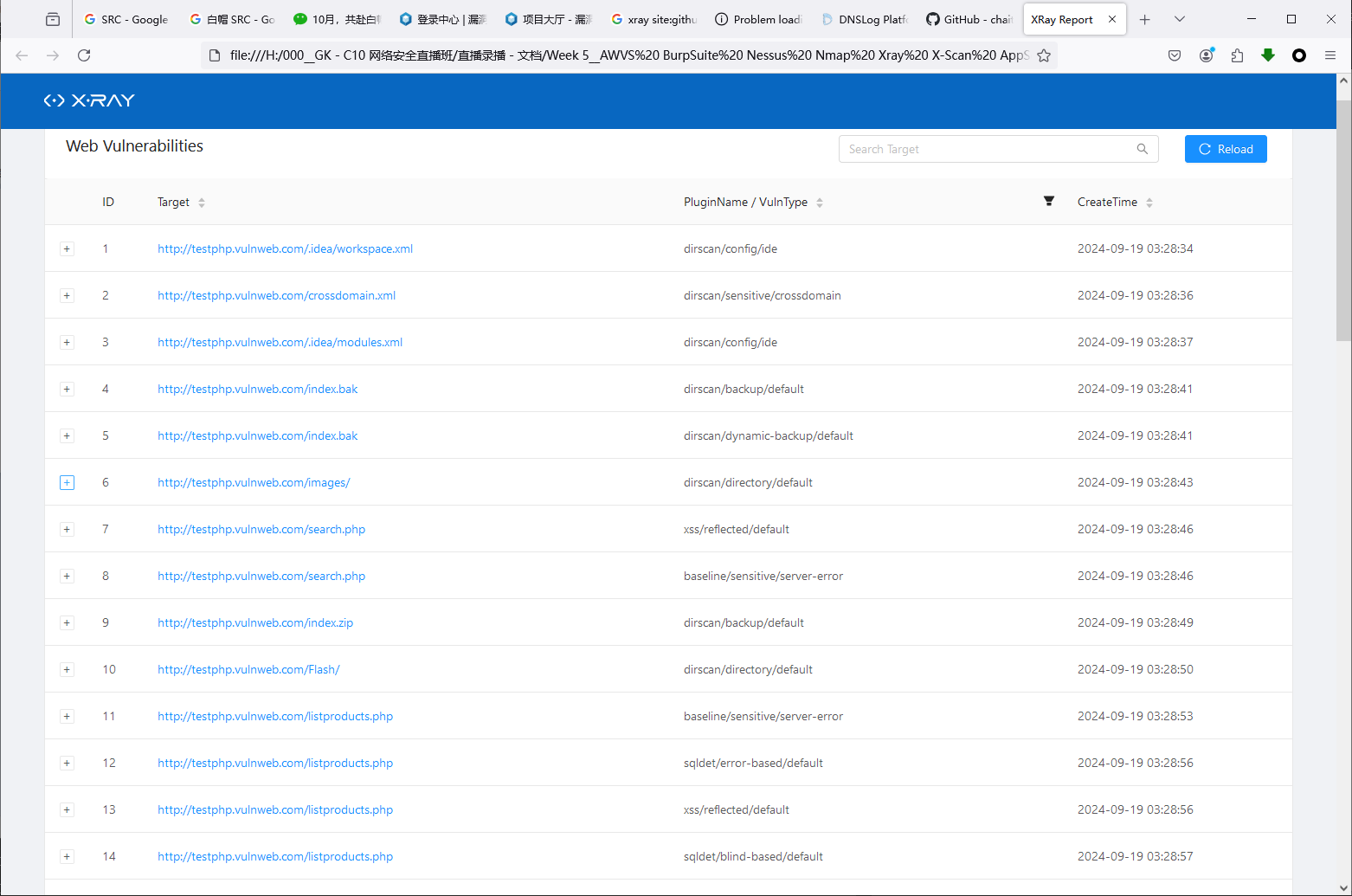

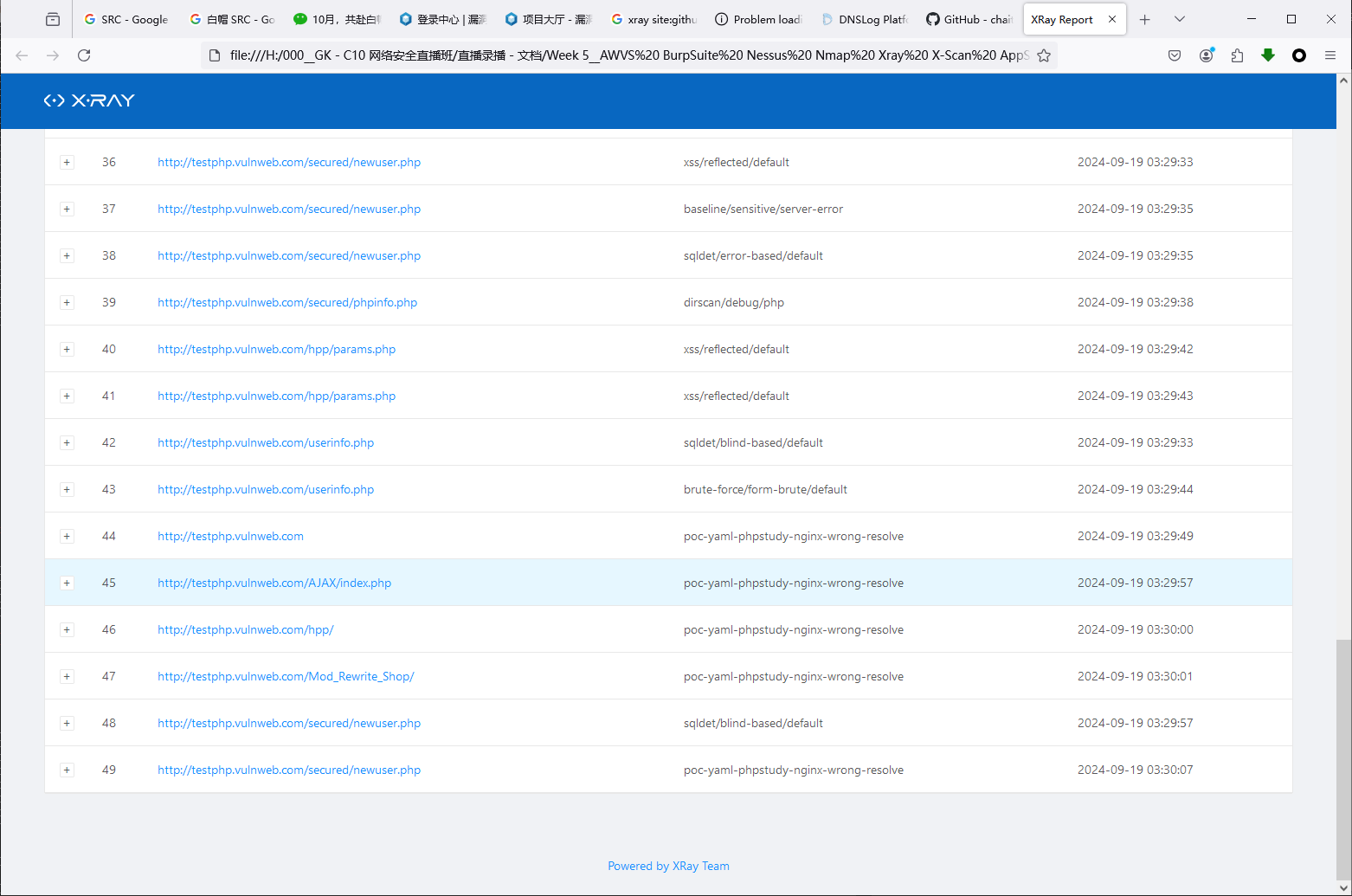

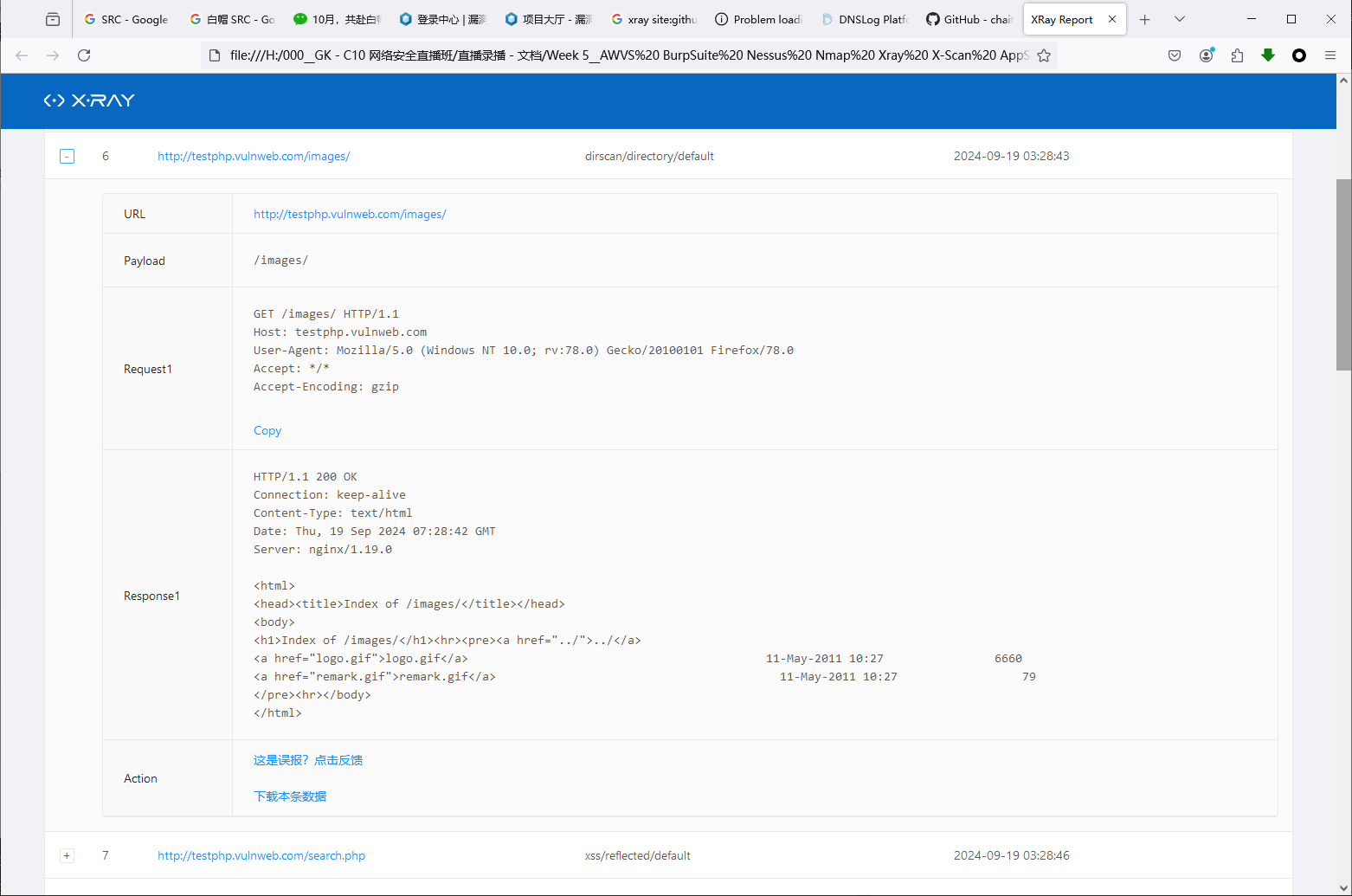

2、安装并使用Xray被动扫描,提供过程文档+扫描报告

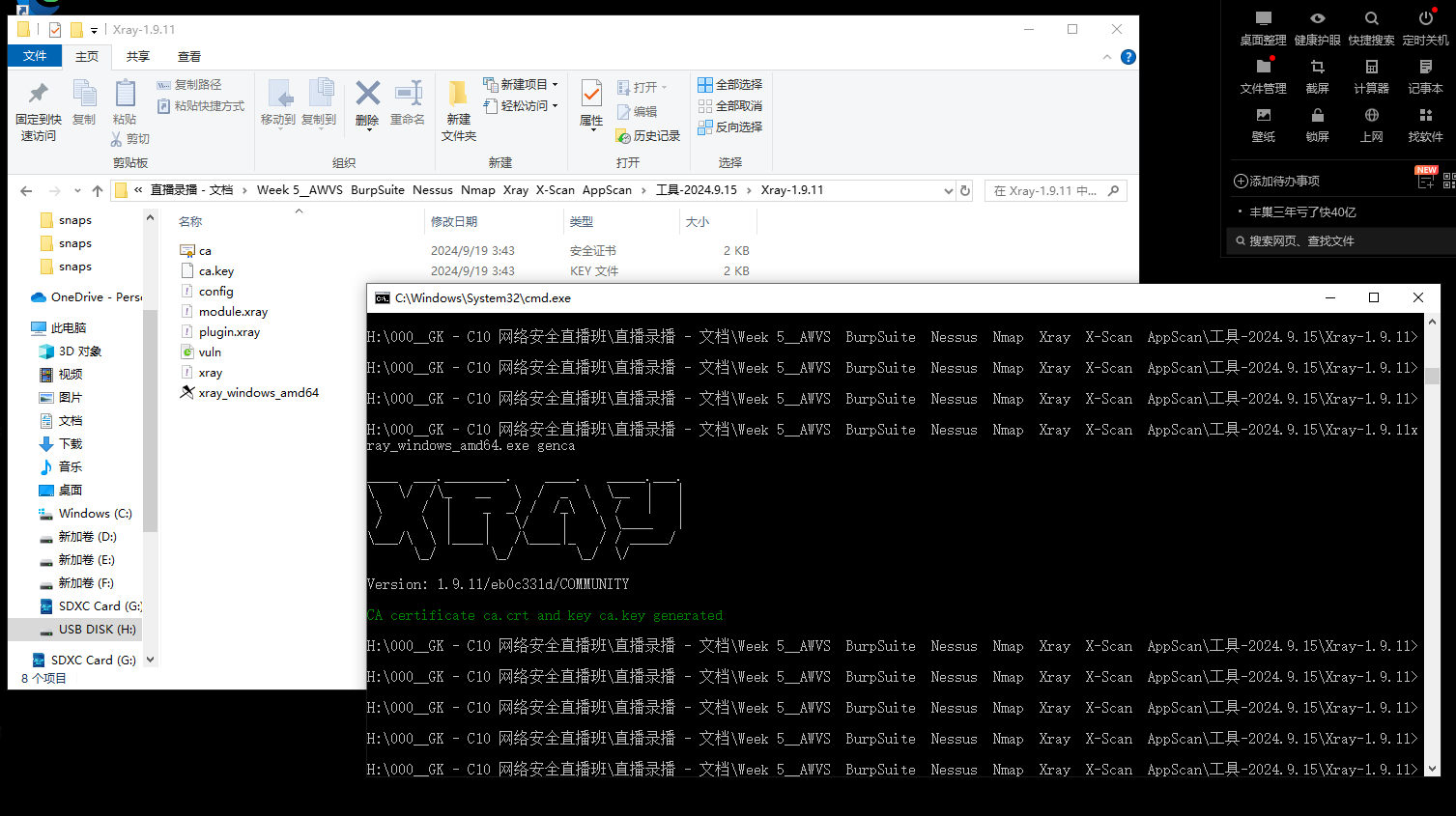

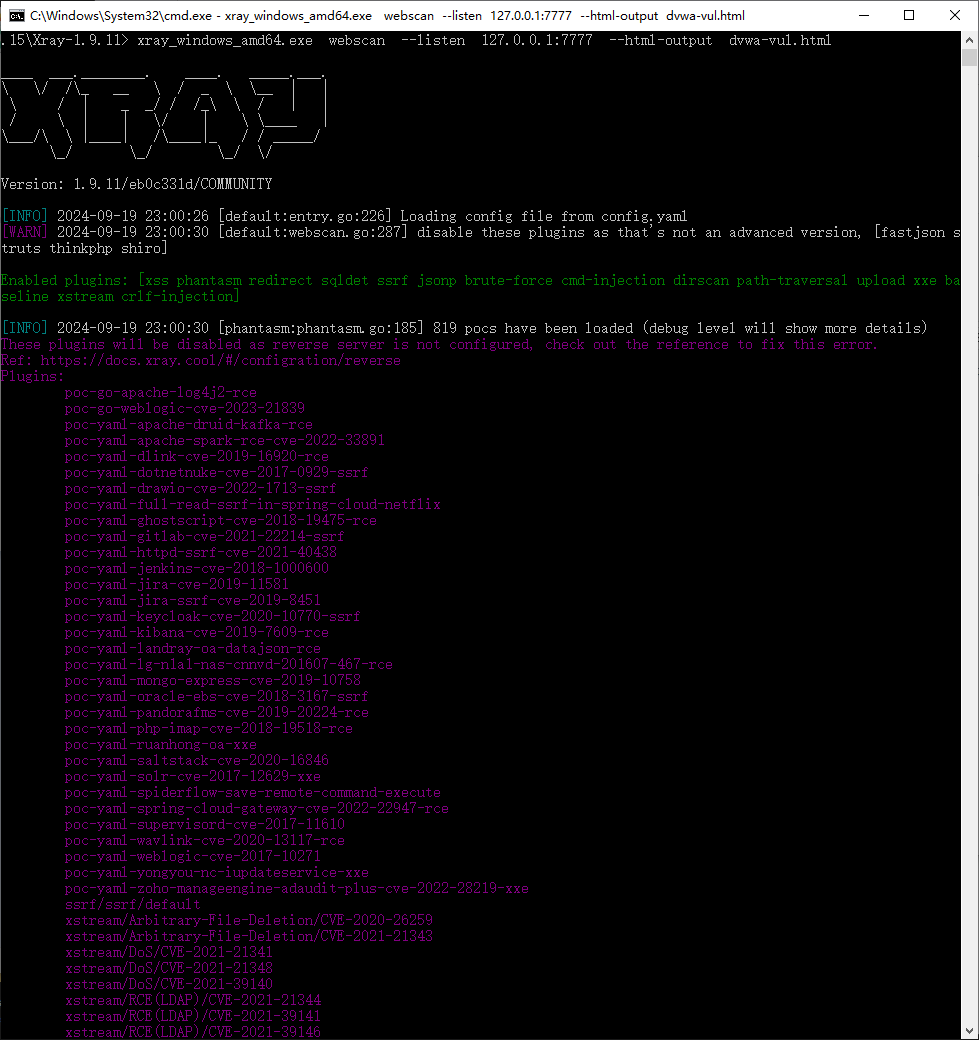

- 安装Xray 在Windows命令行中运行两次xray*.exe 第一次运行生成其config文件, 有需要的话, 对config做必要的修改; 修改后, 第二次运行 可执行其功能.

- 主动扫描

- 被动扫描

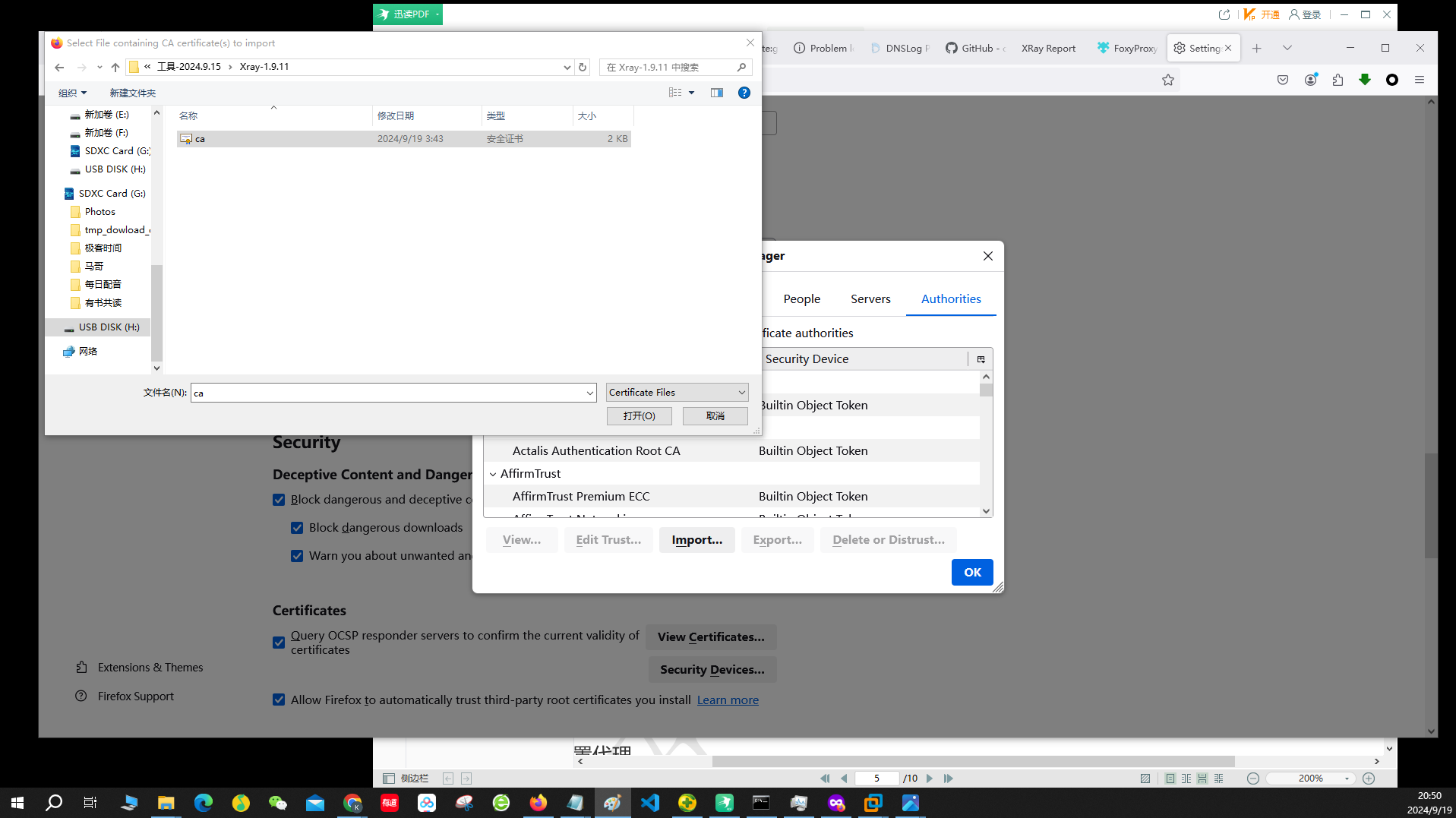

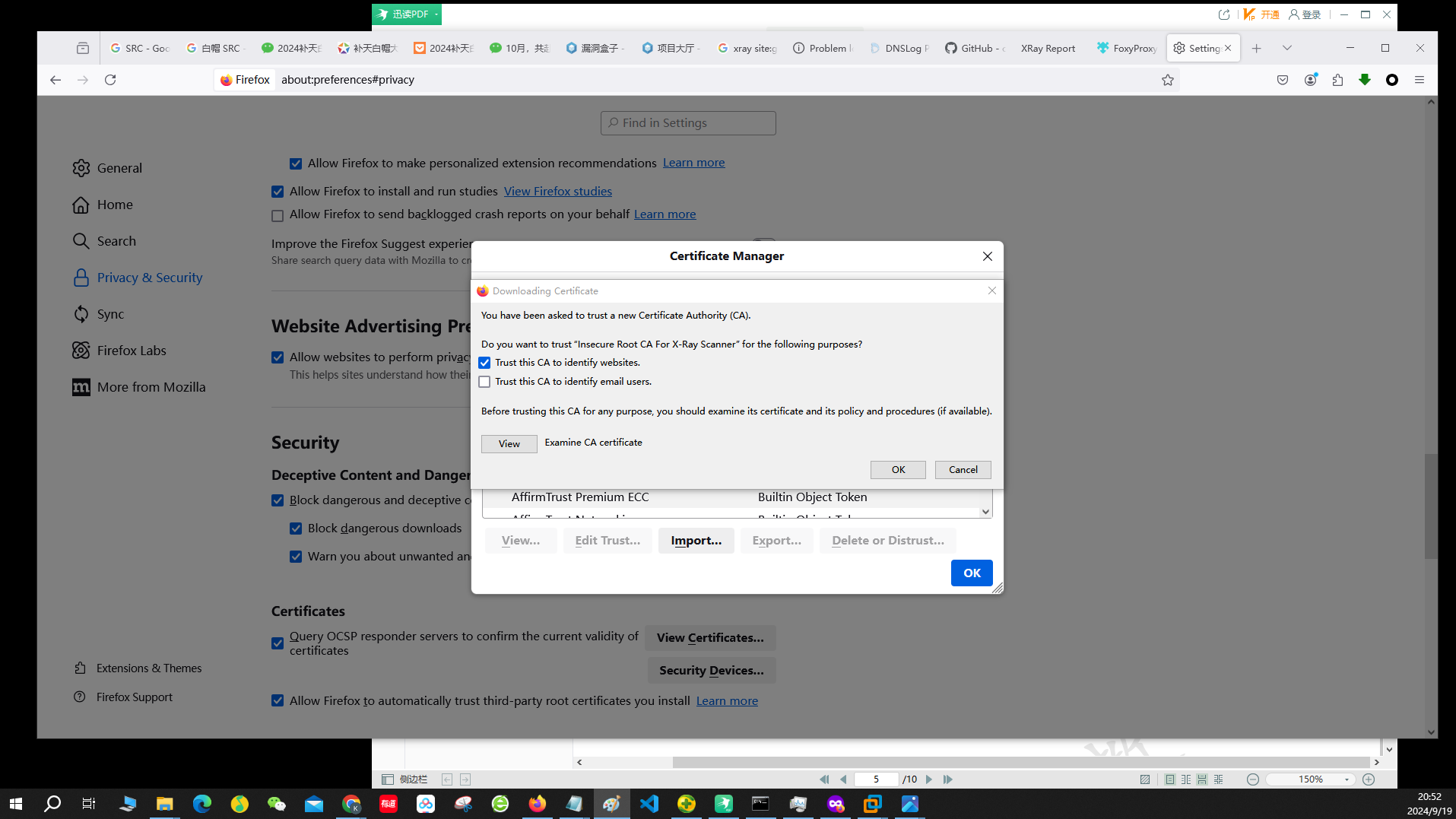

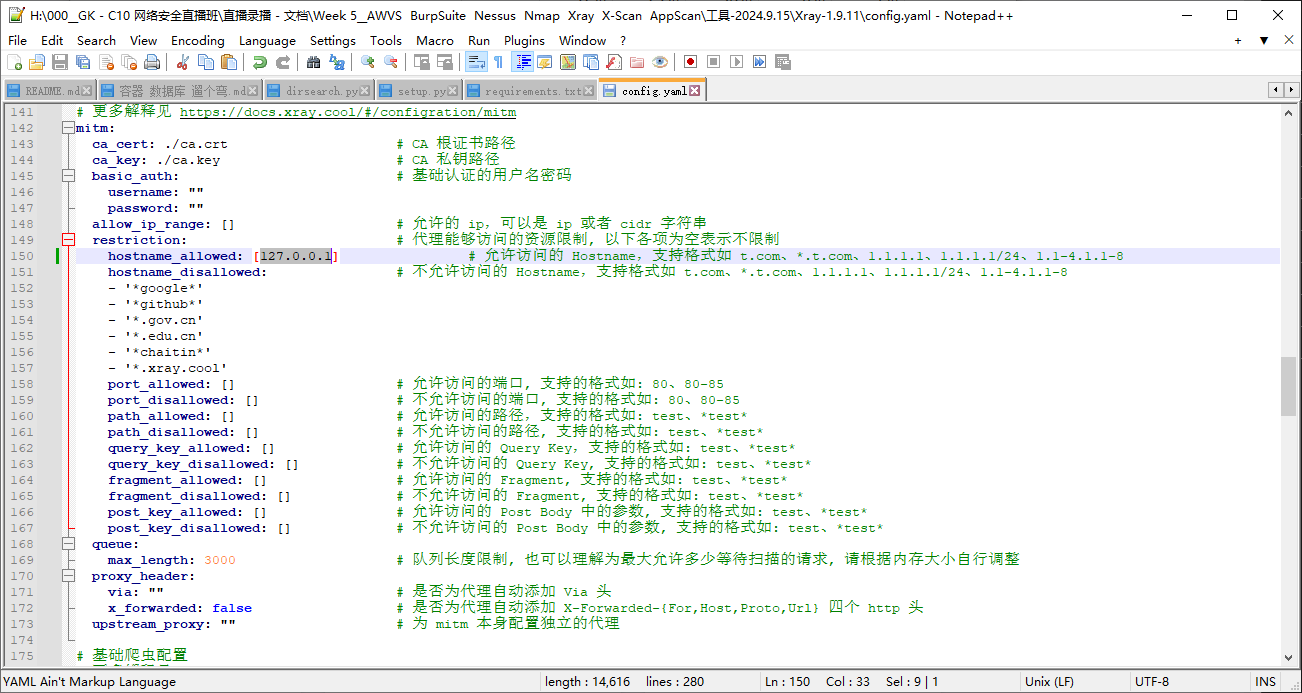

需要先生成ca证书, 在浏览器(火狐)设置中安装证书, 必要时修改config.yaml;

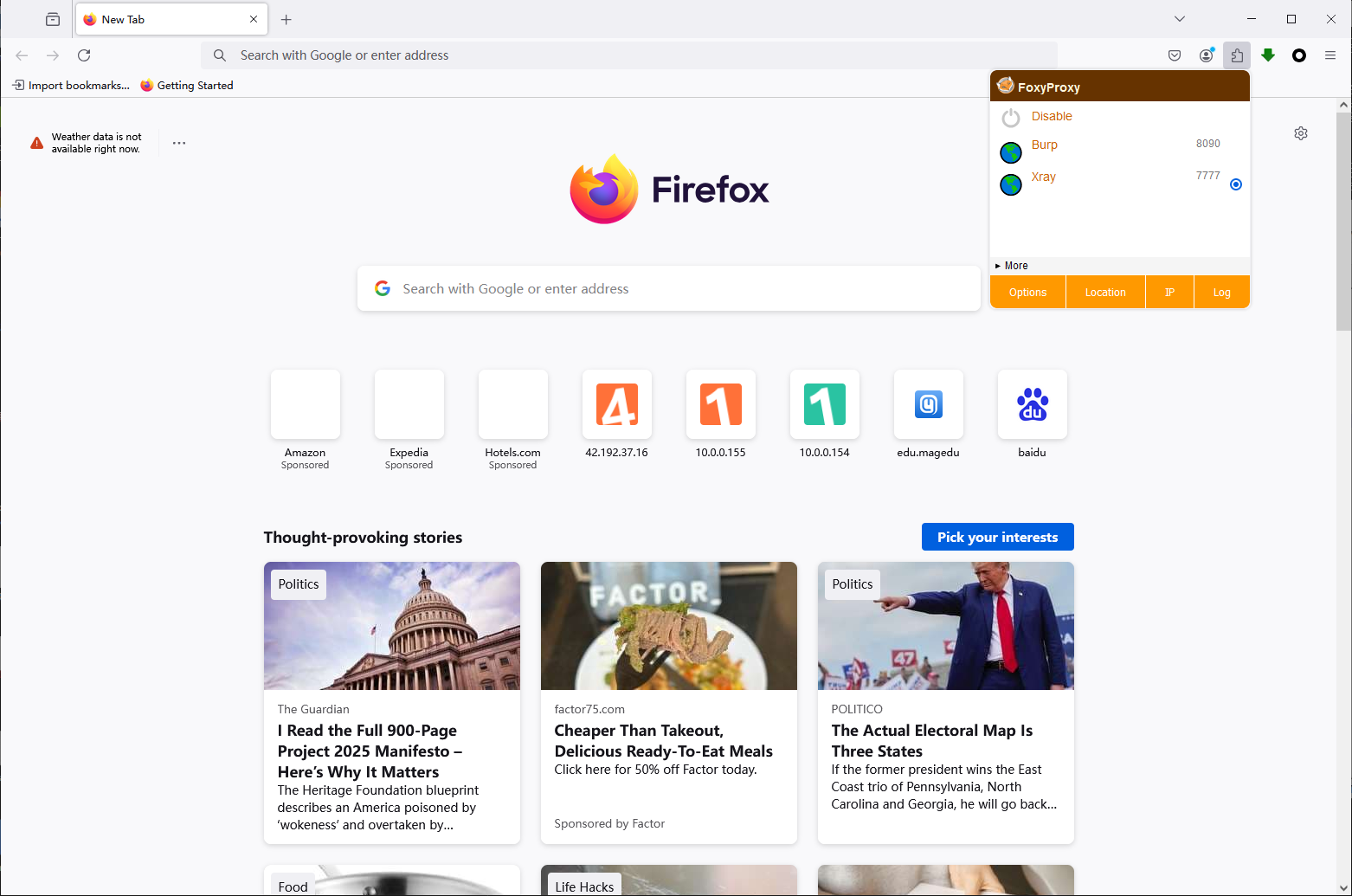

火狐浏览器安装FoxyProxy, 添加Xray准备监听的proxy项, 并选中该项;

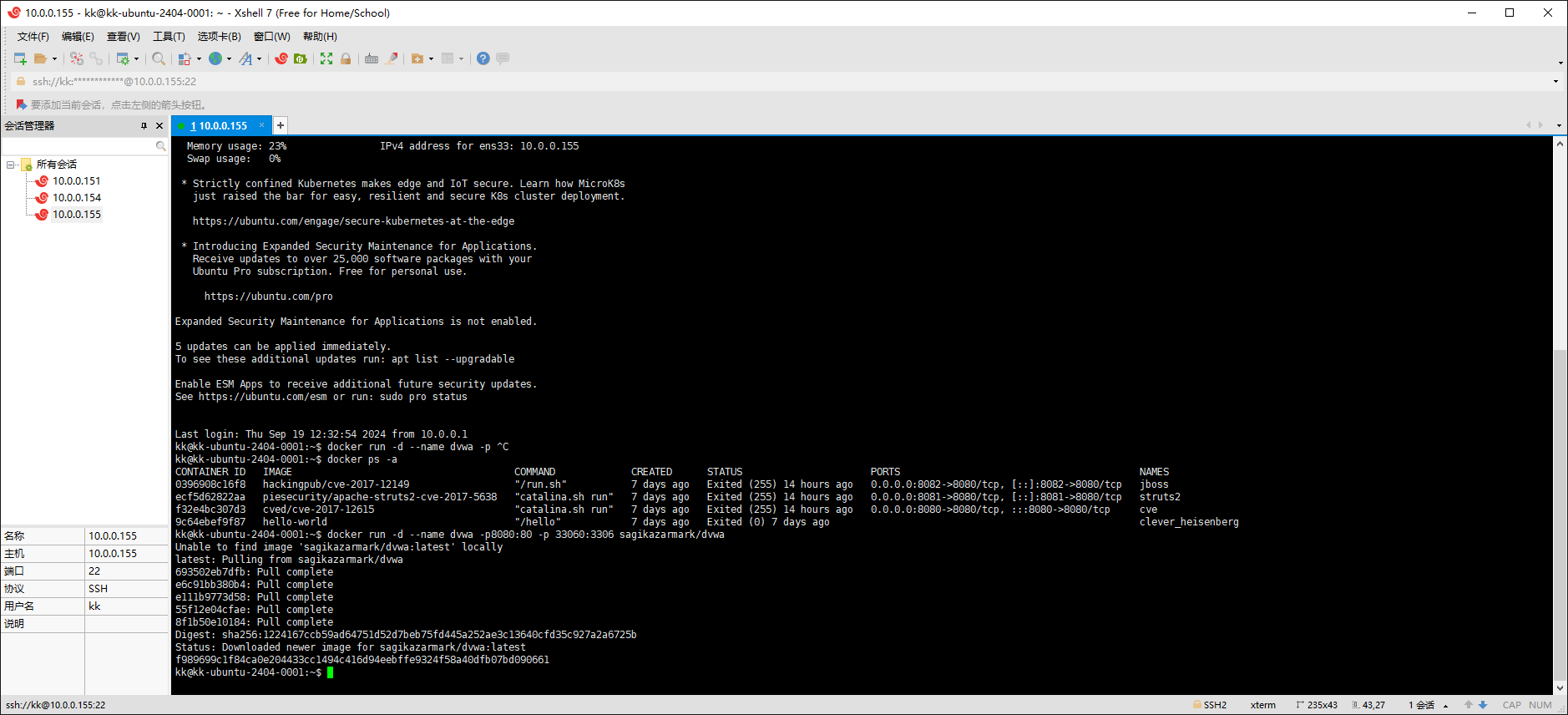

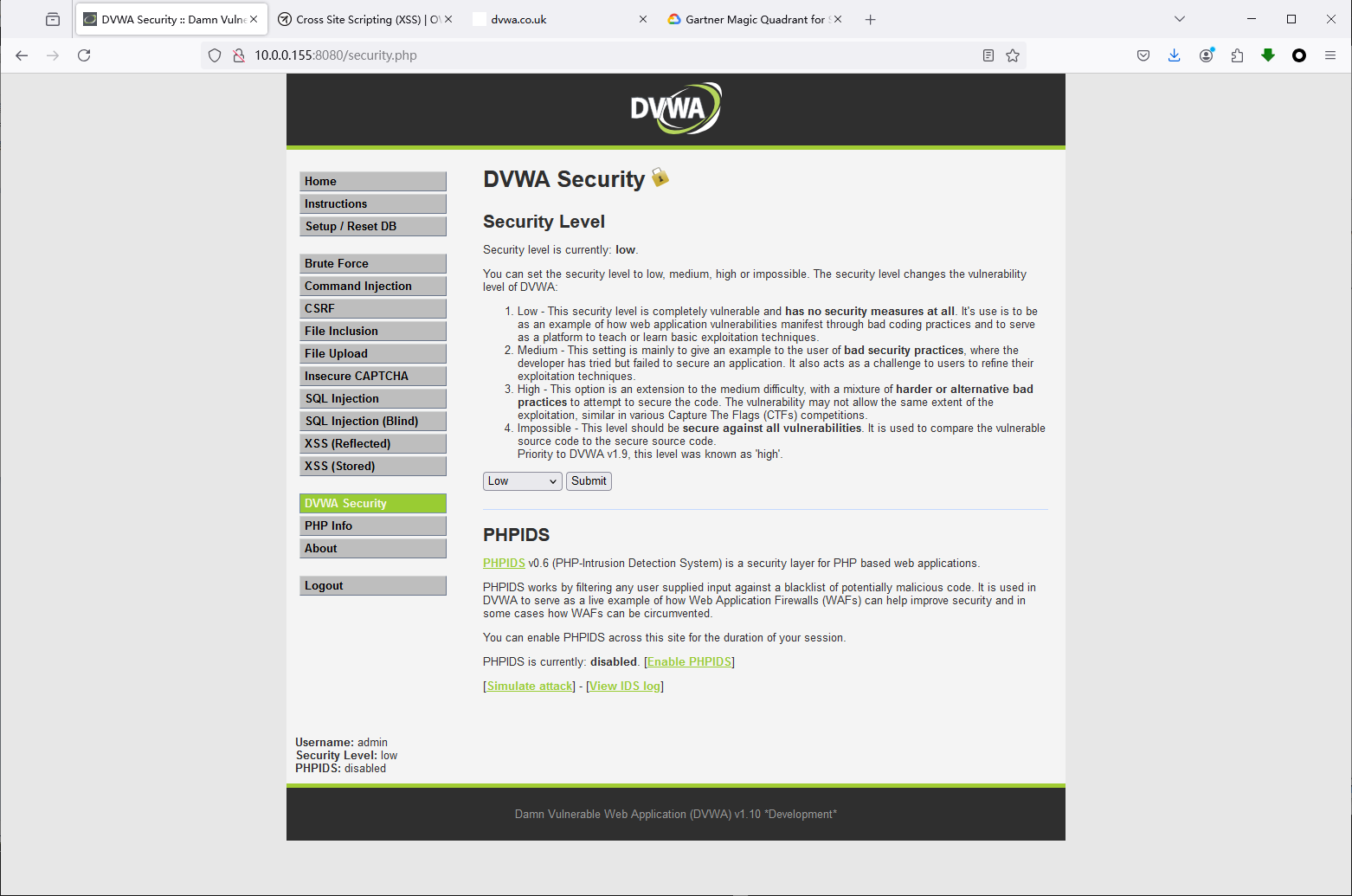

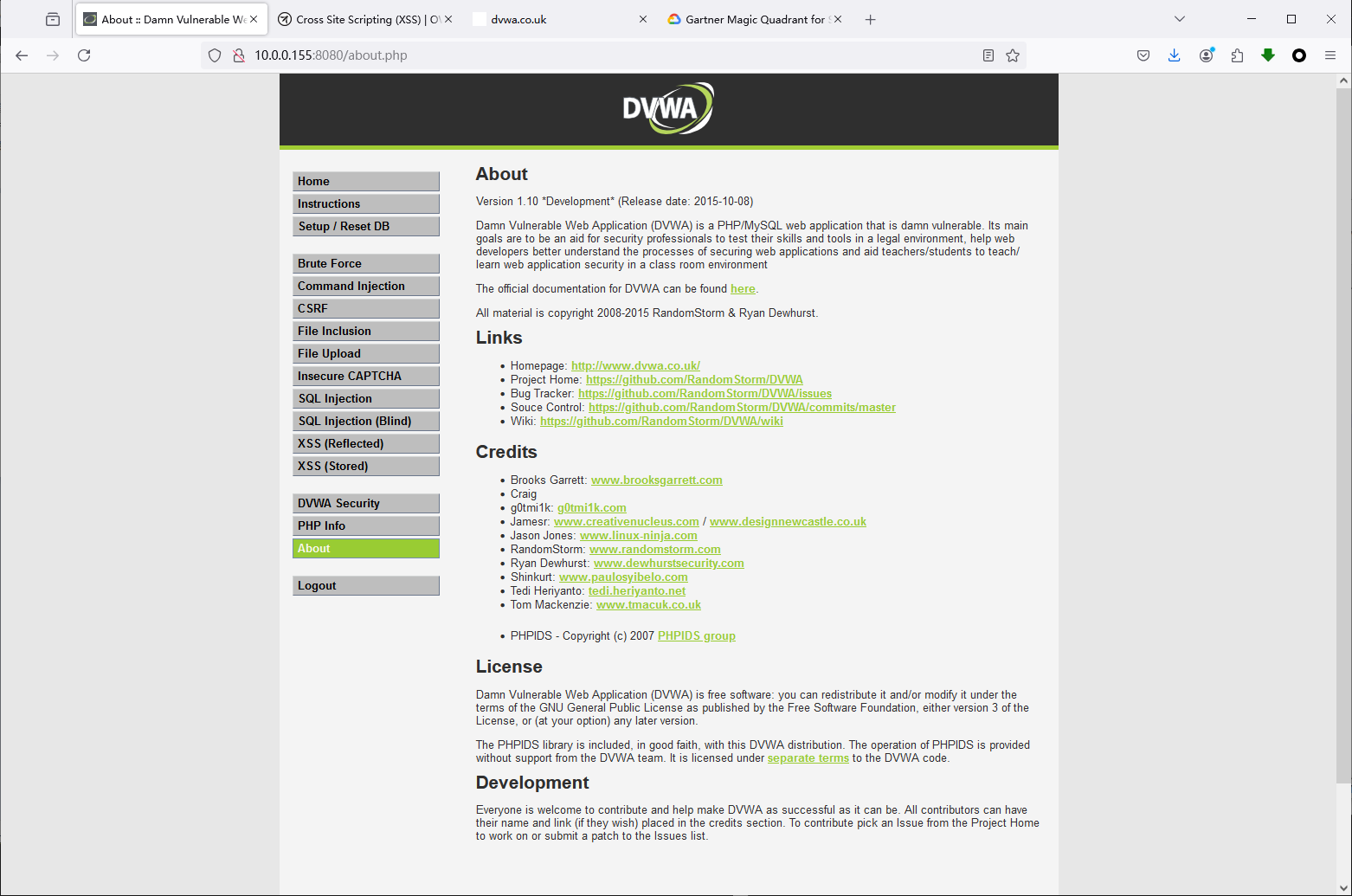

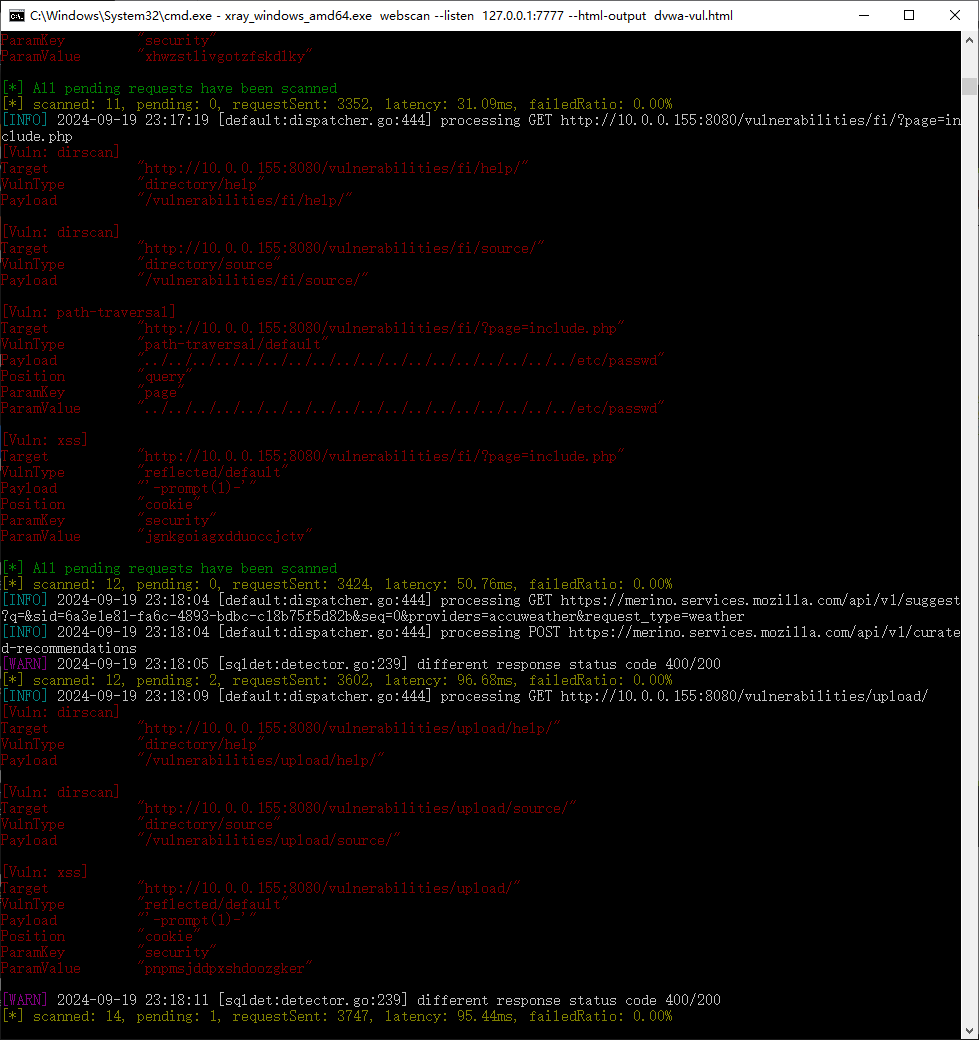

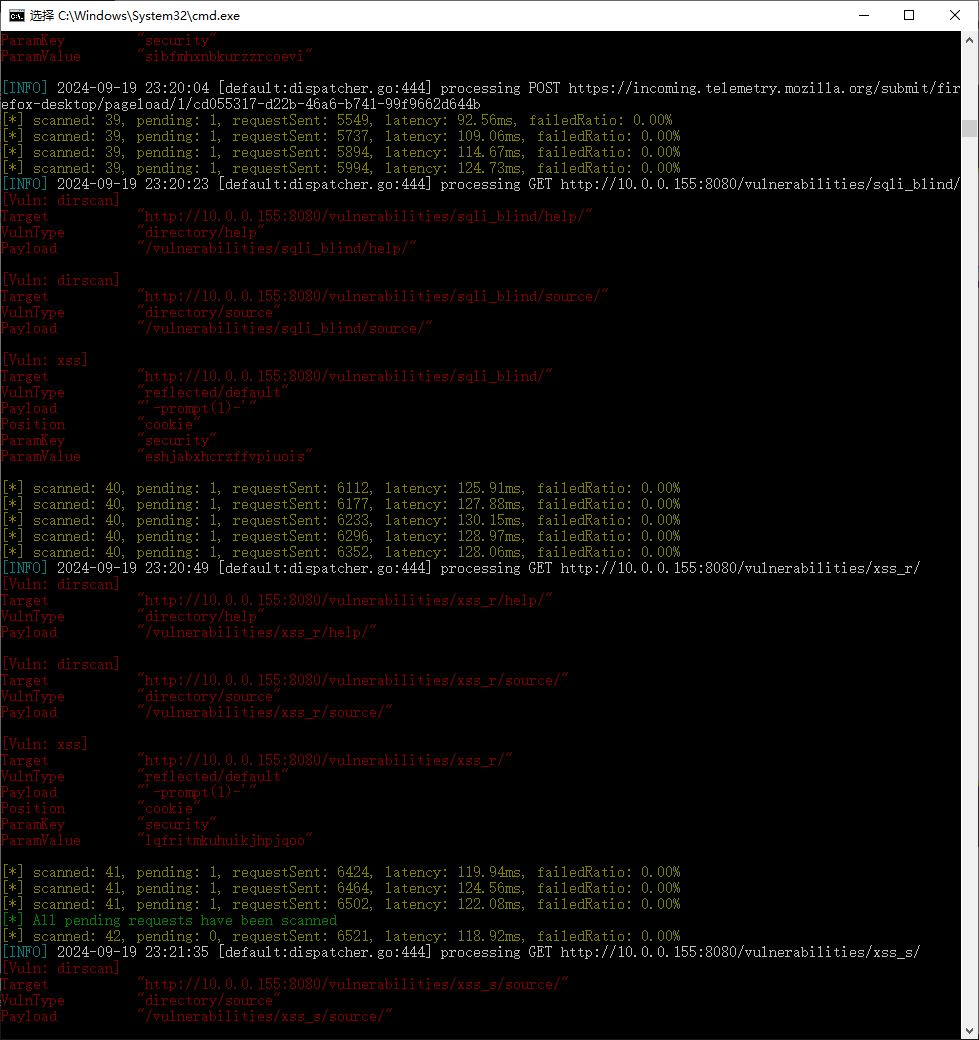

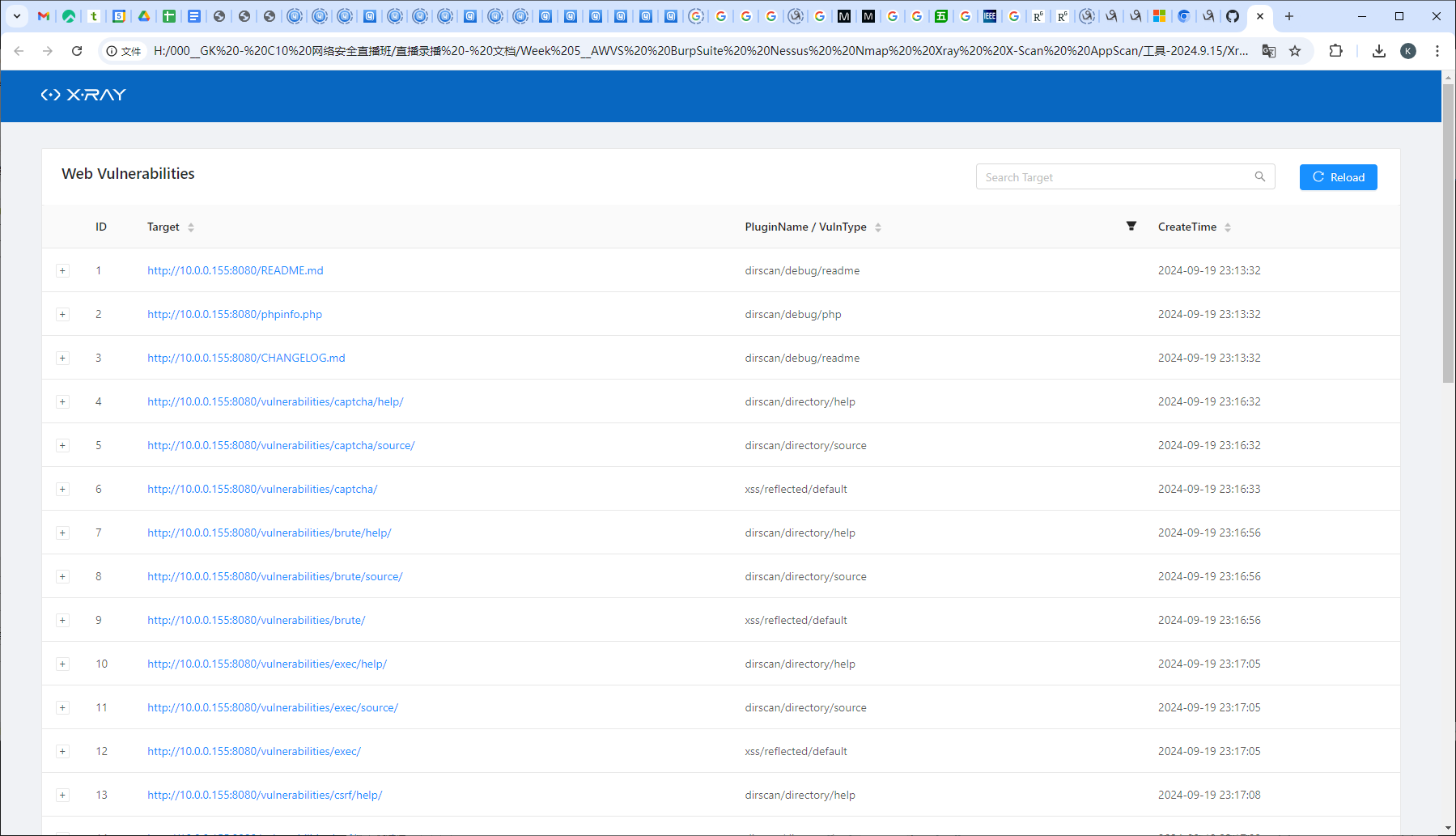

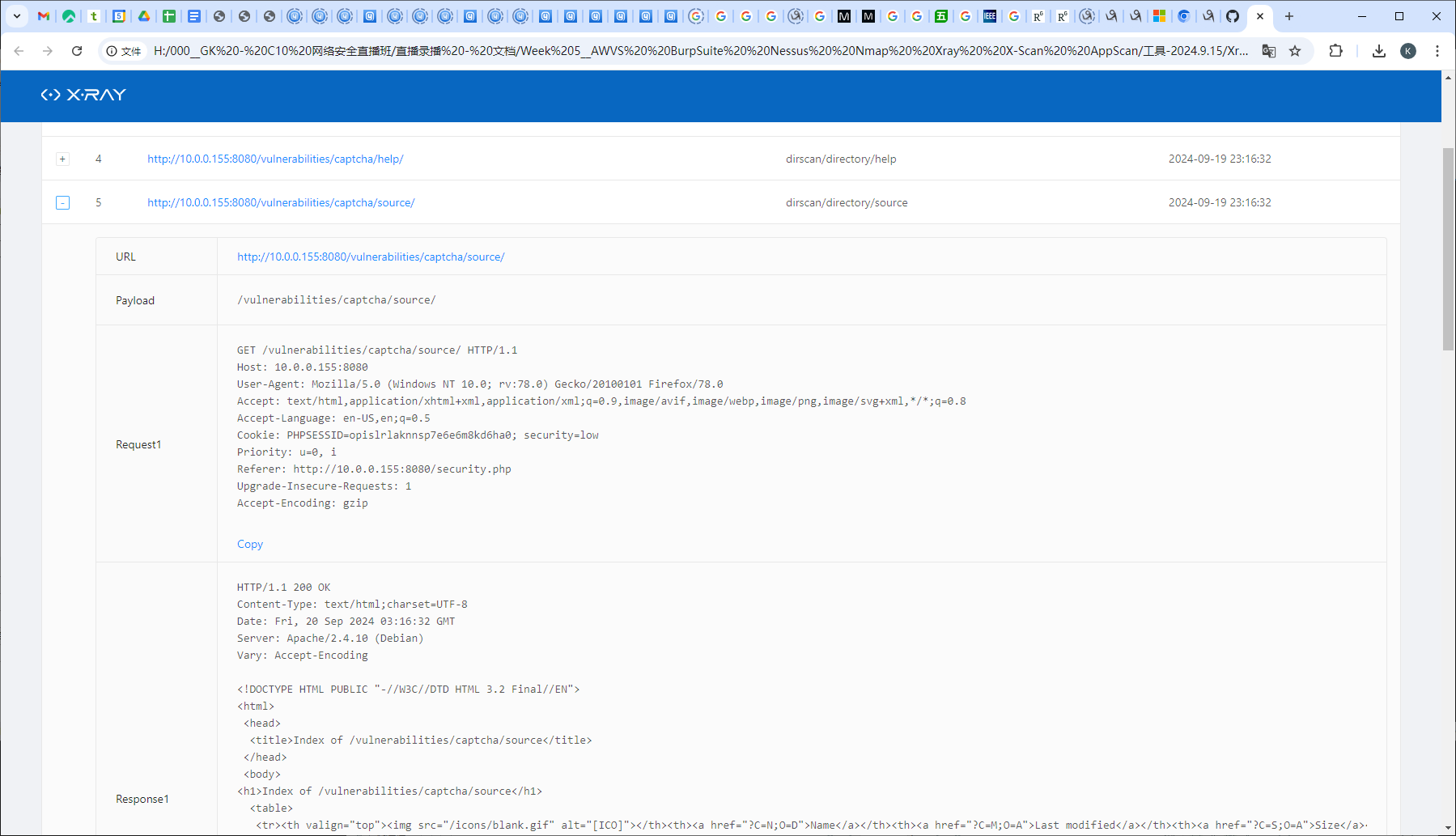

Windows命令行运行Xray监听命令; 本地docker开一个dvwa; 火狐浏览器访问该dvwa网站;

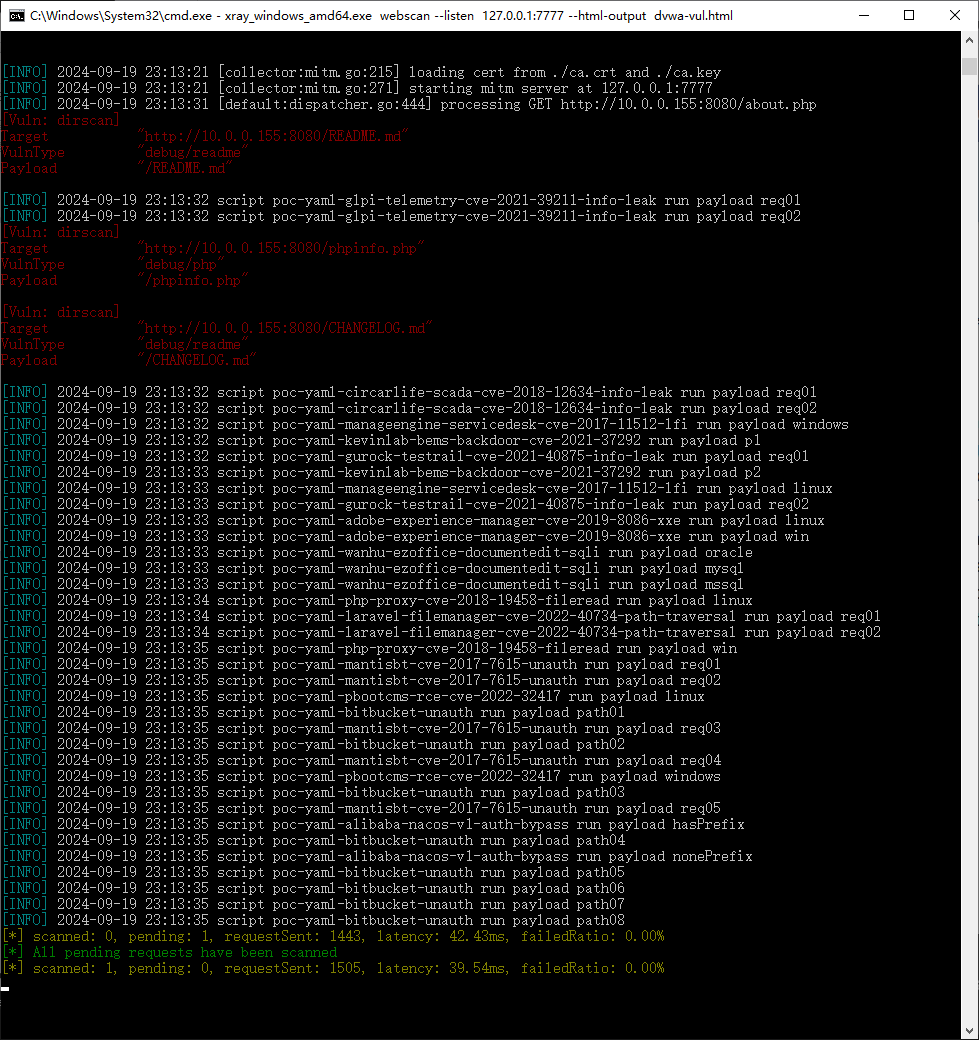

在人工手动点击网页的过程中, Xray也在做对应的scan, 在命令行反馈响应, 并生成对应的扫描报告

- 需要先生成ca证书, 在浏览器(火狐)设置中安装证书, 必要时修改config.yaml(事实上该实验中我没有设置mitm.restriction.hostname_allowed参数);

- 火狐浏览器安装FoxyProxy, 添加Xray准备监听的proxy项, 并选中该项;

- Windows命令行运行Xray监听命令; 本地docker开一个dvwa; 火狐浏览器访问该dvwa网站;

- 在人工手动点击网页的过程中, Xray也在做对应的scan, 在命令行反馈响应, 并生成对应的扫描报告

3、分别使用Nessus和AWVS扫描任一SRC允许测试的目标,要求Nessus提供主机扫描报告,AWVS提供应用扫描报告

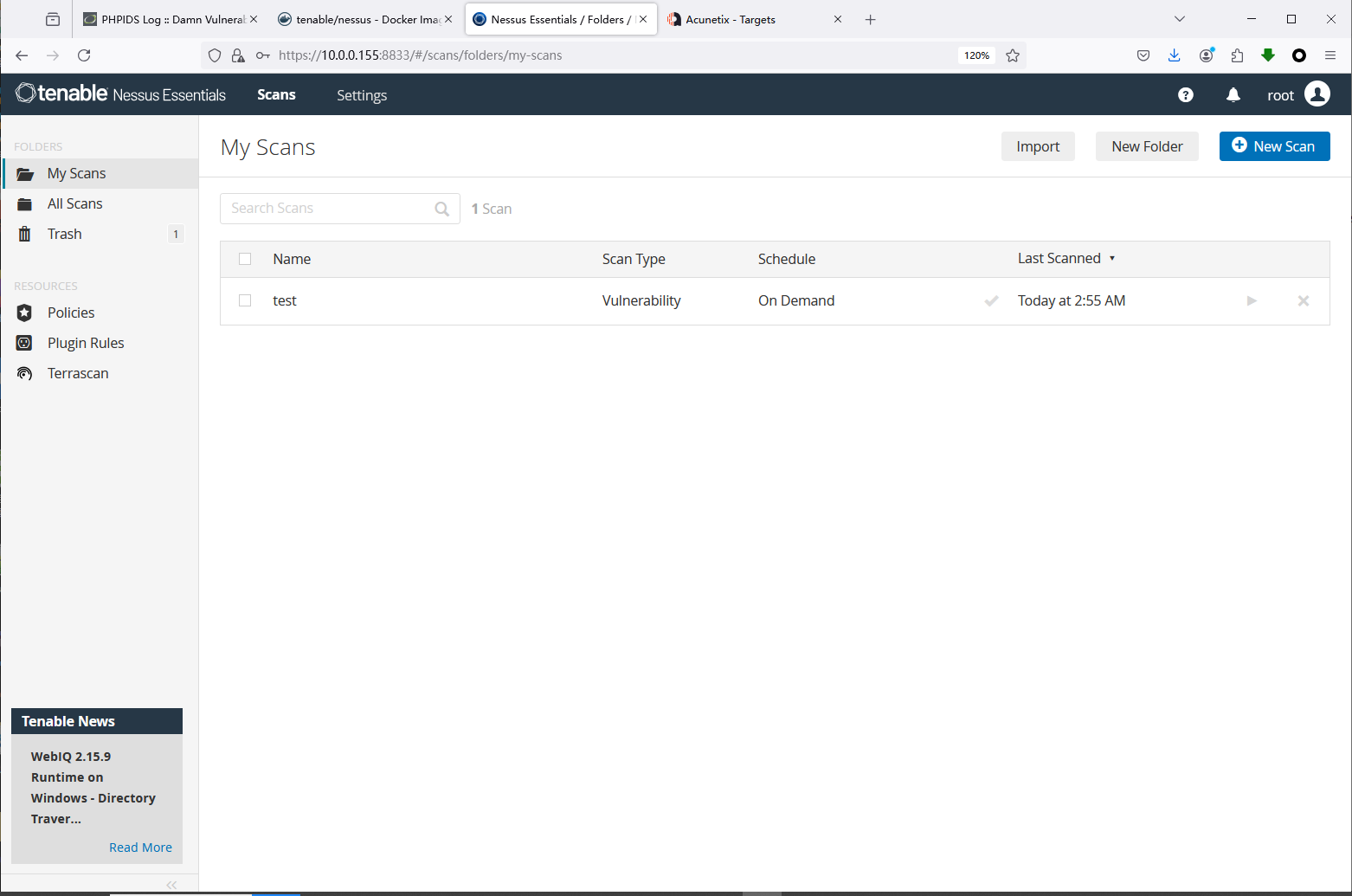

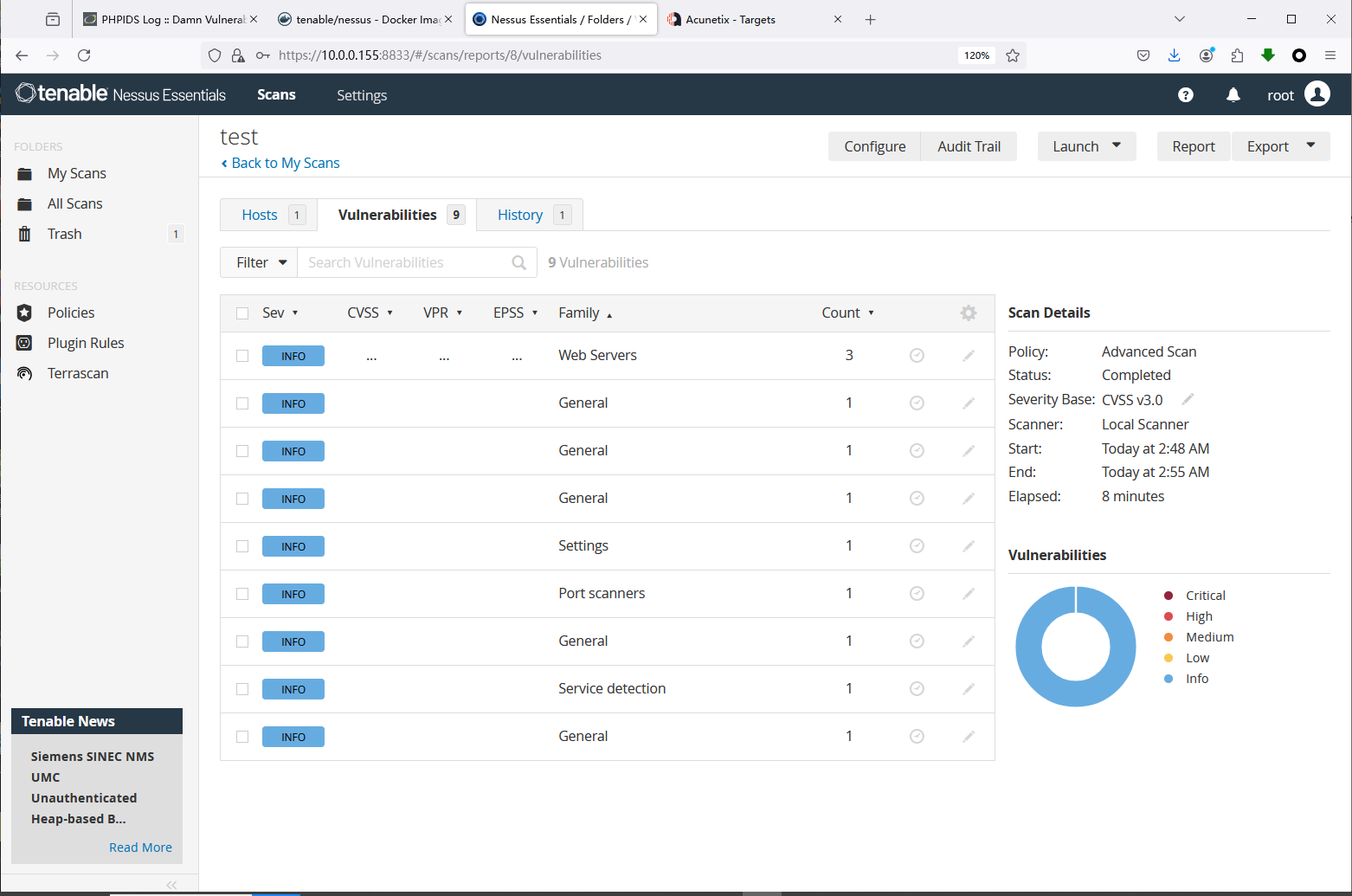

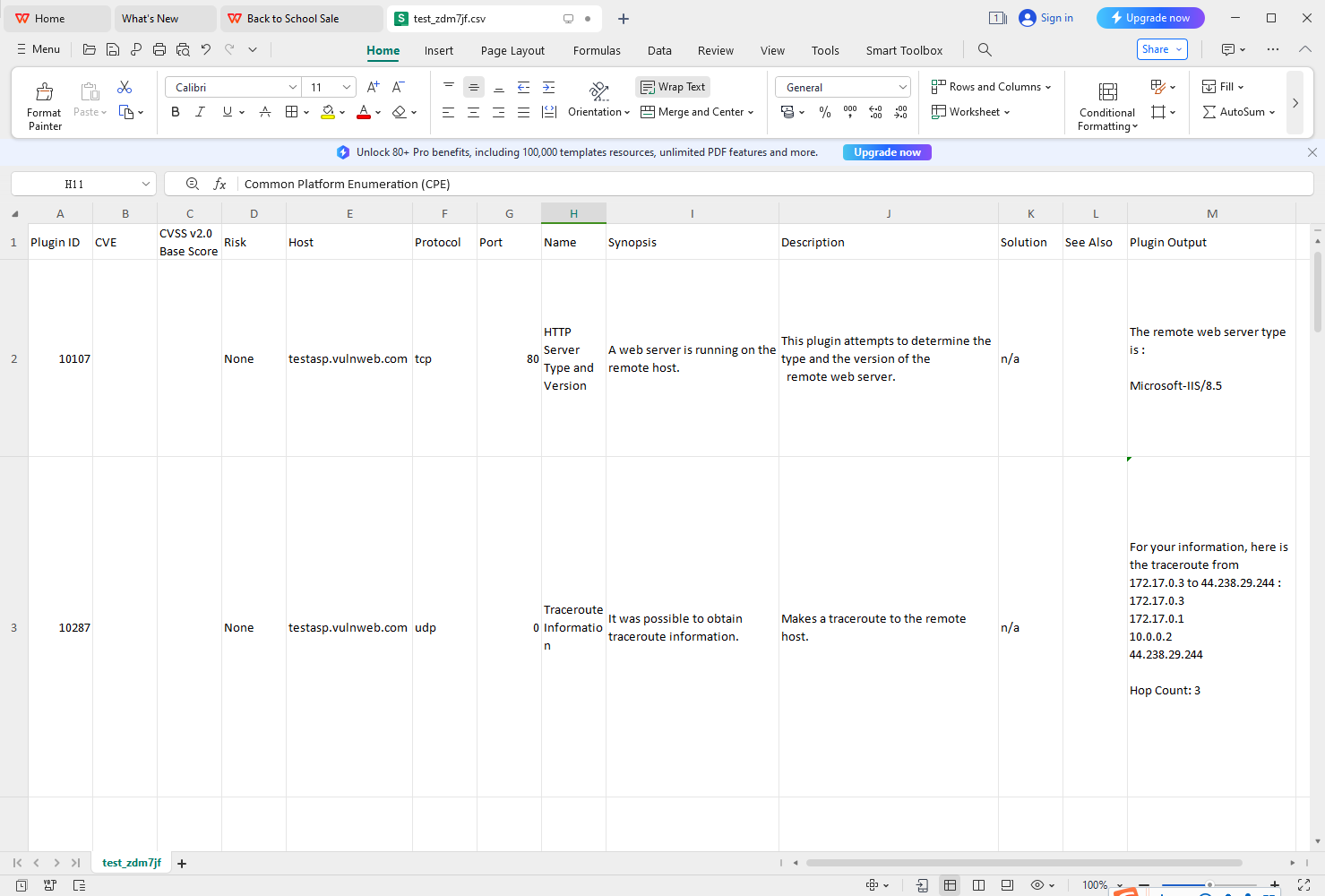

a. Nessus

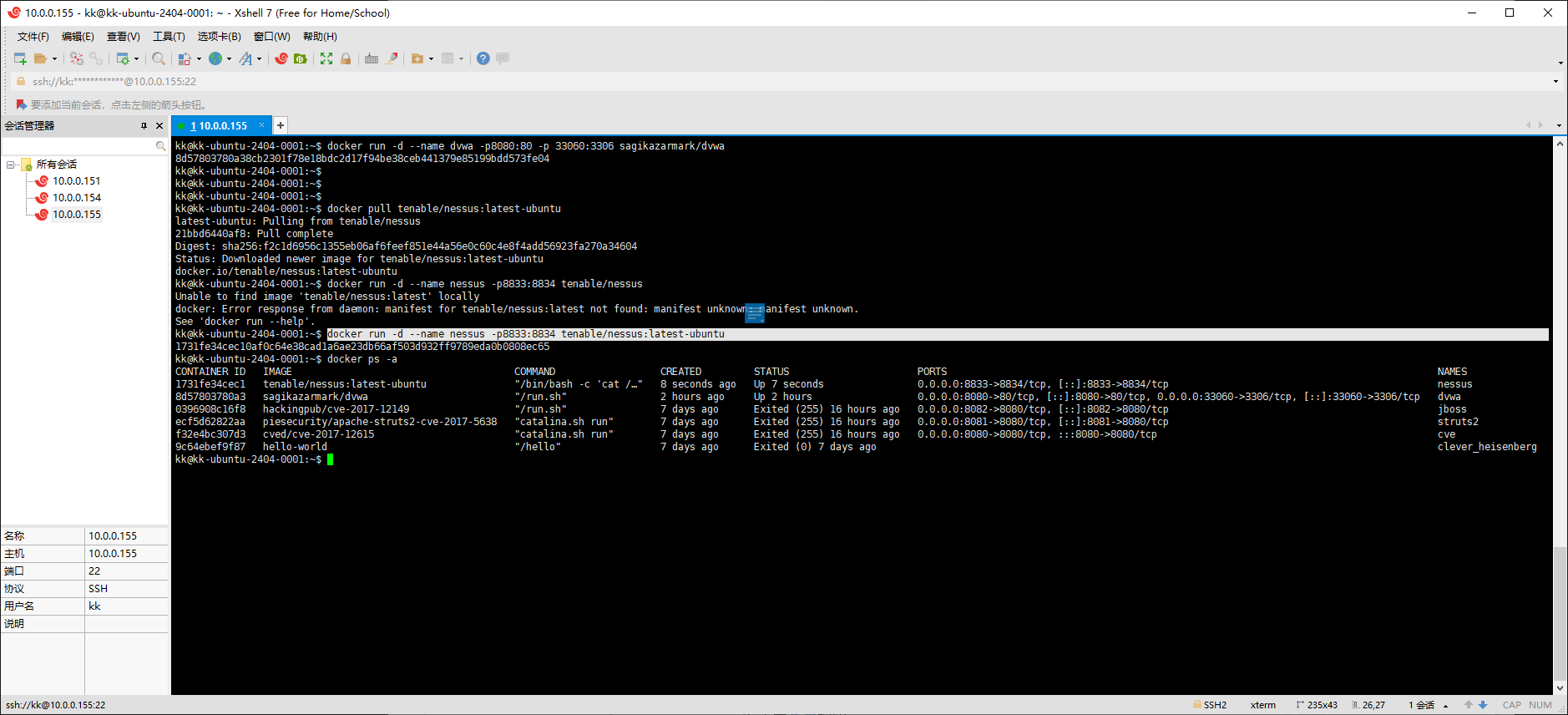

使用Docker下载Nessus镜像 并 开启;

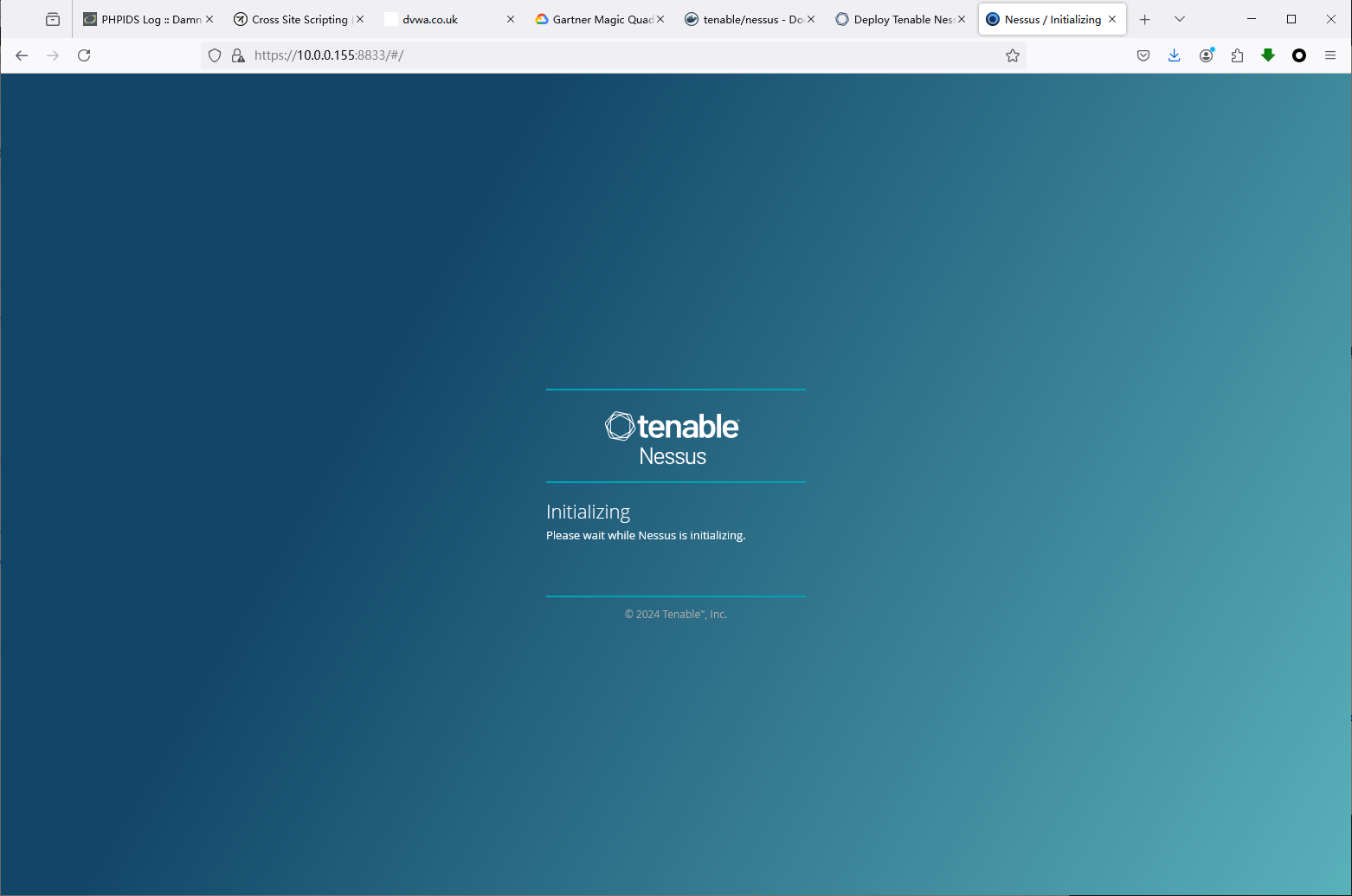

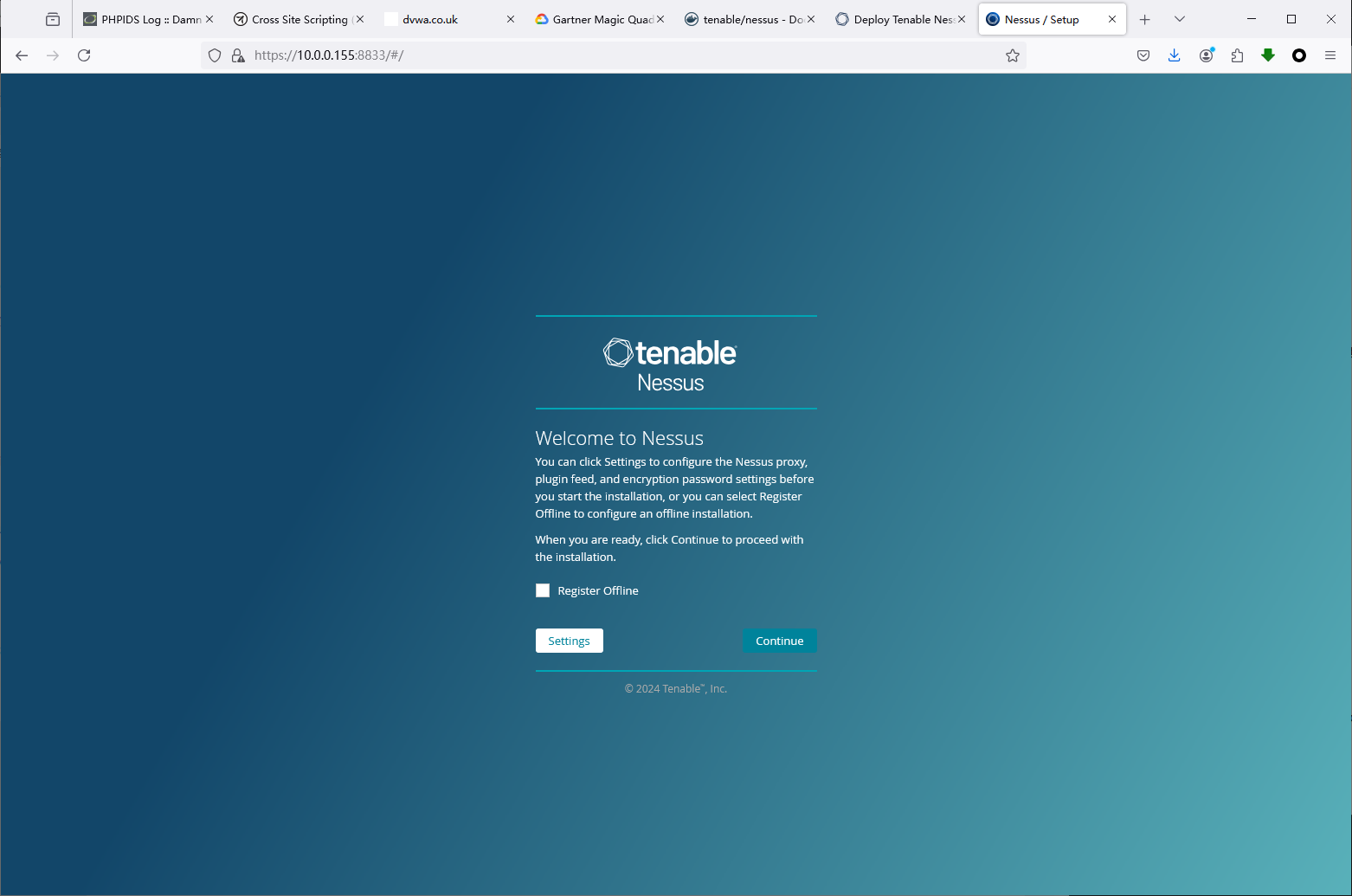

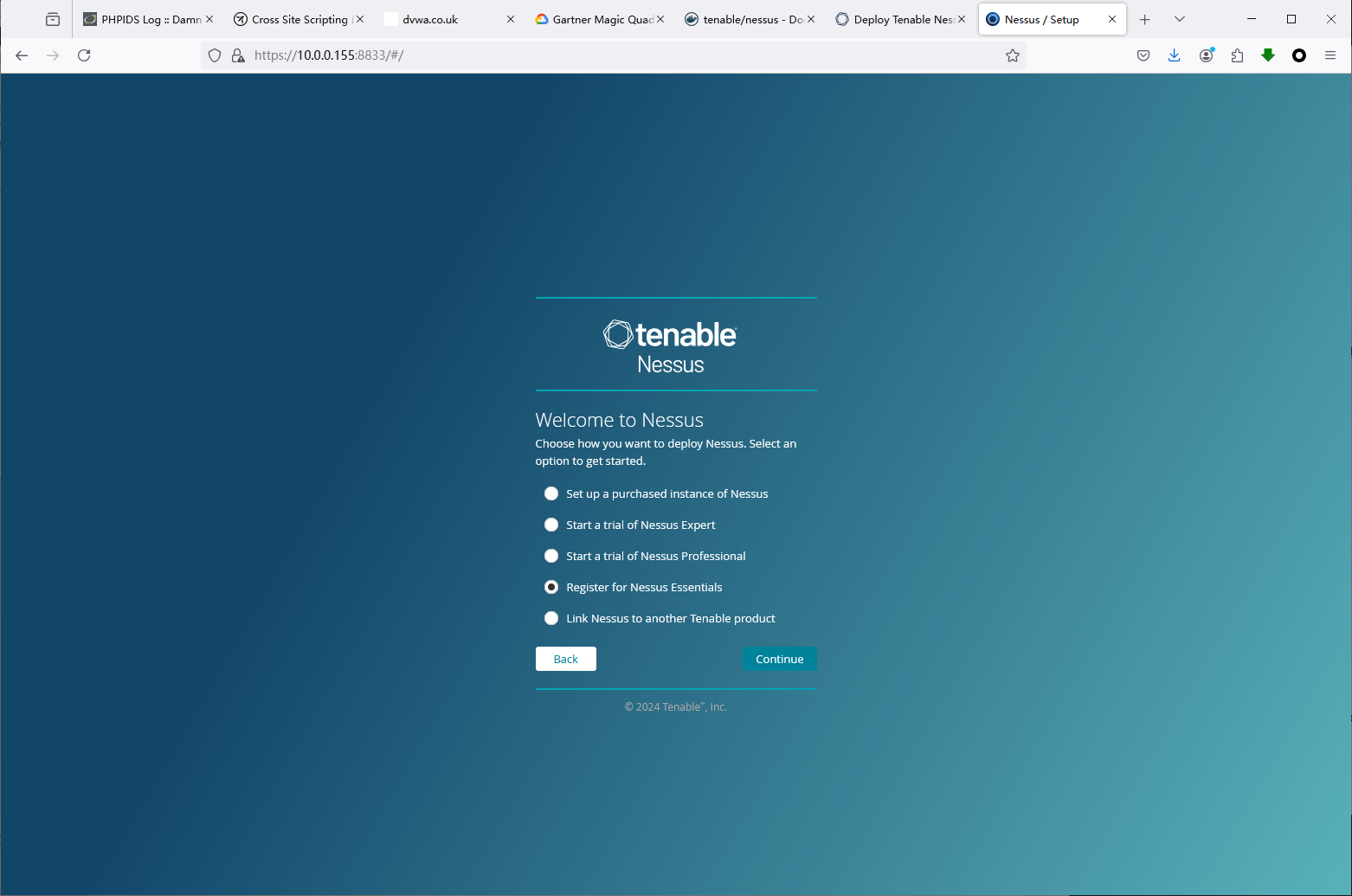

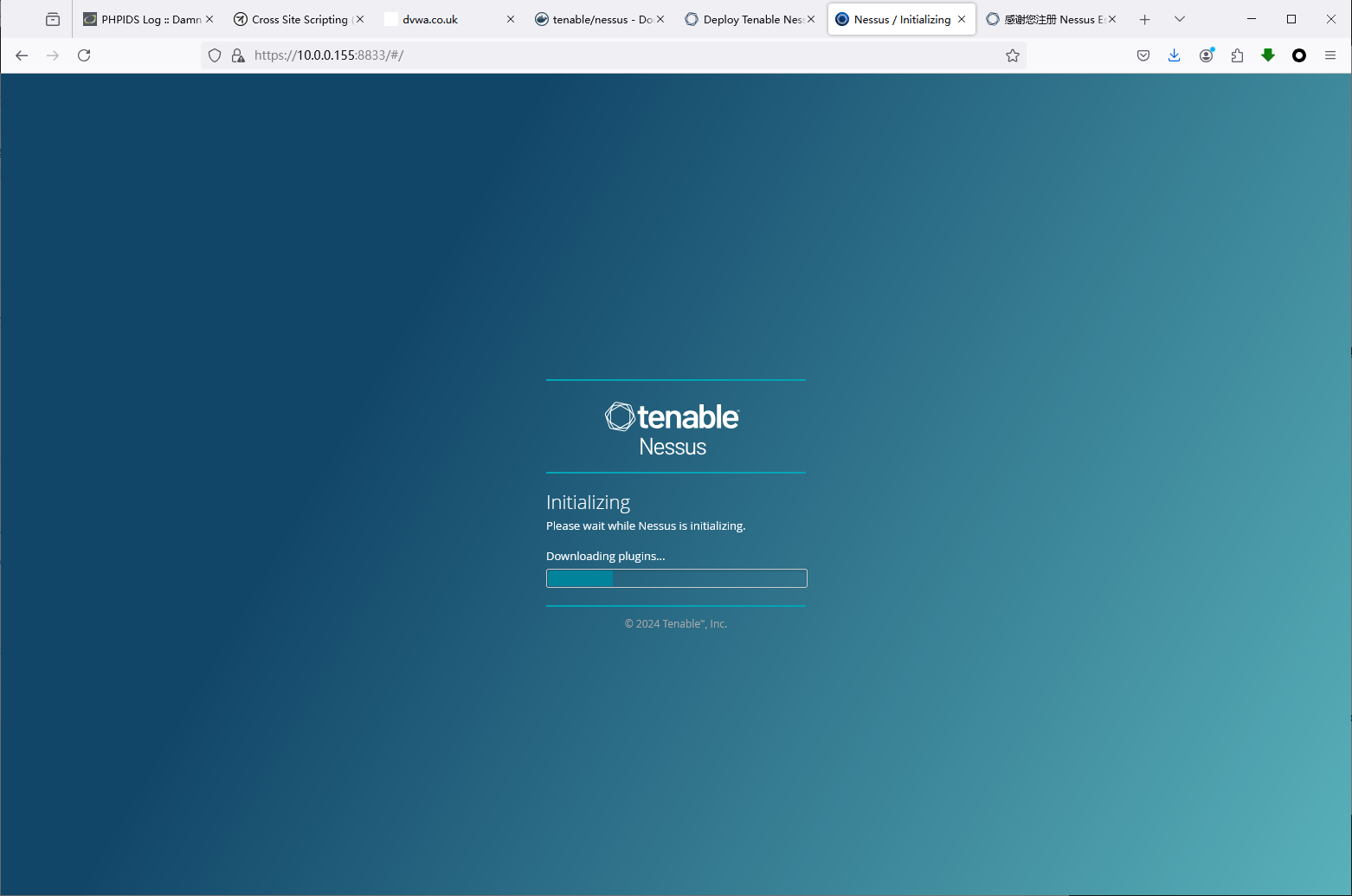

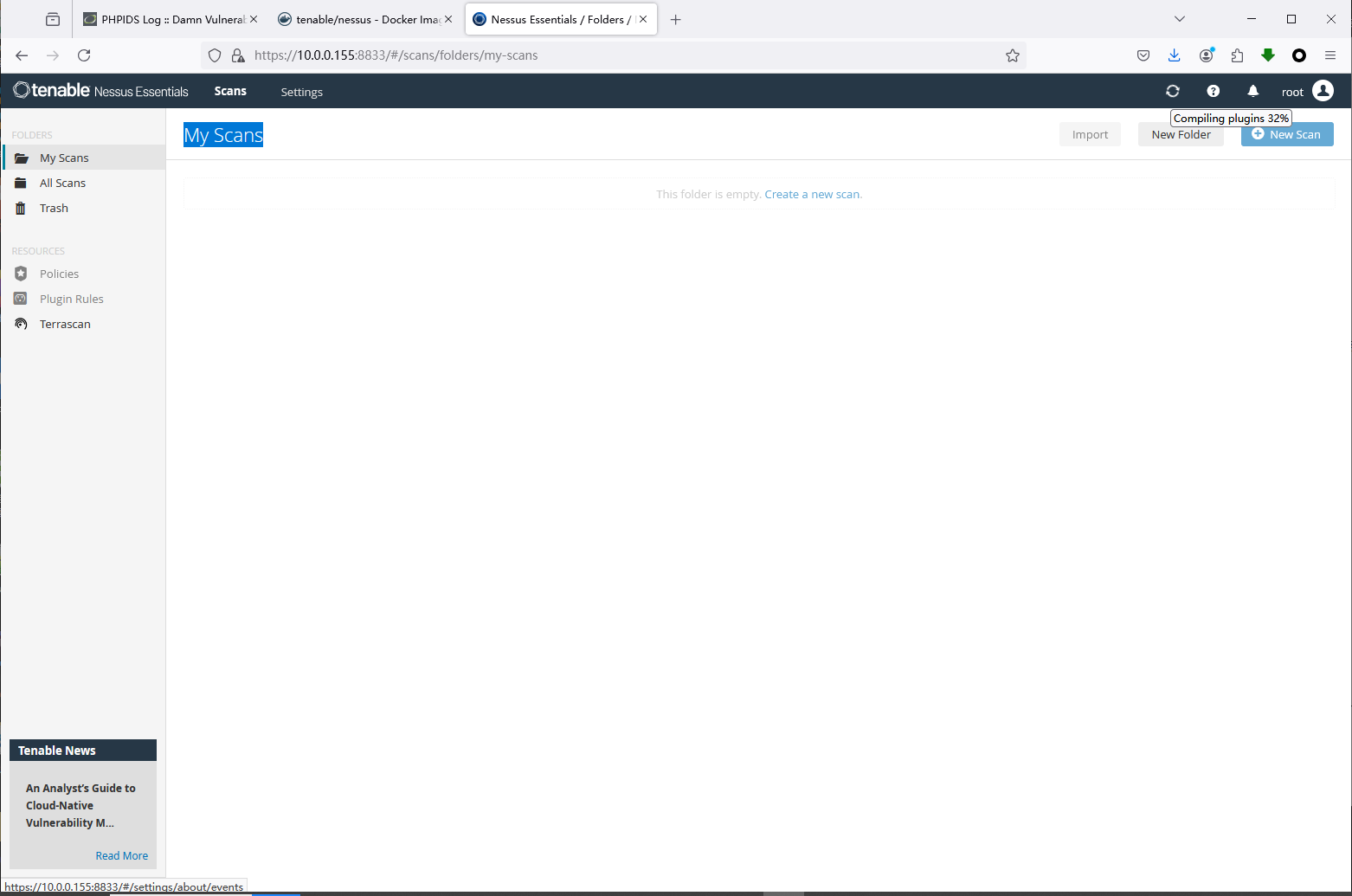

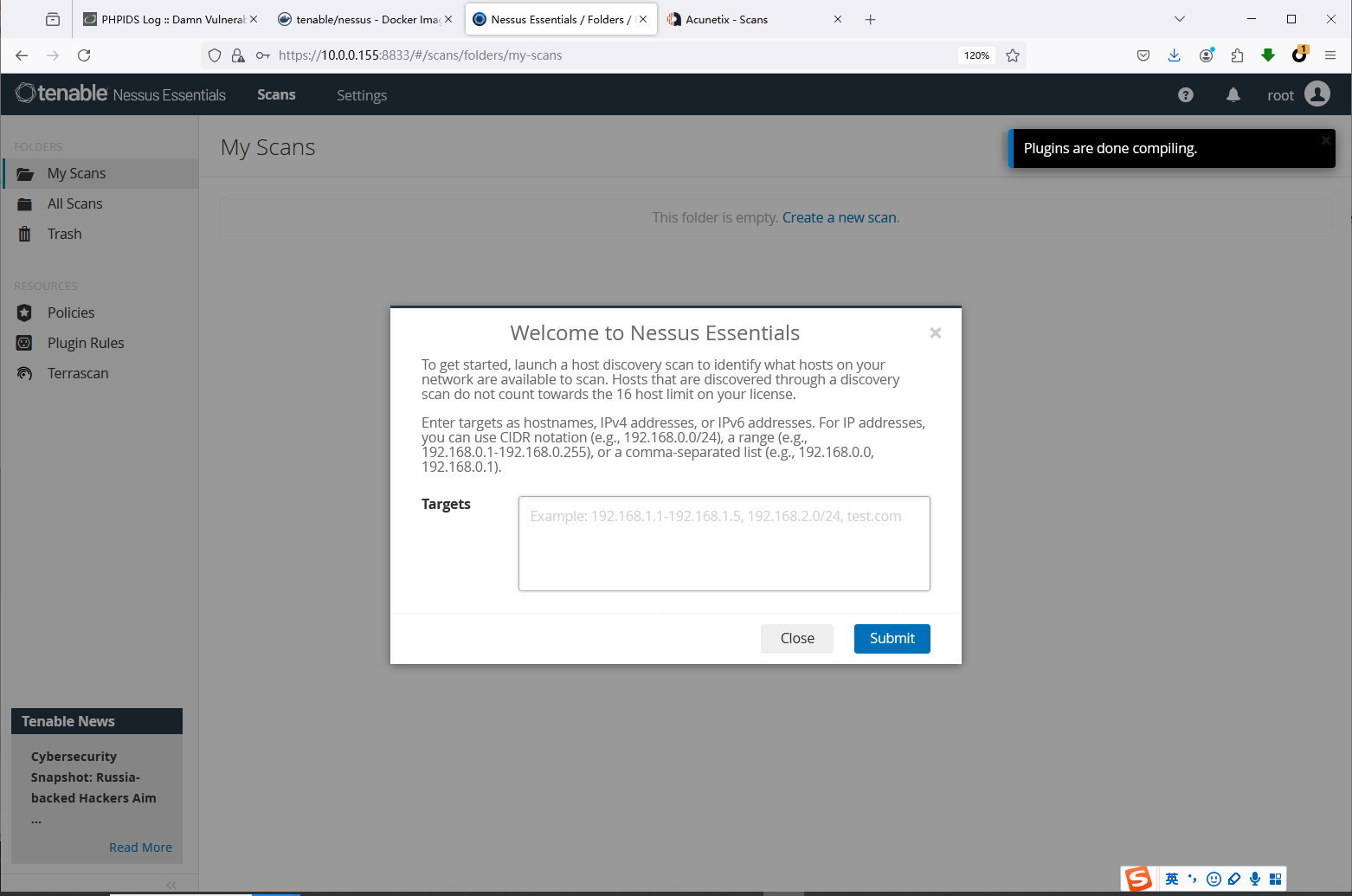

在本地使用浏览器访问Nessus, 并完成 初始化(包括激活-创建用户-初始化)-下载插件-编译插件

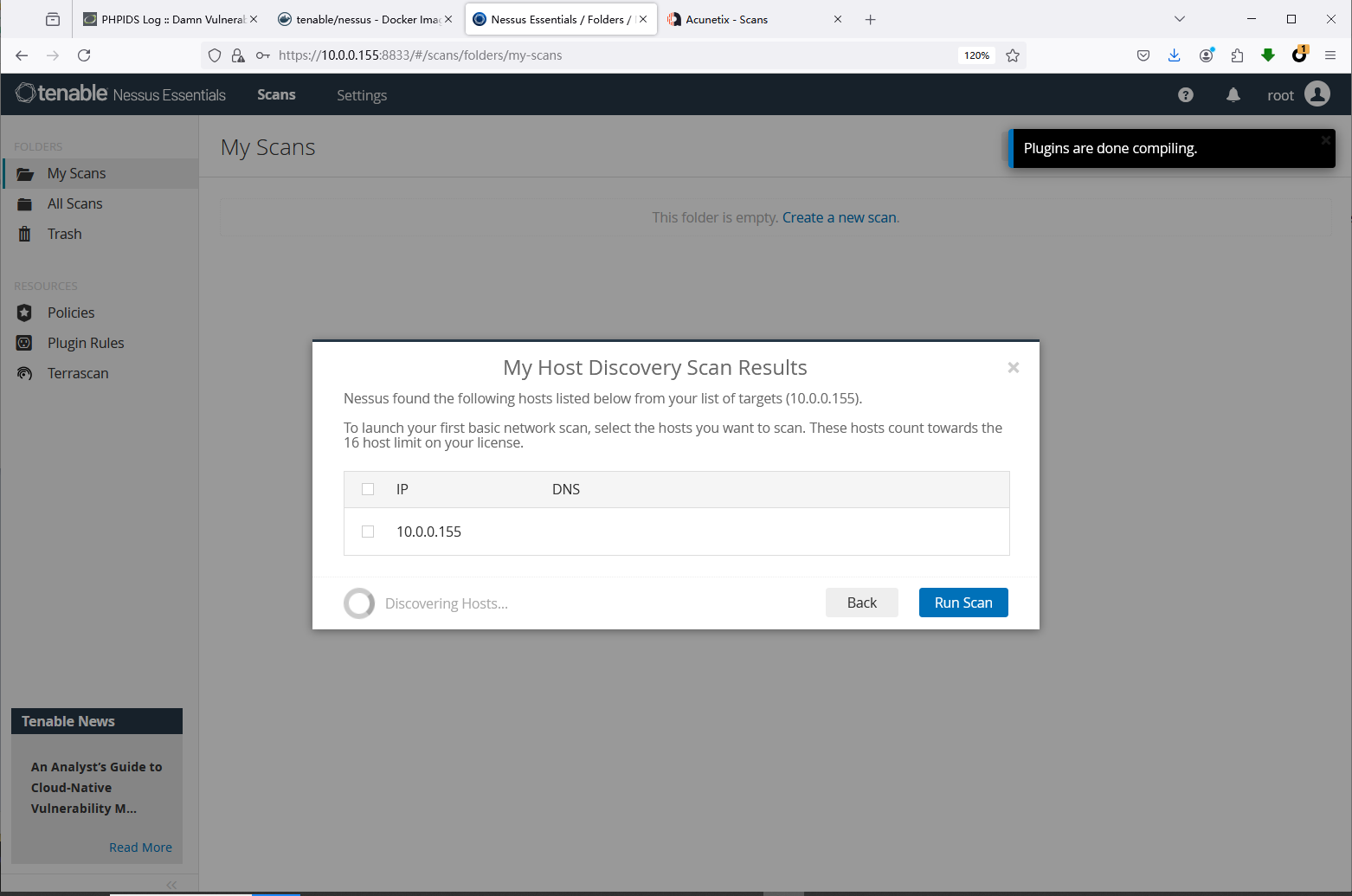

使用Nessus扫描目标主机, 并生成报告

- 使用Docker下载Nessus镜像 并 开启;

- 在本地使用浏览器访问Nessus, 并完成 初始化(包括激活-创建用户-初始化)-下载插件-编译插件;

- 使用Nessus扫描目标主机, 并生成报告.

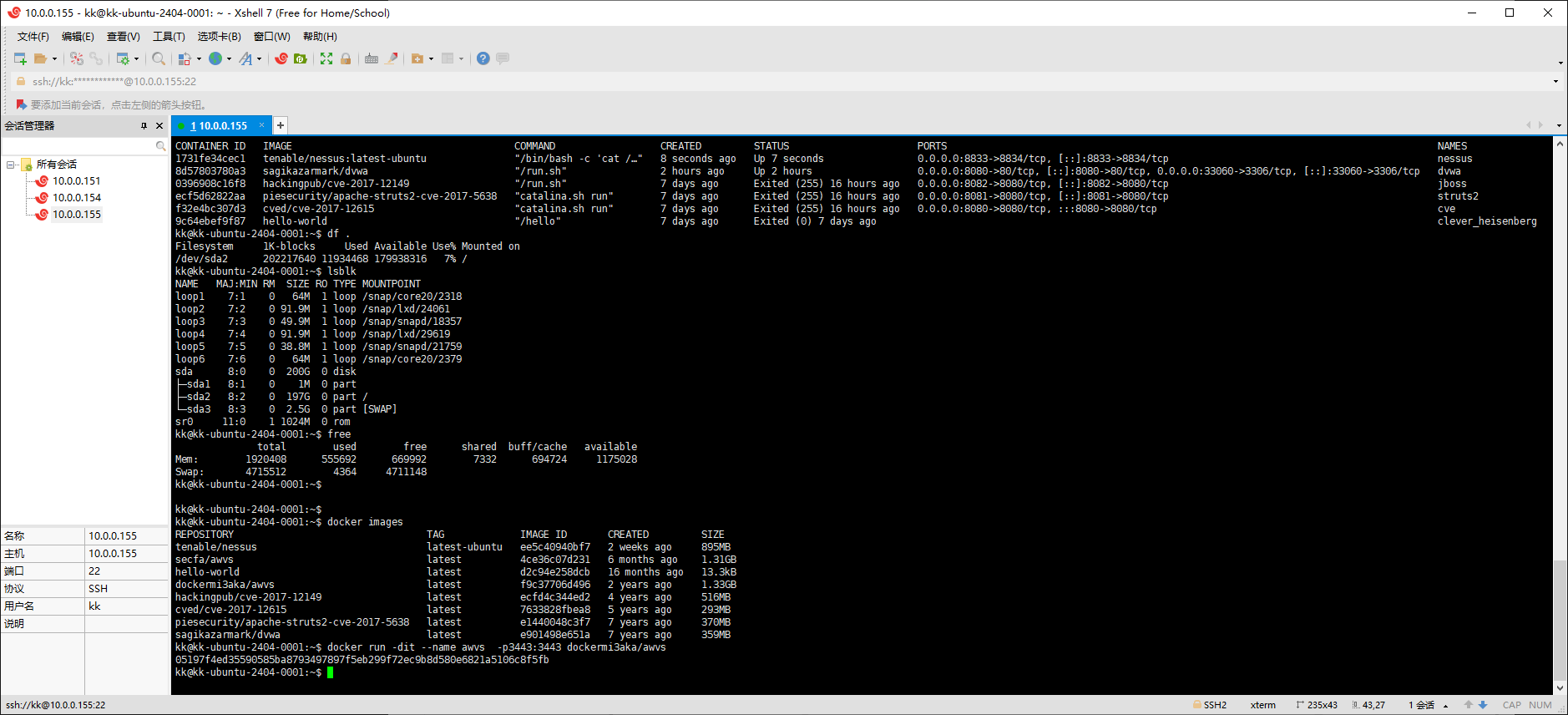

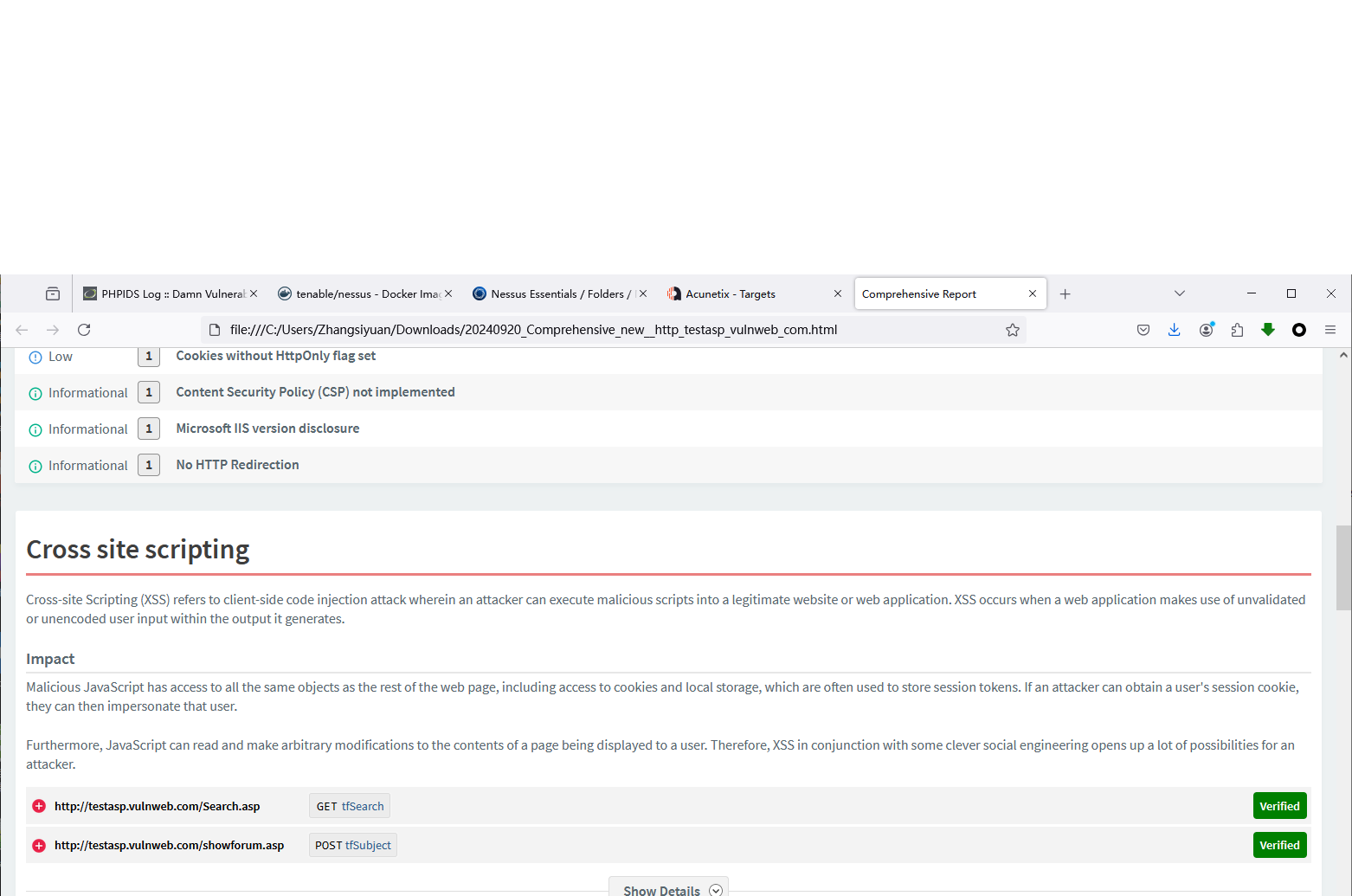

b. AWVS

使用Docker下载AWVS镜像, 并以此开启一个容器;

在本地浏览器中, 访问该容器上部署的AWVS应用, 并登陆

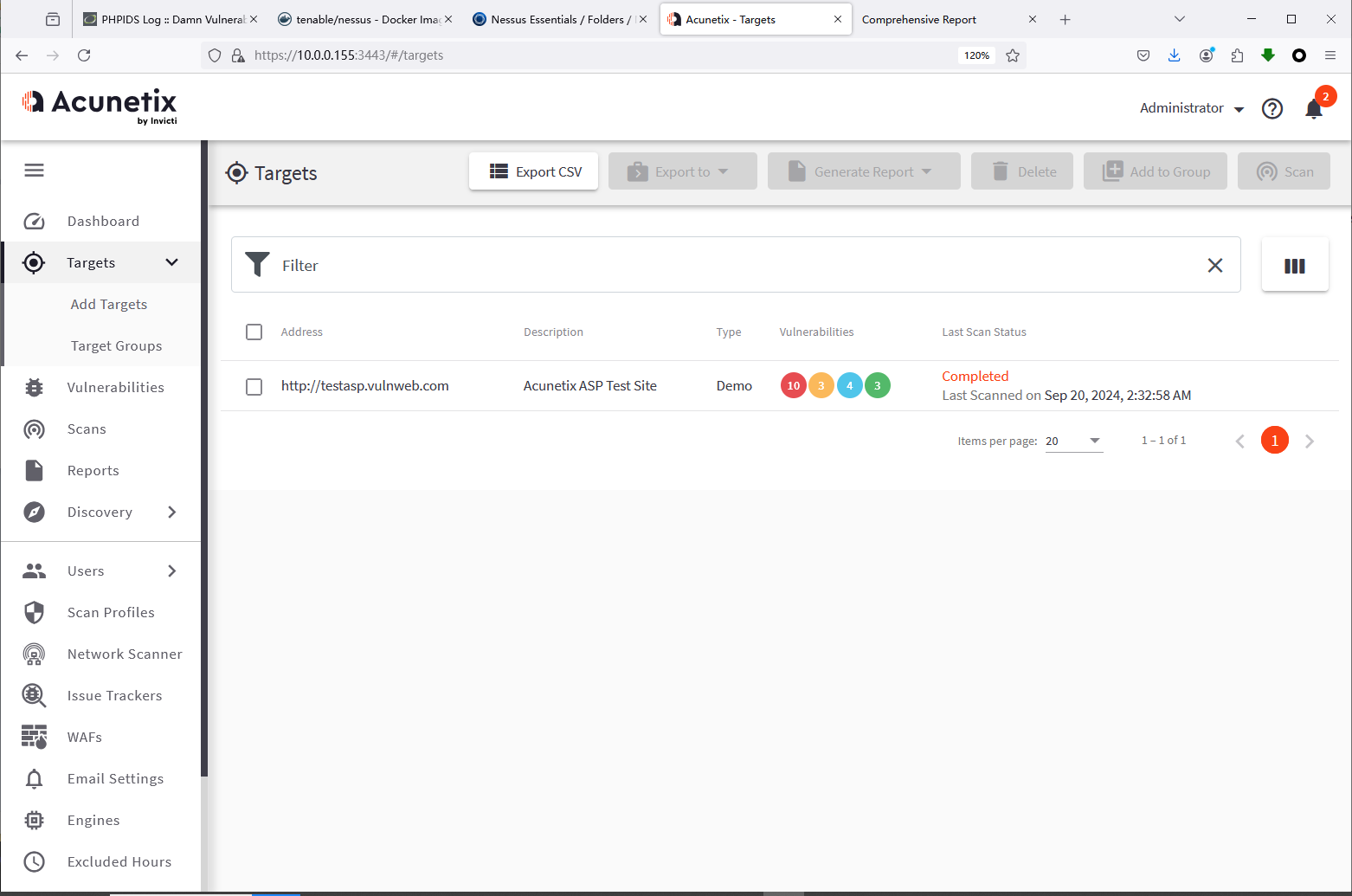

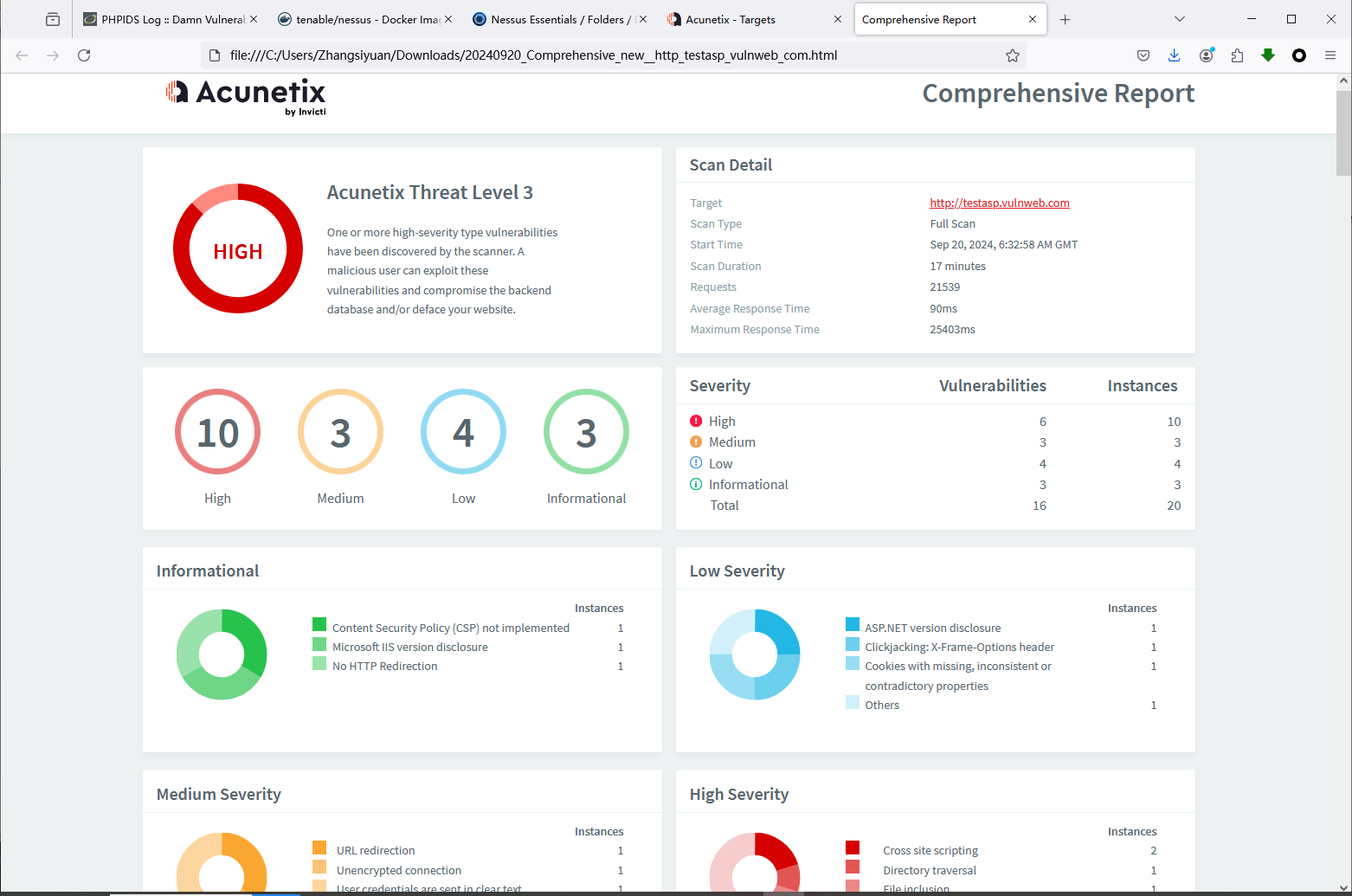

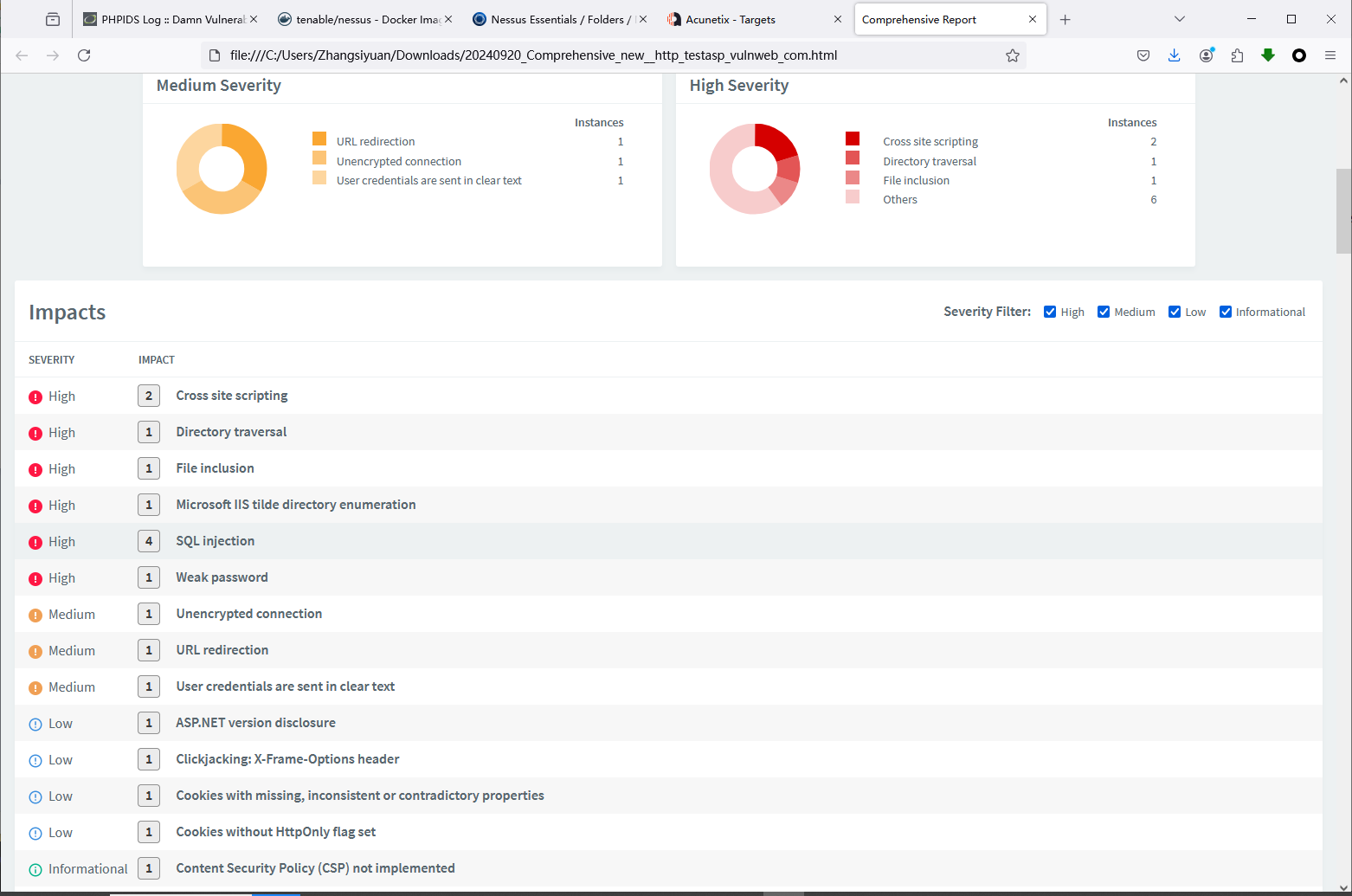

扫描一个目标网站, 并生成报告

- 使用Docker下载AWVS镜像, 并以此开启一个容器;

- 在本地浏览器中, 访问该容器上部署的AWVS应用, 并登陆

- 扫描一个目标网站, 并生成报告

预习:BurpSuite

预习资料:

https://www.bookstack.cn/read/Burp_Suite_Doc_zh_cn/Burp_Suite_Documentation-README.md