偶明白了,dog都不打游戏,还是得学习qiao代码,我相信,学习是使我快乐!!!,不要问我为什么,我没有破防,今天下午,参加了考试

是简单的一个系统的实现,200行代码,但是我认为我Java并没有学习多少,我还得继续学习,游戏再也不打了...

9.20日总结

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.hqwc.cn/news/801267.html

如若内容造成侵权/违法违规/事实不符,请联系编程知识网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

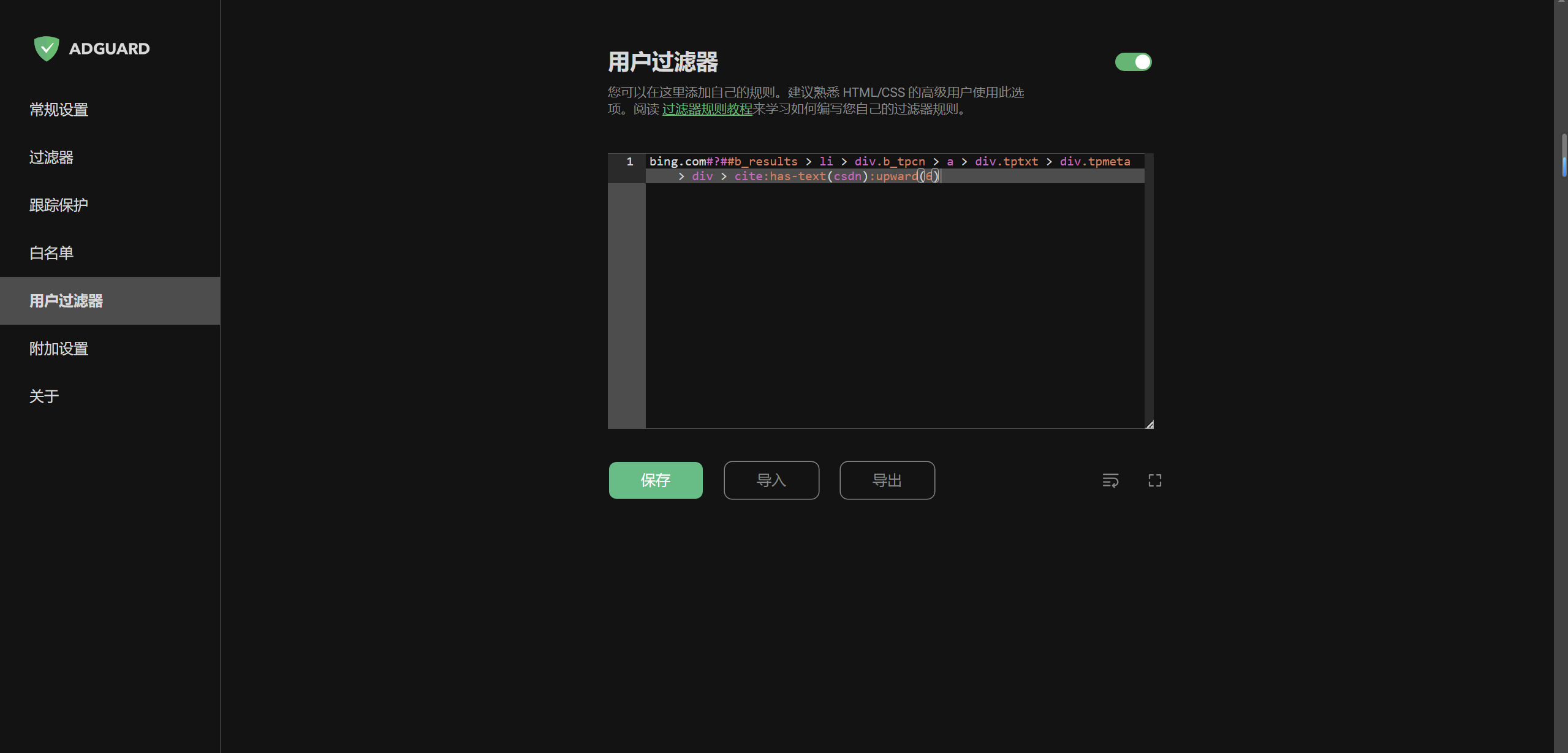

利用Adguard屏蔽必应搜索中的CSDN内容

### 原因众所周知,CSDN 搜索结果,内容复制需要魔法,有的还需要关注,啥都要钱,质量还特别差虽然 百度和必应可以写参数直接去除CSDN 搜索结果,但每次都要写很麻烦### 解决办法原因

众所周知,CSDN 搜索结果,内容复制需要魔法,有的还需要关注,啥都要钱,质量还特别差

虽…

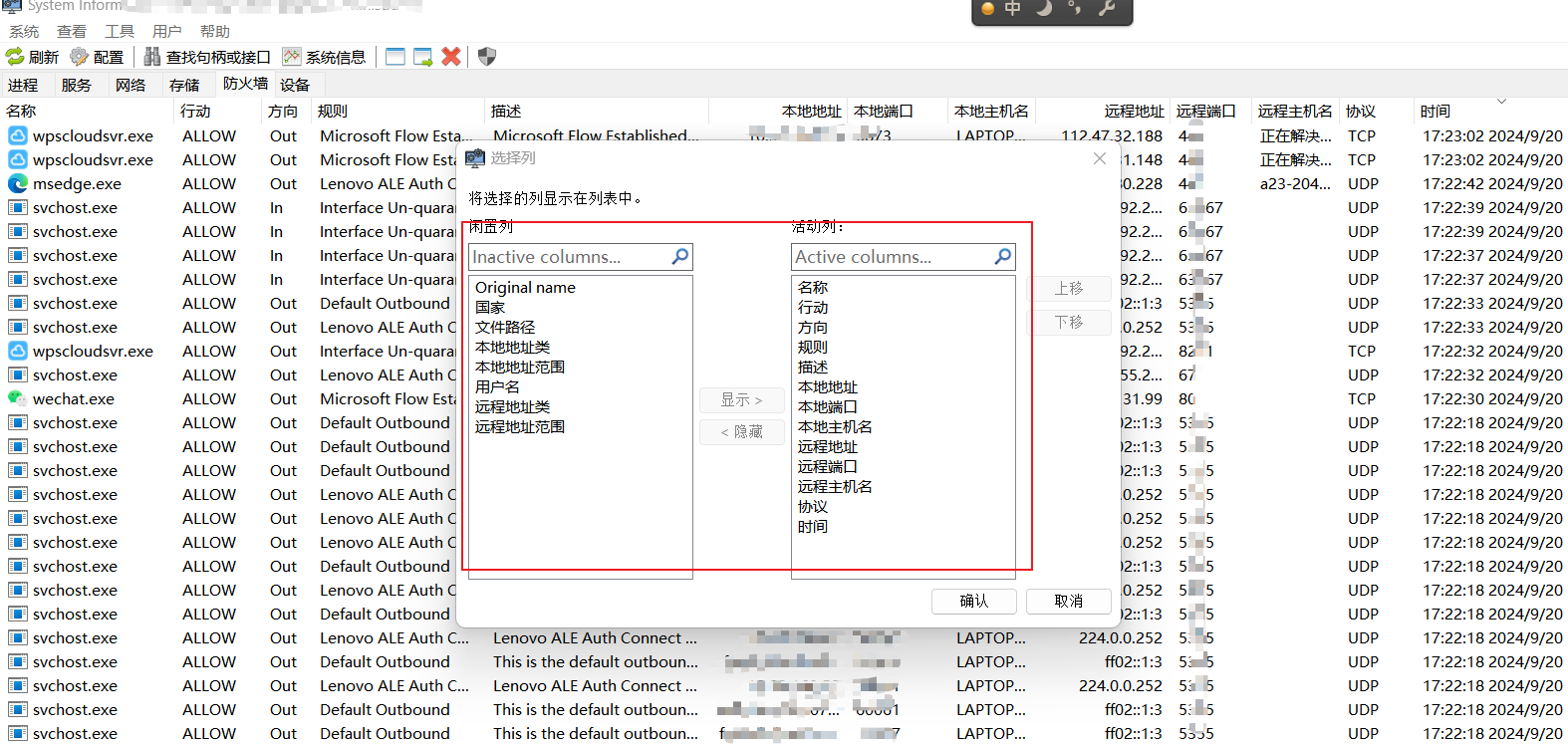

windows应急响应(二)

1.启动项win+r 输入msconfig,在"工具"里找到“任务管理器”;(底部任务栏右键,也可打开),查看启动项一般应用启动项位置:C:\Users\adnim\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startupwin+r 输入msinfo32,在"软件环境"里可以看到Au…

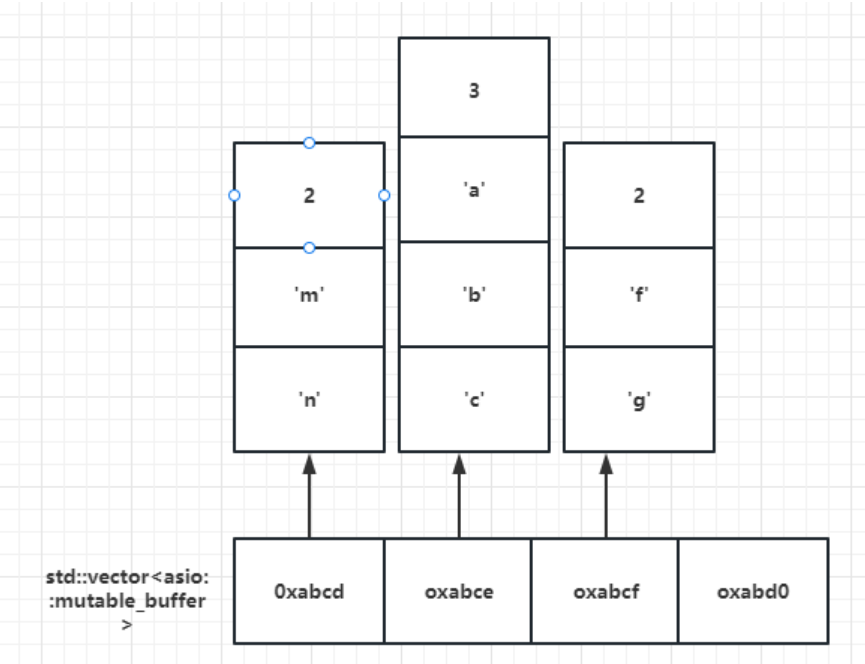

asio的buffer

ASIO的buffer理解

asio的buffer结构

任何网络库都有提供buffer的数据结构,这个就是收发数据的缓冲区。

asio提供了mutable_buffer 和 const_buffer这两个结构,他们都是一段连续的空间,首字节存储了后续数据的长度。mutable_buffer用于写服务,const_buffer用于读服务。但是这…

9.21 abc372f

容易发现平移操作,都是 \(to\) 向左平移。然后更新完了过后,\(x\) 再左移。

当然 dp 数组整体是左移的。

本题一个重点就是,假设整个 dp 不动,让我们的操作反着动。

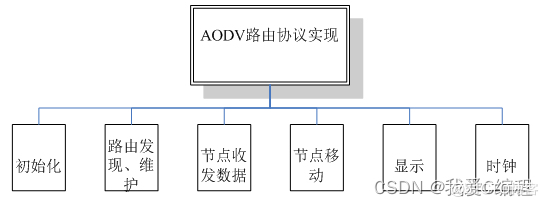

基于AODV和leach协议的自组网络平台matlab仿真,对比吞吐量,负荷,丢包率,剩余节点个数,节点消耗能量

1.算法仿真效果

matlab2017b仿真结果如下(完整代码运行后无水印):本程序系统是《m基于matlab的AODV,leach自组网网络平台仿真,对比吞吐量,端到端时延,丢包率,剩余节点个数,节点消耗能量》的的升级。升级前原文章链接增加了运动节点的路由测试,包括定向运动,随机运动,静止…

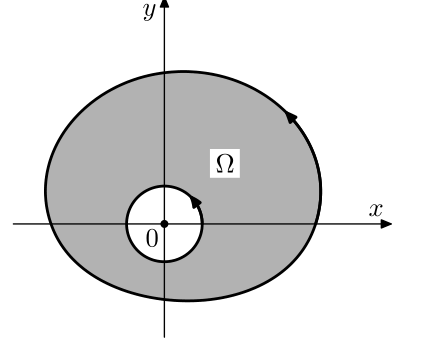

笛卡尔坐标张量简介7

张量(tensor)

这一术语最初是用来描述弹性介质各点应力状态的,后来发展成为力学和物理学的一个有力数学工具,目前力学方面的理论性文献都不同程度地这用了这一工具

由坐标原点和三条不共面的标架直线构成的坐标系称为直线坐标系,如果三标架直线上的单位尺度相同,称为笛卡…

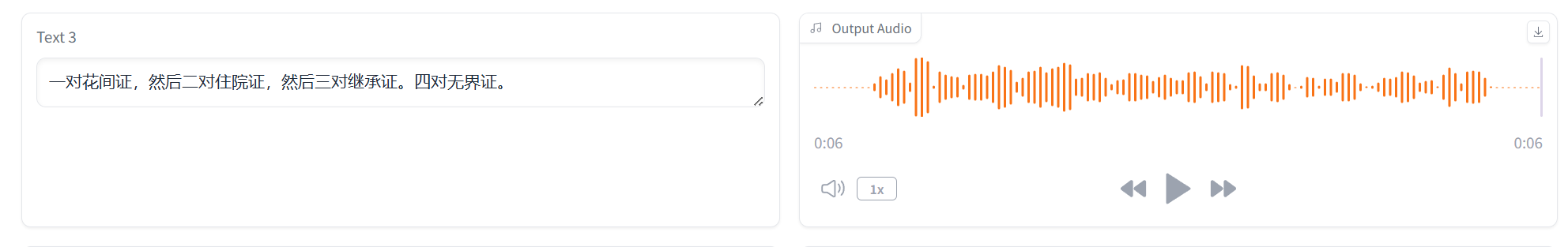

尝试RVC音色克隆团长音色

前言

昨晚玩剑网3突发奇想,把团长声音克隆下来,利用语音喵制作成语音DBM。

这样不管团长开不开团,打团也能有团长声音听了诶嘿嘿。

于是当场关闭游戏声音录了打本的素材,本文就边做边记录。

下载

在B站找到了这个教程:

【你的声音,现在是我的了!】https://www.bilibili.…

vsftpd部署(centos7.9)

说明:– vsftpd的版本:vsftpd-3.0.2-29.el7_9.x86_64– ftp根目录:/var/www– ftp 配置文件目录:/etc/vsftpd– ftp 虚拟用户权限配置文件目录:/etc/vsftpd/user_conf

实现目标:– 匿名用户可以登录,但是不能访问虚拟用户的宿主目录,只能访问共享目录– 虚拟用户对自己…

隐私保护体系下网络威胁情报共享的研究现状和方案设计

来源:http://netinfo-security.org/article/2024/1671-1122/1671-1122-24-7-1129.shtml威胁情报

网络威胁情报是关于网络中正在进行的或潜在的恶意活动信息,涵盖但不限于特定的恶意软件样本、恶意IP地址、钓鱼电子邮件信息、黑客组织的入侵行为等内容,对于提前感知预警、防范…