餐厅明厨亮灶实施方案 后厨明厨亮灶监控系统通过监控摄像机采集后厨人员的监控据,利用AI技术进行数据解决与分析。餐厅明厨亮灶实施方案 后厨明厨亮灶监控系统自动检测识别后厨人员的违规行为,若没有戴厨师帽、口罩、工服等,然后进行抓拍做好记录。系统一旦发现违规行为,立刻发出报警提示,通知相关人员进行解决。

餐厅明厨亮灶实施方案 后厨明厨亮灶监控系统是指餐饮服务提供者采用透明玻璃、视频等方式,向社会公众展示餐饮服务相关过程的一种形式。使餐饮企业顾客可以直观地看到后厨员工的操作是否规范,卫生是否合格,是否有一些不应该出现的物品。公开展示索证索票、主要食材溯源、进货验查、后厨加工、凉菜制作、清洗消毒重点区域、重要环节,实现阳光操作,便于公众监督。

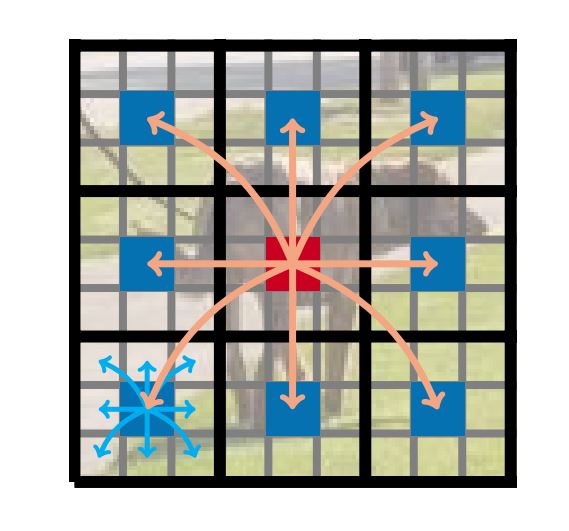

后厨运作情况全记录, 违规事件立即抓拍,数据可回溯。后厨运作情况线上视频点播,实时移动了解后厨动态。检测后厨“鼠患”,抽烟、未戴厨师帽、未穿工作服、看手机、是否戴口罩、垃圾桶未盖。对非法进入后厨或无权限进入后厨的人员进行入侵检测,并做实时告警。针对校园食堂厨房环境下食品安全卫生情况,配合现场监控摄像机、AI视频监控识别技术、自动识别厨房人员有没有穿戴和正确与否穿戴、外来人员闯进及其有没有老鼠/猫/狗等动物闯进。

餐厅明厨亮灶实施方案 后厨明厨亮灶监控系统通过监控摄像机采集后厨人员的监控据,利用AI技术进行数据解决与分析。餐厅明厨亮灶实施方案 后厨明厨亮灶监控系统自动检测识别后厨人员的违规行为,若没有戴厨师帽、口罩、工服等,然后进行抓拍做好记录。系统一旦发现违规行为,立刻发出报警提示,通知相关人员进行解决。

餐厅明厨亮灶实施方案 后厨明厨亮灶监控系统通过监控摄像机采集后厨人员的监控据,利用AI技术进行数据解决与分析。餐厅明厨亮灶实施方案 后厨明厨亮灶监控系统自动检测识别后厨人员的违规行为,若没有戴厨师帽、口罩、工服等,然后进行抓拍做好记录。系统一旦发现违规行为,立刻发出报警提示,通知相关人员进行解决。