2024腾龙杯-easy_Forensics

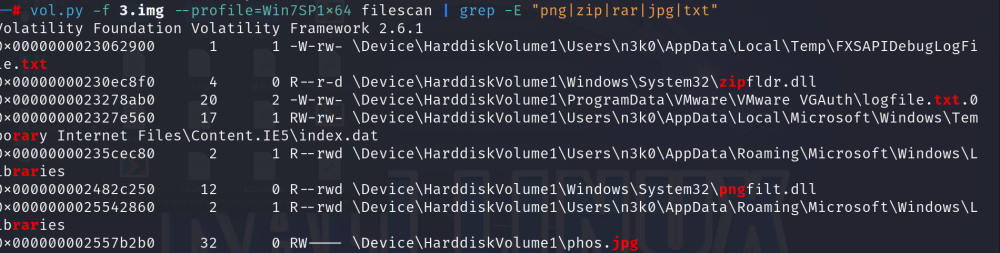

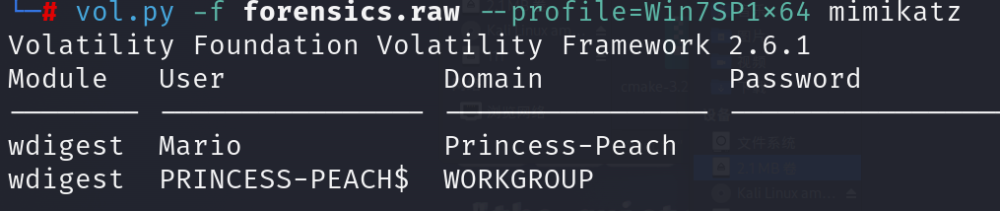

vol.py -f 3.img --profile=Win7SP1x64 filescan | grep -E "png|zip|rar|jpg|txt"

找到一张图片

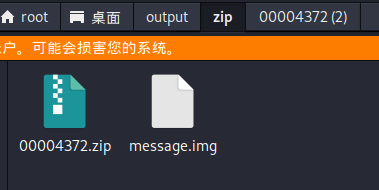

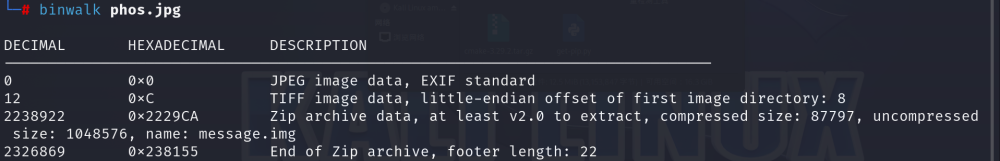

提取出来发现有压缩包

分离出来

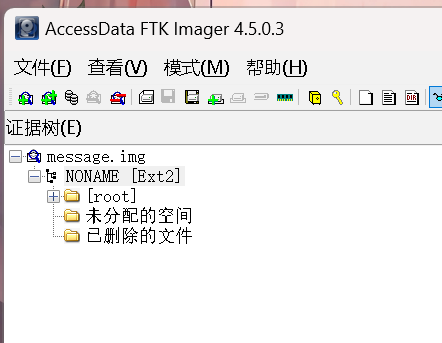

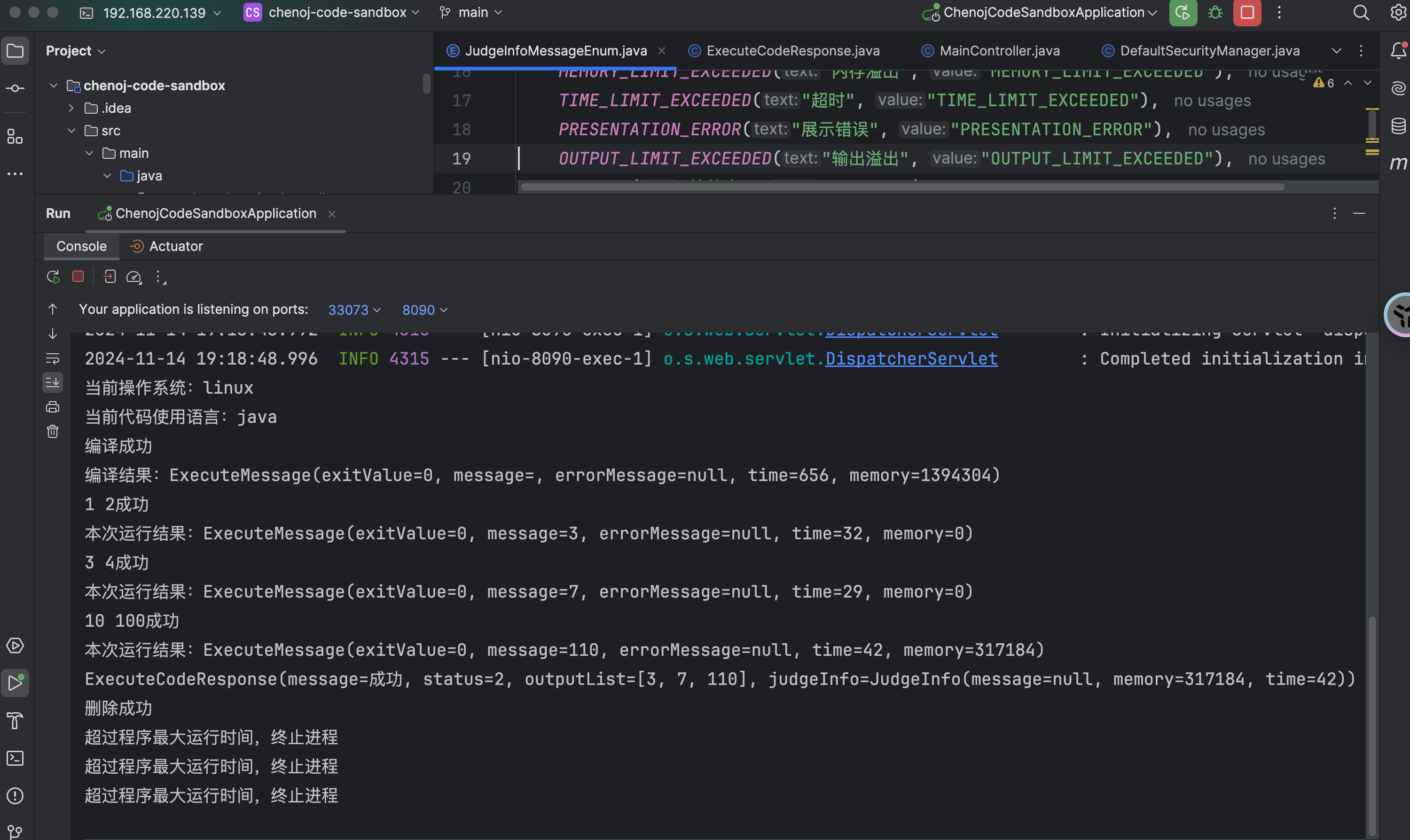

解压得镜像

导出来

镜像里面是一个hint.txt

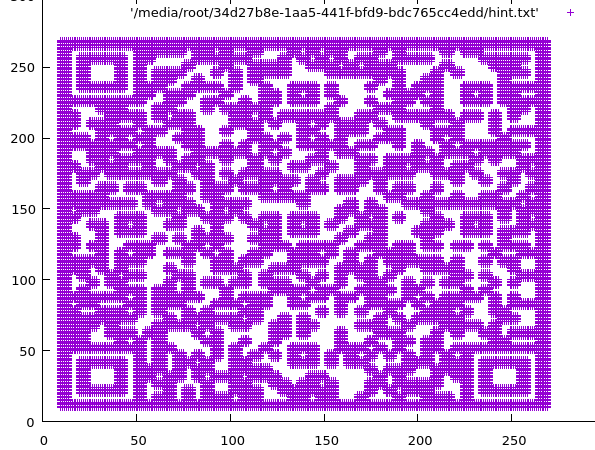

打开是坐标,需要画图

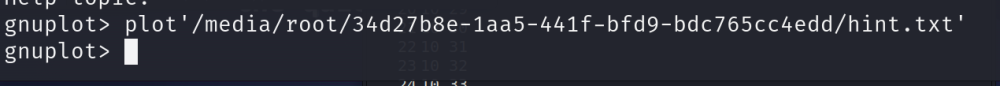

直接用gnuplot画图

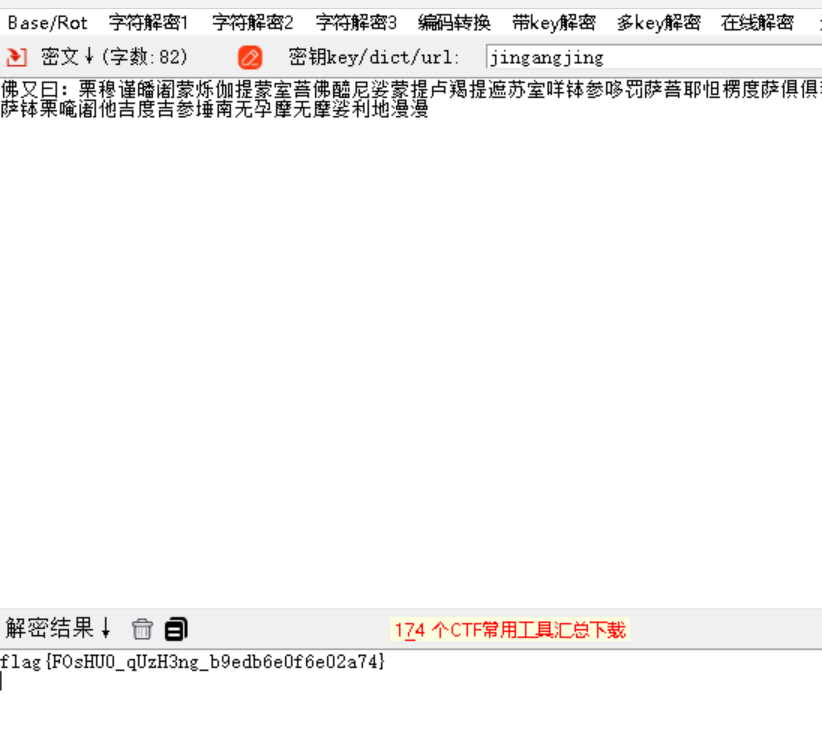

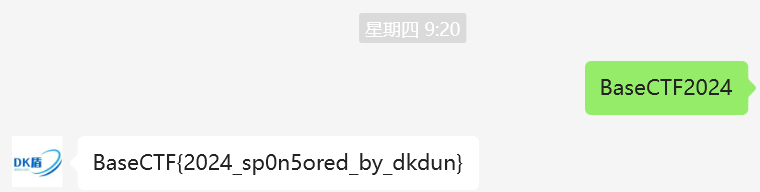

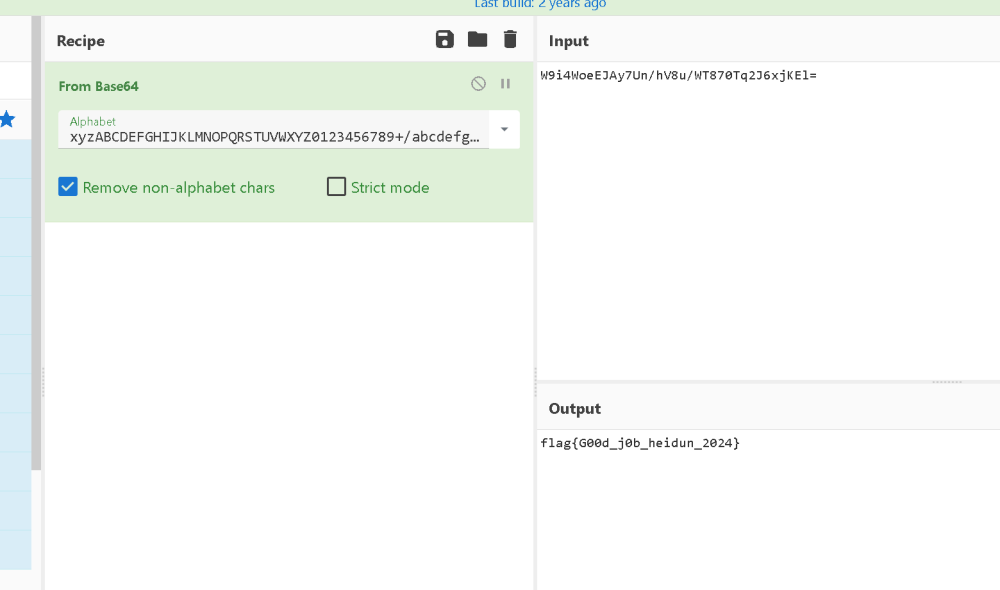

解码就行

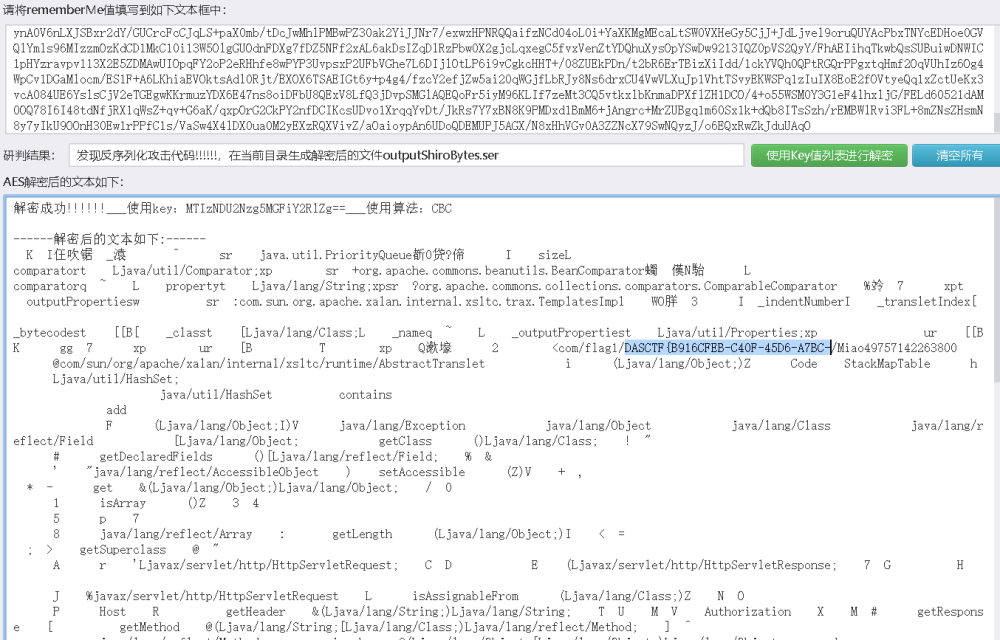

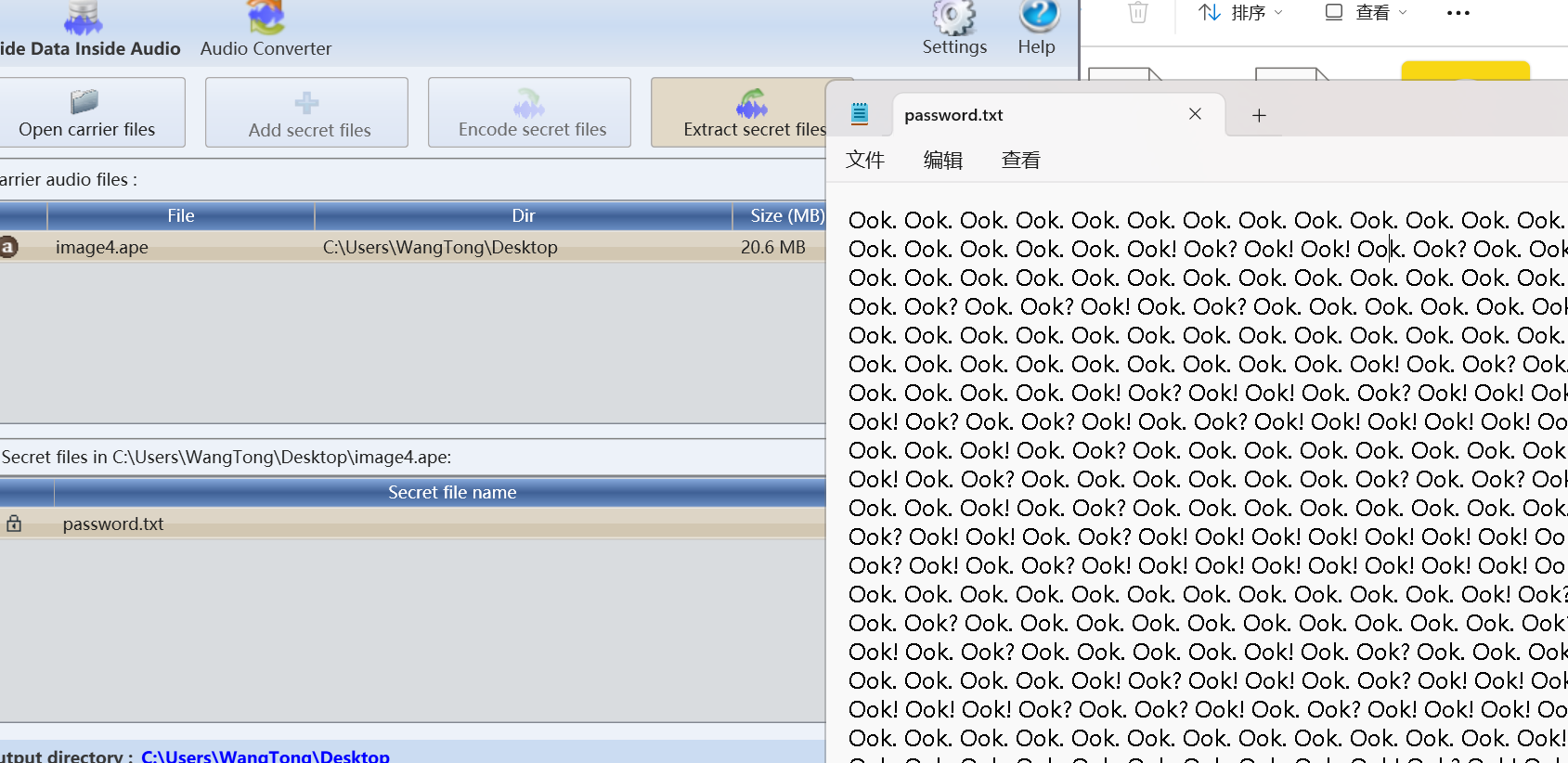

Here is the vigenere key: aeolus, but i deleted the encrypted message。

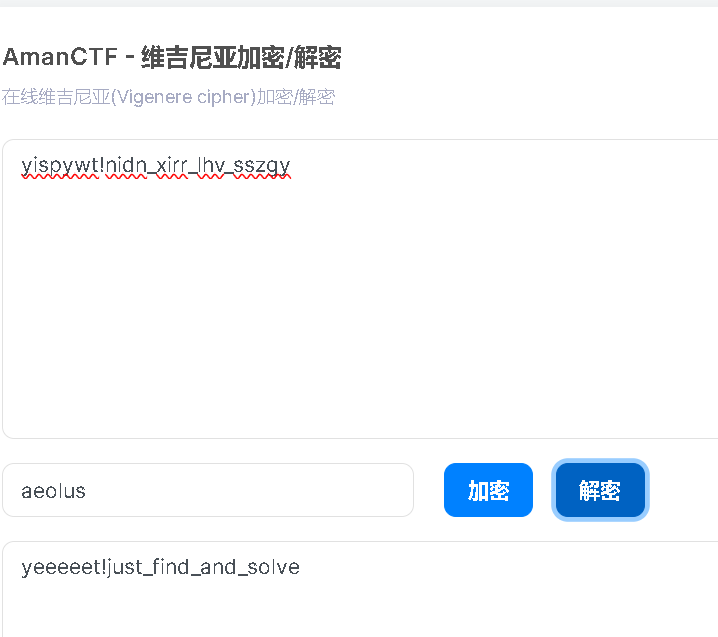

得到一个维吉尼亚的key,需要明文

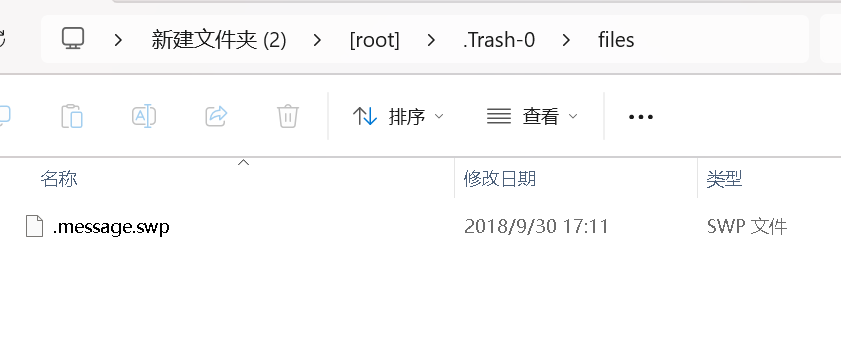

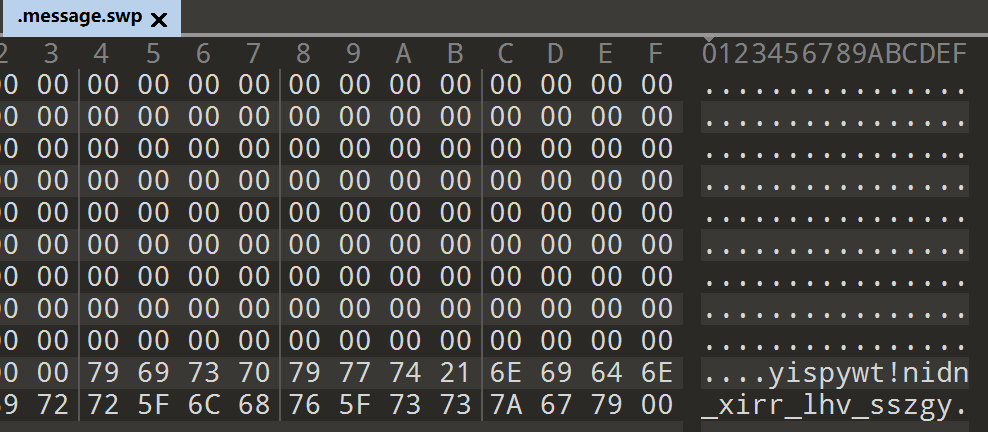

在这个文件夹里面发现一个文件

yispywt!nidn_xirr_lhv_sszgy

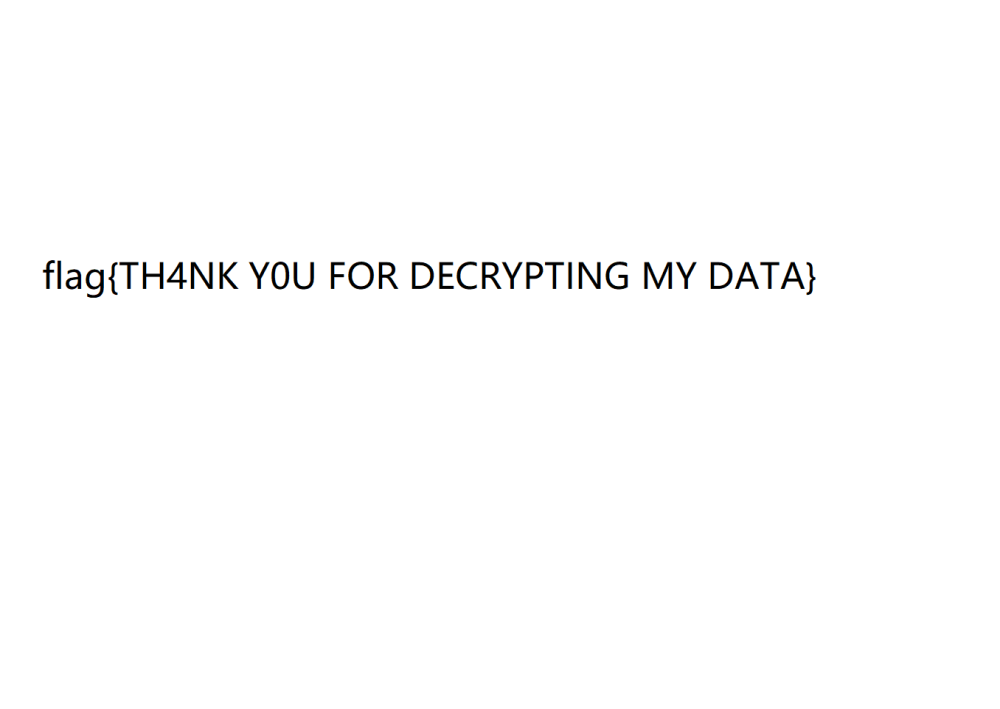

flag{yeeeeet!just_find_and_solve}