1.实验内容

信息搜集是网络攻防的关键环节,通过分析目标系统获取有价值的信息,分为被动收集和主动扫描两种方式。被动收集利用 Google Hacking、WHOIS 等工具从公开资源中提取域名、IP 地址、子域等数据;主动扫描则借助 nmap 等工具识别目标的开放端口、服务及可能存在的漏洞。熟练掌握信息搜集技术是开展渗透测试和安全评估的基础,为制定有效防护策略提供了重要支持。

2.实验过程

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询

我选择的是baidu.com

获取如下信息:

①DNS注册人及联系方式

使用命令whois baidu.com进行查询

DNS注册人:MarkMonitor Inc.

联系方式:

邮箱:abusecomplaints@markmonitor.com

电话:+1.2086851750

②该域名对应IP地址

使用命令nslookup baidu.com进行查询

使用命令dig baidu.com进行查询

使用命令traceroute baidu.com进行查询

可以得到110.242.68.66和39.156.66.10两个ip地址

③IP地址注册人及联系方式

使用命令whois 110.242.68.66进行查询

IP地址注册人:Kong Lingfei

联系方式:

邮箱:konglf5@chinaunicom.cn

电话:+86-311-86681601

使用命令whois 39.156.66.10进行查询

IP地址注册人:haijun li

联系方式:

邮箱:hostmaster@chinamobile.com

电话:+86 1052686688

④IP地址所在国家、城市和具体地理位置

使用在线工具https://uutool.cn/ip/查询ip地址的具体位置

2)尝试获取微信中某一好友的IP地址,并查询获取该好友所在的具体地理位置

打开资源监视器,给好友打一个语音通话

可以找到好友的ip地址

查询一下这个ip地址的具体位置

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

①靶机IP地址是否活跃

使用命令nmap -sP 172.20.10.8查看靶机ip地址状态

可以看到靶机活跃(Host is up)

②靶机开放了哪些TCP和UDP端口

使用命令nmap -sT 172.20.10.8扫描TCP端口

使用命令nmap -sU 172.20.10.8扫描UDP端口

③靶机安装了什么操作系统,版本是多少

使用命令nmap -O 172.20.10.8扫描操作系统

操作系统:linux

版本:2.6

④靶机上安装了哪些服务

使用命令nmap -sV 172.20.10.8扫描服务信息

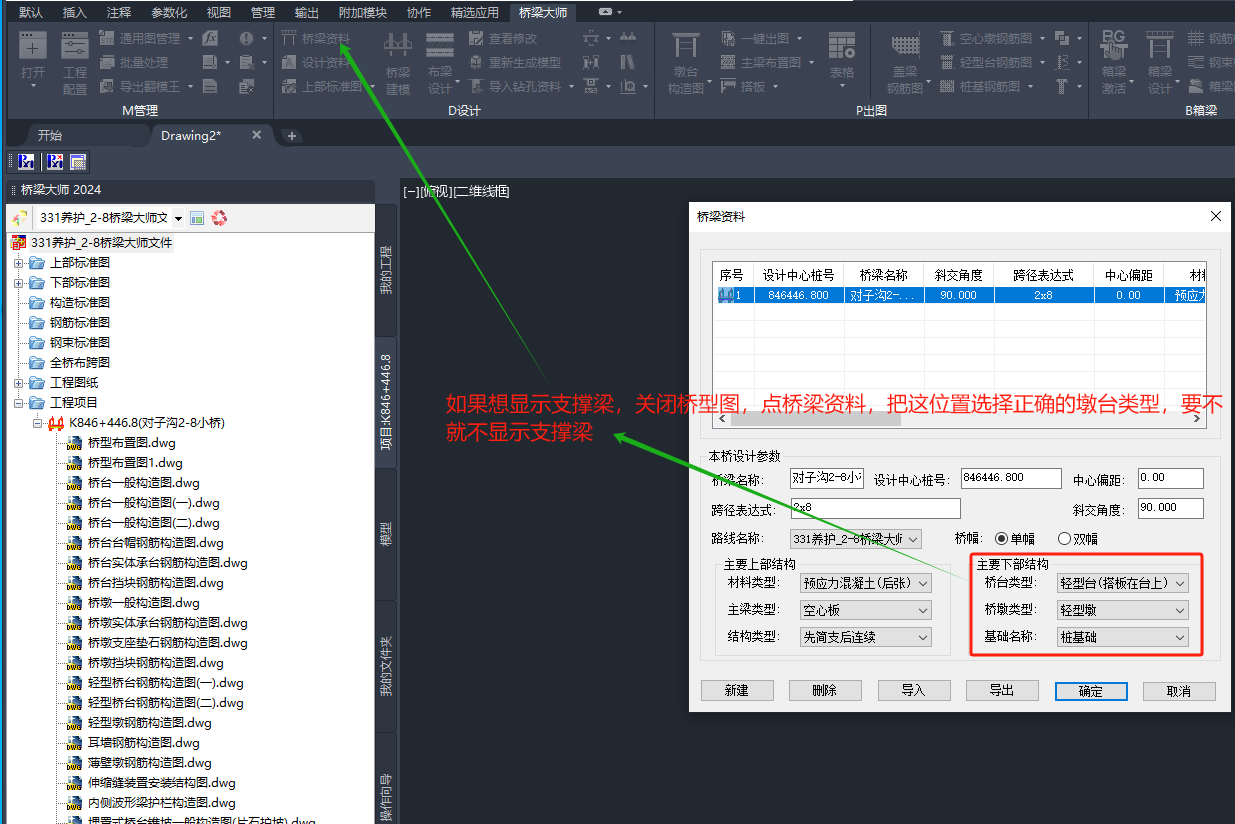

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

Nessus安装步骤:

下载官网:http://www.tenable.com/products/nessus/select-your-operating-system

kali在Platform中选择Debian(其他系统自行选择)

将下载好的Nessus-10.8.3-debian10_amd64.deb传入kali

使用命令dpkg -i Nessus-10.8.3-debian10_amd64.deb进行解压

再输入命令systemctl start nessusd启动Nessus服务

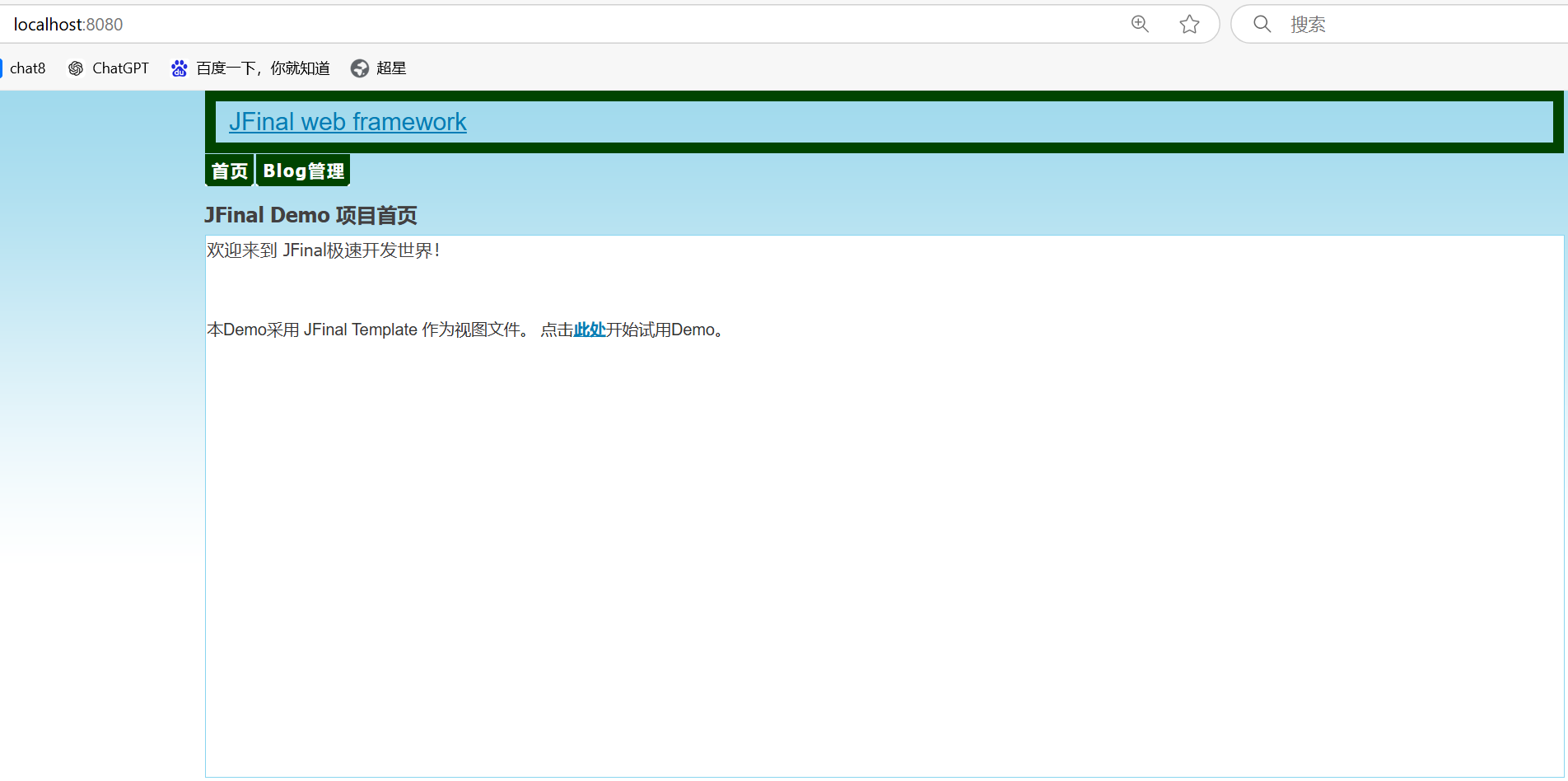

在Kali的浏览器中打开https://127.0.0.1:8834

点击Advanced

点击Accept the Risk and Continue进入安装界面

直接点击Continue

选择Register for Nessus Essentials

输入个人信息

会给一个激活码(这里用不到)

创建账户和密码

等待一会

进入这个页面再等待一会

无尽的等待

出现这个界面就说明安装好了

这可太棒了

接下来输入靶机的ip地址就可以开工了

①靶机上开放了哪些端口

②靶机各个端口上网络服务存在哪些安全漏洞

全是漏洞 给干成筛子了

③你认为如何攻陷靶机环境,以获得系统访问权

VNC Server 'Password' Vulnerability

VNC 服务可能使用默认密码或弱密码,攻击者可以通过尝试简单密码获得远程控制权限。

攻击方法:

确定 VNC 服务端口是否开放。

尝试通过默认密码或弱密码进行登录。

一旦成功登录,可以完全控制靶机的桌面环境,包括文件操作和应用管理。

Bind Shell Backdoor Detection

目标系统存在后门端口,该端口允许攻击者通过网络直接与靶机通信并执行任意命令。

攻击方法:

确定靶机是否存在开放的后门端口。

使用一个简单的网络连接工具,尝试与后门端口建立连接。

如果连接成功,攻击者可以直接与系统交互,执行命令或转储数据。

(5)

①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

分别搜索了姓名、学号、学校+姓名

无隐私和信息泄漏问题

②练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

intitle:"login"查找网页标题中包含login的页面。

inurl:"admin"查找URL中包含admin的页面。

filetype:pdf查找 PDF 格式的报告文件。

site:baidu.com限制搜索范围为baidu.com网站。

cache:firefox.com查看Google缓存中的firefox.com网页内容。

"default password"查找精确匹配default password的页面。

password -default排除包含default的password页面。

related:facebook.com查找与facebook.com类似的网站。

allintitle:camera security查找标题中包含camera和security的页面。

allinurl:php login查找URL中包含php和login的页面。

3.问题及解决方案

问题1:使用whois命令时报错

问题1解决方案:使用root权限执行命令

问题2:离线安装Nessus失败,显示没有插件

问题2解决方案:根据报告中的步骤在线安装Nessus

4.学习感悟、思考等

通过本次实验,我学习到了信息收集、网络扫描与漏洞分析等技能,我深刻体会到信息收集在网络安全中的作用,以及隐私保护的重要性,我还见识到了很多高级的工具,让我大开眼界。这次实验让我感受到网络安全是一项系统性工作,需要综合各环节技能进行实践。这次学习不仅提升了我的技术能力,也强化了我对网络安全认识,为今后的学习和实践奠定了坚实基础。