1.robot.txtRobots是一个协议,全称为“网络爬虫协议”,也称爬虫协议、机器人协议等。网站通过Robots协议告诉搜索引擎哪些页面可以访问,哪些不可以访问。

使用方法:

在浏览器的网址搜索框中,输入根域名,再输入/robots.txt即可

博客:Robots.txt在渗透测试中的利用_robots.txt利用-CSDN博客

2.index.phps文件源码泄露

原理:phps文件就是php的源代码文件,通常用于提供给用户(访问者)直接通过Web浏览器查看php代码的内容。

因为用户无法直接通过Web浏览器“看到php文件的内容,所以需要用phps文件代替。用户访问phps文件就能看到对应的php文件的源码。

打法思路:通过目录扫描工具扫描子域名发现该漏洞,通过输入该网址下载下来文件拿到flag

3.

4.svn文件泄露

SVN信息泄露 /.svn/ 路径拼接 .svn SVN(subversion)源代码版本管理软件,造成SVN源代码漏洞的主要原因是管理员操作不规范。在使用SVN管理本地代码过程中,会自动生成一个名为.svn的隐藏文件夹,包含重要的源代码信息,开发管理员在发布代码时,不愿意使用‘导出’功能,而是直接复制代码文件夹到WEB服务器上,导致.svn隐藏文件夹被暴露于外网环境

5.robot.txt文件泄露

网站根目录下存在robots.txt文件,其内容规定了网络爬虫可爬和不可爬的目录文件。

搜索引擎可以通过robots文件可以获知哪些页面可以爬取,哪些页面不可以爬取。robots.txt文件可能会泄露网站的敏感目录或者文件,比如网站后台路径,从而得知其使用的系统类型,从而有针对性地进行利用。

6.这是一个典型md5 ffifdyop绕过,这个点的原理是 ffifdyop 这个字符串被 md5 哈希了之后会变成 276f722736c95d99e921722cf9ed621c,这个字符串前几位刚好是 ‘ or ‘而 Mysql 刚好又会把 hex 转成 ascii 解释,因此拼接之后的形式是select * from ‘admin’ where password=’’ or ‘6xxxxx’等价于 or 一个永真式,因此相当于万能密码,可以绕过md5()函数

eg.web9

对其进行爆破发现有

文件泄露找到其源码下载下来

发现该语句中在password中有经过MD5解码的sql注入点

原文链接:https://blog.csdn.net/qq_74020399/article/details/131132384

7.cookie信息泄露 --基础web10

本题目是让答题者了解到cookie,cookie一般用于在身份认证的过程中保存一些信息,用于服务器来验证身份,在测试中可以尝试注入等方式。可以使用burp/F12中的网络来查看

8.web10通过阿里云cdn查询域名的txt找到其中关键的信息

nslookup可以查看域名的解析但是概率比较小

使用方法:nslookup -query=any 域名

有时候网站上的公开信息,就是管理员常用密码

在使用dirsearch进行端口扫描发现后台网站

加上后缀/admin/index.php

看见admin有可能是用户名根据题目提示number是密码

于是web12这题就解开了

10.misc图片信息隐藏

11.misc13

下载下来文件使用winhex,对其图片二进制ascii码进行分析

诶?发现有关键字a:c。。。t。。。f于是尝试用搜索栏筛选出所有的ctf

于是找到了密文发现他隔位添加了许多字符于是使用python脚本进行提取

成功解出答案

web13

点开靶场发现里面是静态网页没有可以上传提交的点先分析了插件里面泄露的数据,又使用了burp对所有按钮进行抓包,发现什么都没有很苦恼

看到这里有点想放弃了于是点开了wp发现有文件下载漏洞点开document

发现有个文件专门用来记录用户名和密码

对里面内容进行拼接

根据题目提示显示该网站的源码中editor编辑器有漏洞使用dirsearch对其进行扫描发现域名加.editor可以发现一个文件上传的页面,在其中找到上传文件的按钮点进去发现可以看到数据库里面有哪些文件,于是一步步点开文件发现有个叫nothinghere的目录尝试访问

拿到了他的绝对路径根据前端代码的图片信息推导出来html是根目录nothinghere/f100g.txt才是我们要访问的路径

顺利拿到flag

web15

通过dirsearch扫描到后台目录并得知admin是用户名

看到后台有个忘记密码选项点进去

利用网页泄露的qq号社工到地址成功拿到flag

web16

根据题目提示需要使用到探针,先用dirsearch扫一遍发现什么都没有,使用php默认探针tz.php

找到phpinfo选项点进去搜索ctf成功找到flag

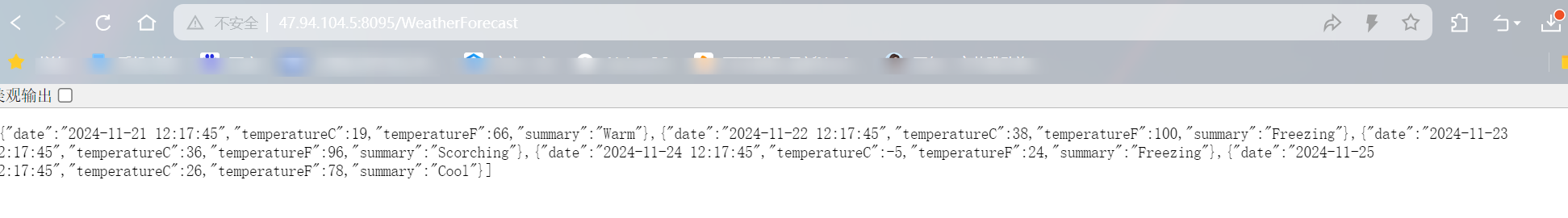

web171sql注入

根据题目意思可以在id里面进行sql注入

使用单引号查询一个不存在的编号使用or或进行查询flag把后面的单引号也闭合于是便查询到了flag

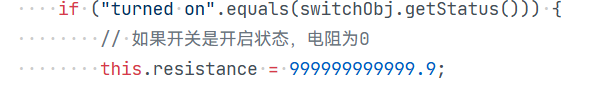

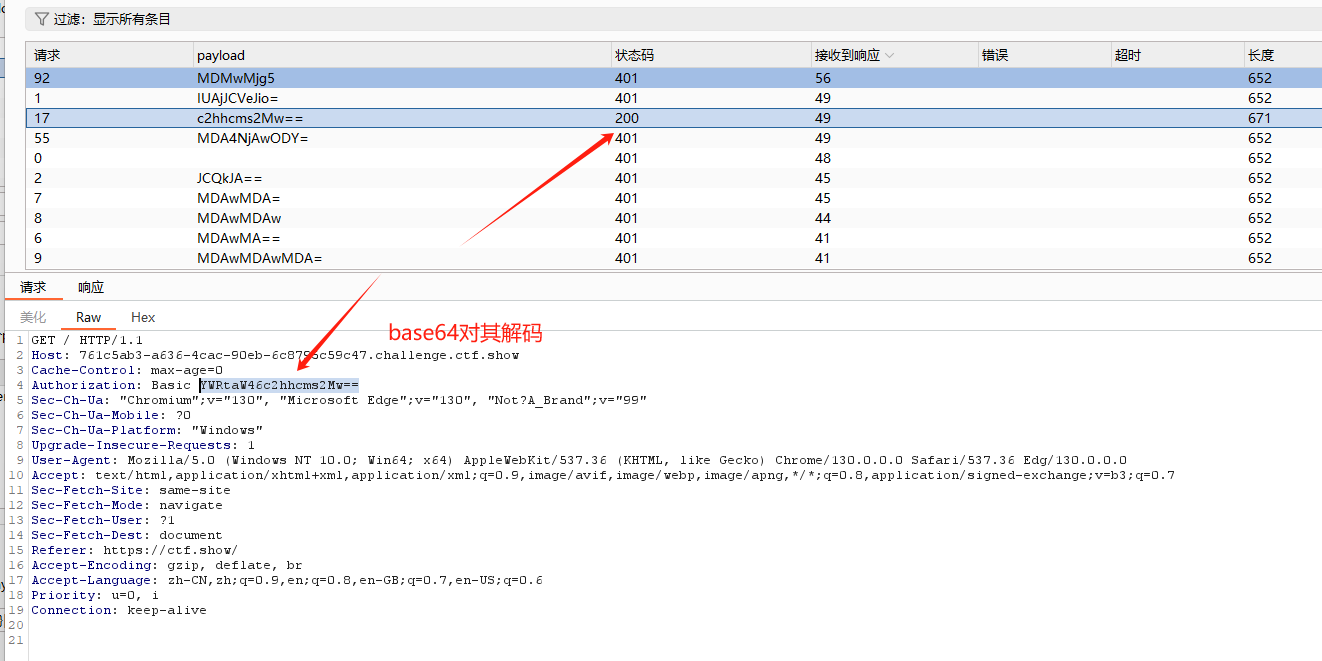

web21密码爆破

第一步盲猜用户名是admin和密码111111

发现burp中认证头里面有编码

basic证明可能是base64编码

对其解码发现是admin:111111

右键抓包信息发送到intruder

用base64编码编辑admin:放到认证头里

后面添加一个变量设置为payload位置

添加payload处理规则

简单列表

导入题目提供的字典(从文件加载)

添加选择编码那一栏找到base64-encode

启动爆破发现状态码200找到正确的密码!!!