1.实验内容

本周学习内容:本周我们学了web安全的章节,首先我们了解了前端和后端技术,其次我们学习了一些web安全攻防的内容,例如SQL注入和XSS跨站脚本攻击、CSRF以及安全防范的内容。在实验的过程中我们学到了网络欺诈与防范技术。

2.实验过程

主机IP:192.168.35.1

kali(攻击机IP):192.168.35.130

靶机IP:192.168.35.142/143

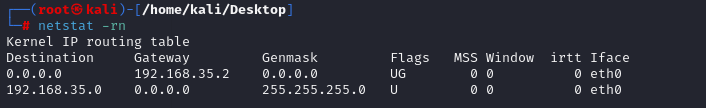

网关IP:192.168.35.2

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

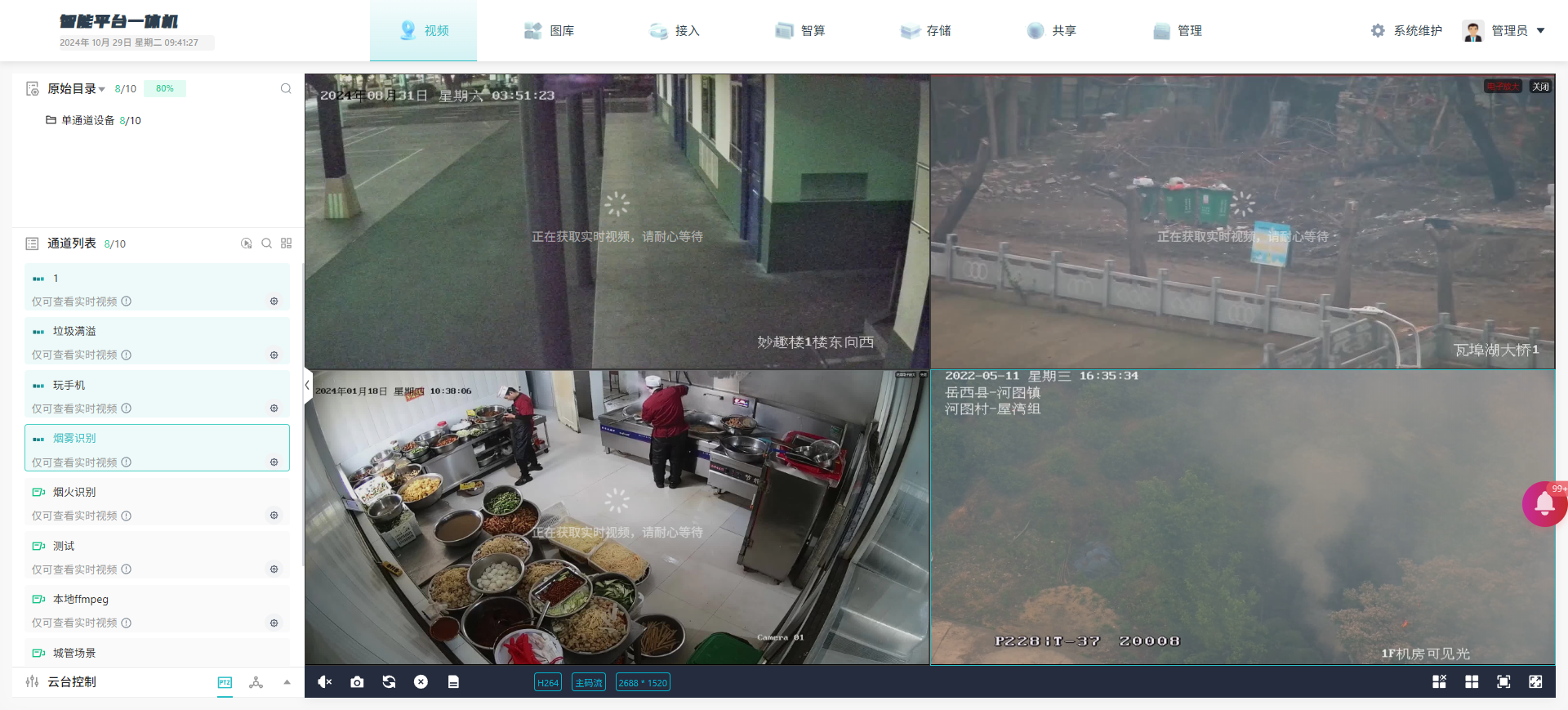

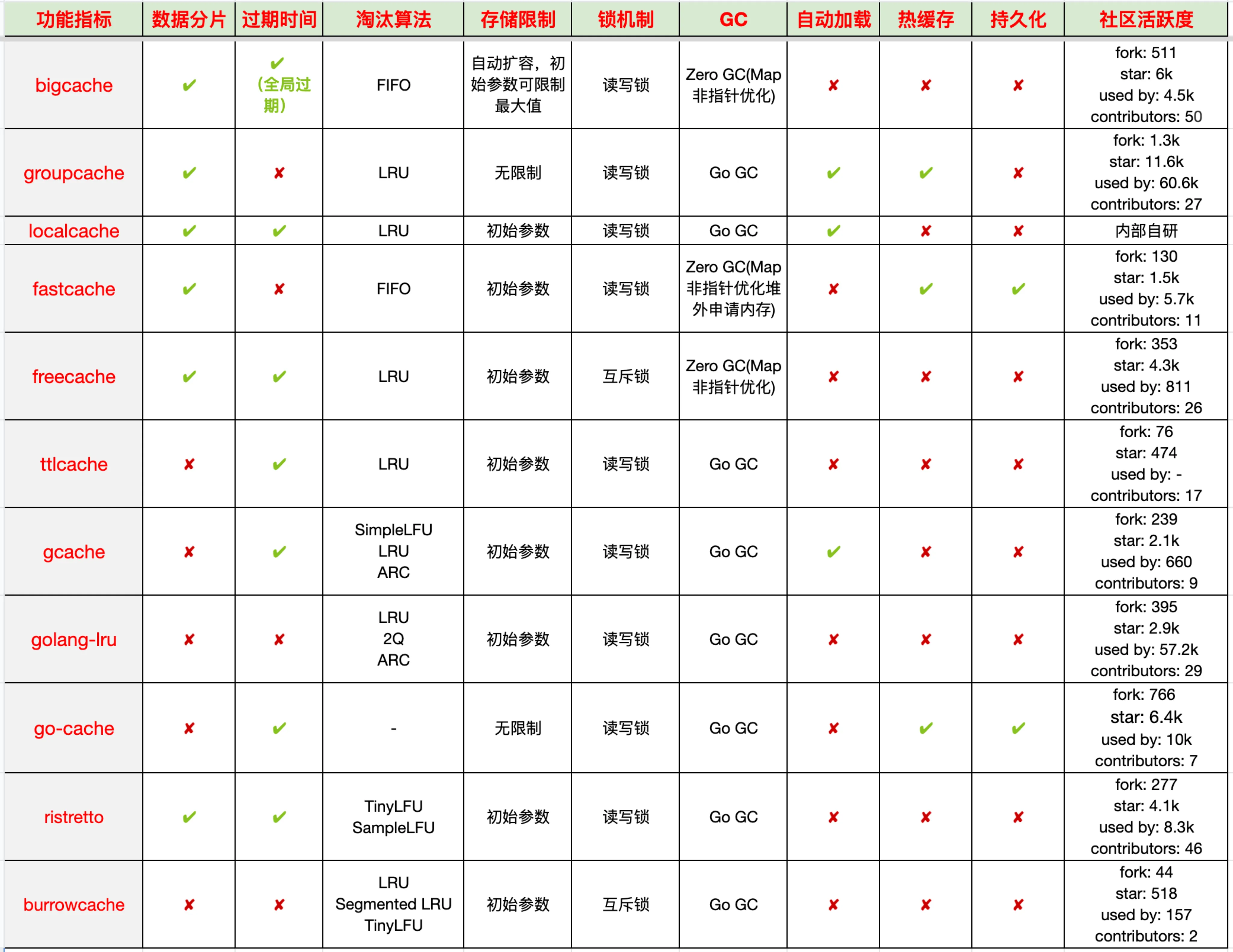

(1)简单应用SET工具建立冒名网站

在这里我选择的网站是天翼快递登录网站(网址为:www.tykd.com)

开启Apache服务

systemctl start apache2 # 开启Apache服务

使用set工具setoolkit克隆网站

首先使用命令进入setoolkit,依次选择“Social-Engineering Attacks”→“Website Attack Vectors”→“Credential Harvester Attack Method”→“Site Cloner”,并输入kali的IP地址

此时在主机上打开IP:192.168.35.130发现和天翼网站一模一样,说明钓鱼成功

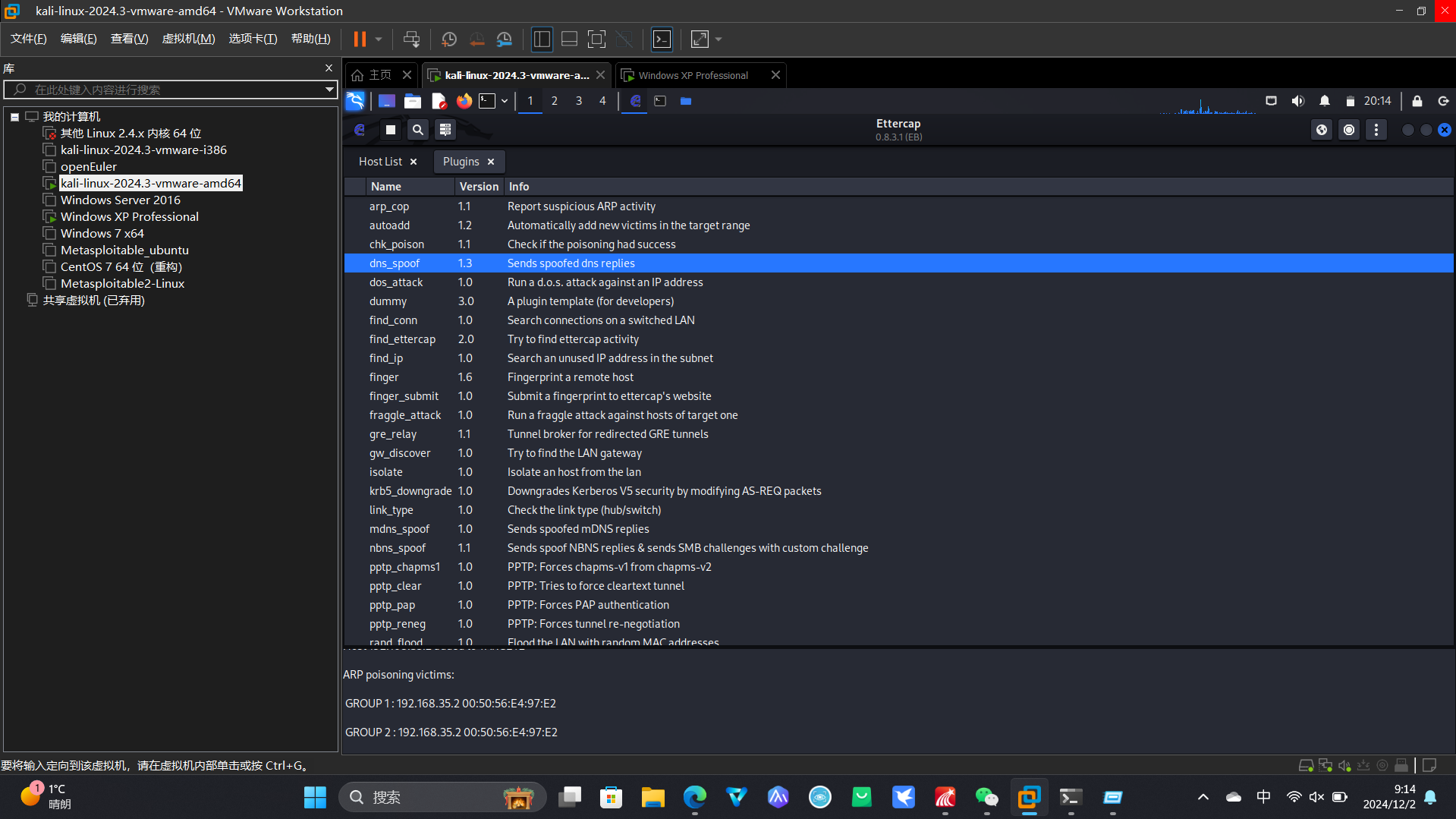

(2)ettercap DNS spoof

netstat -rn查询网关

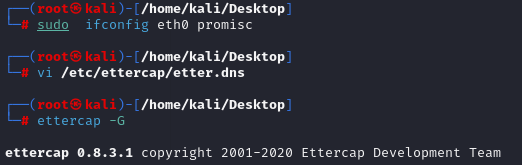

ifconfig eth0 promisc # 设置网卡eth0为混杂模式

vi /etc/ettercap/etter.dns # 进入DNS缓存表

www.baidu.com A 192.168.35.130 # 在DNS缓存表中添加记录

实施DNS spoof

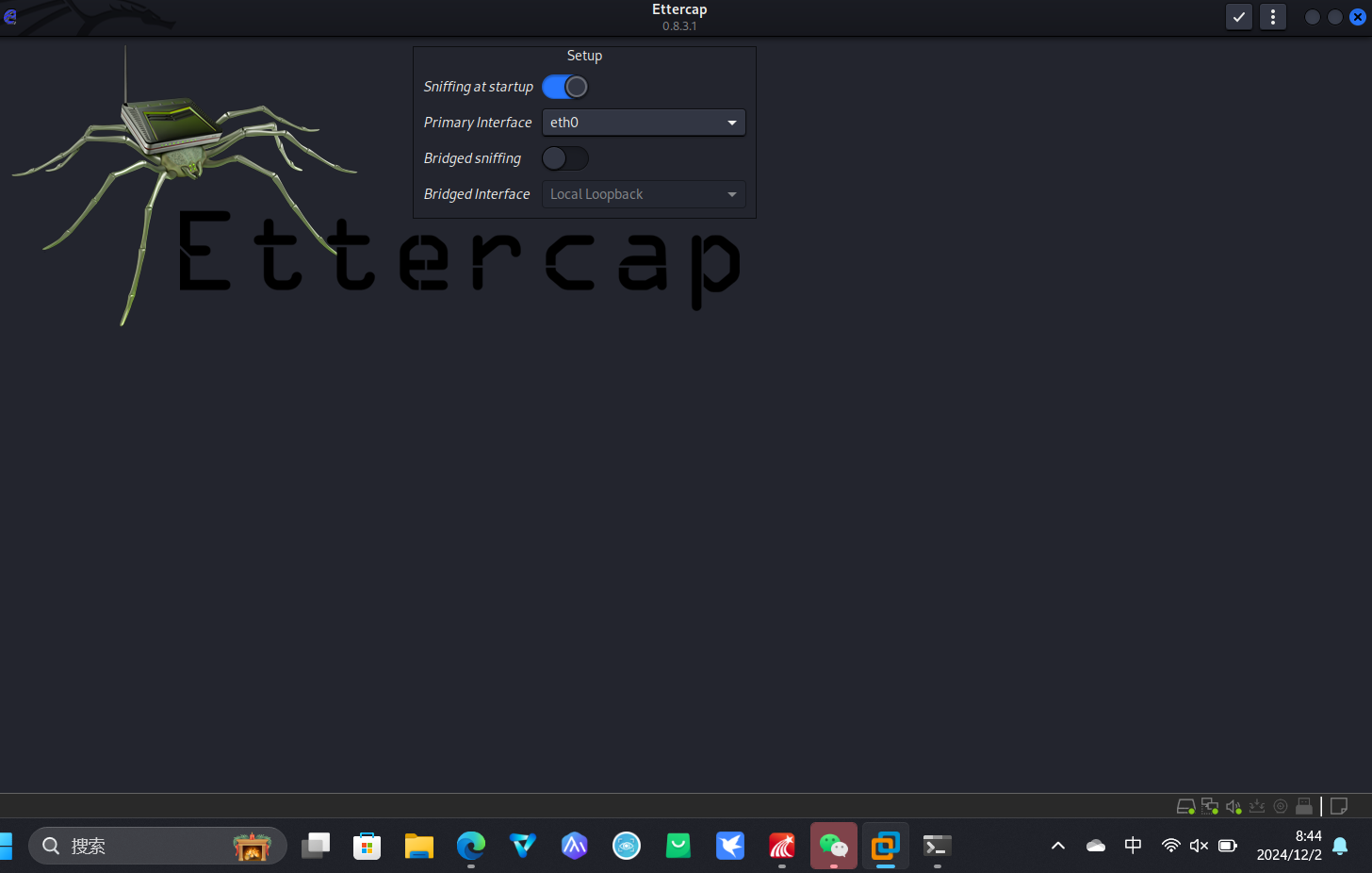

进入ettercap并监听eth0网

ettercap -G# 开启ettercap,调出图形化界面

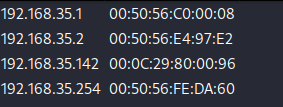

扫描到四台设备

将网关设置为target1将靶机设置为target2

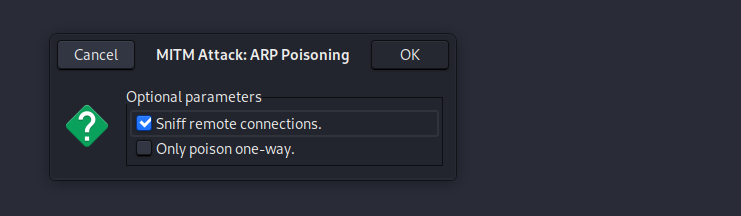

打开ARP欺骗

打开dns_spoof

在靶机pingwww.baidu.com发现接受数据的是攻击机,说明欺骗成功

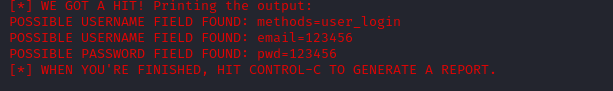

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

重复步骤(1)

重复步骤(2)将DNS缓存表中改为www.tykd.com A 192.168.35.130

结果:在主机打开kali的IP:192.168.35.130发现是天翼快递网站,在网站输入个人信息 name:123456 password:123456

在kali终端接受到输入信息,说明欺骗成功并可以成功获取信息。

3.问题及解决方案

- 问题1:在实验步骤(2)中修改DNS缓存的时候第一次修改错了导致欺骗失败。

- 问题1解决方案:重新修改了一次DNS缓存

4.学习感悟、思考等

在参与本次实验的过程中,我深刻体会到了网络安全的重要性以及网络欺诈手段的多样性和隐蔽性。通过实际操作SET工具建立冒名网站和使用ettercap进行DNS spoof攻击,我不仅学习到了网络欺诈背后的技术原理,也对如何提高个人和组织的网络安全防范意识有了更深入的理解。