1.实验内容

总结一下本周学习内容,不要复制粘贴

2.实验过程

2.1 简单应用SET工具建立冒名网站

攻击机:kaii 192.168.47.141

靶机:windows xp 192.168.47.145

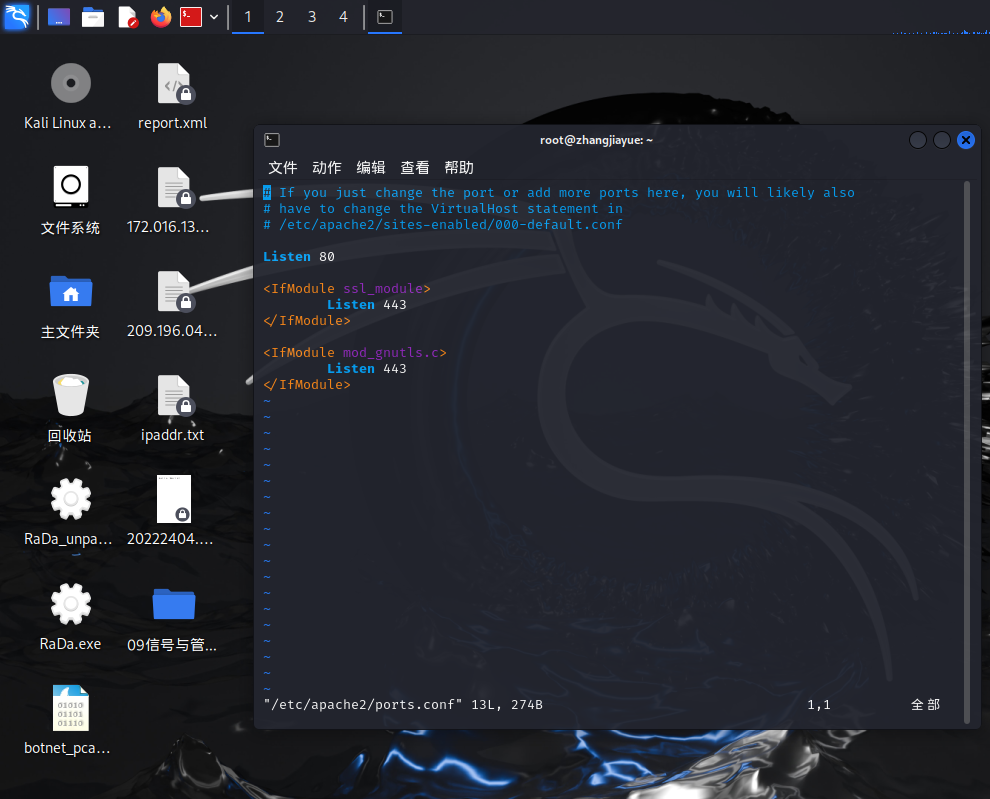

2.1.1 查看apache工具的默认端口,发现是80端口,于是就不用修改了

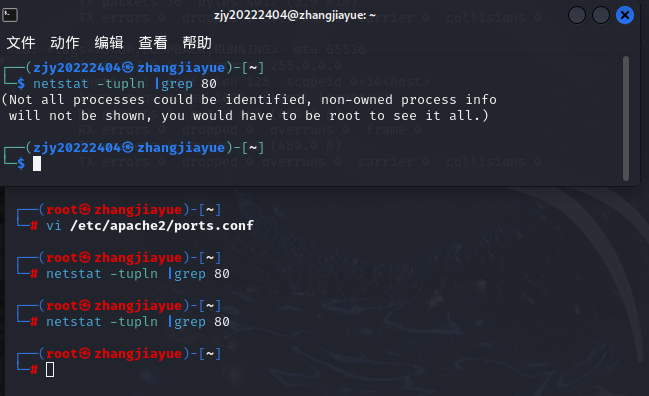

查看本机的80端口是否被其他进程占用。

netstat -tupln |grep 80

输入命令打开apache2服务,然后输入 setoolkit ,启动set工具

这里有很多选项。

首先选1,社会工程学攻击。

然后选择2,表示选择网站攻击向量

选择3,表示设置网站克隆

最后选择2

然后输入攻击机地址和要克隆的网址

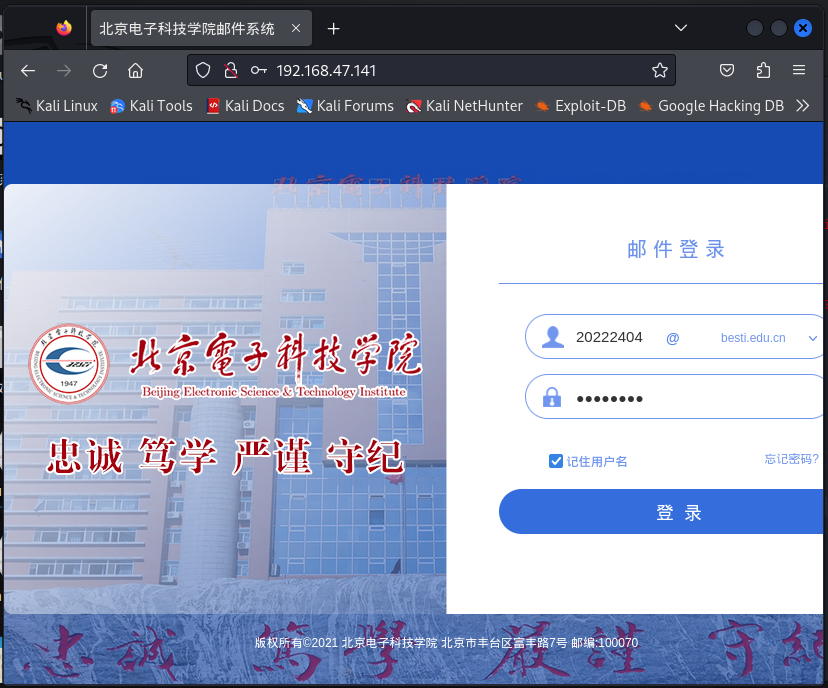

2.1.2 在靶机中输入攻击机地址,便可以进入钓鱼网站。

尝试输入,可以看到用户名和加密后的密码。说明学校的邮箱有一定的安全性。

2.2 ettercap DNS spoof

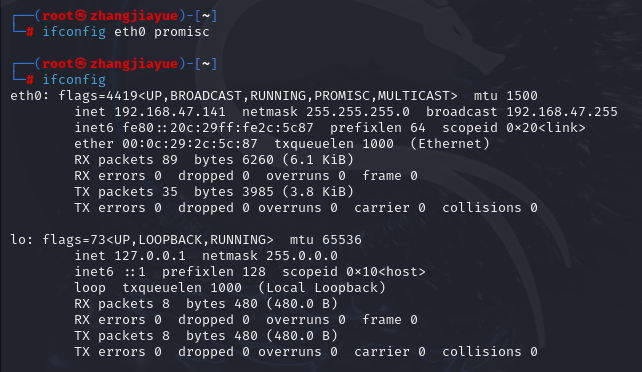

2.2.1 设置网络为混杂模式

2.2.2 修改dns缓存表,需要输入目标的网址

vi /etc/ettercap/etter.dns进入DNS缓存表:

2.2.3 输入ettercap -G进入到可视化界面,然后点击“√”,右上角的三个点,点击Hosts——>Scan for hosts可以看到相关的ip地址。

靶机的ip加入Target2,这是我们实施欺骗的目标。

把网关ip加入Target1。route -n查看靶机

2.2.4右上角三点按钮再按plugins->Manage plugins->双击dns_spoof,启用DNS欺骗

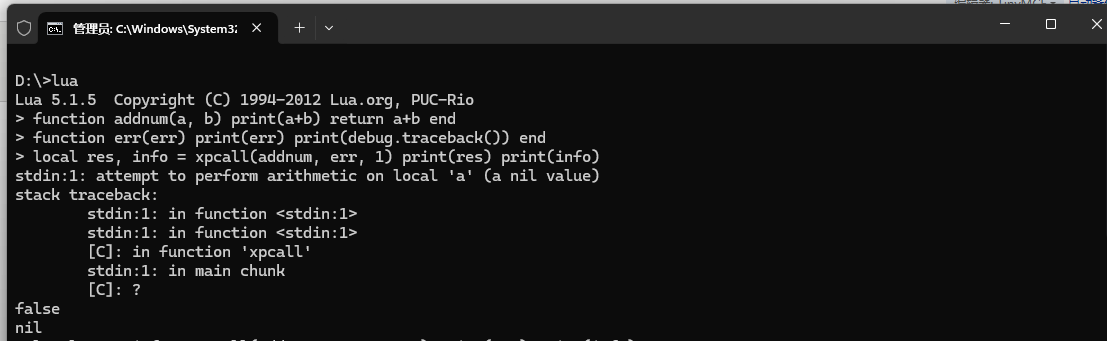

在winxp上,ping。

可见,baidu的网址安全性较高,仍然显示本来的网址,未被欺骗。而csdn的返回ip为192.168.47.141,即攻击机地址,成功。

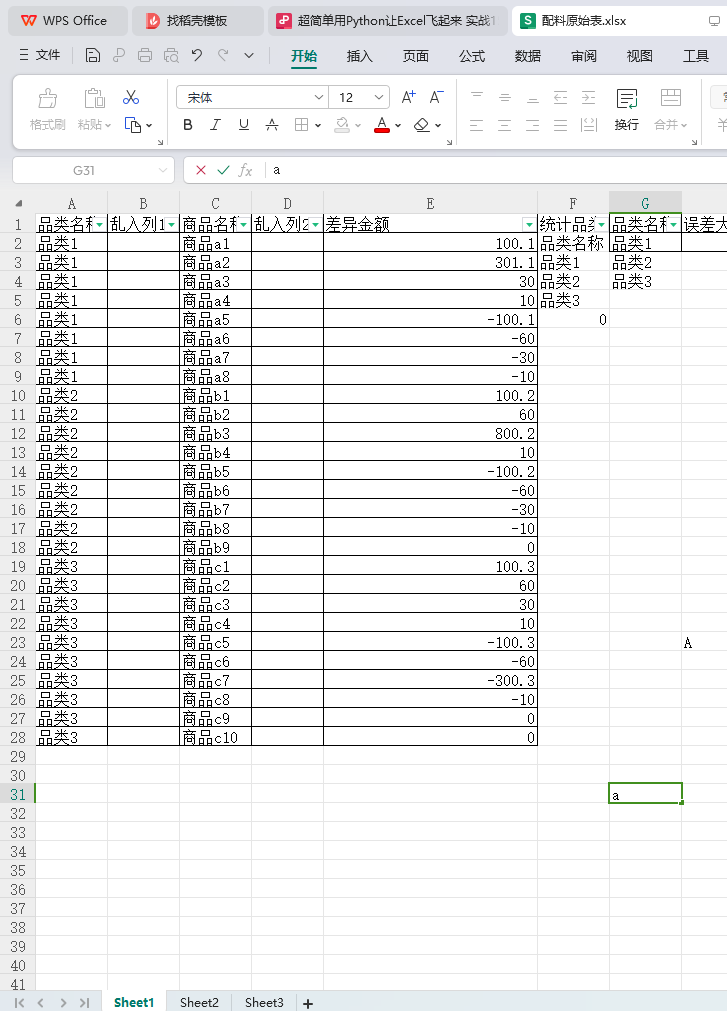

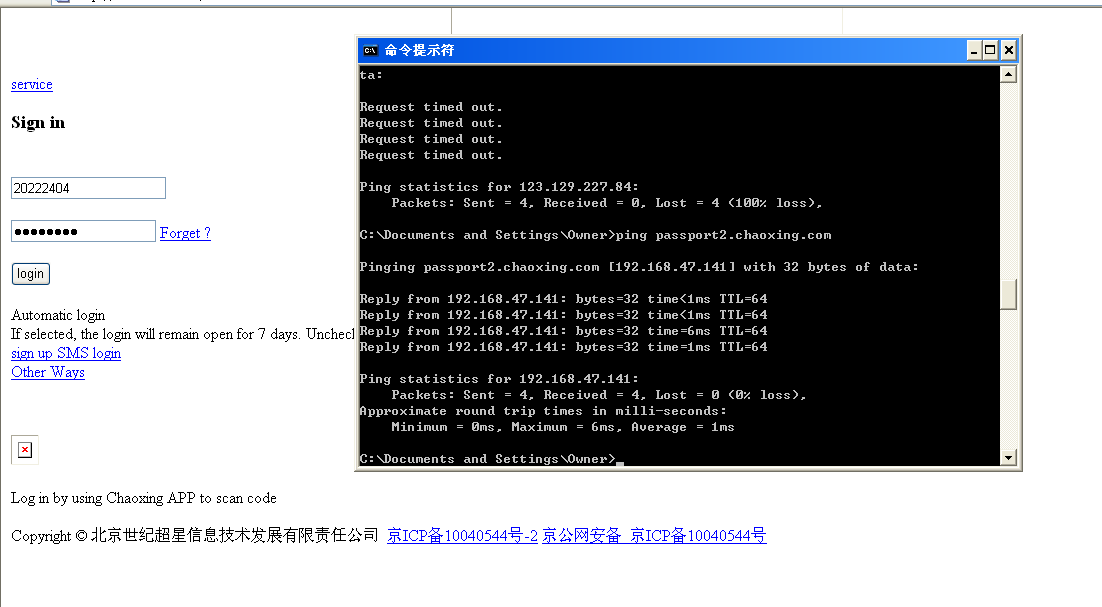

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

首先重复实验一克隆网站,这次选择了超星学习通。

重复实验2进行dns欺骗。

结果如图:

(因为在xp上版本不够所以页面显示不全)

在主机上是全的。

3 问题及解决方案

问题1:ping相关网址,不会返回攻击机地址。

原因:仔细检查实验步骤,发现是dns表中只添加了网址而忘记加上了“A 192.168.47.141”……呃呃呃可能是做的时候着急了只复制了网址就退出了。

4 学习感悟与思考

通过亲手实践简单应用 SET 工具建立冒名网站、运用 ettercap 进行 DNS spoof 以及将二者结合,深切体会到网络欺诈背后暗藏的巨大风险,也让我对网络安全的重要性有了前所未有的认知。

起初,利用 SET 工具搭建冒名网站时,看着与正规热门网站别无二致的页面通过截然不同的网址出现在眼前,内心五味杂陈。原理看似简单,却极具迷惑性,只要用户稍不留意,误信页面上虚假的登录提示,输入账号、密码等关键数据,犯罪分子便能在后台将这些信息尽收囊中。这让我意识到,日常网络冲浪中那些突然弹出、诱导点击的链接背后,说不定就是一个精心布置的陷阱,等着窃取个人隐私与财产。

而在操作 ettercap 进行 DNS spoof 时,更是见识到网络底层被篡改的可怕。DNS 本是互联网的 “导航系统”,指引用户访问正确的网站。但通过 DNS spoof 技术,诈骗者能悄无声息地篡改 DNS 解析结果,把用户原本想去的正规网址,定向到恶意站点。实验中看到原本要访问正规电商平台的流量,被劫持到自己搭建的冒名网站上,仿佛目睹网络世界里的 “偷天换日”。这意味着普通网民在毫无察觉的情况下,就可能陷入欺诈情境,个人数据毫无保障,电脑、手机也可能因此感染恶意程序。

当把这两种技术结合运用时,其危害呈指数级增长。DNS spoof 负责精准引流,把目标用户 “诱骗” 过来;冒名网站则负责 “收割” 用户信息,两者相辅相成,形成一个近乎无懈可击的诈骗闭环。

经过这次实验,收获的不仅是技术实操经验,更多的是敲响安全警钟后的反思与防范意识提升。在日常网络活动中,防范网络欺诈的方法已然清晰。浏览网页时一定要留意网址,正规大型网站的网址都有固定格式与域名特征,稍有异样就绝不能轻易点击、输入信息。再者,安装可靠的杀毒软件与防火墙至关重要,它们能实时监测网络流量异常,拦截可疑的 DNS 篡改行为与恶意链接。另外,开启设备的自动更新功能,确保操作系统、浏览器等软件及时修复安全漏洞,不给诈骗分子可乘之机。