Level:low

payload:www.nsa.gov;whoami

原理:在DNS查询之后再执行dir命令

Level:medium

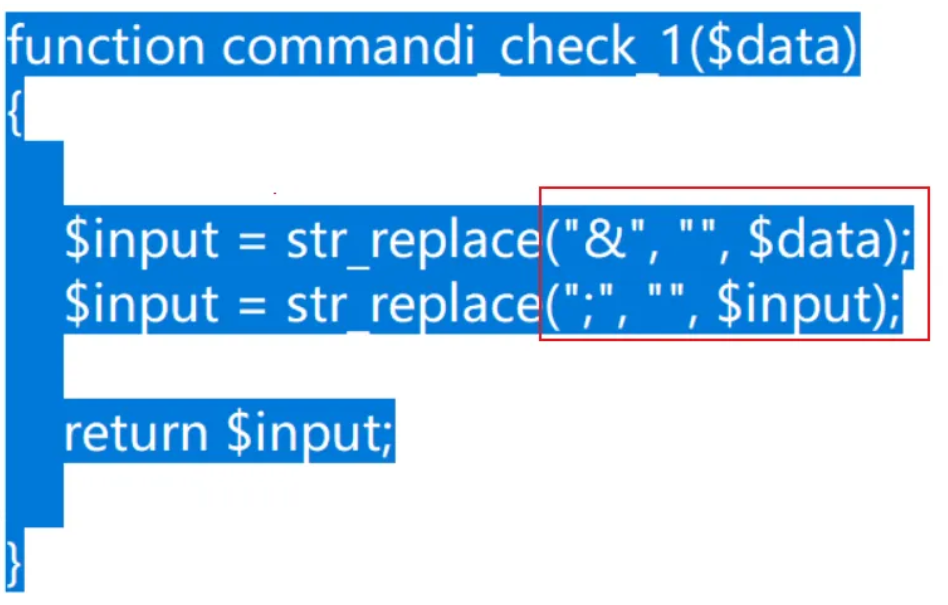

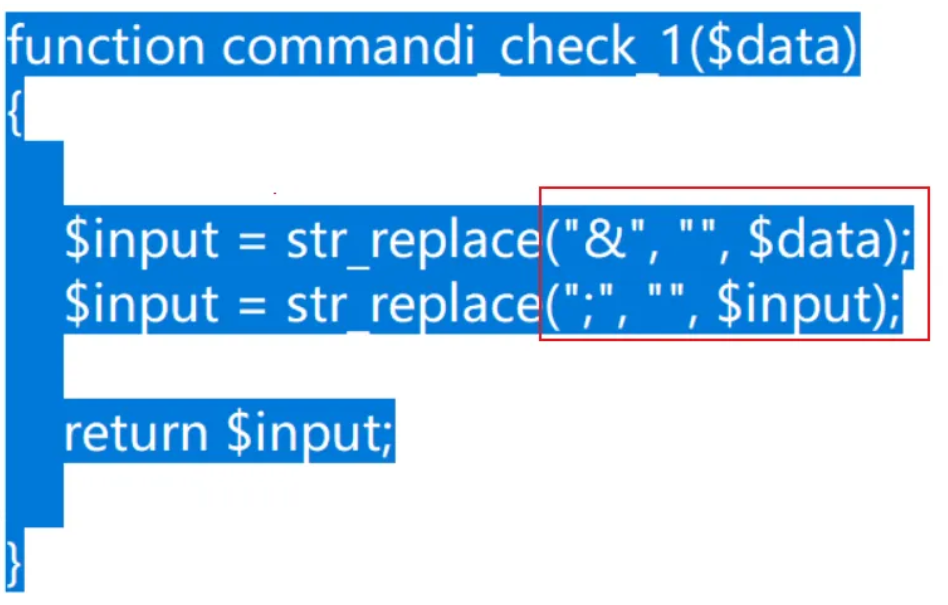

查看源码

commandi_check_1是把&和;替换了,还可以使用|

构造payload:www.nsa.gov| whoami

Level:high

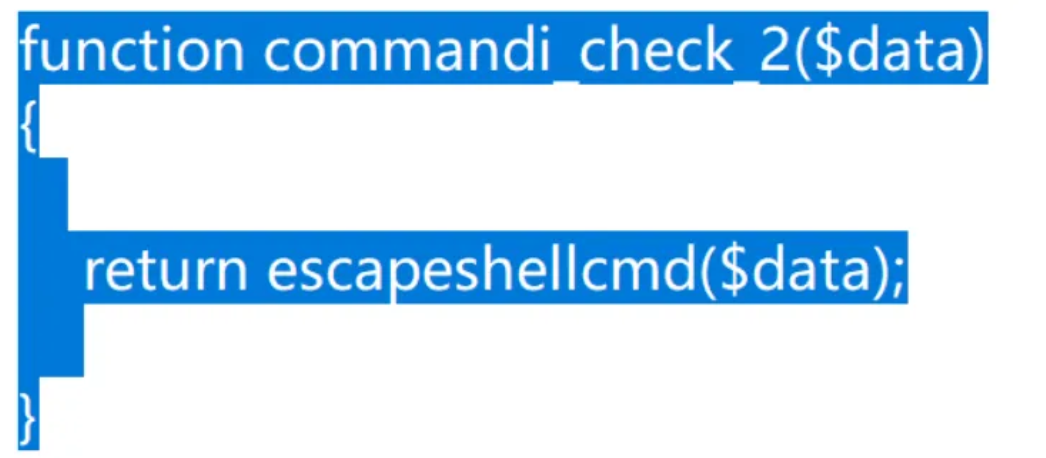

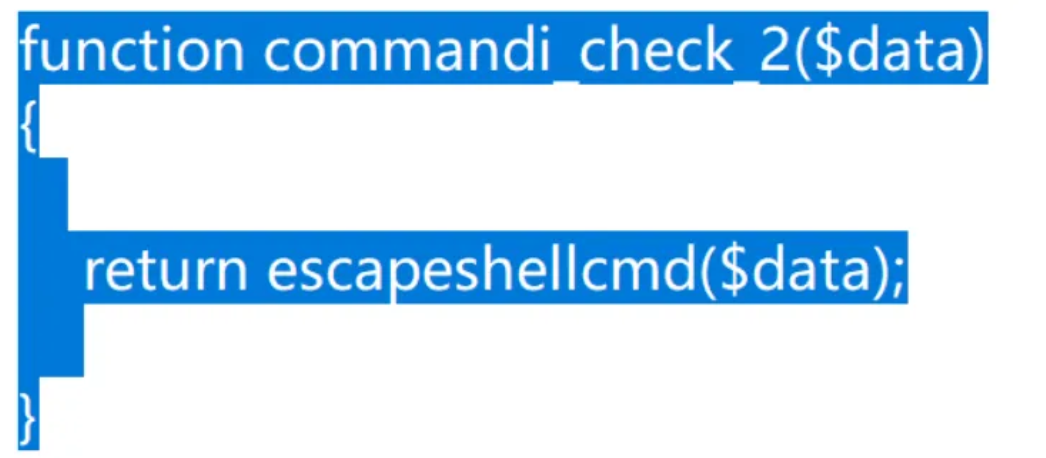

查看源码

escapeshellcmd()函数用来跳过字符串中的特殊符号,防止恶意用户通过不正当方式破解服务器系统

payload:www.nsa.gov;whoami

原理:在DNS查询之后再执行dir命令

查看源码

commandi_check_1是把&和;替换了,还可以使用|

构造payload:www.nsa.gov| whoami

查看源码

escapeshellcmd()函数用来跳过字符串中的特殊符号,防止恶意用户通过不正当方式破解服务器系统

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.hqwc.cn/news/853576.html

如若内容造成侵权/违法违规/事实不符,请联系编程知识网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!